Strategy One

OIDC でシングル サインオンを有効化 認証

Strategy One (2025年12月) 以降、LDAP 認証識別名を OIDC 認証に追加して、ユーザーおよびグループ オブジェクトを検索できます。

MicroStrategy ONE (2024 年 12 月) 以降、システム プロンプト マッピングとネストしたグループを OIDC 認証に追加できます。この追加のカスタマイズにより、ユーザー アクセスをより詳細に制御し、システム全体のセキュリティと使いやすさを向上させます。

OpenID でシングル サインオンを有効化できます Azure の接続 (OIDC) 認証、Okta など。

特定の設定を表示または編集する能力は、ユーザーの権限によって決まります。必要な権限はすべてデフォルトで管理者ロールに含まれています。この機能を使用するには、システム アドミニストレーター グループに属している必要があります。

詳細は、System Administration Help の「OIDC 認証によるシングル サインオンの有効化」を参照してください。

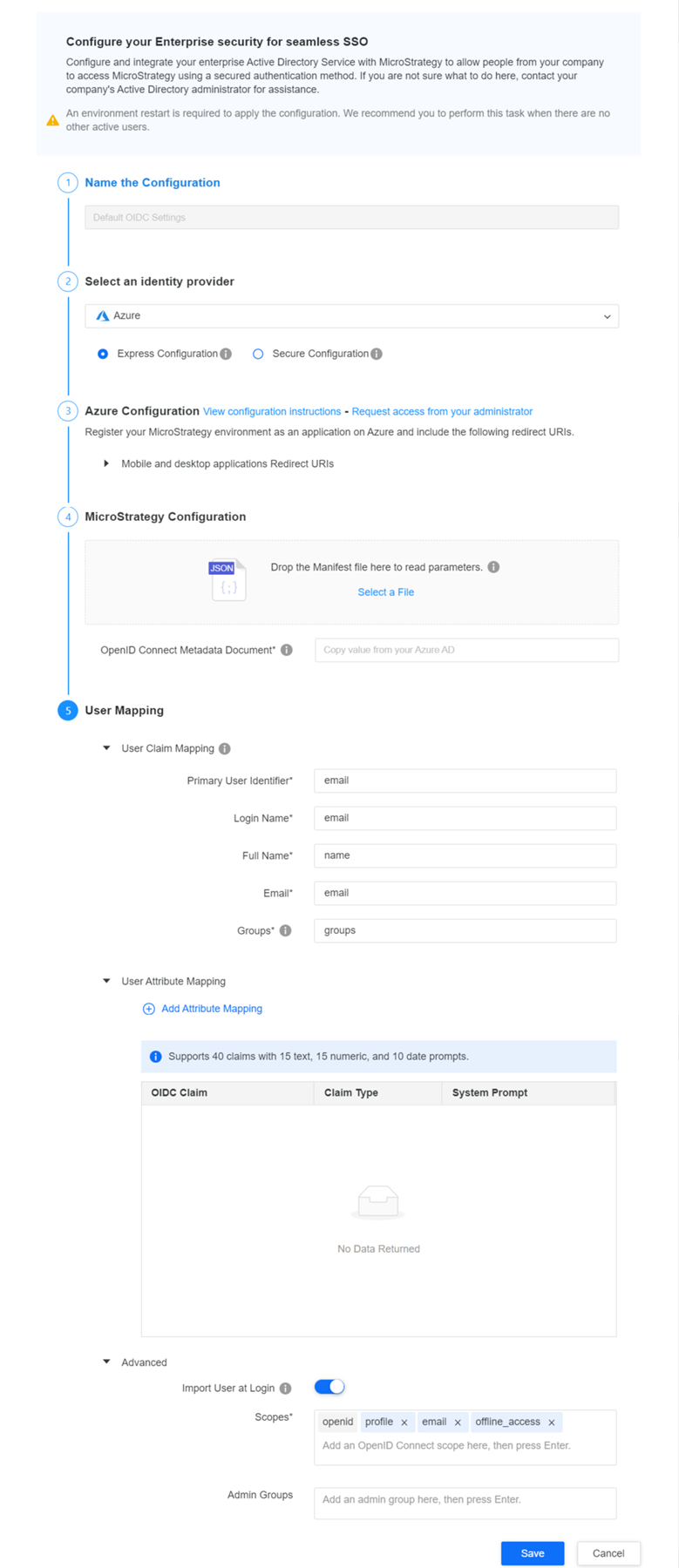

- Workstation ウィンドウを開きます。

-

ナビゲーション ペインで [環境] をクリックします。

- 環境を右クリックして、エンタープライズ セキュリティを構成 > OIDC。

- IN ステップ 1:構成に名前を付けます、名前を入力します。

- IN ステップ 2:アイデンティティ プロバイダーを選択、アイデンティティ プロバイダーを選択します。

- IN ステップ 3:ID プロバイダー構成、 をクリック構成手順を表示ステップ順の構成ガイドを表示できます手順 3 と 4 を完了するのは手順です。MicroStrategy 2021 Update 10 以降、IdP の場合 シングル ログアウトをサポートします。有効化するにはOIDC 認証によるシングル ログアウトの有効化。

- 企業の ID とアクセス管理 (IAM) を担当している管理者の支援が必要な場合は、[管理者にアクセス許可を要求してください] をクリックします。

-

IN ステップ 5:ユーザー マッピング、IAM 用に以下の設定を構成 ユーザー マッピング...

[クレームのマッピング]: OIDC 要求を入力してユーザーを特定し、その情報を表示するために展開します。

MicroStrategy ONE (2024 年 12 月) OIDC のネストされたグループのサポートを追加 認証。Enter

\グループ化できます例えば、グループ「A」の下にグループ「B」がネストされている場合は、A\B内個のグループ。ユーザー アトリビュート マッピング展開して、システム プロンプト用のアトリビュートをマッピングするプロンプトを入力します。

MicroStrategy ONEから開始 (2024 年 12 月)、SSO を使用 レポート フィルターやセキュリティ フィルターを作成するための、毎日のシステム プロンプトとして使用できますIntelligence Server システム プロンプトの詳細については、 KB10937。

SSO が 40 個あります 使用できるシステム プロンプトが 15 個ありますデータ型の形式では、次の形式がサポートされます:

-

未加工のタイムスタンプ。例: 1674304586

-

時刻を含む文字列。たとえば、2023-01-21 20:36:26

-

時刻のない文字列。例: 2024-08-07

主ユーザー識別子 ユーザーの識別に使用する OIDC クレームを入力します。デフォルトでは、OIDC クレームは メール。

[ログイン名]:OIDC を入力 ログイン名のクレームです。デフォルトでは、OIDC クレームは名前です。

フルネーム OIDC クレームを入力 内のユーザーのフル ネームを表示するために使用されます。Strategy。 デフォルトでは、OIDC クレームは アトリビュートが 名前。

識別名: Strategy One (2025年12月) 以降、LDAP 識別名の OIDC クレームを入力します。このクレーム マッピングはオプションです。

メール OIDC クレームを入力 内のユーザーのメール アドレスとしてStrategy。デフォルトでは、OIDC クレームは アトリビュートがメール。

グループ: Strategy One (2025年12月) 以降、ユーザー グループの OIDC クレームを入力します。デフォルトでは、OIDC クレーム アトリビュートは groups です。ネストされたグループ構造の場合は、バックスラッシュを使用して階層を表します。たとえば、グループ「A」の下にグループ「B」がネストされている場合は、入力ボックスに「A\B」と入力します。

グループ形式: Strategy One (2025年12月) 以降、グループ クレームの解析方法を決定します。2 つのオプションがあります:

-

シンプル: グループ クレーム値をユーザー グループ名として使用します。これがデフォルト オプションです。

-

識別名: 各 グループ クレーム値を LDAP 識別名として解析し、共通名 (CN) をユーザー グループ名として抽出します。

[詳細]: 拡張すると、ユーザー マッピングの詳細設定を入力できます。

ログイン時にユーザーをインポートこのトグルを有効にすると、アクティブ ディレクトリのユーザーが資格情報を使って にログインできるようになります。Strategy。

-

-

Okta が ID プロバイダーとして選択されている場合、ステップ 6:構成をテスト、 をクリック構成をテストテストするには、上記で指定した資格情報が必要です。

-

[保存] をクリックします。

- Library 管理者ページにアクセスして追加の手順を完了 OIDC 認証が有効になる前に。