Strategy One

SAML でシングル サインオンを有効化 認証

Strategy One (2025年12月) 以降、SAML アトリビュートをユーザー言語として同期できます。

Strategy One (2025年4月) 以降、オプションの詳細構成設定を使用できます。

前提条件

Workstation は標準認証で配置され、環境接続が確立されます。

SAML でシングル サインオンを有効化 認証

ライブラリで SAML を有効化する方法については、 SAML 認証を有効化する対象Strategyライブラリ。

- Workstation ウィンドウを開きます。

-

ナビゲーション ペインで [環境] をクリックします。

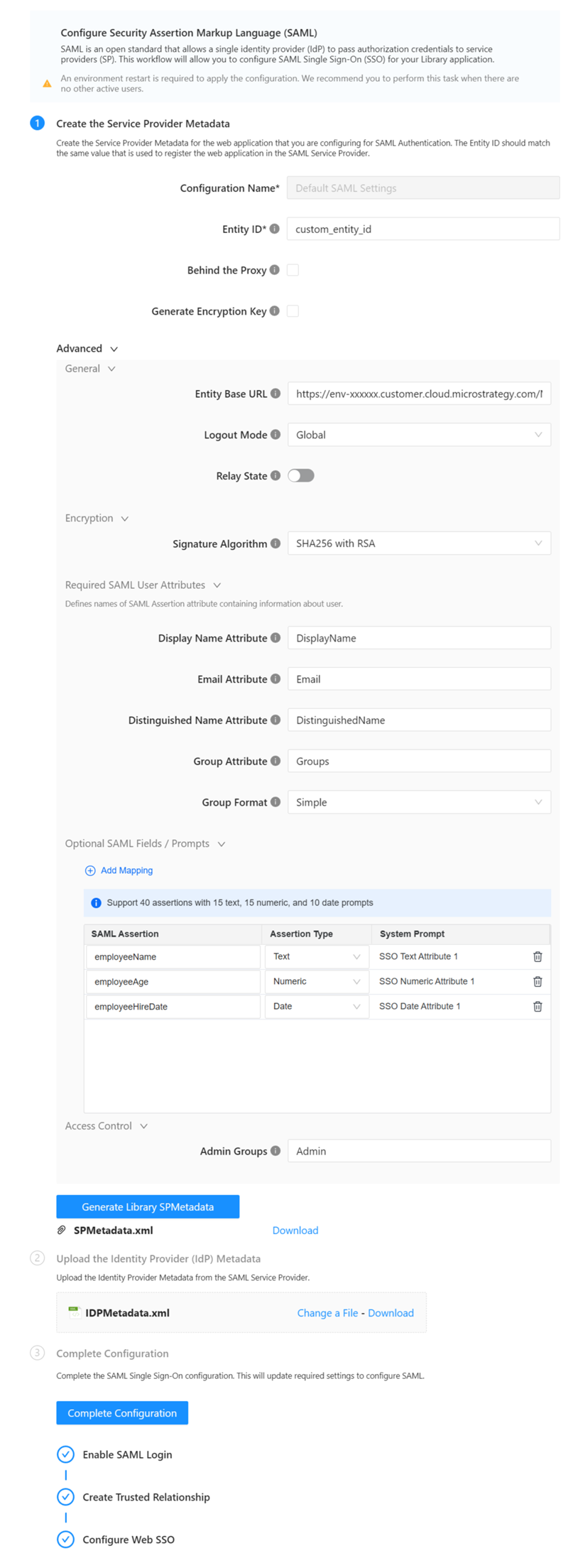

- 環境を右クリックして、 SAML を構成未満エンタープライズ セキュリティを構成。

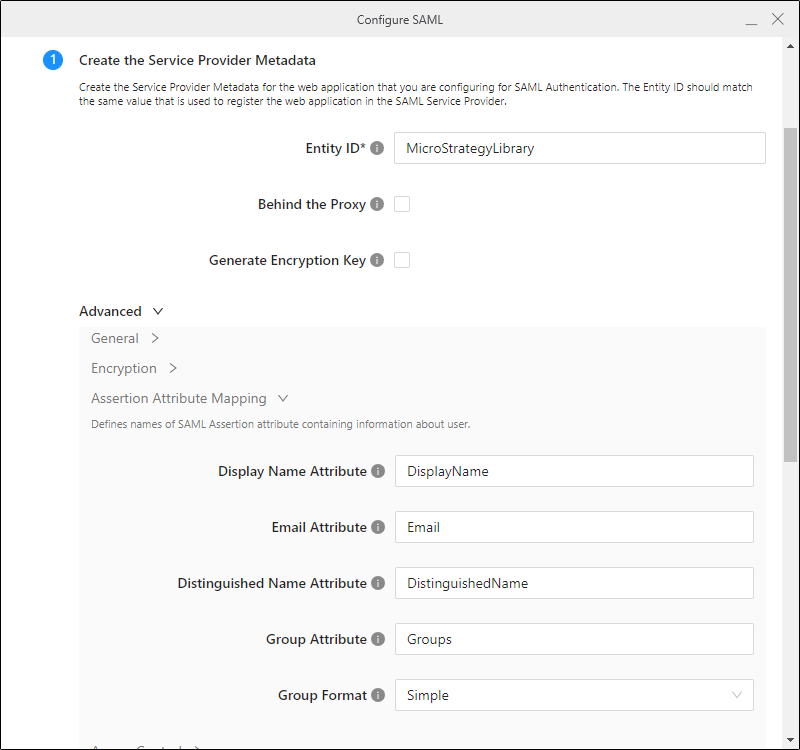

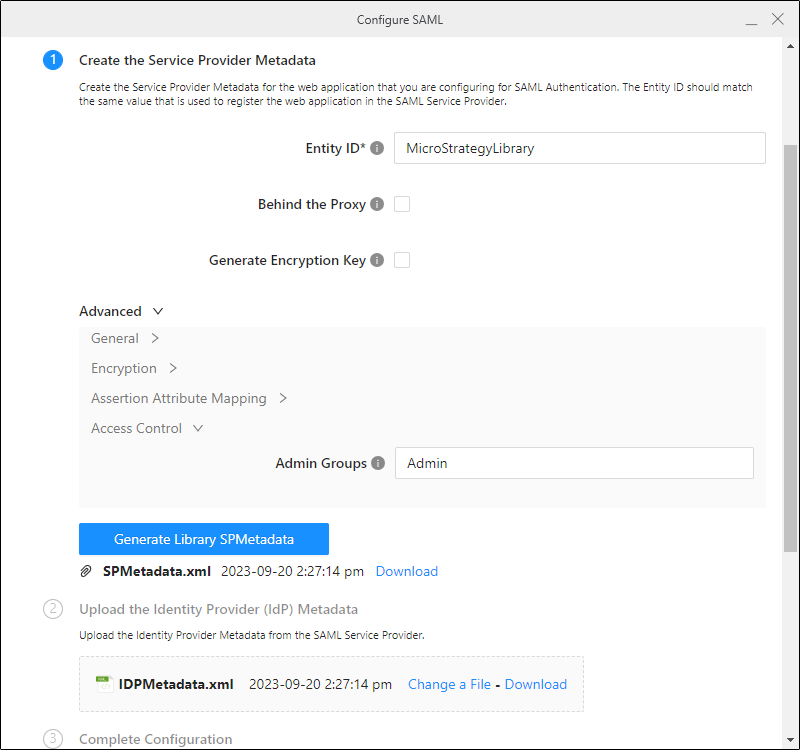

- ステップ 1 で、エンティティ IDを入力します。

- 展開拡張その後一般メニュー オプションを編集しエンティティのベース URL必要に応じて、サーバー URL と一致させることもできます。

- Strategy One (2025年4月) 以降、SAML の次のオプション設定を有効化します:

- Strategy One (2025年12月) 以降、オプションの言語フィールドを編集して、SAML アトリビュートをユーザー言語として同期します。詳細については、KB489581 を参照してください。

- ライブラリ SP メタデータ ファイルを生成:

- クリックダウンロード SP の次 メタデータ ファイル。

- メタデータ ファイルをネットワークまたはセキュリティのチームに送信して、SAML サポートを統合するよう依頼してください。SAML サポートと Microsoft Entra ID (旧 Azure AD) の統合の詳細については、 SAML サポートと Entra ID の統合。

- 結果のメタデータ ファイルをネットワークまたはセキュリティ チームから取得し、ファイル名を IDPMetadata.xml。

ネットワークまたはセキュリティ チームが、エンティティ ID に入力した値と同じ値をアプリケーション名に使用することを確認します フィールド。

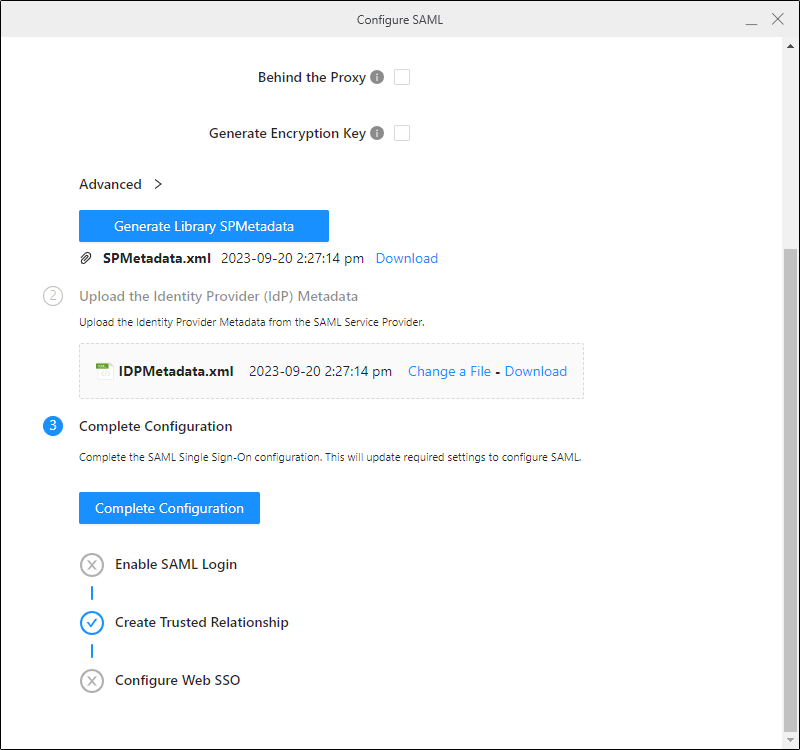

- ステップ 2 ではSAML を構成 Workstation ダイアログ、IDP をアップロード メタデータ ファイル。Azure を使用している場合は、ここをクリックしてください。

アサーション属性マッピングでは追加の手順を実行する必要があります

- IdP を開く メタデータ ファイルを見つけて <auth:DisplayName>Groups セクション。

- URI をコピーします。

- ステップ 1 ではSAML を構成 Workstation ダイアログを展開し拡張その後アサーション属性マッピングメニュー オプションを設定し、そこに URI を貼り付けグループ。

- ステップ 1 から 3 を繰り返す表示名とメール。IdP URI のメタデータ セクションは <auth:DisplayName>Display Name および <auth:DisplayName>Email。

- ステップ 1 ではSAML を構成 Workstation ダイアログを展開し拡張その後アクセス制御メニュー オプションを確認し、Azure が送信する GUID グループ情報を管理者グループ。

- クリック構成を完了。

- 閉じるSAML を構成ダイアログを表示します。

-

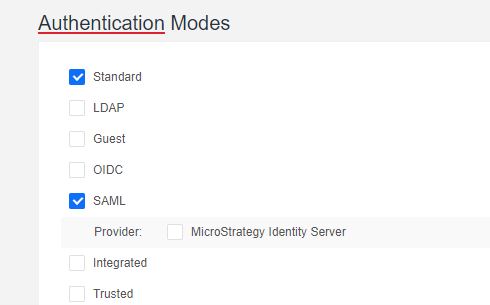

Strategy One (2025年4月) を使用している場合、使用可能な認証モードは SAML のみに設定されます。他の認証モードを保持する場合は、環境 を右クリックし、Library タブで、追加の認証モードを有効化します。

ユーザーのデフォルトの認証モードとして SAML を構成する場合は、Workstation での Library Web のデフォルト認証の設定 を参照してください。

- Strategy One (2025年4月) より前のバージョンを使用している場合は、Library 管理コントロール パネルに移動し、認証モード の下で、標準 と SAML を選択します。

- Tomcat を再起動します。

- Library にアクセスして、SAML でログインできることを確認します。

環境を区別するために、ID で「DEM」、「QA」、または「 PROD 」を使用するのが一般的です。

ライブラリ管理コントロール パネルへのアクセスの詳細については、ライブラリ管理コントロール パネル。

SAML をユーザーのデフォルトの認証モードとして構成する場合は、Workstation での Library Web のデフォルト認証の設定。

トラブルシューティング

ユーザーがライブラリ コンテンツへのアクセス権を持っていない場合、ユーザー グループに適切な権限があることを確認します。

アサーション アトリビュートが で正しく更新されていることを確認します MstrSamlConfig.xml ファイルの内容が、 SAML サポートと Entra ID の統合。編集していない場合、手動での編集が必要な場合があります。