MicroStrategy ONE

Linux の安全な配置

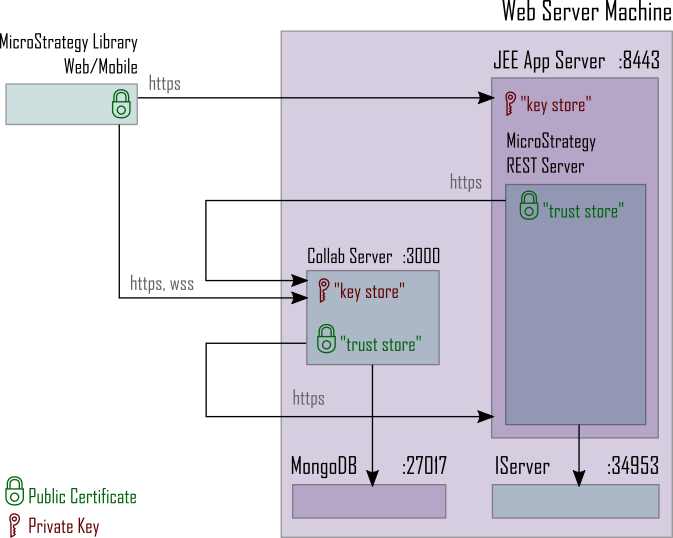

可能な限り、以下に示す「安全な配置」のシナリオにそって進めるよう推奨します。安全な配置のシナリオでは、Library アプリケーションに HTTPS/TLS のサポートを追加します。サーバーのプロセスは同じコンピューターに残りますが、安全なチャネルを通して相互に通信します。

Windows サーバー上で Library アプリケーションとサービス間の安全な接続を有効化するには、次の操作を実行します。ここでは、デフォルトの配置が完了し、Intelligence Server は TLS が有効になっているものと想定して説明します。

安全な配置に必要なファイルの準備

システム管理者に問い合わせてください次のファイルと情報を取得します。

- このコンピューターに対する秘密キーとパブリック証明書を含む PKCS12 または PFX 形式内の「キー ストア」ファイル。この例では、このファイルは次のように保存されます。

keystore.pfxコラボレーション サーバーと Tomcat の両方に同じファイルを使用します。

コラボレーション サーバーは PKCS12 または PFX 形式のみをサポートします。

- キー ストア ファイルの作成にはパスフレーズが使用されます。

キーストアの内容を読み取るにはパスフレーズが必要です。この例では、パスフレーズは「keystore_password」です。

-

サーバー/リーフ証明書が最終的にパブリック認証機関による署名を受けていない場合は、すべての証明書を PEM 形式で収集します。これにはチェーン内のすべての証明書が含まれる必要があります。「証明書」ファイルにより、Collaboration Server が Library Server に対する安全な接続を開くことが許可されます。

- 「トラスト ストア」ファイル (証明書から生成できます) とパスフレーズが使用されます。

信頼ストア ファイルは、ライブラリ サーバーがコラボレーション サーバーへの安全な接続を開くために使用されます。

これは、証明書がパブリック認証機関による署名を受けていない場合にのみ必要になります。

この例では、ファイルは次のように保存されます。

truststore.pfxパスフレーズは「truststore_password」です。

手順 1 で取得したファイルを次のディレクトリにコピーします。

<INSTALL_PATH>/CollaborationServer

安全な JEE App Server のセットアップ

Tomcat を安全なエンドポイントにするための構成を行うには、Tomcat で HTTPS を使用するように構成します。

-

次のディレクトリを開きます。

<TOMCAT_INSTALL_DIRECTORY>/conf - 開く

server.xmlテキストエディタでファイルを開きます。 -

ポート番号が 8443 のコネクタ エレメントを見つけます。そのポートがコメント アウトされていないことを確認します。コネクタがなければ追加します。

-

このエレメントの「keystoreFile」および「keystorePass」アトリビュートを編集します。

コピー<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="200"

scheme="https"

secure="true"

SSLEnabled="true">

<SSLHostConfig certificateVerification="none" sslProtocol="TLS">

<Certificate certificateKeystorePassword="<keystore_passphrase>" certificateKeystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx"/>

</SSLHostConfig>

</Connector> -

ファイルを保存して閉じます。

より詳しい説明については、 Tomcat ドキュメント。

安全な MicroStrategy Library Server のセットアップ

MicroStrategy Library Server の設定を変更して、Collaboration Server への安全な接続を開きます。

-

次のディレクトリに移動します:

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

編集

configOverride.propertiesファイル:コピーservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>パラメーターはすべて、大文字と小文字を区別します。指示を読んでくださいCollaboration Server の構成プロパティ詳細についてはこちらをご覧ください。

-

ファイルを保存して閉じます。

-

Tomcat Server を再起動します。

-

MicroStrategy Library Server が稼働していることを確認します。

- Web ブラウザーを開き、https://FQDN:8443/MicroStrategyLibrary と入力します。

-

ログイン ページが表示されたら、MicroStrategy Library Server は動作しています。

安全な Collaboration Server のセットアップ

Collaboration Server の設定を変更します。

-

編集する

config.jsonファイルは次の場所にあります:<INSTALL_PATH>/CollaborationServer -

このファイルに次の行を挿入します。これらは、以前に作成したセキュリティ アーティファクトを参照します。

コピー"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]パラメーターはすべて、大文字と小文字を区別します。指示を読んでくださいCollaboration Server の構成プロパティ詳細についてはこちらをご覧ください。

-

変更する

authorizationServerUrlフィールドのconfig.jsonファイルで「https」、HTTPS ポート (8443) を指定し、「localhost」をこのマシンの完全修飾ドメイン名 (FQDN) に置き換えます。結果は次のようになります。

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

このファイルが有効な JSON であることを確認します。テキストをインターネットにコピーするJSON バリデーター確認します。

-

ファイルを保存します。

-

Collaboration Server を再起動します。

-

Collaboration Server が実行されていることを確認します。

-

ウェブブラウザを開いて入力してください

https://FQDN:3000/status -

Web ページが表示されたら (エラーなしで)、Collaboration Server は動作しています。

-

以下の点に注意してください。

-

JEE App Server - キー ストア

JEE App Server の ID を確立するために使用され、MicroStrategy Library Server を格納します。これはシステム設定ファイルで変更されています。例えば、

server.xmlTomcat インストール内のファイル。 -

MicroStrategy Library Server - トラスト ストア

Collaboration Server や Intelligence Server の ID を確認して、外向きの HTTPS/TLS 通信の安全性を確保するためのファイルです。サーバー証明書に署名したのがパブリック認証機関でない場合に使います。トラストストアは、

configOverride.propertiesファイル。 -

MicroStrategy Collaboration Server - キー ストア/証明書

キー ストアは、Library の Web/Mobile Client と Collaboration Server との信頼された通信に使用されます。証明書は Library Server の ID を確認するために使用されます。キーストアと証明書は、

config.jsonファイル。