Strategy One

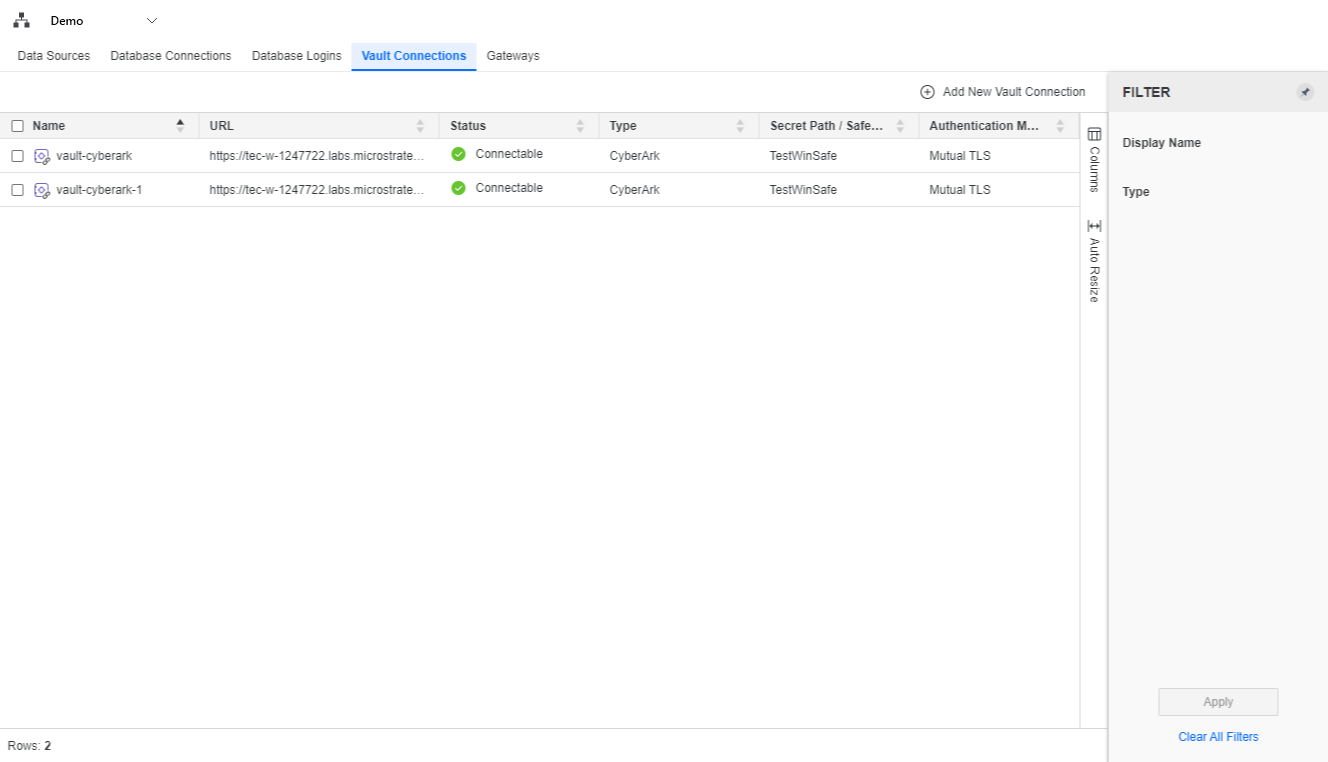

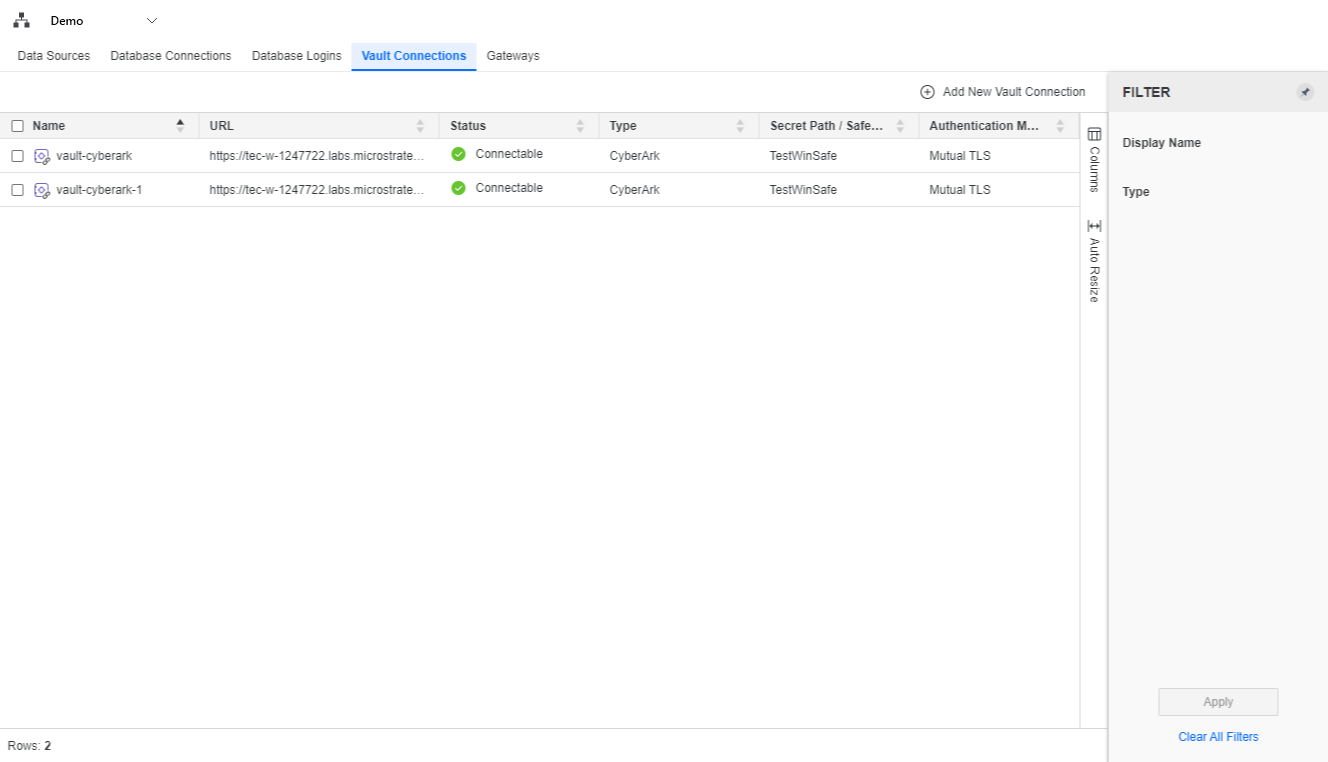

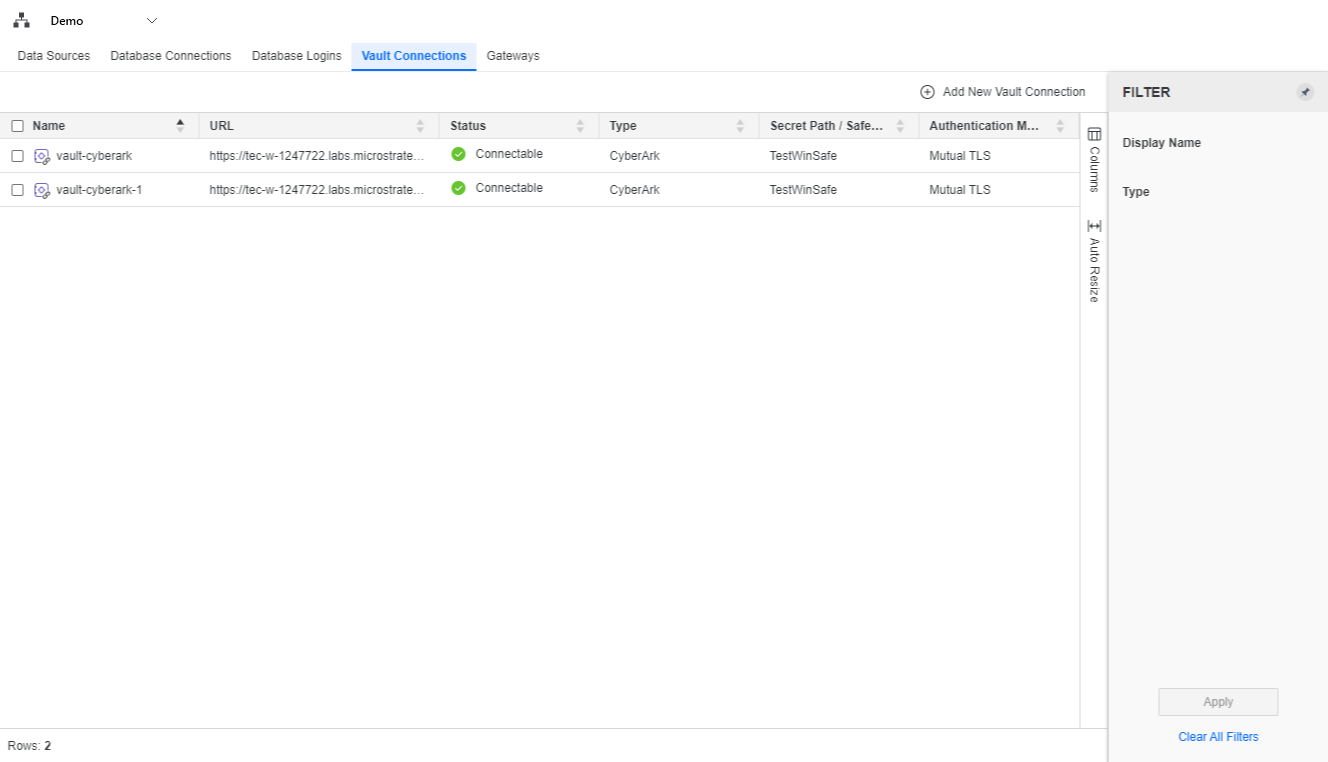

Vault接続を作成、編集、および削除

Strategy One(2025年11月)は、CyberArk および HashiCorp vault 接続でパスフレーズ暗号化されたクライアント キーのサポートを追加します。

Strategy One(2025年10月)以降、vault 接続名と説明を翻訳できます。また、CyberArk および AWS Secret Manager vault 接続にゲートウェイ エージェントを追加して、クラウド環境をオンプレミスのデータ ソースに接続できます。

Strategy One(2025年3月)は、Azure Key Vault、Google Secret Manager、および HashiCorp Cloud Platform Vault Secrets(非専用)のサポートを追加します。

MicroStrategy ONE (2024年12月)は、HashiCorp および Amazon Web Services(AWS)vault 接続タイプのサポートを追加します。

MicroStrategy ONE(2024年9月)では、vault 接続を作成、編集、削除できる機能を導入します。これにより、CyberArk Central Credential Provider から取得した vault シークレットに基づいたデータベース ログインの作成が容易になります。

vault 接続を使用して、Strategy Intelligence Server が外部に保存された資格情報からデータを取得できるようにします。vault 接続により、機密情報の機密性、完全性、可用性を維持するために、資格情報をStrategyではなく、企業システム内に保存できます。

サポートされている次の Vault 接続を参照してください:

前提条件

Vault ベースのデータベース ログインを管理するには、 Vault 接続を作成および編集権限。

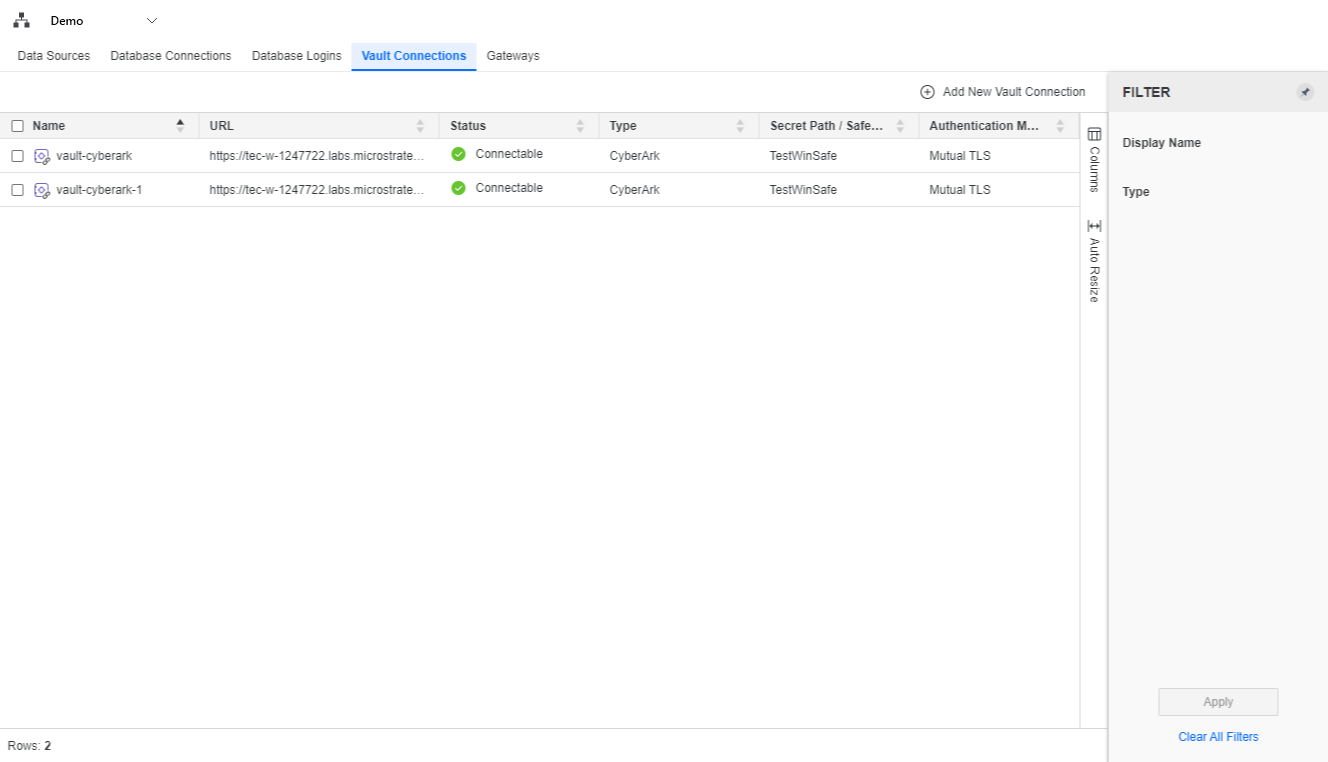

Amazon Web Services (AWS) Secrets Manager Vault接続を作成

Strategyは、ID アクセス管理 (IAM) に基づくアクセス キー認証モードを使用して、AWS からシークレットを取得します。AWS の場合 Secrets Manager の Vault 接続に関する考慮事項については、こちらを参照してください。 AWS Secret Manager Vault接続に関する考慮事項。

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

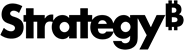

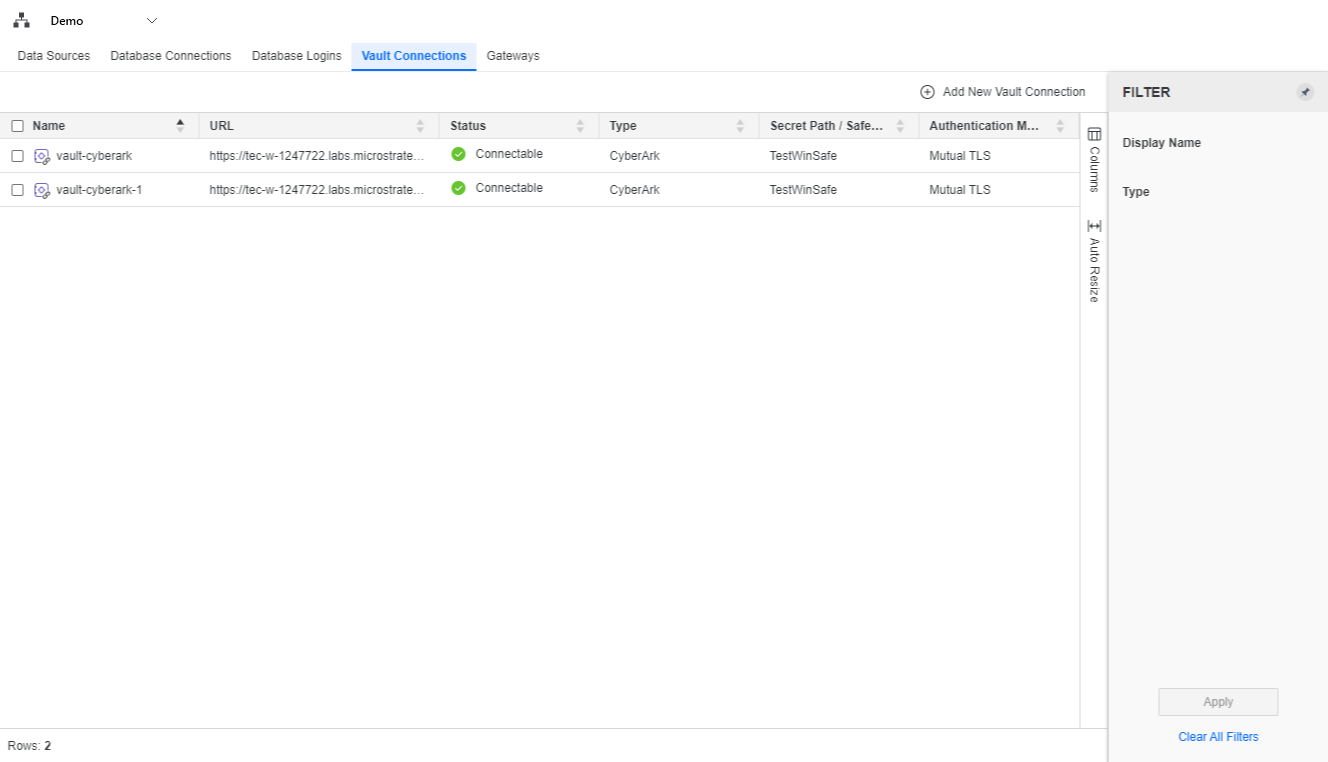

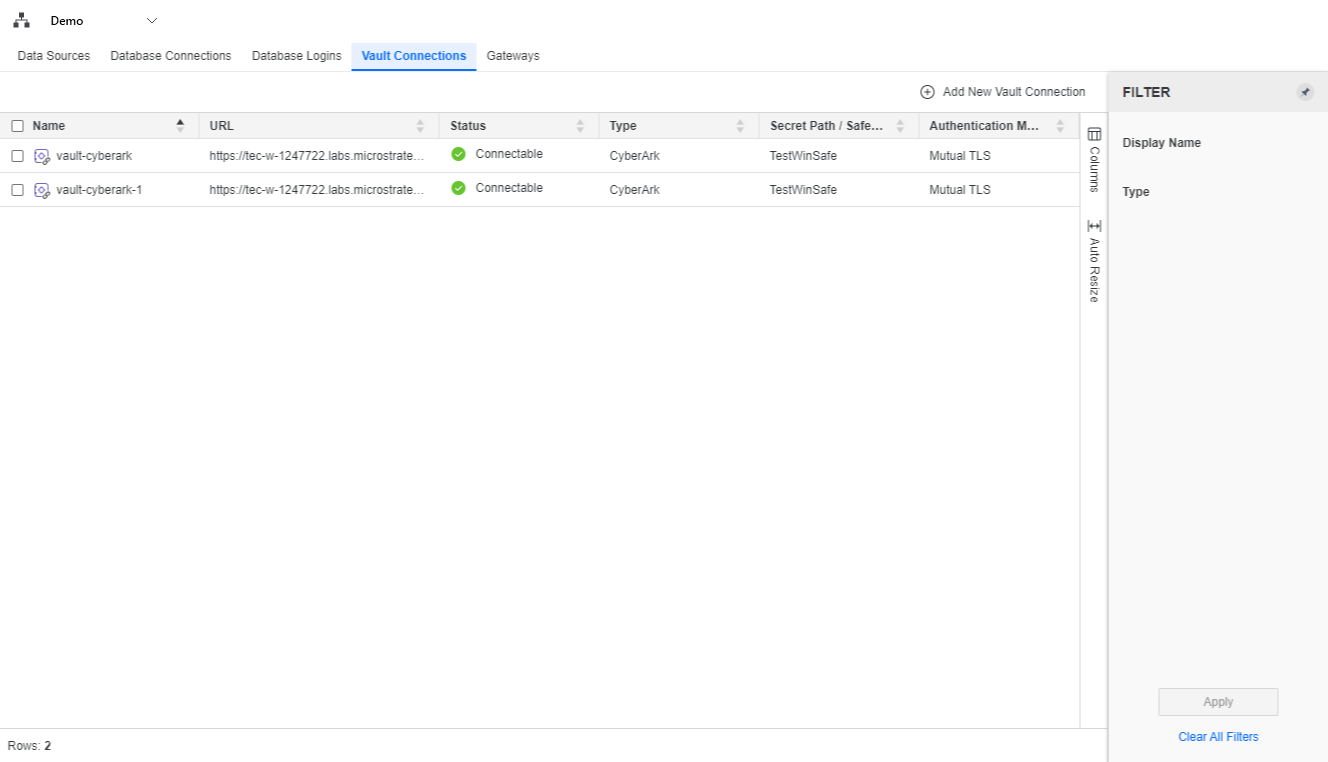

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。 -

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:選択AWS シークレット マネージャー。

-

認証 モード :選択アクセス キー。

-

地域 :Vault AWS を選択 地域。

-

アクセス キー ID :AWS を入力 アクセス キー ID。

-

シークレット アクセス キー:AWS シークレット アクセス キーを入力します。

AWS アクセス キーの詳細については、IAM ユーザーのアクセス キーを管理を参照してください。AWS Secrets Manager のアクセス許可の付与の詳細については、AWS Secrets Manager の認証とアクセス制御を参照してください。

-

Gateway Agent:Strategy One(2025年10月)以降、vault をクラウド環境に接続する場合は、ドロップダウン リストを展開してゲートウェイ エージェントを選択します。

テスト中にエラーが発生した場合は、vault 接続 URL がデータ ゲートウェイのホワイトリストに登録されていることを確認してください。データ ゲートウェイのホワイトリストへのソースの追加の詳細については、ゲートウェイ エージェント経由でオンプレミス データベースに接続を参照してください。

-

-

[保存] をクリックします。

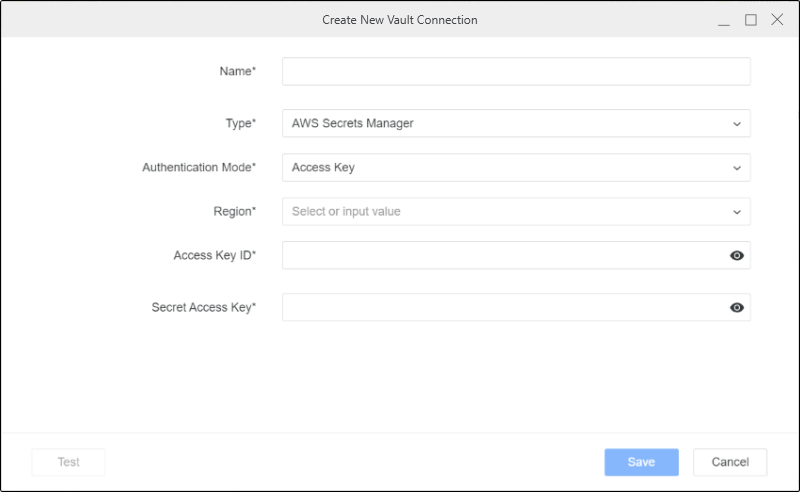

AWS Secret Manager Vault接続に関する考慮事項

データベースと other AWS では、シークレット タイプをサポートしています シークレット マネージャー。対象 other シークレット タイプ、使用 username および password データベース資格情報を保存するためのキーと値のペア。

Azure Vault 接続を作成

前提条件

Strategyでは、各 Azure キー Vault 接続用の証明書ベースの認証を持つサービス プリンシパルが必要です。

サービス プリンシパルを作成するには:

-

証明書ベースの認証を使用してサービス プリンシパルを作成します。詳細については、 Microsoft Entra アプリを登録し、サービス プリンシパルを作成。

-

Azure のロール ベースのアクセス制御を使用して、主要な Vault リーダー ロールを、作成したサービス プリンシパルに割り当てます。詳細については、 Azure ロールベースのアクセス制御を使用して、Vault キー、証明書、シークレットへのアクセスを提供。

Azure Vault 接続を作成

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。

-

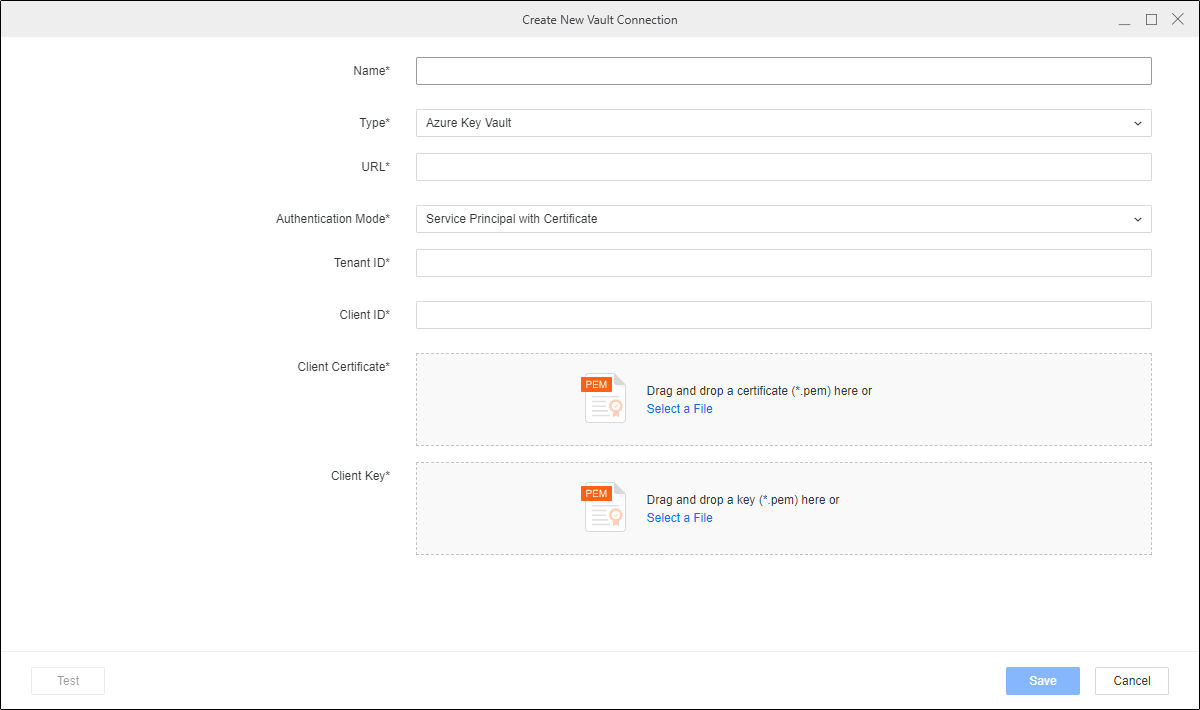

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:選択Azure キー コンテナー。

-

[URL]:Azure 環境の URL を入力します。

-

認証 モード :選択証明書のサービス プリンシパル。

-

テナント ID :Azure ディレクトリ (テナント) ID を入力します。

-

[クライアント ID]:Azure アプリケーション (クライアント) を入力 ID。

詳細は、 Azure テナントおよびクライアント ID については、こちらを参照してください外部テナントでアプリを登録。

-

クライアント証明書 :クリックファイルを選択します、証明書ファイルを選択して、クリックを開く。

クリック削除またはを置換新しいファイルの削除またはアップロードです

-

クライアント キー :クリックファイルを選択します、証明書ファイルを選択して、クリックを開く。

クリック削除またはを置換最新の JSON ファイルを削除またはアップロードします。

詳細は、 Azure キー。参照Azure キーのドキュメント。

-

-

[保存] をクリックします。

Azure キーの Vault 考慮事項

-

データベースのユーザー名とパスワードを含むシークレットは、次の形式を使用する必要があります。

{"username": "my-username", "password": "my-password"}。 -

サービス プリンシパルあたり最大 250 個の Azure キー Vault シークレットがサポートされます。250 スクリプトを超える場合は、追加のサービス プリンシパルと証明書ベースの認証を作成します。次に例を示します。

service-principal-app-a最初の 250 個のシークレットで作成できますservice-principal-app-b追加 250 個のシークレットを作成できます

MicroStrategy Vault 接続を作成

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。 -

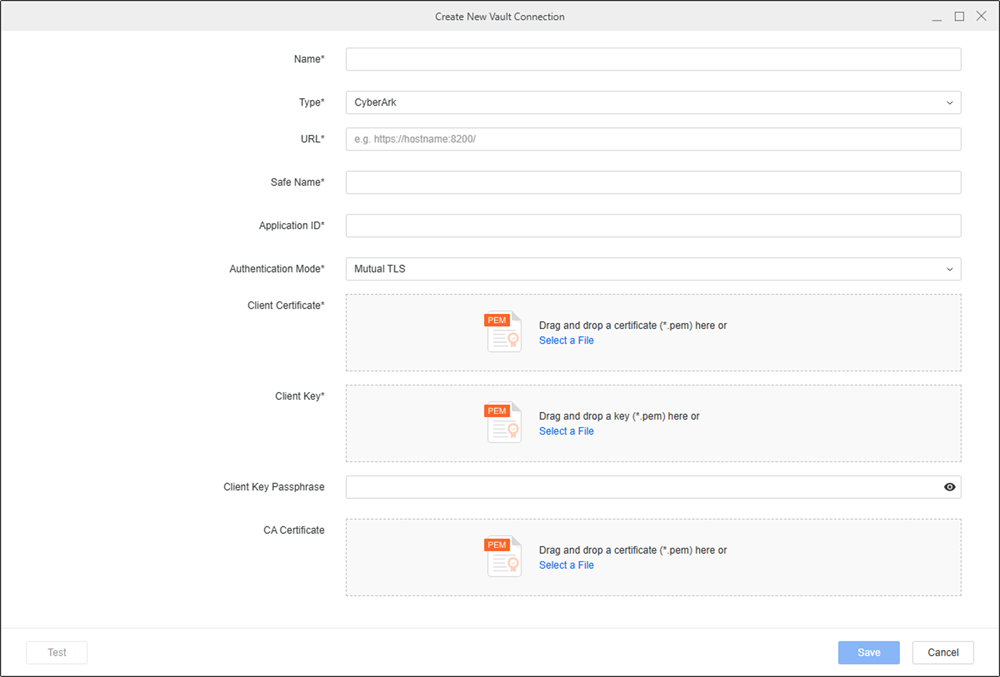

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:CyberArkを選択します。

-

URL: CyberArk 環境の URL を入力します。

-

Safe Name:接続する CyberArk safe の名前を入力します。

-

Application ID:CyberArk アプリケーションの ID を入力します。

-

Gateway Agent:Strategy One(2025年10月)以降、vault をクラウド環境に接続する場合は、ドロップダウン リストを展開してゲートウェイ エージェントを選択します。

テスト中にエラーが発生した場合は、vault 接続 URL がデータ ゲートウェイのホワイトリストに登録されていることを確認してください。データ ゲートウェイのホワイトリストへのソースの追加の詳細については、ゲートウェイ エージェント経由でオンプレミス データベースに接続を参照してください。

-

認証モード:Mutual TLSを選択します。

-

クライアント証明書:ファイルを選択しますをクリックし、証明書ファイルを選択して、開くをクリックします。

-

クライアント キー:ファイルを選択しますをクリックし、証明書ファイルを選択して、開くをクリックします。

-

Client Key Passphrase:Strategy One(2025年11月)以降、クライアント キーの暗号化に使用されるパスフレーズを入力します。

-

CA Certificate:[ファイルを選択します]をクリックし、証明書ファイルを選択して、[開く]をクリックします。

-

-

[保存] をクリックします。

CyberArk Central Credential Provider は、パフォーマンスの向上のためにキャッシュを利用することがあります。詳細については、CyberArk の公式ドキュメントを参照してください。キャッシュが有効化されている場合、CyberArk でデータベース資格情報を追加または更新した後に、次のコマンドを実行してキャッシュを更新します。

コピーAppPrvMgr.exe RefreshCache

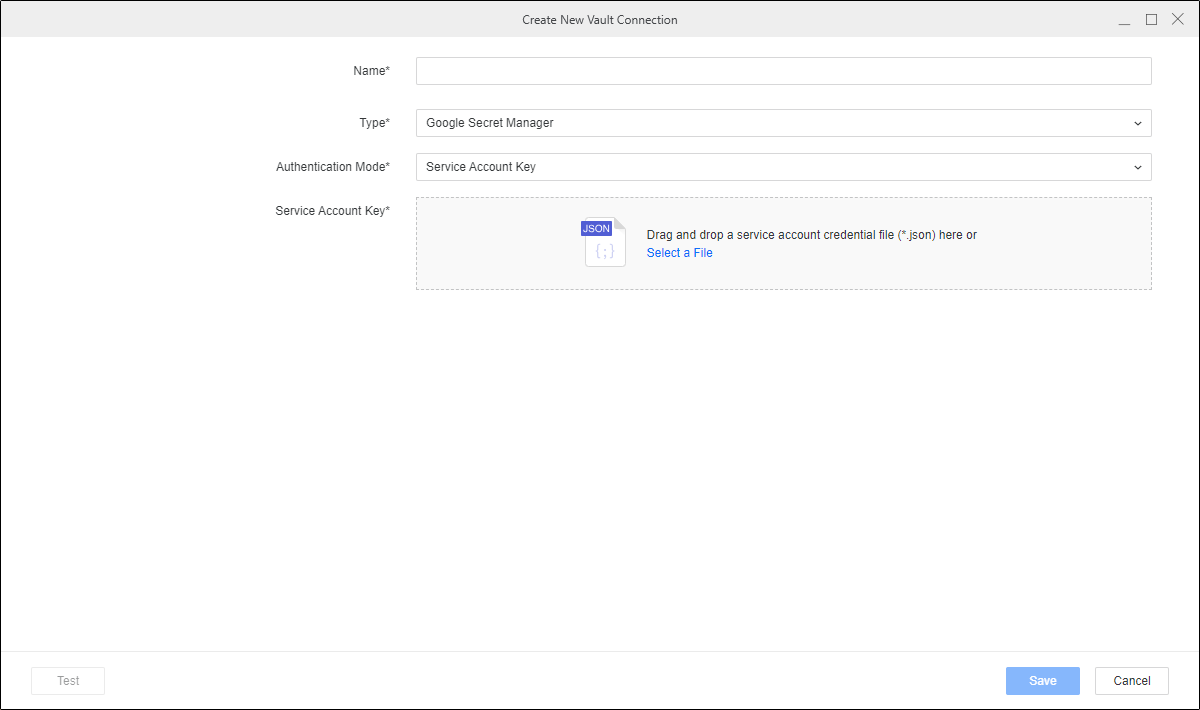

Google Secret Manager Vault 接続を作成

前提条件

Strategyでは、Google Secret Manager 接続ごとに、秘密キーを持つサービス アカウントが必要です。

Google Secret Manager 接続用の秘密キーを持つサービス アカウントを作成するには:

-

新しいサービス アカウントを作成します。詳細については、サービス アカウントを作成。

-

秘密キーを使用してアカウントに割り当てます。詳細については、サービス アカウント キーを作成および削除。

秘密キー JSON を保存します。Vault 接続を作成するために必要になります。

-

サービス アカウントに、対応するシークレットのシークレット マネージャー シークレット アクセサー ロールを付与します。詳細については、アクセスを付与。

Google Secret Manager Vault 接続を作成

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。

-

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:選択Google Secret Manager。

-

認証 モード :選択サービス アカウント キー。

-

サービス アカウント キー :クリックファイルを選択します、サービス アカウント資格情報ファイルを選択して、クリックを開く。

ファイルをアップロードした後、クリックJSON を表示 ファイルファイルをプレビューしますクリック削除またはを置換最新の JSON ファイルを削除またはアップロードします。

-

-

[保存] をクリックします。

Google Secret Manager に関する考慮事項

データベースのユーザー名とパスワードを含むシークレットは、次の JSON を使用する必要があります 書式: {"username": "my-username", "password": "my-password"}。

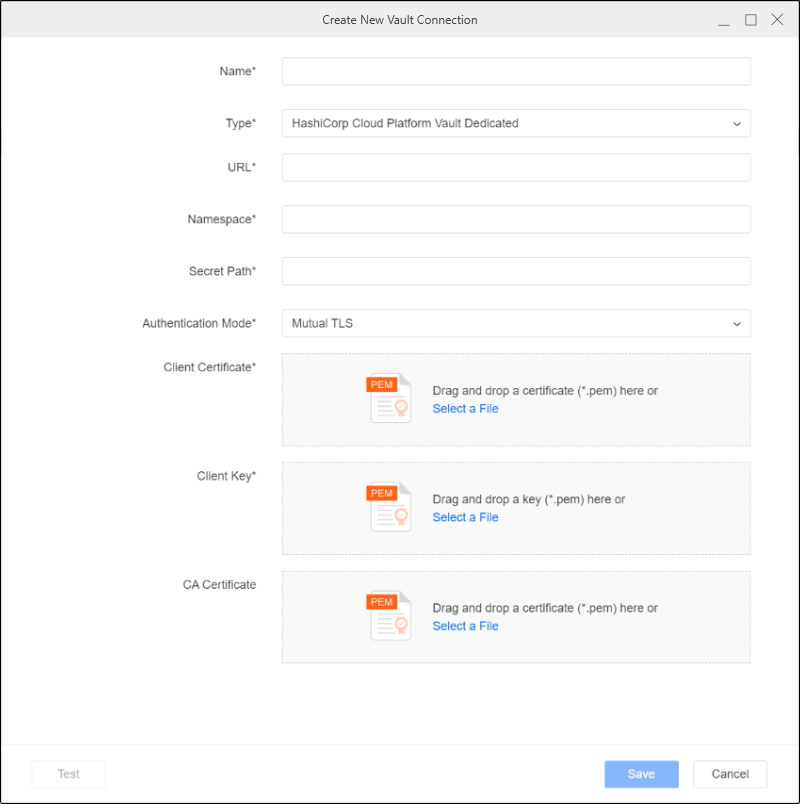

HashCorp Vault 接続を作成

Strategyキー-バリュー (KV) の読み取りをサポート シークレット エンジン(バージョン 1 および 2)とデータベース シークレット エンジンを、HashCorp Vault Community Edition、HashCorp Cloud Platform Vault Dtical、または HashCorp Vault Enterprise の固定ロールで提供します。HashCorp Vault 接続に関する考慮事項については、 HashCorp Vault接続に関する考慮事項。

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。 -

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:選択HashCorp Vault Community Edition、 HashCorp Cloud Platform Vault Dended、またはHashCorp Vault Enterprise。

-

URL : HashCorp 環境 URL を入力します。

-

名前空間 :HashCorp 名前空間を入力します。このオプションは、HashCorp Cloud Platform Vault Dended および HashCorp Vault Enterprise でのみ利用可能です。

HashCorp 名前空間の詳細については、 HCP Vault 専用名前空間に関する考慮事項。

-

秘密のパス :HashCorp シークレットが保存されているパスを入力します。

-

認証モード :選択相互 TLS。

-

クライアント証明書 :クリックファイルを選択します、証明書ファイルを選択して、クリックを開く。

-

クライアント キー:ファイルを選択しますをクリックし、証明書ファイルを選択して、開くをクリックします。

-

Client Key Passphrase:Strategy One(2025年11月)以降、クライアント キーを暗号化するためのパスフレーズを入力します。

-

CA 証明書:ファイルを選択しますをクリックし、証明書ファイルを選択して、開くをクリックします。

-

-

[保存] をクリックします。

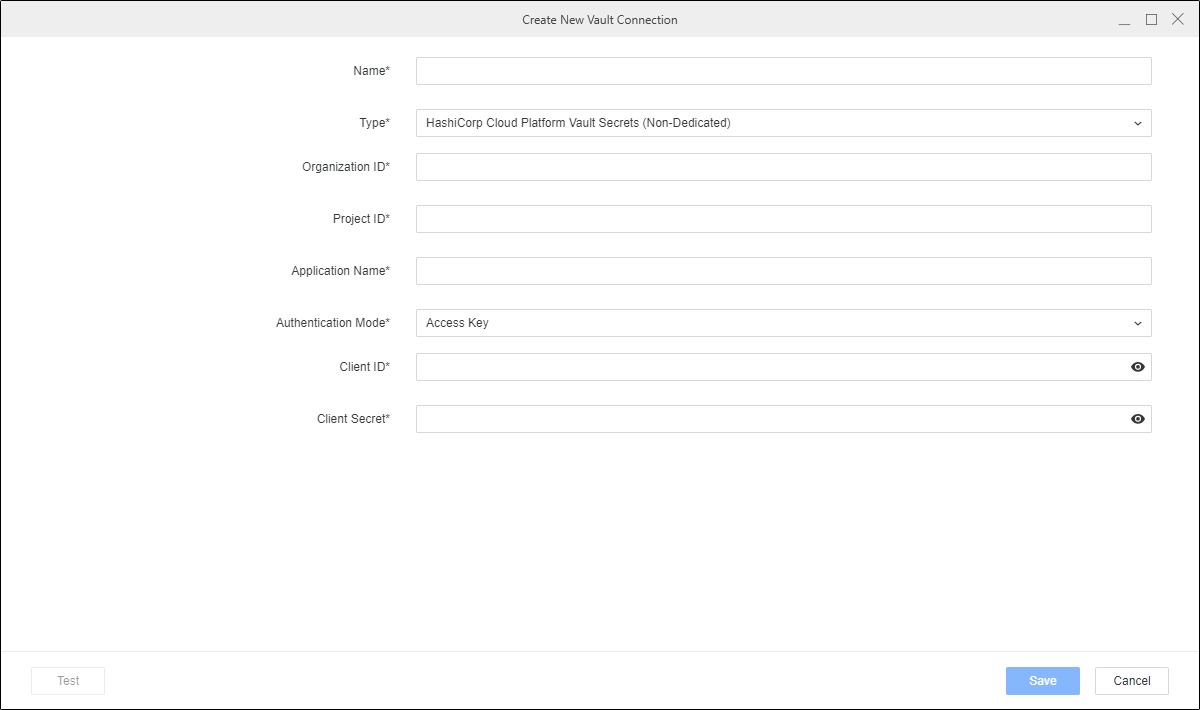

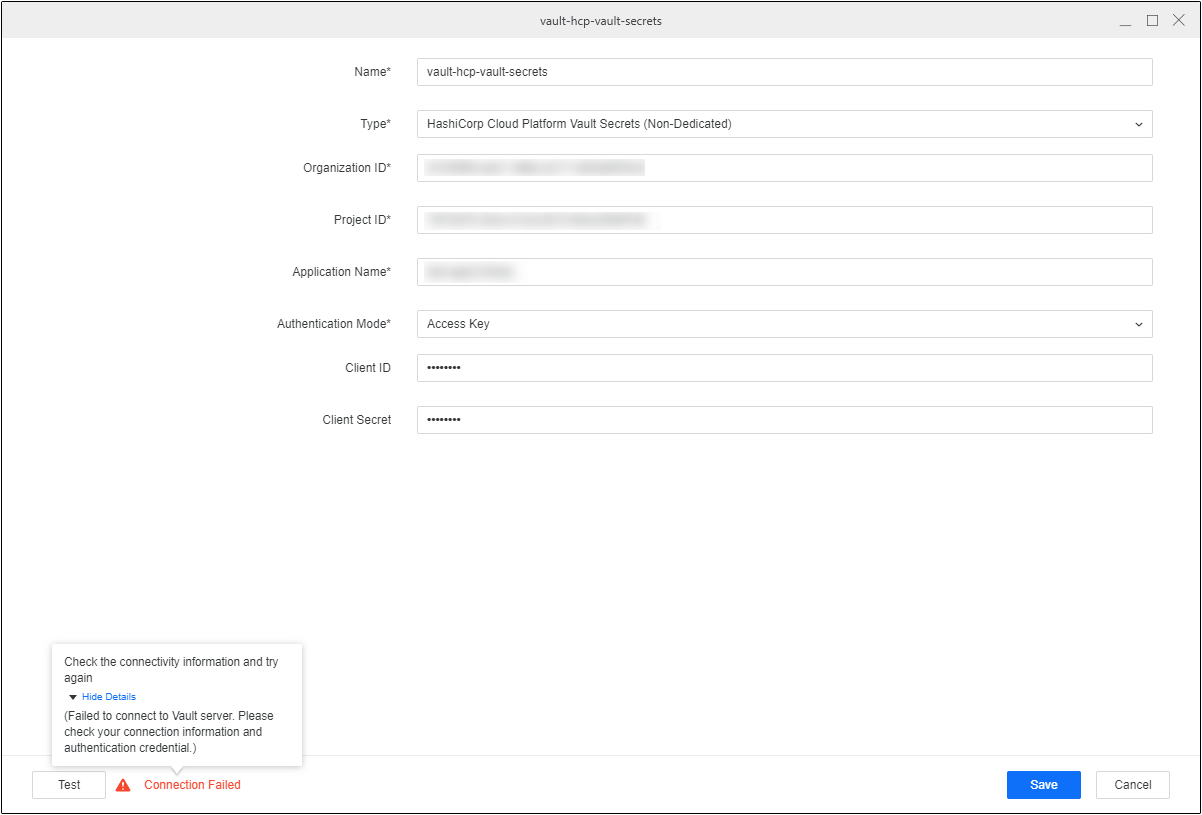

HashCorp Cloud Platform Vault Secrets Non-Dated Vault接続を作成

HashCorp Cloud Platform (HCP) Vault Secrets 接続を作成する前に、サービス プリンシパル キーのペアを作成し、Vault Secrets App SecretReader ロールを割り当てる必要があります。詳細については、 HCP 組織とプロジェクト ID を取得。

- Workstation ウィンドウを開きます。

- [ナビゲーション] ペインの [データ ソース] をクリックします。

-

クリックVault接続すべての Vault 接続を表示します

-

クリック

新しい Vault 接続を追加。

新しい Vault 接続を追加。 -

次のフィールドの値を入力してください:

-

[名前]:接続名を入力します。

-

[タイプ]:選択HashCorp Cloud Platform Vault Secret (非専用)。

-

組織 ID : HashCorp 組織 ID を入力します。

-

[プロジェクト ID]:HashCorp プロジェクト ID を入力します。

-

アプリケーション名 :HashCorp アプリケーション名を入力します。

-

認証モード :選択アクセス キー。

-

[クライアント ID]:HashCorp クライアント ID を入力します。

-

[クライアント シークレット]:HashCorp クライアント シークレットを入力します。

-

-

[保存] をクリックします。

HashCorp Vault接続に関する考慮事項

-

Strategyのみサポート静的シークレット。ユーザー名とパスワードを含むシークレットは、次の JSON を使用する必要があります 書式:

{"username": "my-username", "password": "my-password"}。 -

HCP Vault Secret の接続に失敗し、エラー メッセージが表示されることがあります。この失敗は、オペレーティング システム内のトラストストアが原因です。HCP に接続する必要がある認証機関 ( CA ) が発行する証明書がありません。 サーバー。

問題を修正するには:

-

CA をダウンロード の証明書と

hcp-cacert.pemファイルを作成できます:コピーecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

証明書をオペレーティング システムのトラストストアに追加します。

Windows を使用している場合は、証明書をローカル コンピューター ストアにインポート参照してください。

Linux を使用している場合は、 CA の構成方法 Linux の信頼リスト参照してください。

-

-

TLS 証明書認証は、HashCorp Cloud Platform Vault Dended 環境の場合、すぐに無効化されます。したがって、サポート リクエストを送信し、以下の手順に従ってくださいTLS 証明書認証 TLS を有効化 認証。

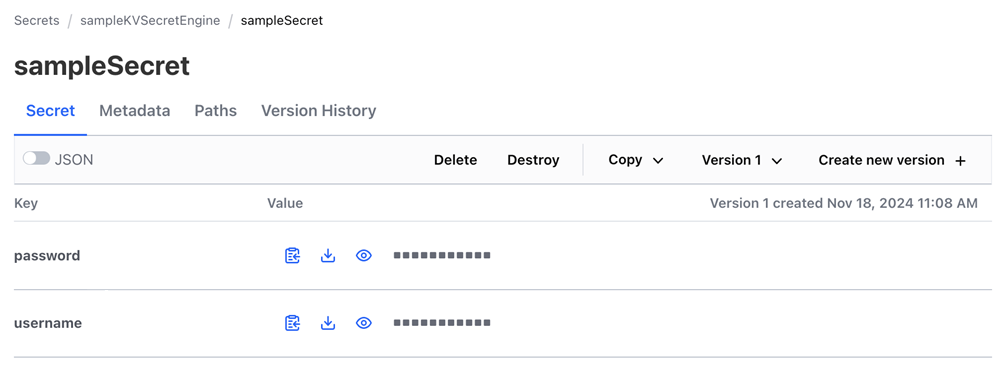

-

キー-値 (KV) を使用する場合 秘密保持エンジンを使用して、データベース資格情報がユーザー名キーとパスワード キーに保存されていることを確認します。次の例を参照してください

sampleKVSecretEngine秘密のパスとsampleSecretユーザー名とパスワードがエンジン キーに保存されている秘密名です。

-

すべての HashCorp バージョンで、シークレット名がネストされていないことを確認します。たとえば、secretName を使用できますが、secretName/サブパスは使用できません。

既存の Vault 接続を変更

-

vault 接続オブジェクトを編集または削除するには、グリッド内でオブジェクトを右クリックし、編集または削除を選択します。

-

一般プロパティ、変更履歴、または ACL を変更するためのセキュリティ アクセスを表示するには、vault 接続オブジェクトを右クリックして、プロパティを選択します。

-

[OK] をクリックします。

-

Strategy One(2025年10月)以降、vault 接続名を翻訳するには:

-

データベース接続を右クリックし、翻訳を選択します。

-

列ダイアログ ボックスをクリックして、プロジェクトでサポートされているすべての言語を表示します。

-

希望する言語の横にあるチェック ボックスを選択します。

-

セルをダブルクリックして、希望する翻訳を入力します。

-

保存をクリックします。

-