Strategy ONE

Einzelanmeldung mit OIDC aktivieren Authentifizierung

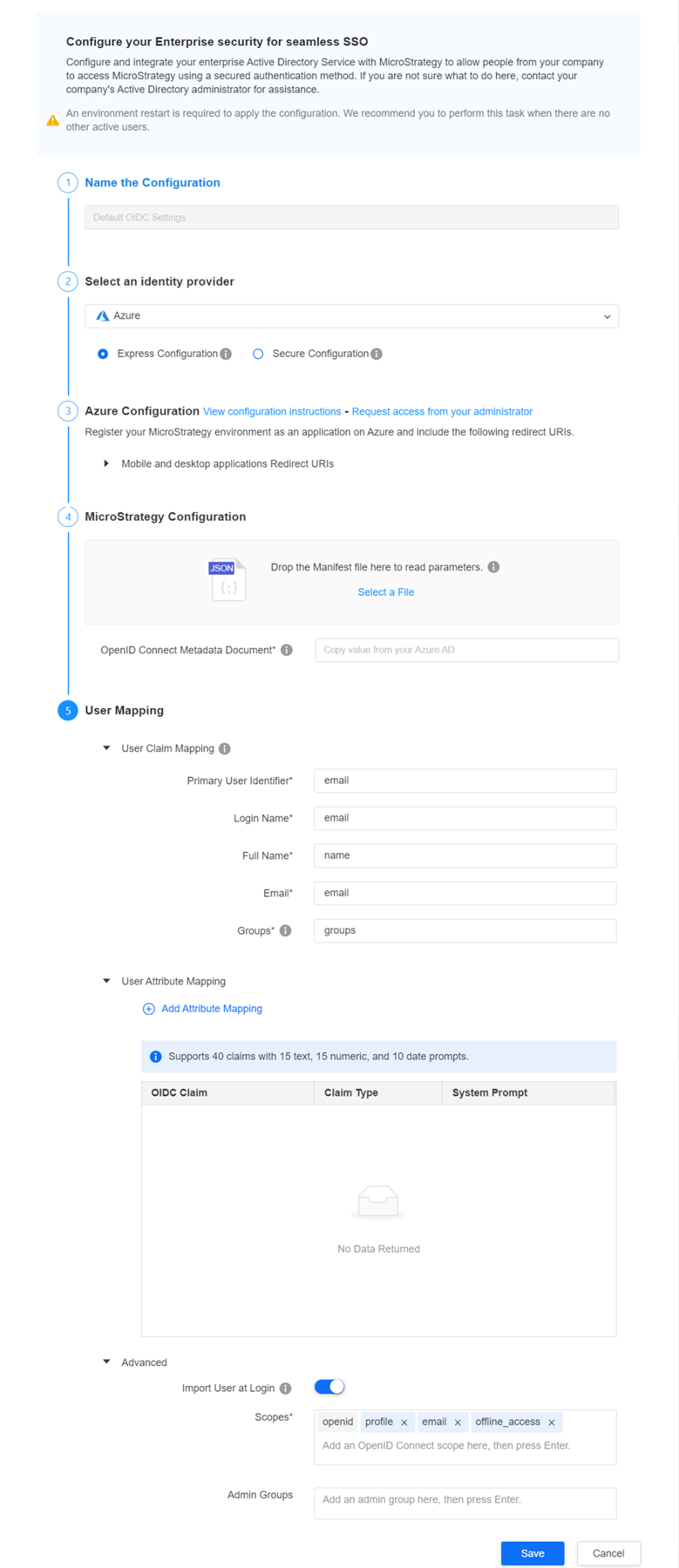

Start in MicroStrategy ONE (Dezember 2024) können Sie Ihrem OIDC die Zuordnung von System-Eingabeaufforderungen und geschachtelte Gruppen hinzufügen Authentifizierung. Diese zusätzliche Anpassung bietet eine detailliertere Kontrolle über den Benutzerzugriff und verbessert die Gesamtsicherheit und Benutzerfreundlichkeit Ihres Systems.

Sie können Einzelanmeldung mit OpenID aktivieren Verbindungsauthentifizierung (OIDC) für Azure, Okta und mehr.

Die Möglichkeit, bestimmte Einstellungen anzuzeigen oder zu bearbeiten, wird von den Privilegien eines Benutzers bestimmt. Alle erforderlichen Privilegien sind standardmäßig in der Administrator-Rolle enthalten. Sie müssen der Gruppe der Systemadministratoren angehören, um diese Funktion nutzen zu können.

Siehe Einmalanmeldung mit OIDC-Authentifizierung aktivieren im Hilfe zur Systemadministration für weitere Einzelheiten.

- Öffnen Sie das Workstation-Fenster.

-

Klicken Sie im Navigationsbereich auf Umgebungen.

- Klicken Sie mit der rechten Maustaste auf eine Umgebung und wählen Sie aus Konfiguriert die Unternehmenssicherheit > OIDC.

- In Schritt 1: Benennen Sie die Konfiguration, geben Sie einen Namen ein.

- In Schritt 2: Wählen Sie einen Identitätsanbieter aus, wählen Sie einen Identitätsanbieter aus.

- In Schritt 3: Konfiguration des Identitätsanbieters, klicken Sie Konfigurationsanweisungen anzeigen, um eine schrittweise Konfigurationsanleitung anzuzeigen. Folgen Sie den Anweisungen, um die Schritte 3 und 4 auszuführen. Ab MicroStrategy 2021 Update 10, wenn Ihr IdP Wenn die Einmalabmeldung unterstützt wird, können Sie sie mithilfe von aktivieren Einmalige Abmeldung mit OIDC-Authentifizierung aktivieren.

- Wenn Sie die Hilfe von Ihrem Administrator benötigen, der für Enterprise Identity and Access Management ( IAM ) zuständig ist, klicken Sie auf Fordern Sie Zugriff von Ihrem Administrator an.

-

In Schritt 5: Benutzerzuordnung, konfigurieren Sie die folgenden Einstellungen für IAM Benutzerzuordnung...

Benutzeranspruchszuordnung Erweitern, um OIDC-Anforderungen einzugeben, um Benutzer zu identifizieren und deren Informationen anzuzeigen.

MicroStrategy ONE (Dezember 2024) fügt Unterstützung für geschachtelte Gruppen in OIDC hinzu Authentifizierung. Eingabetaste

\zwischen jeder geschachtelten Gruppe. Wenn Sie beispielsweise eine Gruppe „B“ haben, die unter der Gruppe „A“ geschachtelt ist, geben Sie einA\Bin Groups.Benutzerattributzuordnung Erweitern, um Eingabeaufforderungen einzugeben und Attribute für System-Eingabeaufforderungen zuzuordnen.

Start in MicroStrategy ONE (Dezember 2024), SSO verwenden System-Eingabeaufforderungen als alltägliche System-Eingabeaufforderungen verwenden, um einen Berichtsfilter oder Sicherheitsfilter zu erstellen. Weitere Informationen zu Eingabeaufforderungen des Intelligence Server-Systems finden Sie unter KB10937.

Es gibt 40 SSOs System-Eingabeaufforderungen, die Sie verwenden können, 15 mit Text-Typ, 15 mit numerischem Typ und 10 mit Datums-Typ. Bei den Datentypformaten werden die folgenden Formate unterstützt:

-

Roher Zeitstempel. Beispiel: 1674304586.

-

Zeichenfolge mit der Zeit. Beispiel: 2023-01-21 20:36:26.

-

String ohne Zeit. Beispiel: 2024-08-07.

Primäre Benutzer-ID Geben Sie den OIDC-Anspruch ein, der zur Identifizierung von Benutzern verwendet wird. Standardmäßig ist der OIDC-Anspruch E-Mail.

Anmeldename: Geben Sie den OIDC ein Anspruch für den Anmeldenamen. Standardmäßig der OIDC Anspruch ist ein Name.

Vollständiger Name Geben Sie den OIDC-Anspruch ein Wird zur Anzeige der vollständigen Namen von Benutzern in verwendet Strategy. Standardmäßig der OIDC-Anspruch Attribut ist Name.

E-Mail Geben Sie den OIDC-Anspruch ein wird als E-Mail-Adresse des Benutzers verwendet Strategy. Standardmäßig der OIDC-Anspruch Attribut ist E-Mail.

Erweitert Erweitern, um erweiterte Benutzerzuordnungseinstellungen anzuzeigen.

Benutzer bei der Anmeldung importieren Aktivieren Sie diesen Umschalter, damit sich Benutzer aus Ihrem aktiven Verzeichnis mit ihren Anmeldeinformationen anmelden können Strategy.

-

-

Wenn Okta als Identitätsanbieter ausgewählt ist, in Schritt 6: Testkonfiguration, klicken Sie Testkonfiguration um mit den oben bereitgestellten Anmeldeinformationen zu testen.

-

Klicken Sie auf Speichern.

- Rufen Sie die Library-Admin-Seite auf, um Zusätzliche Schritte ausführen bevor die OIDC-Authentifizierung wirksam wird.