Strategy ONE

Einmal-Sign-On mit SAML aktivieren Authentifizierung

Voraussetzungen

Workstation wird mit Standardauthentifizierung bereitgestellt und die Umgebungsverbindung ist hergestellt.

Einmal-Sign-On mit SAML aktivieren Authentifizierung

Informationen zum Aktivieren von SAML in Library finden Sie unter SAML-Authentifizierung für aktivieren Strategy Library.

- Öffnen Sie das Workstation-Fenster.

-

Klicken Sie im Navigationsbereich auf Umgebungen.

- Klicken Sie mit der rechten Maustaste auf eine Umgebung und wählen Sie aus SAML konfigurieren unter Konfiguriert die Unternehmenssicherheit.

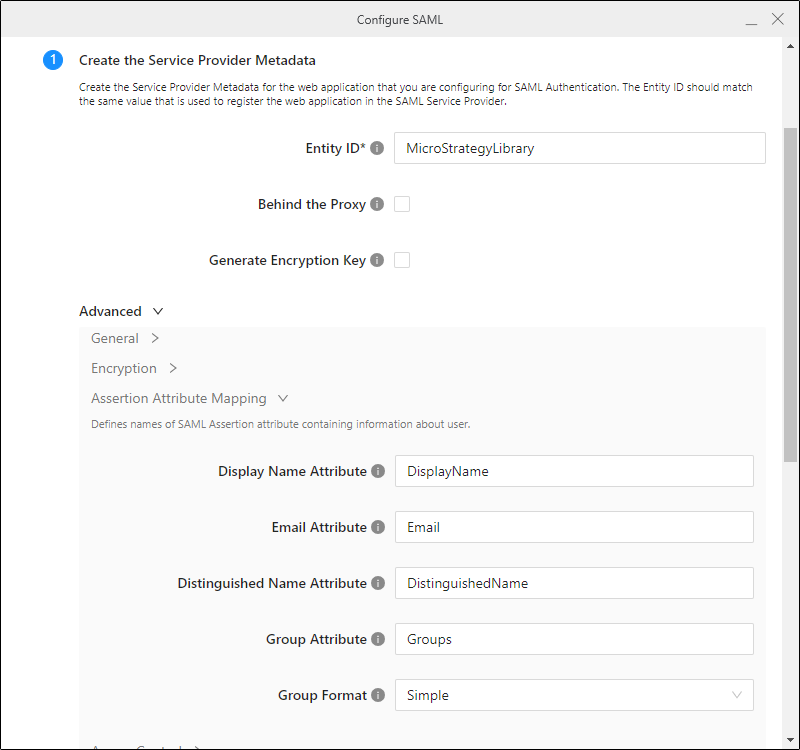

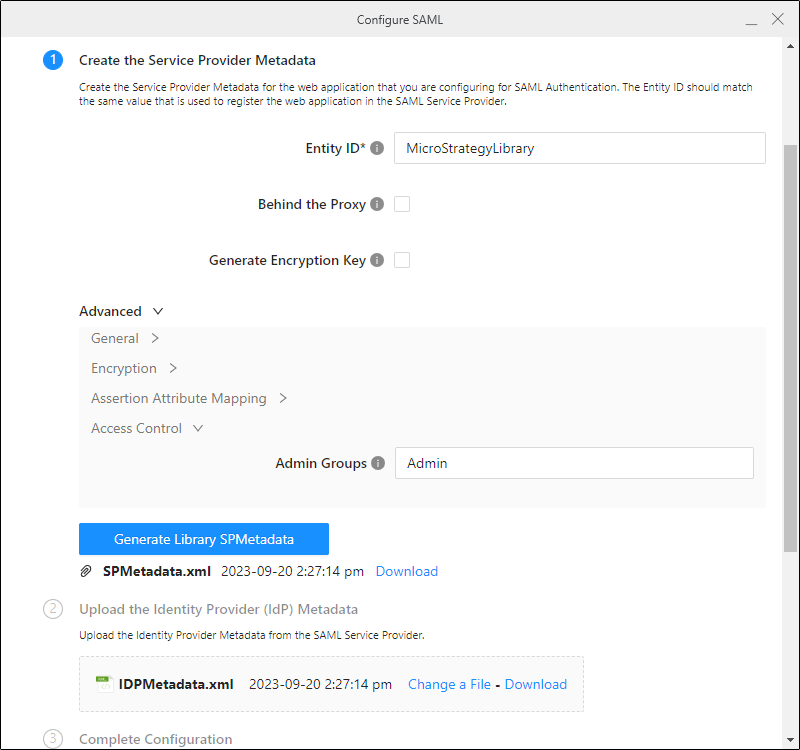

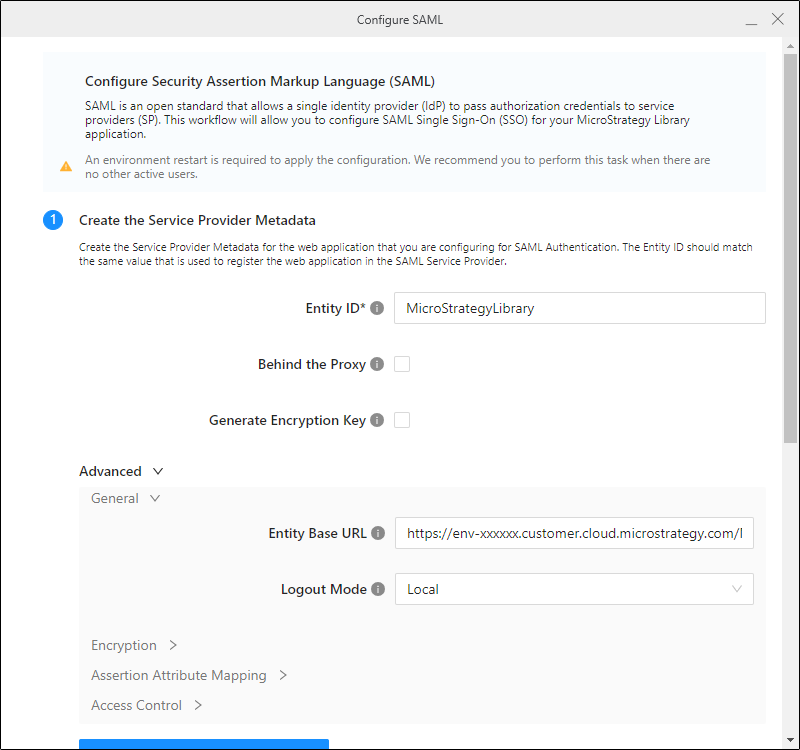

- Geben Sie in Schritt 1 a ein Entitäts-ID.

- Erweitern Sie Erweitert dann Allgemein Menüoptionen auswählen und bearbeiten Entitäts-Basis-URL entsprechend Ihrer Server-URL, falls erforderlich.

- Generieren der Library-SP-Metadatendatei:

- Klicken Sie Herunterladen neben dem SP Metadatendatei.

- Senden Sie die Metadatendatei an Ihr Netzwerk- oder Sicherheitsteam und bitten Sie es, die SAML-Unterstützung zu integriert. Weitere Informationen zur Integration der SAML-Unterstützung in Microsoft Entra ID (ehemals Azure AD) finden Sie unter Integration des SAML-Supports mit Entra ID.

- Rufen Sie die erhaltene Metadatendatei von Ihrem Netzwerk- oder Sicherheitsteam ab und benennen Sie die Datei in um IDPMetadata.xml.

Stellen Sie sicher, dass Ihr Netzwerk- oder Sicherheitsteam der Anwendung den gleichen Wert gibt, den Sie für die Entitäts-ID eingegeben haben Feld.

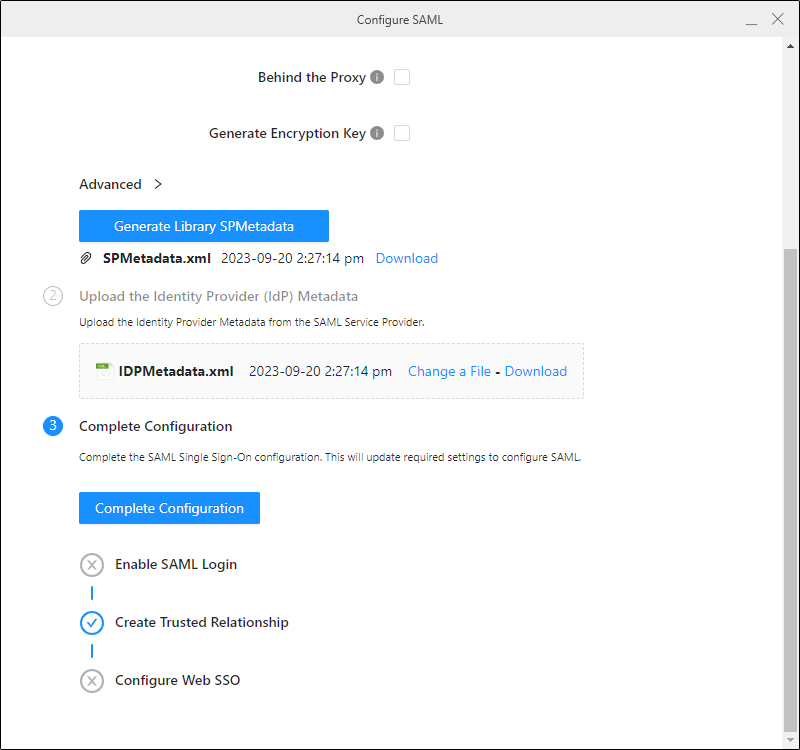

- In Schritt 2 von SAML konfigurieren Workstation-Dialogfeld den IdP hochladen Metadatendatei.Klicken Sie hier, wenn Sie Azure verwenden.

Sie müssen zusätzliche Schritte für die Assertion-Attributzuordnung ausführen

- Öffnen Sie den IdP Metadatendatei und finden Sie die <auth:DisplayName>Groups Bereich.

- Kopieren Sie den URI.

- In Schritt 1 von SAML konfigurieren Erweitern Sie das Dialogfeld „Workstation“. Erweitert dann Assertion-Attributzuordnung Menüoptionen und fügen Sie den URI in ein Gruppenattribut.

- Wiederholen Sie die Schritte 1 bis 3 für Anzeigename und E-Mail. Der IdP Metadatenabschnitte für diese URIs sind <auth:DisplayName>Display Name und <auth:DisplayName>Email.

- In Schritt 1 von SAML konfigurieren Erweitern Sie das Dialogfeld „Workstation“. Erweitert dann Zugriffssteuerung Menüoptionen und geben Sie ein, in dem Azure die GUIDs-Gruppeninformationen überträgt Administratorengruppen.

- Klicken Sie Konfiguration abschließen.

- Schließen Sie SAML konfigurieren Dialogfeld.

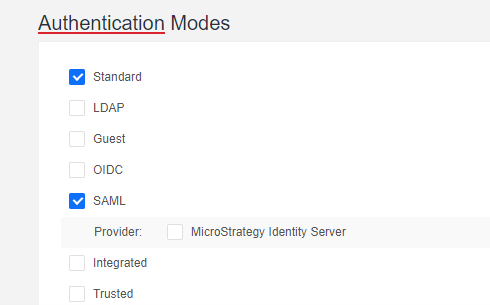

- Rufen Sie das Library-Admin-Systemsteuerungsabschnitt und unter auf Authentifizierungsmodi, auswählen Standard und SAML.

- Starten Sie Tomcat neu.

- Rufen Sie Library auf und bestätigen Sie, dass Sie sich mit SAML anmelden können.

Üblich ist die Verwendung von „DEV“, „QA“ oder „ PROD“ in der ID, um zwischen Umgebungen zu unterscheiden.

Weitere Informationen zum Zugriff auf das Library-Admin-Systemsteuerungsabschnitt finden Sie unter Systemsteuerung für Library-Administration.

Informationen zum Konfigurieren von SAML als standardmäßigen Authentifizierungsmodus für Benutzer finden Sie unter Standardauthentifizierung für Library Web in Workstation festlegen.

Problembehebung

Wenn sich ein Benutzer erfolgreich anmeldet, aber keinen Zugriff auf den Library-Inhalt hat, stellen Sie sicher, dass die Benutzergruppe über die entsprechenden Berechtigungen verfügt.

Stellen Sie sicher, dass die Assertion-Attribute im korrekt aktualisiert wurden MstrSamlConfig.xml -Datei wie in beschrieben Integration des SAML-Supports mit Entra ID. Wenn dies nicht der Fall ist, müssen Sie die Datei möglicherweise manuell bearbeiten.