Strategy ONE

Configurer les cookies SameSite pour Library

À partir de la MicroStrategy 2021 Update 7, vous pouvez gérer les cookies SameSite pour Library dans Workstation. Voir Comportement des cookies de Chrome v80 et impact sur les déploiements MicroStrategy pour la gestion des cookies SameSite dans MicroStrategy 2021 Update 6 et dans les versions antérieures.

SameSite empêche le navigateur d'envoyer des cookies en même temps que les requêtes inter-sites. L'objectif principal est de réduire le risque de fuite d'informations entre les origines. Il offre également une protection contre les attaques par falsification de requêtes intersites. Les valeurs possibles sont les suivantes :

-

Lax Fournit un équilibre raisonnable entre la sécurité et la convivialité pour les sites Web qui souhaitent maintenir la session connectée de l'utilisateur après l'arrivée d'un lien externe. L'option par défaut pour SameSite est Lax, y compris lorsqu'aucune option n'est sélectionnée.

-

Strict Empêche l'envoi de cookies par le navigateur vers le site cible dans tous les contextes de navigation inter-sites, même en suivant un lien normal.

-

Aucun Autorise les cookies dans tous les contextes de navigation entre les sites.

Une connexion HTTPS est une condition préalable pour Aucun sélection. Si l'attribut de cookie SameSite est défini sur Aucun, le cookie associé doit être marqué comme Sécurisé.

Un attribut SameSite de None est recommandé dans les scénarios suivants :

-

Il y a des problèmes de compatibilité entre les domaines.

-

Strategy Web et Strategy Les Library sont déployées dans un domaine autre que celui affiché dans la barre d'adresse de l'utilisateur.

-

Vous utilisez SAML (Security Assertion Markup Language), OpenID Connect (OIDC,) et une authentification tierce.

Les changements dans l'indicateur de cookie varient en fonction de votre serveur :

En raison des limites du serveur d'application, les paramètres dans l'interface utilisateur s'appliquent uniquement au cookie JSESSIONID sur les serveurs d'application Tomcat.

Serveurs Web Tomcat

-

Dans Workstation, Se connecter à l'environnement Library avec un utilisateur administrateur.

-

Cliquez avec le bouton droit sur l'environnement et choisissez Propriétés.

-

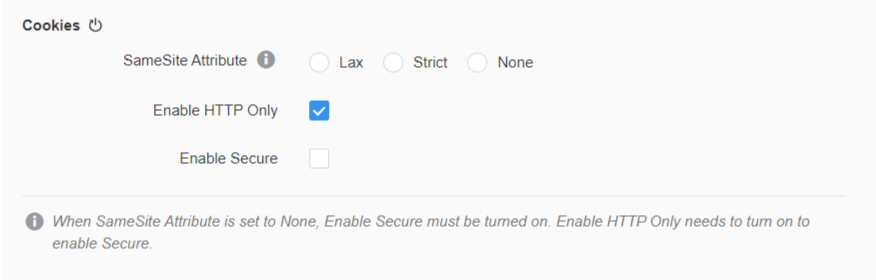

Dans le volet gauche, cliquez sur Library et faites défiler vers le bas jusqu'à cookies section.

-

En fonction de vos besoins, sélectionnez l'attribut SameSite approprié et cliquez sur OK. L'attribut SameSite est désélectionné par défaut.

-

Redémarrez Library Server.

En savoir plus sur les autres paramètres de cette boîte de dialogue dans Afficher et modifier les paramètres d'administration Library

Serveurs Web WebLogic

-

Dans Workstation, Se connecter à l'environnement Library avec un utilisateur administrateur.

-

Cliquez avec le bouton droit sur l'environnement et choisissez Propriétés.

-

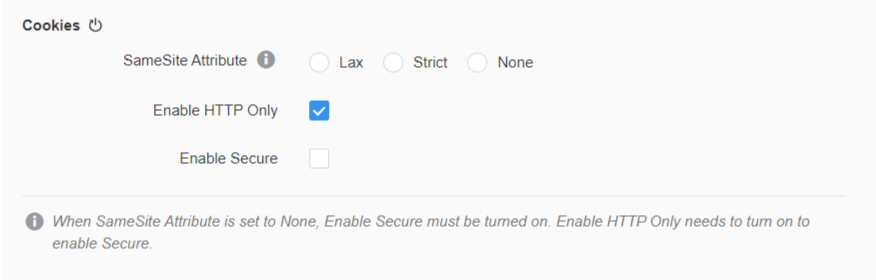

Dans le volet gauche, cliquez sur Library et faites défiler vers le bas jusqu'à cookies section.

-

En fonction de vos besoins, sélectionnez l'attribut SameSite approprié et cliquez sur OK. L'attribut SameSite est désélectionné par défaut.

-

Dans votre Strategy déploiement, accédez à

MicroStrategyLibrary\WEB-INF\weblogic.xml. -

Modifier

weblogic.xmlet ajoutez le code suivant :Copier<wls:session-descriptor>

<wls:cookie-path>/;SameSite=NONE</wls:cookie-path>

</wls:session-descriptor> -

Cliquez sur Enregistrer et redémarrez le serveur Web.

Serveurs JBoss Web

La définition de Samesite sur None pour le cookie JSessionID est uniquement prise en charge par JBoss 7.3.3 et version ultérieure. La procédure suivante a été testée avec JBoss 7.3.7.

-

Dans Workstation, Se connecter à l'environnement Library avec un utilisateur administrateur.

-

Cliquez avec le bouton droit sur l'environnement et choisissez Propriétés.

-

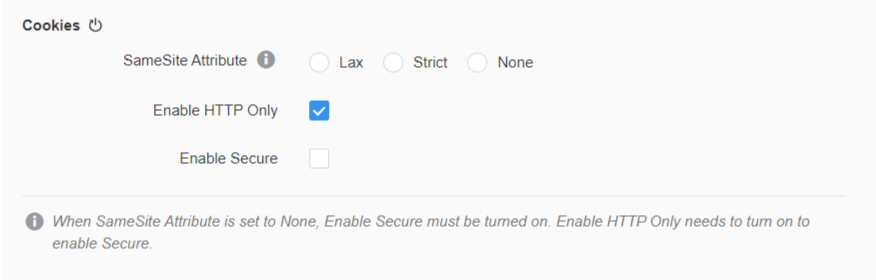

Dans le volet gauche, cliquez sur Library et faites défiler vers le bas jusqu'à cookies section.

-

En fonction de vos besoins, sélectionnez l'attribut SameSite approprié et cliquez sur OK. L'attribut SameSite est désélectionné par défaut.

-

Dans JBoss, accédez à

jboss/standalone/configuration/standalone.xml. -

Modifier

standalone.xmlet ajouter<session-cookie http-only="true" secure="true"/>au code existant comme indiqué ci-dessous.Copier<subsystem xmlns="urn:jboss:domain:undertow:10.0" default-server="default-server" default-virtual-host="default-host" default-servlet-container="default" default-security-domain="other" statistics-enabled="${wildfly.undertow.statistics-enabled:${wildfly.statistics-enabled:false}}">

<buffer-cache name="default"/>

<server name="default-server">

<http-listener name="default" socket-binding="http" redirect-socket="https" enable-http2="true"/>

<https-listener name="https" socket-binding="https" security-realm="ApplicationRealm" enable-http2="true"/>

<host name="default-host" alias="localhost">

<location name="/" handler="welcome-content"/>

<http-invoker security-realm="ApplicationRealm"/>

</host>

</server>

<servlet-container name="default">

<jsp-config/>

<session-cookie http-only="true" secure="true"/>

<websockets/>

</servlet-container>

<handlers>

<file name="welcome-content" path="${jboss.home.dir}/welcome-content"/>

</handlers>

</subsystem> -

Créez un fichier nommé

undertow-handlers.confen utilisant le code affiché ci-dessous et enregistrez-le dansWEB-INFdossier de Strategy Déploiement de Library.Copiersamesite-cookie(mode=NONE) -

Redémarrez le serveur Web.