Strategy ONE

Activer l'authentification unique avec SAML Authentification

Conditions préalables

Workstation est déployé avec une authentification standard et la connexion à l'environnement est établie.

Activer l'authentification unique avec SAML Authentification

Pour plus d'informations sur l'activation de SAML dans Library, veuillez consulter Activer l'authentification SAML pour Strategy Library.

- Ouvrez la fenêtre Workstation.

-

Dans le volet Navigation, cliquez sur Environnements.

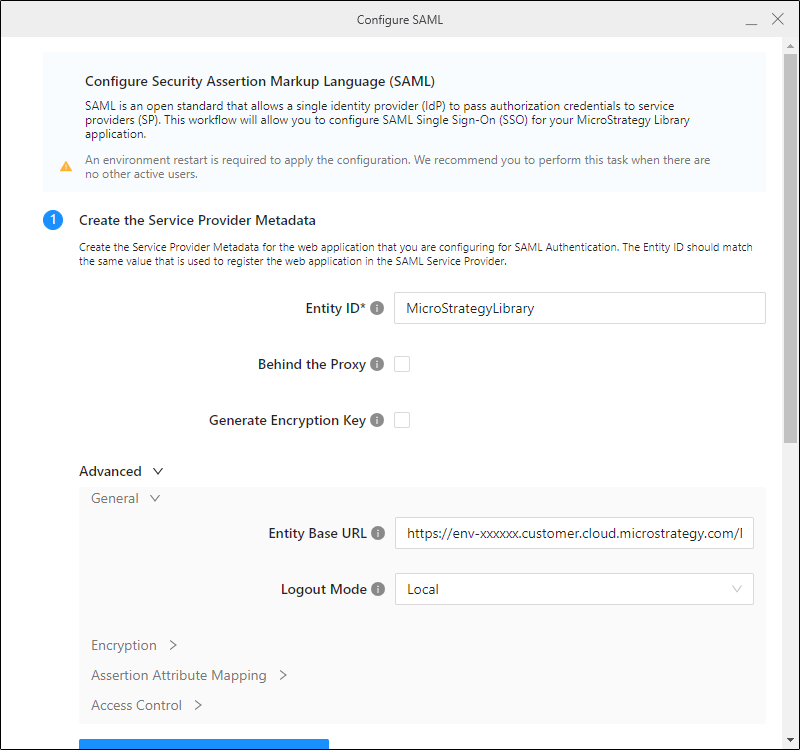

- Cliquez avec le bouton droit sur un environnement et choisissez Configurer SAML sous Configurer Enterprise Security.

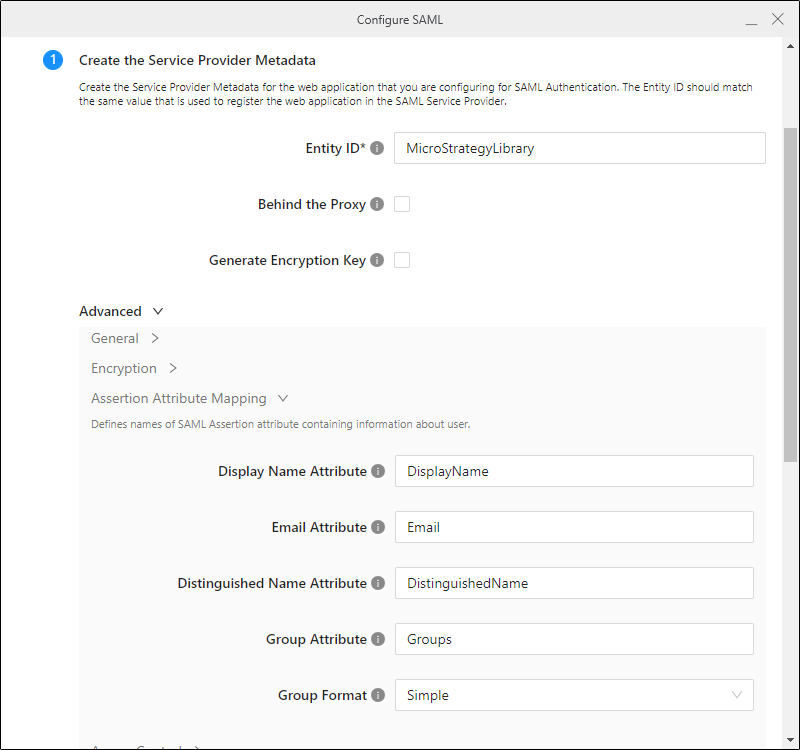

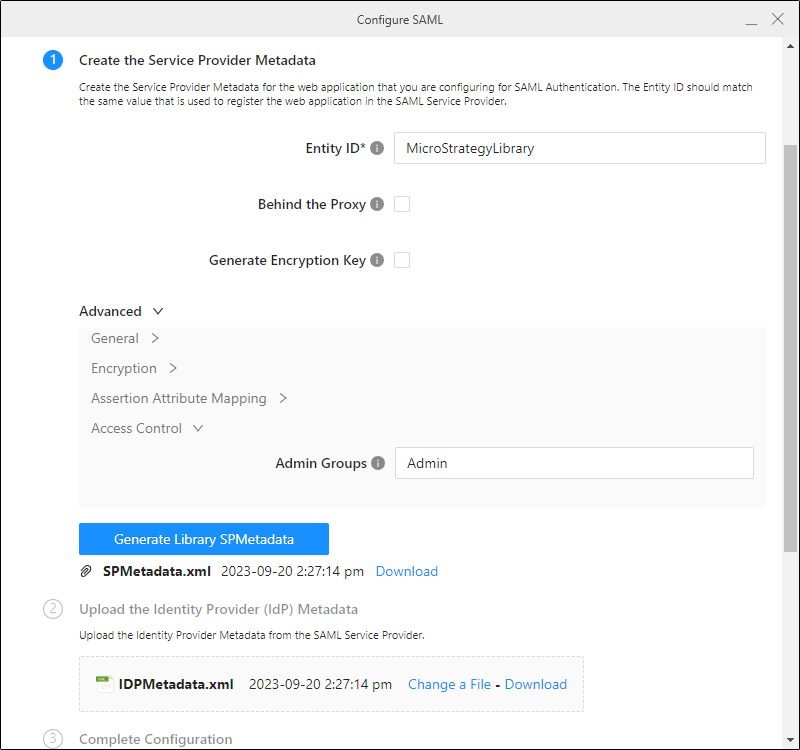

- À l'étape 1, saisissez une ID d'entité.

- Développer Avancé puis Général options de menu et modifier URL de base de l'entité pour correspondre à l'URL de votre serveur, si nécessaire.

- Générez le fichier Library SPMetadata :

- Cliquez sur Télécharger à côté de SP Fichier de métadonnées.

- Envoyez le fichier de métadonnées à votre équipe réseau ou sécurité et demandez-leur d'intégrer la prise en charge SAML. Pour plus d'informations sur l'intégration de la prise en charge SAML avec Microsoft Entra ID (anciennement Azure AD), consultez Intégration de la prise en charge SAML avec Entra ID.

- Récupérez le fichier de métadonnées résultant de votre réseau ou de votre équipe de sécurité et renommez-le en IDPMetadata.xml.

Assurez-vous que votre équipe réseau ou sécurité nomme l'application la même valeur que vous avez saisie dans l'ID d'entité champ.

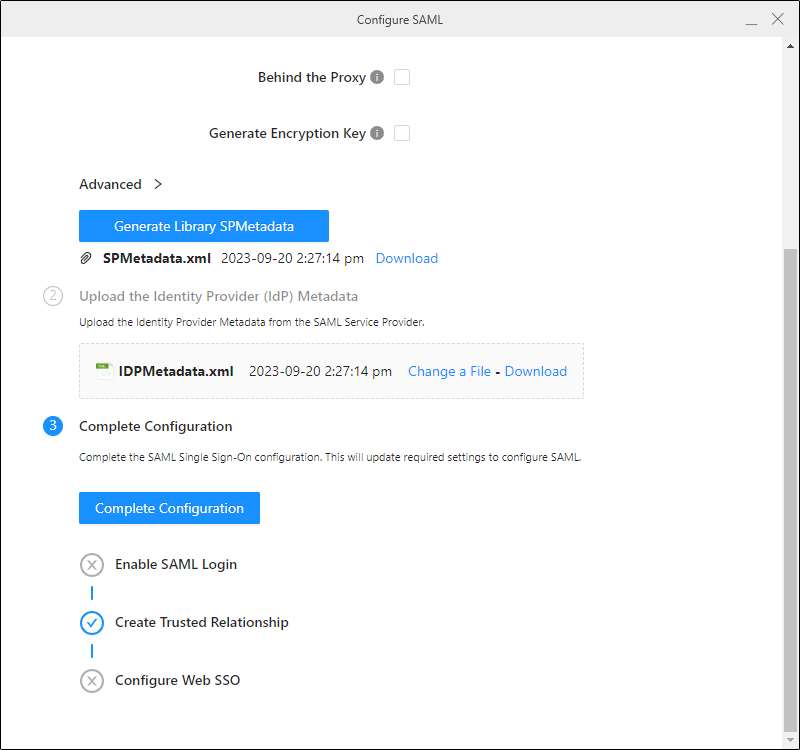

- À l'étape 2 de Configurer SAML Boîte de dialogue Workstation, téléchargez l'IDP Fichier de métadonnées.Cliquez ici si vous utilisez Azure.

Vous devrez effectuer des étapes supplémentaires pour le mappage d'attribut d'assertion

- Ouvrir l'IDP Fichier de métadonnées et trouvez le <auth:DisplayName>Groups section.

- Copiez l'URI.

- À l'étape 1 de Configurer SAML Boîte de dialogue Workstation, développez la Avancé puis Mappage d'attribut d'assertion options de menu et collez l'URI dans Attribut de groupe.

- Répéter les étapes 1 à 3 pour Nom d'affichage et E-mail. L'IDP Les sections de métadonnées pour ces URI sont <auth:DisplayName>Display Name et <auth:DisplayName>Email.

- À l'étape 1 de Configurer SAML Boîte de dialogue Workstation, développez la Avancé puis Contrôle d'accès options de menu et saisissez les informations du groupe Azure transmet GUID dans Groupes d'administrateurs.

- Cliquez sur Terminer la configuration.

- Fermer Configurer SAML de dialogue.

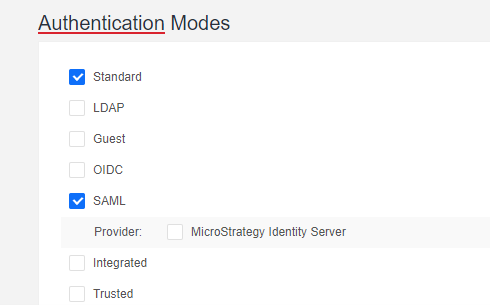

- Allez sur le panneau de configuration Admin Library et sous Modes d'authentification, sélectionner Standard et SAML.

- Redémarrez Tomcat.

- Accédez à Library et confirmez que vous pouvez vous connecter avec SAML.

Il est courant d'utiliser « DEV », « QA » ou « PROD » dans l'ID pour faire la distinction entre les environnements.

Pour plus d'informations sur l'accès au panneau de configuration Admin Library, reportez-vous à Panneau de configuration Administration Library.

Pour configurer SAML comme mode d'authentification par défaut pour les utilisateurs, reportez-vous à Définir une authentification par défaut pour Library Web dans Workstation.

Résolution des problèmes

Si un utilisateur se connecte avec succès mais n'a pas accès au contenu de la Library, assurez-vous que le groupe d'utilisateurs dispose des autorisations appropriées.

Assurez-vous que les attributs d'assertion ont été correctement mis à jour dans MstrSamlConfig.xml fichier comme indiqué dans Intégration de la prise en charge SAML avec Entra ID. Si ce n'est pas le cas, vous devrez peut-être modifier manuellement le fichier.