MicroStrategy ONE

Configura cookie SameSite per Library

A partire da MicroStrategy 2021 Update 7, è possibile gestire i cookie di SameSite per Library in Workstation. Vedere Comportamento dei cookie di Chrome v80 e impatto sulle distribuzioni MicroStrategy per la gestione dei cookie SameSite in MicroStrategy 2021 Update 6 e versioni precedenti.

SameSite impedisce al browser di inviare cookie insieme alle richieste incrociate. L’obiettivo principale è ridurre il rischio di fuga di informazioni su diverse origini. Fornisce inoltre protezione contro gli attacchi contraffatti tra i siti delle richieste. I valori possibili sono i seguenti:

-

Lax Fornisce un ragionevole equilibrio tra sicurezza e usabilità per i siti web che desiderano mantenere la sessione di accesso di un utente anche dopo il trasferimento da un collegamento esterno. L'opzione predefinita per SameSite è Lax, anche quando non è selezionata alcuna opzione.

-

Rigoroso Impedisce l'invio del cookie da parte del browser al sito di destinazione in tutti i contesti di navigazione incrociata, anche quando si segue un collegamento normale.

-

Nessuno Consente i cookie in tutti i contesti di navigazione tra siti.

Una connessione HTTPS è un prerequisito per Nessuno selezione. Se l'attributo del cookie SameSite è impostato su Nessuno, il cookie associato deve essere contrassegnato come sicuro.

Attributo SameSite di Nessuno è consigliato negli scenari seguenti:

-

Si sono verificati problemi di compatibilità tra domini.

-

MicroStrategy Web e MicroStrategy Library sono distribuiti in un dominio diverso da quello visualizzato nella barra degli indirizzi dell'utente.

-

Si utilizza Security Assertion Markup Language (SAML), OpenID Connect (OIDC) e l'autenticazione di terze parti.

Le modifiche al flag dei cookie variano a seconda del server:

A causa delle limitazioni del server delle applicazioni, le impostazioni nell'interfaccia utente si applicano solo al cookie JSESSIONID sui server delle applicazioni Tomcat.

Server Web Tomcat

-

In Workstation, Effettuare la connessione all'ambiente Library con un utente amministratore.

-

Fare clic con il pulsante destro del mouse sull'ambiente e scegliere Proprietà.

-

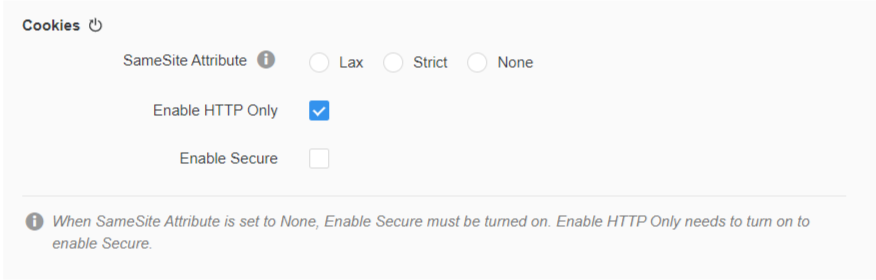

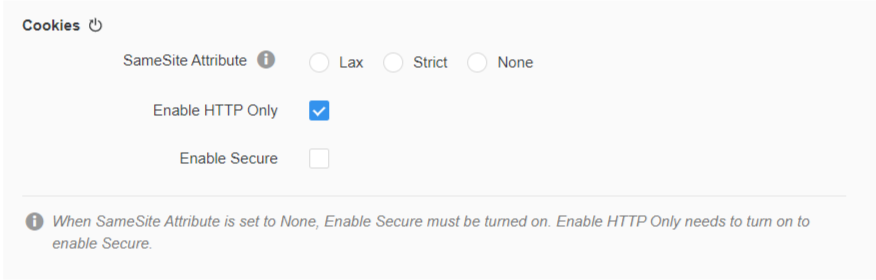

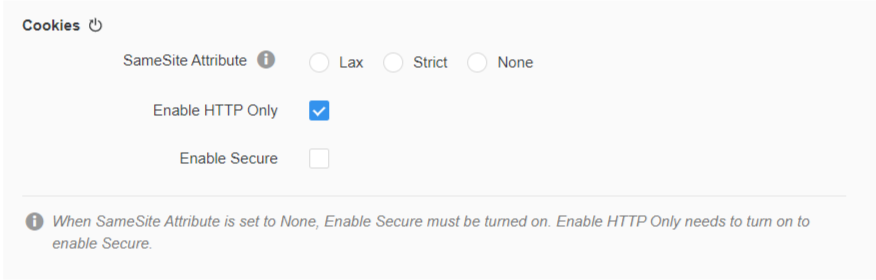

Nel riquadro di sinistra, fare clic su Library e scorrere fino a Cookie sezione.

-

In base ai requisiti, selezionare l'attributo SameSite appropriato e fare clic su OK. L'attributo SameSite è deselezionato per impostazione predefinita.

-

Riavviare il server Library.

Scopri di più sulle altre impostazioni di questa finestra di dialogo in Visualizza e modifica le impostazioni di amministrazione di Library

Server Web WebLogic

-

In Workstation, Effettuare la connessione all'ambiente Library con un utente amministratore.

-

Fare clic con il pulsante destro del mouse sull'ambiente e scegliere Proprietà.

-

Nel riquadro di sinistra, fare clic su Library e scorrere fino a Cookie sezione.

-

In base ai requisiti, selezionare l'attributo SameSite appropriato e fare clic su OK. L'attributo SameSite è deselezionato per impostazione predefinita.

-

In MicroStrategy distribuzione, accedere a

MicroStrategyLibrary\WEB-INF\weblogic.xml. -

Modifica

weblogic.xmle aggiungere il seguente codice:Copia<wls:session-descriptor>

<wls:cookie-path>/;SameSite=NONE</wls:cookie-path>

</wls:session-descriptor> -

Fare clic su Salva e riavviare il server Web.

JBoss Web Server

L'impostazione di Samesite su None per il cookie JSessionID è supportata solo da JBoss 7.3.3 e versioni successive. La procedura seguente è stata testata utilizzando JBoss 7.3.7.

-

In Workstation, Effettuare la connessione all'ambiente Library con un utente amministratore.

-

Fare clic con il pulsante destro del mouse sull'ambiente e scegliere Proprietà.

-

Nel riquadro di sinistra, fare clic su Library e scorrere fino a Cookie sezione.

-

In base ai requisiti, selezionare l'attributo SameSite appropriato e fare clic su OK. L'attributo SameSite è deselezionato per impostazione predefinita.

-

In JBoss, accedere a

jboss/standalone/configuration/standalone.xml. -

Modifica

standalone.xmle aggiungere<session-cookie http-only="true" secure="true"/>al codice esistente, come mostrato di seguito.Copia<subsystem xmlns="urn:jboss:domain:undertow:10.0" default-server="default-server" default-virtual-host="default-host" default-servlet-container="default" default-security-domain="other" statistics-enabled="${wildfly.undertow.statistics-enabled:${wildfly.statistics-enabled:false}}">

<buffer-cache name="default"/>

<server name="default-server">

<http-listener name="default" socket-binding="http" redirect-socket="https" enable-http2="true"/>

<https-listener name="https" socket-binding="https" security-realm="ApplicationRealm" enable-http2="true"/>

<host name="default-host" alias="localhost">

<location name="/" handler="welcome-content"/>

<http-invoker security-realm="ApplicationRealm"/>

</host>

</server>

<servlet-container name="default">

<jsp-config/>

<session-cookie http-only="true" secure="true"/>

<websockets/>

</servlet-container>

<handlers>

<file name="welcome-content" path="${jboss.home.dir}/welcome-content"/>

</handlers>

</subsystem> -

Crea un nuovo file denominato

undertow-handlers.confutilizzando il codice mostrato di seguito e salvarlo inWEB-INFcartella di MicroStrategy Distribuzione Library.Copiasamesite-cookie(mode=NONE) -

Riavviare il server Web.