MicroStrategy ONE

Abilita Single Sign-On con SAML Autenticazione

Prerequisiti

Workstation è distribuito con l'autenticazione standard e la connessione all'ambiente è stata stabilita.

Abilita Single Sign-On con SAML Autenticazione

Per informazioni sull'abilitazione di SAML in Library, vedere Abilita autenticazione SAML per MicroStrategy Library.

- Aprire la finestra di Workstation.

-

Nel riquadro di navigazione, fare clic su Ambienti.

- Fare clic con il pulsante destro del mouse su un ambiente e scegliere Configurare SAML sotto Configurare la sicurezza aziendale.

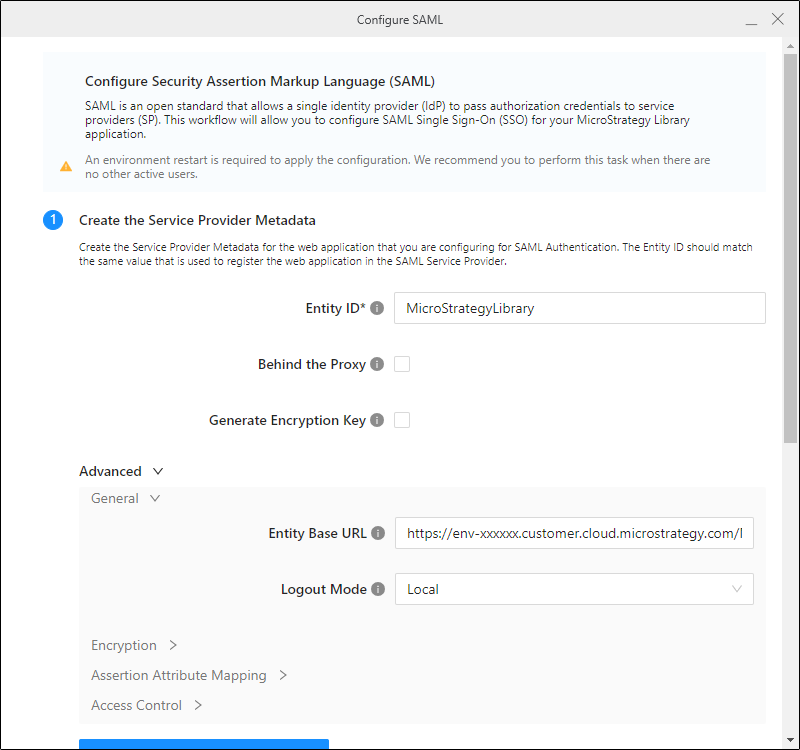

- Nel passaggio 1, immettere a ID entità.

- Espandere Avanzate allora Generale opzioni di menu e modificare il URL di base entità in modo che corrisponda all'URL del server, se necessario.

- Genera il file SPMetadati di Library:

- Fare clic su Scarica accanto a SP File di metadati.

- Invia il file di metadati al team di sicurezza o di rete chiedendo di integrare il supporto SAML. Per ulteriori informazioni sull'integrazione del supporto SAML con Microsoft Entra ID (in precedenza Azure AD), vedere Integrazione del supporto SAML con Entra ID.

- Recuperare il file di metadati risultante dalla rete o dal team di sicurezza e rinominare il file in IDPMetadata.xml.

Assicurarsi che il team di sicurezza o di rete associ all'applicazione lo stesso valore inserito nell'ID entità campo .

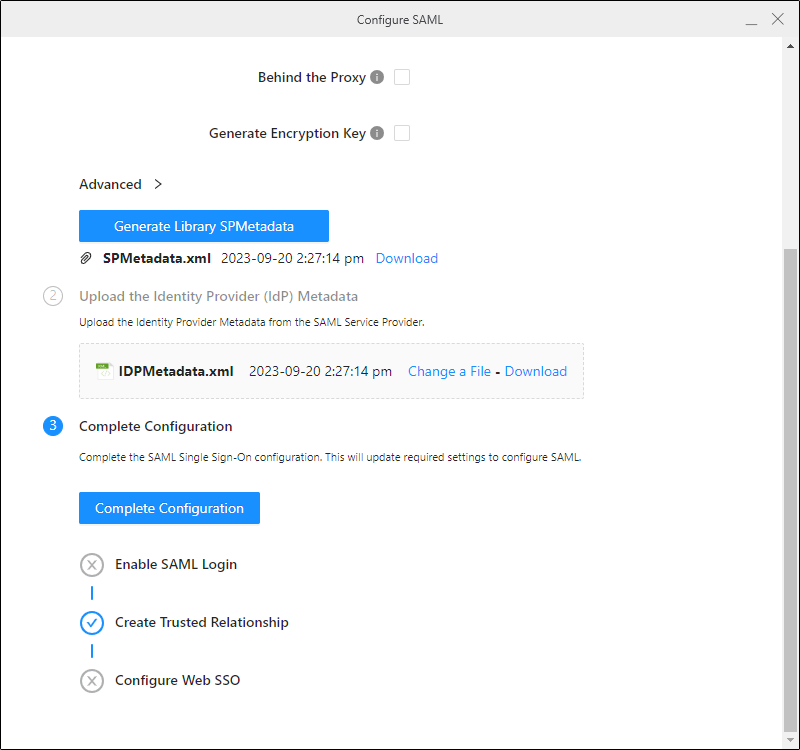

- Nel passaggio 2 di Configurare SAML Finestra di dialogo Workstation, caricare l'IDP File di metadati.Fare clic qui se si usa Azure.

Sarà necessario eseguire passaggi aggiuntivi per la mappatura degli attributi di asserzione

- Aprire l'IDP Metadati e trovare il <auth:DisplayName>Groups sezione.

- Copiare l'URI.

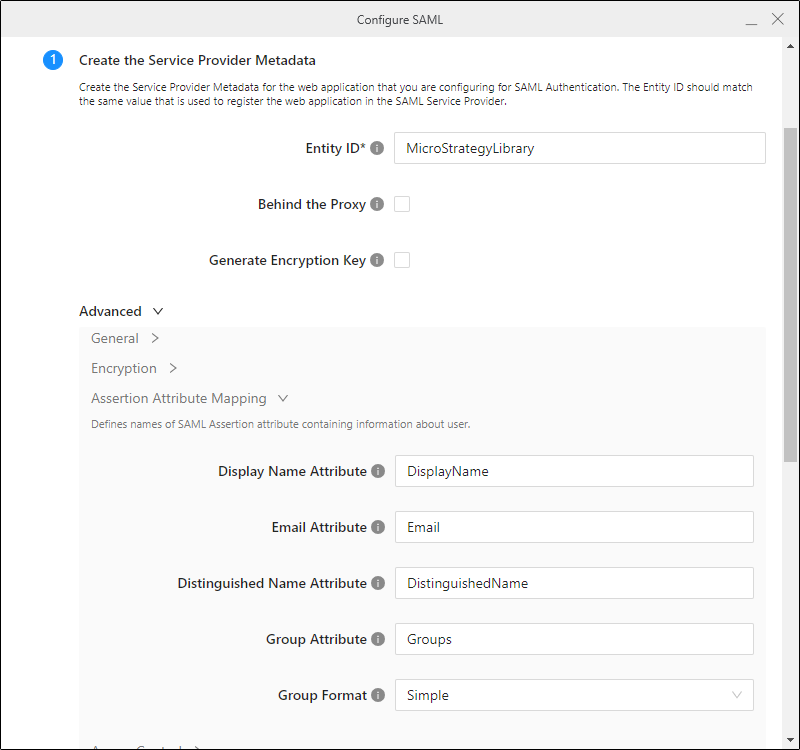

- Nel passaggio 1 di Configurare SAML Finestra di dialogo Workstation, espandere il file Avanzate allora Mappatura degli attributi di asserzione opzioni di menu e incollare l'URI Attributo Gruppo.

- Ripetere i passaggi da 1 a 3 per Nome visualizzato e E-mail. IDP Le sezioni dei metadati per questi URI sono <auth:DisplayName>Display Name e <auth:DisplayName>Email.

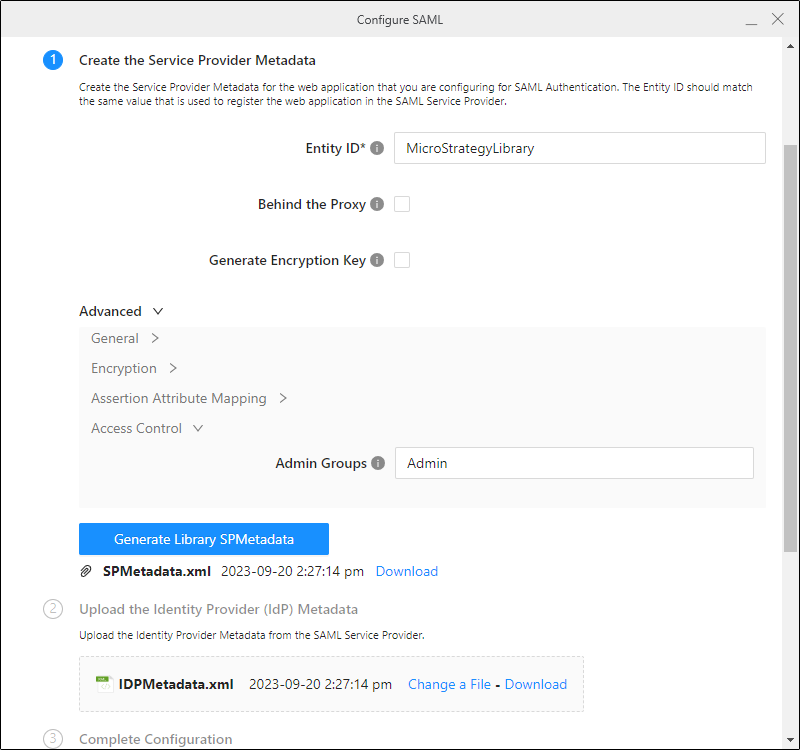

- Nel passaggio 1 di Configurare SAML Finestra di dialogo Workstation, espandere il file Avanzate allora Controllo accessi menu e immettere le informazioni sul gruppo dei GUID di trasmissione Azure Gruppi di amministratori.

- Fare clic su Completa configurazione.

- Chiudere Configurare SAML finestra di dialogo.

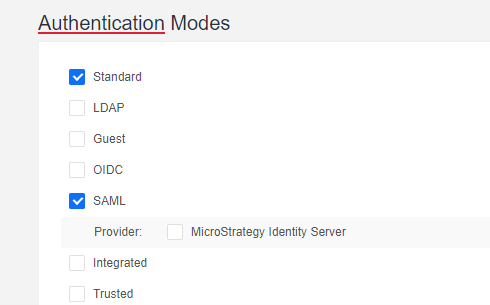

- Andare al pannello di controllo Library Admin e in Modalità di autenticazione, selezionare Standard e SAML.

- Riavviare Tomcat.

- Accedere a Library e confermare di poter accedere con SAML.

È comune utilizzare "DEV", "QA" o "PROD" nell'ID per distinguere tra ambienti.

Per ulteriori informazioni sull'accesso al pannello di controllo dell'amministratore di Library, cfr Pannello di controllo Amministrazione Library.

Per configurare SAML come modalità di autenticazione predefinita per gli utenti, vedere Impostare l'autenticazione predefinita per Library Web in Workstation.

Risoluzione dei problemi

Se un utente ha eseguito correttamente l'accesso, ma non può accedere al contenuto di Library, verificare che il gruppo di utenti disponga delle autorizzazioni appropriate.

Assicurarsi che gli attributi di asserzione siano stati aggiornati correttamente in MstrSamlConfig.xml file come descritto in Integrazione del supporto SAML con Entra ID. In caso contrario, potrebbe essere necessario modificare manualmente il file.