MicroStrategy ONE

Configurare SSL per PostgreSQL e Storage Service

La comunicazione tra il MicroStrategy Il servizio di storage e un database PostgreSQL possono essere configurati per l'utilizzo di SSL per la crittografia e l'autenticazione. Vedere il Documentazione PostgreSQL per ulteriori informazioni.

Configurazione lato server PostgreSQL

Indispensabile OpenSSL versione 1.1.0 o successiva installata.

Se PostgreSQL lato server è già configurato per Platform Analytics o Collaboration Service, andare a Configurazione lato client utilizzando un file generato server.key e root.crt

-

Eseguire l'applicazione OpenSSL come amministratore per generare una chiave privata. È necessario fornire una passphrase quando si genera la chiave privata.

opensslnon è incluso all'inizio di ogni riga poiché i comandi sono eseguiti con l'applicazione OpenSSL. Se i certificati e le chiavi sono stati generati su un sistema Unix o sulla riga di comando Windows, potrebbe essere necessario includereopensslprima di ogni rigaCopiagenrsa -out server.key 1024 -

Creare il certificato del server.

Potrebbe essere necessario riavviare l’applicazione OpenSSL per creare correttamente il certificato del server.

-subjè una scelta rapida per evitare di richiedere informazioni.-x509produce un certificato autofirmato anziché una richiesta di certificato.Copiareq -new -key server.key -days 3650 -out server.crt -x509 -subj "/CN=your.domain.com" -

Aprire un prompt dei comandi o Esplora file e accedere all'ubicazione del certificato del server.

-

Copiare il certificato del server appena creato per creare l'autorità di certificazione.

Copiacopy server.crt root.crt -

Aggiungere la riga mostrata di seguito a

postgres.conf.Copialisten_addresses = '*' # what IP address(es) to listen on; -

Elimina il commento e modifica il codice riportato di seguito.

Copiassl = on

ssl_ca_file = '\\LOCATION_OF_FILE\\root.crt'

ssl_cert_file = '\\LOCATION_OF_FILE\\server.crt'

ssl_key_file = '\\LOCATION_OF_FILE\\server.key'

ssl_ciphers = 'HIGH:MEDIUM:+3DES:!aNULL' # allowed SSL ciphers

ssl_prefer_server_ciphers = on -

In

pg_hba.conf, aggiungere o modificare il codice qui sotto.Potrebbe essere necessario aggiungere un commento alle voci dell'host.

hostsslapplica SSL per DB_USERNAME.clientcert=1applica l'autenticazione client (autenticazione bidirezionale).Copiahostssl mstr_library DB_USERNAME CLIENT_IP/32 cert clientcert=1 -

Salva le modifiche in entrambi i file.

-

Scegliere Avvia > Servizi e riavviare PostgreSQL o MicroStrategy Repository.

Configurazione lato client

Dopo aver terminato la configurazione PostgreSQL lato server, è possibile avviare la configurazione lato client. Questo genera certificati e chiavi per il servizio Storage.

È necessario creare due coppie di chiavi e di certificati per mstr_library utente e il mstr_library_application utente.

-

Creare la chiave privata e il certificato per

mstr_libraryutente:Copiagenrsa -out mstr_library.key 1024

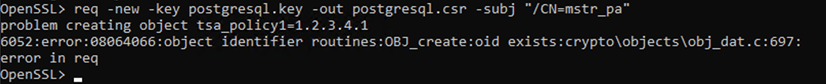

req -new -key mstr_library.key -out mstr_library.csr -subj "/CN=mstr_library"

x509 -req -in mstr_library.csr -CA root.crt -CAkey server.key -out mstr_library.crt -CAcreateserialSe si riceve un messaggio di errore, potrebbe essere necessario aggiungere un commento

tsa_policy1inopenssl.cnf. Salva e riavvia openssl come amministratore. Copia

Copia# Policies used by the TSA examples.

#tsa_policy1 = 1.2.3.4.1

tsa_policy2 = 1.2.3.4.5.6

tsa_policy3 = 1.2.3.4.5.7 -

Convertire la chiave privata nel formato DER utilizzando il comando seguente.

Il driver JDBC PostgreSQL utilizzato dal servizio Storage richiede che il file di chiave sia in formato DER, anziché PEM.

Copiapkcs8 -topk8 -inform PEM -outform DER -in mstr_library.key -out mstr_library.pk8 -nocrypt -

Come per i passaggi 1 e 2, creare la chiave privata e il certificato per

mstr_library_applicationutente:Copiagenrsa -out mstr_library_application.key 1024

req -new -key mstr_library_application.key -out mstr_library_application.csr -subj "/CN=mstr_library_application"

x509 -req -in mstr_library_application.csr -CA root.crt -CAkey server.key -out mstr_library_application.crt -CAcreateserial

pkcs8 -topk8 -inform PEM -outform DER -in mstr_library_application.key -out mstr_library_application.pk8 -nocrypt -

Copiare i file che sono stati creati nel server Library e aggiornarli

configOverride.propertiescon il percorso assoluto del certificato e della chiave.Il/La

configOverride.propertiesIl file è disponibile in:Windows:

<DEPLOY_LOCATION>\webapps\MicroStrategyLibrary\WEB-INF\classes\config\ConfigOverride.propertiesLinux:

<DEPLOY_LOCATION>/webapps/MicroStrategyLibrary/WEB-INF/classes/config/configOverride.propertiesCopia#postgresql database connection config

datasource.url=jdbc:postgresql://YOUR_HOST:5432/mstr_library

datasource.tlsEnabled=true

datasource.sslMode=require

datasource.sslRootCert=/LOCATION_OF_FILE/root.crt

#for Windows: datasource.sslRootCert=Z:\LOCATION_OF_FILE\root.crt

datasource.username=mstr_library_application

datasource.password=<any string>

datasource.sslCert=/LOCATION_OF_FILE/mstr_library_application.crt

datasource.sslKey=/LOCATION_OF_FILE/mstr_library_application.pk8

datasource.admin.username=mstr_library

datasource.admin.password=<any string>

datasource.admin.sslCert=/LOCATION_OF_FILE/mstr_library.crt

datasource.admin.sslKey=/LOCATION_OF_FILE/mstr_library.pk8