MicroStrategy ONE

Aggiorna certificati SSL in un MCP Ambiente

Questa pagina mostra come modificare il certificato SSL nell'application load balancer dell'ambiente.

-

Aggiornare la certificazione SSL in Application Load Balancer per l'ambiente sottostante

-

Configurare Intelligence Server con SSL per l’utilizzo del nuovo certificato e importa il certificato in

trusted.jksper MicroStrategy Web, Library e Mobile

Aggiornare la certificazione SSL in Application Load Balancer per l'ambiente sottostante

-

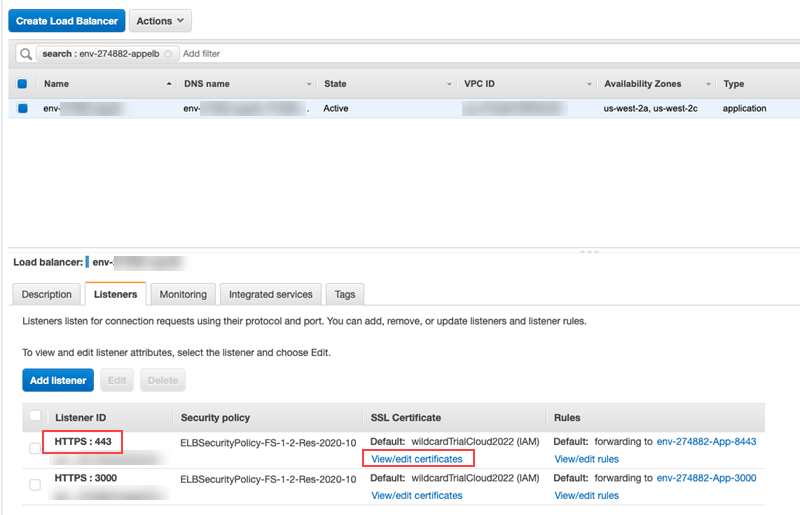

Accedi alla Console AWS > EC2 > Load Balancer.

-

Selezionare l'application load balancer per l'ambiente cercando l'ID ambiente.

-

Vai a Listener tab.

-

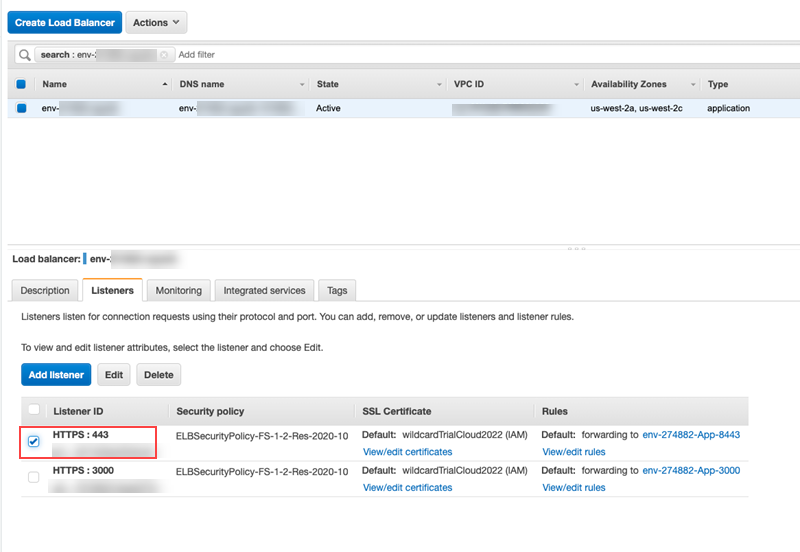

Selezionare il listener con ID HTTPS: 443.

-

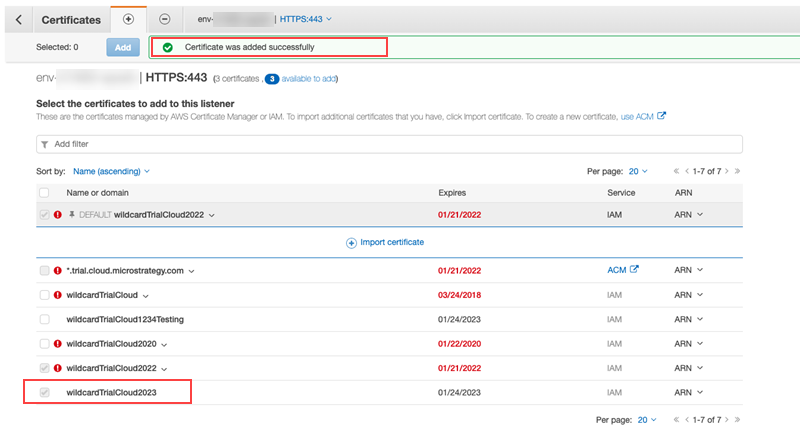

Fare clic su Visualizza/modifica certificati.

-

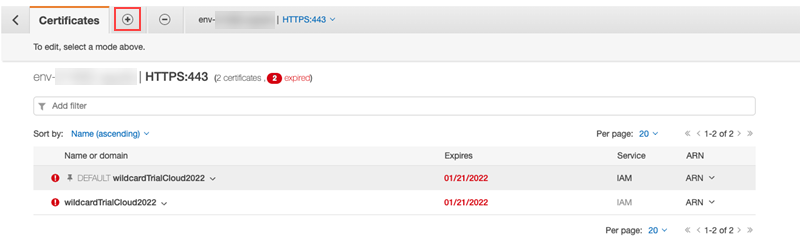

Vai a + nell'angolo in alto a sinistra per aggiungere un certificato aggiornato.

-

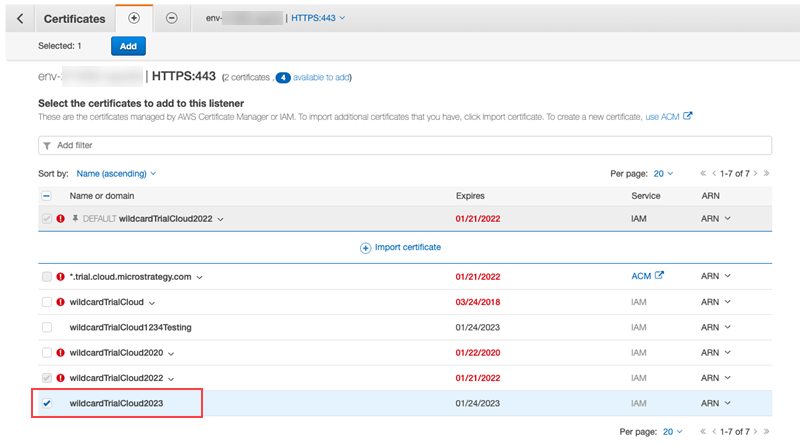

Selezionare il certificato che si desidera importare dall'elenco dei certificati.

-

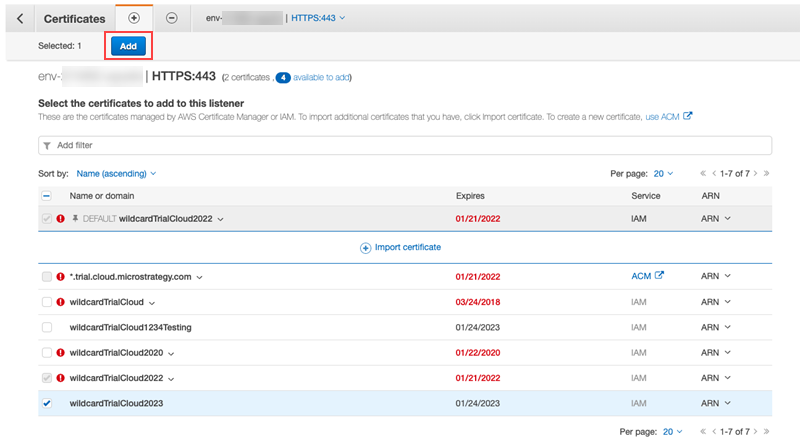

Fare clic su Aggiungi.

Una volta aggiunta, viene visualizzato il seguente messaggio.

-

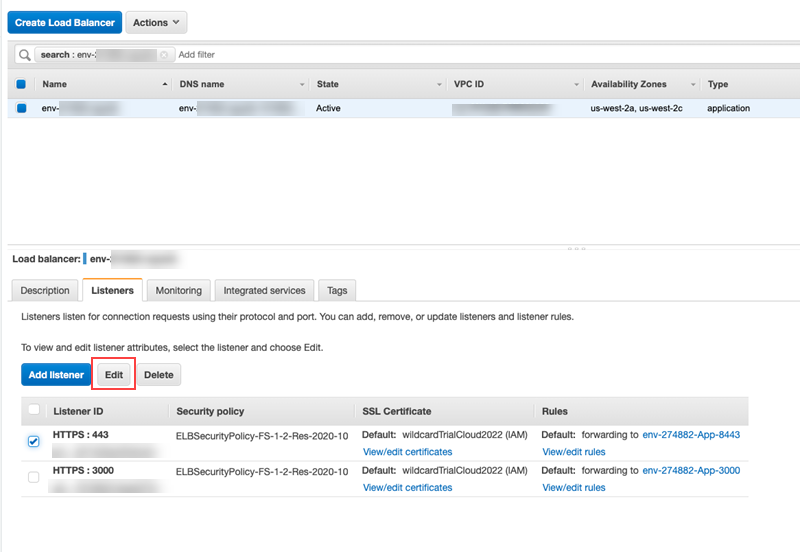

Tornare al servizio di bilanciamento del carico per selezionare il file HTTPS:443 ascoltatore.

-

Fare clic su Modifica.

-

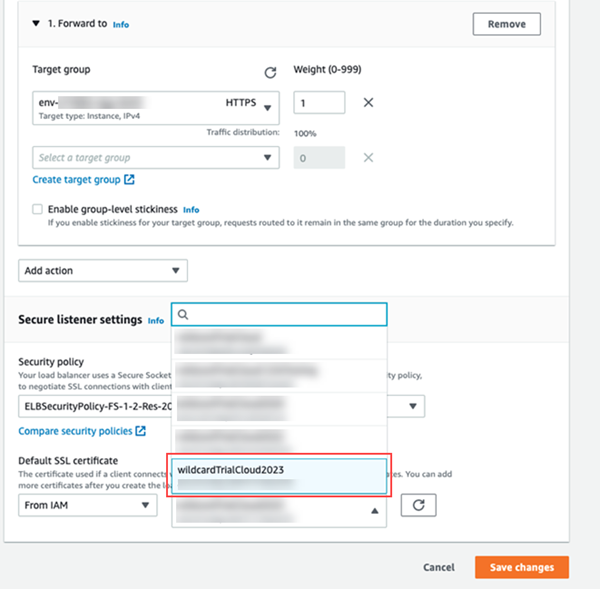

Dall'elenco a discesa Certificato SSL predefinito, scegliere il certificato importato nel passaggio 7.

-

Fare clic su Salva le modifiche.

Aggiornare il certificato SSL nel Server di collaborazione in tutti i nodi dell'ambiente

-

Dopo aver aggiornato l'URL del sistema di bilanciamento del carico in AWS o Azure, scaricare il file del certificato pem SSL nel Linux box.

Per Azure è necessario convertire il file

.pfxfornito dal Cliente a pem. - Utilizzare SSH per accedere all'ambiente Linux ed eseguire il seguente comando:Copia

cd /opt/usher/ssl - Eseguire il backup di esistente

ThawteRootCa.crt,server.pem, eserver.crtfile:Copiacp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - Dal file scaricato nel passaggio 1, posizionare il certificato in

opt/usher/ssl(solo il.pem(obbligatorio) comeserver.pem. -

Aggiungi il certificato all'archivio chiavi Java per entrambi i nodi:

Copiakeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

Modifica

config.jsonrimuovendo le voci per CA, crt e intermedi e inserendo solo riferimenti a new.pemsu entrambi i nodi. -

Riavviare il Server di collaborazione.

-

Aggiungi il certificato a

trusted.jksper MicroStrategey Library, Web e Mobile su tutti i nodi dopo aver eseguito il backup:Copiacp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Riavvia Tomcat. Verificare se l'amministratore di Library visualizza errori e se i segnalibri funzionano in Library.

Configurare Intelligence Server con SSL per l'utilizzo del nuovo certificato e l'importazione del certificato in trust.jks per MicroStrategy Web, Library e Mobile

Secondo KB484336, una nuova serie di standard SSL richiede che il certificato SSL del server Intelligence comprenda un nome alternativo (oggetto) o una SAN. In precedenza non era richiesto in MicroStrategy 2019. Pertanto, il certificato /opt/usher/ssl/server.crt non funziona per SSL in MicroStrategy 2020 e versioni successive. È necessario generare un nuovo certificato per Intelligence Server SSL. È necessario abilitare SSL e generare manualmente un nuovo certificato, come descritto nella sezione seguente.

Esegui tutti i seguenti passaggi con l'utente mstr e non con il root.

-

Utilizzare SSH per accedere al computer cloud.

-

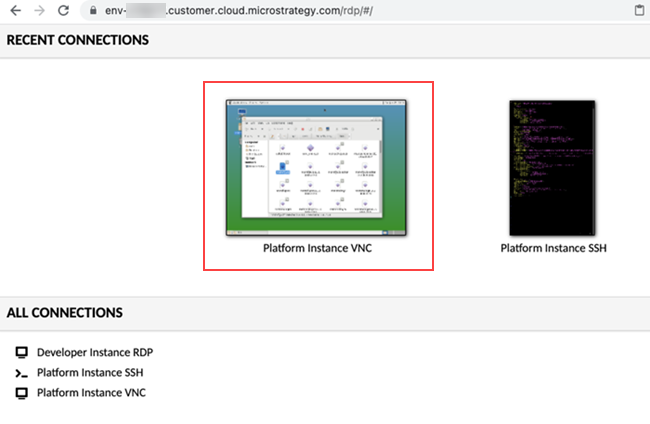

Ottenere le credenziali dall'indirizzo e-mail e accedere al servizio VNC.

-

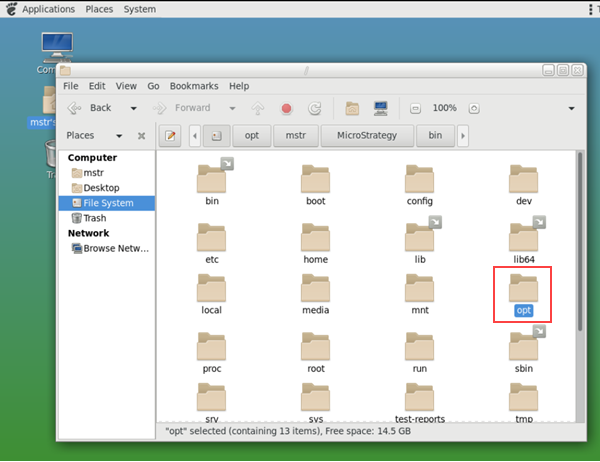

In File System, accedere a

/opt/mstr/MicroStrategy/bin.

-

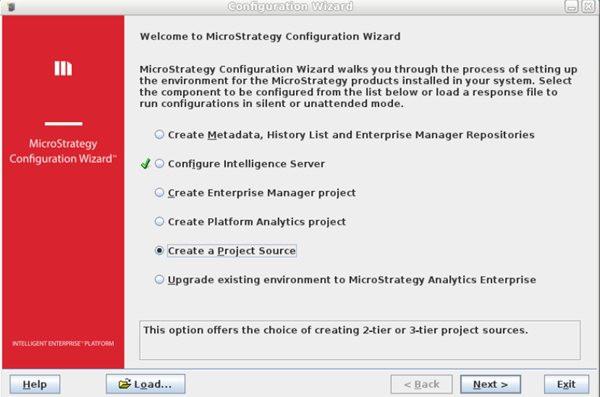

Avvia la configurazione guidata, che si trova in

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, utilizzando il servizio VNC. -

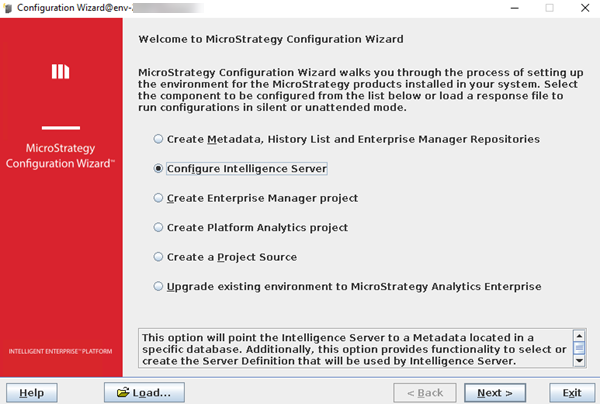

Scegliere Configurare Intelligence Server e fare clic su Avanti.

-

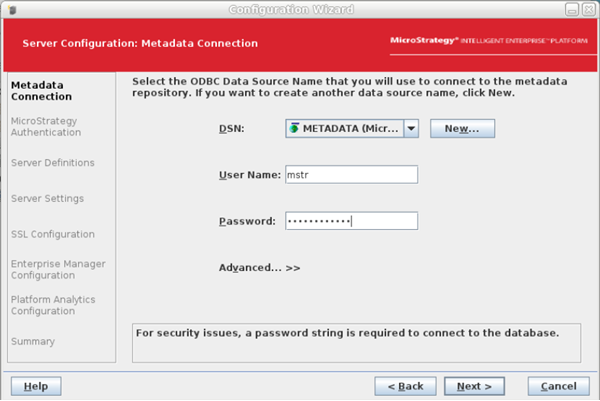

Dall'elenco a discesa DSN, selezionare il DSN dei metadati corrente. Questo elemento è stato creato in precedenza oppure verifica con

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

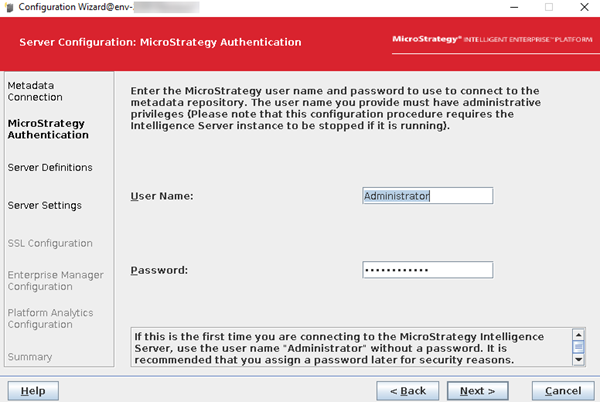

Immettere il

mstrnome utente e password, quindi fare clic su Avanti.

-

Immettere la stessa password per

Administratorutente e fare clic su Avanti.

-

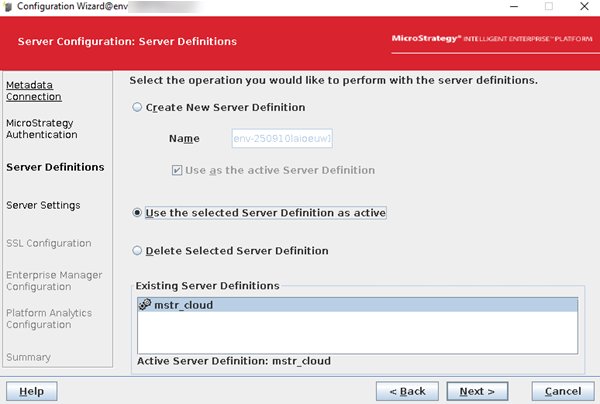

Scegliere una definizione server esistente.

Per un ambiente parallelo o esistente, è possibile ottenere la definizione del server effettuando quanto segue:

Copia/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

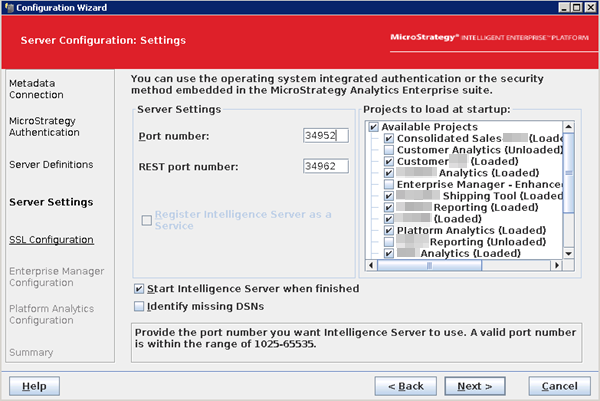

- Verificare il caricamento del progetto e le impostazioni della porta, quindi fare clic su Avanti.

Nel caso in cui venga visualizzato un messaggio di errore indicante che la porta scelta non è valida o è già in uso, vedere KB485344.

-

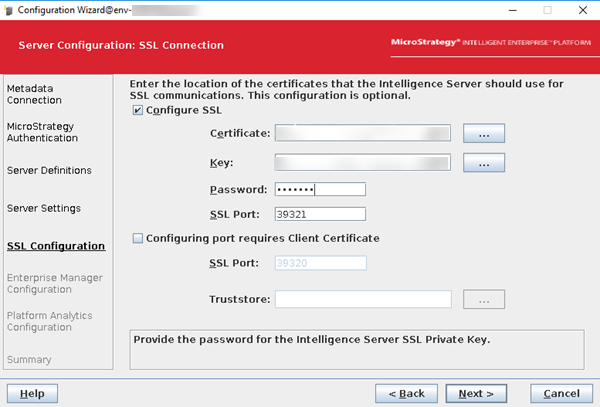

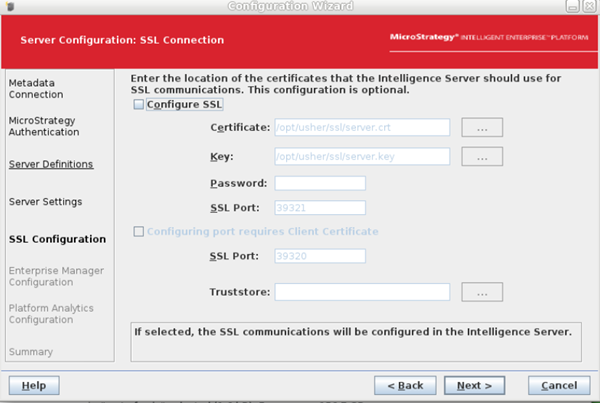

Per MicroStrategy 2021 e versioni successive, SSL deve essere abilitato per gli ambienti.

È anche possibile verificare se

39321è utilizzata come porta SSL in Web Admin o come porta SSL/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesfile.Fare clic qui se39321è impostato in Web.Selezionare Configura SSL e utilizzare il certificato e la chiave, come mostrato di seguito:

-

Certificato:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Legenda:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Password:

mstr123 -

Porta SSL:

39321

Fare clic qui se il file

Fare clic qui se il file/opt/usher/ssl/server.crte/opt/usher/ssl/server.keyvengono utilizzati i percorsi.-

Deselezionare Configura SSL casella di controllo e fare clic su Avanti.

-

Completa la configurazione.

-

Riavviare la configurazione. Il percorso del certificato viene restituito automaticamente.

-

Certificato corretto:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Chiave corretta:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

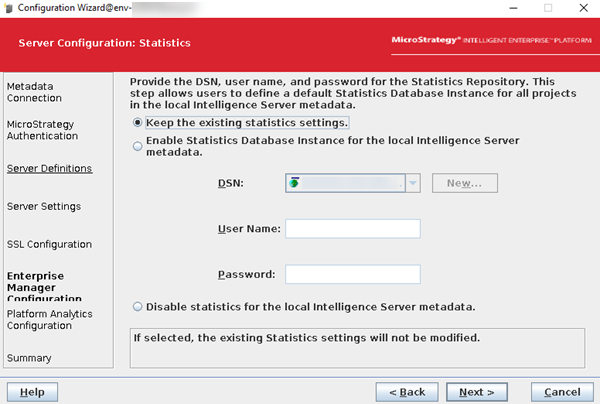

-

Selezionare Mantieni le impostazioni delle statistiche esistenti e fare clic su Avanti.

-

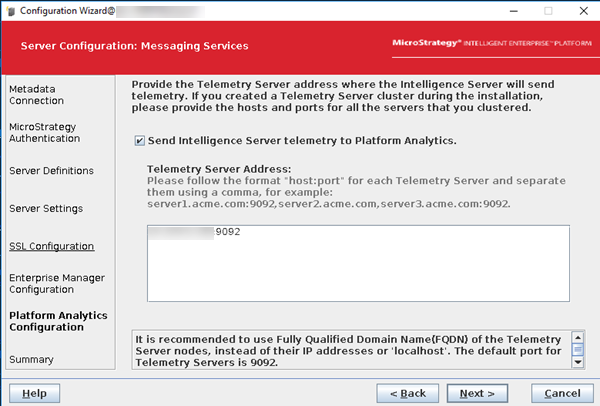

Selezionare Inviare i dati di telemetria di Intelligence Server a Platform Analytics casella di controllo .

-

Invio

<this server IP address>:9092. Per i nodi del cluster, immettere l'indirizzo IP del nodo1 su entrambi i nodi (deve esserci un numero dispari di server di telemetria, quindi per un ambiente a 2 nodi, si trova solo sul nodo1).

-

Fare clic su Avanti.

-

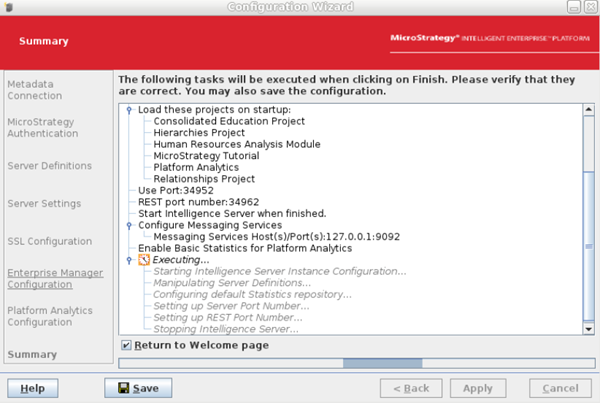

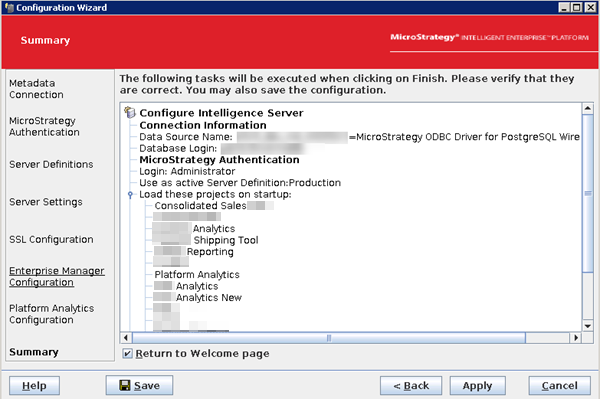

Rivedere il riepilogo e fare clic su Applica.

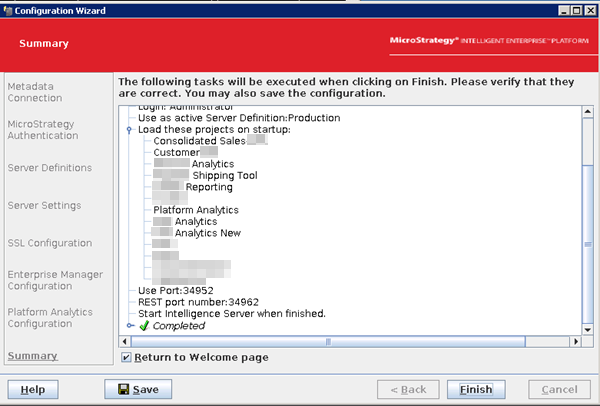

La riconfigurazione dell'Intelligence Server potrebbe richiedere del tempo. Una volta completata la riconfigurazione, viene restituita la finestra seguente.

-

Fare clic su Fine.

-

Per i nodi del cluster, ripetere su tutti i nodi dell'ambiente.

Importa certificato in trust.jks per MicroStrategy Web, Library e Mobile

Poiché il certificato è stato modificato per l'SSL del server Intelligence, è necessario importarlo in trusted.jks per MicroStrategy Web, Library e Mobile per stabilire l'attendibilità tra questi servizi e il server Intelligence.

È possibile verificare la corrente webapps nell'ambiente per vedere se ce ne sono di personalizzate:

ls /opt/apache/tomcat/latest/webapps/-

Vai a ciascuno dei seguenti percorsi. Per i nodi del cluster, eseguirlo su ogni nodo e ogni app Web, Library e Mobile.

-

Web:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Libreria:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

Ad esempio:

Copiacd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

Effettuare un backup del certificato corrente:

Copiacp trusted.jks trusted.jks.bak -

Eseguire il seguente comando e digitare

yesquando viene chiesto se si ritiene attendibile questo certificato.Fare clic qui per un singolo nodo.

Copiakeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pemAd esempio:

Copiakeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptSe

trusted.jskè mancante, ad esempio nell'app Web per dispositivi mobili, copiarlo daMicroStrategy.Esempio

Per un singolo nodo e solo tre app Web predefinite, eseguire singolarmente i seguenti script per eseguire il backup del certificato jks e aggiungerlo all'archivio chiavi:

Copiacp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptFare clic qui per un nodo del cluster.

Nodo 1

Copiakeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemNodo 2

Copiakeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemè il certificato creato durante la configurazione di Intelligence Server. - Riavvia tomcat su ogni nodo: Copia

service mstr tomcatrestart - Riavviare il servizio di modellazione su ogni nodo:Copia

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart