Strategy ONE

Configurar SSL para PostgreSQL e o serviço de armazenamento

Comunicação entre o Strategy Um serviço de armazenamento e um banco de dados PostgreSQL podem ser configurados para usar SSL para criptografia e autenticação. Ver o Documentação do PostgreSQL para obter mais informações.

Configuração do PostgreSQL Server

Você deve ter OpenSSL versão 1.1.0 ou posterior instalada.

Se você já tem o PostgreSQL configurado no servidor para Platform Analytics ou Collaboration Service, pule para Configuração do lado do cliente usando um gerado server.key e root.crt

-

Execute o aplicativo OpenSSL como administrador para gerar uma chave privada. Você deve fornecer uma senha ao gerar a chave privada.

opensslnão é incluído no início de cada linha, pois os comandos são executados com o aplicativo OpenSSL. Se os certificados e chaves estiverem sendo gerados em um sistema Unix ou linha de comando do Windows, pode ser necessário incluiropensslantes de cada linha.Copiargenrsa -out server.key 1024 -

Crie o certificado do servidor.

Talvez seja necessário reiniciar o aplicativo OpenSSL para criar o certificado do servidor com êxito.

-subjé um atalho para evitar a solicitação de informações.-x509produz um certificado autoassinado em vez de uma solicitação de certificado.Copiarreq -new -key server.key -days 3650 -out server.crt -x509 -subj "/CN=your.domain.com" -

Abra um prompt de comando ou o Explorador de arquivos e navegue até onde o certificado do servidor está localizado.

-

Copie o certificado do servidor recém-criado para criar a autoridade de certificação.

Copiarcopy server.crt root.crt -

Adicionar a linha mostrada abaixo a

postgres.conf.Copiarlisten_addresses = '*' # what IP address(es) to listen on; -

Remova o comentário e modifique o código abaixo.

Copiarssl = on

ssl_ca_file = '\\LOCATION_OF_FILE\\root.crt'

ssl_cert_file = '\\LOCATION_OF_FILE\\server.crt'

ssl_key_file = '\\LOCATION_OF_FILE\\server.key'

ssl_ciphers = 'HIGH:MEDIUM:+3DES:!aNULL' # allowed SSL ciphers

ssl_prefer_server_ciphers = on -

Em

pg_hba.conf, adicione ou modifique o código abaixo.Você pode precisar comentar as entradas do host.

hostsslaplica SSL para DB_USERNAME.clientcert=1impõe autenticação de cliente (autenticação bidirecional).Copiarhostssl mstr_library DB_USERNAME CLIENT_IP/32 cert clientcert=1 -

Salve as alterações nos dois arquivos.

-

Escolher Iniciar > Serviços e reinicie o PostgreSQL ou Strategy Repositório.

Configuração do lado do cliente

Depois de concluir a configuração do servidor PostgreSQL, você pode iniciar a configuração e a configuração do cliente. Isso gera certificados e chaves para o serviço de armazenamento.

Você deve criar dois pares de chaves e certificados para o mstr_library usuário e o mstr_library_application usuário.

-

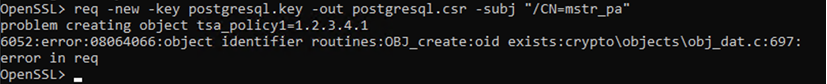

Crie a chave privada e o certificado para o

mstr_libraryusuário:Copiargenrsa -out mstr_library.key 1024

req -new -key mstr_library.key -out mstr_library.csr -subj "/CN=mstr_library"

x509 -req -in mstr_library.csr -CA root.crt -CAkey server.key -out mstr_library.crt -CAcreateserialSe você receber uma mensagem de erro, pode ser necessário comentar

tsa_policy1emopenssl.cnf. Salvar e reiniciar openssl como administrador. Copiar

Copiar# Policies used by the TSA examples.

#tsa_policy1 = 1.2.3.4.1

tsa_policy2 = 1.2.3.4.5.6

tsa_policy3 = 1.2.3.4.5.7 -

Converta a chave privada no formato DER usando o comando abaixo.

O driver JDBC PostgreSQL usado pelo serviço de armazenamento exige que o arquivo de chaves esteja no formato DER, em vez do formato PEM.

Copiarpkcs8 -topk8 -inform PEM -outform DER -in mstr_library.key -out mstr_library.pk8 -nocrypt -

Semelhante às etapas 1 e 2, crie a chave privada e o certificado para o

mstr_library_applicationusuário:Copiargenrsa -out mstr_library_application.key 1024

req -new -key mstr_library_application.key -out mstr_library_application.csr -subj "/CN=mstr_library_application"

x509 -req -in mstr_library_application.csr -CA root.crt -CAkey server.key -out mstr_library_application.crt -CAcreateserial

pkcs8 -topk8 -inform PEM -outform DER -in mstr_library_application.key -out mstr_library_application.pk8 -nocrypt -

Copie os arquivos que foram criados no servidor da Library e atualize

configOverride.propertiespelo caminho absoluto para o certificado e a chave.A

configOverride.propertieso arquivo pode ser encontrado em:Windows:

<DEPLOY_LOCATION>\webapps\MicroStrategyLibrary\WEB-INF\classes\config\ConfigOverride.propertiesLinux:

<DEPLOY_LOCATION>/webapps/MicroStrategyLibrary/WEB-INF/classes/config/configOverride.propertiesCopiar#postgresql database connection config

datasource.url=jdbc:postgresql://YOUR_HOST:5432/mstr_library

datasource.tlsEnabled=true

datasource.sslMode=require

datasource.sslRootCert=/LOCATION_OF_FILE/root.crt

#for Windows: datasource.sslRootCert=Z:\LOCATION_OF_FILE\root.crt

datasource.username=mstr_library_application

datasource.password=<any string>

datasource.sslCert=/LOCATION_OF_FILE/mstr_library_application.crt

datasource.sslKey=/LOCATION_OF_FILE/mstr_library_application.pk8

datasource.admin.username=mstr_library

datasource.admin.password=<any string>

datasource.admin.sslCert=/LOCATION_OF_FILE/mstr_library.crt

datasource.admin.sslKey=/LOCATION_OF_FILE/mstr_library.pk8