Strategy ONE

Habilitar login único com SAML Autenticação

Pré-requisitos

O Workstation foi implantado com autenticação padrão, e a conexão com o ambiente foi estabelecida.

Habilitar login único com SAML Autenticação

Para obter informações sobre como habilitar SAML no Library, consulte Ativar autenticação SAML para Strategy Library de .

- Abra a janela Workstation.

-

No painel de Navegação, clique em Ambientes.

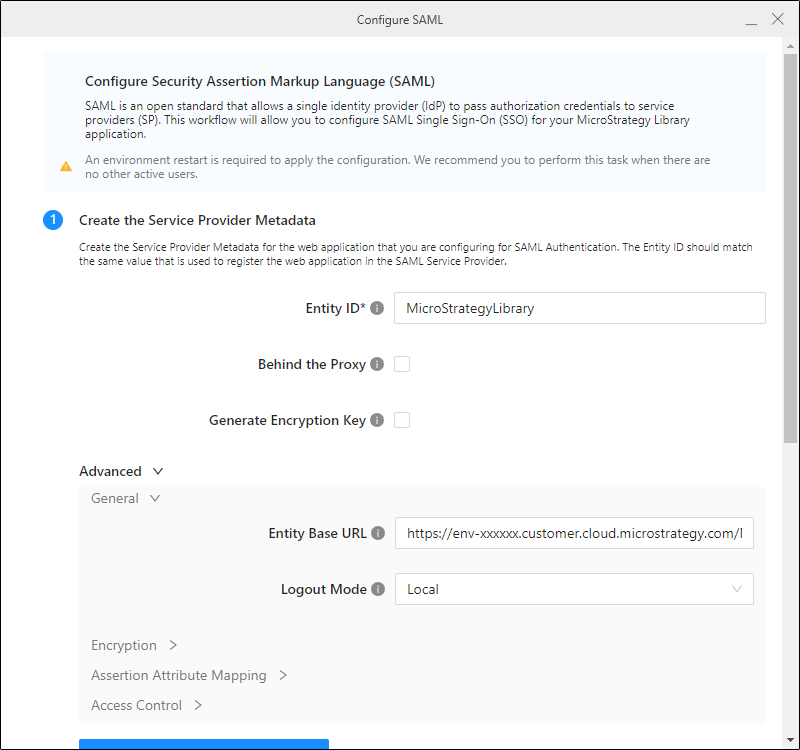

- Clique com o botão direito do mouse em um ambiente e escolha Configurar SAML em Configurar segurança corporativa de .

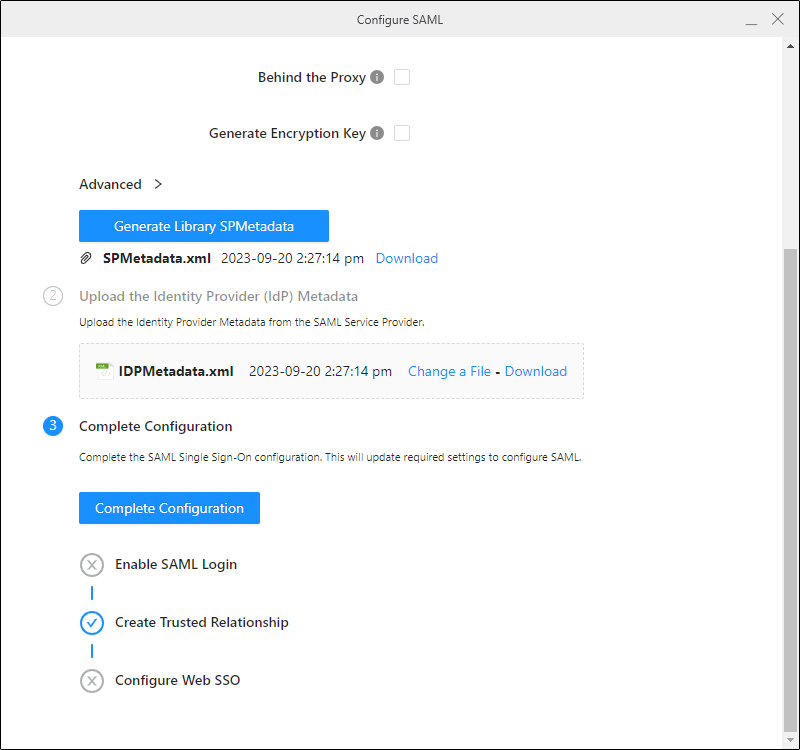

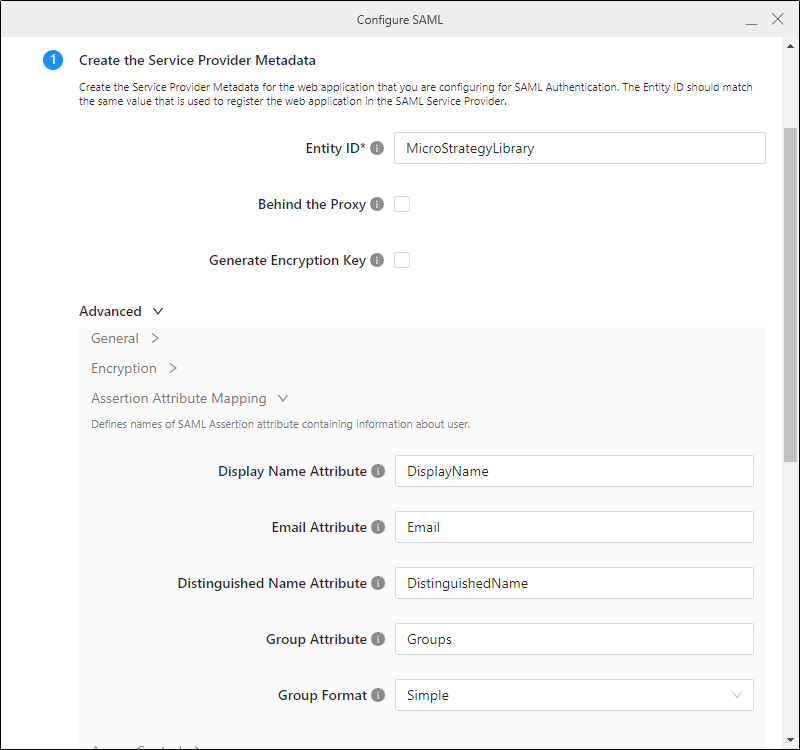

- Na etapa 1, insira um Código da entidade de .

- Expandir o Avançado então Geral opções de menu e edite o URL de base da entidade para corresponder ao URL do seu servidor, se necessário.

- Gere o arquivo de metadados da biblioteca do SP:

- Clique em Download próximo ao SP Arquivo de metadados.

- Envie o arquivo de metadados para sua rede ou equipe de segurança e solicite a integração do suporte a SAML. Para obter mais informações sobre a integração do suporte SAML ao Microsoft Entra ID (anteriormente Azure AD), consulte Integrando suporte SAML ao ID Entra de .

- Recupere o arquivo de metadados resultante da sua rede ou equipe de segurança e renomeie o arquivo para IDPMetadata.xml.

Certifique-se de que sua equipe de rede ou segurança nomeie o aplicativo com o mesmo valor que você inseriu no ID da entidade campo .

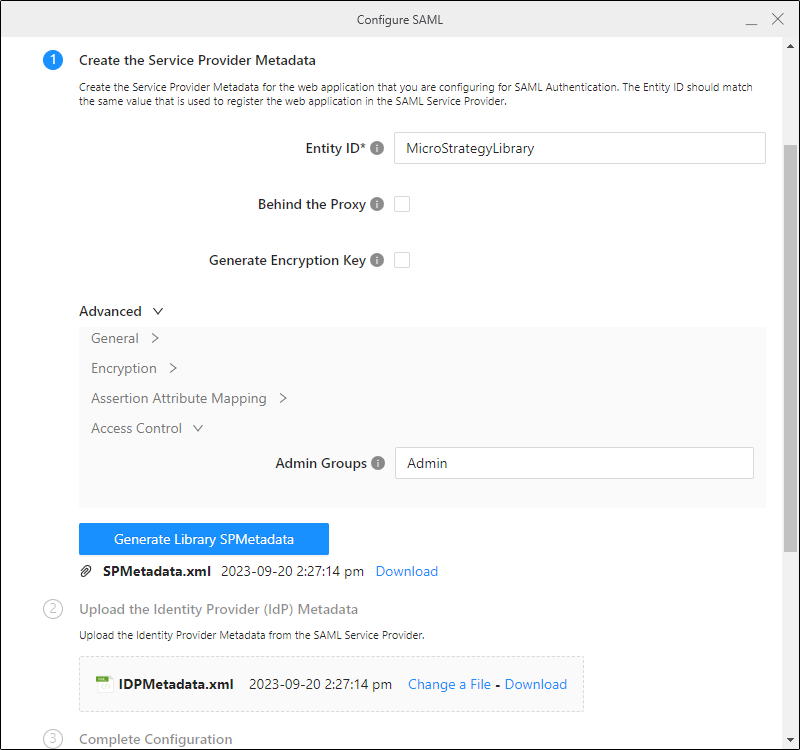

- Na etapa 2 da Configurar SAML Caixa de diálogo do Workstation, carregar o IDP Arquivo de metadados.Clique aqui se você estiver usando o Azure.

Você precisará executar etapas adicionais para o Mapeamento de atributos de asserção

- Abrir o IDP Arquivo de metadados e encontre o <auth:DisplayName>Groups seção .

- Copie o URI.

- Na etapa 1 da Configurar SAML Caixa de diálogo do Workstation, expanda o Avançado então Mapeamento de atributos de asserção opções de menu e cole o URI em Atributo de grupo de .

- Repita as etapas 1 a 3 para Nome de exibição e E-mail de . O IDP As seções de metadados para esses URIs são <auth:DisplayName>Display Name e <auth:DisplayName>Email.

- Na etapa 1 da Configurar SAML Caixa de diálogo do Workstation, expanda o Avançado então Controle de acesso do menu e insira as informações de grupo de GUIDs de transmissão do Azure em Grupos administradores.

- Clique em Concluir configuração de .

- Fechar o Configurar SAML caixa de diálogo .

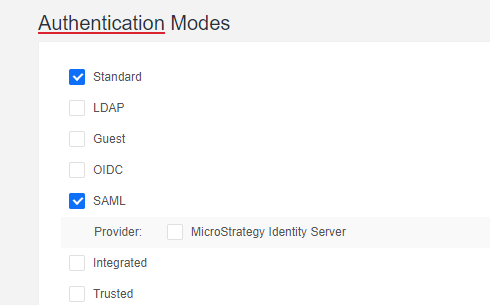

- Acesse o painel de controle de administrador do Library e, em Modos de autenticação, selecione Padrão e SAML de .

- Reinicie o Tomcat.

- Acesse o Library e confirme que você pode fazer login com SAML.

É comum usar "DEV", "QA" ou "PROD" no código para diferenciar os ambientes.

Para obter mais informações sobre como acessar o painel de controle do Administrador do Library, consulte Painel de controle de administração do Library de .

Para configurar SAML como o modo de autenticação padrão para os usuários, consulte Definir autenticação padrão para o Library Web no Workstation de .

Solução de problemas

Se um usuário fizer login com sucesso, mas não tiver acesso ao conteúdo do Library, certifique-se de que o grupo de usuários tem as permissões apropriadas.

Certifique-se de que os atributos de asserção foram atualizados corretamente no MstrSamlConfig.xml conforme descrito em Integrando suporte SAML ao ID Entra de . Caso não sejam, talvez seja necessário editar o arquivo manualmente.