MicroStrategy ONE

OIDC로 SSO(Single Sign-On) 활성화 인증

MicroStrategy ONE 에서 시작 (2024년 12월)부터 시스템 프롬프트 매핑 및 중첩 그룹을 OIDC에 추가할 수 있음 인증. 이 추가 사용자 지정은 사용자 액세스를 보다 세부적으로 제어할 수 있게 하고 시스템의 전반적인 보안과 유용성을 개선합니다.

OpenID로 SSO(Single Sign-On)를 활성화할 수 있습니다. Azure, Okta 등에 대한 연결(OIDC) 인증입니다.

특정 설정을 보거나 편집하는 기능은 사용자의 권한에 따라 결정됩니다. 필요한 모든 권한은 기본적으로 관리자 역할에 포함되어 있습니다. 이 기능을 사용하려면 시스템 관리자 그룹에 속해야 합니다.

참조 OIDC 인증으로 SSO(Single Sign-On) 활성화에서System Administration 도움말을(를) 확인하십시오.

- Workstation 창을 엽니다.

-

탐색 창에서 환경을 클릭합니다.

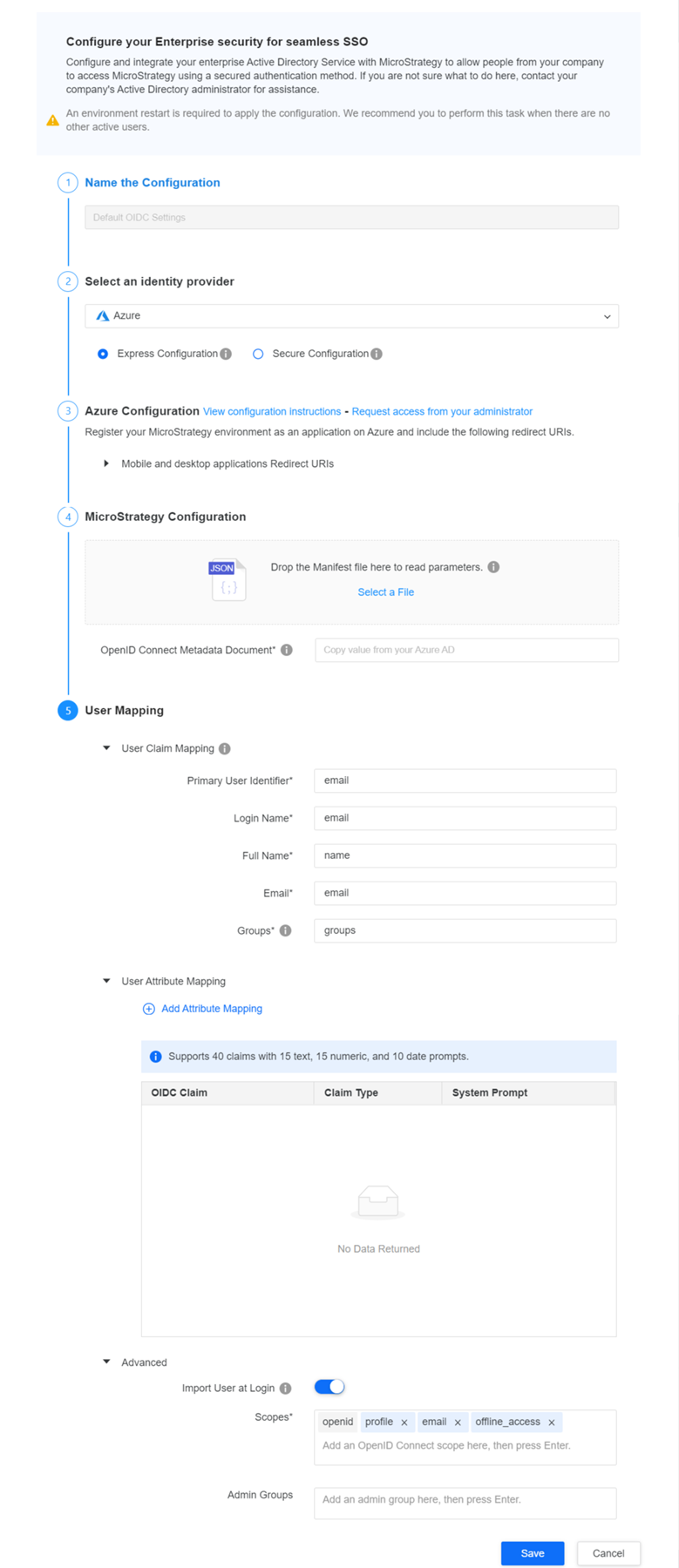

- 환경을 마우스 오른쪽 버튼으로 클릭하고 선택엔터프라이즈 보안 구성 > OIDC .

- 범위 1단계: 구성 이름 지정 , 이름을 입력합니다.

- 안에 있음 2단계: ID 공급자 선택 , ID 공급자를 선택합니다.

- 안에 있음 3단계: ID 공급자 구성 , 클릭구성 지침 보기을(를) 클릭하여 단계별 구성 가이드를 봅니다. 지침에 따라 3, 4단계를 완료합니다. MicroStrategy 2021 Update 10부터 IdP가 SSO(Single Logout)를 지원하는 경우, 사용하여 활성화할 수 있습니다. OIDC 인증으로 SSO(Single 로그아웃) 활성화 .

- 엔터프라이즈 ID 및 액세스 관리(IAM)를 책임지는 관리자의 지원이 필요하면 을(를) 클릭하십시오. 관리자에게 액세스 요청 .

-

안에 있음 5단계: 사용자 매핑 , IAM에 대한 다음 설정 구성 사용자 매핑...

사용자 클레임 매핑사용자를 식별하고 해당 정보를 표시하기 위해 확장하여 OIDC 클레임을 입력합니다.

MicroStrategy ONE (2024년 12월) OIDC에서 중첩 그룹에 대한 지원 추가됨 인증. Enter

\각 중첩 그룹 사이에 있습니다. 예를 들어, 그룹 "A" 아래에 중첩된 그룹 "B"가 있는 경우 다음을 입력하십시오.A\B있음그룹 .사용자 애트리뷰트 매핑시스템 프롬프트에 대한 애트리뷰트를 매핑하려면 확장하여 프롬프트를 입력합니다.

MicroStrategy ONE 에서 시작 (2024년 12월), SSO 사용 시스템 프롬프트를 리포트 필터 또는 보안 필터를 생성하라는 매일의 시스템 프롬프트로 표시합니다. Intelligence Server 시스템 프롬프트에 대한 자세한 내용은 다음을 참조하십시오. KB10937 .

40개의 SSO가 있습니다. 사용할 수 있는 시스템 프롬프트는 15, 숫자 유형 15, 날짜 유형 10입니다. 데이터 유형 형식의 경우 다음 형식이 지원됩니다.

-

Raw 타임스탬프입니다. 예: 1674304586.

-

시간별 문자열입니다. 예: 2023-01-21 20:36:26.

-

시간이 없는 문자열입니다. 예를 들어, 2024-08-07.

기본 사용자 식별자 사용자를 식별하는 데 사용되는 OIDC 클레임을 입력합니다. 기본적으로 OIDC 클레임은 이메일 .

로그인 이름 : OIDC 입력 개의 로그인 이름에 대한 클레임. 기본적으로 OIDC 클레임은 이름입니다.

전체 이름 OIDC 클레임 입력 에서 사용자의 전체 이름을 표시하는 데 사용됨MicroStrategy . 기본적으로 OIDC 클레임은 애트리뷰트: 이름 .

이메일 OIDC 클레임 입력 에서 사용자의 이메일로 사용됨MicroStrategy . 기본적으로 OIDC 클레임은 애트리뷰트: 이메일 .

고급고급 사용자 매핑 설정을 입력하려면 확장합니다.

로그인 시 사용자 가져오기이 토글을 활성화하여 Active Directory 사용자가 자격 증명을 사용하여 에 로그인할 수 있습니다. MicroStrategy .

-

-

Okta를 ID 공급자로 선택한 경우 에서 6단계: 테스트 구성 , 클릭테스트 구성을(를) 위에서 제공한 자격 증명으로 테스트합니다.

-

저장을 클릭합니다.

- Library 관리 페이지에 액세스하여 다음을 수행합니다. 추가 단계 완료 OIDC 인증이 적용되기 전에