MicroStrategy ONE

SAML로 SSO(Single Sign-On) 사용 인증

사전 요구 사항

Workstation이 표준 인증을 사용하여 배포되고 환경 연결이 설정됩니다.

SAML로 SSO(Single Sign-On) 사용 인증

Library에서 SAML을 활성화하는 방법에 대한 자세한 내용은 을(를) 참조하십시오. 에 대한 SAML 인증 사용MicroStrategy라이브러리 .

- Workstation 창을 엽니다.

-

탐색 창에서 환경을 클릭합니다.

- 환경을 마우스 오른쪽 버튼으로 클릭하고 선택 SAML 구성아래엔터프라이즈 보안 구성 .

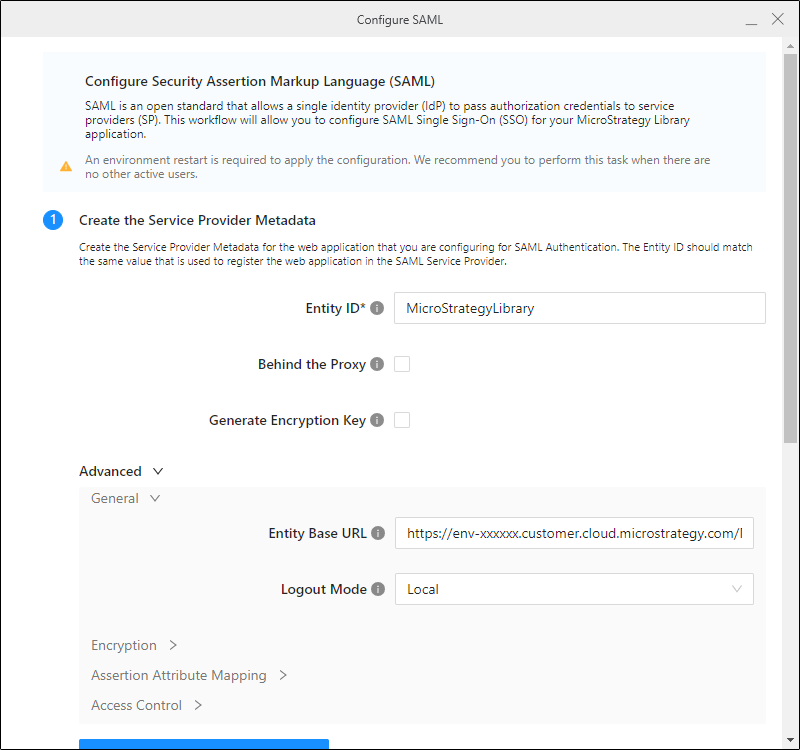

- 1단계에서 a를 입력합니다. 엔티티 ID .

- 확장고급다음일반메뉴 옵션 및 편집엔티티 기본 URL필요한 경우 을(가) 서버 URL과 일치하도록 합니다.

- 라이브러리 SP 메타데이터 파일을 생성합니다.

- 클릭다운로드 SP 다음 메타데이터 파일.

- 메타데이터 파일을 네트워크 또는 보안 팀에 보내 SAML 지원 통합을 요청하십시오. SAML 지원을 Microsoft Entra ID(이전의 Azure AD)와 통합하는 방법에 대한 자세한 내용은 을(를) 참조하십시오. SAML 지원을 Entra ID와 통합 .

- 네트워크 또는 보안 팀에서 결과 메타데이터 파일을 검색하고 파일 이름을 다음으로 변경합니다. IDPMetadata.xml.

네트워크 또는 보안 팀이 애플리케이션의 이름을 엔티티 ID에 입력한 값과 동일한지 확인하십시오. 필드.

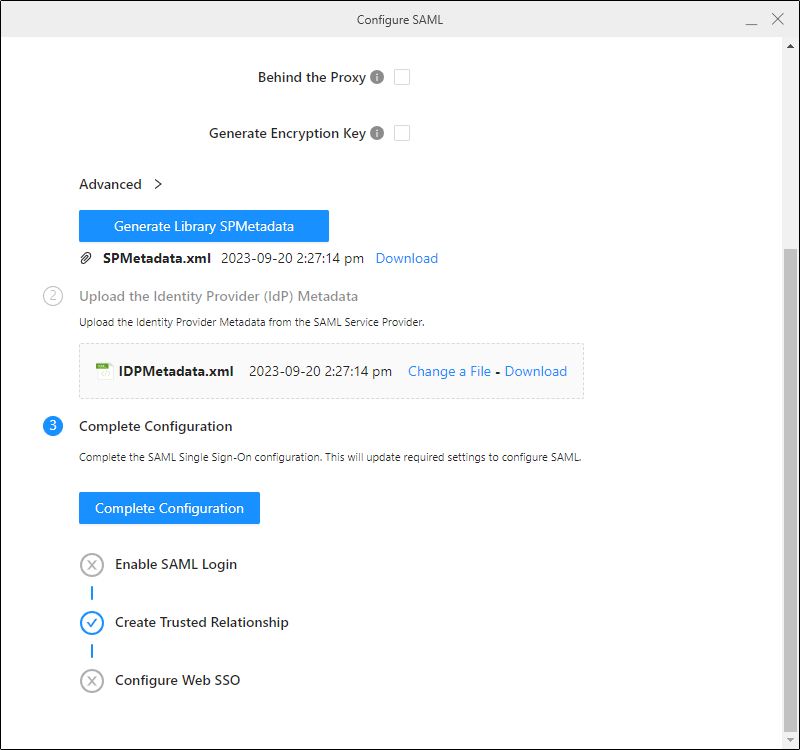

- 의 2단계에서 SAML 구성 Workstation 대화 상자, IDP 업로드 메타데이터 파일.Azure를 사용하는 경우 여기를 클릭하십시오.

어설션 애트리뷰트 매핑에 대한 추가 단계를 수행해야 합니다.

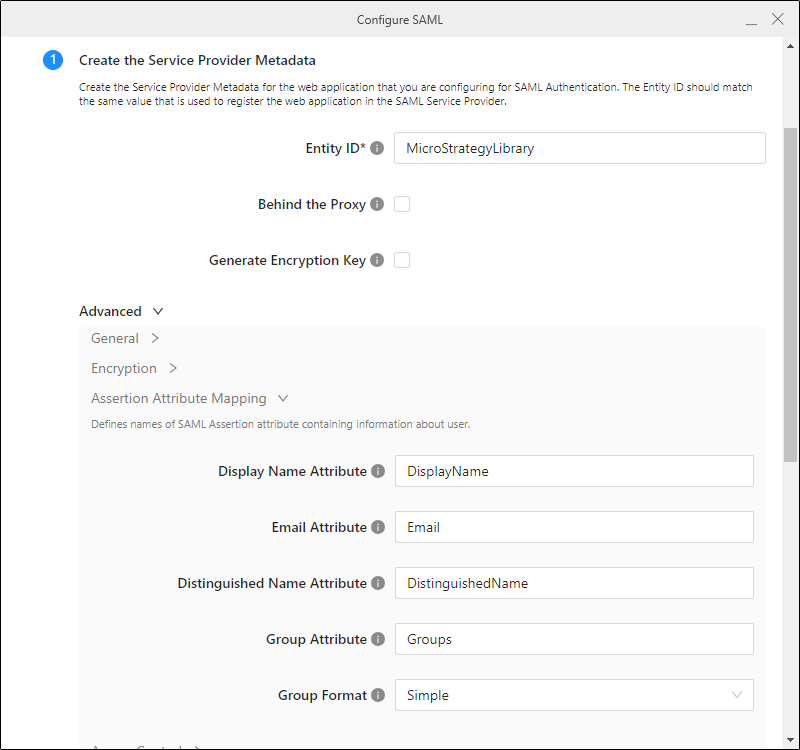

- IDP 열기 메타데이터 파일 및 찾기 <auth:DisplayName>Groups 섹션.

- URI를 복사합니다.

- 의 1단계에서 SAML 구성 Workstation 대화 상자, 확장고급다음어설션 애트리뷰트 매핑메뉴 옵션을 찾아 URI를 붙여넣습니다. 그룹 애트리뷰트 .

- 에 대해 1~3단계를 반복합니다. 표시 이름및이메일 . IDP 이러한 URI의 메타데이터 섹션은 다음과 같습니다. <auth:DisplayName>Display Name 및 <auth:DisplayName>Email.

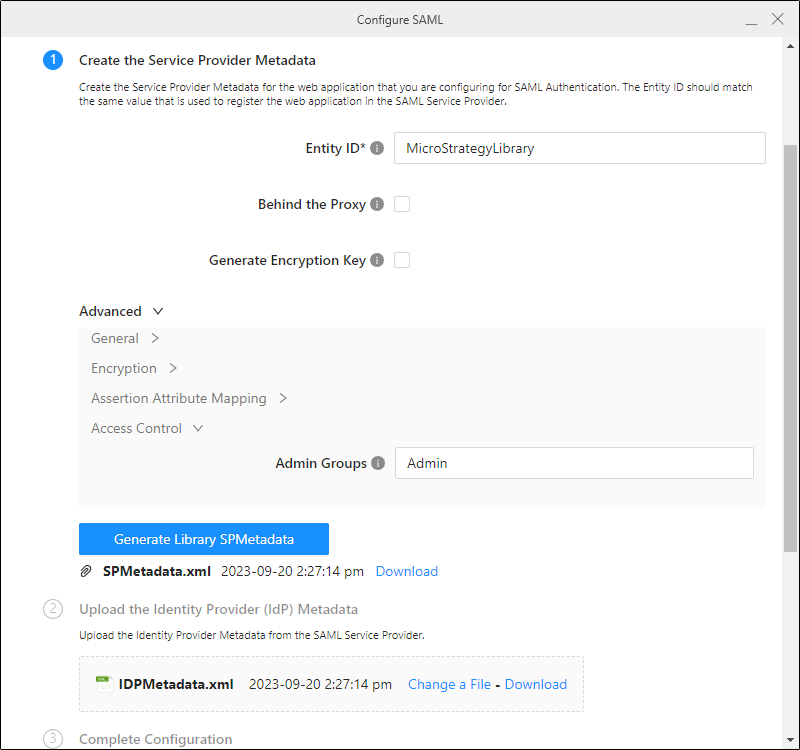

- 의 1단계에서 SAML 구성 Workstation 대화 상자, 확장고급다음액세스 제어메뉴 옵션을 열고 Azure 전송 GUID 그룹 정보를 입력합니다. 관리 그룹.

- 클릭구성 완료 .

- 닫기 SAML 구성대화 상자.

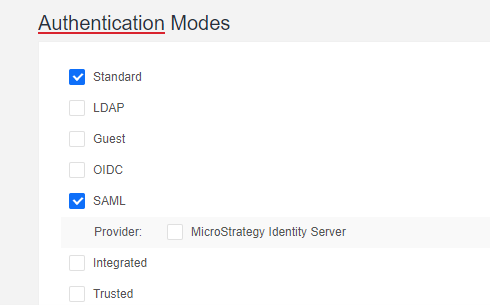

- Library 관리자 제어판으로 이동하여인증 모드 , 선택표준및 SAML .

- Tomcat을 다시 시작합니다.

- Library에 액세스하여 SAML로 로그인할 수 있는지 확인합니다.

환경을 구분하기 위해 ID에 " DEV", "QA" 또는 "MAX"를 사용하는 것이 일반적입니다.

Library 관리자 제어판 액세스에 대한 자세한 내용은 을(를) 참조하십시오. Library 관리 제어판 .

SAML을 사용자에 대한 기본 인증 모드로 구성하려면 을(를) 참조하십시오. Workstation에서 Library Web에 대한 기본 인증 설정 .

문제 해결

사용자가 로그인했지만 Library 콘텐츠에 대한 액세스 권한이 없는 경우 사용자 그룹에 적절한 권한이 있는지 확인하십시오.

어설션 애트리뷰트가 테이블에서 올바르게 업데이트되었는지 확인합니다. MstrSamlConfig.xml 에 설명된 대로 파일을 SAML 지원을 Entra ID와 통합 . 그렇지 않은 경우 파일을 수동으로 편집해야 할 수 있습니다.