Strategy ONE

Aktualisieren Sie SSL-Zertifikate auf einem MCP Umgebung

Auf dieser Seite wird gezeigt, wie Sie das SSL-Zertifikat auf dem Load Balancer der Anwendung der Umgebung ändern.

-

Aktualisieren Sie das SSL-Zertifikat auf dem Collaboration Server

-

Konfigurieren Sie den Intelligence Server mit SSL, um das neue Zertifikat zu verwenden und Zertifikat in importieren

trusted.jksfür Strategy Web, Library und Mobile

Aktualisieren Sie die SSL-Zertifizierung des Application Load Balancer für die zugrunde liegende Umgebung

-

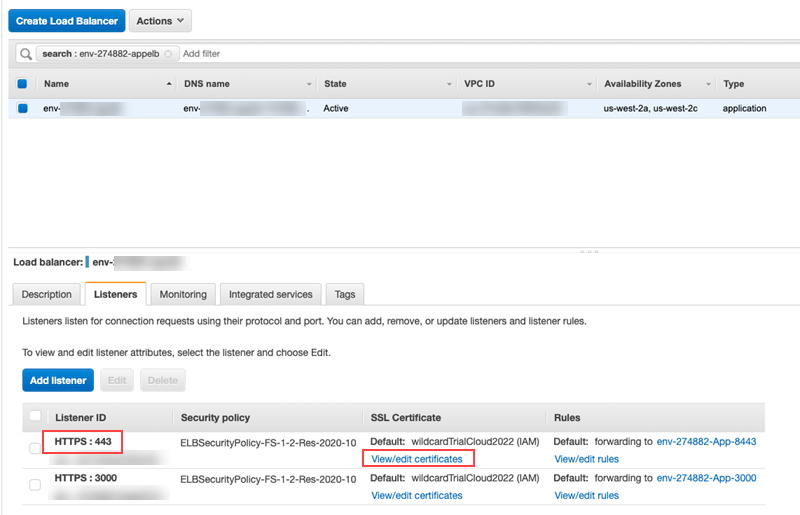

Navigieren Sie zur AWS-Konsole > EC2 > Load Balancer.

-

Wählen Sie den Lastenausgleich der Anwendung für die Umgebung aus, indem Sie nach der Umgebungs-ID suchen.

-

Wechseln Sie zum Listener Tab.

-

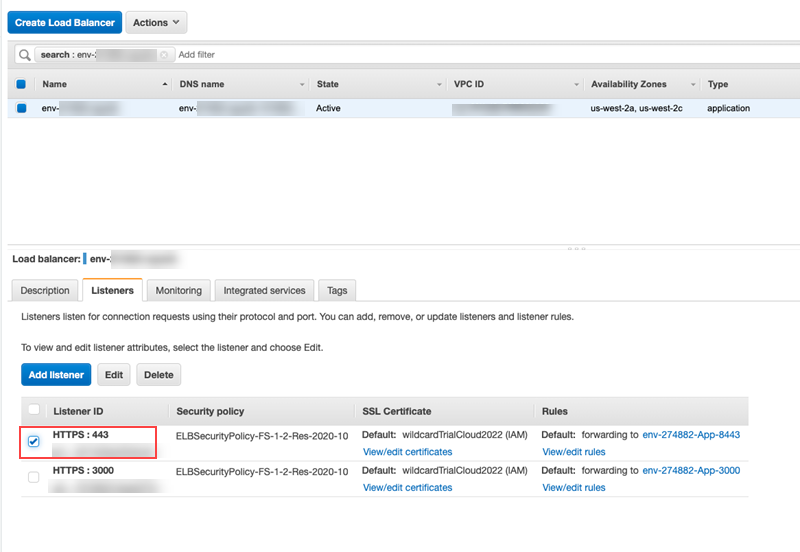

Wählen Sie den Listener mit der ID von HTTPS aus: 443.

-

Klicken Sie Zertifikate anzeigen/bearbeiten.

-

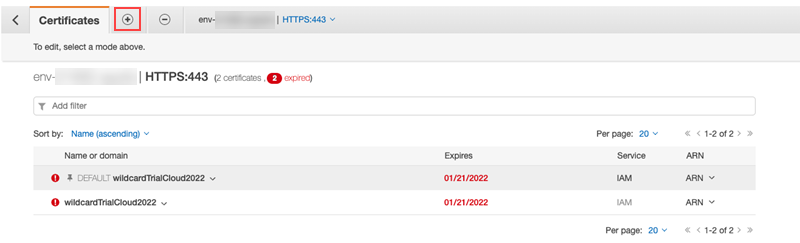

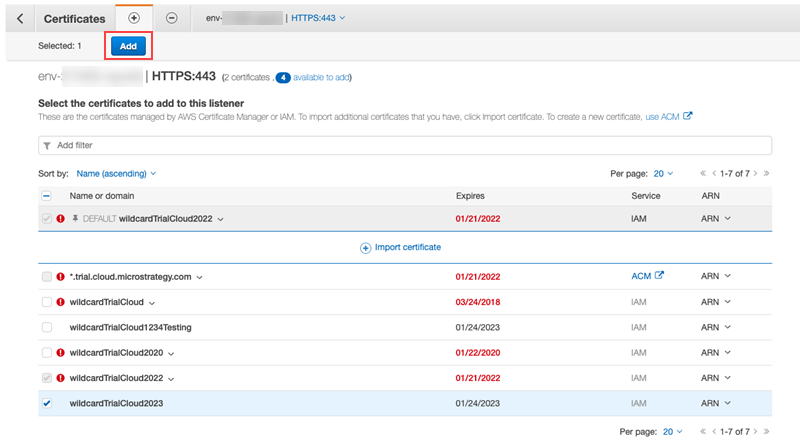

Wechseln Sie zum + in der oberen linken Ecke, um ein aktualisiertes Zertifikat hinzuzufügen.

-

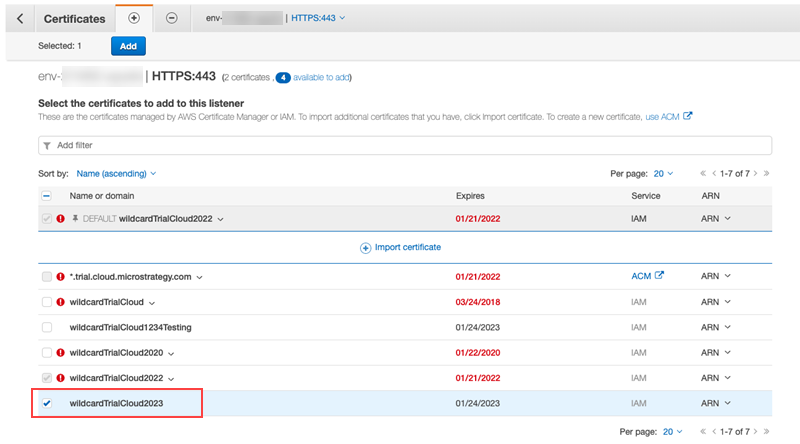

Wählen Sie aus der Liste der Zertifikate das Zertifikat aus, das importiert werden soll.

-

Klicken Sie auf Hinzufügen.

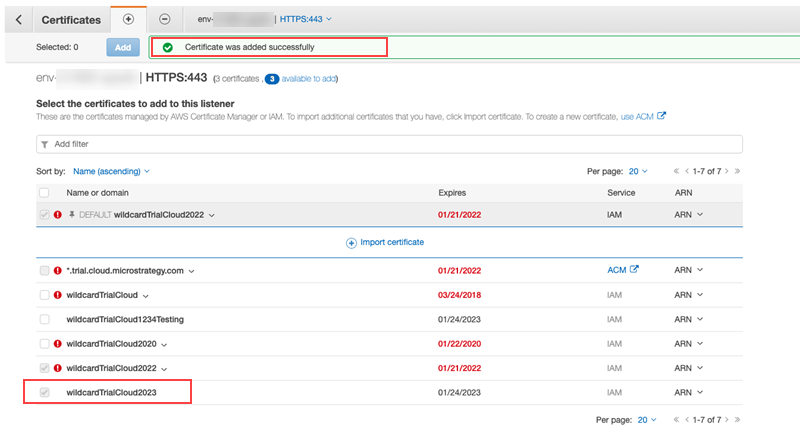

Nachdem der Name erfolgreich hinzugefügt wurde, wird die folgende Meldung angezeigt.

-

Kehren Sie zum Lastenausgleichsmodul zurück, um die auszuwählen HTTPS:443 Listener.

-

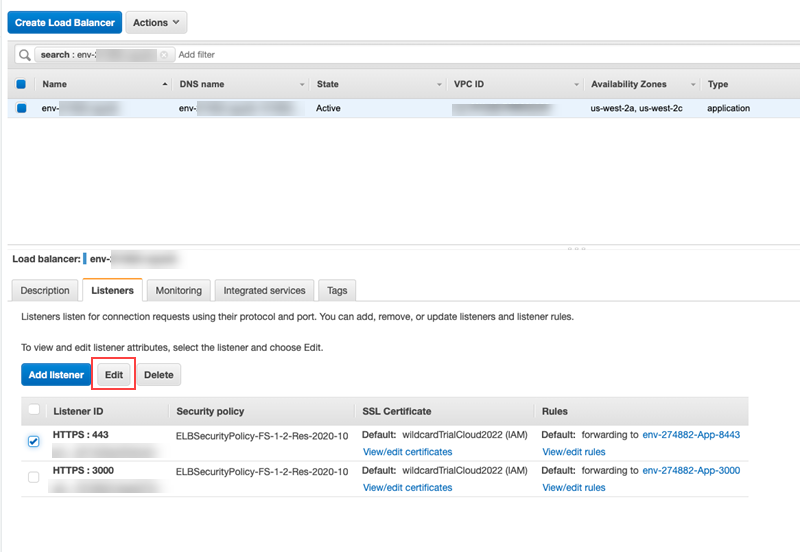

Klicken Sie auf Bearbeiten.

-

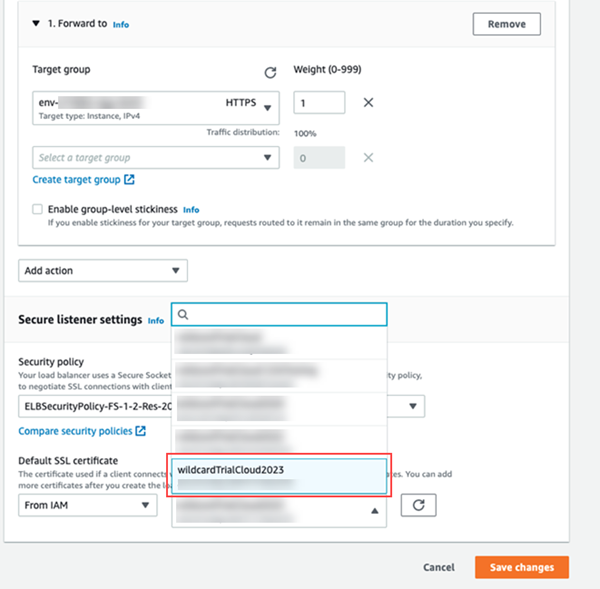

Wählen Sie aus der Dropdown-Liste SSL-Standardzertifikat das Zertifikat aus, das Sie in Schritt 7 importiert haben.

-

Klicken Sie Änderungen speichern.

Aktualisieren Sie das SSL-Zertifikat auf dem Collaboration Server auf allen Knoten der Umgebung

-

Laden Sie nach der Aktualisierung der URL des Lastenausgleichs in AWS oder Azure die PEM-SLS-Zertifikatsdatei in die Linux-Box herunter.

Für Azure müssen Sie konvertieren

.pfxvom Kunden bereitgestellte Datei an pem. - SASH verwenden , um auf die Linux-Umgebung zuzugreifen, und führen Sie den folgenden Befehl aus:Kopieren

cd /opt/usher/ssl - Sichern Sie die vorhandenen

ThawteRootCa.crt,server.pem, undserver.crtDateien:Kopierencp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - Platzieren Sie das Zertifikat aus der in Schritt 1 heruntergeladenen Datei in

opt/usher/ssl(nur die.pemDatei ist erforderlich) alsserver.pem. -

Fügen Sie das Zertifikat zum Java-Schlüsselspeicher für beide Knoten hinzu:

Kopierenkeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

Ändern

config.jsonindem Sie die Einträge für CA, CRT und Intermediate entfernen und nur Verweise auf das Neue einfügen.pemDatei auf beiden Knoten. -

Starten Sie den Collaboration Server neu.

-

Fügen Sie das Zertifikat zu hinzu

trusted.jksfür MicroStrategey Library, Web und Mobile auf allen Knoten nach der Sicherung:Kopierencp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Tomcat neu starten. Bestätigen Sie, ob von Library Admin ein Fehler angezeigt wird und ob Lesezeichen in Library funktionieren.

Konfigurieren Sie den Intelligence Server mit SSL zur Verwendung des neuen Zertifikats und importieren Sie das Zertifikat in Trusted.jks für Strategy Web, Library und Mobile

Nach KB484336 erfordert ein neuer Satz von SSL-Standards, dass das SSL-Zertifikat des Intelligence-Servers einen alternativen Namen oder SAN enthält. Dies war in MicroStrategy 2019 bisher nicht erforderlich. Daher das Zertifikat /opt/usher/ssl/server.crt funktioniert nicht für SSL in MicroStrategy 2020 und neuer. Für den Intelligence Server SSL muss ein neues Zertifikat erstellt werden. Sie müssen SSL aktivieren und manuell ein neues Zertifikat generieren, wie im folgenden Abschnitt beschrieben.

Führen Sie alle folgenden Schritte mit dem Benutzer „mstr“ und nicht mit „Root“ aus.

-

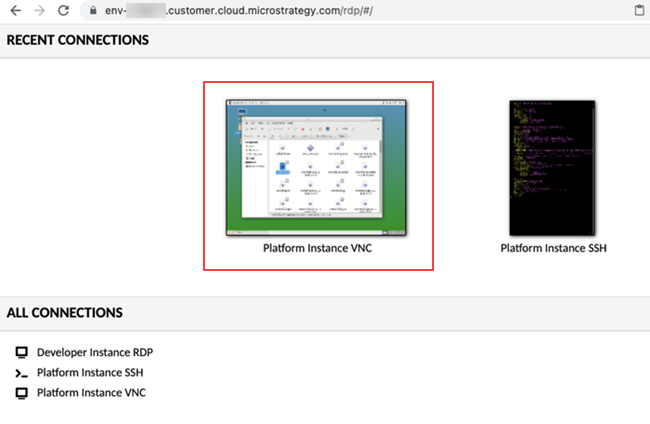

Verwenden Sie SASH, um auf den Cloud-Computer zuzugreifen.

-

Rufen Sie Ihre Anmeldeinformationen per E-Mail ab und melden Sie sich beim VNZ-Dienst an.

-

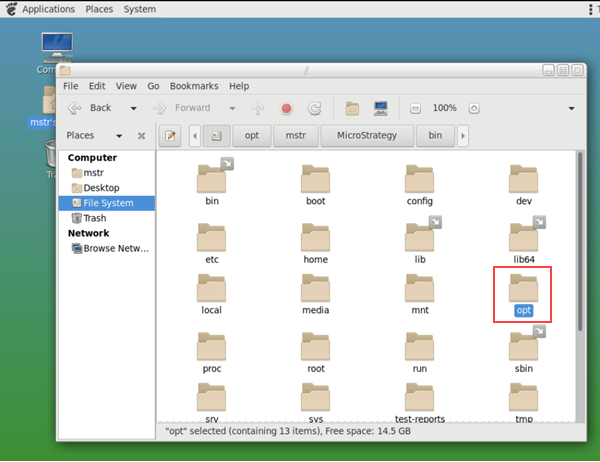

Wechseln Sie im Dateisystem zu

/opt/mstr/MicroStrategy/bin.

-

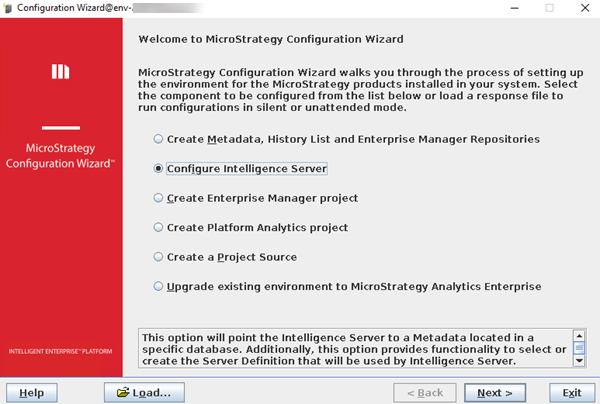

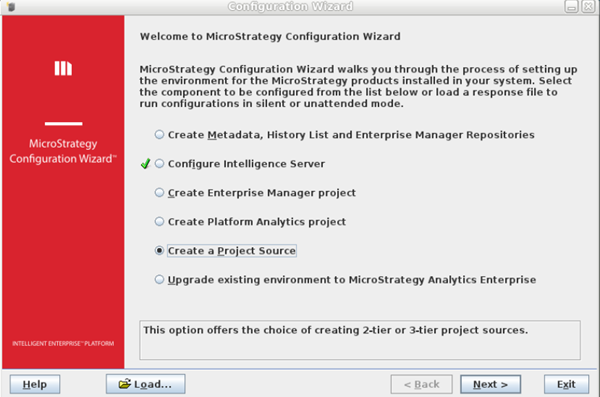

Konfigurations-Assistenten starten, der sich in befindet

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, unter Verwendung des VCC-Dienstes. -

Auswählen Intelligence Server konfigurieren und klicken Sie auf Nächster.

-

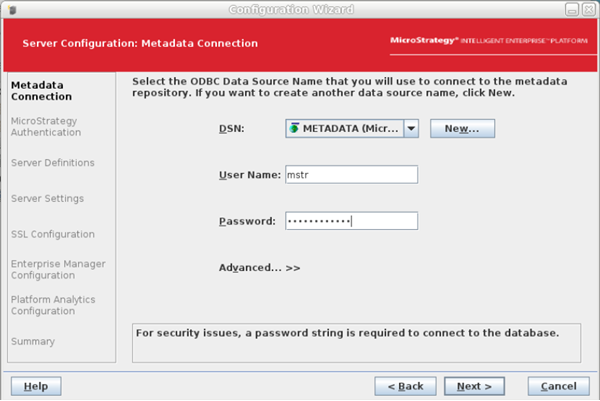

Wählen Sie aus dem DSN-Dropdown den aktuellen Metadaten-DSN aus. Dieses Objekt wurde zuvor erstellt oder prüfen Sie bei

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

Geben Sie ein

mstrBenutzernamen und Kennwort eingeben und auf klicken Nächster.

-

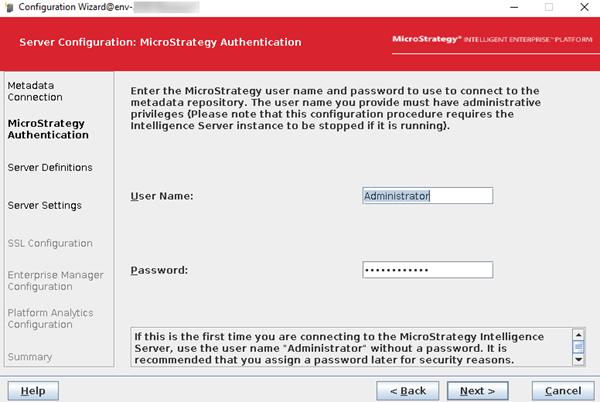

Geben Sie das gleiche Kennwort für ein

AdministratorBenutzer eingeben und auf klicken Nächster.

-

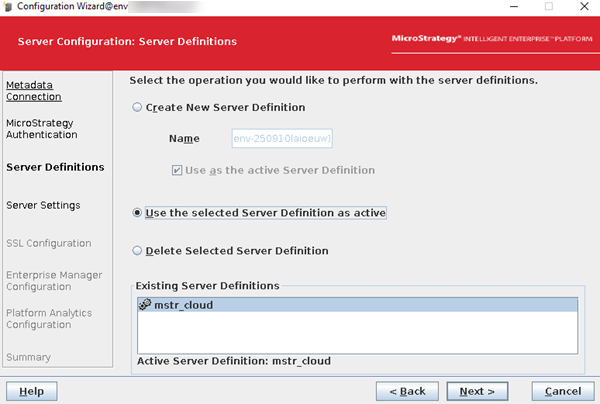

Wählen Sie eine vorhandene Serverdefinition aus.

Für eine parallele oder vorhandene Umgebung können Sie die Serverdefinition abrufen, indem Sie die folgenden ausführen:

Kopieren/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

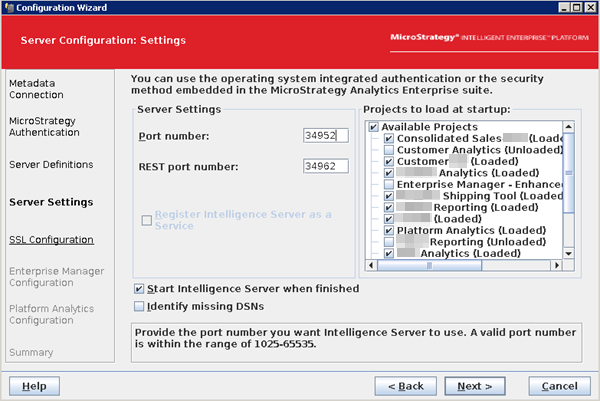

- Überprüfen Sie die Projektauslastung und die Porteinstellungen und klicken Sie auf Nächster.

Für den Fall, dass Sie eine Fehlermeldung erhalten, dass der ausgewählte Port ungültig ist oder bereits verwendet wird, lesen Sie KB485344.

-

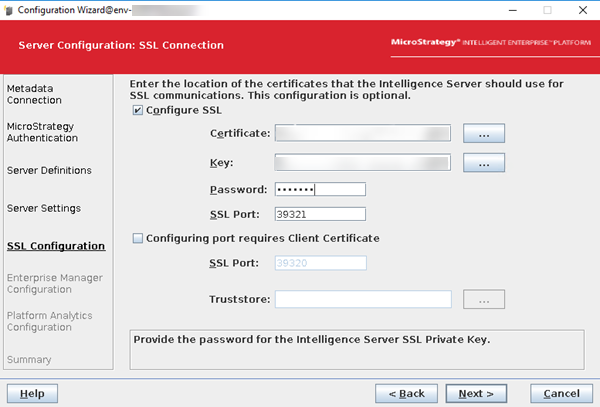

Für MicroStrategy 2021 und neuer muss SSL für Umgebungen aktiviert sein.

Sie können auch überprüfen, ob

39321wird als SSL-Port in Web-Administrator verwendet oder/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesDatei.Klicken Sie hier, wenn39321wird in Web festgelegt.Wählen Sie aus SSL konfigurieren Kontrollkästchen aktivieren und das Zertifikat und den Schlüssel verwenden, wie unten gezeigt:

-

Zertifikat:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Schlüssel:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Kennwort:

mstr123 -

SSL-Port:

39321

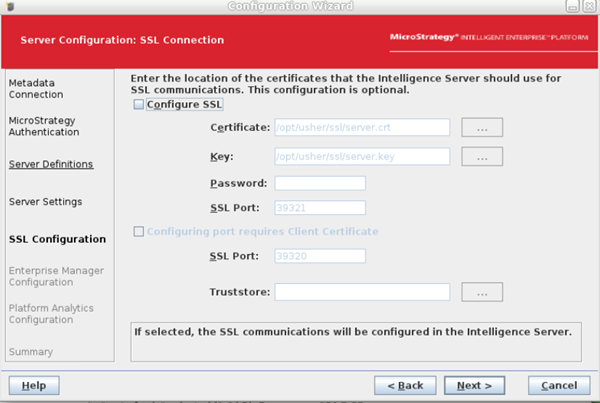

Klicken Sie hier, wenn der

Klicken Sie hier, wenn der/opt/usher/ssl/server.crtund/opt/usher/ssl/server.keyPfade werden verwendet.-

Auswahl aufheben SSL konfigurieren Kontrollkästchen aktivieren und auf klicken Nächster.

-

Schließt die Konfiguration ab.

-

Starten Sie die Konfiguration neu. Der Zertifikatspfad wird automatisch zurückgegeben.

-

Korrektes Zertifikat:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Korrekter Schlüssel:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

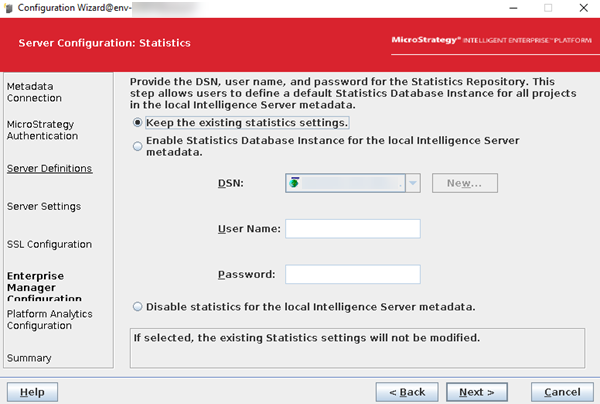

Auswählen Die vorhandenen Statistikeinstellungen beibehalten und klicken Sie auf Nächster.

-

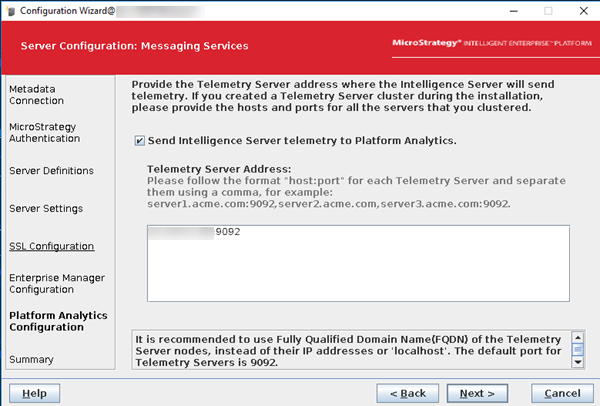

Wählen Sie aus Senden Sie Intelligence Server-Telemetriedaten an Platform Analytics Kontrollkästchen.

-

Eingabetaste

<this server IP address>:9092. Geben Sie für Clusterknoten die IP-Adresse von Knoten1 auf beiden Knoten ein (es muss eine ungerade Anzahl von Telemetry Servern vorhanden sein, daher befindet sich diese in einer Umgebung mit 2 Knoten nur auf Knoten1).

-

Klicken Sie auf Weiter.

-

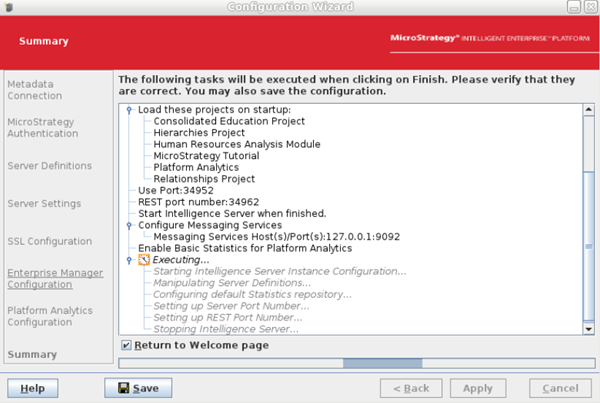

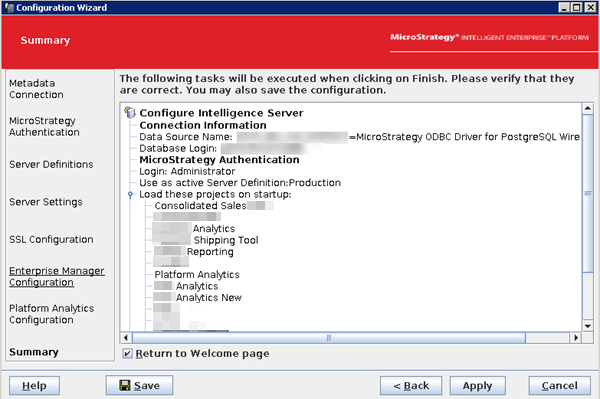

Prüfen Sie die Zusammenfassung und klicken Sie auf Übernehmen.

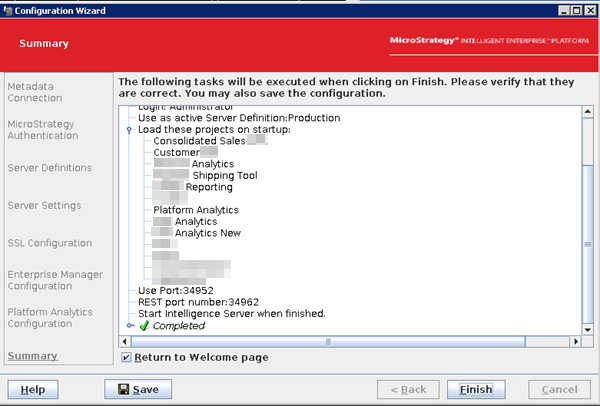

Die Neukonfiguration des Intelligence-Servers kann eine Weile dauern. Nach erfolgreicher Neukonfiguration wird das folgende Fenster zurückgegeben.

-

Klicken Sie auf Fertigstellen.

-

Bei geclusterten Knoten den Vorgang für alle Knoten der Umgebung wiederholen.

Zertifikat in Trusted.jks importieren für Strategy Web, Library und Mobile

Da das Zertifikat für Intelligence Server SSL geändert wurde, müssen Sie das Zertifikat in importieren trusted.jks für Strategy Web, Library und Mobile, um eine Vertrauensstellung zwischen diesen Diensten und dem Intelligence Server herzustellen.

Sie können den aktuellen Wert überprüfen webapps Ordner in der Umgebung, um zu sehen, ob benutzerdefinierte Ordner vorhanden sind:

ls /opt/apache/tomcat/latest/webapps/-

Wechseln Sie zu jedem der folgenden Pfade. Führen Sie ihn bei Clusterknoten auf jedem Knoten und jeder Web-, Library- und Mobile-Web-App durch.

-

Web:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Bibliothek:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

Zum Beispiel:

Kopierencd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

Eine Sicherung des aktuellen Zertifikats erstellen:

Kopierencp trusted.jks trusted.jks.bak -

Führen Sie den folgenden Befehl aus und geben Sie ein

yesauf die Frage, ob Sie diesem Zertifikat vertrauen.Klicken Sie hier, um einen einzelnen Knoten anzuzeigen.

Kopierenkeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pemZum Beispiel:

Kopierenkeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptWenn

trusted.jskfehlt, z. B. in der Mobile-Web-App, kopieren Sie sie ausMicroStrategy.Beispiel

Führen Sie die folgenden Skripts für einen einzelnen Knoten und nur drei Standard-Web-Apps einzeln aus, um eine Sicherung des JKS-Zertifikats zu erstellen und es dem Schlüsselspeicher hinzuzufügen:

Kopierencp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptKlicken Sie hier, um einen geclusterten Knoten anzuzeigen.

Knoten 1

Kopierenkeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemKnoten 2

Kopierenkeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemist das Zertifikat, das erstellt wurde, als der Intelligence Server konfiguriert wurde. - Tomcat auf jedem Knoten neu starten: Kopieren

service mstr tomcatrestart - Starten Sie den Modellierungsdienst auf jedem Knoten neu:Kopieren

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart