Strategy ONE

Criar, editar e excluir conexões do Vault

Estratégia Um (março de 2025) adiciona suporte para Azure Key Vault, Google Secret Manager e HashiCorp Cloud Platform Vault Secrets (Não dedicado).

MicroStrategy ONE (Dezembro de 2024) adiciona suporte para os tipos de conexão de cofre HashiCorp e Amazon Web Services (AWS).

O MicroStrategy ONE (setembro de 2024) apresenta os recursos de criar, editar e excluir conexões de cofre. Ele facilita a criação de logins de bancos de dados baseados em segredos de cofres recuperados do Fornecedor de credenciais central CyberArk.

Usar conexões de cofres para permitir que o Strategy Intelligence Server para recuperar dados de suas credenciais armazenadas externamente. As conexões do Vault oferecem a você a capacidade de armazenar credenciais dentro de seus sistemas corporativos, em vez de Strategy para manter a confidencialidade, integridade e disponibilidade de informações confidenciais.

Veja as seguintes conexões de cofre compatíveis:

Pré-requisitos

Para gerenciar logins de bancos de dados baseados em cofre, é necessário ter Criar e editar conexões de cofre privilégio .

Criar uma conexão de cofre do Secrets Manager do Amazon Web Services (AWS)

Strategy usa o modo de autenticação de chave de acesso, que é baseado em gerenciamento de acesso de identidade (IAM), para obter segredos da AWS. Para AWS Considerações sobre conexão do cofre do Secrets Manager, consulte AWS Considerações sobre a conexão do cofre do Secret Manager de .

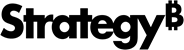

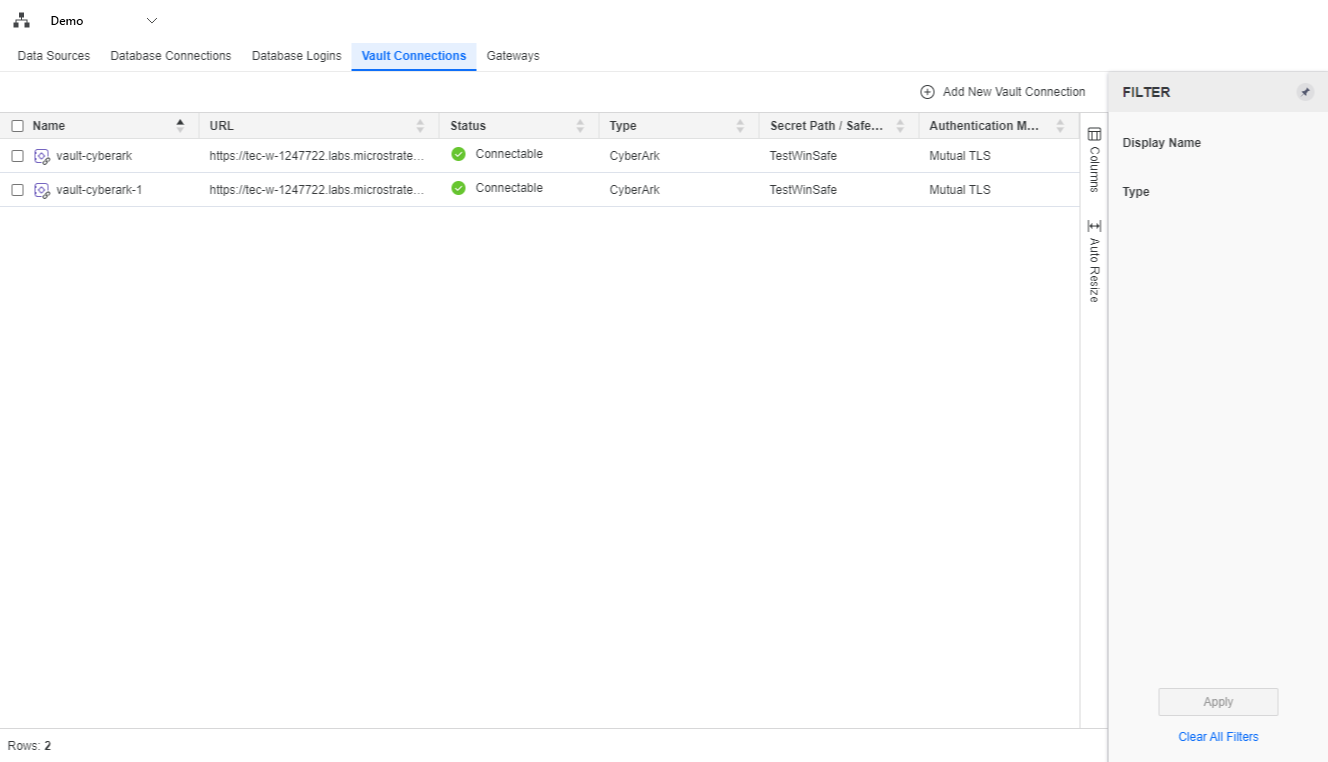

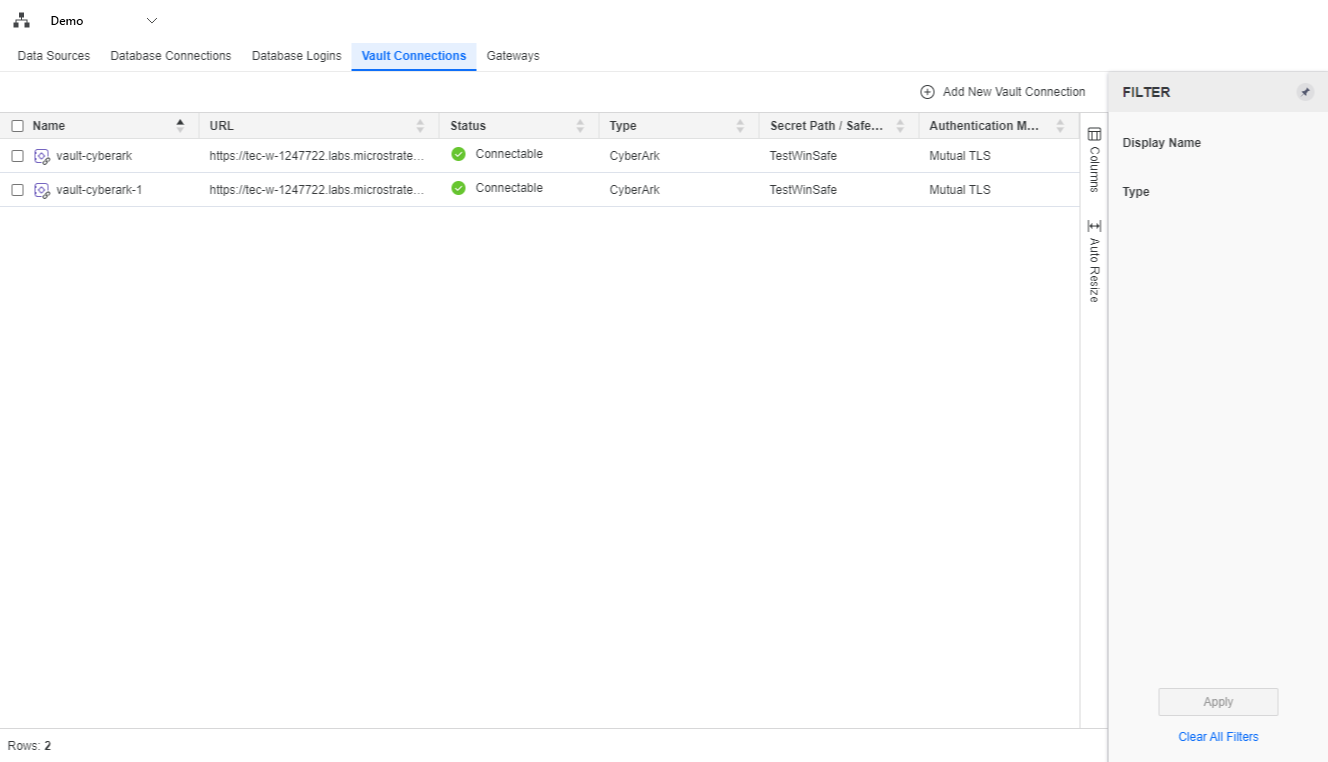

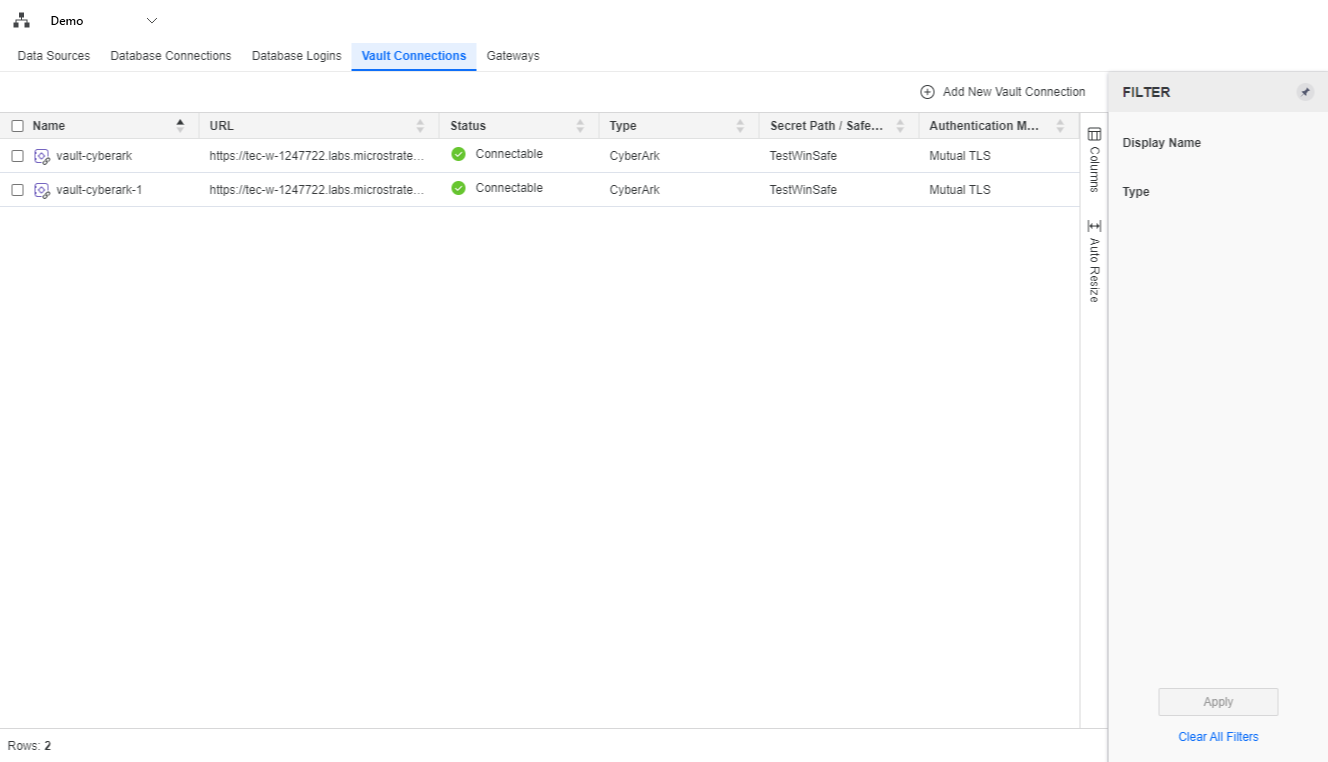

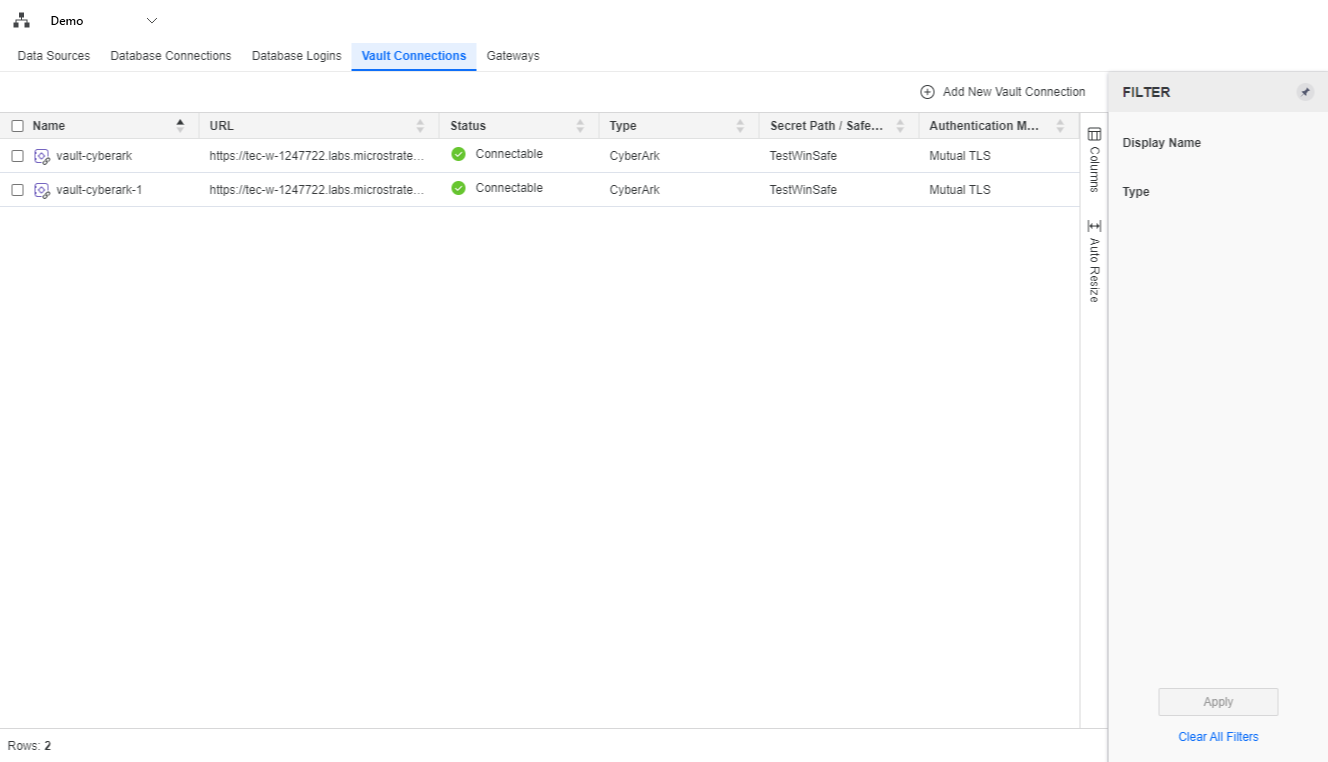

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

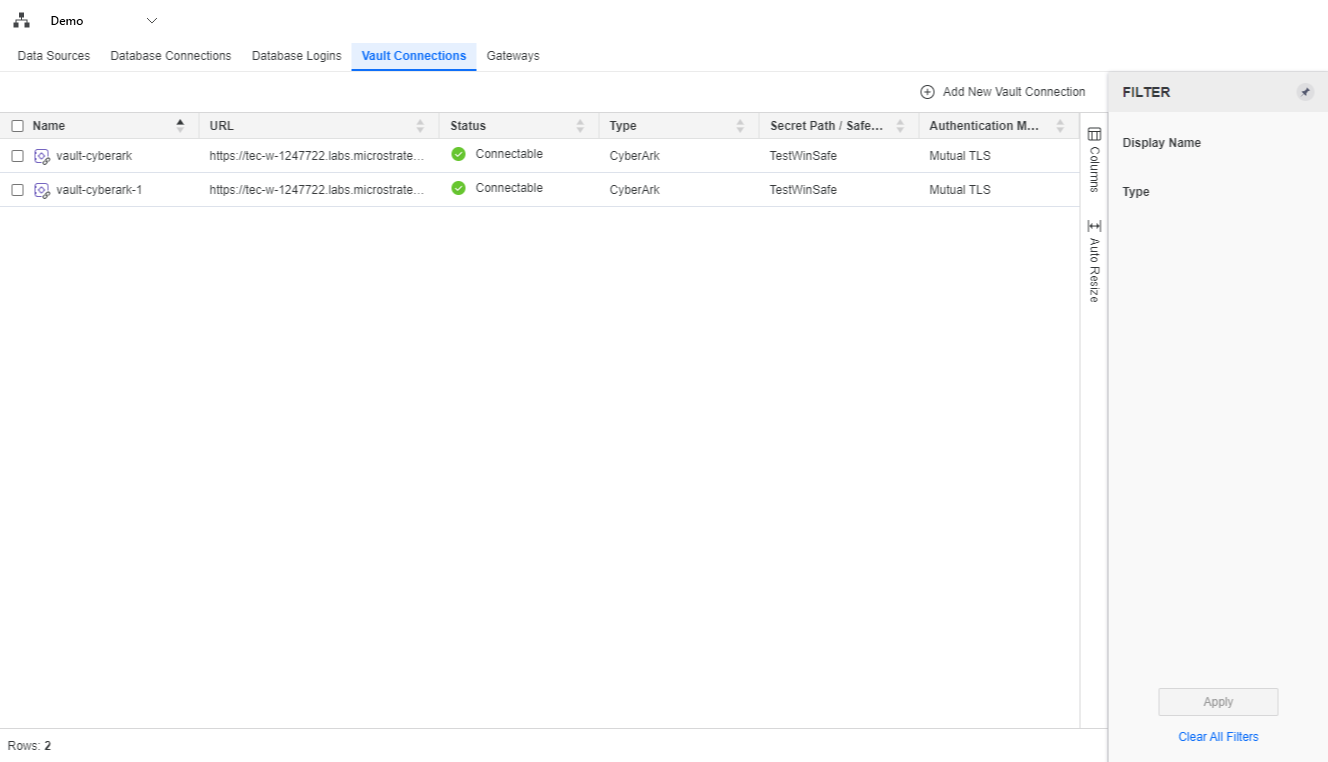

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de . -

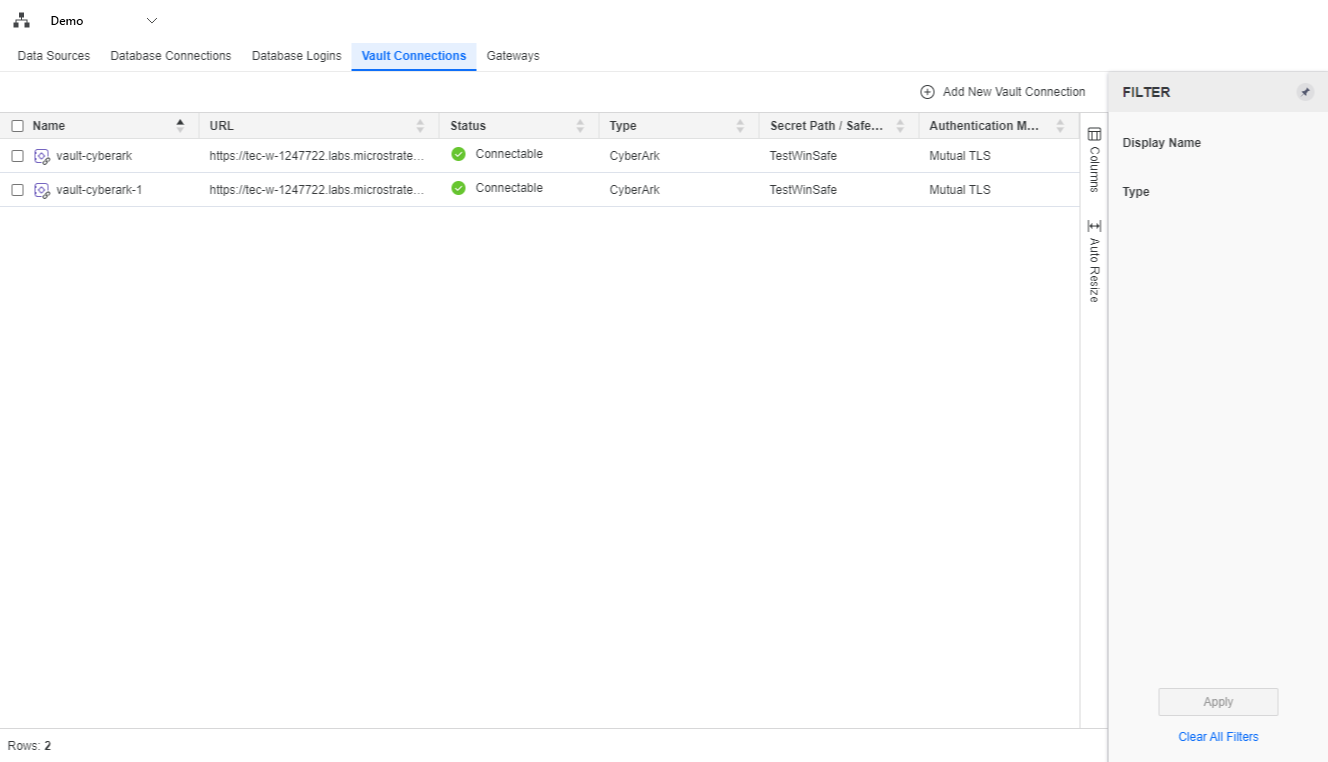

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher AWS Secrets Manager de .

-

Autenticação Modo: Escolher Chave de acesso de .

-

Região: Selecionar o cofre AWS região .

-

ID da chave de acesso: Insira seu AWS ID da chave de acesso.

-

Acesso secreto Chave: Insira seu AWS chave de acesso secreta.

Para obter mais informações sobre a AWS chaves de acesso, consulte Gerenciar chaves de acesso para o IAM usuários de . Para obter mais informações sobre como conceder permissão para a AWS Secrets Manager, consulte Autenticação e controle de acesso para AWS Secrets Manager de .

-

-

Clique em Salvar.

AWS Considerações sobre a conexão do cofre do Secret Manager

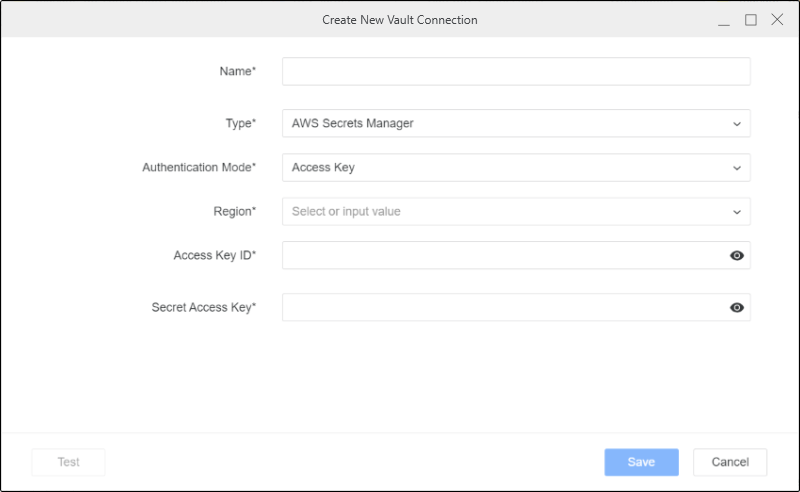

Banco de dados e other tipos de segredo são compatíveis com a AWS Gerenciador de segredos. Para other tipos de segredo, usar username e password pares chave/valor para armazenar suas credenciais de banco de dados.

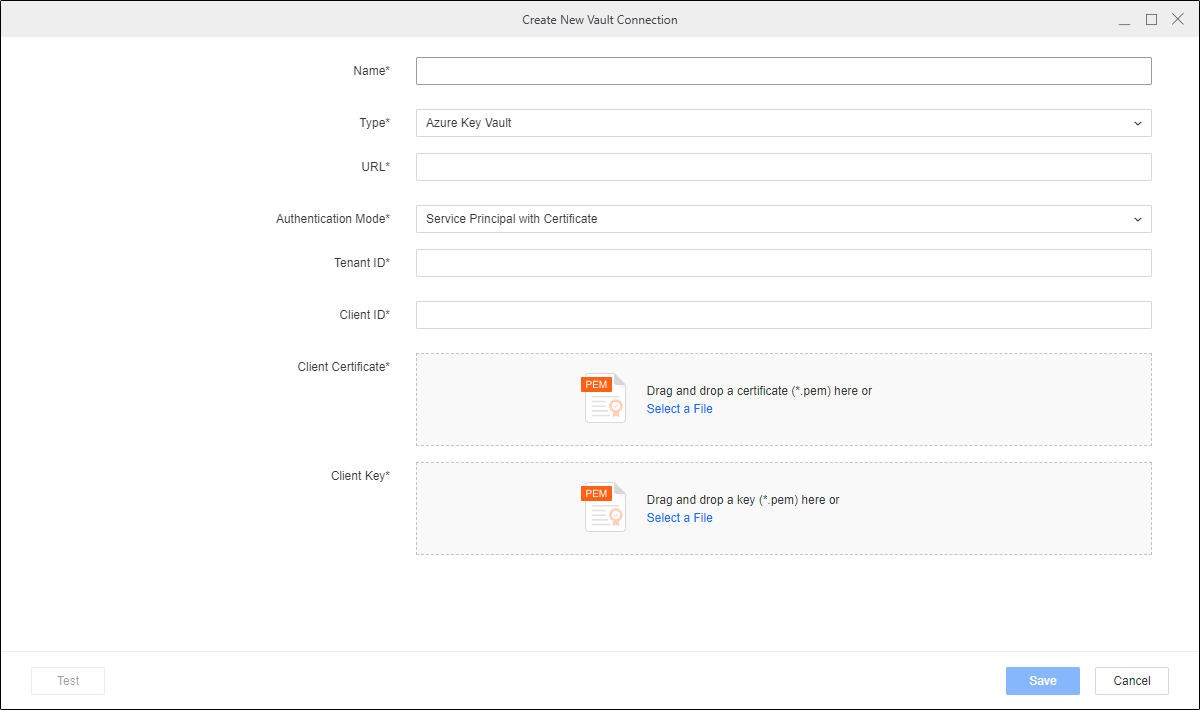

Criar uma conexão do Azure Vault

Pré-requisitos

Strategy requer uma Entidade de serviço com autenticação baseada em certificado para cada conexão de cofre de chaves Azure.

Para criar o principal de serviço:

-

Crie a entidade de serviço usando autenticação baseada em certificado. Para obter mais informações, consulte Registrar um aplicativo Microsoft Entra e criar uma entidade de serviço de .

-

Use o controle de acesso baseado em função do Azure para atribuir a função de Leitor do Cofre de Chaves à entidade de serviço que você acabou de criar. Para obter mais informações, consulte Forneça acesso a chaves, certificados e segredos do cofre com o controle de acesso baseado em função do Azure de .

Criar uma conexão do Azure Vault

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de .

-

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher Cofre de chaves Azure de .

-

URL: Insira a URL do seu ambiente Azure.

-

Autenticação Modo: Escolher Principal de serviço com certificado de .

-

ID do locatário: Insira sua ID do Azure Directory (locatário)

-

ID de cliente: Insira seu aplicativo Azure (cliente) Código

Para obter mais informações sobre IDs de cliente e locatário do Azure, consulte Registrar um aplicativo no seu locatário externo de .

-

Certificado de cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

Clique em Remover ou Substituir para excluir ou carregar um novo arquivo.

-

Chave do cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

Clique em Remover ou Substituir para excluir ou carregar um novo arquivo JSON.

Para obter mais informações sobre Chaves Azure, consulte Documentação de Chaves Azure de .

-

-

Clique em Salvar.

Considerações sobre o Cofre de Chaves Azure

-

O segredo que inclui o nome de usuário e a senha do seu banco de dados deve usar o seguinte formato:

{"username": "my-username", "password": "my-password"}. -

Há suporte para até 250 segredos do Cofre de Chaves Azure por entidade de serviço. Se você tiver mais de 250 screts, crie uma entidade de serviço adicional e autenticações baseadas em certificado. Por exemplo,

service-principal-app-apode ser criado para os primeiros 250 segredos eservice-principal-app-bpode ser criado para 250 segredos adicionais.

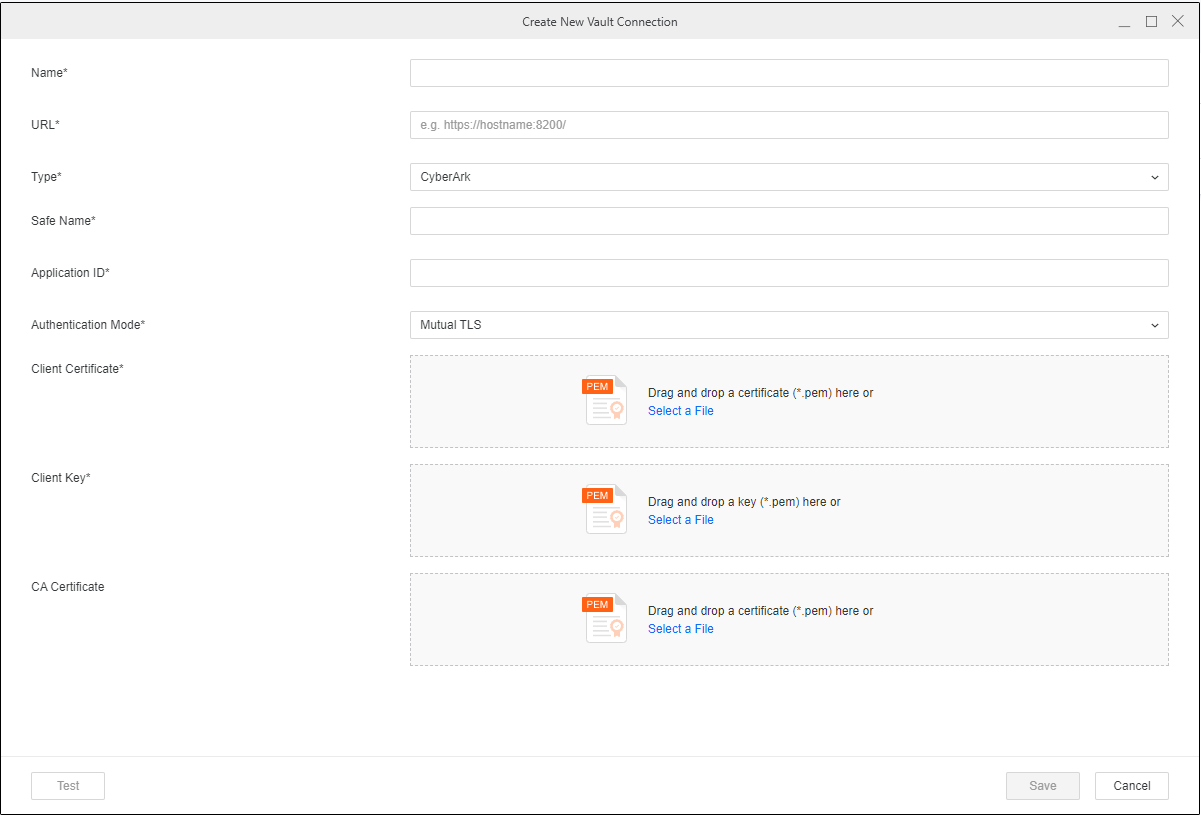

Criar uma conexão do CyberArk Vault

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de . -

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher CyberArk de .

-

URL: Insira o URL do seu ambiente CyberArk.

-

Nome seguro: Digite o nome do cofre CyberArk ao qual você deseja se conectar.

-

Modo de autenticação: Escolher TLS mútuo de .

-

Certificado de cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

-

Chave do cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

-

-

Clique em Salvar.

O Provedor de Credenciais central CyberArk pode utilizar caching para melhorar o desempenho. Ver Documentação oficial da CyberArk Para obter mais detalhes. Se o caching estiver habilitado, execute o seguinte comando para atualizar o cache após adicionar ou atualizar as credenciais do banco de dados no CyberArk.

CopiarAppPrvMgr.exe RefreshCache

Criar uma conexão do cofre do Google Secret Manager

Pré-requisitos

Strategy requer uma conta de serviço com chaves secretas para cada conexão do Google Secret Manager.

Para criar uma conta de serviço com chaves secretas para cada conexão do Google Secret Manager:

-

Crie uma nova conta de serviço. Para obter mais informações, consulte Criar contas de serviço de .

-

Atribua uma chave secreta à conta. Para obter mais informações, consulte Criar e excluir chaves de conta de serviço de .

Salve o JSON da chave secreta. Você precisará dele para criar sua conexão com o cofre.

-

Conceda à conta de serviço uma função de acessador de segredo de gerente de segredos para os segredos correspondentes. Para obter mais informações, consulte Conceder acesso de .

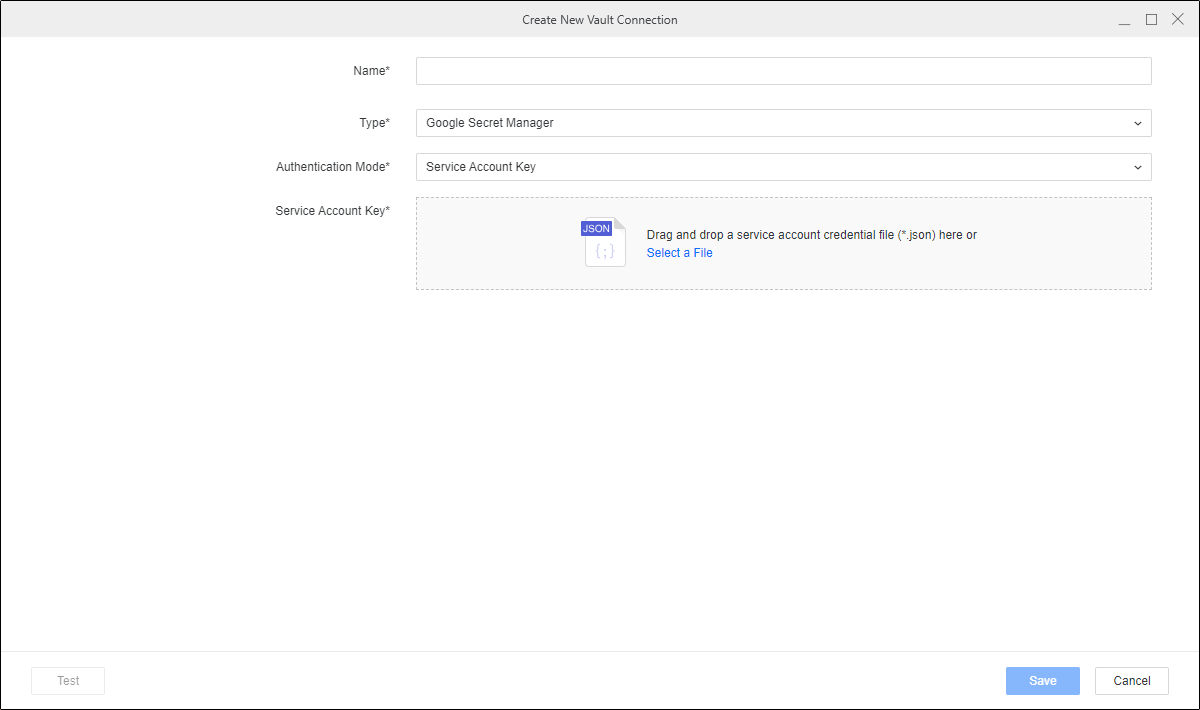

Criar uma conexão do cofre do Google Secret Manager

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de .

-

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher Gerenciador de segredos do Google de .

-

Autenticação Modo: Escolher Chave da conta de serviço de .

-

Chave da conta de serviço: Clique em Selecionar um arquivo, selecione o arquivo de credencial da conta de serviço e clique em Abrir de .

Depois de carregar o arquivo, clique em Visualizar JSON Arquivo para visualizar o arquivo. Clique em Remover ou Substituir para excluir ou carregar um novo arquivo JSON.

-

-

Clique em Salvar.

Considerações sobre o Gerenciador de segredos do Google

O segredo que inclui o nome de usuário e a senha do seu banco de dados deve usar o seguinte JSON formato: {"username": "my-username", "password": "my-password"}.

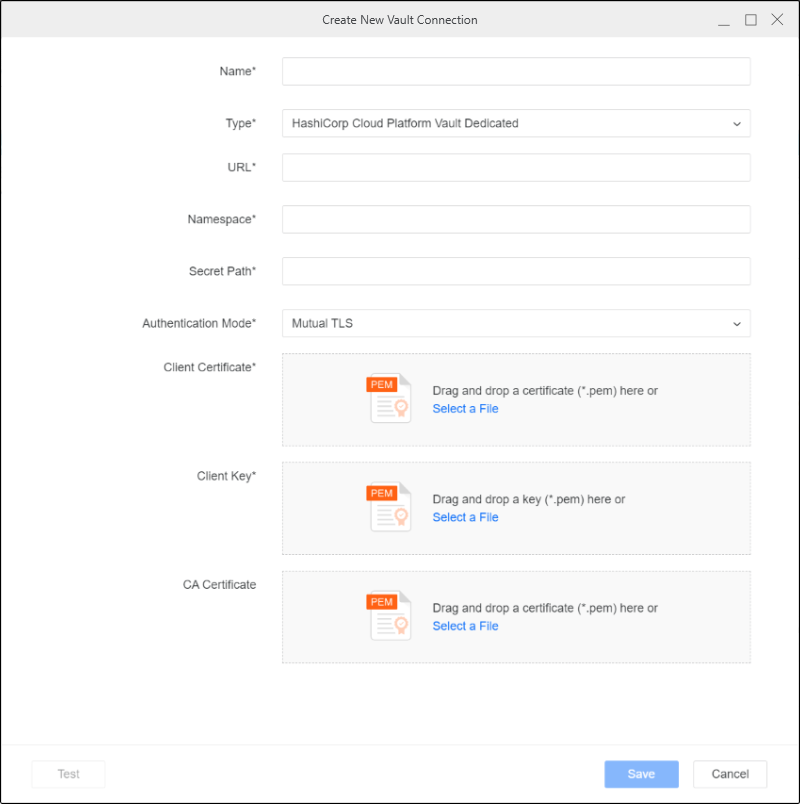

Criar uma conexão do cofre HashiCorp

Strategy suporta a leitura do valor-chave (KV) mecanismos secretos (versões 1 e 2) e mecanismos secretos de banco de dados com funções estáticas do HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault Dedicated ou HashiCorp Vault Enterprise. Para considerações de conexão do cofre da HashiCorp, consulte Considerações sobre conexão do cofre HashiCorp de .

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de . -

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher HashiCorp Vault Community Edition, Dedicado ao cofre da HashiCorp Cloud Platform, ou HashiCorp Vault Enterprise de .

-

URL: Insira o URL do ambiente HashiCorp.

-

Namespace: Digite seu namespace da HashiCorp. Essa opção só está disponível para o HashiCorp Cloud Platform Vault Dedicated e o HashiCorp Vault Enterprise.

Para obter mais informações sobre os namespaces da HashiCorp, consulte HCP Considerações sobre namespace dedicado do Vault de .

-

Caminho secreto: Insira o caminho em que seus segredos da HashiCorp estão armazenados.

-

Modo de autenticação: Escolher TLS mútuo de .

-

Certificado de cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

-

Chave do cliente: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

-

Certificado de Autoridade de Certificação: Clique em Selecionar um arquivo, selecione o arquivo de certificado e clique em Abrir de .

Para obter mais informações sobre como criar certificados, consulte Configuração de serviço da web do fornecedor central de credenciais de .

-

-

Clique em Salvar.

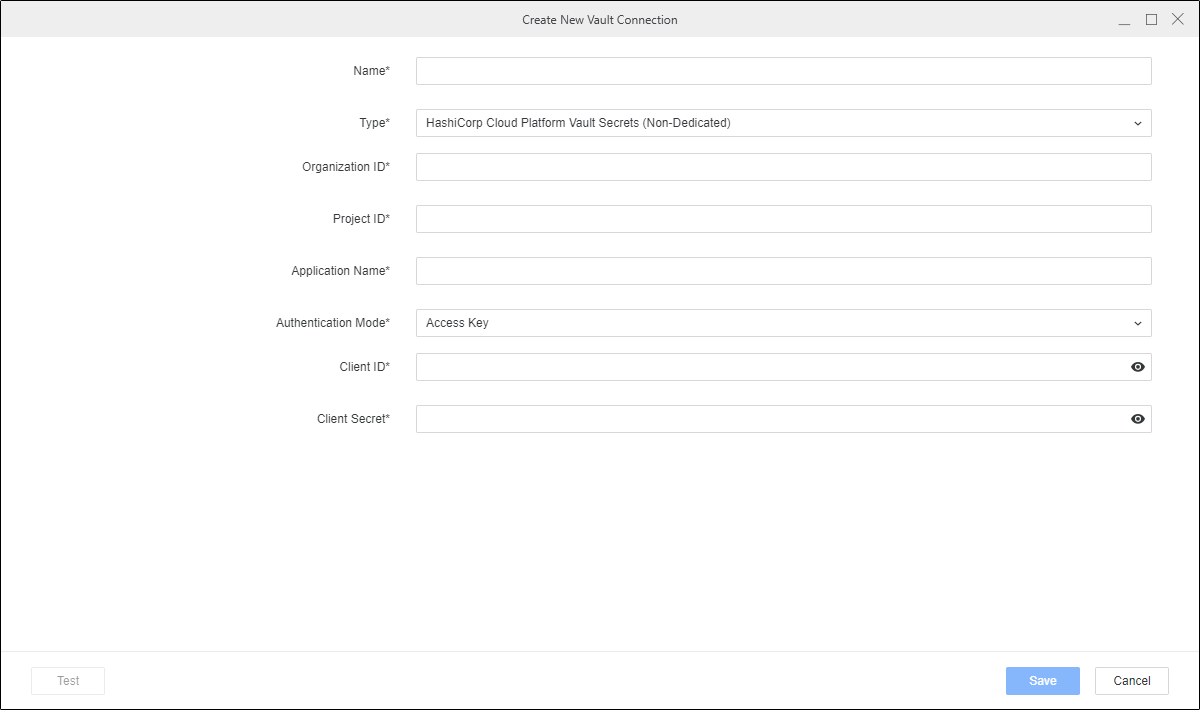

Criar uma conexão de cofre não dedicado de segredos do HashiCorp Cloud Platform

Antes de criar uma conexão de segredos do cofre HashiCorp Cloud Platform (HCP), você deve criar um par de chaves principal de serviço e atribuir a ele a função de Leitor de segredos do aplicativo de segredos do cofre. Para obter mais informações, consulte Recuperar organização de HCP e código do projeto de .

- Abra a janela Workstation.

- No painel de Navegação, clique em Fontes de dados de .

-

Clique em Conexões do cofre para ver todas as conexões de cofre.

-

Clique em

Adicionar nova conexão do Vault de .

Adicionar nova conexão do Vault de . -

Insira valores nos seguintes campos:

-

Nome: Digite um nome para a sua conexão.

-

Tipo: Escolher Segredos do cofre do HashiCorp Cloud Platform (não dedicado) de .

-

Código da organização: Insira o código da sua organização HashiCorp.

-

Código do projeto: Insira o código do projeto da HashiCorp.

-

Nome do aplicativo: Digite o nome do seu aplicativo HashiCorp.

-

Modo de autenticação: Escolher Chave de acesso de .

-

ID de cliente: Insira seu ID de cliente da HashiCorp.

-

Segredo do cliente: Digite seu segredo de cliente da HashiCorp.

-

-

Clique em Salvar.

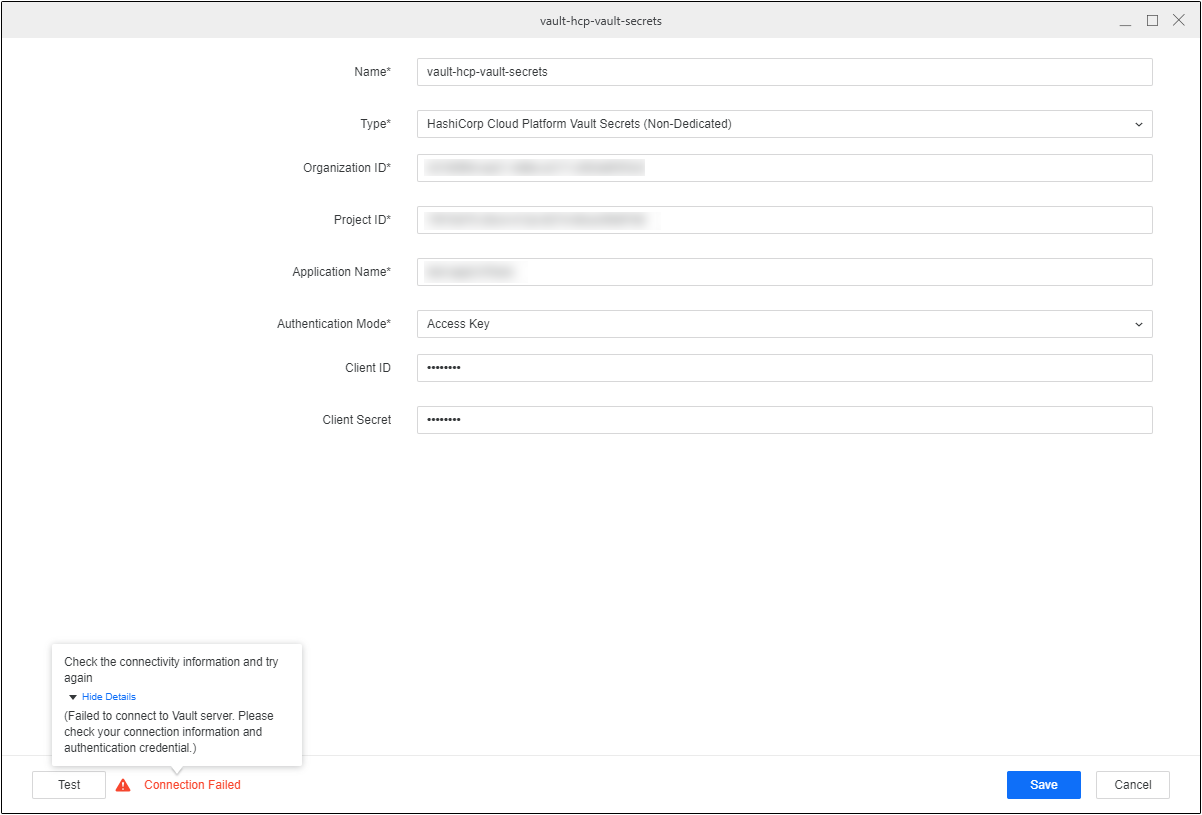

Considerações sobre conexão do cofre HashiCorp

-

Strategy compatível somente segredos estáticos de . O segredo que inclui o nome de usuário e a senha deve usar o seguinte JSON formato:

{"username": "my-username", "password": "my-password"}. -

A conexão dos segredos do cofre do HCP pode falhar com uma mensagem de erro. Essa falha é causada pelo Trust Store no sistema operacional. Não contém o certificado emitido por uma Autoridade de Certificação (CA) que você precisa conectar ao HCP server.

Para corrigir o problema:

-

Fazer download da Autoridade de Certificação certificado em um

hcp-cacert.pemusando o seguinte comando:Copiarecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

Adicione o certificado ao Trust Store do seu sistema operacional.

Se você estiver usando Windows, consulte Importar o certificado para o armazenamento do computador local para obter mais informações.

Se você estiver usando Linux, consulte Como configurar sua autoridade de certificação Lista de confiança no Linux para obter mais informações.

-

-

A autenticação por certificado TLS foi desativada pela HashiCorp para ambientes dedicados do HashiCorp Cloud Platform Vault. Portanto, certifique-se de enviar uma solicitação de suporte e siga TLS Autenticação do certificado para habilitar o TLS autenticação.

-

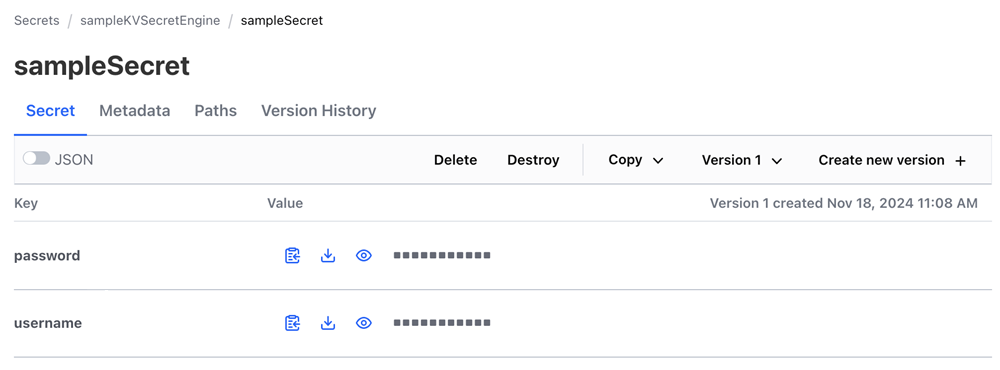

Ao usar o valor-chave (KV) Mecanismos secretos, certifique-se de que a credencial do banco de dados seja salva nas chaves de nome de usuário e senha. Consulte o exemplo a seguir para

sampleKVSecretEnginecaminho secreto esampleSecretnome secreto onde o nome de usuário e a senha são salvos nas chaves do mecanismo.

-

Certifique-se de que o nome do segredo seja não aninhado para todas as versões da HashiCorp. Por exemplo, você pode usar secretName, mas não secretName/subpath.

Modificar uma conexão de cofre existente

-

Para editar ou excluir um objeto de conexão do vault, clique com o botão direito do mouse na grade e escolha Editar ou Excluir de .

-

Para visualizar as propriedades gerais, o diário alterado ou o acesso de segurança para modificar ACLs, clique com o botão direito do mouse em um objeto de conexão de abóbada e escolha Propriedades de de .

-

Clique em OK.

Tópicos relacionados

Criar, editar e excluir conexões de bancos de dados autônomos e logins de bancos de dados