MicroStrategy ONE

Abilita Single Sign-On con OIDC Autenticazione

A partire da MicroStrategy ONE (dicembre 2024), è possibile aggiungere a OIDC la mappatura dei prompt di sistema e gruppi nidificati autenticazione. Questa personalizzazione aggiuntiva fornisce un controllo più granulare sull'accesso degli utenti e migliora la sicurezza e l'usabilità complessive del sistema.

È possibile abilitare il Single Sign-On con OpenID Autenticazione di connessione (OIDC) per Azure, Okta e altri ancora.

La possibilità di visualizzare o modificare determinate impostazioni è determinata dai privilegi dell'utente. Tutti i privilegi necessari sono inclusi nel ruolo di amministratore per impostazione predefinita. È necessario appartenere al gruppo Amministratori di sistema per utilizzare questa funzione.

Vedere Abilita Single Sign-On con autenticazione OIDC nel System Administration Help per maggiori dettagli.

- Aprire la finestra di Workstation.

-

Nel riquadro di navigazione, fare clic su Ambienti.

- Fare clic con il pulsante destro del mouse su un ambiente e scegliere Configurare la sicurezza aziendale > OIDC.

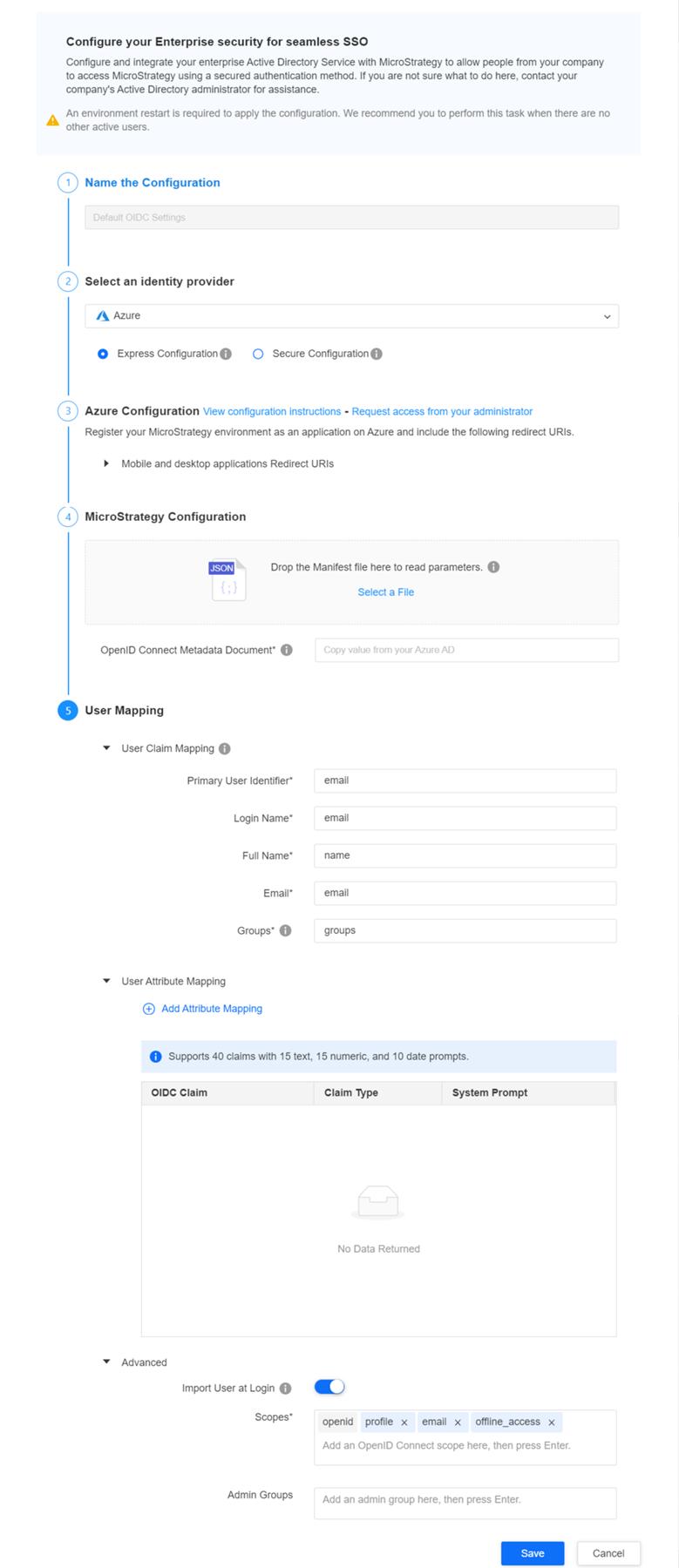

- In Fase 1. Assegnare un nome alla configurazione, digitare un nome.

- In Passaggio 2: Selezionare un provider di identità, selezionare un provider di identità.

- In Passaggio 3: Configurazione provider di identità, fare clic su Visualizza istruzioni di configurazione per visualizzare una guida dettagliata alla configurazione. Seguire le istruzioni per completare i passaggi 3 e 4. A partire da MicroStrategy 2021 Update 10, se l'IdP supporta il single logout, è possibile abilitarlo usando Abilita il logout singolo con autenticazione OIDC.

- Per richiedere l'assistenza dell'amministratore responsabile della gestione delle identità e degli accessi (IAM) aziendale, fare clic su Richiedere l'accesso all'amministratore.

-

In Passaggio 5: Mappatura utente, configurare le seguenti impostazioni per IAM mappatura utente...

Mapping attestazioni utente Espandere per inserire le attestazioni OIDC per identificare gli utenti e visualizzarne le informazioni.

MicroStrategy ONE (Dicembre 2024) aggiunge il supporto per i gruppi nidificati in OIDC autenticazione. Invio

\tra ogni gruppo nidificato. Ad esempio, se il gruppo "B" di un gruppo è annidato nel gruppo "A", immettereA\Bin Gruppi.Mappatura attributi utente Espandere per immettere i prompt per mappare gli attributi per i prompt di sistema.

A partire da MicroStrategy ONE (dicembre 2024), utilizzare SSO prompt di sistema analoghi ai prompt di sistema per la creazione di un filtro report o di un filtro di sicurezza. Per ulteriori informazioni sui prompt di sistema di Intelligence Server, vedere KB10937.

Sono disponibili 40 SSO prompt di sistema utilizzabili, 15 di tipo testo, 15 di tipo numerico e 10 di tipo data. Per i formati dei tipi di dati, sono supportati i seguenti formati:

-

Timestamp non elaborato. Ad esempio, 1674304586.

-

Stringa con tempo. Ad esempio, 2023-01-21 20:36:26.

-

Stringa senza tempo. Ad esempio, 2024-08-07.

Identificatore utente principale Immettere l'attestazione OIDC utilizzata per identificare gli utenti. Per impostazione predefinita, l'attestazione OIDC è e-mail.

Nome accesso: Immettere l'OIDC attestazione per il nome di accesso. Per impostazione predefinita, l'OIDC l'attestazione è nome.

Nome completo Immettere l'attestazione OIDC utilizzato per visualizzare i nomi completi degli utenti in MicroStrategy. Per impostazione predefinita, l'attestazione OIDC l'attributo è nome.

E-mail Immettere l'attestazione OIDC utilizzato come indirizzo e-mail dell'utente MicroStrategy. Per impostazione predefinita, l'attestazione OIDC l'attributo è e-mail.

Avanzate Espandere per inserire le impostazioni avanzate di mappatura utente.

Importa utente al login Attivare questo interruttore per consentire agli utenti di Active Directory di usare le proprie credenziali per accedere MicroStrategy.

-

-

Se Okta è selezionato come provider di identità, in Passaggio 6: Verifica configurazione, fare clic su Verifica configurazione da testare con le credenziali fornite in precedenza.

-

Fare clic su Salva.

- Accedere alla pagina Amministrazione Library a completare i passaggi aggiuntivi prima che abbia effetto l’autenticazione OIDC.