Strategy ONE

Implementación segura de Linux

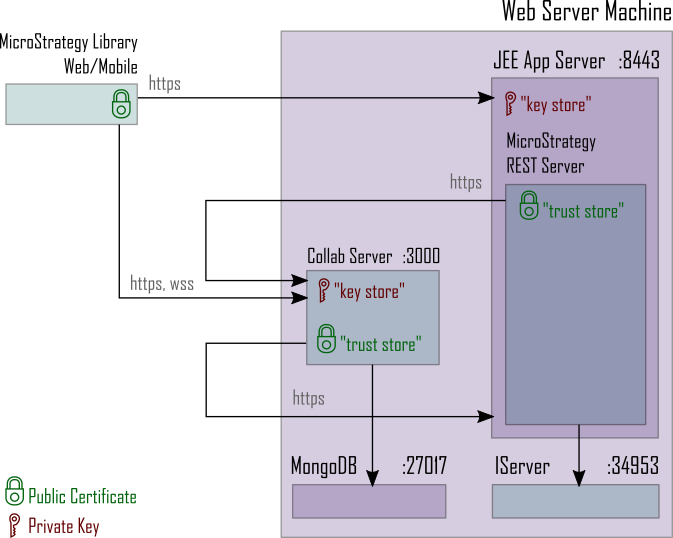

Se recomienda encarecidamente una implementación segura. En un escenario de implementación segura, usted añade compatibilidad con HTTPS/TLS a la aplicación Library. Los procesos del servidor permanecerán en la misma máquina, pero se comunicarán entre sí a través de un canal seguro.

Lleve a cabo el siguiente procedimiento para habilitar la comunicación segura entre las aplicaciones y los servicios de Library en un servidor Windows. Estas instrucciones suponen que ya se ha completado una implementación predeterminada y que el servidor Intelligence ya está habilitado para TLS.

Prepare archivos para una implementación segura

Póngase en contacto con el administrador del sistema para obtener los siguientes archivos e información:

- Un archivo de “almacén de claves” en formato PKCS12 o PFX que contiene la clave privada y el certificado público para esta máquina. En el ejemplo, este archivo se guarda como

keystore.pfxUtilice este mismo archivo para el servidor de Colaboración y para Tomcat.

El servidor de Colaboración solo admite el formato PKCS12 o PFX.

- La frase de contraseña utilizada para crear el archivo del almacén de claves.

La frase de contraseña es necesaria para leer el contenido del almacén de claves. En el ejemplo, la frase de contraseña es "keystore_password".

-

Si el certificado de servidor/hoja no está finalmente firmado por una autoridad de certificación pública, recopile todos los certificados en formato PEM. Esto debería incluir todos los certificados de la cadena. El archivo "certificado" permite al servidor de Colaboración abrir una conexión segura con el servidor de Library.

- Un archivo de “almacén de confianza” (que se puede crear a partir de los certificados) y la frase de contraseña utilizada.

El servidor de Library utiliza el archivo del almacén de confianza para abrir una conexión segura con el servidor de Colaboración.

Esto sólo es necesario si el certificado no está firmado por una autoridad de certificación pública.

En el ejemplo, el archivo se guarda como

truststore.pfxy la frase de contraseña es "truststore_password".

Copie los archivos obtenidos en el paso 1 en el siguiente directorio:

<INSTALL_PATH>/CollaborationServer

Configurar el servidor de aplicaciones JEE seguro

Configure Tomcat para usar HTTPS para configurar Tomcat como un punto final seguro:

-

Abra el siguiente directorio:

<TOMCAT_INSTALL_DIRECTORY>/conf - Abrir la

server.xmlcon un editor de texto. -

Busque el elemento Conector cuyo puerto sea 8443. Asegúrese de que no esté comentado. Si el conector no existe, agréguelo.

-

Edite los atributos 'keystoreFile' y 'keystorePass' de este elemento.

Copiar<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="200"

scheme="https"

secure="true"

SSLEnabled="true">

<SSLHostConfig certificateVerification="none" sslProtocol="TLS">

<Certificate certificateKeystorePassword="<keystore_passphrase>" certificateKeystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx"/>

</SSLHostConfig>

</Connector> -

Guarde y cierre el archivo.

Puede consultar instrucciones más detalladas en Documentación de Tomcat.

Configurar MicroStrategy Library Server seguro

Modifique la configuración del servidor de MicroStrategy Library para establecer una conexión segura con el servidor de Colaboración:

-

Navegue al siguiente directorio:

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

Editar

configOverride.propertiesarchivo:Copiarservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>Todos los parámetros distinguen entre mayúsculas y minúsculas. Lea las instrucciones en Propiedades de configuración del servidor de colaboración para obtener más información.

-

Guarde y cierre el archivo.

-

Reinicie el servidor Tomcat.

-

Verifique que el servidor de MicroStrategy Library se está ejecutando:

- Abra un navegador web e ingrese https://FQDN:8443/MicroStrategyLibrary

-

Si ve la página de inicio de sesión, el servidor de MicroStrategy Library está funcionando.

Configurar un servidor de colaboración seguro

Modifique la configuración del servidor de colaboración:

-

Editar la

config.jsonarchivo ubicado en:<INSTALL_PATH>/CollaborationServer -

Inserte las siguientes líneas en el archivo. Estos hacen referencia a los artefactos de seguridad que creamos anteriormente.

Copiar"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]Todos los parámetros distinguen entre mayúsculas y minúsculas. Lea las instrucciones en Propiedades de configuración del servidor de colaboración para obtener más información.

-

Modificar la

authorizationServerUrlen elconfig.jsonpara especificar “https” , el puerto HTTPS (8443) y reemplace “localhost” por el nombre de dominio completo (FQDN) para este equipo.Debería verse como el siguiente:

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

Asegúrese de que el archivo siga siendo JSON válido. Copie el texto en un Internet Validador JSON para verificarlo.

-

Guarde el archivo.

-

Reinicie el servidor de colaboración.

-

Verifique que el servidor de colaboración se esté ejecutando:

-

Abra un navegador web e introduzca

https://FQDN:3000/status -

Si ve una página web (sin errores), entonces el servidor de colaboración está funcionando.

-

Tenga en cuenta lo siguiente:

-

Servidor de aplicaciones JEE: almacén de claves

Se utiliza para establecer la identidad del servidor de aplicaciones JEE, que aloja el servidor de MicroStrategy Library. Esto se cambia en un archivo de configuración del sistema. Por ejemplo, el

server.xmlen una instalación de Tomcat. -

Servidor de MicroStrategy Library: almacén de confianza

Se utiliza para verificar la identidad del servidor de colaboración y/o del servidor de inteligencia para llamadas HTTPS/TLS salientes cuando el certificado del servidor no está firmado por una autoridad de certificación pública. El almacén de confianza está configurado en el

configOverride.propertiesarchivo. -

Servidor de MicroStrategy Collaboration: almacén de claves/certificado

El almacén de claves se utiliza para la comunicación de confianza entre el cliente de Library Web/Mobile y el servidor de Colaboración. El certificado se usa para verificar la identidad del servidor de Library. El almacén de claves y los certificados se configuran en el

config.jsonarchivo.