Strategy ONE

Atualizar certificados SSL em um MCP Ambiente

Esta página mostra como alterar o certificado SSL no balanceador de carga de aplicativos do ambiente.

-

Atualize a certificação SSL no Application Load Balancer para o ambiente subjacente

-

Configure o Intelligence Server com SSL para usar o novo certificado e importar certificado para

trusted.jkspara Strategy Web, Library e Mobile

Atualize a certificação SSL no balanceador de carga de aplicativos para o ambiente subjacente

-

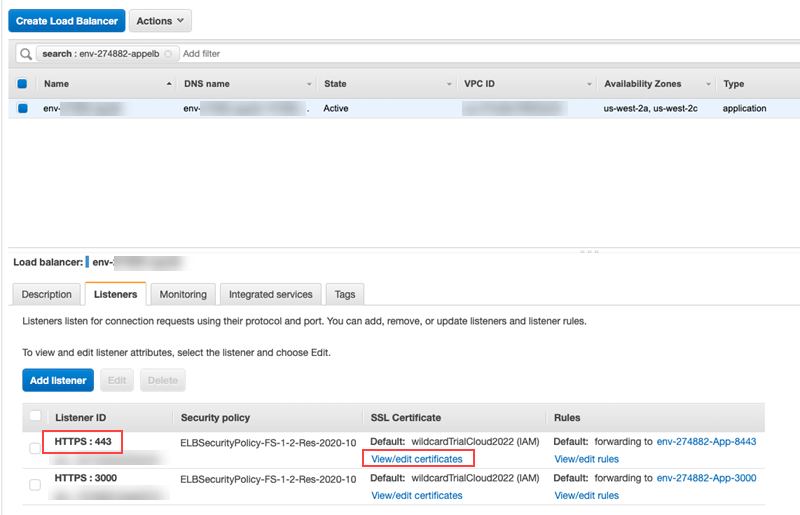

Navegue até o Console AWS > EC2 > Balanceador de carga de .

-

Selecione o balanceador de carga de aplicativos para o ambiente pesquisando o ID do ambiente.

-

Ir para o Ouvintes aba.

-

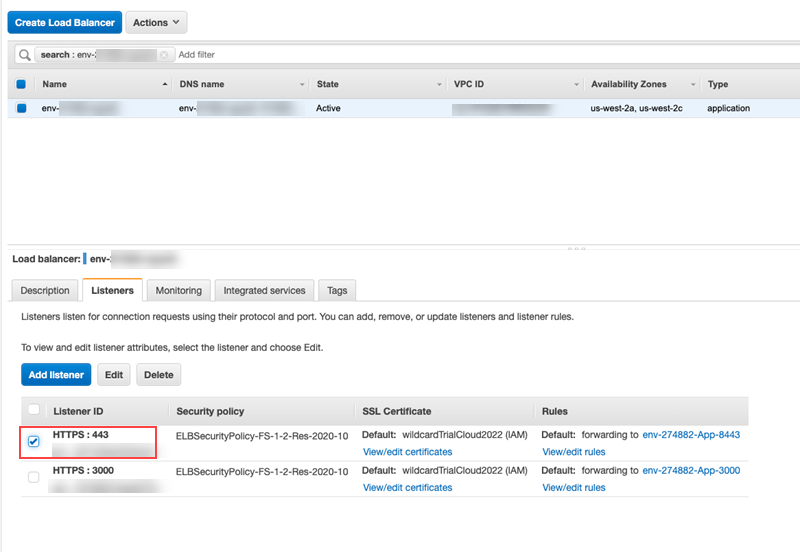

Selecione o listener com o ID HTTPS: 443.

-

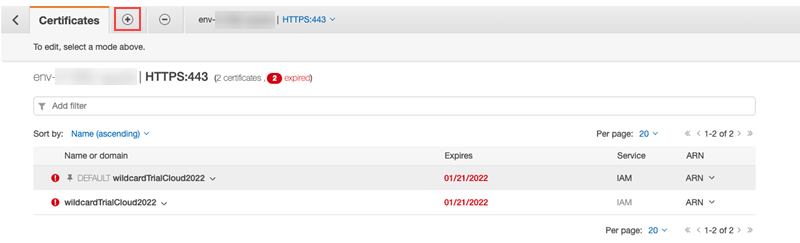

Clique em Ver/editar certificados de .

-

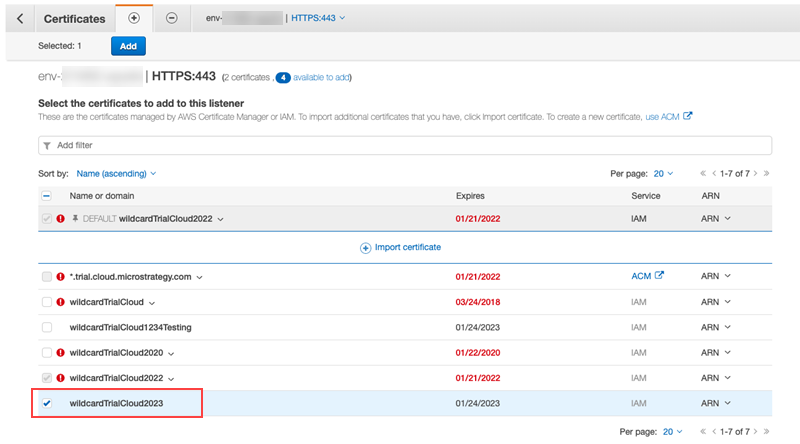

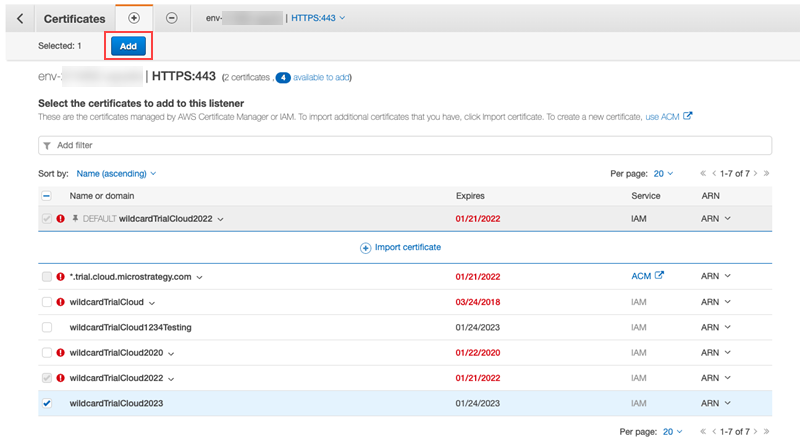

Ir para o + no canto superior esquerdo para adicionar um certificado atualizado.

-

Na lista de certificados, selecione aquele que deseja importar.

-

Clique em Adicionar.

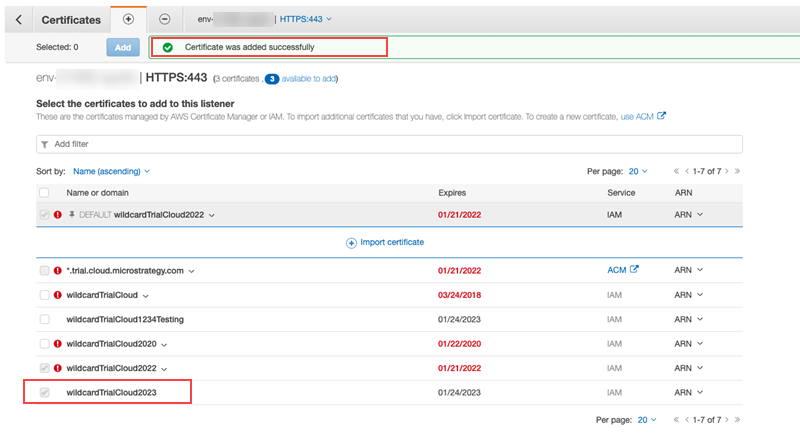

Depois de ser adicionado com sucesso, a seguinte mensagem será exibida.

-

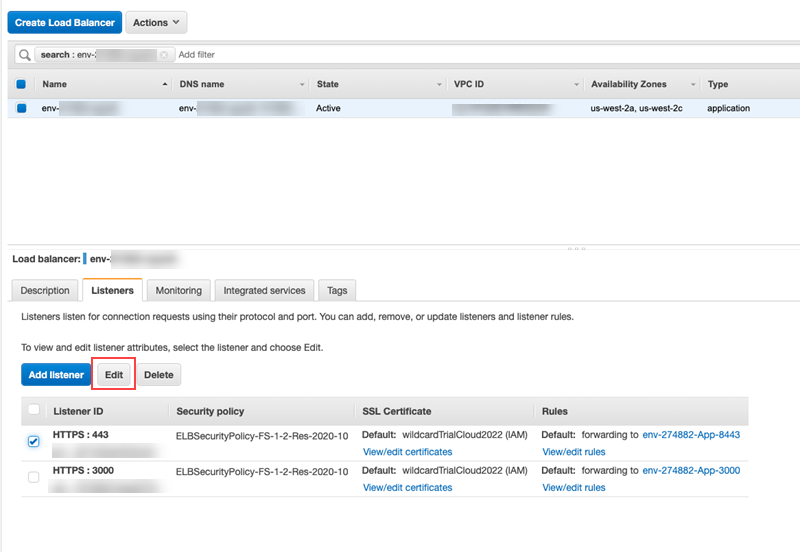

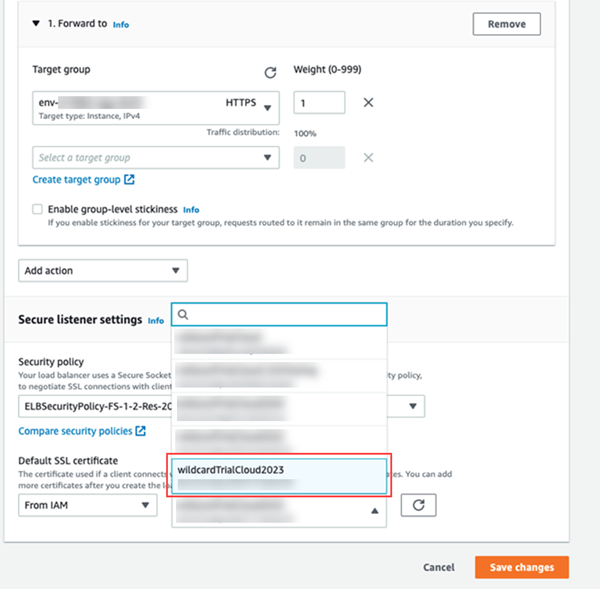

Volte para o balanceador de carga para selecionar o HTTPS:443 listener.

-

Clique em Editar.

-

Na lista suspensa Certificado SSL padrão, escolha o certificado que você importou na etapa 7.

-

Clique em Salvar alterações de .

Atualize o certificado SSL no Collaboration Server em todos os nós do ambiente

-

Depois de atualizar a URL do balanceador de carga na AWS ou no Azure, baixe o arquivo de certificado pem SSL para o Linux.

Para o Azure, você deve converter o

.pfxarquivo fornecido pelo cliente para pem. - Usar SSH para acessar o ambiente Linux e execute o seguinte comando:Copiar

cd /opt/usher/ssl - Fazer backup do existente

ThawteRootCa.crt,server.pem, eserver.crtarquivos:Copiarcp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - No arquivo baixado na etapa 1, coloque o certificado em

opt/usher/ssl(somente o.pemarquivo é obrigatório) comoserver.pem. -

Adicione o certificado ao keystore Java para os dois nós:

Copiarkeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

Modificar

config.jsonremovendo as entradas para CA, crt e intermediário e somente colocando referências ao novo.pemem ambos os nós. -

Reinicie o Collaboration Server.

-

Adicionar o certificado a

trusted.jkspara MicroStrategey Library, Web, e Mobile em todos os nós após fazer o backup:Copiarcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Reinicie o tomcat. Confirme se o administrador do Library exibe algum erro e se os indicadores estão funcionando no Library.

Configurar o Intelligence Server com SSL para usar o novo certificado e importar o certificado para Trust.jks para Strategy Web, Library e Mobile

De acordo com KB484336, um novo conjunto de padrões SSL exige que o certificado SSL do Intelligence Server inclua um subjectAlternativeName, ou SAN. Isso não era exigido anteriormente no MicroStrategy 2019. Assim, o certificado /opt/usher/ssl/server.crt não funciona para SSL no MicroStrategy 2020 e posteriores. Um novo certificado deve ser gerado para o Intelligence Server SSL. Você deve habilitar o SSL e gerar manualmente um novo certificado, conforme descrito na seção a seguir.

Execute todas as etapas a seguir com o usuário mstr, e não como root.

-

Use SSH para acessar a máquina na nuvem.

-

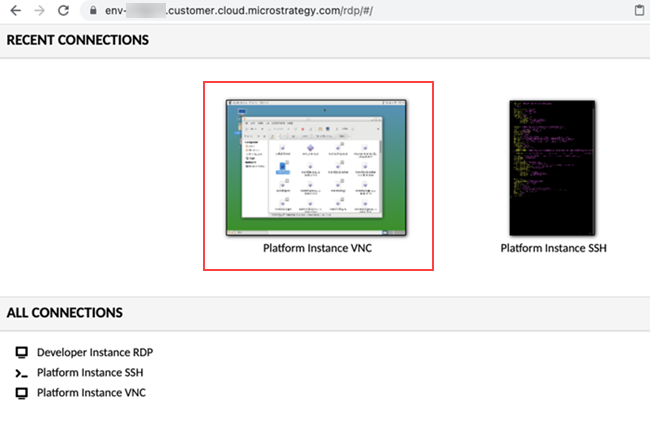

Obtenha suas credenciais no e-mail e faça login no serviço VNC.

-

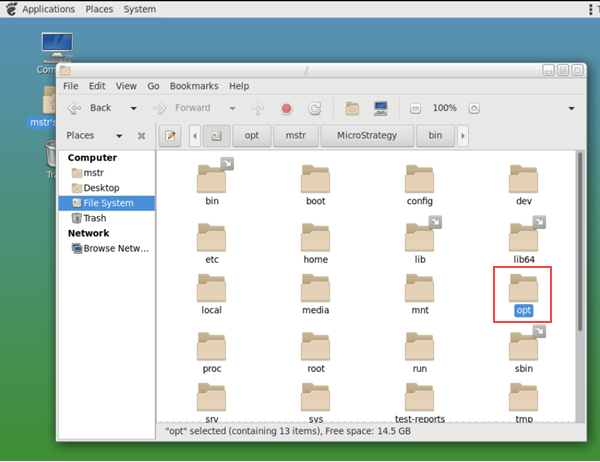

Em Sistema de arquivos, acesse

/opt/mstr/MicroStrategy/bin.

-

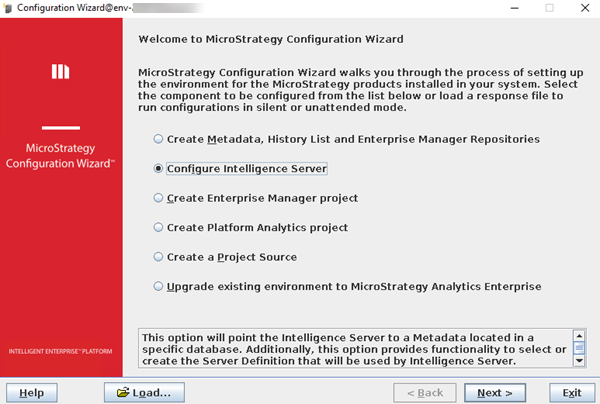

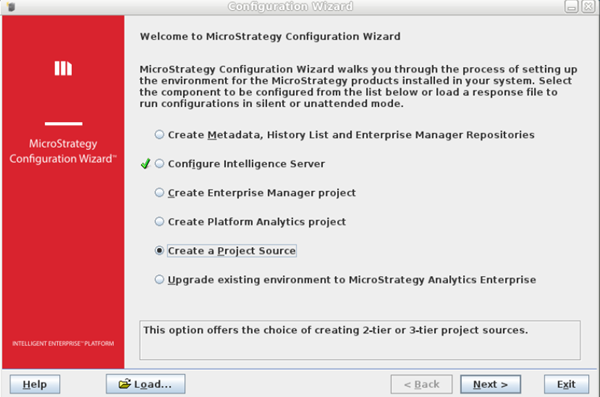

Inicie o Assistente de configuração, localizado em

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, usando o serviço VNC. -

Escolher Configurar Intelligence Server e clique em Seguinte de .

-

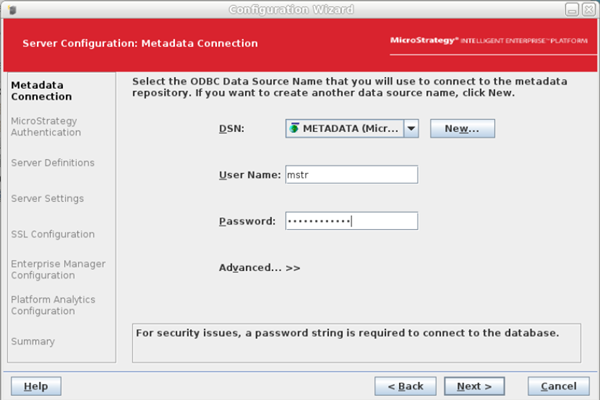

Na lista suspensa DSN, selecione o DSN de metadados atual. Este foi criado anteriormente, ou verifique com

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

Insira o

mstrnome de usuário e senha e clique em Seguinte de .

-

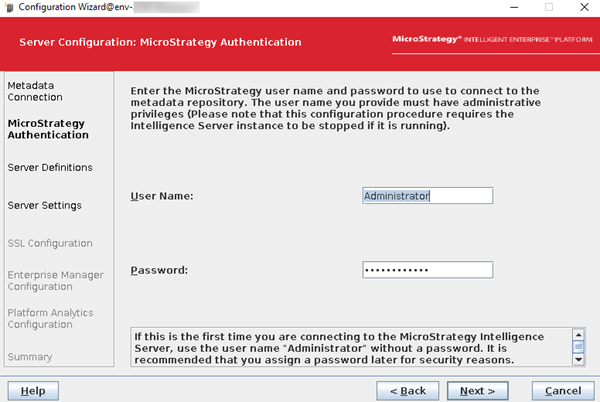

Digite a mesma senha para o

Administratorusuário e clique em Seguinte de .

-

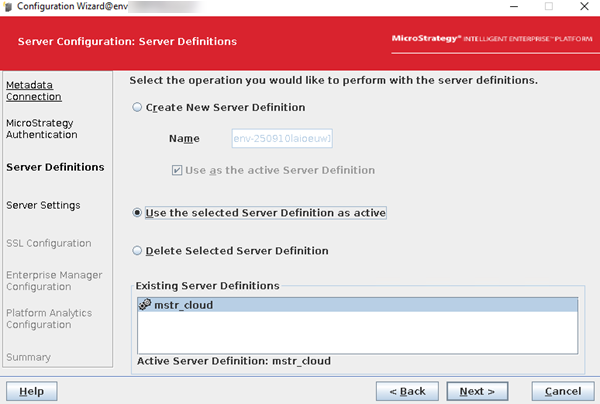

Escolha uma definição de servidor existente.

Para um ambiente paralelo ou existente, você pode obter a definição do servidor executando o seguinte:

Copiar/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

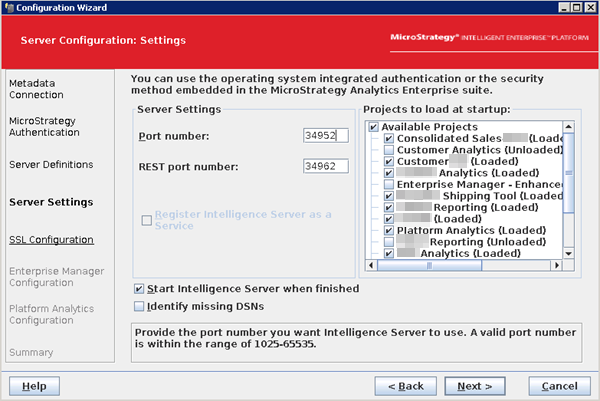

- Verifique as configurações de porta e carregamento do projeto e clique em Seguinte de .

Caso você receba um erro informando que a porta escolhida é inválida ou já está em uso, consulte KB485344 de .

-

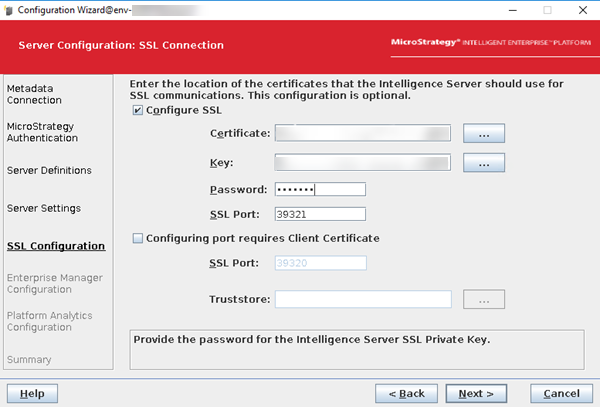

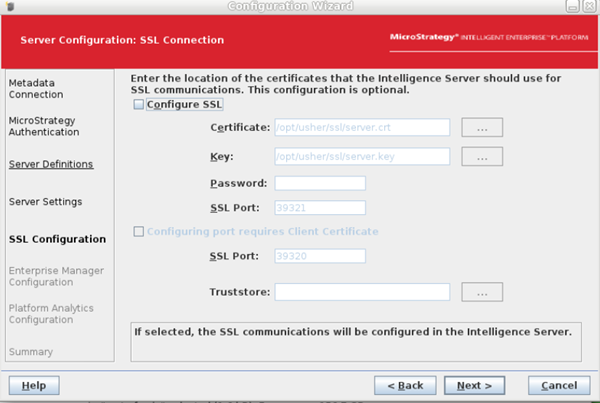

Para MicroStrategy 2021 e posteriores, o SSL deve estar habilitado para os ambientes.

Também é possível verificar se

39321é usada como a porta SSL no Administrador da web ou a/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesarquivo .Clique aqui se39321está definido em Web.Selecione o Configurar SSL caixa de seleção e use o certificado e a chave, como mostrado abaixo:

-

Certificado:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Chave:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Senha:

mstr123 -

Porta SSL:

39321

Clique aqui se o

Clique aqui se o/opt/usher/ssl/server.crte/opt/usher/ssl/server.keycaminhos são usados.-

Desmarque o Configurar SSL caixa de seleção e clique em Seguinte de .

-

Conclua a configuração.

-

Reinicie a configuração. O caminho do certificado é retornado automaticamente.

-

Certificado correto:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Chave correta:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

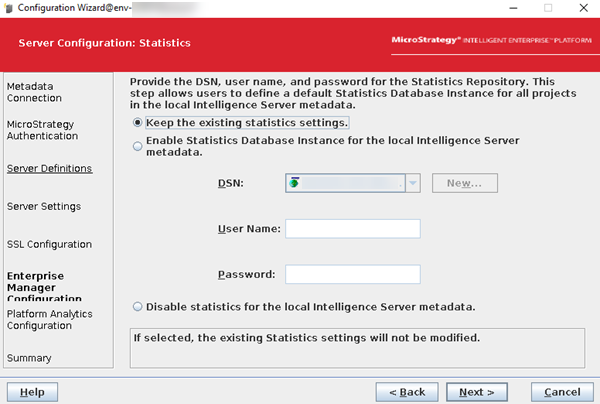

Selecionar Manter as configurações de estatísticas existentes e clique em Seguinte de .

-

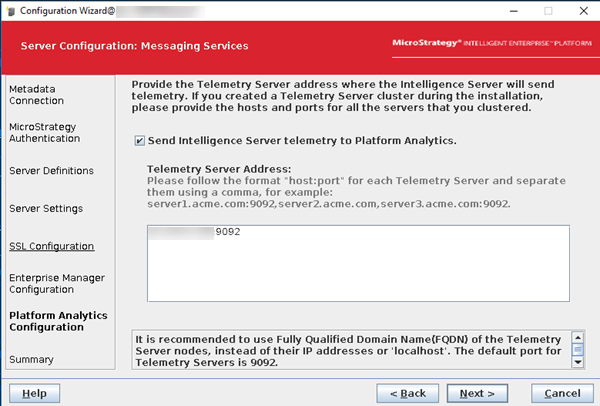

Selecione o Enviar telemetria do Intelligence Server para o Platform Analytics caixa de seleção.

-

Enter

<this server IP address>:9092. Para nós do cluster, insira o endereço IP do node1 em ambos os nós (deve haver um número ímpar de servidores de telemetria, portanto, para um ambiente de 2 nós, é apenas no node1).

-

Clique em Próximo.

-

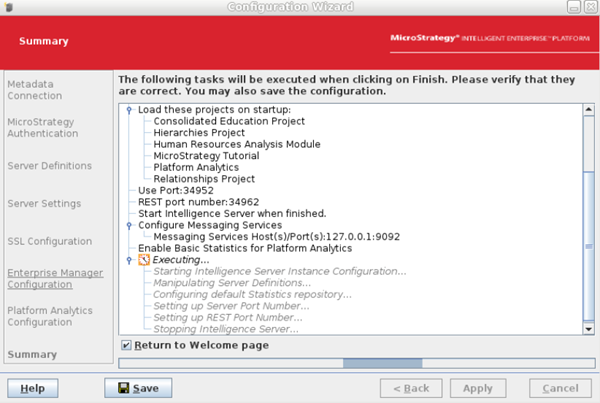

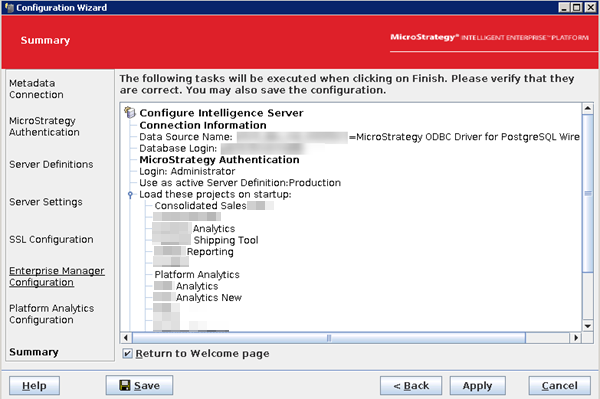

Revise o resumo e clique em Aplicar de .

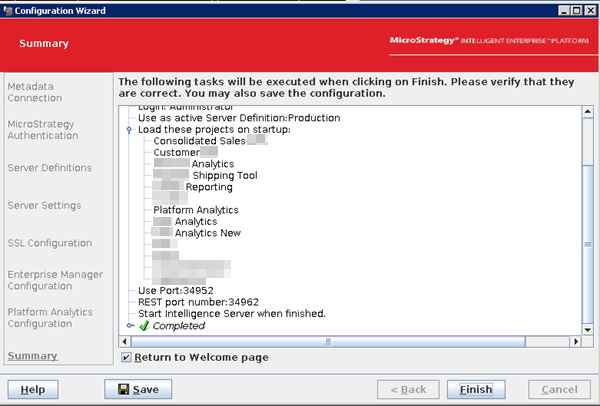

A reconfiguração do Intelligence Server pode demorar um pouco. Após a reconfiguração bem-sucedida, a seguinte janela será retornada.

-

Clique em Concluir.

-

Para nós clusterizados, repita em todos os nós do ambiente.

Importar certificado para Trust.jks para Strategy Web, Library e Mobile

Como o certificado foi alterado para o Intelligence Server SSL, você deve importar o certificado para trusted.jks para Strategy Web, Library e Mobile para estabelecer confiança entre esses serviços e o Intelligence Server.

Você pode verificar o atual webapps no ambiente para ver se há alguma personalizada:

ls /opt/apache/tomcat/latest/webapps/-

Acesse cada um dos seguintes caminhos. Para nós do cluster, execute-o em cada nó e em cada aplicativo da Web, Library e Mobile.

-

Web:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Library:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

Por exemplo:

Copiarcd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

Faça um backup do certificado atual:

Copiarcp trusted.jks trusted.jks.bak -

Execute o seguinte comando e digite

yesquando perguntado se você confia neste certificado.Clique aqui para ver um único nó.

Copiarkeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pemPor exemplo:

Copiarkeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptSe

trusted.jskestá ausente, por exemplo, no aplicativo da web Mobile, copie-o deMicroStrategy.Exemplo

Para um único nó e somente três aplicativos da web padrão, execute os seguintes scripts individualmente para fazer backup do certificado jks e adicioná-lo ao keystore:

Copiarcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptClique aqui para ver um nó clusterizado.

Nó 1

Copiarkeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemNó 2

Copiarkeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemé o certificado criado quando o Intelligence Server foi configurado. - Reinicie o tomcat em cada nó: Copiar

service mstr tomcatrestart - Reinicie o Modeling Service em cada nó:Copiar

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart