MicroStrategy ONE

MCP で SSL 証明書を更新 環境

このページでは、この環境のアプリケーション ロード バランサーの SSL 証明書を変更する方法について説明します。

-

新しい証明書を使用するために、Intelligence Server を SSL で構成と証明書のインポート場所:

trusted.jksのMicroStrategy Web、ライブラリ、およびモバイル

基礎となる環境のアプリケーション ロード バランサーで SSL 認定を更新

-

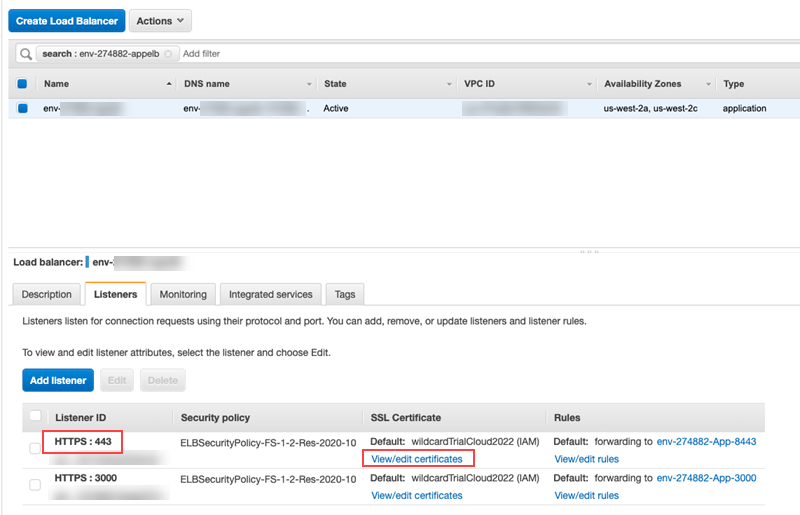

AWS コンソールで、[EC2] > [ロード バランサー] を選択します。

-

環境 ID を検索して、その環境のアプリケーション ロード バランサーを選択します。

-

[リスナー] タブに移動します。

-

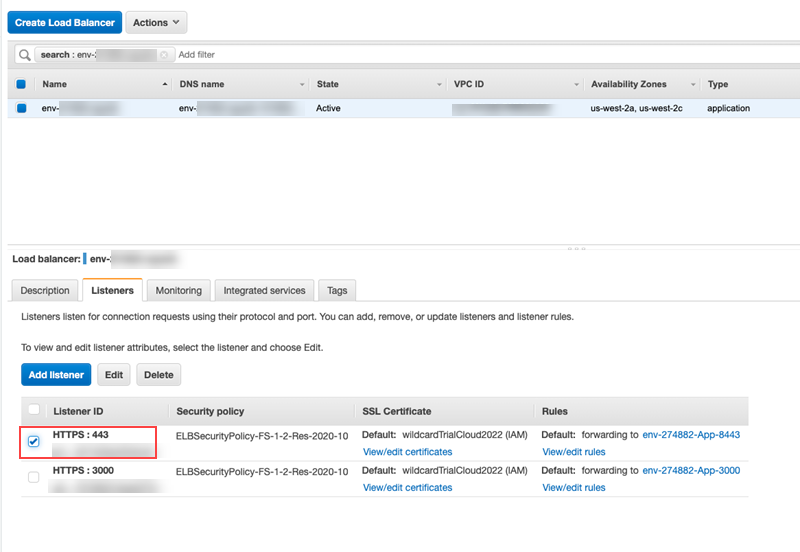

ID が [HTTPS:443.

-

[証明書の表示/編集] をクリックします。

-

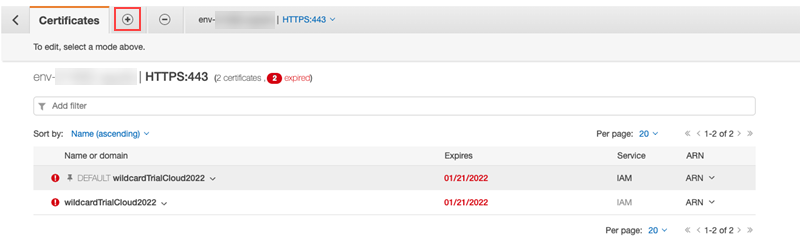

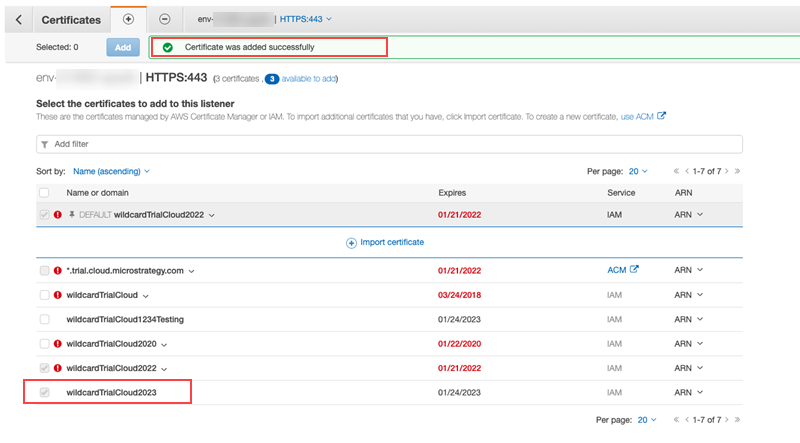

左上隅の [+] タブで、更新された証明書を追加します。

-

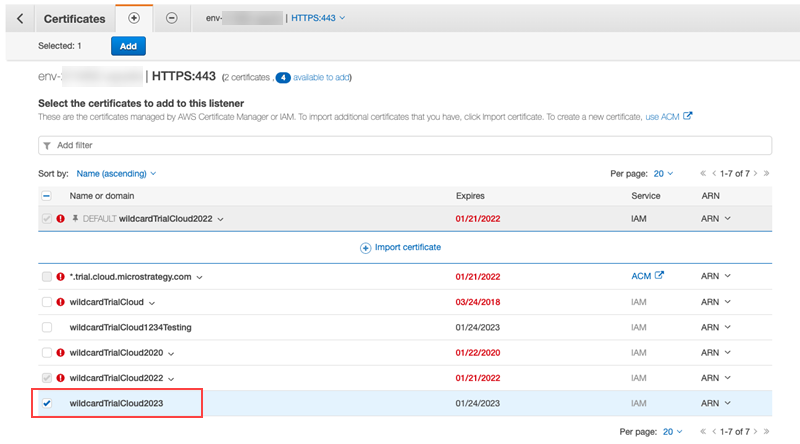

証明書の一覧から、インポートしたい証明書を選択します。

-

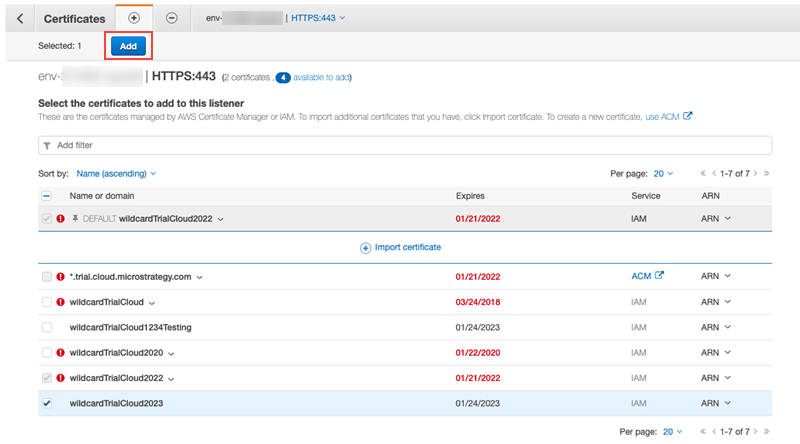

[追加] をクリックします。

正常に追加されると、次のメッセージが表示されます。

-

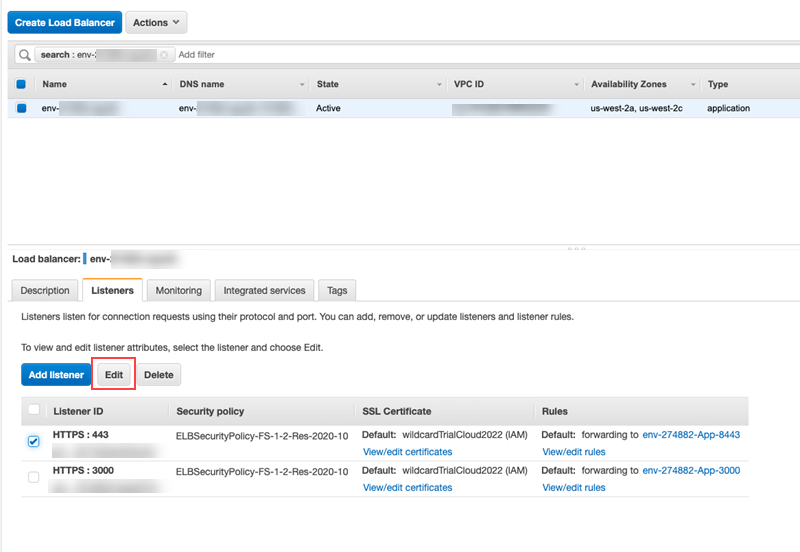

ロード バランサーに戻って [HTTPS:443] リスナーを選択します。

-

[編集] をクリックします。

-

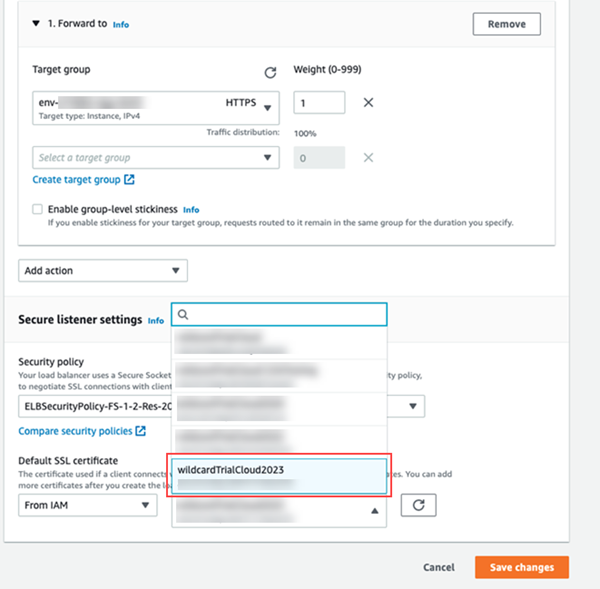

デフォルト SSL 証明書のドロップダウンから、ステップ 7 でインポートした証明書を選択します。

-

[変更の保存] をクリックします。

環境のすべてのノード上の Collaboration Server で SSL 証明書を更新

-

AWS または Azure でロード バランサーの URL を更新した後、pem SSL 証明書ファイルを Linux ボックスにダウンロードします。

Azure の場合、

.pfxお客様がPEM に提供するファイルです。 - SSS を使用 Linux 環境にアクセスし、次のコマンドを実行します:コピー

cd /opt/usher/ssl - 既存をバックアップ

ThawteRootCa.crt、server.pem、、およびserver.crtファイル:コピーcp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - ステップ 1 でダウンロードしたファイルから、証明書を以下の場所に配置します

opt/usher/ssl(のみ.pemファイルが必要です) をserver.pem。 -

両方のノードに対して Java キーストアに証明書を追加します。

コピーkeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

変更

config.jsonCA、CRT、中間のエントリを削除して、新しいエントリへの参照のみを追加.pemファイルを開くことができます -

Collaboration Server を再起動します。

-

に証明書を追加

trusted.jksバックアップ作成後のすべてのノード上のMicroStrategy Library、Web、およびモバイルの場合:コピーcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Tomcat を再起動します。Library Admin にエラーが表示されているか、Library でブックマークが機能しているかを確認します。

Intelligence Server を SSL で構成して、新しい証明書を使用し、証明書を信頼できる.xxs にインポートします。MicroStrategy Web、ライブラリ、およびモバイル

KB484336 のとおり、SSL 標準の新しいセットでは、Intelligence Server の SSL 証明書に subjectAlternativeName (SAN) を含める必要があります。これは、MicroStrategy 2019 では必須ではありませんでした。したがって、証明書は /opt/usher/ssl/server.crt は、MicroStrategy 2020以降の SSL では機能しません。Intelligence Server SSL 用に新しい証明書を生成する必要があります。SSL を有効にし、次のセクションで説明するように新しい証明書を手動で生成する必要があります。

Root ではなく mstr ユーザーで以下のステップを実行します。

-

SSH を使用してクラウド マシンにアクセスします。

-

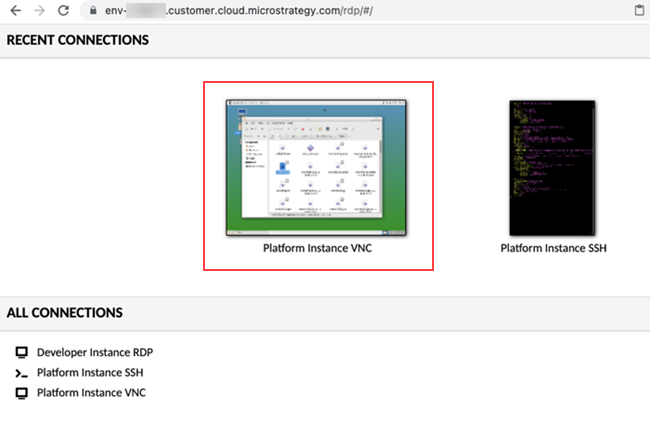

資格情報をメールから取得し、VNC サービスにログインします。

-

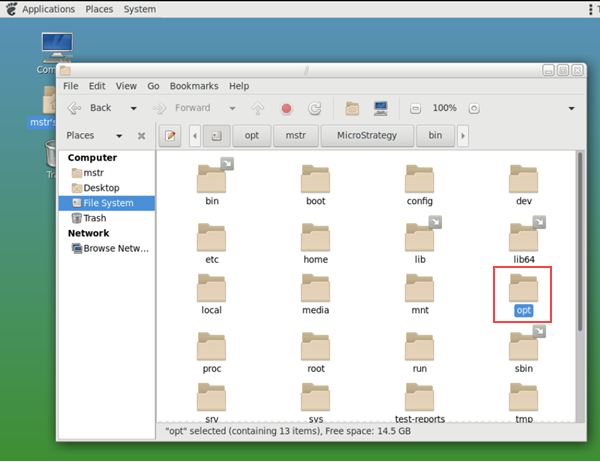

ファイル システムで、に移動します

/opt/mstr/MicroStrategy/bin。

-

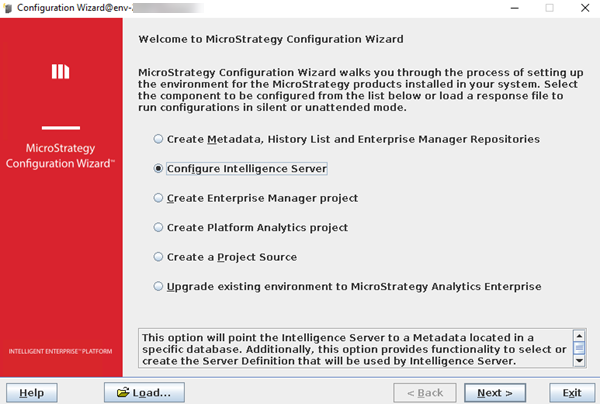

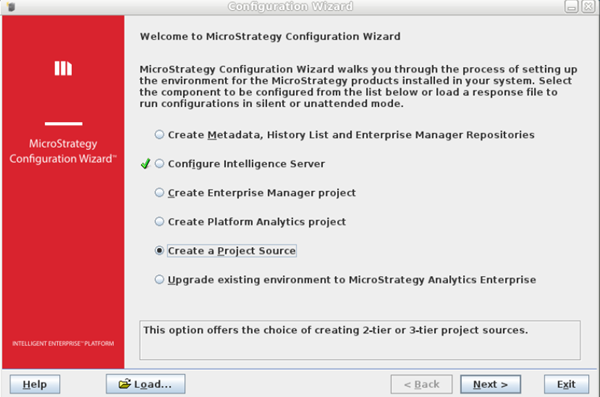

Configuration Wizard を起動します。

/opt/mstr/MicroStrategy/bin/mstrcfgwiz、VNCサービスを使用しています -

[Intelligence Server の構成] を選択し、[次へ] をクリックします。

-

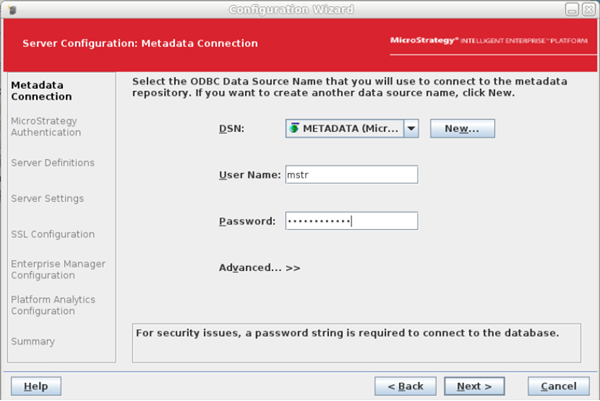

[DSN] ドロップダウンで現在のメタデータ DSN を選択します。これは以前に作成されたか、 で確認してください

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'。 -

入力

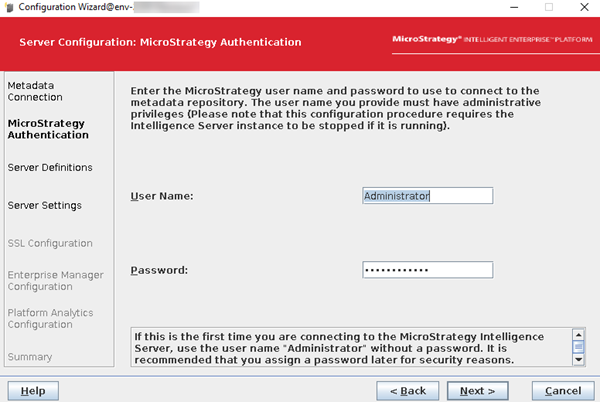

mstrユーザー名、パスワード、クリック現在行から後。

-

と同じパスワードを入力

Administratorユーザーおよびクリック 現在行から後。

-

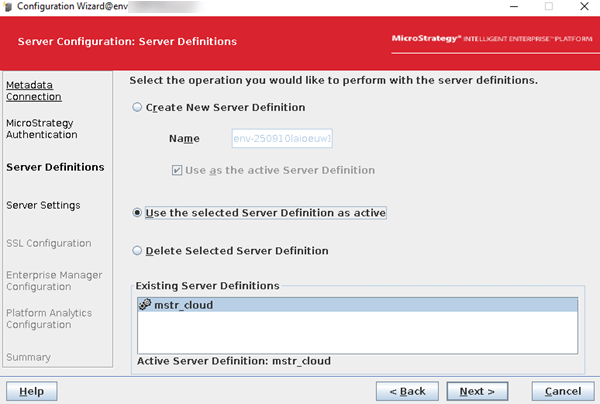

既存のサーバー定義を選択します。

並行環境または既存環境の場合、以下を実行すると、サーバー定義を取得できます。

コピー/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

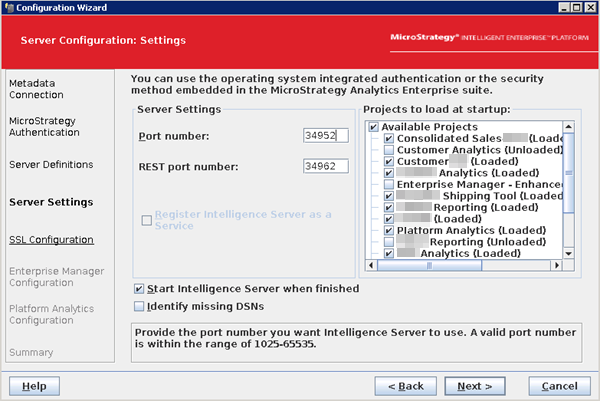

- プロジェクトのロードとポートの設定を確認し、[次へ] をクリックします。

選択したポートが無効または使用中というエラーが表示された場合、KB485344 を参照してください。

-

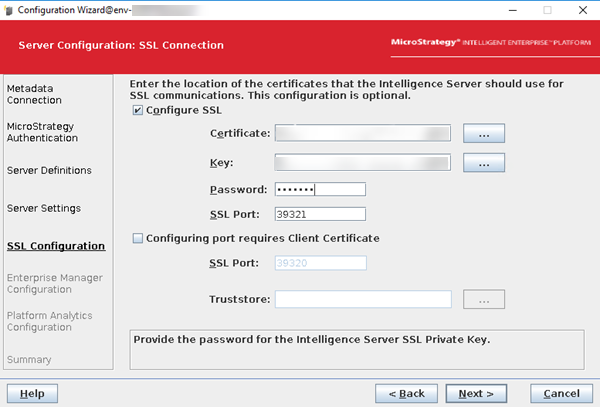

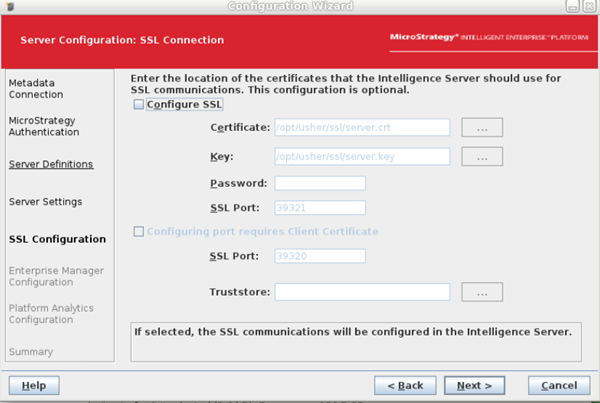

MicroStrategy 2021 以降では、環境用に SSL を有効にする必要があります。

また、以下の場合も確認できます

39321は Web 管理者の SSL ポートとして使用されますか/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesファイル。ここをクリックする場合39321は Web に設定されています。[SSL を構成] チェックボックスを選択し、下記の証明書とキーを使用します。

-

証明書:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

キー:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

パスワード:

mstr123 -

SSL ポート:

39321

ここをクリックするには

ここをクリックするには/opt/usher/ssl/server.crtおよび/opt/usher/ssl/server.keyパスを使用します。-

を選択解除SSL を構成チェックボックスとクリック 現在行から後。

-

構成を完了します。

-

構成を再起動します。証明書のパスが自動的に返されます。

-

正しい証明書:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

正しいキー:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

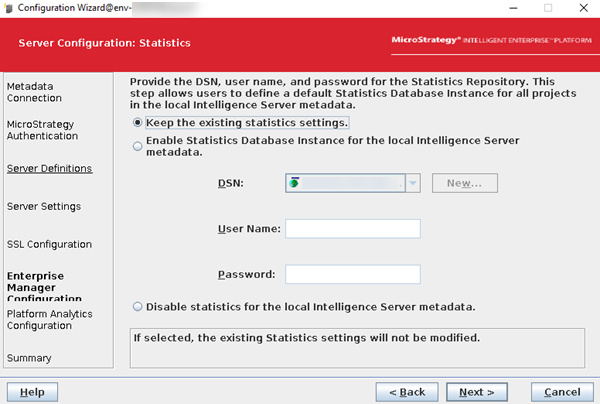

[既存の統計設定を保持します] を選択して [次へ] をクリックします。

-

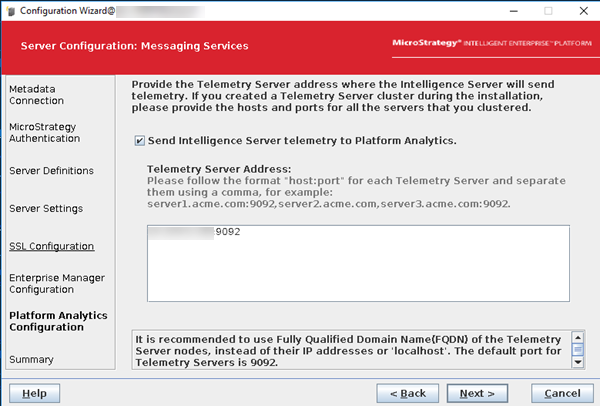

[Intelligence Server テレメトリーを Platform Analytics に送信します] チェックボックスを選択します。

-

Enter

<this server IP address>:9092。クラスター ノードの場合、両方のノードの node1 の IP アドレスを入力します (Telemetry Server の数は奇数でなければならないので、2 ノード環境の場合は node1 のみになります)。

-

[次へ] をクリックします。

-

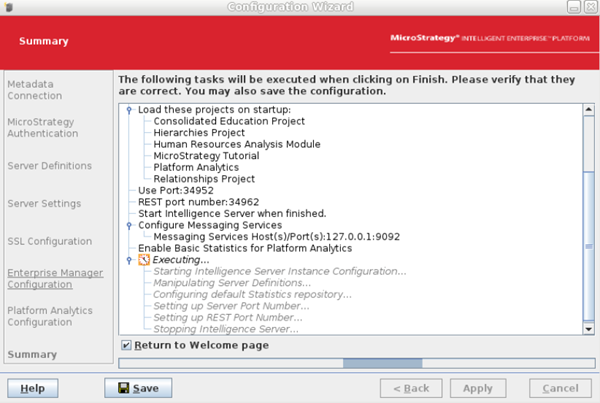

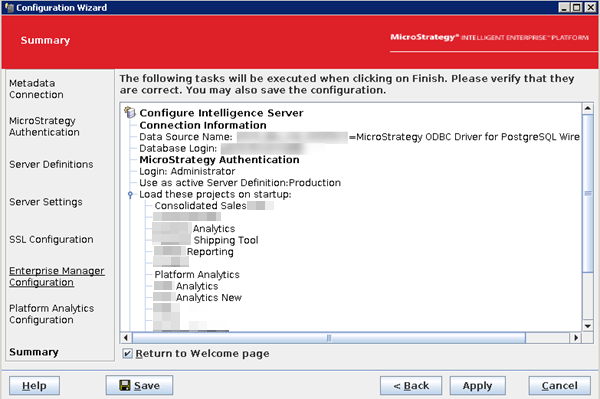

要約を確認し、[適用] をクリックします。

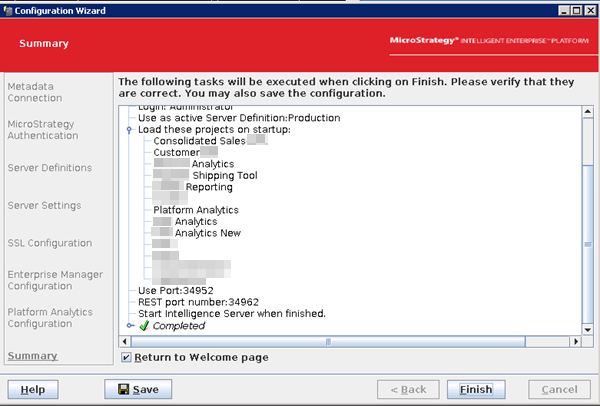

Intelligence Server の再構成には時間がかかる可能性があります。再構成が正常に完了すると、以下のウィンドウが返されます。

-

[終了] をクリックします。

-

クラスター化されたノードの場合は、環境のすべてのノードで操作を繰り返します。

証明書を信頼できる.gys にインポートしてMicroStrategy Web、ライブラリ、およびモバイル

証明書は Intelligence Server SSL 用に変更されているため、証明書を にインポートする必要があります。 trusted.jks のMicroStrategy Web、ライブラリ、モバイルなどのアプリケーションがあります

現在の を確認できます webapps 環境用のフォルダーを作成し、カスタム フォルダーがあるかどうかを確認します

ls /opt/apache/tomcat/latest/webapps/-

以下の各パスに移動します。クラスター ノードの場合は、各ノードと各 Web、Library、Mobile Web アプリで実行します。

-

Web:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Library:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

[Mobile]:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

次にその例を示します。

コピーcd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

現在の証明書のバックアップを作成します。

コピーcp trusted.jks trusted.jks.bak -

次のコマンドを実行し、タイプ

yes「この証明書を信頼できますか?」と質問されました単一ノードではここをクリックしてください。

コピーkeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pem次にその例を示します。

コピーkeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt条件

trusted.jskが欠落しています。たとえば、モバイル Web アプリでは、 からコピーします。MicroStrategy。例

単一ノードで、デフォルトの Web アプリが 3 つだけの場合、以下のスクリプトを個別に実行して jks 証明書をバックアップし、キー ストアに追加します。

コピーcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptクラスター化されたノードはここをクリックしてください。

ノード 1

コピーkeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemノード 2

コピーkeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemIntelligence Server が構成されたときに作成された証明書です。 - 各ノードで tomcat を再起動します。 コピー

service mstr tomcatrestart - 各ノードで Modeling サービスを再起動します。コピー

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart