Strategy ONE

Mettre à jour les certificats SSL sur une MCP Environnement

Cette page vous montre comment modifier le certificat SSL sur l'équilibreur de charge d'application de l'environnement.

-

Configurer Intelligence Server avec SSL pour utiliser le nouveau certificat et importer le certificat dans

trusted.jkspour Strategy Web, Library et Mobile

Mettre à jour la certification SSL sur l'équilibreur de charge d'application pour l'environnement sous-jacent

-

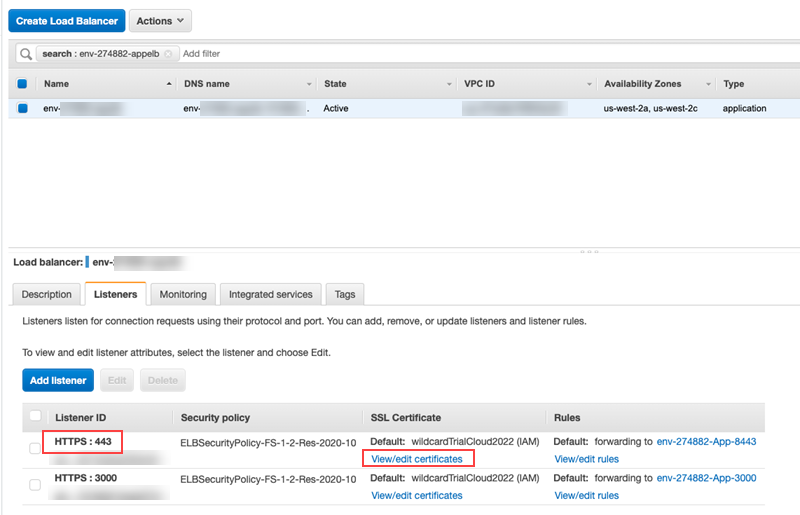

Accéder à la console AWS > EC2 > Équilibreur de charge.

-

Sélectionnez l'équilibreur de charge d'application pour l'environnement en recherchant l'ID d'environnement.

-

Aller à Écouteurs onglet.

-

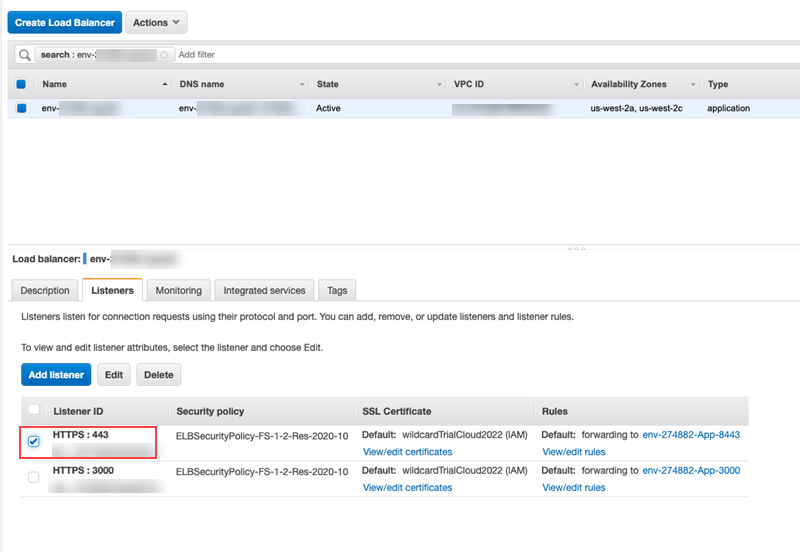

Sélectionnez l'écouteur avec l'ID de HTTPS : 443.

-

Cliquez sur Afficher/modifier les certificats.

-

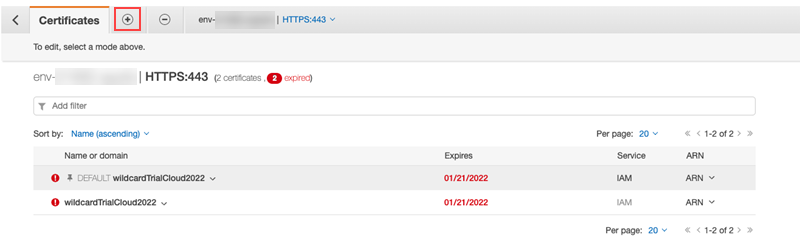

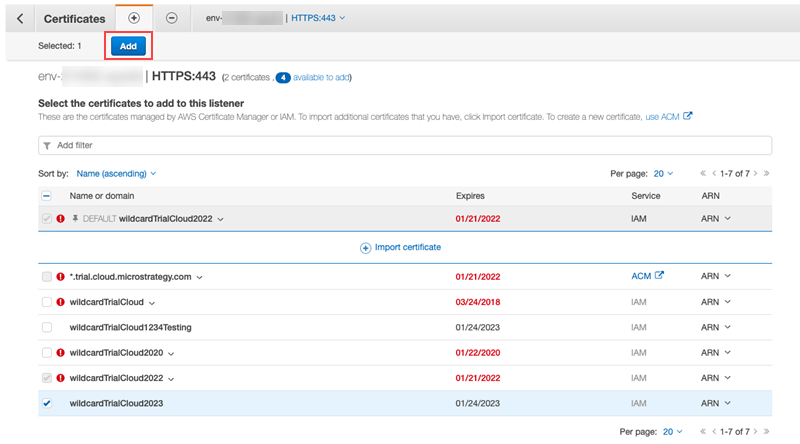

Aller à + dans le coin supérieur gauche pour ajouter un certificat mis à jour.

-

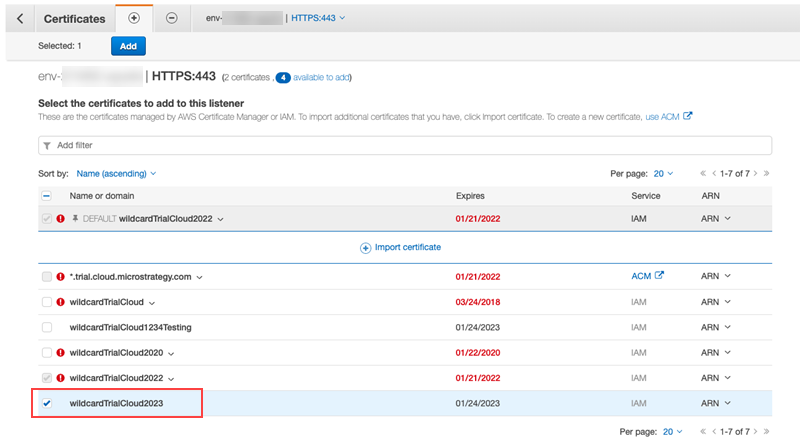

Dans la liste des certificats, sélectionnez le certificat que vous souhaitez importer.

-

Cliquez sur Ajouter.

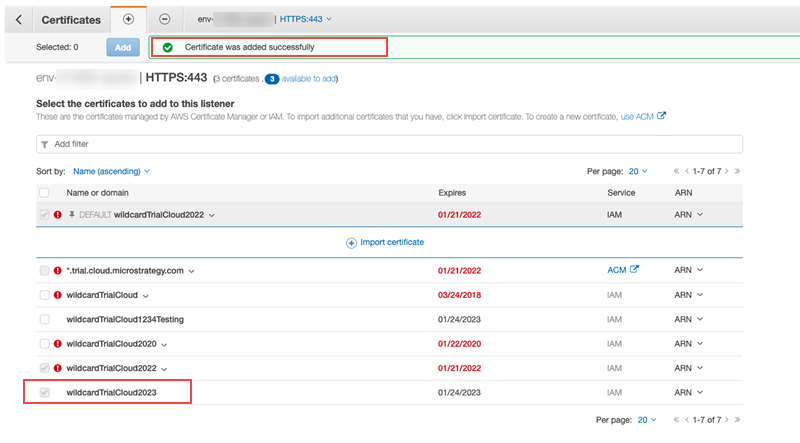

Une fois l'élément ajouté avec succès, le message suivant s'affiche.

-

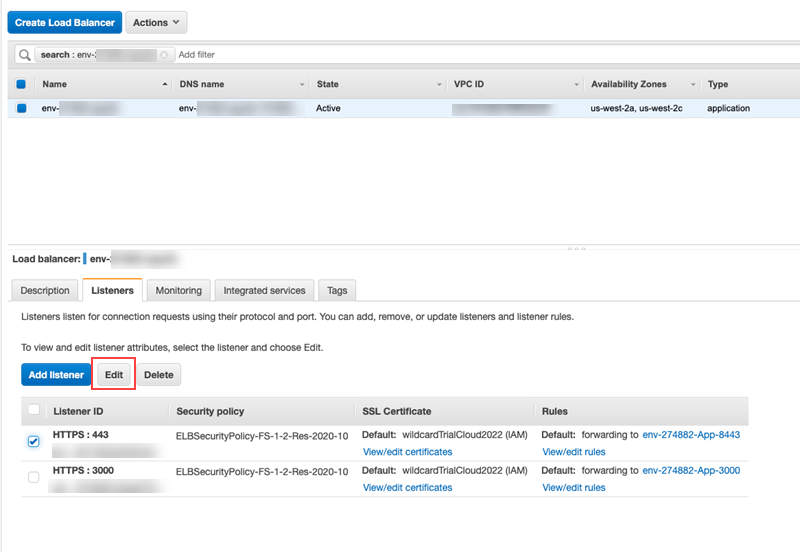

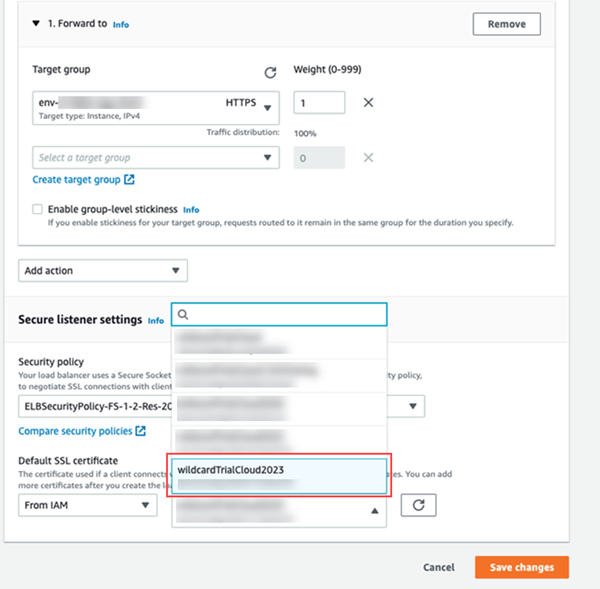

Revenez à l'équilibreur de charge pour sélectionner le HTTPS:443 auditeur.

-

Cliquez sur Modifier.

-

Dans la liste déroulante Certificat SSL par défaut, choisissez le certificat que vous avez importé à l'étape 7.

-

Cliquez sur Enregistrer les modifications.

Mettre à jour le certificat SSL sur Collaboration Server sur tous les nœuds de l'environnement

-

Après avoir mis à jour l'URL de l'équilibreur de charge dans AWS ou Azure, téléchargez le fichier de certificat SSL pem dans la boîte Linux.

Pour Azure, vous devez convertir

.pfxfichier fourni par le client à pem. - Utiliser SSH pour accéder à l'environnement Linux et exécutez la commande suivante :Copier

cd /opt/usher/ssl - Sauvegarder l'existant

ThawteRootCa.crt,server.pem, etserver.crtfichiers :Copiercp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - À partir du fichier téléchargé à l'étape 1, placez le certificat dans

opt/usher/ssl(uniquement.pemfichier est requis) commeserver.pem. -

Ajoutez le certificat au magasin de clés Java pour les deux nœuds :

Copierkeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

Modifier

config.jsonen supprimant les entrées pour CA, crt, et intermédiaire et en mettant uniquement les références à la nouvelle.pemfichier sur les deux nœuds. -

Redémarrez Collaboration Server.

-

Ajouter le certificat à

trusted.jkspour MicroStrategyy Library, Web et Mobile sur tous les nœuds après la sauvegarde :Copiercp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Redémarrez tomcat. Confirmez si l'administrateur Library affiche une erreur et si les signets fonctionnent dans Library.

Configurer Intelligence Server avec SSL pour utiliser le nouveau certificat et importer le certificat dansTrusted.jks pour Strategy Web, Library et Mobile

Selon KB484336, un nouvel ensemble de normes SSL nécessite que le certificat SSL d'Intelligence Server inclue un objet AlternativeName, ou SAN. Cela n'était pas obligatoire dans MicroStrategy 2019. Ainsi, le certificat /opt/usher/ssl/server.crt ne fonctionne pas pour SSL sur MicroStrategy 2020 et version ultérieure. Un nouveau certificat doit être généré pour Intelligence Server SSL. Vous devez activer SSL et générer manuellement un nouveau certificat comme indiqué dans la section suivante.

Exécutez toutes les étapes suivantes avec l'utilisateur mstr et non root.

-

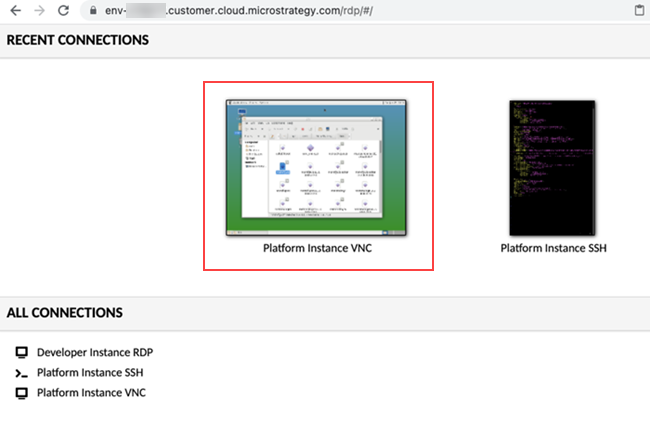

Utilisez SSH pour accéder à la machine Cloud.

-

Obtenez vos informations d'identification à partir de votre messagerie électronique et connectez-vous au service VNC.

-

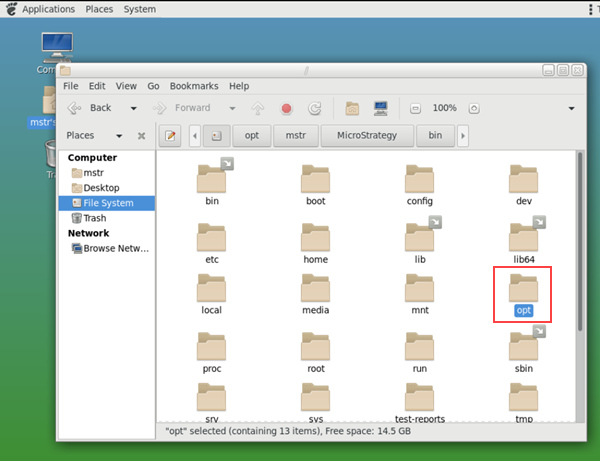

Dans Système de fichiers, allez sur

/opt/mstr/MicroStrategy/bin.

-

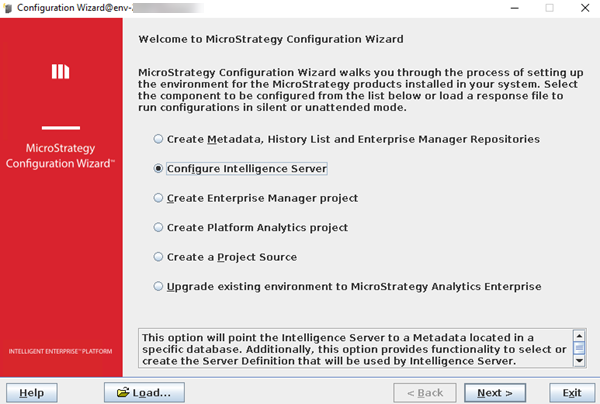

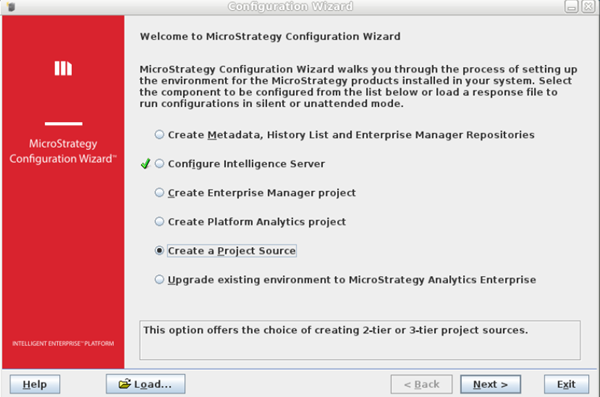

Lancez l'assistant de configuration, situé dans

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, en utilisant le service VNC. -

Choisissez Configurer Intelligence Server et cliquez sur Suivant(s).

-

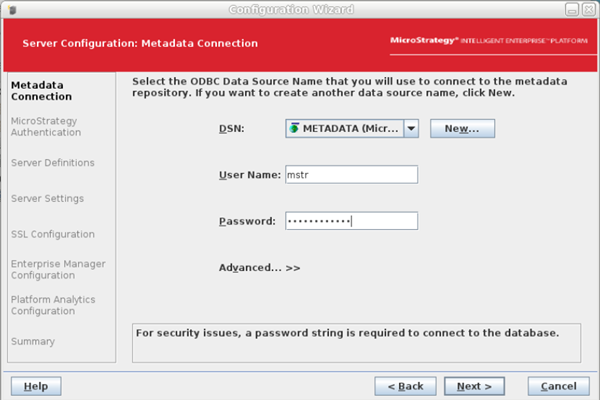

Dans la liste déroulante DSN, sélectionnez le DSN de métadonnées actuel. Cela a été créé précédemment, ou vérifiez avec

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

Saisissez

mstrnom d'utilisateur et mot de passe, puis cliquez sur Suivant(s).

-

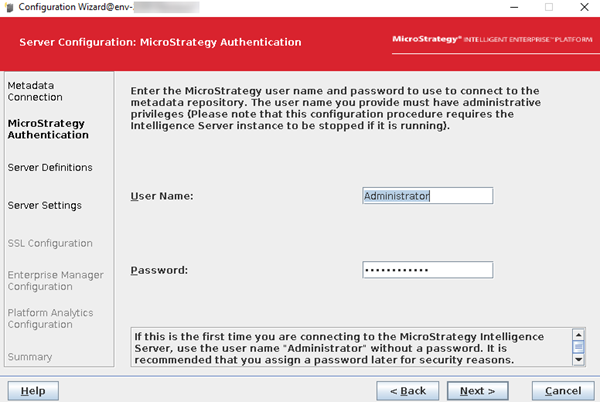

Saisissez le même mot de passe pour

Administratorutilisateur et cliquez sur Suivant(s).

-

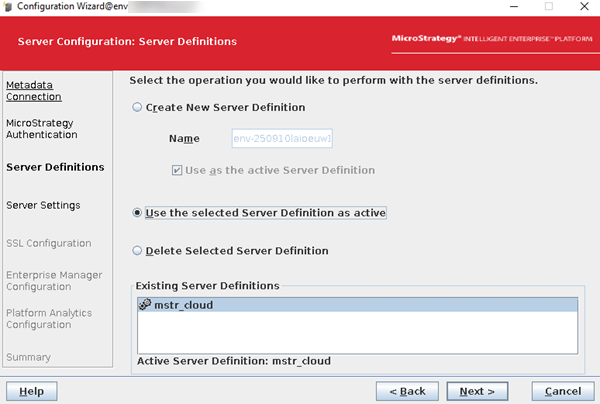

Choisissez une définition de serveur existante.

Pour un environnement parallèle ou existant, vous pouvez obtenir la définition du serveur en exécutant ce qui suit :

Copier/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

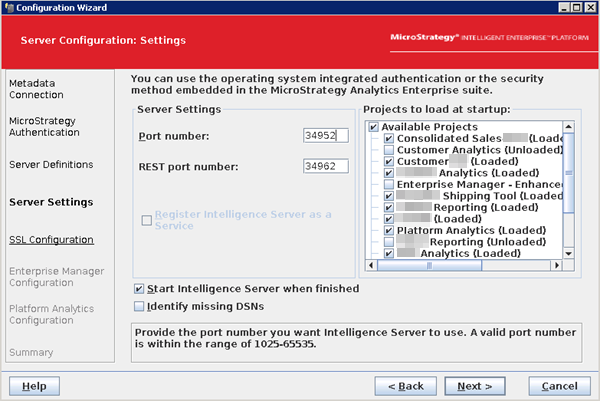

- Vérifiez la charge du projet et les paramètres de port, puis cliquez sur Suivant(s).

Dans le cas où vous recevez une erreur indiquant qu'un port choisi n'est pas valide ou est déjà utilisé, reportez-vous à KB485344.

-

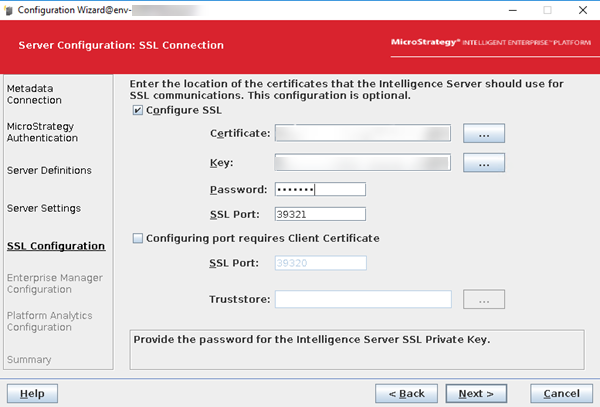

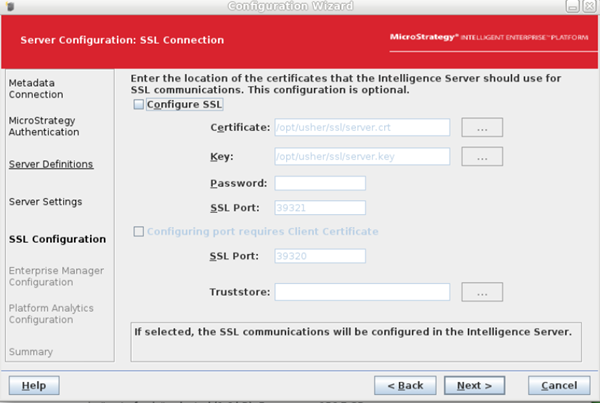

Pour MicroStrategy 2021 et version ultérieure, SSL doit être activé pour les environnements.

Vous pouvez également vérifier si

39321est utilisé comme port SSL dans Web Admin ou dans/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesfichier.Cliquez ici si39321est défini dans Web.Sélectionnez Configurer SSL case à cocher et utiliser le certificat et la clé, comme indiqué ci-dessous :

-

Certificat :

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Clé :

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Mot de passe :

mstr123 -

Port SSL :

39321

Cliquez ici si

Cliquez ici si/opt/usher/ssl/server.crtet/opt/usher/ssl/server.keychemins sont utilisés.-

Désélectionner Configurer SSL case à cocher et cliquez sur Suivant(s).

-

Terminez la configuration.

-

Redémarrez la configuration. Le chemin d'accès au certificat est automatiquement renvoyé.

-

Certificat correct :

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Clé correcte :

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

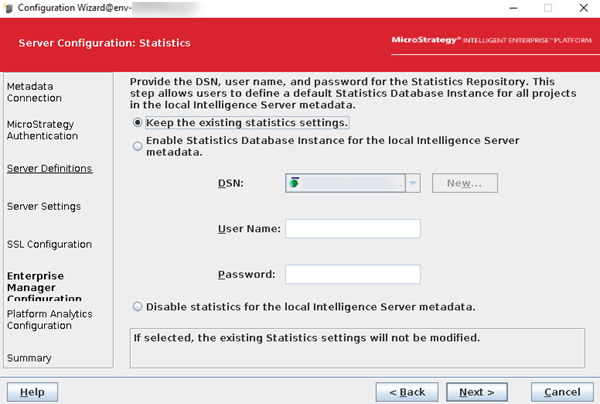

Sélectionner Conserver les paramètres de statistiques existants et cliquez sur Suivant(s).

-

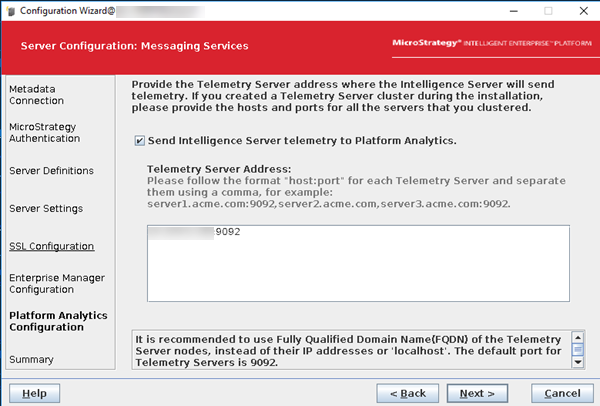

Sélectionnez Envoyer la télémétrie Intelligence Server à Platform Analytics case à cocher.

-

Saisissez

<this server IP address>:9092. Pour les nœuds de cluster, saisissez l'adresse IP du nœud1 sur les deux nœuds (il doit y avoir un nombre impair de serveurs Telemetry Server, donc pour un environnement à 2 nœuds, c'est uniquement sur le nœud1).

-

Cliquez sur Suivant.

-

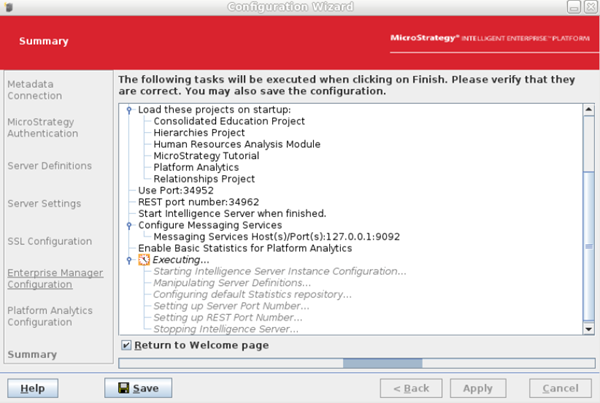

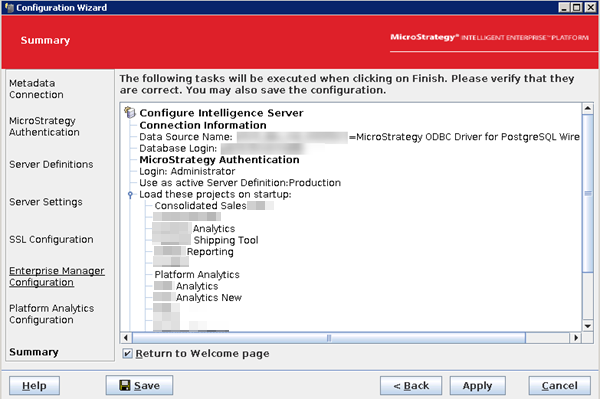

Consultez le résumé et cliquez sur Appliquer.

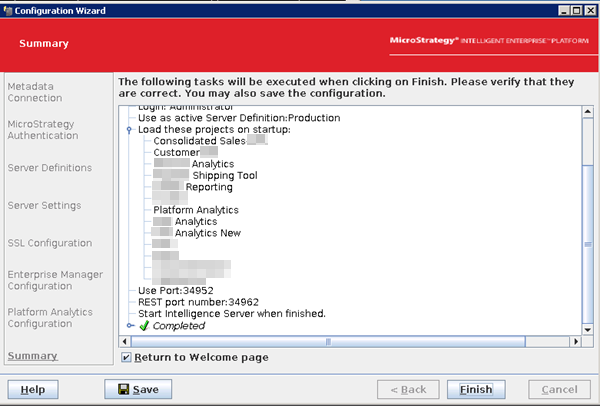

La reconfiguration du serveur Intelligence peut prendre un certain temps. Une fois la reconfiguration réussie, la fenêtre suivante est renvoyée.

-

Cliquez sur Terminer.

-

Pour les nœuds en cluster, répétez l'opération sur tous les nœuds de l'environnement.

Importer le certificat dansTrusted.jks pour Strategy Web, Library et Mobile

Puisque le certificat a été changé pour Intelligence Server SSL, vous devez importer le certificat dans trusted.jks pour Strategy Web, Library et Mobile pour établir la confiance entre ces services et Intelligence Server.

Vous pouvez vérifier l'heure actuelle webapps dossier sur l'environnement pour voir s'il y en a des personnalisés :

ls /opt/apache/tomcat/latest/webapps/-

Allez sur chacun des chemins suivants. Pour les nœuds de cluster, effectuez cette opération sur chaque nœud et chaque application Web Web, Library et Mobile.

-

Web :

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Library :

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile :

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

Par exemple :

Copiercd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

Effectuez une sauvegarde du certificat actuel :

Copiercp trusted.jks trusted.jks.bak -

Exécutez la commande suivante et saisissez

yeslorsqu'on vous demande si vous faites confiance à ce certificat.Cliquez ici pour un nœud unique.

Copierkeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pemPar exemple :

Copierkeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptSi

trusted.jskest manquant, par exemple, dans l'application Web Mobile, copiez-la deMicroStrategy.Exemple

Pour un nœud unique et seulement trois applications Web par défaut, exécutez les scripts suivants individuellement pour sauvegarder le certificat JKS et l'ajouter au magasin de clés :

Copiercp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptCliquez ici pour un nœud en cluster.

Nœud 1

Copierkeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemNœud 2

Copierkeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemest le certificat créé lors de la configuration du serveur Intelligence. - Redémarrez Tomcat sur chaque nœud : Copier

service mstr tomcatrestart - Redémarrez le service de modélisation sur chaque nœud :Copier

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart