Strategy ONE

Actualizar certificados SSL en un MCP Entorno

Esta página muestra cómo cambiar el certificado SSL en el equilibrador de carga de la aplicación del entorno.

-

Actualizar la certificación SSL en el equilibrador de carga de aplicaciones del entorno subyacente

-

Actualizar el certificado SSL en el servidor de Colaboración

-

Configurar Intelligence Server con SSL para utilizar el nuevo certificado y importar certificado en

trusted.jkspara Strategy Web, Library y Mobile

Actualizar la certificación SSL en el equilibrador de carga de aplicaciones para el entorno subyacente

-

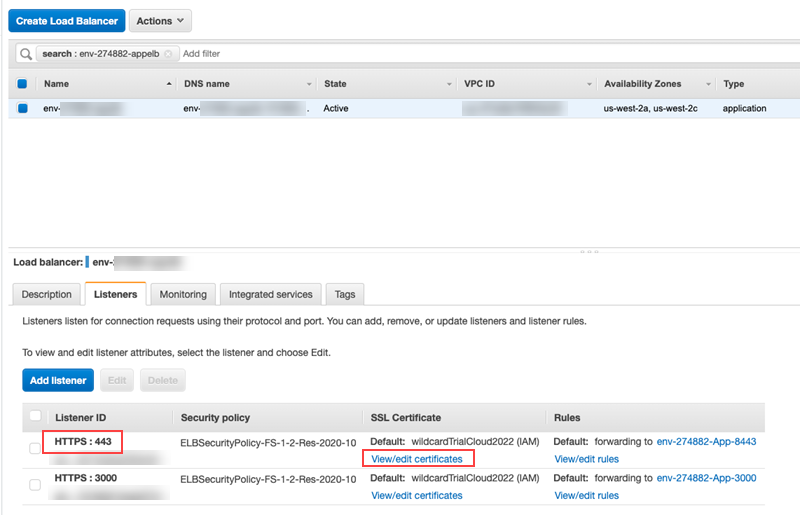

Navegue hasta la consola de AWS > EC2 > Equilibrador de carga.

-

Para seleccionar el equilibrador de carga de aplicaciones para el entorno, busque el ID del entorno.

-

Ir a la Oyentes pestaña

-

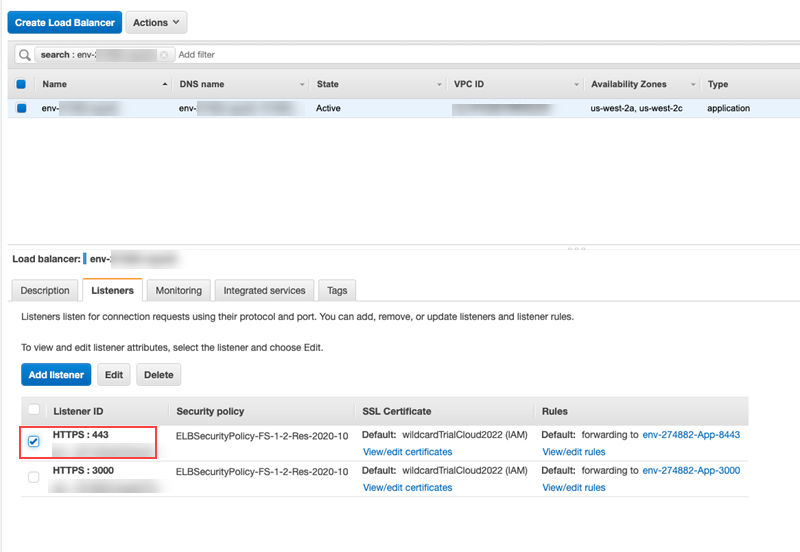

Seleccione el agente de escucha con el ID de HTTPS: 443.

-

Haga clic en Ver/editar certificados.

-

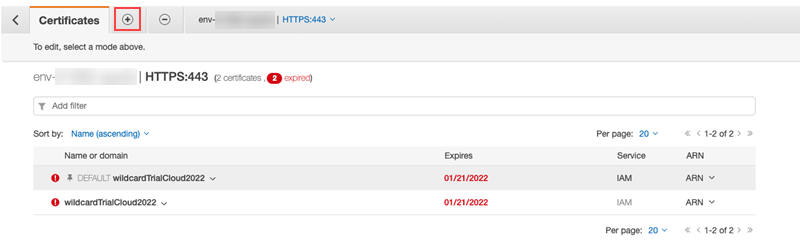

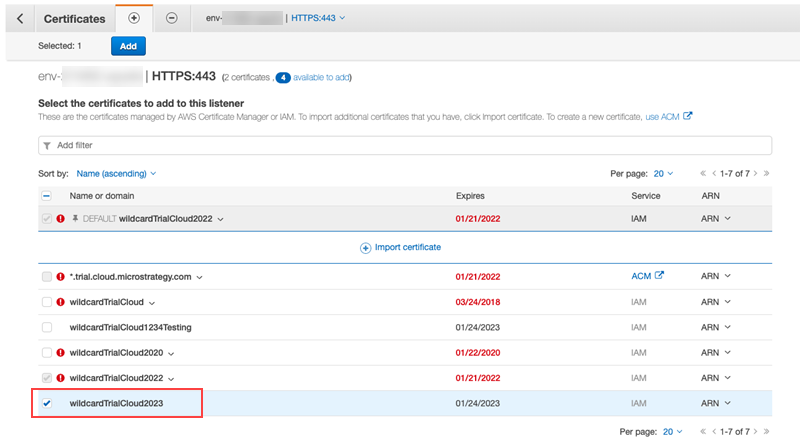

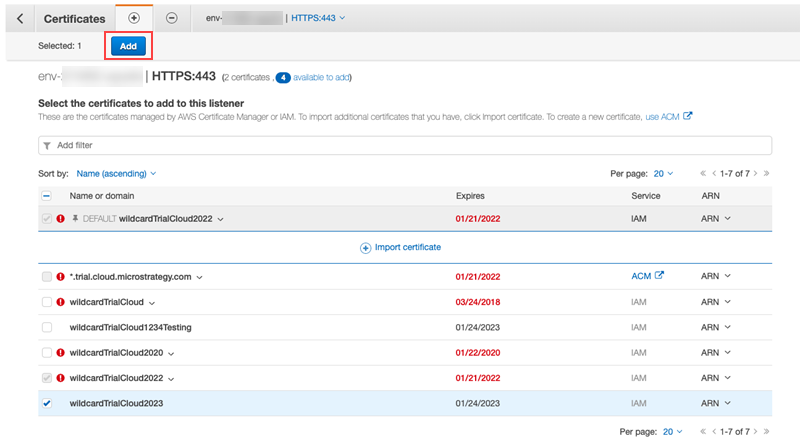

Ir a la + en la esquina superior izquierda para agregar un certificado actualizado.

-

En la lista de certificados, seleccione el certificado que desee importar.

-

Haga clic en Agregar.

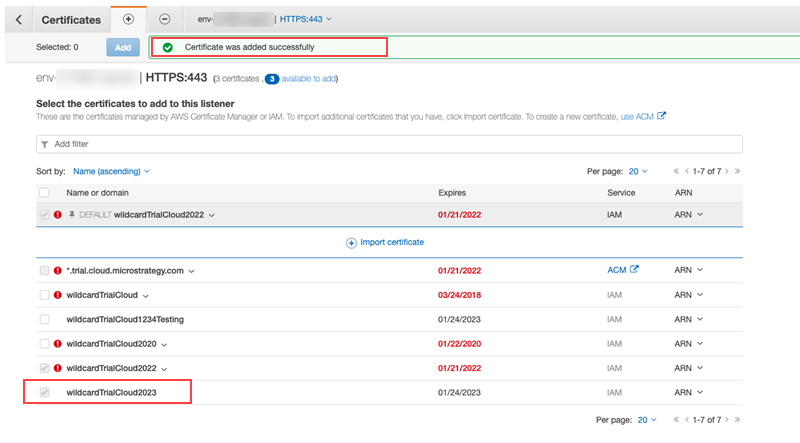

Una vez añadido correctamente, aparecerá el siguiente mensaje.

-

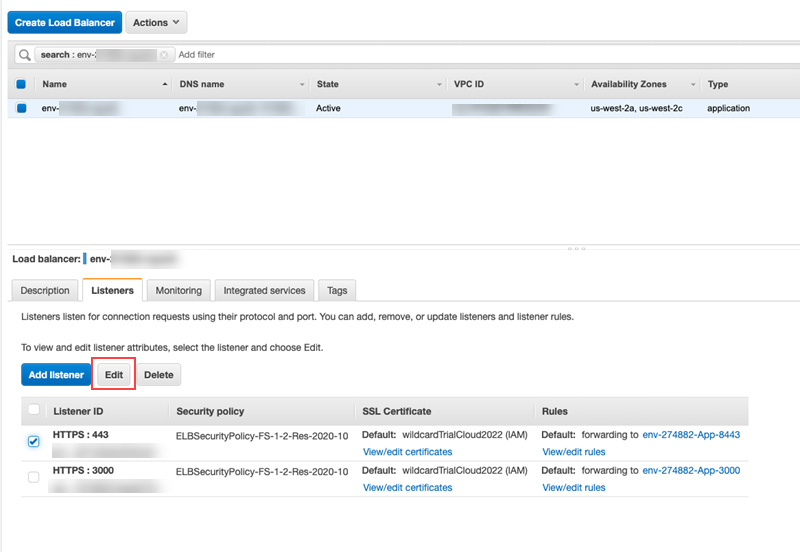

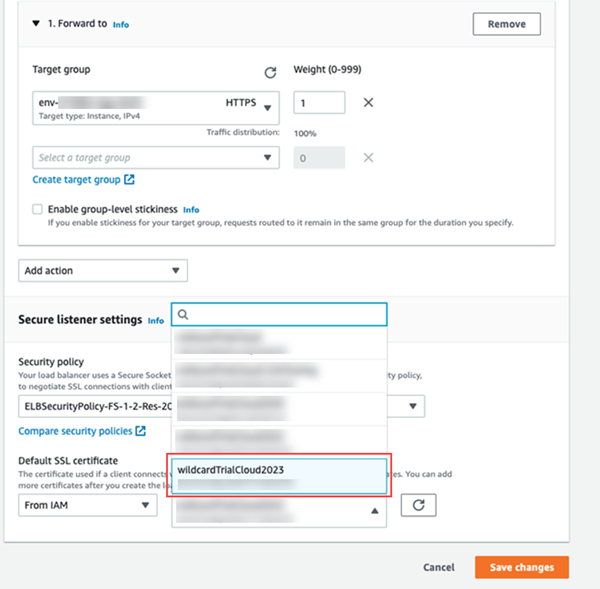

Vuelva al equilibrador de carga para seleccionar el HTTPS:443 agente de escucha.

-

Haga clic en Modificar.

-

En la lista desplegable Certificado SSL por defecto, elija el certificado que importó en el paso 7.

-

Haga clic en Guardar cambios.

Actualizar el certificado SSL del servidor de Colaboración en todos los nodos del entorno

-

Después de actualizar la URL del equilibrador de carga en AWS o Azure, descargue el archivo del certificado pem SSL en la caja de Linux.

Para Azure, debe convertir el

.pfxproporcionado por el cliente a pem. - Usar SSH para acceder al entorno Linux y ejecute el siguiente comando:Copiar

cd /opt/usher/ssl - Haga una copia de seguridad de lo existente

ThawteRootCa.crt,server.pemyserver.crtarchivos:Copiarcp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - Desde el archivo descargado en el paso 1, coloque el certificado en

opt/usher/ssl(solo los.pem(se requiere un archivo) comoserver.pem. -

Añada el certificado al almacén de claves de Java para ambos nodos:

Copiarkeytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

Modificar

config.jsoneliminando las entradas para CA, crt e intermedia y colocando solo las referencias a la nueva.pemen ambos nodos. -

Reinicie el servidor de Colaboración.

-

Agregar el certificado a

trusted.jkspara MicroStrategey Library, Web y Mobile en todos los nodos después de realizar la copia de seguridad:Copiarcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Reinicie tomcat. Confirme si el administrador de Library muestra algún error y si los marcadores funcionan en Library.

Configurar Intelligence Server con SSL para utilizar el nuevo certificado e importar el certificado en trusted.jks para Strategy Web, Library y Mobile

Según KB484336, un nuevo conjunto de estándares SSL requiere que el certificado SSL de Intelligence Server incluya un asuntoAlternativeName o SAN. Anteriormente no era necesario en MicroStrategy 2019. Por lo tanto, el certificado /opt/usher/ssl/server.crt no funciona para SSL en MicroStrategy 2020 y posteriores. Debe generarse un nuevo certificado para SSL de Intelligence Server. Debe habilitar SSL y generar manualmente un nuevo certificado, tal y como se describe en la siguiente sección.

Ejecute todos los pasos siguientes con el usuario mstr y no con el usuario root.

-

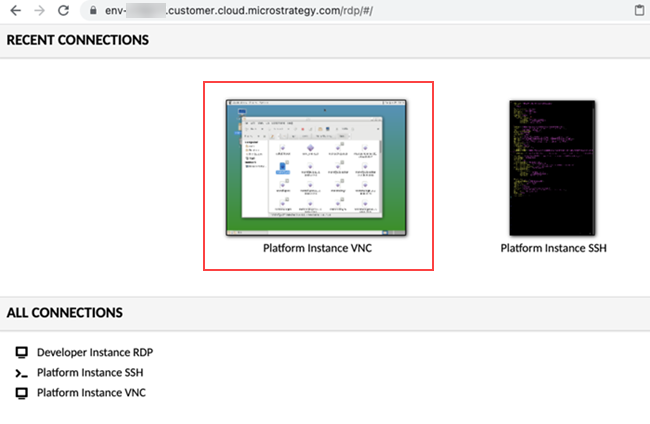

Utilice SSH para acceder al equipo en la nube.

-

Obtenga las credenciales de su correo electrónico e inicie sesión en el servicio VNC.

-

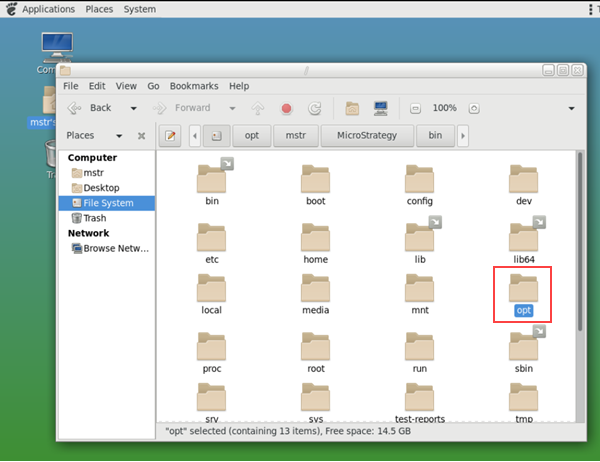

En Sistema de archivos, vaya a

/opt/mstr/MicroStrategy/bin.

-

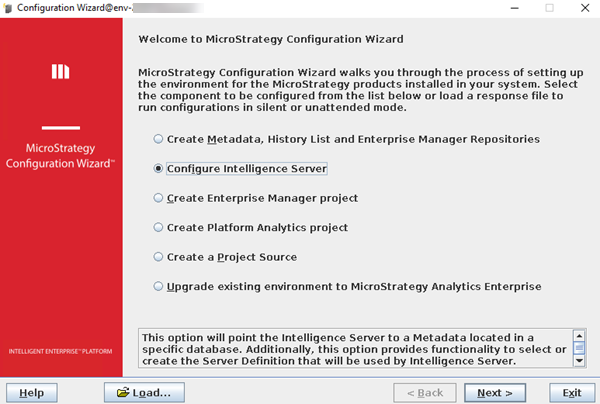

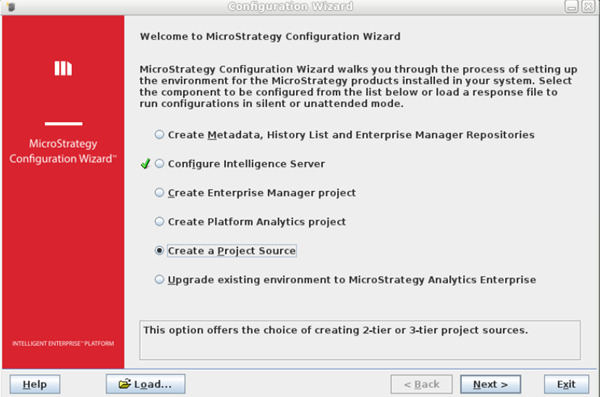

Iniciar asistente de configuración, ubicado en

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, utilizando el servicio VNC. -

Seleccionar Configurar Intelligence Server y haga clic en Siguiente.

-

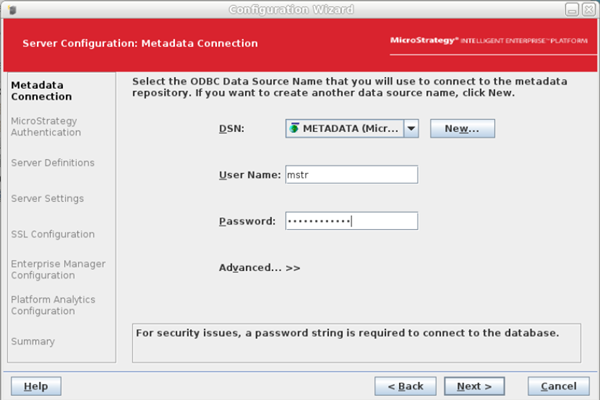

En el menú desplegable DSN, seleccione el DSN de metadatos actual. Esto se creó anteriormente o consulte con

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

Introduzca el

mstrnombre de usuario y contraseña y haga clic en Siguiente.

-

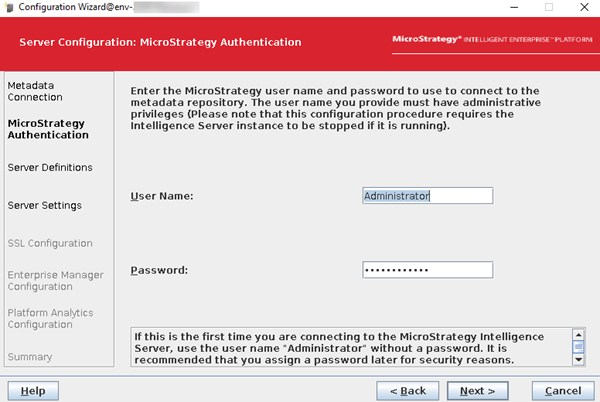

Introduzca la misma contraseña para el

Administratorusuario y haga clic en Siguiente.

-

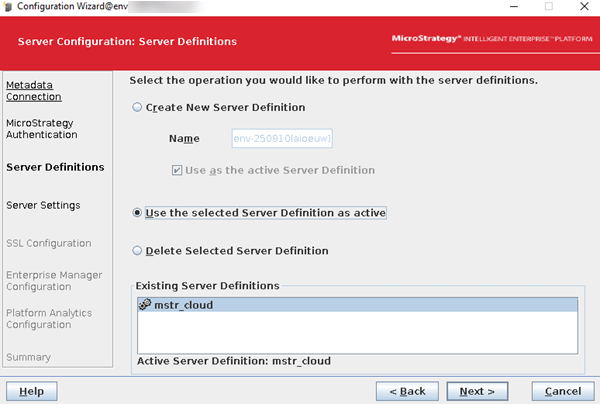

Elija una definición de servidor existente.

Para un entorno paralelo o existente, puede obtener la definición de servidor ejecutando lo siguiente:

Copiar/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

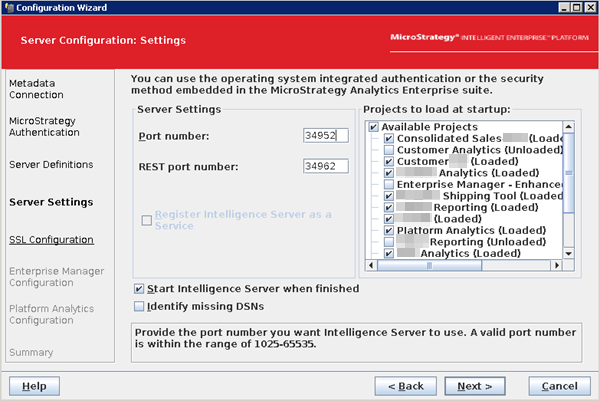

- Compruebe la carga del proyecto y la configuración de la migración y haga clic en Siguiente.

En caso de que reciba un error que indica que un puerto elegido no es válido o que ya está en uso, consulte KB485344.

-

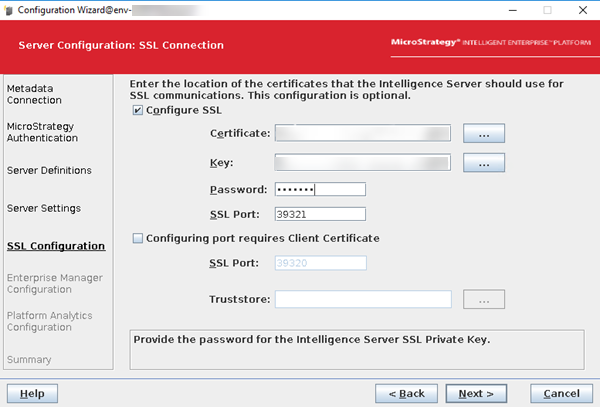

Para MicroStrategy 2021 y posterior, SSL debe estar habilitado para los entornos.

También puede comprobar si

39321se utiliza como puerto SSL en Web Admin o el puerto SSL/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.propertiesarchivo.Haga clic aquí si39321está configurado en Web.Seleccione la Configurar SSL y utilice el certificado y la clave, como se muestra a continuación:

-

Certificado:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Clave:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Contraseña:

mstr123 -

Puerto SSL:

39321

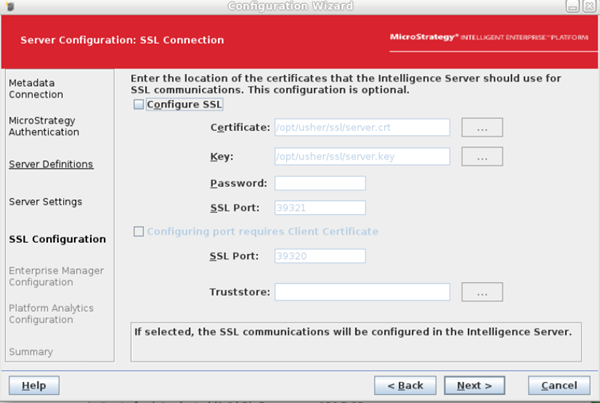

Haga clic aquí si el

Haga clic aquí si el/opt/usher/ssl/server.crty/opt/usher/ssl/server.keyse han utilizado las rutas de acceso.-

Anular la selección de Configurar SSL y haga clic en Siguiente.

-

Complete la configuración.

-

Reinicie la configuración. La ruta del certificado se devuelve automáticamente.

-

Certificado correcto:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

Clave correcta:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

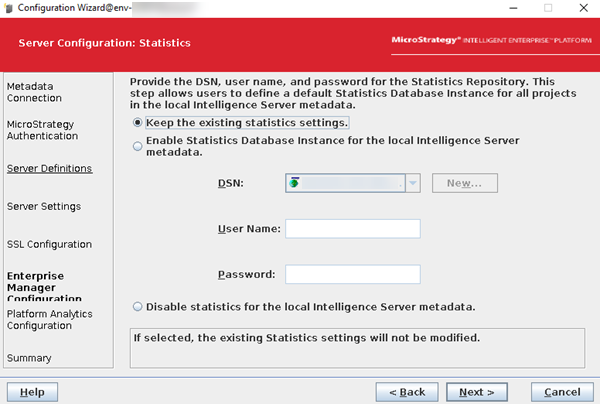

Seleccionar Mantener la configuración de estadísticas actual y haga clic en Siguiente.

-

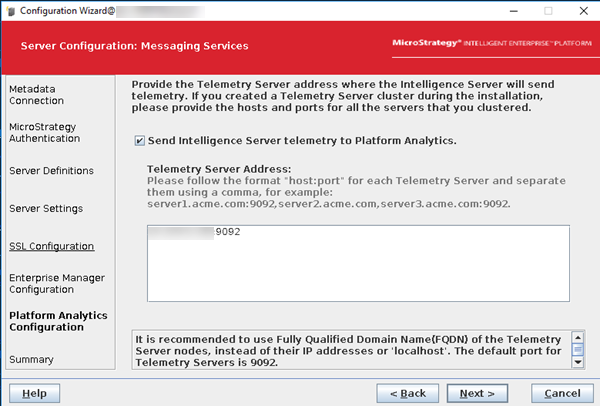

Seleccione la Enviar telemetría de Intelligence Server a Platform Analytics casilla de verificación.

-

Intro

<this server IP address>:9092. Para los nodos del clúster, introduzca la dirección IP del nodo1 en ambos nodos (debe haber un número impar de servidores de Telemetría; por lo tanto, para un entorno de 2 nodos, el número es solo en el nodo1).

-

Haga clic en Siguiente.

-

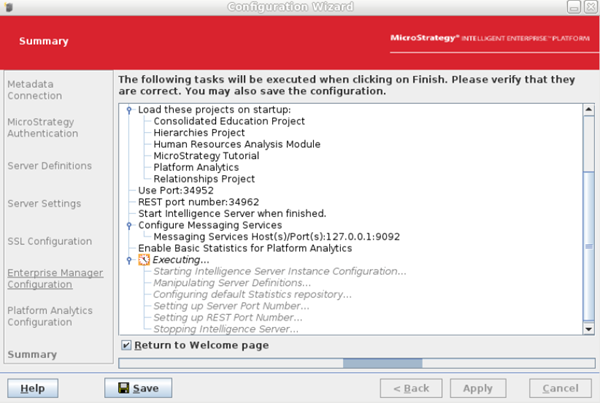

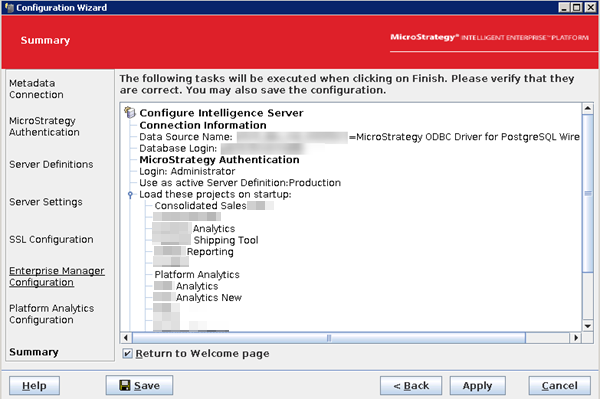

Revise el resumen y haga clic en Aplicar.

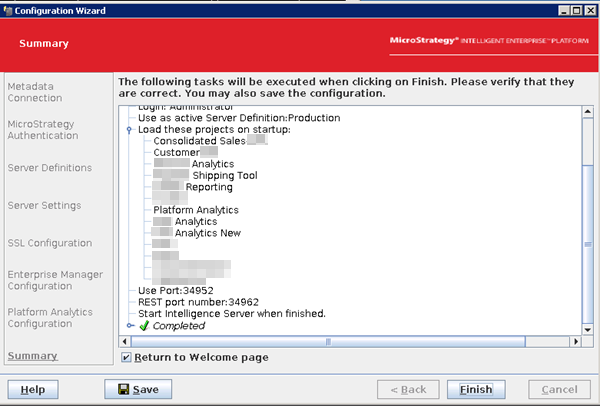

La reconfiguración de Intelligence Server puede tardar algunos momentos. Tras una reconfiguración correcta, se muestra la siguiente ventana.

-

Haga clic en Finalizar.

-

Para los nodos agrupados, repita en todos los nodos del entorno.

Importar certificado a trusted.jks para Strategy Web, Library y Mobile

Dado que el certificado se ha cambiado para el Intelligence Server SSL, debe importar el certificado a trusted.jks para Strategy Web, Library y Mobile para establecer la confianza entre estos servicios y el Intelligence Server.

Puede comprobar el actual webapps en el entorno para ver si hay personalizados:

ls /opt/apache/tomcat/latest/webapps/-

Vaya a cada una de las siguientes rutas. Para los nodos del clúster, realícelo en cada nodo y en cada Web, Library y aplicación web Mobile.

-

Web:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

Biblioteca:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

Por ejemplo:

Copiarcd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

Haga una copia de seguridad del certificado actual:

Copiarcp trusted.jks trusted.jks.bak -

Ejecute el siguiente comando y escriba

yescuando se le pregunte si confía en este certificado.Haga clic aquí para un solo nodo.

Copiarkeytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pemPor ejemplo:

Copiarkeytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptSi

trusted.jskfalta; por ejemplo, en la aplicación Web Mobile, cópielo deMicroStrategy.Ejemplo

Para un solo nodo y solo tres aplicaciones web predeterminadas, ejecute los siguientes scripts de forma individual para hacer una copia de seguridad del certificado jks y añadirlo al almacén de claves:

Copiarcp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -nopromptHaga clic aquí para ver un nodo en clúster.

Nodo 1

Copiarkeytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemNodo 2

Copiarkeytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pemes el certificado creado cuando se configuró Intelligence Server. - Reinicie tomcat en cada nodo: Copiar

service mstr tomcatrestart - Reinicie el servicio de modelado en cada nodo:Copiar

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart