MicroStrategy ONE

PostgreSQL および Platform Analytics Consumer の SSL の構成

Platform Analytics Consumer と PostgreSQL データベース間の通信は、SSL を使用して暗号化と認証を行うよう構成できます。詳細は、PostgreSQL のドキュメントを参照してください。

- Windows

- Linux

PostgreSQL サーバー サイドの構成

OpenSSL 1.1.0 以降をインストールする必要があります。

-

OpenSSL

の実行 秘密キーを作成する管理者としてのアプリケーション秘密キーを作成する際のパスフレーズを提供する必要があります。openssl コマンドは OpenSSL アプリケーションで実行されているため、各行の先頭には含まれません。証明書とキーが UNIX システム上で生成されている場合、 openssl すべての行の前に表示されます

コピーgenrsa -des3 -out server.key 1024

rsa -in server.key -out server.key -

サーバー証明書を作成します。

サーバー証明書を問題なく作成するため、場合によってはOpenSSL アプリケーションを再ローンチする必要があります。

-subj は、情報に関するプロンプトを表示しないためのショートカットです。

-x509 証明書要求ではなく、自己署名証明書を生成します。

コピーreq -new -key server.key -days 3650 -out server.crt -x509 -subj "/CN=IP or HOSTNAME" -

Command Prompt または File Explorer を開き、サーバー証明書の場所に移動します。

-

新しく作成されたサーバー証明書をコピーして認証局を作成します。

コピーcopy server.crt root.crt -

以下を に追加 postgres.conf ファイル:

コピーlisten_addresses = '*' # what IP address(es) to listen on;コメント解除して以下を変更します。

コピーssl = on

ssl_ca_file = '\\LOCATION_OF_FILE\\root.crt'

ssl_cert_file = '\\LOCATION_OF_FILE\\server.crt'

ssl_key_file = '\\LOCATION_OF_FILE\\server.key'

ssl_ciphers = 'HIGH:MEDIUM:+3DES:!aNULL' # allowed SSL ciphers

ssl_prefer_server_ciphers = on -

内 pg_hba.conf ファイル、以下を追加または変更:

場合によってはホスト エントリをコメントアウトする必要があります。

hostssl DB_USERName に SSL を強制適用します。

clientcert=1 クライアント認証 (2 方向認証) を強制します。

コピーhostssl platform_analytics_wh DB_USERNAME

CLIENT_IP/32 cert clientcert=1 -

変更を両方のファイルに保存します。

- [スタート] > [サービス] と開き、PostgreSQL または MicroStrategy Repository を再起動します。

クライアント サイドのセットアップ

-

秘密キーおよび証明書を作成します。

コピーgenrsa -des3 -out postgresql.key 1024

rsa -in postgresql.key -out postgresql.key

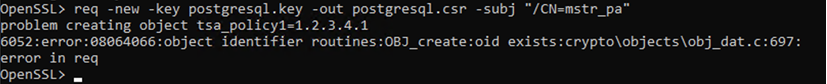

req -new -key postgresql.key -out postgresql.csr -subj "/CN=DB_USERNAME"

x509 -req -in postgresql.csr -CA root.crt -CAkey server.key -out postgresql.crt -CAcreateserialエラーを受け取った場合、コメント アウトが必要になる場合があります tsa_policy1 / openssl.cnf ファイル。管理者として、openssl を保存し再ローンチします。

コピー

コピー# Policies used by the TSA examples.

#tsa_policy1 = 1.2.3.4.1

tsa_policy2 = 1.2.3.4.5.6

tsa_policy3 = 1.2.3.4.5.7 -

以下のコマンドを使用して秘密キーを DER 形式に変換します。

Platform Analytics が使用する JDBC PostgreSQL ドライバーは、キー ファイルが PEM 形式ではなく DER 形式であることが求められます。

コピーpkcs8 -topk8 -inform PEM -in postgresql.key -outform

DER -nocrypt -out postgresql.key.der -

PostgreSQL に使用される ODBC ドライバーによっては、キー ストアが必要になる場合があります。以下でキー ストアを作成します。

コピーpkcs12 -export -in postgresql.crt -inkey

postgresql.key -out postgresql.p12 -

作成されたファイルをクライアント コンピューターにコピーし、 PAConsumerConfig.yaml ファイルに、証明書とキーへの以下のパスが含まれます。

クライアント キーは ER にあります 書式。

コピーpgWarehouseDbConnection:

pgWhHost: YOUR_HOST

pgWhUser: DB_USERNAME

pgWhPasswd: YOUR_PASSWORD

pgWhPort: 5432

pgWhDb: platform_analytics_wh

pgWhSSLcert: \LOCATION_OF_FILE\postgresql.crt

pgWhSSLkey: \LOCATION_OF_FILE\postgresql.key.der

pgWhSSLrootcert: \LOCATION_OF_FILE\root.crt

pgWhSSLmode: verify-ca

PostgreSQL サーバー サイドの構成

-

OpenSSL を使用して秘密キーを作成します。秘密キーを作成する際のパスフレーズを提供する必要があります。

コピーopenssl genrsa -des3 -out server.key 1024 -

パスフレーズを削除します。

コピーopenssl rsa -in server.key -out server.key -

キー ファイルへのアクセスを許可します。

の権限 server.key 世界またはグループへのアクセスを無効化する必要があります。これには、 chmod の許可 0600。また、ファイルの所有者は root グループ読み取りアクセス権を持っています。 chmod 0640 権限。このセットアップは、証明書とキー ファイルがオペレーティング システムによって管理されているインストールを対象としています。PostgreSQL サーバーのユーザーは、これらの証明書とキー ファイルにアクセスできるグループのメンバーである必要があります。

以下のコマンドで、ファイル パーミッションと所有者を PostgreSQL を実行しているシステム ユーザーに変更します。

コピーchown PSQL_OWNER:PSQL_OWNER server.key

chmod 0600 server.key所有者: root:

コピーchown root:root server.key

chmod 06040 server.key -

サーバー証明書と認証局を作成します。

-subj は、情報へのプロンプトを表示しないためのショートカットです。

-x509 証明書要求ではなく、自己署名証明書を生成します。

コピーopenssl req -new -key server.key -days 3650 -out server.crt -x509 -subj "/CN=IP OR HOSTNAME"

cp server.crt root.crt -

すべての作成された証明書について、次のようにします。

コピーchown PSQL_OWNER:PSQL_OWNER server.crt

chmod 0600 server.crt

chown PSQL_OWNER:PSQL_OWNER root.crt

chmod 0600 root.crt -

以下を に追加 postgres.conf ファイル:

コピーlisten_addresses = '*' # what IP address(es) to listen on;コメント解除して以下を変更します。

コピーssl = on

ssl_ca_file = '/LOCATION_OF_FILE/root.crt'

ssl_cert_file = '/LOCATION_OF_FILE/server.crt'

ssl_key_file = '/LOCATION_OF_FILE/server.key'

ssl_ciphers = 'HIGH:MEDIUM:+3DES:!aNULL' # allowed SSL ciphers

ssl_prefer_server_ciphers = on -

内 pg_hba.conf ファイル、以下を追加または変更:

場合によってはホスト エントリをコメントアウトする必要があります。

hostssl DB_USERName に SSL を強制適用します。

clientcert=1 クライアント認証 (2 方向認証) を強制します。

コピーhostssl platform_analytics_wh DB_USERNAME CLIENT_IP/32 cert clientcert=1 -

PostgreSQL または MicroStrategy Repository を再起動します。

PostgreSQL が MicroStrategy 以外にインストールされていた場合、以下のようなコマンドを使用してください。

コピーsystemctl restart postgresql-11MicroStrategy Repository が Platform Analytics に使用されている場合、以下のコマンドを使用してください。

このコマンドは、以下の状態では実行できません。 root。

コピーcd /opt/MicroStrategy/PlatformAnalytics/bin

./mstr_pg_ctl restart

クライアント サイドのセットアップ

-

秘密キーおよび証明書を作成します。

コピーopenssl genrsa -des3 -out postgresql.key 1024

openssl rsa -in postgresql.key -out postgresql.key

openssl req -new -key postgresql.key -out postgresql.csr -subj "/CN=DB_USERNAME"

openssl x509 -req -in postgresql.csr -CA root.crt -CAkey server.key -out postgresql.crt -CAcreateserial -

以下のコマンドを使用して秘密キーを DER 形式に変換します。

Platform Analytics が使用する JDBC PostgreSQL ドライバーは、キー ファイルが PEM 形式ではなく DER 形式であることが求められます。

コピーopenss1 pkcs8 -topk8 -inform PEM -in postgresql.key -outform DER -nocrypt -out postgresql.key.der -

PostgreSQL に使用される ODBC ドライバーによっては、キー ストアが必要になる場合があります。以下でキー ストアを作成します。

コピーopenss1 pkcs12 -export -in postgresql.crt -inkey postgresql.key -out postgresql.p12 -

作成されたファイルをクライアント コンピューターにコピーし、 PAConsumerConfig.yaml ファイルに、証明書とキーへの以下のパスが含まれます。

クライアント キーは ER にあります 書式。

コピーpgWarehouseDbConnection:

pgWhHost: YOUR_HOST

pgWhUser: DB_USERNAME

pgWhPasswd: YOUR_PASSWORD

pgWhPort: 5432

pgWhDb: platform_analytics_wh

pgWhSSLcert: /LOCATION_OF_FILE/postgresql.crt

pgWhSSLkey: /LOCATION_OF_FILE/postgresql.key.der

pgWhSSLrootcert: /LOCATION_OF_FILE/root.crt

pgWhSSLmode: verify-ca