Strategy ONE

Déploiement sécurisé de Linux

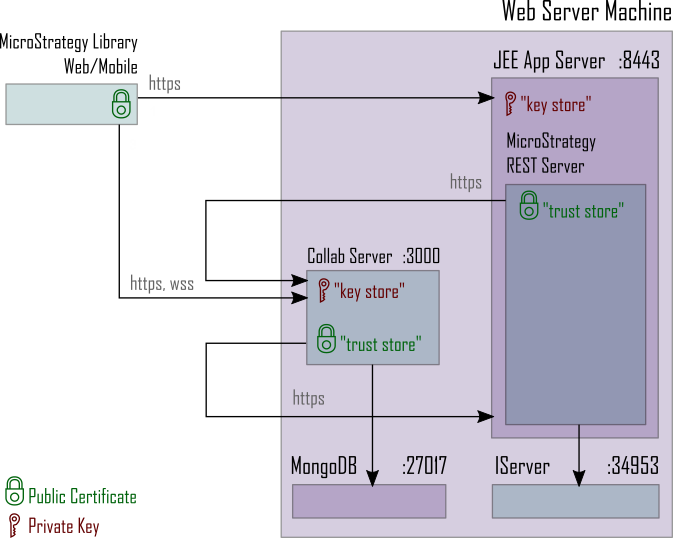

Un déploiement sécurisé est fortement recommandé. Dans un scénario de déploiement sécurisé, vous ajoutez la prise en charge HTTPS/TLS à l'application Library. Les processus du serveur resteront sur la même machine, mais communiqueront entre eux via un canal sécurisé.

Effectuez la procédure suivante pour activer une communication sécurisée entre les applications et les services Library sur un serveur Windows. Ces instructions supposent qu'un déploiement par défaut a déjà été effectué et qu'Intelligence Server a déjà été activé pour TLS.

Préparer les fichiers pour un déploiement sécurisé

Contactez votre administrateur système pour obtenir les fichiers et informations suivants :

- Un fichier « key store » au format PKCS12 ou PFX qui contient la clé privée et le certificat public de cette machine. Dans l'exemple, ce fichier est enregistré sous

keystore.pfxUtilisez ce même fichier pour Collaboration Server et Tomcat.

Collaboration Server prend uniquement en charge le format PKCS12 ou PFX.

- Phrase secrète utilisée pour créer le fichier de stockage de clés.

La phrase secrète est nécessaire pour lire le contenu du magasin de clés. Dans l'exemple, la phrase secrète est « keystore_password ».

-

Si le certificat serveur/feuille n'est finalement pas signé par une autorité de certification publique, collectez tous les certificats au format PEM. Cela devrait inclure tous les certificats de la chaîne. Le fichier « Certificat » permet à Collaboration Server d'ouvrir une connexion sécurisée au serveur Library.

- Un fichier « trust store » (qui peut être créé à partir des certificats) et la phrase secrète utilisée.

Le fichier du magasin de confiance est utilisé par Library Server pour ouvrir une connexion sécurisée à Collaboration Server.

Ceci n'est requis que si le certificat n'est pas signé par une autorité de certification publique.

Dans l'exemple, le fichier est enregistré sous

truststore.pfxet la phrase secrète est « confiance_passeport ».

Copiez les fichiers obtenus à l'étape 1 dans le répertoire suivant :

<INSTALL_PATH>/CollaborationServer

Configurer le serveur d'applications JEE sécurisé

Configurez Tomcat pour qu'il utilise HTTPS afin de configurer Tomcat comme point de terminaison sécurisé :

-

Ouvrez le répertoire suivant :

<TOMCAT_INSTALL_DIRECTORY>/conf - Ouvrir la

server.xmlfichier avec un éditeur de texte. -

Recherchez l'élément Connector dont le port est 8443. Assurez-vous qu’il n’est pas commenté. Si le connecteur n'existe pas, ajoutez-le.

-

Modifiez les attributs 'keystoreFile' et 'keystorePass' de cet élément.

Copier<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="200"

scheme="https"

secure="true"

SSLEnabled="true">

<SSLHostConfig certificateVerification="none" sslProtocol="TLS">

<Certificate certificateKeystorePassword="<keystore_passphrase>" certificateKeystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx"/>

</SSLHostConfig>

</Connector> -

Enregistrez et fermez le fichier.

Vous pouvez vous reporter à des instructions plus détaillées à partir de Documentation Tomcat.

Configurer un serveur MicroStrategy Library Server sécurisé

Modifiez les paramètres du serveur MicroStrategy Library pour ouvrir une connexion sécurisée à Collaboration Server :

-

Accédez au répertoire suivant :

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

Modifier

configOverride.propertiesfichier :Copierservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>Tous les paramètres sont sensibles à la casse. Lire les instructions dans Propriétés de configuration du serveur de collaboration pour plus d'informations.

-

Enregistrez et fermez le fichier.

-

Redémarrez le serveur Tomcat.

-

Vérifiez que le serveur MicroStrategy Library Server est en cours d'exécution :

- Ouvrez un navigateur Web et saisissez https://FQDN:8443/MicroStrategyLibrary

-

Si vous voyez la page de connexion, le serveur MicroStrategy Library Server fonctionne.

Configurer un serveur de collaboration sécurisé

Modifiez les paramètres du serveur de collaboration :

-

Modifier

config.jsonfichier situé dans :<INSTALL_PATH>/CollaborationServer -

Insérez les lignes suivantes dans le fichier. Ceux-ci font référence aux artefacts de sécurité que nous avons créés précédemment.

Copier"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]Tous les paramètres sont sensibles à la casse. Lire les instructions dans Propriétés de configuration du serveur de collaboration pour plus d'informations.

-

Modifier

authorizationServerUrlchamp dansconfig.jsonpour indiquer « https », le port HTTPS (8443) et remplacer « localhost » par le nom de domaine complet (FQDN) pour cet ordinateur.Cela devrait ressembler à ceci :

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

Assurez-vous que le fichier est toujours un JSON valide. Copier le texte dans un Internet Validateur JSON pour vérifier.

-

Enregistrez le fichier.

-

Redémarrez le serveur de collaboration.

-

Vérifiez que le serveur de collaboration est en cours d'exécution :

-

Ouvrez un navigateur Web et saisissez

https://FQDN:3000/status -

Si vous voyez une page Web (sans erreur), alors le serveur de collaboration fonctionne.

-

Notez les points suivants :

-

JEE App Server – magasin de clés

Ceci est utilisé pour établir l'identité du serveur d'applications JEE, qui héberge le serveur MicroStrategy Library. Ceci est modifié dans un fichier de configuration système. Par exemple, le

server.xmlfichier dans une installation Tomcat. -

MicroStrategy Library Server – magasin de confiance

Utilisé pour vérifier l'identité du serveur de collaboration et/ou du serveur Intelligence pour les appels HTTPS/TLS sortants lorsque le certificat du serveur n'est pas signé par une autorité de certification publique. Le magasin de confiance est configuré dans

configOverride.propertiesfichier. -

MicroStrategy Collaboration Server – magasin de clés/certificat

Le magasin de clés est utilisé pour une communication fiable entre le client Library Web/Mobile et le serveur Collaboration. Le certificat sert à vérifier l'identité du serveur Library. Le magasin de clés et les certificats sont configurés dans

config.jsonfichier.