Strategy ONE

在 MCP 上更新 SSL 证书 环境

本页面向您展示如何更改环境的应用程序负载均衡器上的 SSL 证书。

更新底层环境的应用程序负载均衡器上的 SSL 认证

-

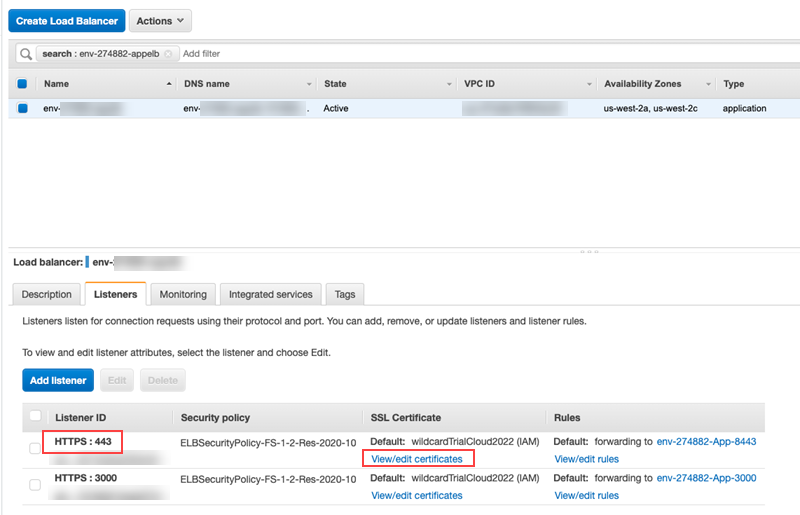

导航至 AWS 控制台 > EC2 > 负载均衡器。

-

通过搜索环境 ID 选择适合该环境的应用程序负载均衡器。

-

前往听众选项卡。

-

选择ID为HTTPS的监听器:443.

-

点击查看/编辑证书。

-

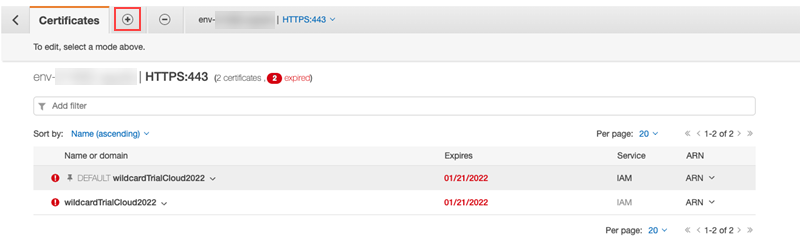

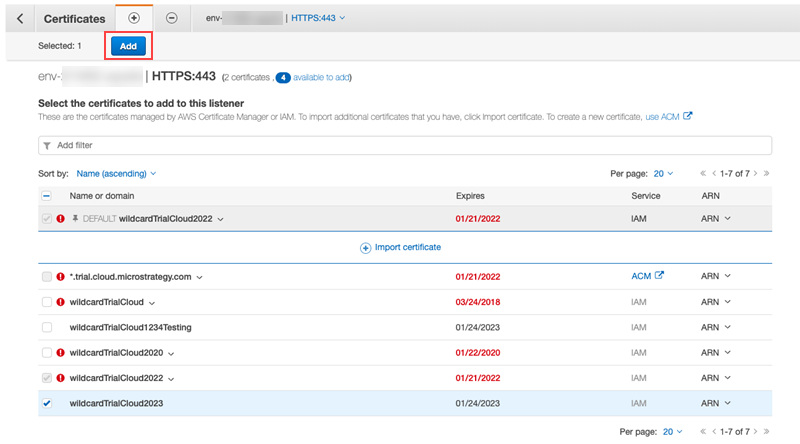

前往+选项卡来添加更新的证书。

-

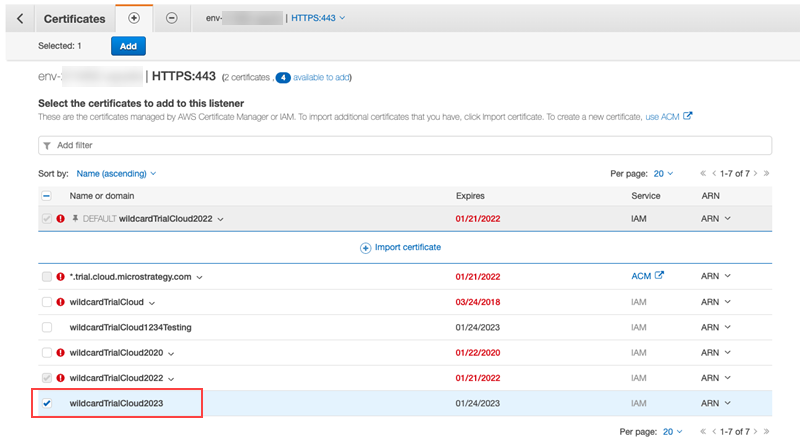

从证书列表中,选择要导入的证书。

-

单击添加。

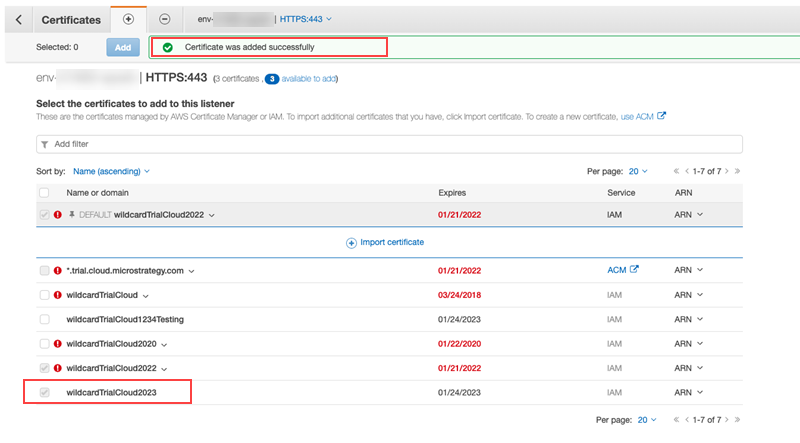

一旦成功添加,就会出现以下消息。

-

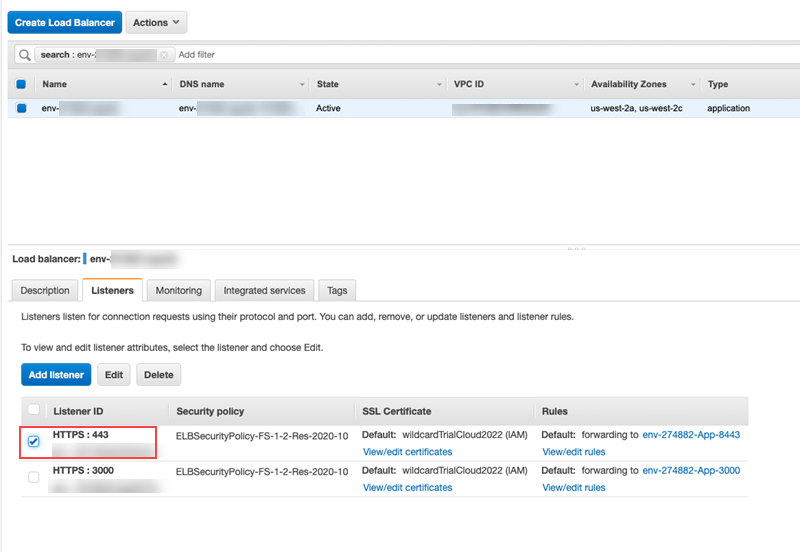

返回负载均衡器以选择HTTPS:443聽聽者。

-

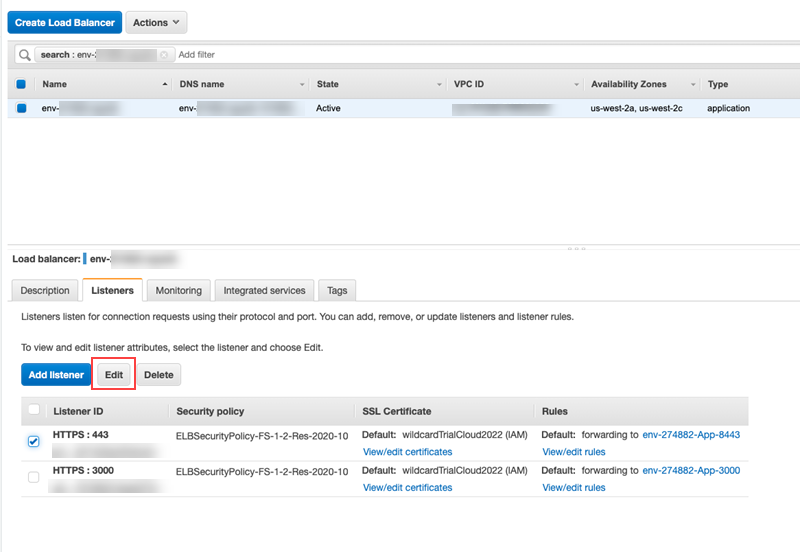

单击编辑。

-

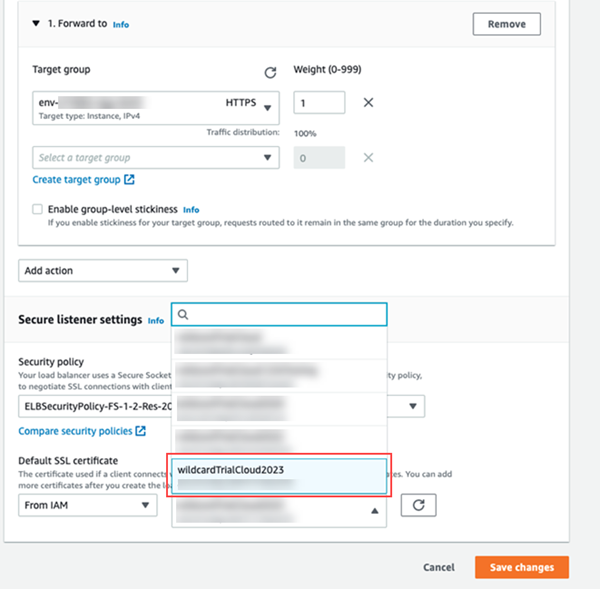

从默认 SSL 证书下拉菜单中,选择您在步骤 7 中导入的证书。

-

点击保存更改。

更新环境所有节点上的协作服务器上的 SSL 证书

-

在 AWS 或 Azure 中更新负载均衡器 URL 后,将 pem SSL 证书文件下载到 Linux 机器。

对于 Azure,您必须转换

.pfx客户向 pem 提供的文件。 - 使用 SSH 进入Linux环境,运行以下命令:复制

cd /opt/usher/ssl - 备份现有的

ThawteRootCa.crt,server.pem, 和server.crt文件:复制cp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - 从步骤 1 中下载的文件中,将证书放入

opt/usher/ssl(仅限.pem文件是必需的)server.pem。 -

将证书添加到两个节点的 Java 密钥库中:

复制keytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

修改

config.json删除 CA、crt 和中间体的条目,只添加对新.pem两个节点上均有此文件。 -

重新启动协作服务器。

-

将证书添加到

trusted.jks备份后,所有节点上的 MicroStrategey Library、Web 和 Mobile 均适用:复制cp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

重新启动 tomcat。确认图书馆管理员是否显示任何错误以及图书馆中的书签是否正常工作。

配置 Intelligence Server 使用 SSL 来使用新证书,并将证书导入到 trusted.jks 中Strategy网络、图书馆和移动设备

根据KB484336,一组新的 SSL 标准要求 Intelligence 服务器 SSL 证书包含 subjectAlternativeName,即 SAN。MicroStrategy 2019 以前并不需要此功能。因此,证书 /opt/usher/ssl/server.crt 不适用于 MicroStrategy 2020 及更高版本上的 SSL。必须为 Intelligence Server SSL 生成新证书。您必须启用 SSL 并按照以下部分所述手动生成新证书。

使用 mstr 用户(而不是 root 用户)运行以下步骤。

-

使用SSH访问云端机器。

-

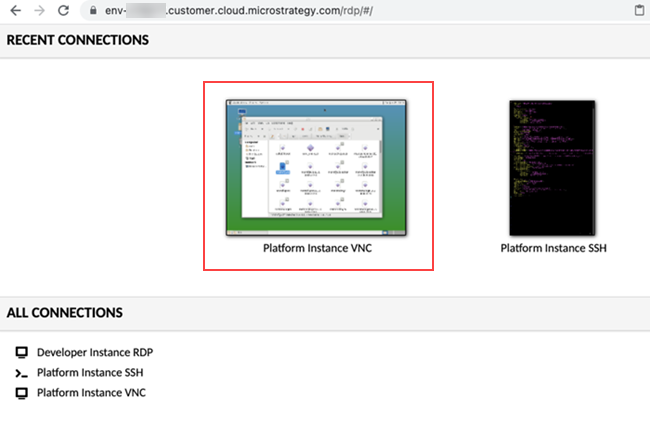

从您的电子邮件中获取您的凭证并登录 VNC 服务。

-

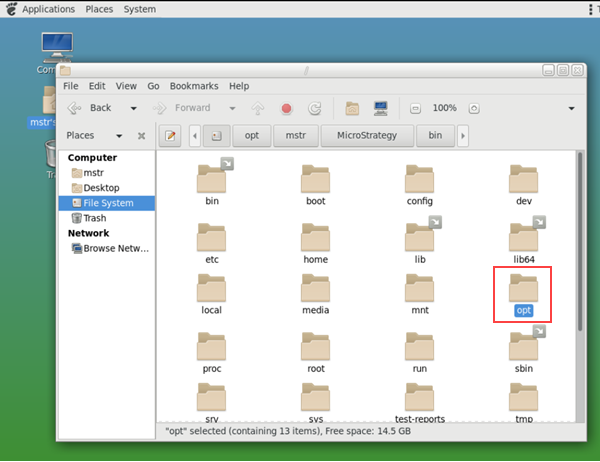

在文件系统中,转到

/opt/mstr/MicroStrategy/bin。

-

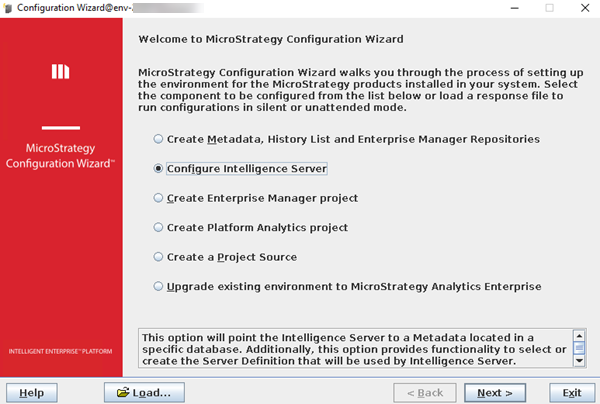

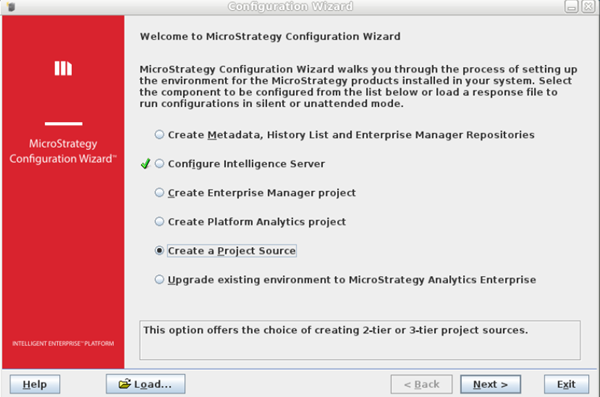

启动配置向导,位于

/opt/mstr/MicroStrategy/bin/mstrcfgwiz,使用VNC服务。 -

选择配置 Intelligence Server并点击下一个。

-

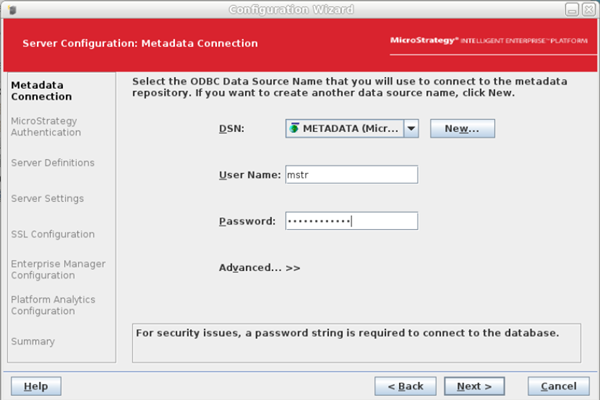

从 DSN 下拉菜单中,选择当前元数据 DSN。这是之前创建的,或者检查

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'。 -

输入

mstr用户名和密码,然后单击下一个。

-

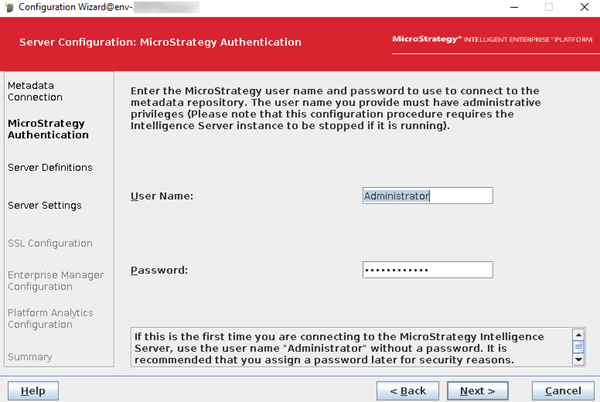

输入相同的密码

Administrator用户并点击 下一个。

-

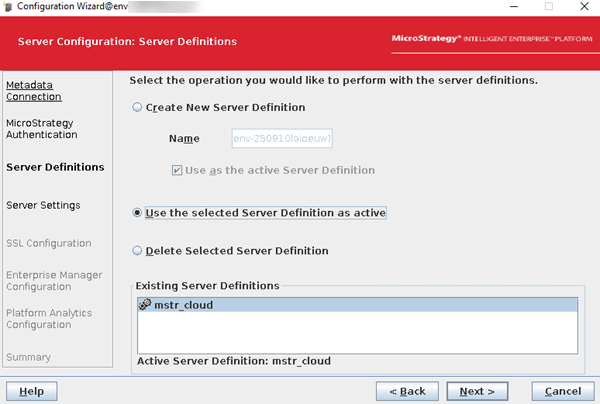

选择现有的服务器定义。

对于并行或现有环境,您可以通过执行以下操作来获取服务器定义:

复制/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

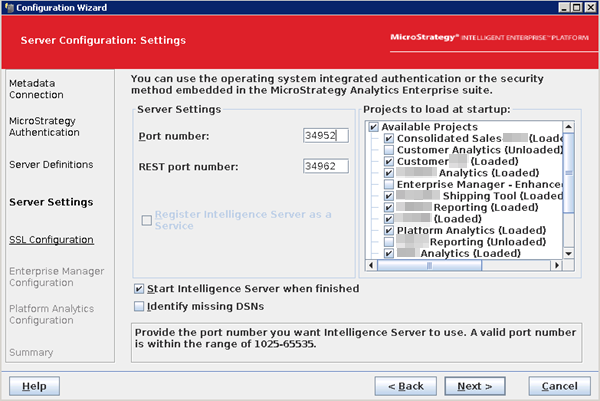

- 检查项目负载和端口设置并点击下一个。

如果您收到错误消息,指出所选端口无效或已被使用,请参阅KB485344。

-

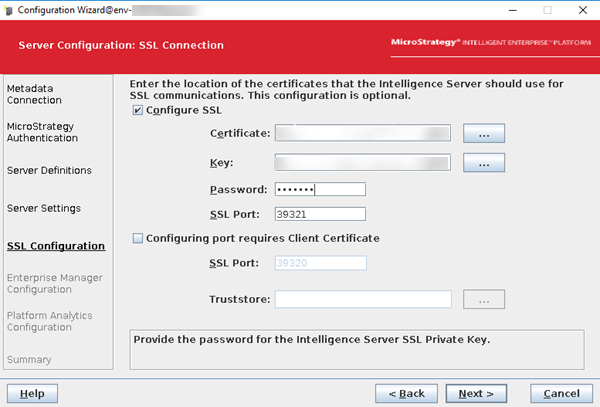

对于 MicroStrategy 2021 及更高版本,必须为环境启用 SSL。

您还可以检查

39321用作 Web Admin 中的 SSL 端口或/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.properties文件。如果39321在 Web 中设置。选择配置 SSL复选框并使用证书和密钥,如下所示:

-

证书:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

密钥:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

密码:

mstr123 -

SSL 端口:

39321

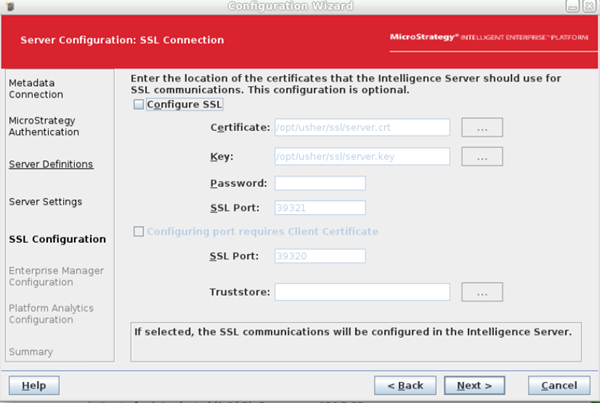

如果

如果/opt/usher/ssl/server.crt和/opt/usher/ssl/server.key路径被使用。-

取消选择配置 SSL复选框并点击 下一个。

-

完成配置。

-

重新启动配置。自动返回证书路径。

-

正确的证书:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

正确键:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

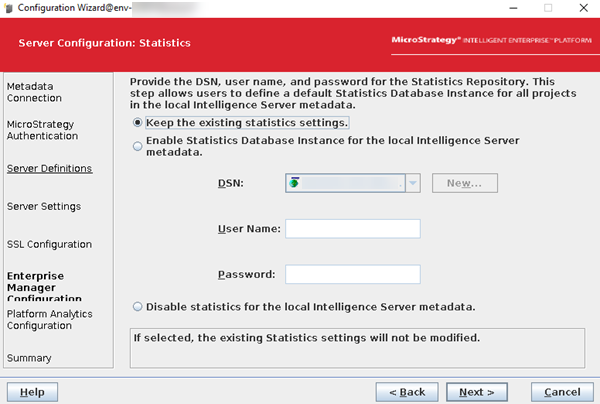

选择保留现有统计设置并点击下一个。

-

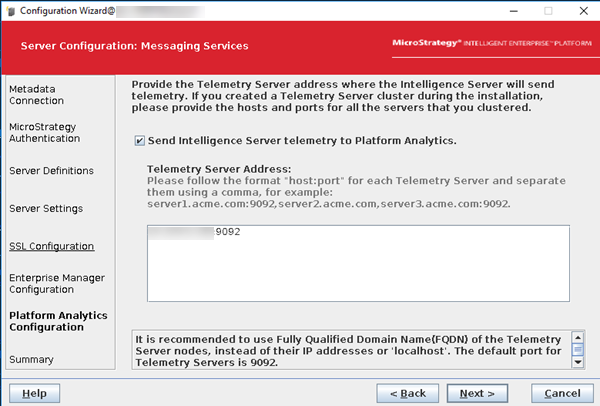

选择将 Intelligence Server 遥测数据发送到 Platform Analytics复选框。

-

进入

<this server IP address>:9092。对于集群节点,在两个节点上输入 node1 的 IP 地址(Telemetry 服务器的数量必须是奇数,因此对于 2 节点环境,它就在 node1 上)。

-

单击 Next(下一步)。

-

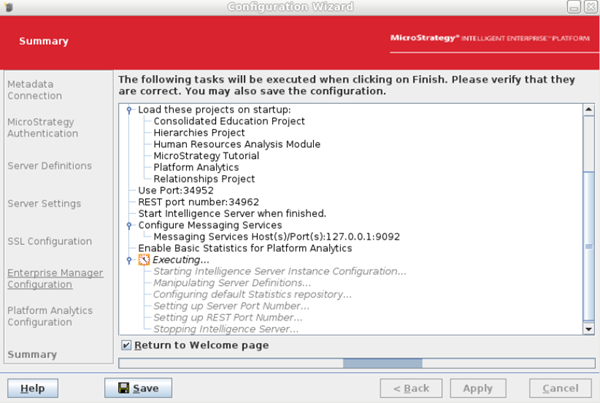

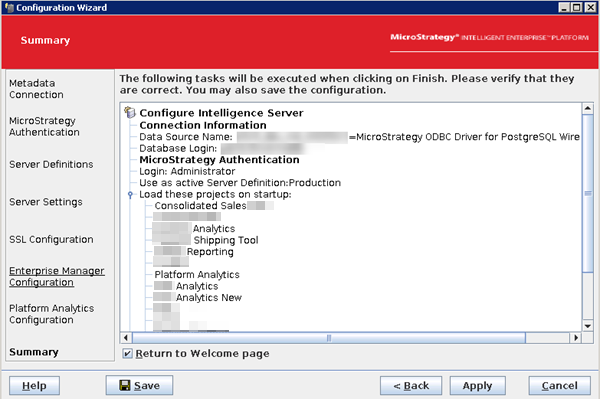

查看摘要并点击申请。

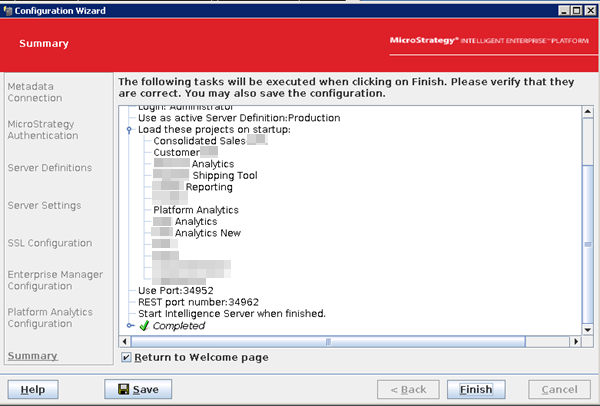

情报服务器重新配置可能需要一段时间。重新配置成功后,将返回以下窗口。

-

单击完成。

-

对于集群节点,在环境的所有节点上重复。

将证书导入到 trusted.jks 中Strategy网络、图书馆和移动设备

由于 Intelligence Server SSL 的证书已更改,因此您必须导入证书以 trusted.jks 为了Strategy Web、Library 和 Mobile,在这些服务和 Intelligence 服务器之间建立信任。

您可以检查当前 webapps 环境上的文件夹,查看是否有任何自定义的:

ls /opt/apache/tomcat/latest/webapps/-

转到以下每条路径。对于集群节点,在每个节点和每个 Web、库和移动 Web 应用程序上执行此操作。

-

网站:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

库:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

例如:

复制cd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

备份当前证书:

复制cp trusted.jks trusted.jks.bak -

运行以下命令并输入

yes当询问您是否信任该证书时。单击此处获取单个节点。

复制keytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pem例如:

复制keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt如果

trusted.jsk例如,在移动网络应用中缺少,请从MicroStrategy。示例

对于单个节点和只有三个默认 Web 应用程序,单独运行以下脚本以备份 jks 证书并将其添加到密钥库:

复制cp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt单击此处获取集群节点。

节点 1

复制keytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem节点 2

复制keytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pem是配置 Intelligence 服务器时创建的证书。 - 在每个节点上重启tomcat: 复制

service mstr tomcatrestart - 在每个节点上重新启动建模服务:复制

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart