Strategy One

Workstation 認証用のカスタム リダイレクト URI

MicroStrategy ONEから開始 (2024 年 12 月), 管理者は、OIDC 設定時に Workstation リダイレクト URI を構成可能 の認証Strategy強化できます

この更新は、一部の OIDC との互換性の問題に対処します AWS などのプロバイダー Cognito はデフォルトをブロック http://127.0.0.1:port Workstation が使用するリダイレクト URI です。管理者は、以下の中から選択できます。 http://127.0.0.1:port および http://localhost:port セットアップ プロセスの間、特定の要件を持つプロバイダーの認証ワークフローがスムーズにできるようにする必要があります

前提条件

カスタム リダイレクト URI を構成するには、次の前提条件を満たす必要があります:

-

Workstation バージョン:MicroStrategy ONE (2024 年 12 月) 以降。

-

Library Server バージョン:MicroStrategy ONE (2024 年 12 月) 以降。

-

OIDC プロバイダーは適切に設定され、サポートする

http://127.0.0.1:portまたはhttp://localhost:port。

Workstation 認証用のカスタム リダイレクト URI を構成

-

を開く[[[Undefined variable 会社_製品名.Vivツール]]] ウィンドウ使用している環境に接続することもできます

-

接続された環境を右クリックし、選択しますOIDC を構成未満エンタープライズ セキュリティを構成。

-

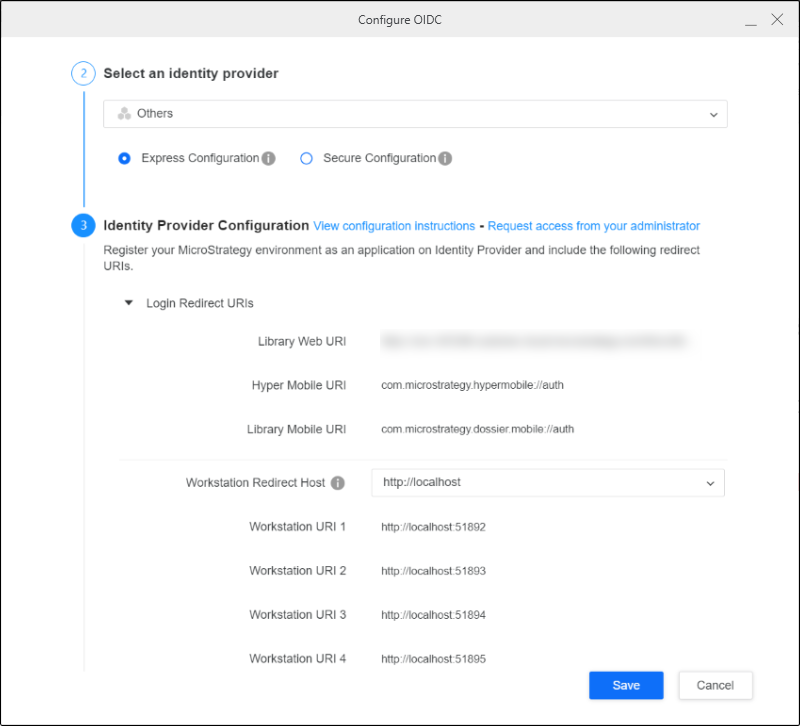

IN ステップ 2:アイデンティティ プロバイダーを選択、選択その他ドロップダウン リストに表示されますこれは、カスタム リダイレクトでサポートされている唯一の方法です URI

-

IN ステップ 3:ID プロバイダー構成、展開ログイン リダイレクト URI。

-

内Workstation リダイレクト ホストドロップダウン リストから、次のオプションのいずれか 1 つを選択します:

-

http://127.0.0.1:これがデフォルトのオプションです。 -

http://localhost:このオプションは、許可しないプロバイダーで利用できますhttp://127.0.0.1。

-

-

IdP で必要な値を入力します (例: クライアント ID、 Issuer、ユーザーのクレーム マッピング、など)。

-

IN ステップ 5:ユーザー マッピング、展開拡張内の値を確保しますスコープ IdP のスコープに一致させます

-

クリック保存ライブラリサーバーを再起動する必要があります

-

OIDC をテスト IdP がリダイレクト URI を承認することを確認するログイン プロセス:

-

ナビゲーション ペインで [環境] をクリックします。

-

使用する環境を右クリックして、切断。

-

使用する環境を右クリックして、接続。

-

OIDC を使用してログインします。

-

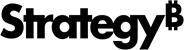

AWS Cognito リダイレクト URI を構成

AWS を構成するには IdP としての Cognito:

-

AWS Cognito コンソールで、アプリケーションの接続を確認します許可されているコールバック URL含む

http://localhost:51892修正後http://localhost:51897。Workstation はこの範囲から利用可能な最初のポートを選択します。

-

を開く[[[Undefined variable 会社_製品名.Vivツール]]] ウィンドウ使用している環境に接続することもできます

-

接続された環境を右クリックし、選択しますOIDC を構成未満エンタープライズ セキュリティを構成。

-

IN ステップ 2:アイデンティティ プロバイダーを選択、選択その他ドロップダウン リストに表示されますこれは、カスタム リダイレクト URI でサポートされている唯一の方法です。

-

IN ステップ 3:ID プロバイダー構成、展開ログイン リダイレクト URI。

-

内Workstation リダイレクト ホストドロップダウン リスト、選択

http://localhost。

-

IN ステップ 4:Strategy構成、AWS Cognito を入力クライアント ID とIssuer URL。

-

IN ステップ 5:ユーザー マッピング、展開拡張内の値を確保しますスコープ AWS のスコープに一致 認識しています。

-

クリック保存ライブラリサーバーを再起動する必要があります

-

OIDC をテスト IdP がリダイレクト URI を承認することを確認するログイン プロセス:

-

ナビゲーション ペインで [環境] をクリックします。

-

使用する環境を右クリックして、切断。

-

使用する環境を右クリックして、接続。

-

OIDC を使用してログインします。

-