MicroStrategy ONE

Crea, modifica ed elimina connessioni vault

Strategia Uno (marzo 2025) aggiunge il supporto per i segreti di Azure Key Vault, Google Secret Manager e HashiCorp Cloud Platform Vault (non dedicati).

MicroStrategy ONE (dicembre 2024) aggiunge il supporto per i tipi di connessione vault HashiCorp e Amazon Web Services (AWS).

MicroStrategy ONE (settembre 2024) introduce la possibilità di creare, modificare ed eliminare connessioni vault. Semplifica la creazione di login di database sulla base dei segreti del vault recuperati da CyberArk Central Credential Provider.

Utilizzare connessioni vault per consentire a MicroStrategy Intelligence Server per recuperare i dati dalle credenziali archiviate esternamente. Le connessioni vault consentono di archiviare le credenziali all'interno dei sistemi aziendali anziché all'interno dei sistemi aziendali MicroStrategy di mantenere la riservatezza, l'integrità e la disponibilità delle informazioni sensibili.

Vedere le seguenti connessioni al vault supportate:

Prerequisiti

Per gestire gli accessi al database basati sul vault, è necessario l'estensione Creare e modificare connessioni vault privilegio.

Crea una connessione vault Amazon Web Services (AWS) Secrets Manager

MicroStrategy utilizza la modalità di autenticazione della chiave di accesso, basata su Identity Access Management (IAM), per ottenere i segreti da AWS. Per AWS Considerazioni sulla connessione al vault di Secrets Manager, vedere AWS Considerazioni sulla connessione vault di Secret Manager.

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

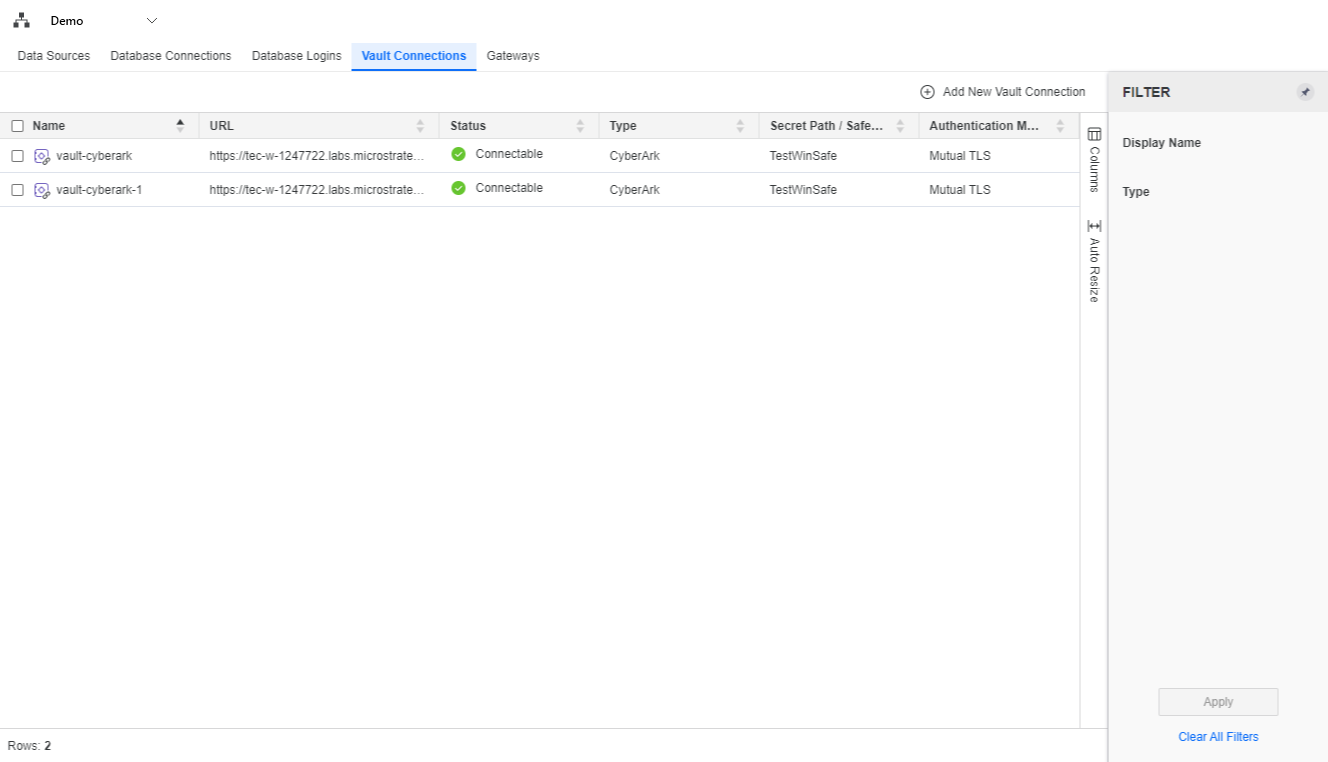

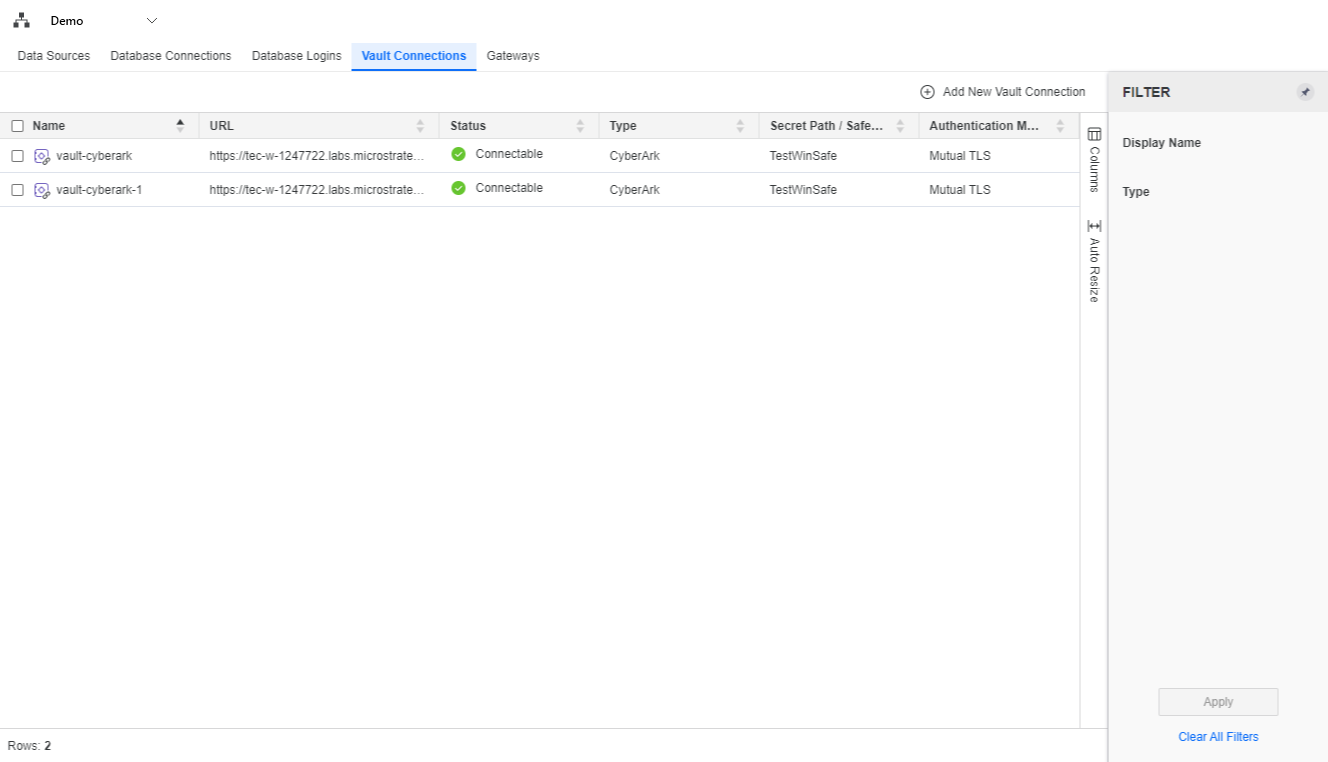

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault. -

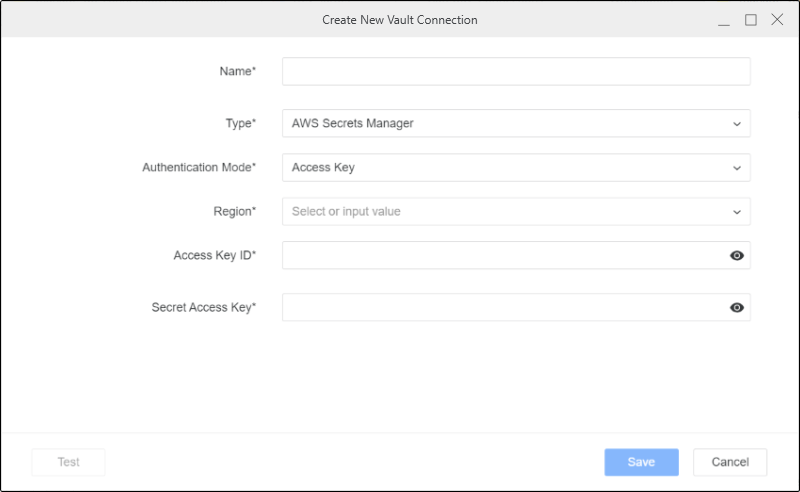

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere AWS Responsabile dei segreti.

-

Autenticazione Modalità: Scegliere Chiave di accesso.

-

Regione: Scegliere il vault AWS regione.

-

ID chiave di accesso: Immettere il proprio AWS ID chiave di accesso.

-

Accesso segreto Chiave: Immettere il proprio AWS chiave di accesso segreta.

Per ulteriori informazioni su AWS chiavi di accesso, vedere Gestisci le chiavi di accesso per IAM utenti. Per ulteriori informazioni sulla concessione delle autorizzazioni per AWS Secrets Manager, vedere Autenticazione e controllo accessi per AWS Responsabile dei segreti.

-

-

Fare clic su Salva.

AWS Considerazioni sulla connessione vault di Secret Manager

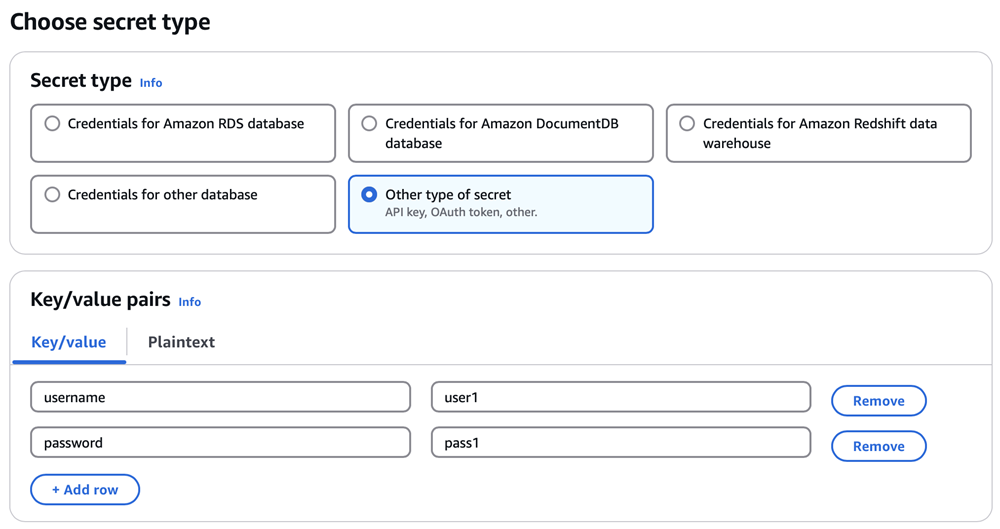

Database e other i tipi di segreti sono supportati per AWS Responsabile dei segreti. Per other tipi segreti, utilizzare username e password coppie chiave/valore per archiviare le credenziali del database.

Creare una connessione Azure Vault

Prerequisiti

MicroStrategy richiede un'entità servizio con autenticazione basata su certificato per ogni connessione all'insieme di credenziali delle chiavi di Azure.

Per creare l'entità servizio:

-

Creare l'entità servizio utilizzando l'autenticazione basata su certificato. Per ulteriori informazioni, consultare Registrare un'app Microsoft Entra e creare un'entità Service.

-

Usare il controllo degli accessi basato sui ruoli di Azure per assegnare il ruolo di lettore di Key Vault all'entità servizio appena creata. Per ulteriori informazioni, consultare Fornisci accesso a chiavi, certificati e segreti di Key Vault con il controllo degli accessi basato sul ruolo di Azure.

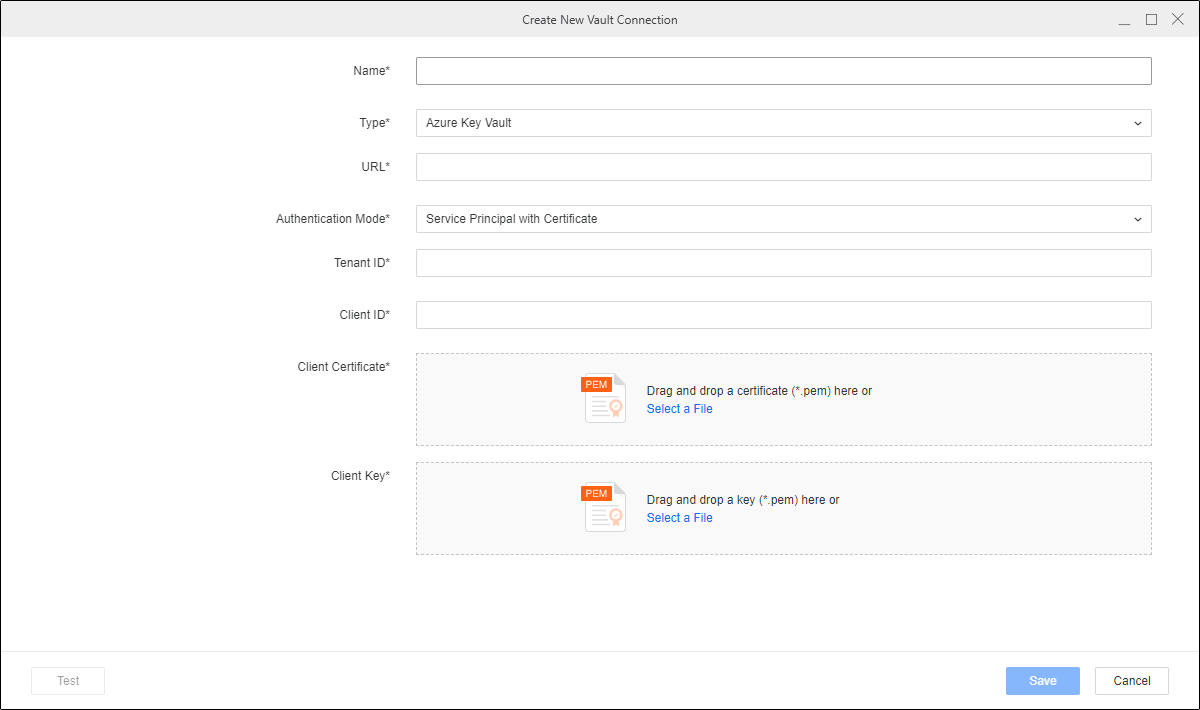

Creare una connessione Azure Vault

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault.

-

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere Azure Key Vault.

-

URL: Immettere l'URL dell'ambiente Azure.

-

Autenticazione Modalità: Scegliere Principale servizio con certificato.

-

ID tenant: Immettere l'ID di Azure Directory (tenant).

-

ID client: Immettere l'applicazione Azure (client) ID.

Per ulteriori informazioni su ID tenant e client Azure, vedere Registra un'app nel tenant esterno.

-

Certificato client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

Fare clic su Rimuovi o Sostituire per eliminare o caricare un nuovo file.

-

Chiave client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

Fare clic su Rimuovi o Sostituire per eliminare o caricare un nuovo file JSON.

Per ulteriori informazioni su Chiavi Azure, vedere Documentazione Azure Keys.

-

-

Fare clic su Salva.

Considerazioni su Azure Key Vault

-

Il segreto che include nome utente e password del database deve utilizzare il seguente formato:

{"username": "my-username", "password": "my-password"}. -

Sono supportati fino a 250 segreti di Azure Key Vault per entità servizio. Se si dispone di più di 250 script, creare un'entità servizio aggiuntiva e autenticazioni basate su certificato. Ad esempio,

service-principal-app-aÈ possibile creare per i primi 250 segreti eservice-principal-app-bpuò essere creato per altri 250 segreti.

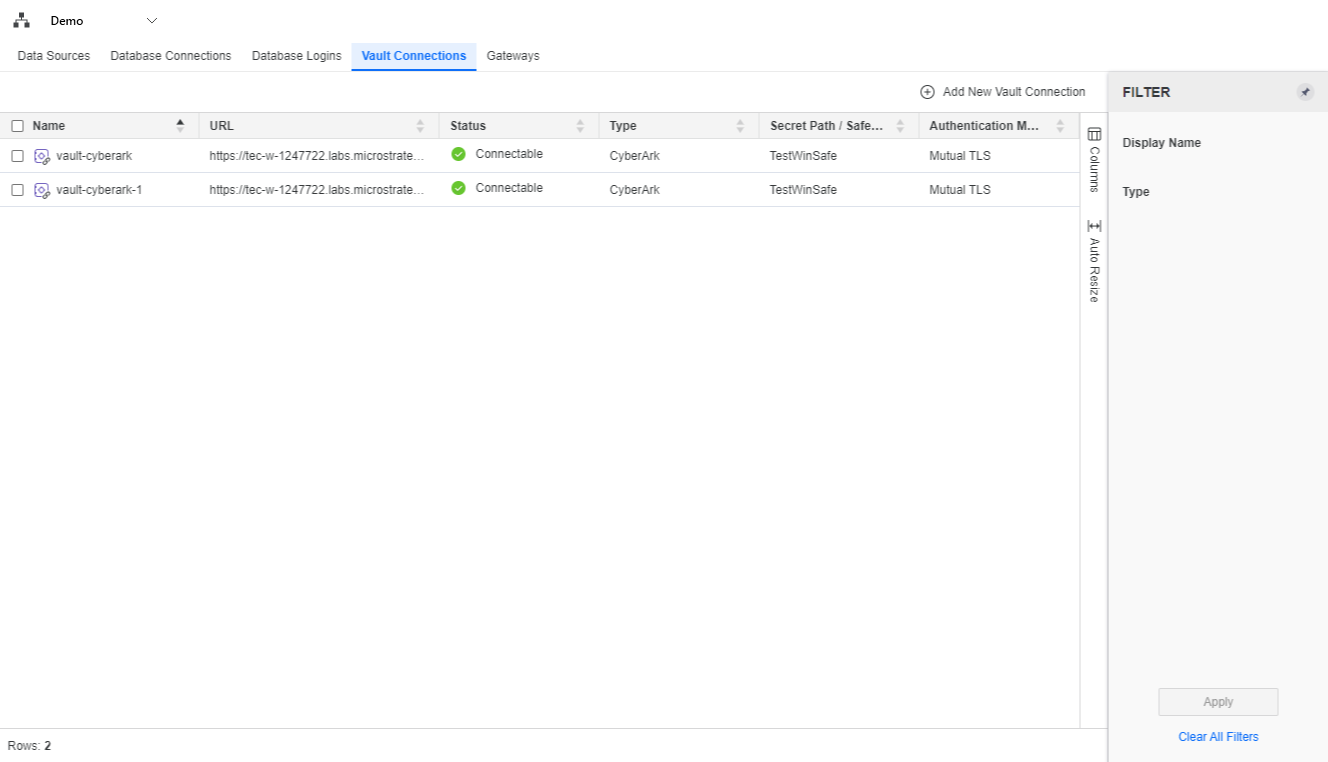

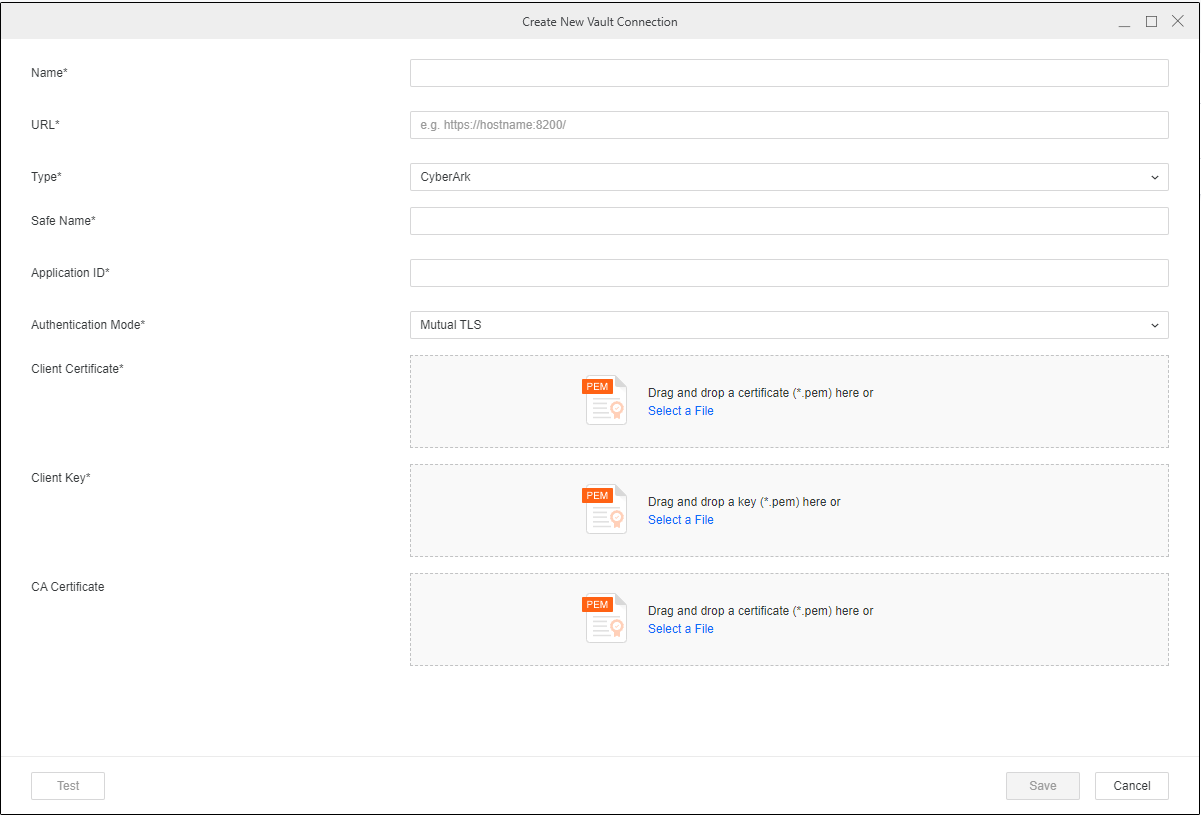

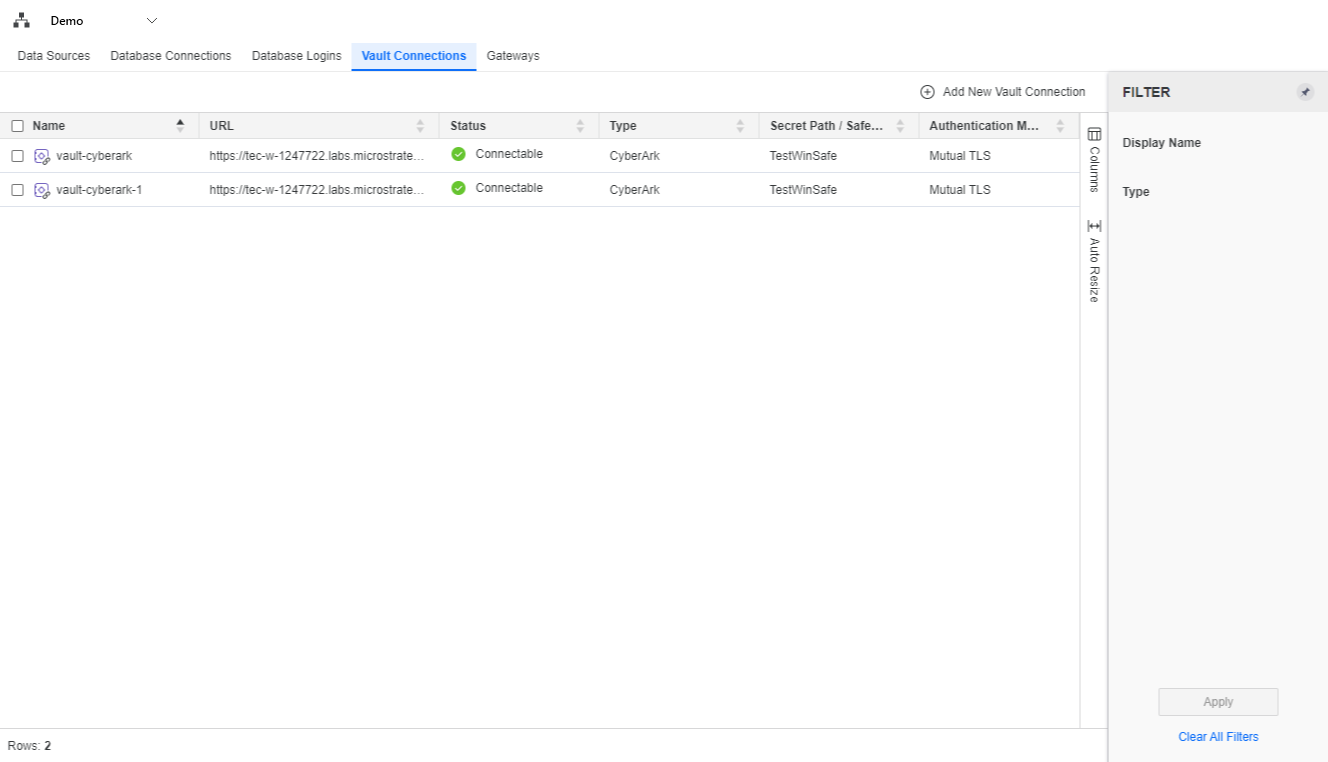

Crea una connessione CyberArk Vault

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault. -

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere CyberArk.

-

URL: Immettere l'URL dell'ambiente CyberArk.

-

Nome sicuro: Digitare il nome della cassaforte CyberArk a cui collegarsi.

-

Modalità di autenticazione: Scegliere TLS reciproco.

-

Certificato client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

-

Chiave client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

-

-

Fare clic su Salva.

Il CyberArk Central Credential Provider potrebbe utilizzare il caching per migliorare le prestazioni. Vedere Documentazione ufficiale di CyberArk per maggiori dettagli. Se la memorizzazione nella cache è abilitata, eseguire il seguente comando per aggiornare la cache dopo l'aggiunta o l'aggiornamento delle credenziali del database in CyberArk.

CopiaAppPrvMgr.exe RefreshCache

Crea una connessione vault di Google Secret Manager Vault

Prerequisiti

MicroStrategy richiede un account di servizio con chiavi segrete per ogni connessione di Google Secret Manager.

Per creare un account di servizio con chiavi segrete per ogni connessione Google Secret Manager:

-

Creare un nuovo account di servizio. Per ulteriori informazioni, consultare Crea account di servizio.

-

Assegnare l'account con una chiave segreta. Per ulteriori informazioni, consultare Crea ed elimina chiavi account di servizio.

Salvare il JSON della chiave segreta. Sarà necessario per creare la connessione vault.

-

Concedere all'account di servizio un ruolo di funzione di accesso segreti di gestione segreti per i segreti corrispondenti. Per ulteriori informazioni, consultare Concedi accesso.

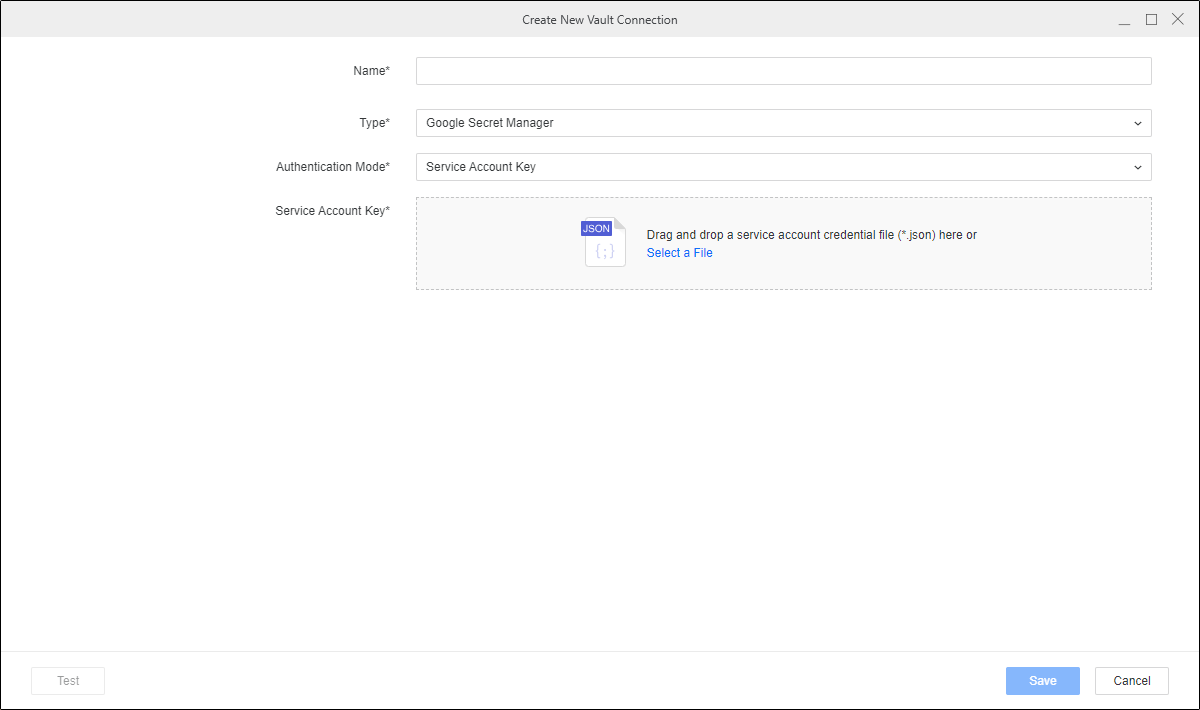

Crea una connessione vault di Google Secret Manager Vault

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault.

-

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere Gestione segreti Google.

-

Autenticazione Modalità: Scegliere Chiave account di servizio.

-

Chiave account di servizio: Fare clic su Selezionare un file, selezionare il file delle credenziali dell'account di servizio e fare clic su Apri.

Dopo aver caricato il file, fare clic su Visualizza JSON File per visualizzare in anteprima il file. Fare clic su Rimuovi o Sostituire per eliminare o caricare un nuovo file JSON.

-

-

Fare clic su Salva.

Considerazioni su Google Secret Manager

Il segreto che include nome utente e password del database deve utilizzare il seguente codice JSON formato: {"username": "my-username", "password": "my-password"}.

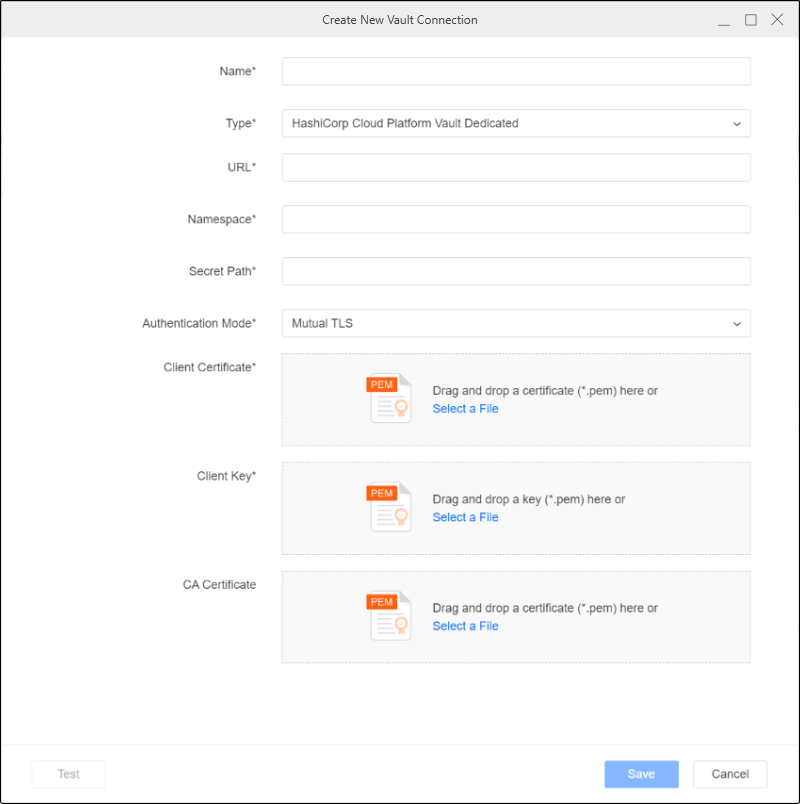

Crea una connessione vault HashiCorp

MicroStrategy supporta la lettura di valori-chiave (KV) segreti (versioni 1 e 2) e motori database secret con ruoli statici di HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault Dedicated o HashiCorp Vault Enterprise. Per considerazioni sulla connessione al vault HashiCorp, cfr Considerazioni sulla connessione vault HashiCorp.

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault. -

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault dedicato, o HashiCorp Vault Enterprise.

-

URL: Immettere l'URL dell'ambiente HashiCorp.

-

Spazio dei nomi: Digitare lo spazio dei nomi HashiCorp. Questa opzione è disponibile solo per HashiCorp Cloud Platform Vault Dedicated e HashiCorp Vault Enterprise.

Per ulteriori informazioni sugli spazi dei nomi HashiCorp, vedere HCP Considerazioni sullo spazio dei nomi dedicato Vault.

-

Percorso segreto: Immettere il percorso in cui sono archiviati i segreti HashiCorp.

-

Modalità di autenticazione: Scegliere TLS reciproco.

-

Certificato client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

-

Chiave client: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

-

Certificato CA: Fare clic su Selezionare un file, selezionare il file del certificato e fare clic su Apri.

Per ulteriori informazioni sulla creazione di certificati, vedere Configurazione servizio Web provider di credenziali centrali.

-

-

Fare clic su Salva.

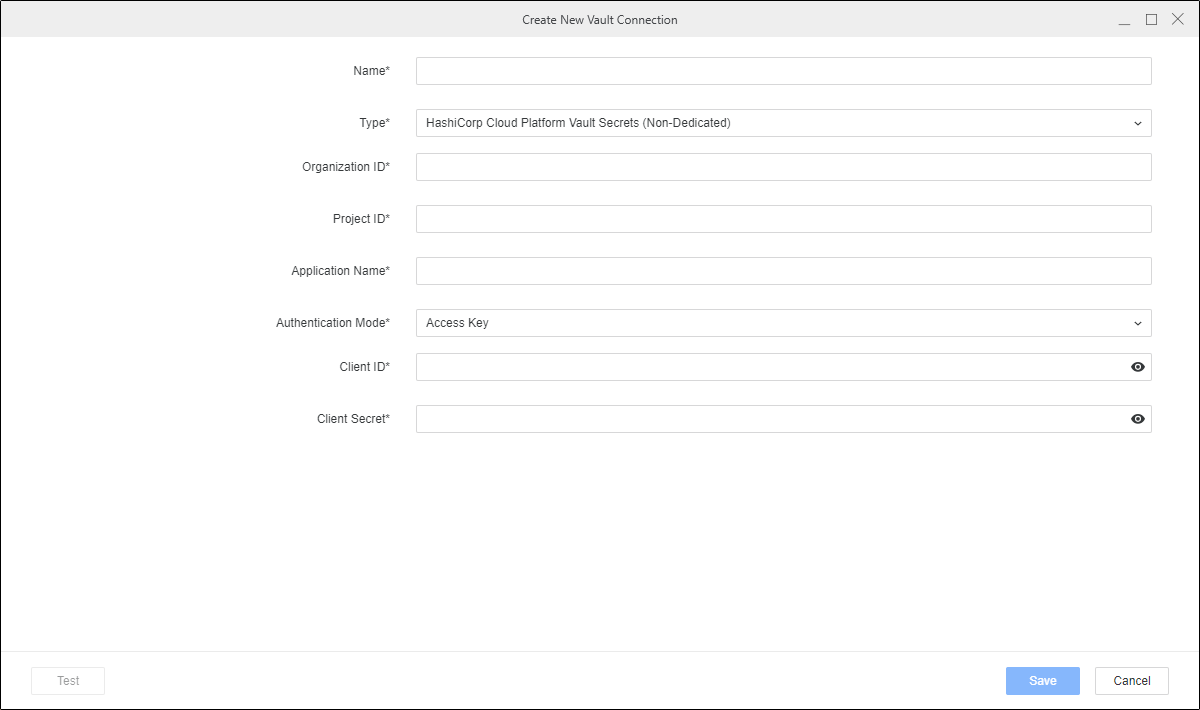

Crea una connessione non dedicata vault HashiCorp Cloud Platform Vault Secrets

Prima di creare una connessione HCP (HashiCorp Cloud Platform), è necessario creare una coppia di chiavi dell'entità servizio e assegnarle il ruolo di lettore segreti dell'app Vault Secrets. Per ulteriori informazioni, consultare Recupera organizzazione HCP e ID progetto.

- Aprire la finestra di Workstation.

- Nel riquadro Navigazione, fare clic su Origini dati.

-

Fare clic su Connessioni vault per visualizzare tutte le connessioni vault.

-

Fare clic su

Aggiungi nuova connessione vault.

Aggiungi nuova connessione vault. -

Immettere i valori nei seguenti campi:

-

Nome: Digitare un nome per la connessione.

-

Tipo: Scegliere Segreti del vault della piattaforma cloud HashiCorp (non dedicati).

-

ID organizzazione: Immettere l'ID organizzazione HashiCorp.

-

ID progetto: Immettere l'ID progetto HashiCorp.

-

Nome applicazione: Digitare il nome dell'applicazione HashiCorp.

-

Modalità di autenticazione: Scegliere Chiave di accesso.

-

ID client: Immettere l'ID client HashiCorp.

-

Segreto client: Digitare il segreto client HashiCorp.

-

-

Fare clic su Salva.

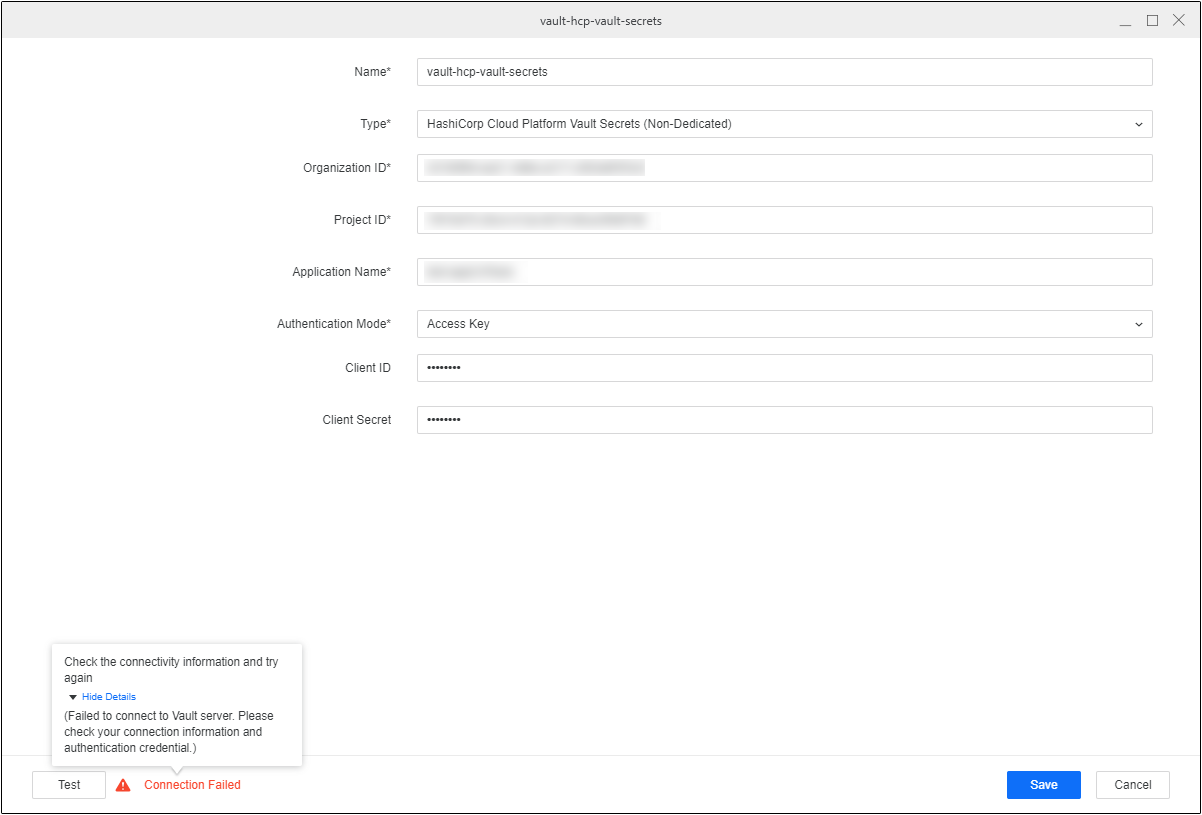

Considerazioni sulla connessione vault HashiCorp

-

MicroStrategy supporta solo segreti statici. Il segreto che include nome utente e password deve utilizzare il seguente codice JSON formato:

{"username": "my-username", "password": "my-password"}. -

La connessione ai segreti del vault HCP potrebbe non riuscire e viene visualizzato un messaggio di errore. Questo errore è causato dall'archivio certificati attendibili nel sistema operativo. Non contiene il certificato emesso da un'autorità di certificazione (CA) che è necessario per connettersi all'HCP server.

Per risolvere il problema:

-

Scarica la CA certificato in a

hcp-cacert.pemfile utilizzando il seguente comando:Copiaecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

Aggiungere il certificato all'archivio certificati attendibili del sistema operativo.

Se si utilizza Windows, vedere Importare il certificato nell'archivio del computer locale per ulteriori informazioni.

Se si utilizza Linux, vedere Come configurare la CA Elenco certificati attendibili in Linux per ulteriori informazioni.

-

-

L'autenticazione con certificato TLS è disabilitata immediatamente da HashiCorp per gli ambienti HashiCorp Cloud Platform Vault Dedicated. Pertanto, assicurarsi di inviare una richiesta di supporto e procedere TLS Autenticazione certificato per abilitare TLS autenticazione.

-

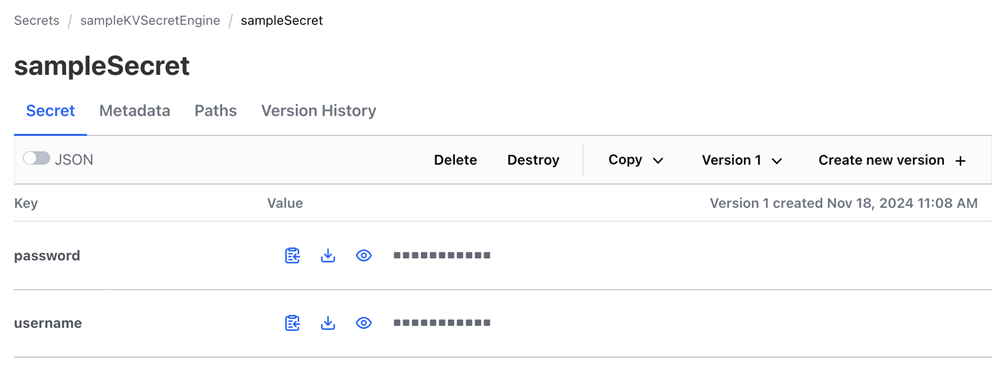

Quando si usa il valore-chiave (KV) secret, verificare che le credenziali del database siano salvate nelle chiavi nome utente e password. Vedere l'esempio seguente per

sampleKVSecretEnginepercorso segreto esampleSecretnome segreto dove nome utente e password sono salvati nelle chiavi motore.

-

Assicurarsi che il nome del segreto non sia annidato per tutte le versioni di HashiCorp. Ad esempio, è possibile utilizzare nomeSegreto ma non NomeSegreto/sottopercorso.

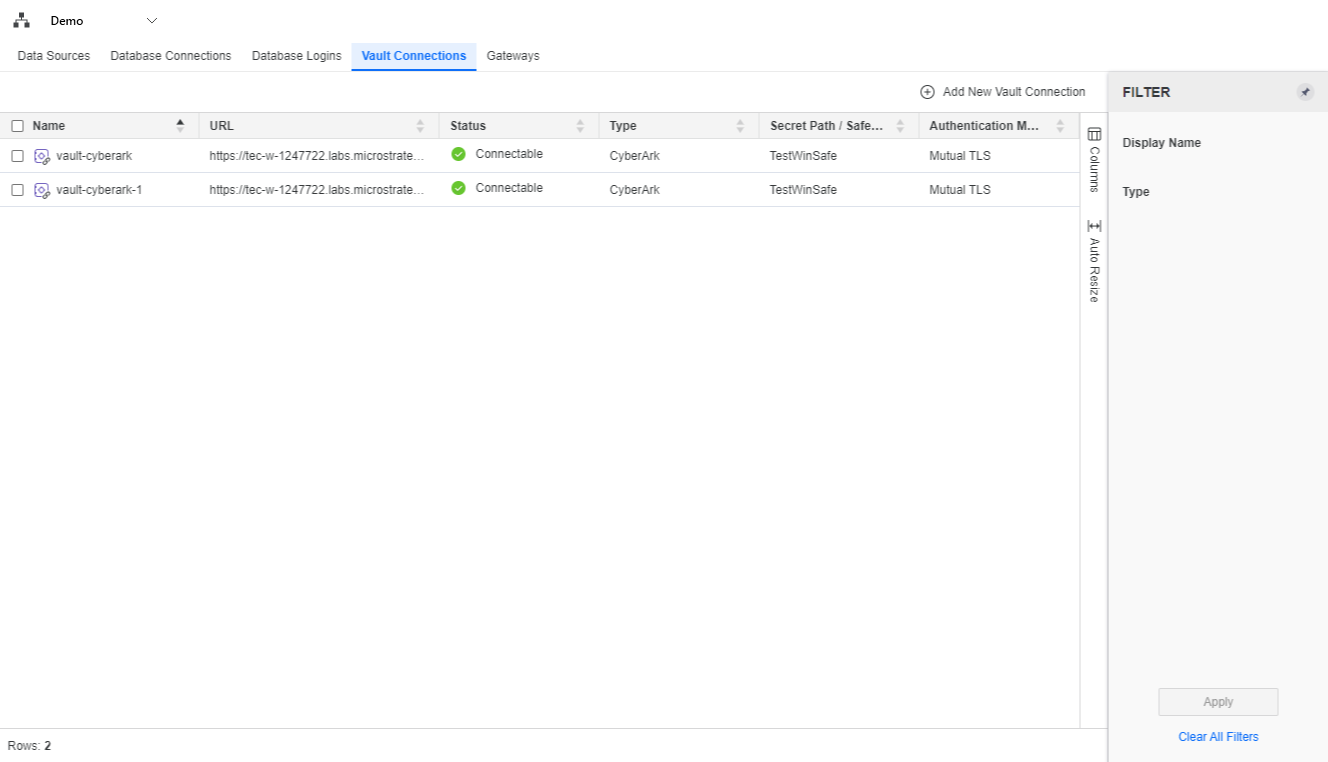

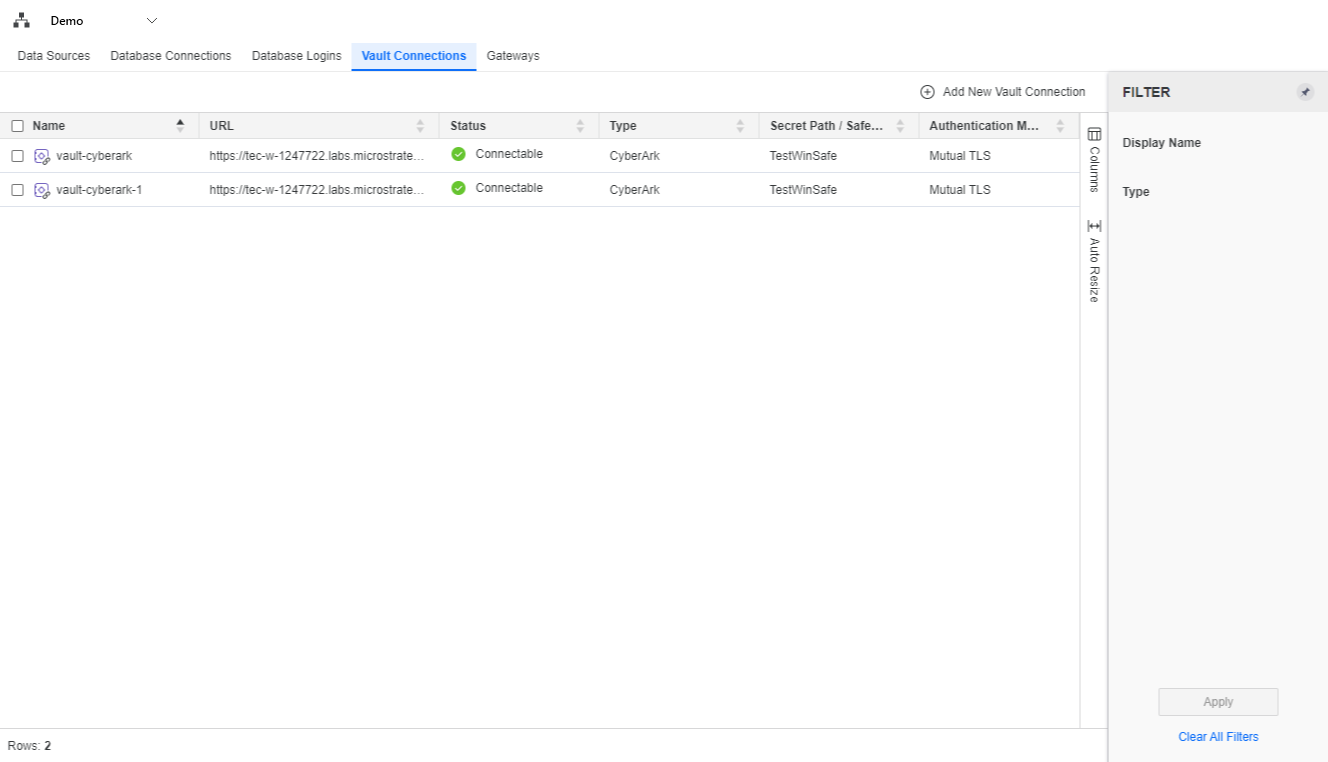

Modificare una connessione vault esistente

-

Per modificare o eliminare un oggetto connessione vault, fare clic con il pulsante destro del mouse su di esso nella tabella e scegliere Modifica o Elimina.

-

Per visualizzare le proprietà generali, il giornale di registrazione modifiche o l'accesso di sicurezza per la modifica degli ACL, fare clic con il pulsante destro del mouse su un oggetto connessione vault e scegliere Proprietà.

-

Fare clic su OK.

Argomento correlato

Crea, modifica ed elimina connessioni database autonome e login database