Strategy ONE

Crear, editar y eliminar las conexiones de un almacén

Estrategia One (marzo de 2025) añade compatibilidad con Azure Key Vault, Google Secret Manager y HashiCorp Cloud Platform Vault Secrets (no dedicado).

MicroStrategy ONE (diciembre de 2024) añade compatibilidad con los tipos de conexión de almacén de HashiCorp y Amazon Web Services (AWS).

MicroStrategy ONE (septiembre de 2024) presenta la capacidad de crear, editar y eliminar conexiones de almacén. Facilita la creación de inicios de sesión de bases de datos basados en secretos de almacenes recuperados del proveedor de credenciales de CyberArk Central.

Utilice conexiones de almacenes para permitir Strategy Intelligence Server para recuperar datos a partir de sus credenciales almacenadas externamente. Las conexiones del almacén le permiten almacenar las credenciales dentro de los sistemas corporativos, en lugar de Strategy mantener la confidencialidad, integridad y disponibilidad de la información confidencial.

Consulte las siguientes conexiones de almacenes admitidas:

Requisitos previos

Para administrar inicios de sesión de bases de datos basadas en almacenes, necesita la Crear y editar conexiones de almacenes privilegio.

Crear una conexión de almacén de Secrets Manager de Amazon Web Services (AWS)

Strategy utiliza el modo de autenticación de clave de acceso, que se basa en Identity Access Management (IAM), para obtener secretos de AWS. Para AWS Para considerar la conexión del almacén de Secrets Manager, consulte AWS Consideraciones sobre la conexión del almacén de Secret Manager.

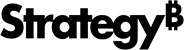

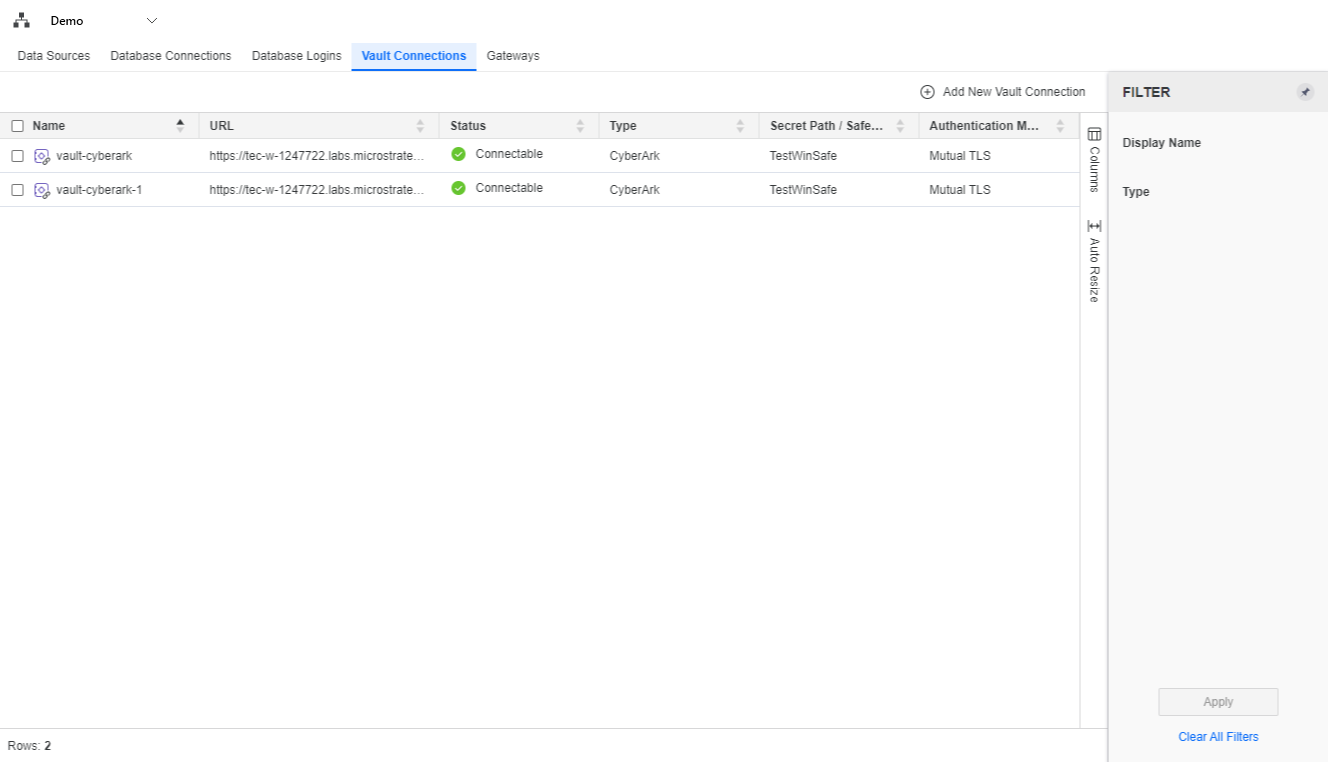

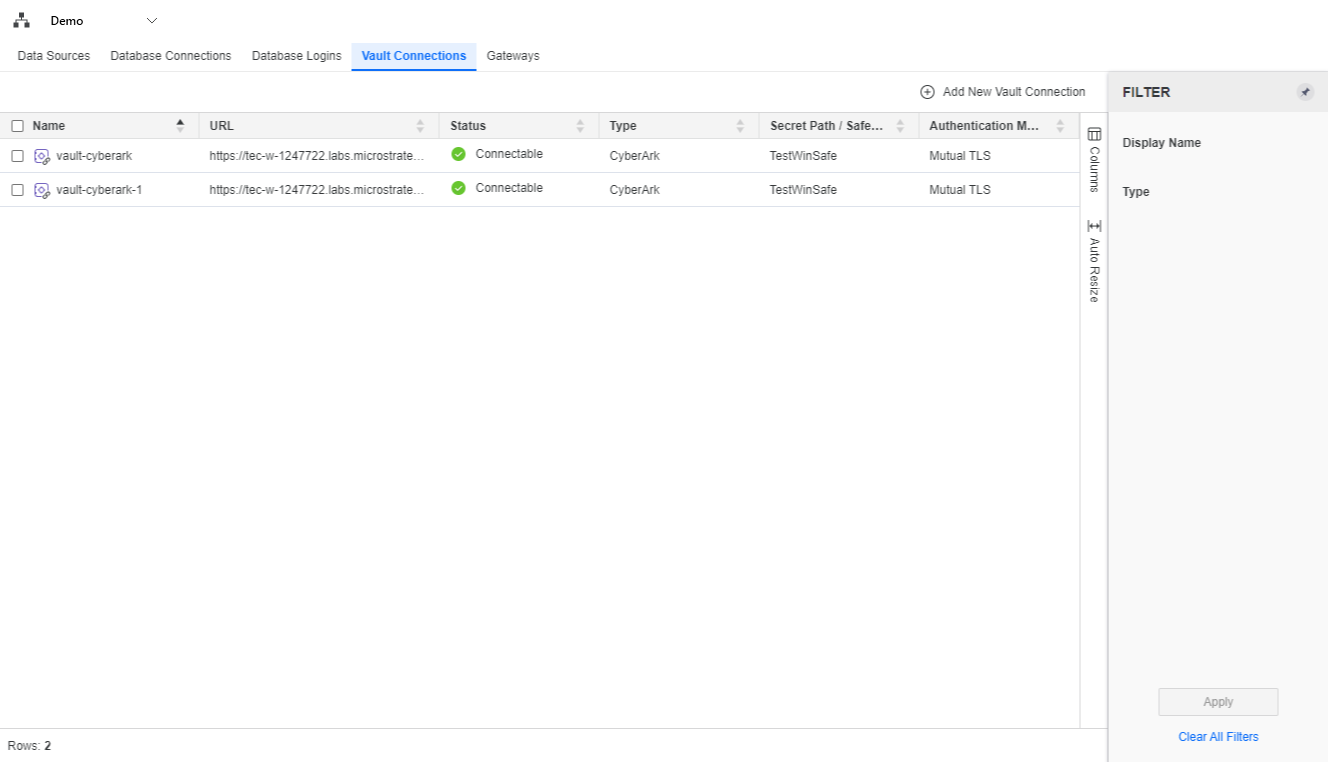

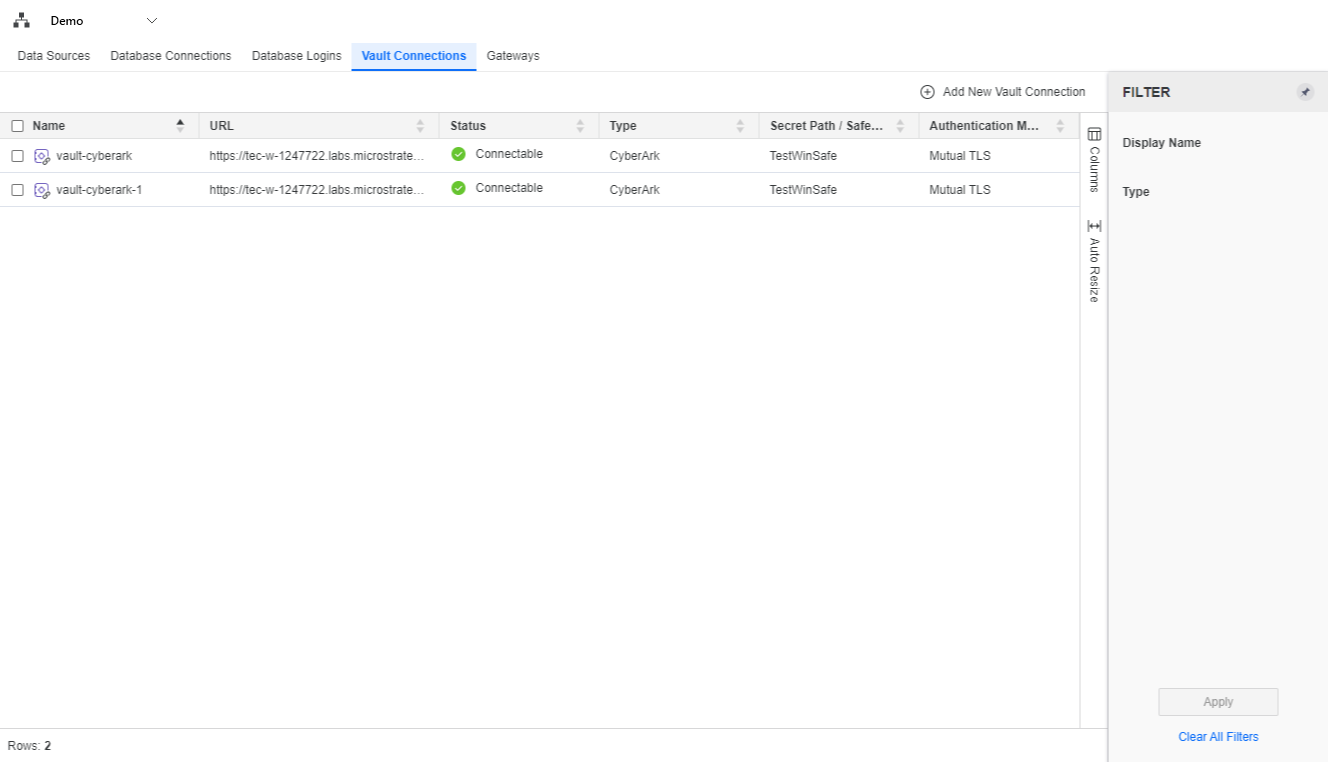

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

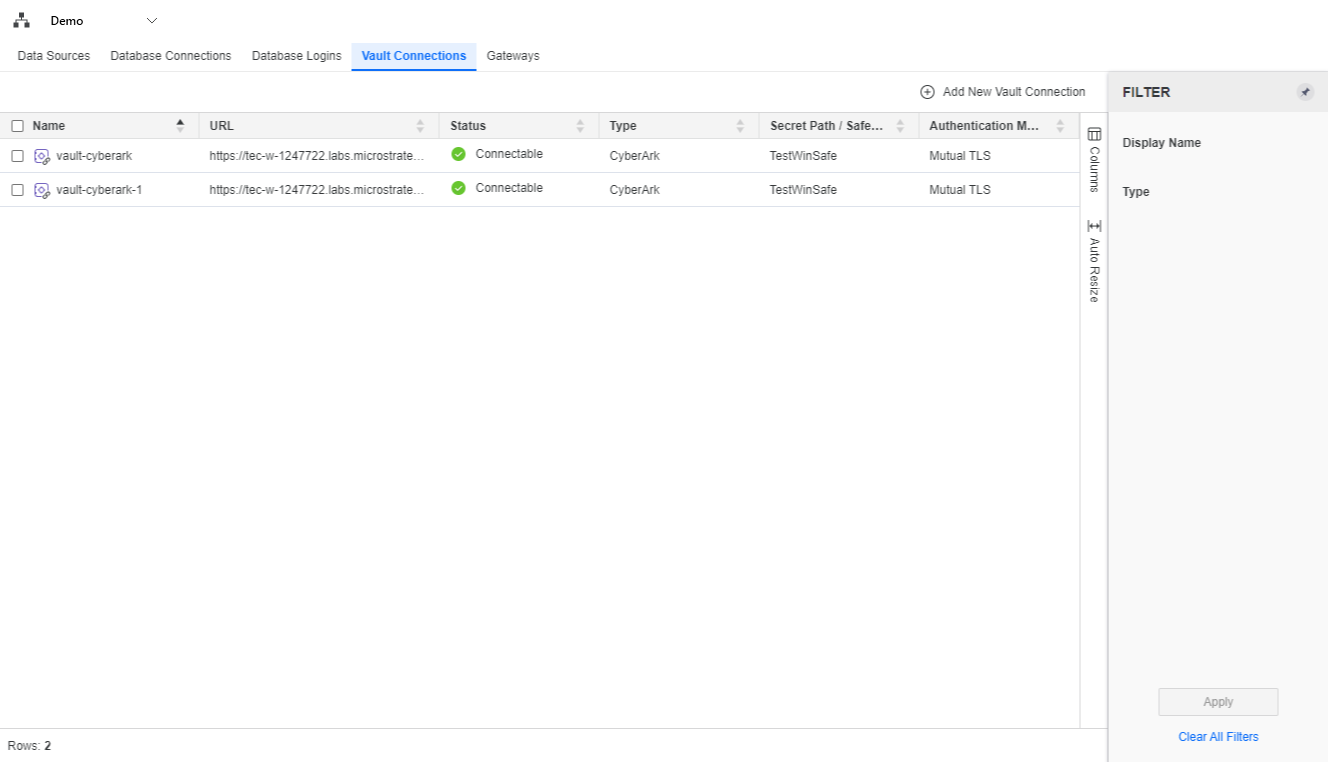

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén. -

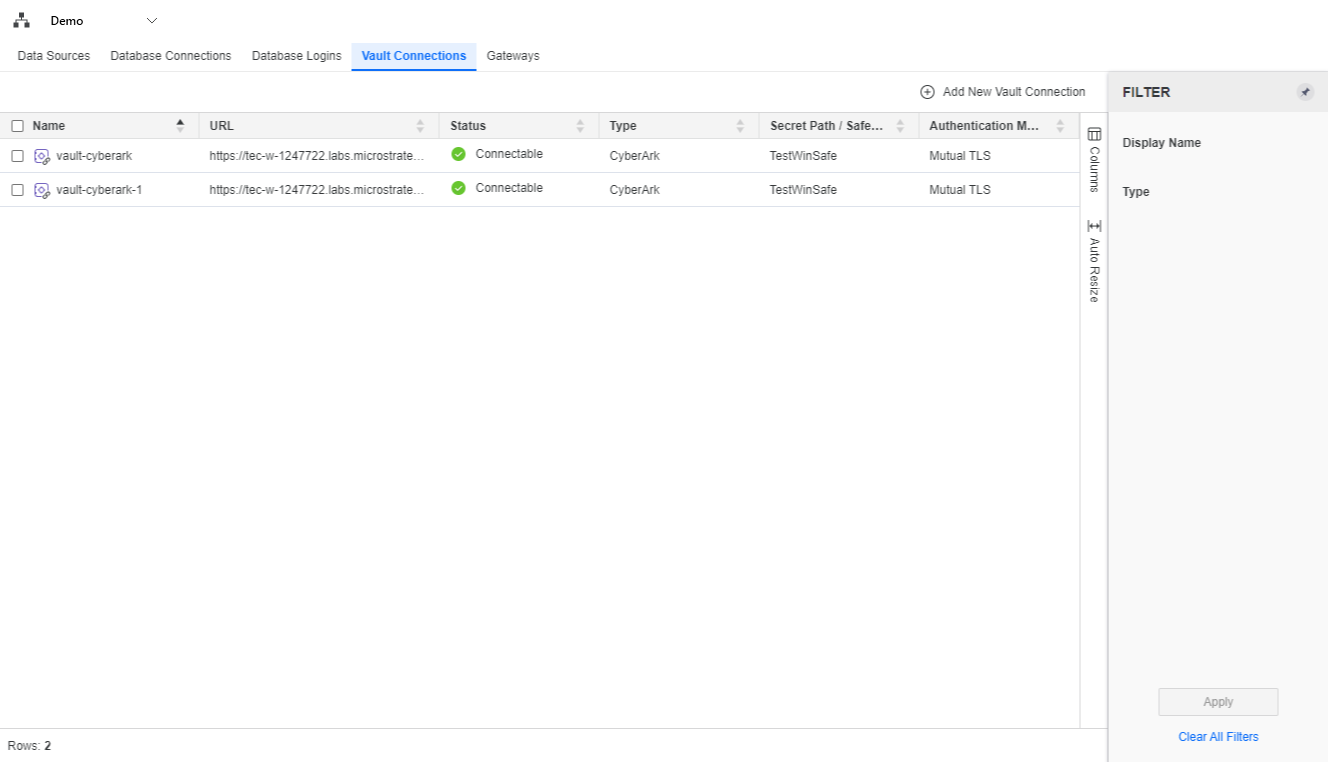

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Seleccionar AWS Secrets Manager.

-

Autenticación Modo: Seleccionar Clave de acceso.

-

Región: Elija el almacén AWS región.

-

ID de clave de acceso: Introduzca su AWS ID de clave de acceso.

-

Secreto de acceso Clave: Introduzca su AWS clave de acceso secreta.

Para más información sobre AWS claves de acceso, consulte Administrar claves de acceso para IAM usuarios. Para más información sobre cómo conceder permisos para AWS Secrets Manager, consulte Autenticación y control de acceso para AWS Secrets Manager.

-

-

Haga clic en Guardar.

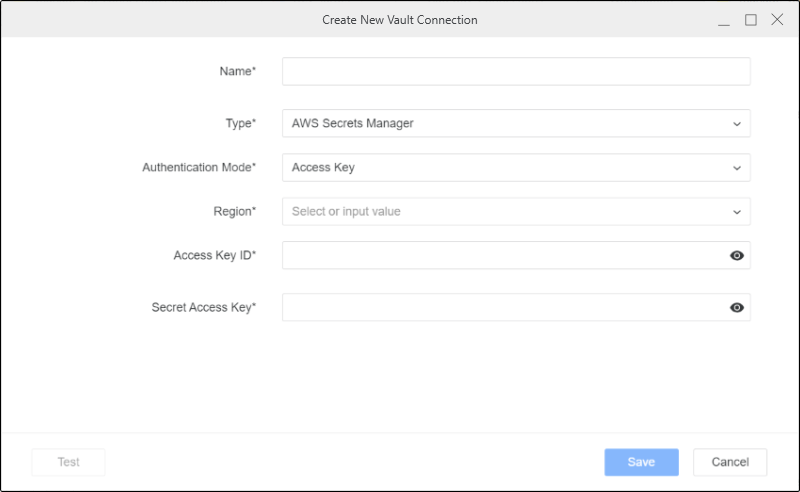

AWS Consideraciones sobre la conexión del almacén de Secret Manager

Base de datos y other tipos de secreto son compatibles con AWS Secretos Manager. Para other tipos de secreto, uso username y password pares clave-valor para almacenar las credenciales de la base de datos.

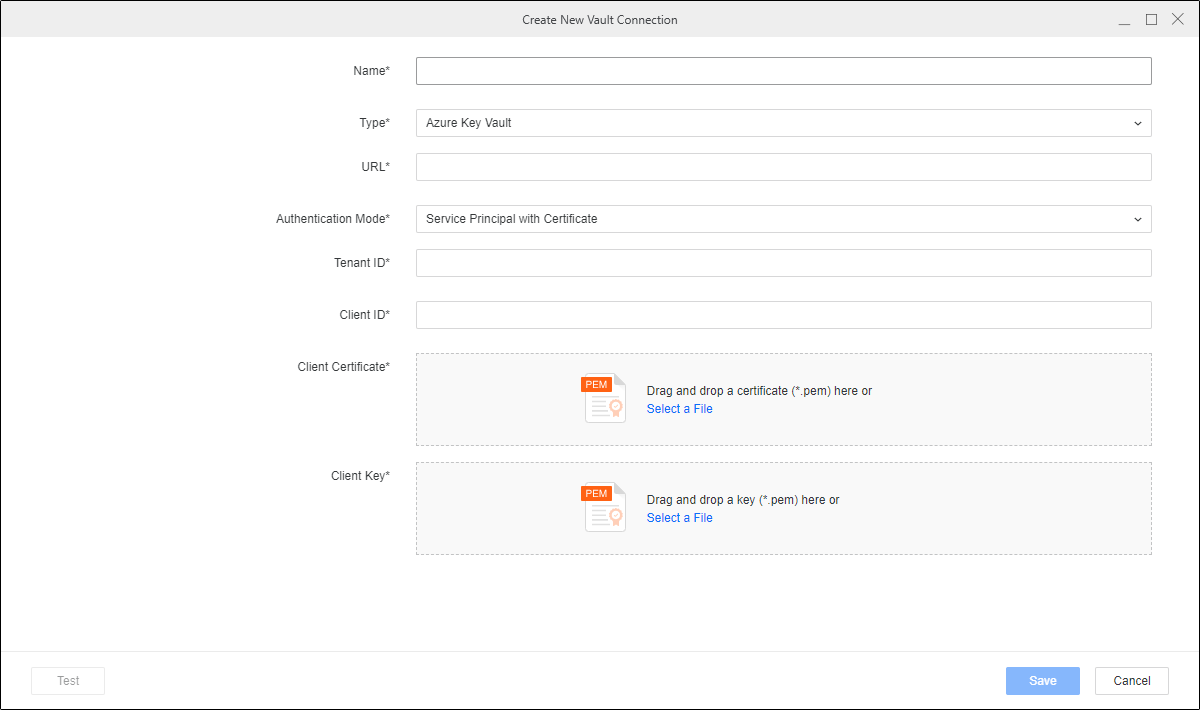

Crear una conexión de almacén de Azure

Requisitos previos

Strategy requiere una entidad de servicio con autenticación basada en certificados para cada conexión del almacén de claves.

Para crear la entidad de servicio:

-

Cree la entidad de servicio mediante autenticación basada en certificados. Para obtener más información, consulte Registrar una Microsoft Entra App y crear una entidad de servicio.

-

Use el control de acceso basado en roles de Azure para asignar el rol de lector del almacén de claves a la entidad de servicio que acaba de crear. Para obtener más información, consulte Conceder acceso a las claves, certificados y secretos del almacén de claves con el control de acceso basado en roles de Azure.

Crear una conexión de almacén de Azure

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén.

-

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Seleccionar Azure Key Vault.

-

URL: Introduzca la URL de su entorno de Azure.

-

Autenticación Modo: Seleccionar Principal del servicio con certificado.

-

ID de inquilino: Introduzca su ID (inquilino) del directorio de Azure.

-

ID de cliente: Introduzca su aplicación de Azure (cliente) ID.

Para obtener más información sobre ID de cliente y de inquilino de Azure, consulte Registrar una aplicación en su inquilino externo.

-

Certificado de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

Haga clic en Quitar o Reemplazar para eliminar o cargar un archivo nuevo.

-

Clave de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

Haga clic en Quitar o Reemplazar para eliminar o cargar un archivo JSON nuevo.

Para obtener más información sobre Claves de Azure, consulte Documentación de claves de Azure.

-

-

Haga clic en Guardar.

Consideraciones del almacén de claves de Azure

-

El secreto que incluye el nombre de usuario y la contraseña para su base de datos debe tener el siguiente formato:

{"username": "my-username", "password": "my-password"}. -

Se admiten hasta 250 secretos de Azure Key Vault por entidad de servicio. Si tiene más de 250 secretos, cree una entidad de servicio adicional y autenticaciones basadas en certificados. Por ejemplo,

service-principal-app-ase puede crear para los 250 primeros secretos yservice-principal-app-bpuede crearse para 250 secretos adicionales.

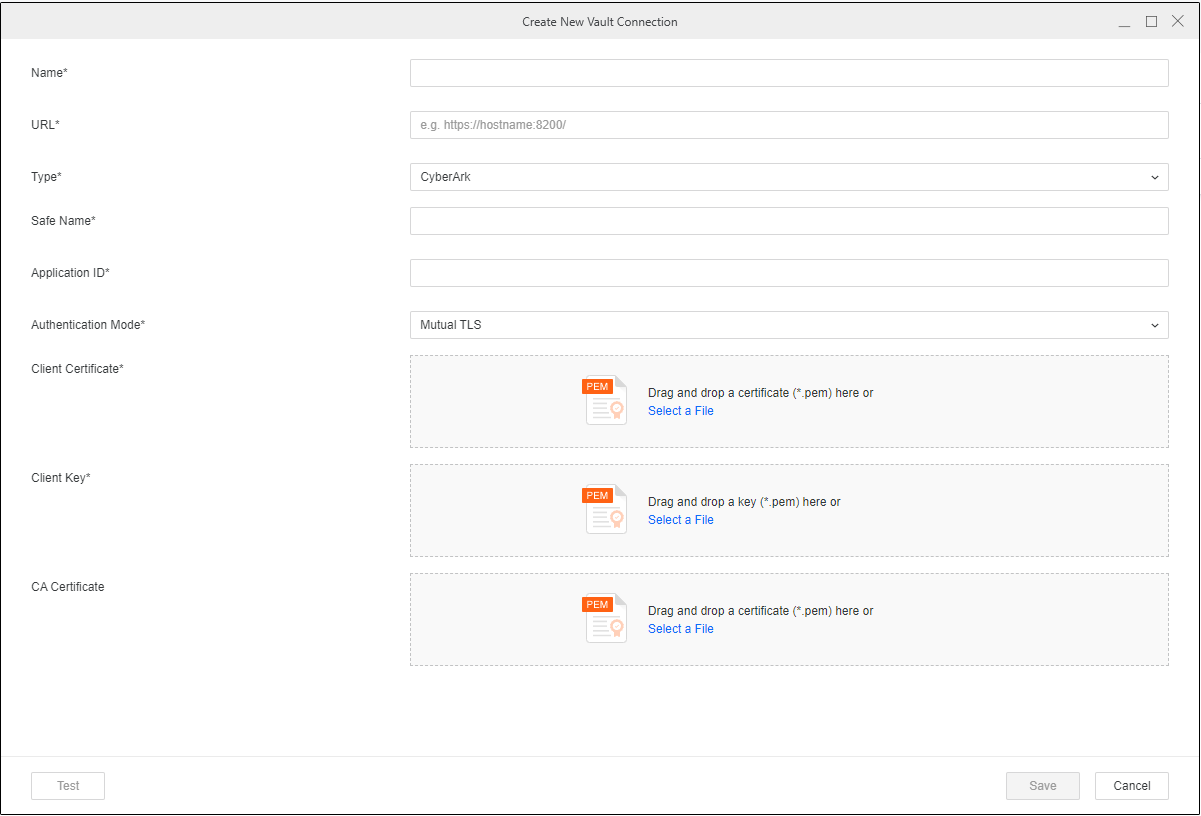

Crear una conexión de almacén de CyberArk

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén. -

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Seleccionar CyberArk.

-

URL: Introduzca la URL de su entorno de CyberArk.

-

Nombre seguro: Escriba el nombre de la caja fuerte de CyberArk a la que desea conectarse.

-

Modo de autenticación: Seleccionar TLS mutuo.

-

Certificado de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

-

Clave de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

-

-

Haga clic en Guardar.

El proveedor de credenciales de CyberArk Central puede utilizar el almacenamiento en caché para mejorar el rendimiento. Ver Documentación oficial de CyberArk para obtener más detalles. Si el almacenamiento en caché está habilitado, ejecute el siguiente comando para actualizar la caché después de agregar o actualizar las credenciales de la base de datos en CyberArk.

CopiarAppPrvMgr.exe RefreshCache

Crear una conexión de almacén del Administrador de secretos de Google

Requisitos previos

Strategy requiere una cuenta de servicio con claves secretas para cada conexión de Google Secret Manager.

Para crear una cuenta de servicio con claves secretas para cada conexión de Google Secret Manager:

-

Crea una nueva cuenta de servicio. Para obtener más información, consulte Crear cuentas de servicio.

-

Asigne la cuenta con una clave secreta. Para obtener más información, consulte Crear y eliminar claves de cuentas de servicio.

Guarde la clave secreta JSON. Lo necesitará para crear la conexión del almacén.

-

Conceda a la cuenta de servicio un rol de acceso de secretos de administrador de secretos para los secretos correspondientes. Para obtener más información, consulte Conceder acceso.

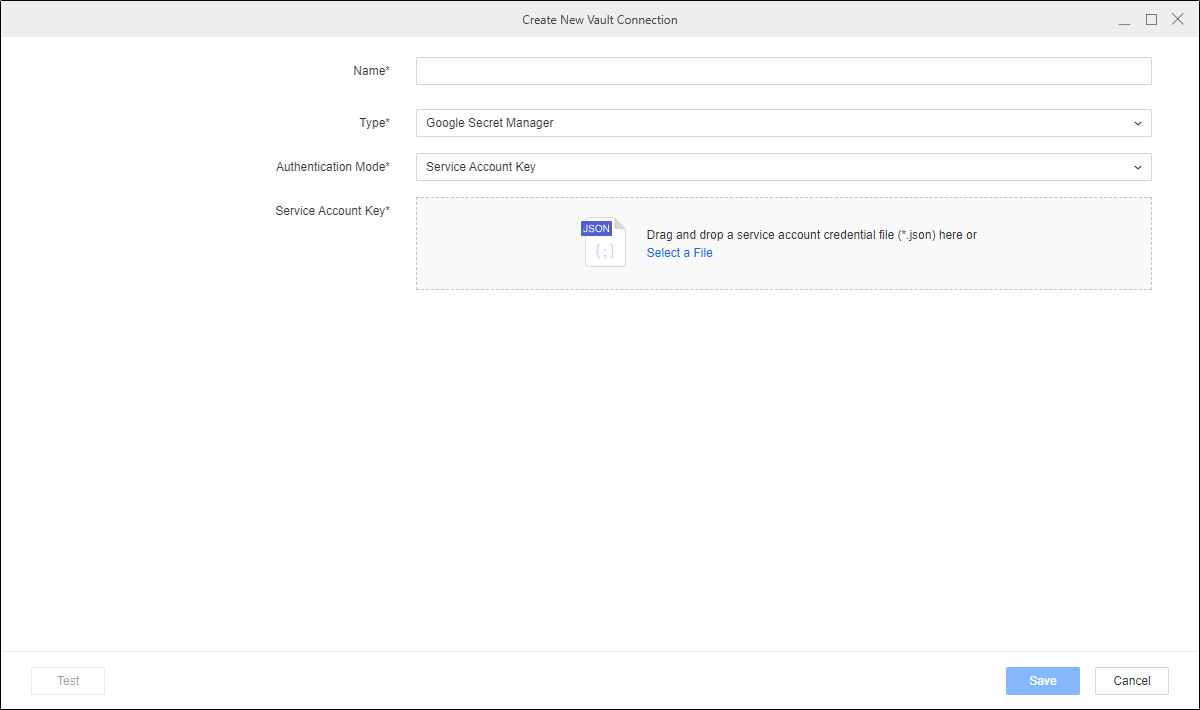

Crear una conexión de almacén del Administrador de secretos de Google

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén.

-

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Seleccionar Secret Manager de Google.

-

Autenticación Modo: Seleccionar Clave de cuenta de servicio.

-

Clave de cuenta de servicio: Haga clic en Seleccionar un archivo, seleccione el archivo de credenciales de su cuenta de servicio y haga clic en Abrir.

Una vez cargado el archivo, haga clic en Ver JSON Archivo para obtener una vista previa del archivo. Haga clic en Quitar o Reemplazar para eliminar o cargar un archivo JSON nuevo.

-

-

Haga clic en Guardar.

Consideraciones sobre el Administrador de secretos de Google

El secreto que incluye el nombre de usuario y la contraseña para su base de datos debe utilizar el siguiente formato JSON formato: {"username": "my-username", "password": "my-password"}.

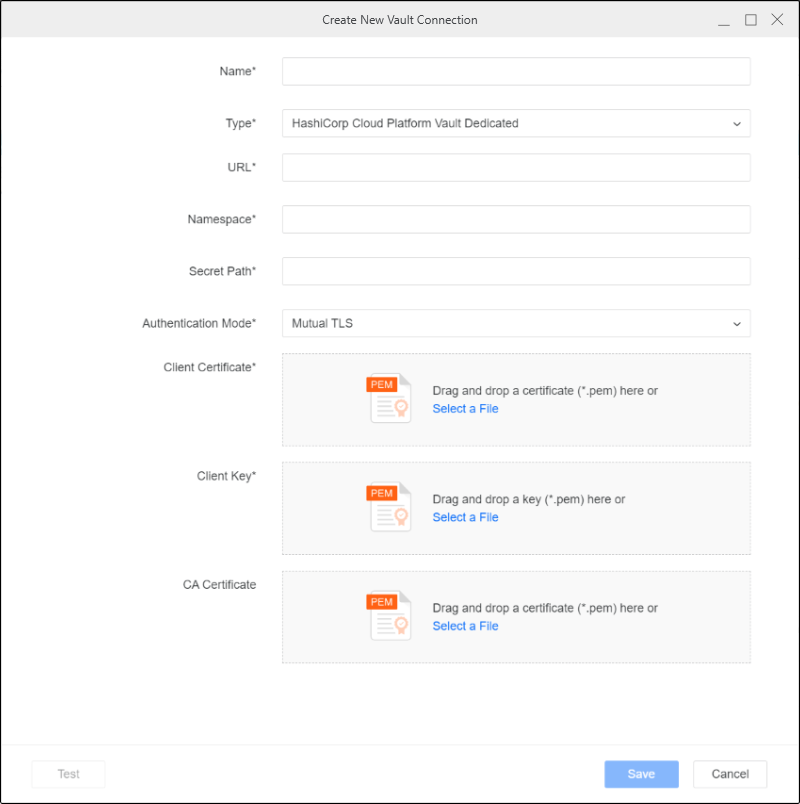

Crear una conexión de almacén de HashiCorp

Strategy admite la lectura de valores-clave (KV) motores de secretos (versiones 1 y 2) y motores de secretos de bases de datos con roles estáticos de HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault Dedicated o HashiCorp Vault Enterprise. Para considerar la conexión del almacén de HashiCorp, consulte Consideraciones sobre la conexión del almacén de HashiCorp.

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén. -

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Elegir HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault Dedicado, o HashiCorp Vault Enterprise.

-

URL: Introduzca la URL de su entorno HashiCorp.

-

Espacio de nombres: Escriba su espacio de nombres de HashiCorp. Esta opción solo está disponible para HashiCorp Cloud Platform Vault Dedicated y HashiCorp Vault Enterprise.

Para obtener más información acerca de los espacios de nombres de HashiCorp, consulte HCP Consideraciones sobre los espacios de nombres dedicados de Vault.

-

Ruta secreta: Introduzca la ruta donde se almacenan sus secretos de HashiCorp.

-

Modo de autenticación: Seleccionar TLS mutuo.

-

Certificado de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

-

Clave de cliente: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

-

Certificado de CA: Haga clic en Seleccionar un archivo, seleccione el archivo de certificado y haga clic en Abrir.

Para más información sobre cómo crear certificados, consulte Configuración del servicio web del proveedor de credenciales centrales.

-

-

Haga clic en Guardar.

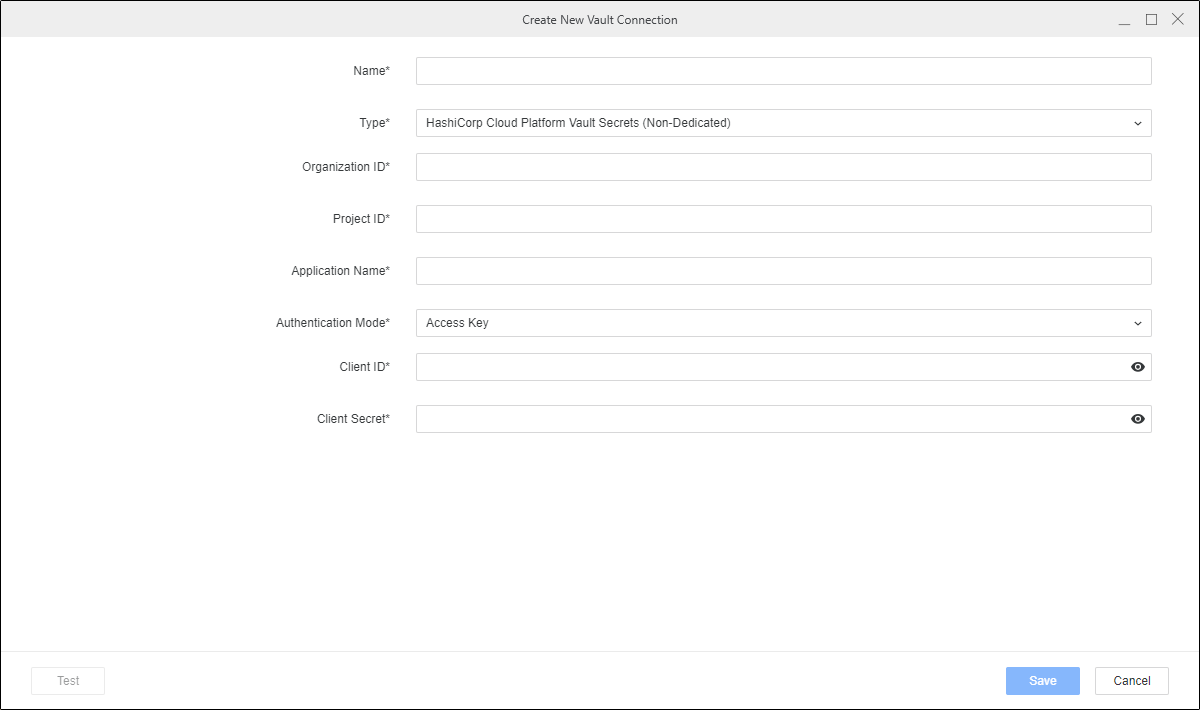

Crear una conexión de almacén no dedicada de HashiCorp Cloud Platform Vault Secrets

Antes de crear una conexión de Vault Secrets con la plataforma HashiCorp Cloud Platform (HCP), debe crear un par de claves de entidad de servicio y asignarle el rol de lector de secretos de aplicación de Vault Secrets. Para obtener más información, consulte Recuperar organización HCP e ID del proyecto.

- Abra la ventana Workstation.

- En el panel de navegación, haga clic en Orígenes de datos.

-

Haga clic en Conexiones del almacén para ver todas las conexiones de almacenes.

-

Haga clic en

Añadir nueva conexión del almacén.

Añadir nueva conexión del almacén. -

Introduzca valores en los siguientes campos:

-

Nombre: Escriba un nombre para su conexión.

-

Tipo: Seleccionar Secretos de HashiCorp Cloud Platform Vault (no dedicado).

-

ID de la organización: Introduzca el ID de su organización de HashiCorp.

-

ID del proyecto: Introduzca su ID de proyecto de HashiCorp.

-

Nombre de la aplicación: Escriba el nombre de su aplicación HashiCorp.

-

Modo de autenticación: Seleccionar Clave de acceso.

-

ID de cliente: Introduzca su ID de cliente de HashiCorp.

-

Secreto de cliente: Escriba su secreto de cliente de HashiCorp.

-

-

Haga clic en Guardar.

Consideraciones sobre la conexión del almacén de HashiCorp

-

Strategy Solo se admite secretos estáticos. El secreto que incluye el nombre de usuario y la contraseña debe utilizar el siguiente JSON formato:

{"username": "my-username", "password": "my-password"}. -

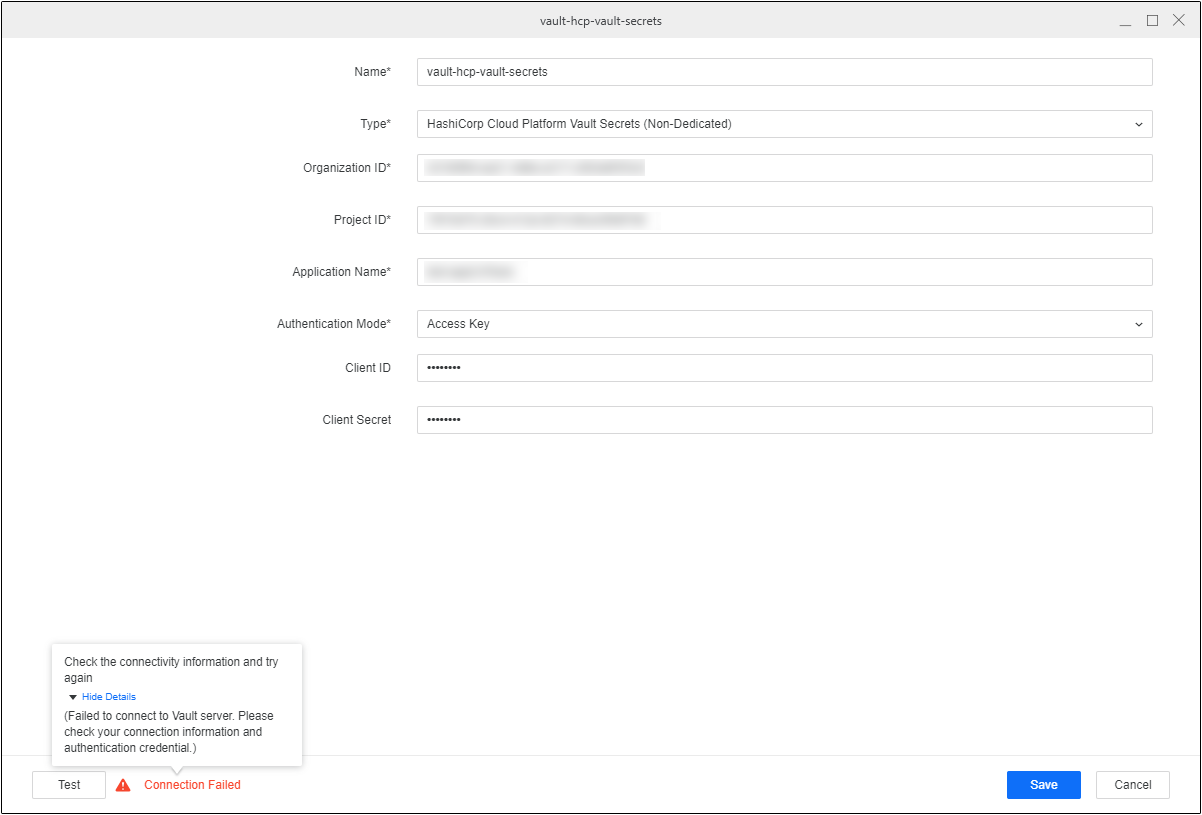

La conexión de Secretos del almacén de HCP puede fallar y mostrar un mensaje de error. Este error lo provoca el almacén de confianza en el sistema operativo. No contiene el certificado emitido por una autoridad de certificación (CA) que necesita para conectar con el HCP servidor.

Para solucionar el problema:

-

Descargar la CA certificado en un

hcp-cacert.pemcon el siguiente comando:Copiarecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

Añada el certificado al almacén de confianza de su sistema operativo.

Si utiliza Windows, consulte Importar el certificado al almacén del equipo local para obtener más información.

Si utiliza Linux, consulte Cómo configurar la CA Lista de confianza en Linux para obtener más información.

-

-

HashiCorp deshabilita la autenticación con certificado TLS de inmediato para los entornos dedicados de HashiCorp Cloud Platform Vault. Por lo tanto, asegúrese de enviar una solicitud de soporte y seguir TLS Autenticación con certificado para habilitar TLS autenticación.

-

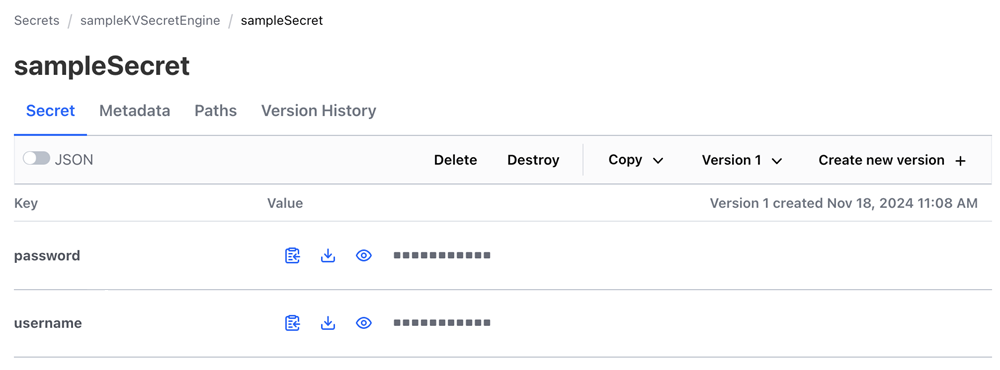

Al utilizar clave-valor (KV) motores de claves secretas, asegúrese de que la credencial de la base de datos se guarda en las claves del nombre de usuario y la contraseña. Consulte el siguiente ejemplo para

sampleKVSecretEngineruta secreta ysampleSecretnombre secreto donde se guarda el nombre de usuario y la contraseña en las claves del motor.

-

Asegúrese de que el nombre del secreto no esté anidado en todas las versiones de HashiCorp. Por ejemplo, puede utilizar nombresecreto pero no nombresecreto/subruta.

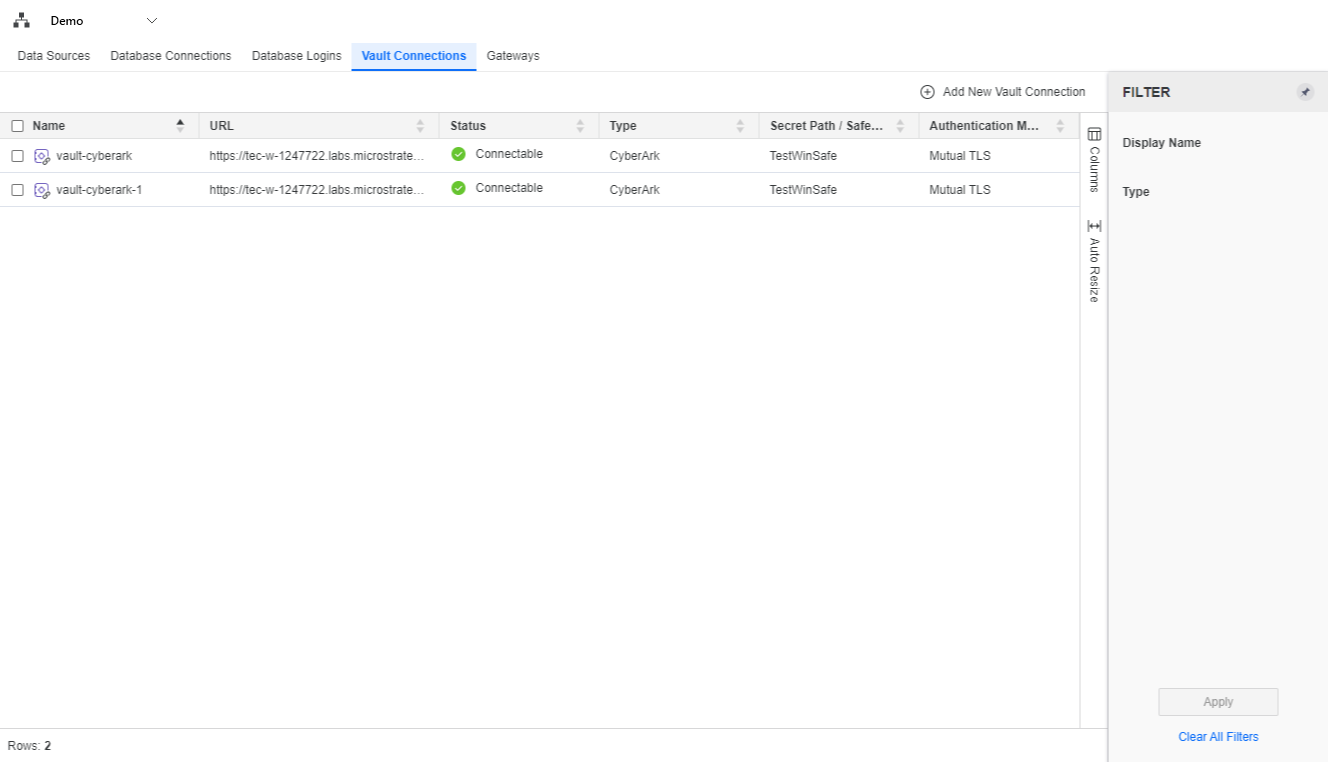

Modificar la conexión de un almacén existente

-

Para editar o eliminar un objeto de conexión de almacén, haga clic con el botón derecho en él en la cuadrícula y elija Editar o Eliminar.

-

Para ver las propiedades generales, el diario de cambios o el acceso de seguridad para modificar ACL, haga clic con el botón derecho en un objeto de conexión de almacén y elija Propiedades.

-

Haga clic en Aceptar.