Strategy ONE

与符合 AppConfig 标准的 EMM 提供商集成

MicroStrategy HyperMobile 可以与任何支持 AppConfig 指南的企业移动管理 (EMM) 提供商集成。企业应用程序配置 (AppConfig) 提供了第一种在企业中配置和保护应用程序的标准方法。AppConfig 计划的目标是定义一套最佳实践,供企业应用程序开发人员解读来自 EMM(企业移动管理)系统的应用程序配置和安全策略,并供 EMM 系统配置和保护移动应用程序。AppConfig 让企业能够利用其在 EMM 系统、VPN 和身份管理解决方案方面的现有投资。

- iOS

- Android

- 应用程序配置

配置 Intelligence Server 连接性、项目信息、主屏幕配置以及常规应用程序设置等信息,从而无需向最终用户提供有关首次设置的指导。

-

通过提供可信证书哈希来帮助建立安全连接,从而帮助防止中间人攻击。

-

限制应用程序仅在批准的设备上运行,并在应用程序级别实施安全策略,例如必需的加密和数据丢失预防。

-

有选择地允许批准的应用程序使用应用程序隧道连接到后端和公司网络。

下面介绍了将 MicroStrategy HyperMobile 与支持 AppConfig 的 EMM 提供程序集成的工作流程。针对 VM Workspace ONE 给出了示例 UEM(以前称为 AirWatch)和 Microsoft Intune,但可以推断出这些说明将 MicroStrategy HyperMobile 与不同的符合 AppConfig 的 EMM 提供商集成。

添加 MicroStrategy HyperMobile 应用程序并设置应用程序配置

- 登录虚拟机 Workspace ONE UEM 控制台。

-

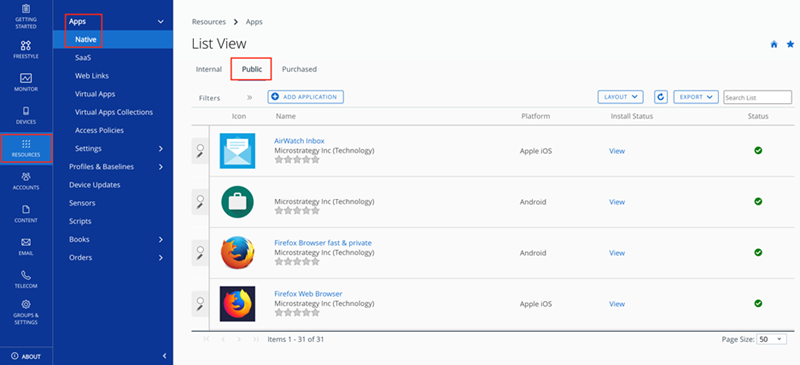

转至资源 > 应用程序 > 本国的 > 民众。

- 点击添加应用程序。

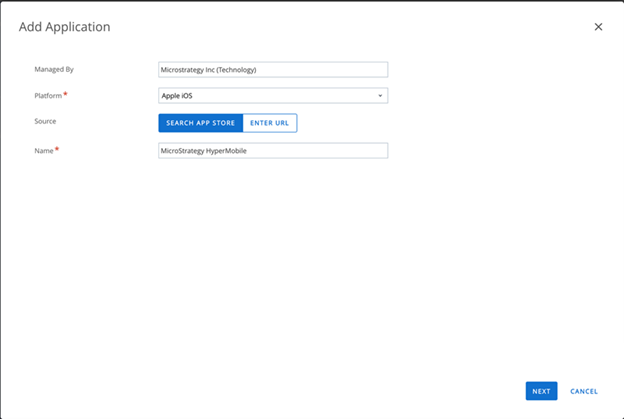

- 在添加应用程序对话框中,选择苹果iOS从平台下拉菜单中。

- 选择搜索应用商店作为来源。

-

在名称字段中,输入MicroStrategy HyperMobile。

- 当应用程序出现时,单击该应用程序。

- 在以下屏幕上,单击选择添加它。

- 点击保存并分配按钮将应用程序分配给设备。

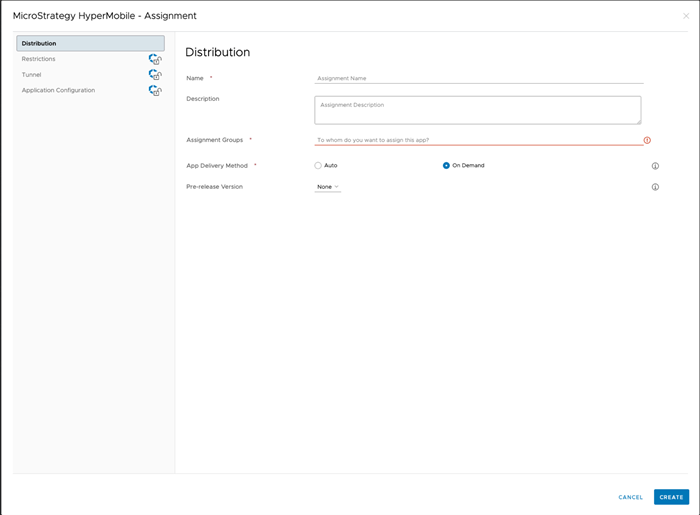

- 在添加作业屏幕上,输入名称和作业组。

- 修改作业限制和隧道和其他属性标签。

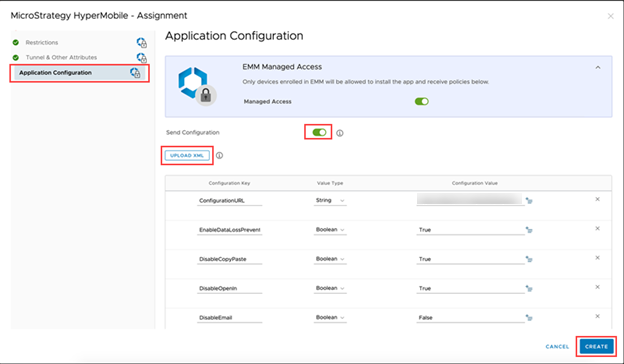

- 前往应用程序配置选项卡并启用发送配置切换。

- 添加所需的配置键、值类型,并在自定义安全设置部分。

-

填写所有必填字段并点击创造完成配置。

- 将应用程序发布到分发列表中的设备。

以下部分介绍如何使用 AppConfig 集成将配置推送到 MicroStrategy HyperMobile 应用程序、配置 App Tunnel 以及配置安全限制。

应用程序配置

使用 AppConfig,移动管理员可以定义 MicroStrategy HyperMobile 应用程序将从 EMM 服务器接受的一组配置键。这些配置键在 EMM 管理控制台中定义,通常存储为分配给应用程序以进行部署的配置文件的一部分。您可以在应用程序分发过程中在 VM Workspace ONE UEM Console 上设置这些配置。EMM 提供商还可以在未来任何时候通过无线方式更新现有应用程序的配置,而无需重新安装应用程序本身。您可以创建不同的配置文件分配来将应用程序部署到不同的设备组,从而对每个设备组应用不同的配置设置。

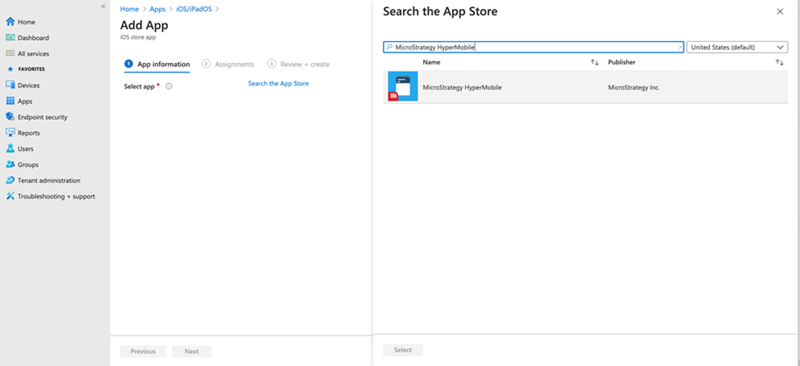

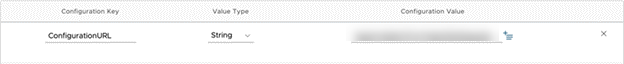

可以推送到 MicroStrategy HyperMobile 应用程序的配置键之一是 ConfigurationURL 这是连接到图书馆服务器的链接,您的超级卡就部署在该服务器上。提示最终用户使用相应的身份验证选项登录,以便轻松设置连接信息。

要在虚拟机 Workspace ONE UEM Console 上设置应用程序配置,请在应用程序和配置设置如上所述,设置的值 ConfigurationURL 包含配置信息的 URL 的键。

获取 ConfigurationURL

- 打开 MicroStrategy Workstation。

- 前往环境选项卡。

- 右键单击环境,选择特性,然后点击HyperIntelligence 移动配置 URL。

证书锁定

证书锁定通过使用受信任的证书哈希来验证与服务器的连接,有助于防止中间人攻击。可以从 EMM 平台(例如 VM Workspace One UEM)传递受信任的证书哈希,以用于验证服务器的身份。要利用 AppConfig 提供的证书锁定功能,请导航至资源 > 应用程序 > 本国的 > 民众 > MicroStrategy HyperMobile > 任务。然后,点击作业名称,导航至应用程序配置,并按照以下格式将证书哈希提供给 CertificationMap 字段:

hostnameA,certificateHashA例如,以下可能是 CertificationMap 字符串。

yourLibraryServer.com,sha256/yourCertificateHash为了支持多个环境的证书固定或为一个主机提供额外的证书哈希,请将所有 hostname,certificateHash 用竖线 (“|”)。例如,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2证书哈希必须以 sha256/。

安全策略和访问控制

组织需要在其企业应用程序内实施细粒度的安全性和数据丢失保护,以防止敏感数据和文档泄露到公司控制范围之外。例如,应用程序可能包含企业出于安全原因想要禁用的功能,比如与 Dropbox 等公共云同步数据的功能。AppConfig 利用 iOS 提供的开箱即用功能来强制实施企业应用程序的安全设置和访问控制。

自定义安全设置

除了指定的移动配置外 ConfigurationURL,管理员可以限制某些应用程序功能的可用性,以防止数据泄露或数据丢失。通过在“添加分配”屏幕上的“应用程序配置”部分添加键值对,将这些限制传递给 MicroStrategy HyperMobile。可以将以下限制添加为 BOOLEAN 键值对:

| 自定义安全密钥 | 功能 |

| EnableDataLossPrevention | 所有应用程序限制的主开关。其他选项,例如 DisableEmail 或 DisableCopyPaste,仅当 EnableDataLossPrevention 设置为 true |

| DisableEmail | 禁用整个应用程序的电子邮件功能(仅限于 iOS 原生邮件应用程序) |

| DisableOpenIn | 禁用 MicroStrategy HyperMobile 中的所有共享功能,包括卡片或文件的共享。还禁用 Hyper 卡上的所有链接。 |

| DisableCopyPaste | 禁用所有文本字段和文本框上的复制或粘贴选项 |

| DisableCameraAccess | 禁用二维码和条形码扫描器功能 |

| DisableSaveToPhotos | 共享 Hyper 卡片时,禁用 iOS 原生弹出窗口上的“保存到照片”菜单 |

| DisableSpotlightSearch | 禁用聚光灯搜索功能 |

要验证 MicroStrategy HyperMobile 中的安全设置,请转到帐户 > 查看日志。查看日志时,您可以看到安全设置。

应用隧道

应用程序可能需要访问位于公司防火墙后面的 Web 服务,这需要安全的应用程序隧道。每个应用程序的 VPN 协议实现了安全应用程序隧道的目标。例如,VM Workspace ONE UEM 可以将 VPN 配置文件分发到其管理的设备,并让 MicroStrategy HyperMobile 等应用程序按照配置文件设置自己的 VPN。VPN 设置包含在 VM Workspace ONE UEM Console 上的设备配置文件中。

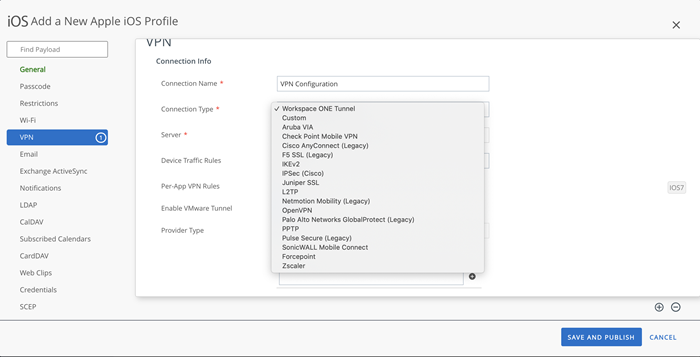

- 创建启用了 AppProxy VPN 的设备配置文件,并将其分配给您的设备。例如,在虚拟机 Workspace ONE UEM Console 中配置和分发 VPN 配置文件设备 > 个人资料& 资源 > 个人资料 > 添加或编辑 iOS 配置文件 > VPN,您可以在配置文件中指定域/主机名以自动触发 VPN。

-

在设备配置文件中配置 VPN,方法是: VPN > 配置并将连接类型设置为所需的 VPN。

-

将设备配置文件发布到您的设备组。在设备配置文件的常规页面中设置已分配的组,然后保存并发布将设备配置文件添加到您的设备组。

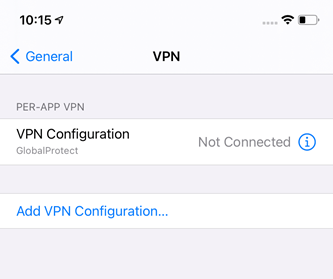

将设备配置文件分配给设备后,您可以在设置 > VPN。

-

为 MicroStrategy HyperMobile 配置每应用 VPN 配置文件,并通过在每个应用 VPN 配置文件中选择其设备配置文件来授权其使用 VPN。点击MicroStrategy HyperMobile在应用程序 > 本国的。点击分配并编辑作业。

- 在设备上安装所选的VPN并打开它。

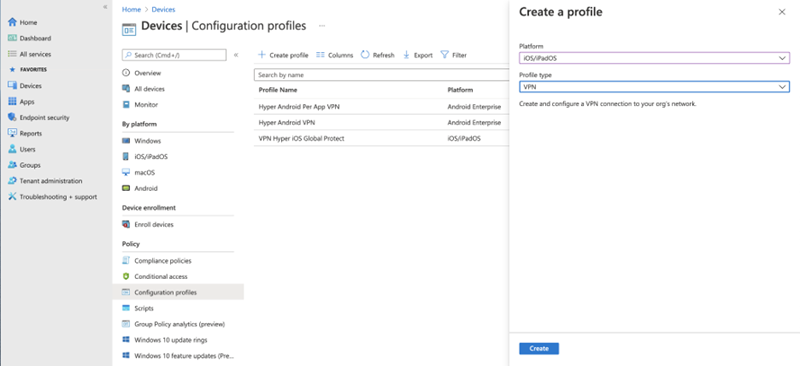

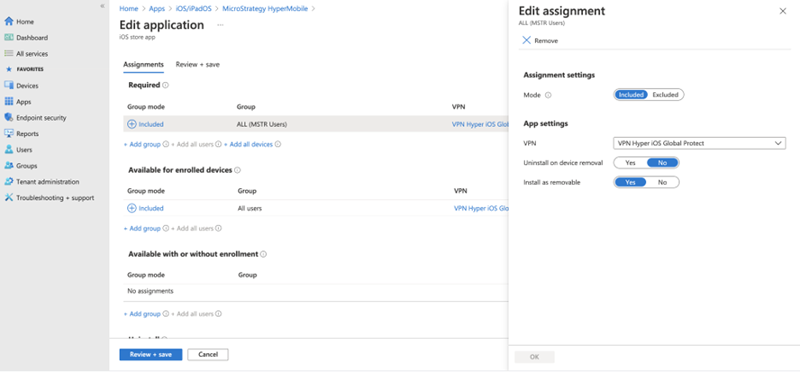

- 在 Microsoft Intune 控制台上,为 VPN 创建配置文件:

转至设备 > 配置文件 > 创建个人资料。

- 从平台下拉菜单中选择iOS/iPadOS。

- 从配置文件类型下拉菜单中选择VPN。

-

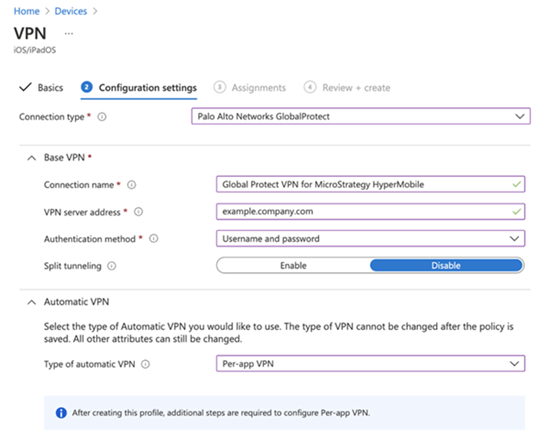

填写相关基本和配置设置。将设置分配给相应的组并创建配置文件。这是 Palo Alto Networks GlobalProtect 的 VPN 配置示例。

- 从自动 VPN 类型下拉菜单中,选择每个应用的 VPN。

-

转至应用程序>iOS/iPadOS并编辑 MicroStrategy HyperMobile 应用程序。编辑任务 > 应用程序设置 > VPN通过选择在步骤2中创建的VPN配置文件,然后保存更改。

- 在设备上打开所选的 VPN 应用程序。

欲了解更多信息,请参阅微软官方文档。

这些设置在 MicroStrategy HyperMobile 推送到设备后生效。当启动MicroStrategy HyperMobile时,它会自动连接到VPN服务器,并且在状态栏左侧显示VPN图标。

- 应用程序配置

配置 Intelligence Server 连接性、项目信息、主屏幕配置以及常规应用程序设置等信息,从而无需向最终用户提供有关首次设置的指导。

-

通过提供可信证书哈希来帮助建立安全连接,从而帮助防止中间人攻击。

-

限制应用程序仅在批准的设备上运行,并在应用程序级别实施安全策略,例如必需的加密和数据丢失预防。

-

有选择地允许批准的应用程序使用应用程序隧道连接到后端和公司网络。

下面介绍了将 MicroStrategy HyperMobile 与支持 AppConfig 的 EMM 提供程序集成的工作流程。针对 VM Workspace ONE 给出了示例 UEM(以前称为 AirWatch)和 Microsoft Intune,但可以推断出这些说明将 MicroStrategy HyperMobile 与不同的符合 AppConfig 的 EMM 提供商集成。

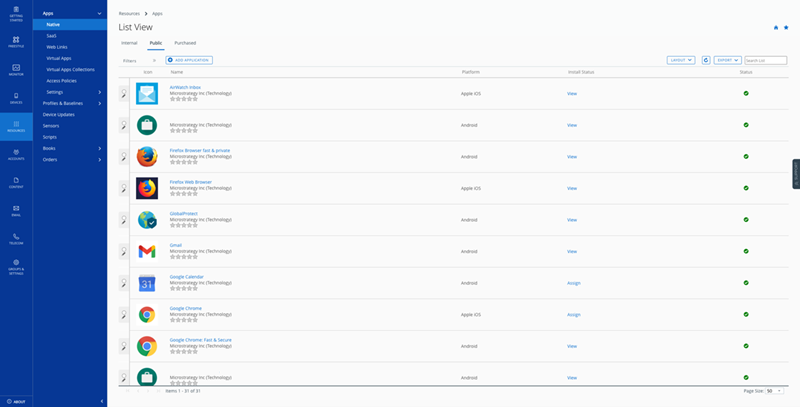

添加 MicroStrategy HyperMobile 应用程序并设置应用程序配置

-

登录 VM Workspace ONE UEM 控制台。

-

转至资源 > 本国的 > 民众。

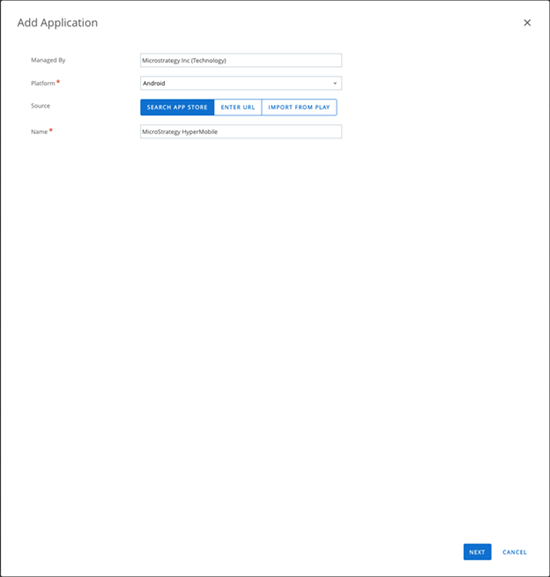

- 点击添加应用程序。

- 在添加应用程序对话框中,选择安卓从平台下拉菜单中。

- 选择搜索应用商店作为来源。

-

在名称字段中,输入MicroStrategy HyperMobile并点击下一个。

-

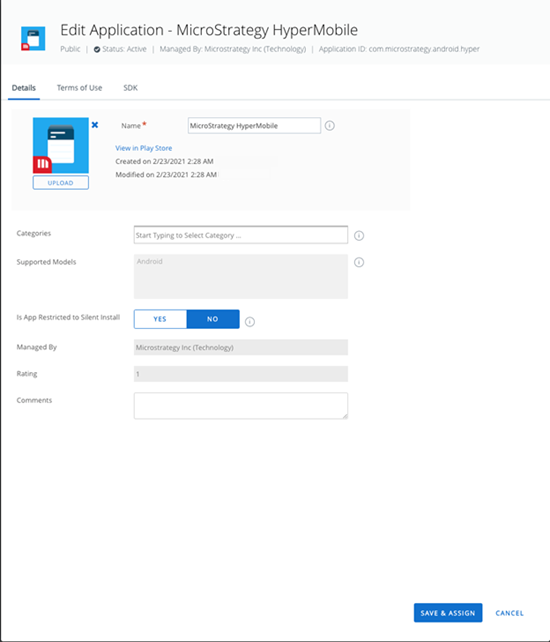

当应用程序出现时,单击该应用程序,然后选择在以下屏幕上添加它。

-

点击保存并分配按钮将应用程序分配给设备。

-

在作业屏幕上,输入姓名和作业组。

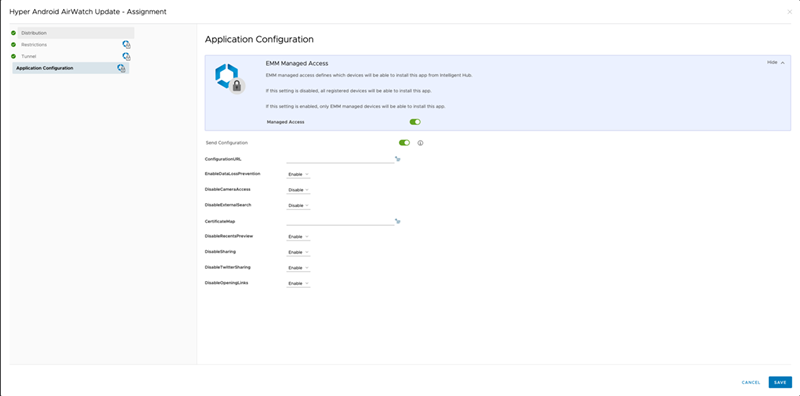

- 前往应用程序配置选项卡并启用发送配置切换。

-

填写所有必填字段并点击创造完成配置。

- 将应用程序发布到分发列表中的设备。

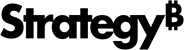

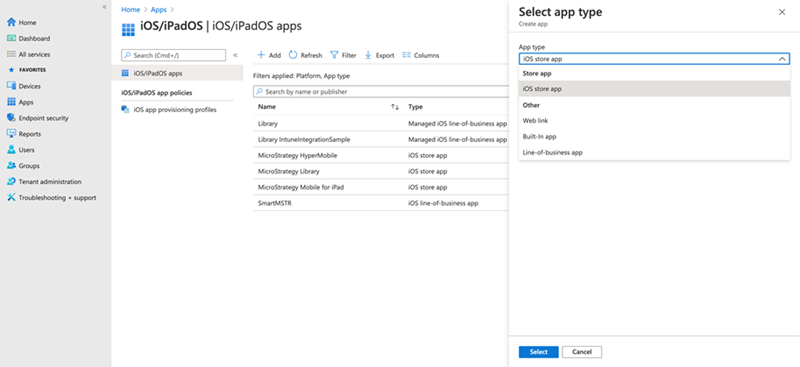

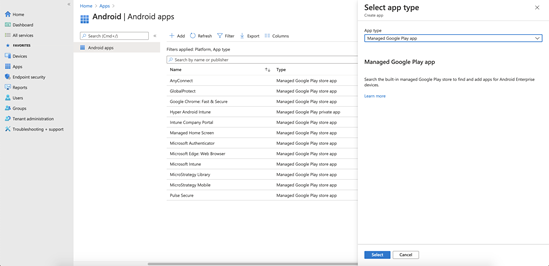

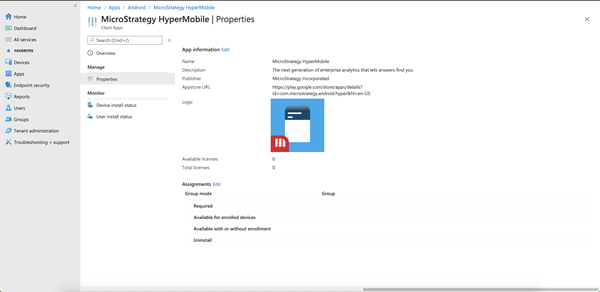

- 登录Intune 门户。

- 转至应用程序 > 安卓并点击+ 添加。

-

在应用类型下拉菜单中,选择托管 Google Play 应用然后点击选择。

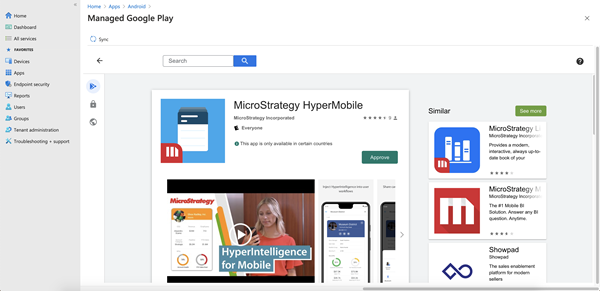

- 在 Google Play 搜索栏中搜索MicroStrategy HyperMobile。

-

点击MicroStrategy HyperMobile在结果中点击批准按钮。

- 点击同步左上角的按钮。MicroStrategy HyperMobile 应该出现在 Android 应用程序列表中。如果没有出现,请点击刷新按钮刷新应用程序列表。

-

点击MicroStrategy HyperMobile应用程序,然后点击特性。找到作业部分并点击编辑。将应用程序分配给所需的组和用户。

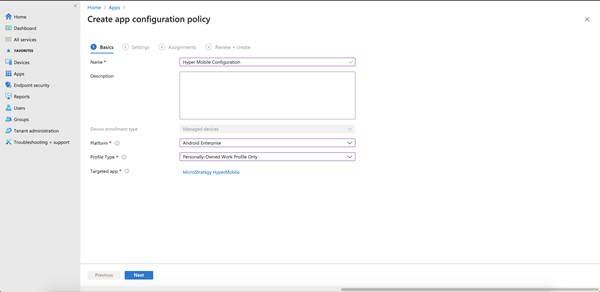

- 转至应用程序 > 应用配置策略并点击+ 添加 > 托管设备。

-

为配置命名。在平台下拉菜单中,选择Android 企业版。在配置文件类型下拉菜单中,选择一个选项。对于目标应用,选择MicroStrategy HyperMobile并点击下一个。

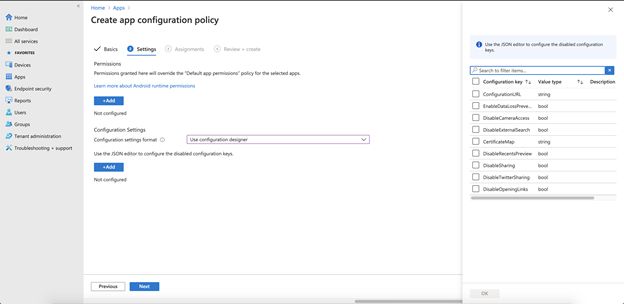

- 在配置设置中,选择使用配置设计器并点击+ 添加。

-

在右侧面板中,显示 MicroStrategy HyperMobile 应用程序的可用配置键。勾选要添加的密钥框并单击好的。

- 填写所选配置键的配置值,然后单击下一个。

- 在“分配”页面上,将应用配置分配给所需的组、用户和设备。

- 在最后一个屏幕上,点击创造。应用程序配置应用于 MicroStrategy HyperMobile 应用程序的指定组、用户和设备。

以下部分介绍如何使用 AppConfig 集成将配置推送到 MicroStrategy HyperMobile 应用程序、配置 App Tunnel 以及配置安全限制。

应用程序配置

使用 AppConfig,移动管理员可以定义 MicroStrategy HyperMobile 应用程序将从 EMM 服务器接受的一组配置键。这些配置键在 EMM 管理控制台中定义,通常存储为分配给应用程序以进行部署的配置文件的一部分。您可以在应用程序分发过程中在 VM Workspace ONE UEM Console 上设置这些配置。EMM 提供商还可以在未来任何时候通过无线方式更新现有应用程序的配置,而无需重新安装应用程序本身。您可以创建不同的配置文件分配来将应用程序部署到不同的设备组,从而对每个设备组应用不同的配置设置。

可以推送到 MicroStrategy HyperMobile 应用程序的配置键之一是 ConfigurationURL 这是连接到图书馆服务器的链接,您的超级卡就部署在该服务器上。提示最终用户使用相应的身份验证选项登录,以便轻松设置连接信息。

要在虚拟机 Workspace ONE UEM Console 上设置应用程序配置,请在应用程序和配置设置如上所述,设置的值 ConfigurationURL 包含配置信息的 URL 的键。

获取 ConfigurationURL

- 打开 MicroStrategy Workstation。

- 前往环境选项卡。

- 右键单击环境,选择特性,然后点击环境 URL。

证书锁定

证书锁定通过使用受信任的证书哈希来验证与服务器的连接,有助于防止中间人攻击。可以从 EMM 平台(例如 VM Workspace One UEM)传递受信任的证书哈希,以用于验证服务器的身份。要利用 AppConfig 提供的证书锁定功能,请导航至资源 > 应用程序 > 本国的 > 民众 > MicroStrategy HyperMobile > 任务。然后,点击作业名称,导航至应用程序配置,并按照以下格式将证书哈希提供给 CertificationMap 字段:

hostnameA,certificateHashA例如,以下可能是 CertificationMap 字符串。

yourLibraryServer.com,sha256/yourCertificateHash为了支持多个环境的证书固定或为一个主机提供额外的证书哈希,请将所有 hostname,certificateHash 用竖线 (“|”)。例如,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2证书哈希必须以 sha256/ 或 sha1/。

安全策略和访问控制

组织需要在其企业应用程序内实施细粒度的安全性和数据丢失保护,以防止敏感数据和文档泄露到公司控制范围之外。例如,应用程序可能包含企业出于安全原因想要禁用的功能,比如与 Dropbox 等公共云同步数据的功能。AppConfig 利用 Android 提供的开箱即用功能来强制实施企业应用程序的安全设置和访问控制。

自定义安全设置

除了指定的移动配置外 ConfigurationURL,管理员可以限制某些应用程序功能的可用性,以防止数据泄露或数据丢失。通过在“添加分配”屏幕上的“应用程序配置”部分添加键值对,将这些限制传递给 MicroStrategy HyperMobile。可以将以下限制添加为 BOOLEAN 键值对:

| 自定义安全密钥 | 功能 |

| EnableDataLossPrevention | 所有应用程序限制的主开关。其他选项,例如 DisableSharing 或 DisableCameraAccess,仅当 EnableDataLossPrevention 设置为 true |

| DisableSharing | 禁用共享卡片图像和导出日志文件 |

| DisableTwitterSharing | 禁用 Twitter 分享 |

| DisableOpeningLinks | 禁用卡片上的打开链接 |

| DisableCameraAccess | 禁用二维码和条形码扫描器功能 |

| DisableRecentsPreview | 禁用最近使用的应用程序屏幕上的屏幕截图 |

应用隧道

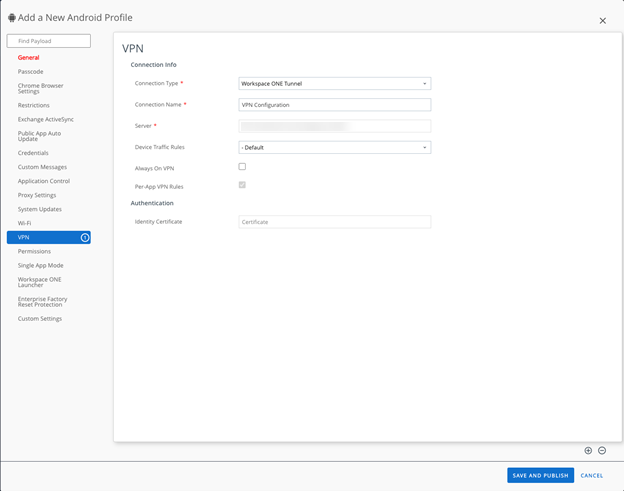

应用程序可能需要访问位于公司防火墙后面的 Web 服务,这需要安全的应用程序隧道。每个应用程序的 VPN 协议实现了安全应用程序隧道的目标。例如,VM Workspace ONE UEM 可以将 VPN 配置文件分发到其管理的设备,并让 MicroStrategy HyperMobile 等应用程序按照配置文件设置自己的 VPN。VPN 设置包含在 VM Workspace ONE UEM Console 上的设备配置文件中。

-

创建启用了 AppProxy VPN 的设备配置文件,并将其分配给您的设备。例如,在虚拟机 Workspace One UEM Console 中配置和分发 VPN 配置文件资源 > 概况和基线 > 个人资料 > 添加或编辑个人资料 > VPN,您可以在配置文件中指定域/主机名以自动触发 VPN。

-

通过将连接类型设置为所需的 VPN 来在设备配置文件中配置 VPN。

-

将设备配置文件发布到您的设备组。在设备配置文件的常规页面中设置已分配的组,然后保存并发布将设备配置文件添加到您的设备组。

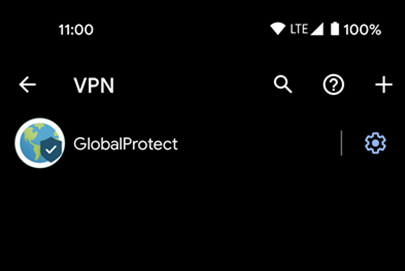

将设备配置文件分配给设备后,您可以在设置 > 网络与互联网 > 先进的 > VPN。

-

通过将连接类型设置为所需的 VPN 来在设备配置文件中配置 VPN。

-

将设备配置文件发布到您的设备组。在设备配置文件的常规页面中设置已分配的组,然后保存并发布将设备配置文件添加到您的设备组。

将设备配置文件分配给设备后,您可以在设置 > 网络与互联网 > 先进的 > VPN。

-

为 MicroStrategy HyperMobile 配置 Per-App VPN 配置文件,并授权其使用 VPN,方法是:任务页面 > 隧道选项卡。在这里,可以通过选择来选择配置文件选择个人资料适用于 Android 设备。

-

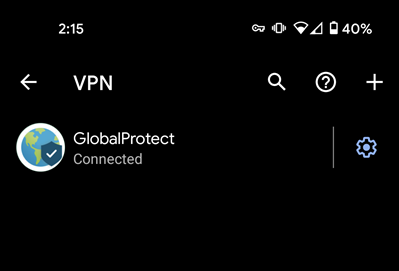

在设备上安装所选的 VPN,然后打开它。

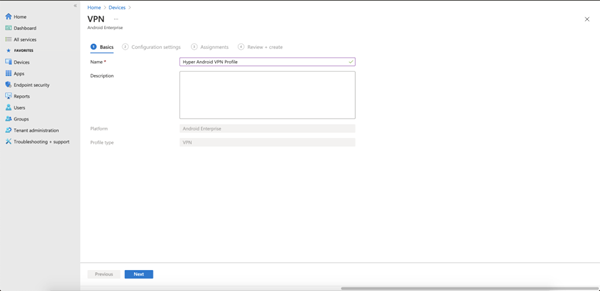

- 创建 VPN 配置文件。要执行此操作,请访问设备 > 配置文件并点击+ 创建个人资料。

- 在平台下拉菜单中,选择Android 企业版。在配置文件类型下拉菜单中,选择VPN。单击创建。

-

在“基本信息”屏幕上,提供 VPN 配置文件的名称和可选描述。单击 Next(下一步)。

-

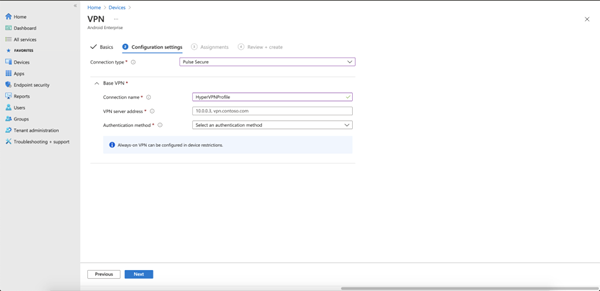

在配置设置屏幕上,根据您的 VPN 提供商从下拉菜单中选择连接类型。

-

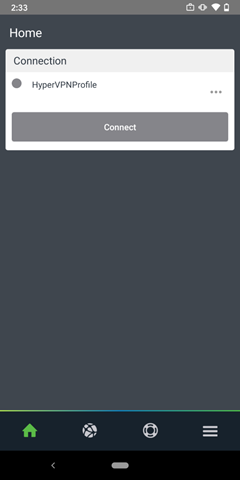

选择您的 VPN 提供商后,有一个部分可以添加您的连接名称、VPN 服务器地址和身份验证方法。记下连接名称,因为后面的步骤中会需要该名称。在下面的屏幕截图中,连接名称是 HyperVPNProfile。单击 Next(下一步)。

- 在“分配”屏幕上,添加应使用此 VPN 配置文件的组、用户和设备。单击 Next(下一步)。

- 在“查看 + 创建”屏幕上,单击创造。

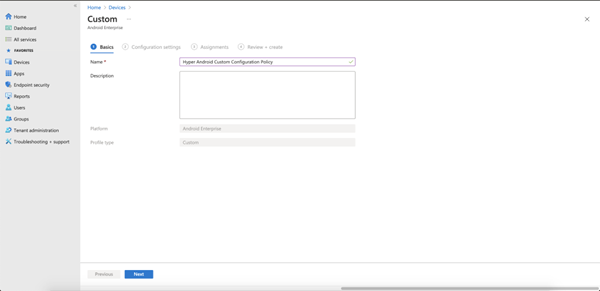

- 通过以下方式创建自定义配置策略:设备 > 配置文件并点击+ 创建个人资料。

- 从平台下拉菜单中选择Android 企业版。在配置文件类型下拉菜单中,选择风俗。单击创建。

-

在“基本信息”屏幕上,提供 VPN 配置文件的名称和可选描述。单击 Next(下一步)。

-

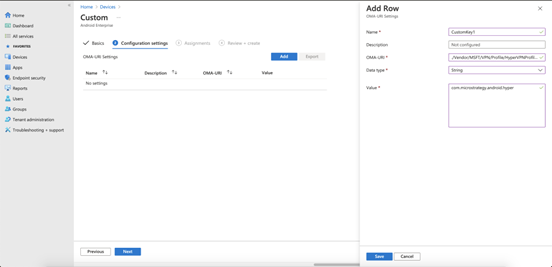

在配置设置屏幕上,单击添加并为设置提供以下值。单击保存 (Save)。

- 名称:为设置提供一个名称。

- 描述:为设置提供可选的描述。

- OMA-URI:进入 ./Vendor/MSFT/VPN/Profile/*Name*/PackageList, 在哪里 Name 是上面提到的连接名称。在此示例中,字符串是 ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList。

- 数据类型:选择细绳从下拉菜单中。

-

值:提供 MicroStrategy HyperMobile for Android 应用程序的包名称: com.microstrategy.android.hyper。

-

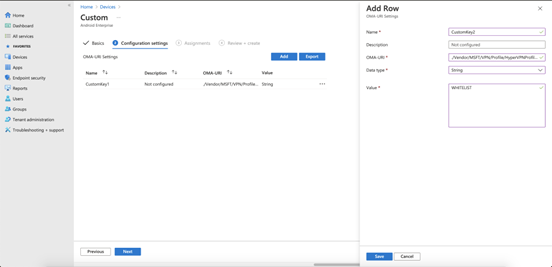

点击添加再次按钮添加设置来指定被阻止和允许的应用程序。为设置提供以下值。单击保存 (Save)。

- 名称:为设置提供一个名称。

- 描述:为设置提供可选的描述。

- OMA-URI:进入 ./Vendor/MSFT/VPN/Profile/*Name*/Mode, 在哪里 Name 是您上面记下的 VPN 配置文件名称。在此示例中,字符串是 ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode。

- 数据类型:选择细绳从下拉菜单中。

-

值:进入 BLACKLIST 或 WHITELIST。使用 BLACKLIST 值来输入不能使用 VPN 连接的应用程序列表。所有其他应用程序都通过 VPN 连接。使用 WHITELIST 值来输入可以使用 VPN 连接的应用程序列表。不在列表中的应用不会通过 VPN 连接

- 单击 Next(下一步)。在“分配”屏幕上,添加应使用此自定义配置策略的组、用户和设备。单击 Next(下一步)。

- 在“查看 + 创建”屏幕上,单击创造。

- 用户需要在他们的 Android 设备上配置 VPN 配置文件。确保 VPN 提供商的 Android 应用已通过 Intune 添加为批准的应用,以便用户可以在其设备上安装它。

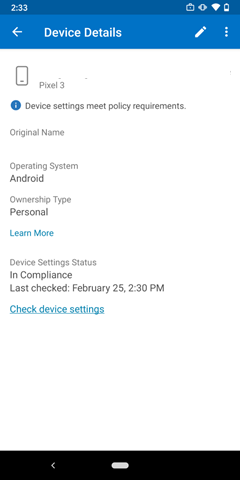

-

打开 Intune 公司门户应用。在“设备”下,选择您的设备名称。点击检查设备设置。设备将与服务器同步以获取 VPN 配置文件和自定义配置策略。

-

打开您的 VPN 提供商的应用程序。您应该看到 VPN 配置文件已安装在设备上。MicroStrategy HyperMobile for Android 应用程序现在应该使用此 VPN 配置文件。

欲了解更多信息,请参阅微软官方文档。

这些设置在 MicroStrategy HyperMobile 推送到设备后生效。当启动 MicroStrategy HyperMobile 时,它会自动连接到 VPN 服务器,并且状态栏中会出现一个钥匙图标。