Strategy ONE

Integrar com provedores de EMM compatíveis com AppConfig

O MicroStrategy HyperMobile pode ser integrado a qualquer provedor de gerenciamento de mobilidade corporativa (EMM) que suporte as diretrizes AppConfig. O App Configuration for the Enterprise (AppConfig) oferece a primeira abordagem padrão para configurar e proteger aplicativos na empresa. O objetivo da iniciativa AppConfig é definir uma coleção das melhores práticas para que desenvolvedores de aplicativos corporativos interpretem configurações de aplicativos e políticas de segurança de sistemas EMM (Enterprise Mobility Management), e para sistemas EMM configurem e protejam aplicativos móveis. O AppConfig permite que as empresas aproveitem seus investimentos existentes em sistemas EMM, VPNs e soluções de gerenciamento de identidade.

- iOS

- Android

- Configuração de aplicativo

Configure informações como conectividade do Intelligence Server, informações do projeto, configurações da tela inicial e configurações gerais do aplicativo para eliminar a necessidade de instruir os usuários finais sobre a configuração inicial.

-

Ajude a impedir ataques man-in-the-middle fornecendo um hash de certificado confiável para ajudar a estabelecer uma conexão segura.

-

Políticas de segurança e controle de acesso

Restrinja a execução de aplicativos somente em dispositivos aprovados e aplique políticas de segurança, como criptografia obrigatória e prevenção de perda de dados, no nível do aplicativo.

-

Habilitar seletivamente aplicativos aprovados para usar um túnel de aplicativo para se conectar a back-end e redes corporativas.

O fluxo de trabalho para integrar o MicroStrategy HyperMobile a um provedor de EMM com suporte a AppConfig é descrito abaixo. São fornecidos exemplos para o VM Workspace ONE UEM (anteriormente AirWatch) e Microsoft Intune, mas as instruções podem ser extrapoladas para integrar o MicroStrategy HyperMobile a um provedor de EMM compatível com AppConfig diferente.

Adicionar o aplicativo MicroStrategy HyperMobile e definir as configurações do aplicativo

- Fazer login na VM Workspace ONE Console do UEM.

-

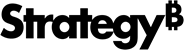

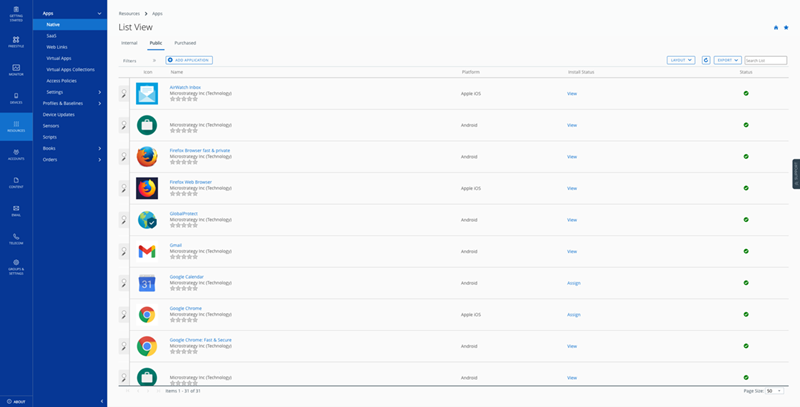

Ir para Recursos > Aplicativos > Nativo > Público de .

- Clique em Adicionar aplicativo de .

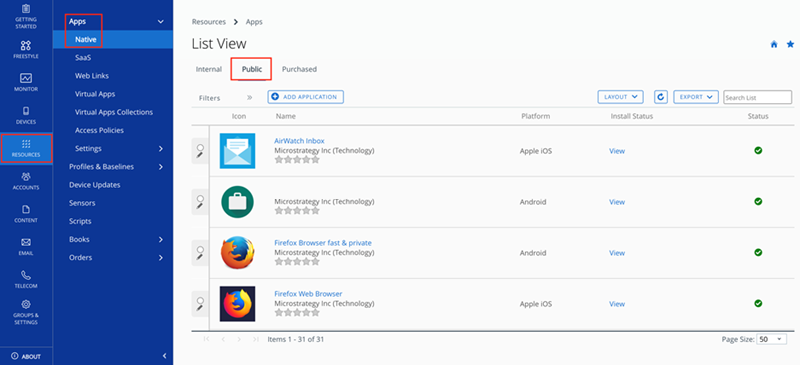

- Na caixa de diálogo Adicionar aplicativo, escolha Apple iOS na lista suspensa de Plataforma.

- Selecionar Pesquisar App Store como a Origem.

-

No campo Nome, insira MicroStrategy HyperMobile de .

- Quando o aplicativo for exibido, clique nele.

- Na tela seguinte, clique em Selecionar para adicioná-lo.

- Clique no Salvar e atribuir para atribuir o aplicativo aos dispositivos.

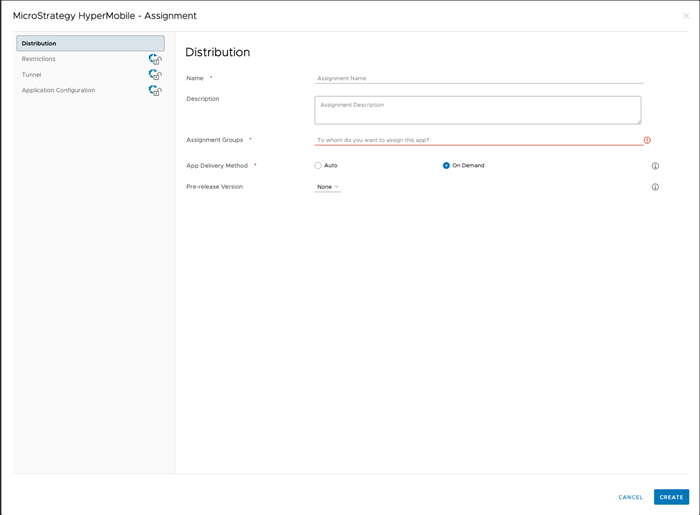

- Na tela Adicionar atribuição, insira um nome e grupos de atribuição.

- Modifique a atribuição do Restrições e Túnel e outros atributos abas .

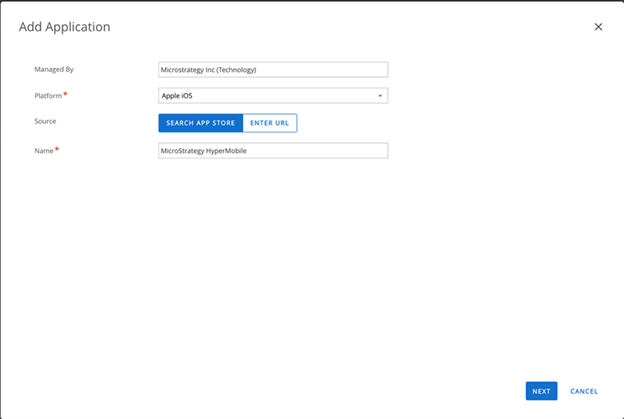

- Ir para o Configuração de aplicativos guia e habilite o Enviar configuração alternar

- Adicione as chaves de configuração, os tipos de valor e os itens encontrados no Configurações de segurança personalizadas seção .

-

Preencha todos os campos obrigatórios e clique em Criar para concluir a configuração.

- Publique o aplicativo nos dispositivos na lista de distribuição.

- Faça login no Portal do Intune de .

-

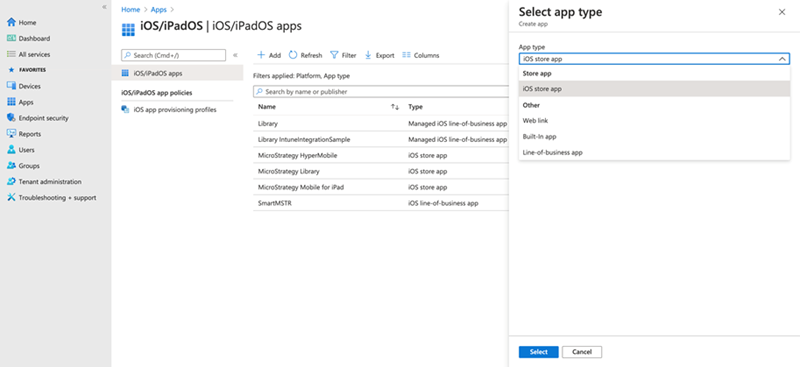

Ir para Aplicativos > iOS/iPadOS > + Adicionar e selecione Aplicativo iOS Store de Tipo de aplicativo lista suspensa.

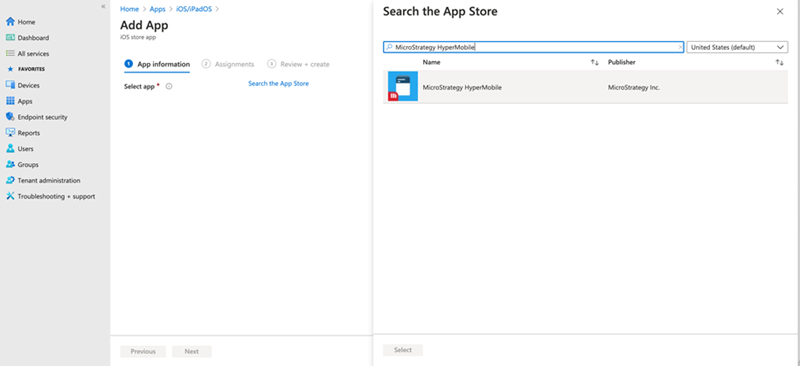

- Tocar em Pesquisar na Apple Store de .

-

Procurar por MicroStrategy HyperMobile e selecione o aplicativo.

- Preencha as informações do aplicativo e as atribuições e crie o aplicativo.

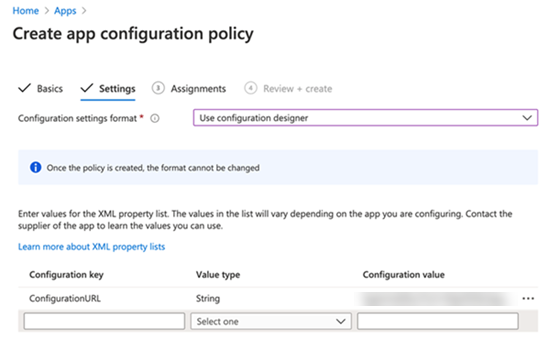

- Ir para Aplicativos > Políticas de configuração de aplicativo > + Adicionar e selecione Dispositivos gerenciados de .

- Insira o nome da política e a plataforma.

- Selecione o MicroStrategy HyperMobile aplicativo que foi criado nas etapas 1 a 4 e toque em Seguinte de .

-

No Definições de configuração guia, escolha Usar designer de configuração para inserir chaves e valores personalizados encontrados no Configurações de segurança personalizadas seção .

As seções abaixo explicam como usar a integração do AppConfig para enviar configurações para o aplicativo MicroStrategy HyperMobile , configurar o App Tunnel e configurar restrições de segurança.

Configuração de aplicativo

Com o AppConfig, um administrador móvel pode definir um conjunto de chaves de configuração que o aplicativo MicroStrategy HyperMobile aceitará do servidor EMM. Essas chaves de configuração são definidas no console de administração de EMM, normalmente armazenadas como parte de um perfil atribuído ao aplicativo para implantação. Você pode definir essas configurações no console do VM Workspace ONE UEM durante o processo de distribuição do aplicativo. O provedor de EMM também pode atualizar as configurações OTA a qualquer momento no futuro para um aplicativo existente, sem exigir que o próprio aplicativo seja reinstalado. Você pode criar diferentes atribuições de perfis para implantar o aplicativo em diferentes grupos de dispositivos, aplicando assim definições de configuração diferentes a cada um.

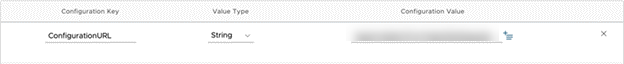

Uma das chaves de configuração que podem ser enviadas para o aplicativo MicroStrategy HyperMobile é o ConfigurationURL que é um link para se conectar ao Library Server, onde seu cartão Hyper está implantado. Os usuários finais são solicitados a fazer login com as opções de autenticação correspondentes para facilitar a configuração das informações de conectividade.

Para definir a configuração do aplicativo no console do VM Workspace ONE UEM, durante o definição de aplicativo e configuração descrito acima, defina o valor do ConfigurationURL chave para o URL que tem as informações de configuração.

Obter o URL de configuração

- Abra o MicroStrategy Workstation.

- Ir para o Ambientes aba.

- Clique com o botão direito do mouse em um ambiente, escolha Propriedades de e clique em URL de configuração do HyperIntelligence for Mobile de .

Fixação de certificado

Fixação de certificado ajuda a prevenir ataques man-in-the-middle usando um hash de certificado confiável para validar a conexão com um servidor. Um hash de certificado confiável pode ser transferido de uma plataforma de EMM, como o VM Workspace One UEM, para ser usado para verificar a identidade do servidor. Para aproveitar o recurso de fixação de certificado disponível com o AppConfig, navegue até Recursos > Aplicativos > Nativo > Público > MicroStrategy HyperMobile > Atribuição de . Em seguida, clique no nome da tarefa, navegue até Configuração de aplicativos, e forneça o hash do certificado para o campo CertificateMap no seguinte formato:

hostnameA,certificateHashAPor exemplo, o seguinte pode ser a cadeia de caracteres CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPara dar suporte à fixação de certificado para vários ambientes ou fornecer hashes de certificado adicionais para um host, separe todos hostname,certificateHash emparelha com uma barra vertical (“|”). Por exemplo,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2O hash do certificado deve começar com sha256/.

Políticas de segurança e controle de acesso

As organizações exigem segurança granular e proteção contra perda de dados dentro de seus aplicativos corporativos para impedir que dados e documentos confidenciais vazem para fora do controle da empresa. Por exemplo, um aplicativo pode incluir funcionalidades que uma empresa deseja desabilitar por razões de segurança, como a capacidade de sincronizar dados com uma nuvem pública como o Dropbox. O AppConfig aproveita os recursos prontos para o uso fornecidos pelo iOS para aplicar as configurações de segurança e o controle de acesso aos aplicativos corporativos.

Configurações de segurança personalizadas

Além da configuração móvel especificada por ConfigurationURL, os administradores podem restringir a disponibilidade de alguns recursos do aplicativo com o propósito de prevenir o vazamento ou a perda de dados. Essas restrições são transferidas para o MicroStrategy HyperMobile pela adição de pares de chave-valor à seção Configuração de aplicativo na tela Adicionar atribuição. As seguintes restrições podem ser adicionadas como pares de chave-valor BOOLEANOS:

| Chaves de segurança personalizadas | Funcionalidade |

| EnableDataLossPrevention | A chave principal para todas as restrições do app. Outras opções, como DisableEmail ou DisableCopyPaste, entram em vigor somente quando EnableDataLossPrevention está definido como true |

| DisableEmail | Desativar funcionalidade de e-mail em todo o aplicativo (limitado apenas ao aplicativo de e-mail nativo iOS) |

| DisableOpenIn | Desative todas as funcionalidades de compartilhamento do MicroStrategy HyperMobile, incluindo o compartilhamento de cartões ou arquivos. Desative também todos os links nos cartões Hyper. |

| DisableCopyPaste | Desativar as opções de copiar ou colar em todos os campos e caixas de texto |

| DisableCameraAccess | Desativar o recurso de leitor de código QR e código de barras |

| DisableSaveToPhotos | Desativar o menu “Salvar na foto” no popover nativo do iOS ao compartilhar cartões Hyper |

| DisableSpotlightSearch | Desativar funções de pesquisa do Spotlight |

Para verificar as configurações de segurança no MicroStrategy HyperMobile, acesse Conta > Exibir registro de . Ao ver o log, você pode ver as configurações de segurança.

Túnel do aplicativo

Um aplicativo pode exigir acesso a serviços da web que residem atrás de um firewall corporativo, o que requer um App Tunnel seguro. O protocolo VPN por aplicativo atinge o objetivo de um túnel de aplicativos seguro. Por exemplo, o VM Workspace ONE UEM pode distribuir perfis de VPN para seus dispositivos gerenciados e permitir que aplicativos como o MicroStrategy HyperMobile configurem suas próprias VPNs seguindo os perfis. As configurações de VPN estão incluídas nos perfis de dispositivo no console do VM Workspace ONE UEM.

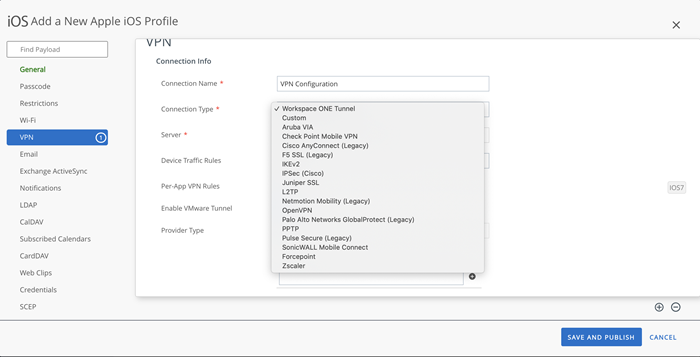

- Crie um perfil de dispositivo com AppProxy VPN habilitado e atribua-o ao seu dispositivo. Por exemplo, no console do VM Workspace ONE UEM, configure e distribua o perfil de VPN em Dispositivos > Perfis & Recursos > Perfis > Adicionar ou editar perfil iOS > VPN, onde você pode especificar os domínios/nomes de host no perfil para acionar automaticamente a VPN.

-

Configure a VPN no perfil do dispositivo acessando VPN > Configurar e configurar o tipo de conexão para a VPN desejada.

-

Publique o perfil do dispositivo nos seus grupos de dispositivos. Defina os grupos atribuídos na página Geral do perfil do dispositivo e Salvar e publicar o perfil do dispositivo aos seus grupos de dispositivos.

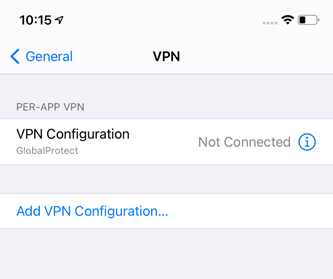

Depois de atribuir o perfil de dispositivo ao seu dispositivo, você poderá ver todas as configurações de VPN de camada de aplicativo em Configurações > VPN de .

-

Configure o perfil de VPN por aplicativo para o MicroStrategy HyperMobile e autorize-o a usar a VPN escolhendo seu perfil de dispositivo no perfil de VPN por aplicativo. Clique em MicroStrategy HyperMobile em Aplicativos > Nativo de . Clique em Atribuir e edite a atribuição.

- Instale a VPN escolhida no dispositivo e abra-a.

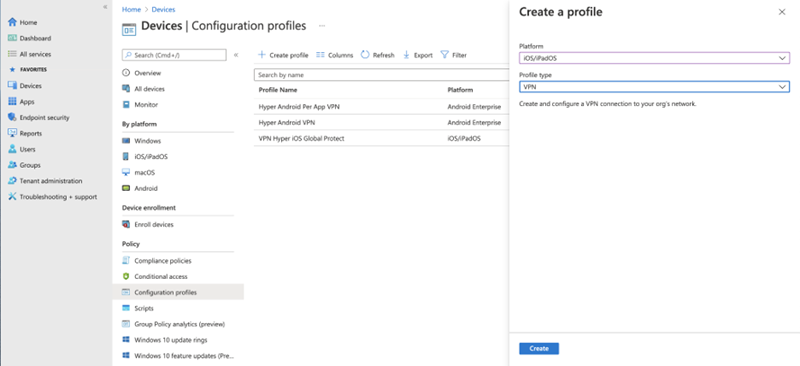

- No console do Microsoft Intune, crie um perfil de configuração para a VPN:

Ir para Dispositivos > Perfis de configuração > Criar perfil de .

- Na lista suspensa de Plataforma, escolha iOS/iPadOS.

- Na lista suspensa Tipo de perfil, escolha VPN de .

-

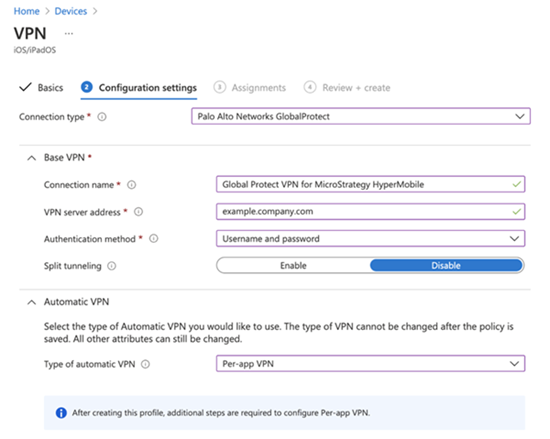

Preencha as definições básicas e de configuração relevantes. Atribua as configurações aos grupos correspondentes e crie o perfil. Veja um exemplo da configuração de VPN para o Palo Alto Networks GlobalProtect.

- Na lista suspensa Tipo de VPN automática, escolha VPN por aplicativo de .

-

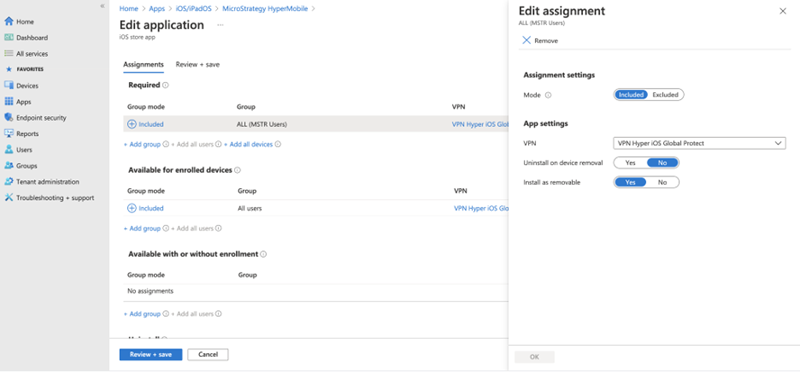

Ir para Aplicativos > iOS/iPadOS e edite o aplicativo MicroStrategy HyperMobile . Editar Atribuição > Configurações do aplicativo > VPN selecionando o perfil de VPN criado na etapa 2 e salve as alterações.

- Abra o aplicativo VPN escolhido no dispositivo.

Para obter mais informações, consulte o Documentação oficial da Microsoft de .

Essas configurações entram em vigor depois que o MicroStrategy HyperMobile é enviado para o dispositivo. Quando o MicroStrategy HyperMobile é iniciado, ele se conecta automaticamente ao servidor VPN, e o ícone da VPN é mostrado no lado esquerdo da barra de status.

- Configuração de aplicativo

Configure informações como conectividade do Intelligence Server, informações do projeto, configurações da tela inicial e configurações gerais do aplicativo para eliminar a necessidade de instruir os usuários finais sobre a configuração inicial.

-

Ajude a impedir ataques man-in-the-middle fornecendo um hash de certificado confiável para ajudar a estabelecer uma conexão segura.

-

Políticas de segurança e controle de acesso

Restrinja a execução de aplicativos somente em dispositivos aprovados e aplique políticas de segurança, como criptografia obrigatória e prevenção de perda de dados, no nível do aplicativo.

-

Habilitar seletivamente aplicativos aprovados para usar um túnel de aplicativo para se conectar a back-end e redes corporativas.

O fluxo de trabalho para integrar o MicroStrategy HyperMobile a um provedor de EMM com suporte a AppConfig é descrito abaixo. São fornecidos exemplos para o VM Workspace ONE UEM (anteriormente AirWatch) e Microsoft Intune, mas as instruções podem ser extrapoladas para integrar o MicroStrategy HyperMobile a um provedor de EMM compatível com AppConfig diferente.

Adicionar o aplicativo MicroStrategy HyperMobile e definir as configurações do aplicativo

-

Faça login no console do VM Workspace ONE UEM.

-

Ir para Recursos > Nativo > Público de .

- Clique em Adicionar aplicativo de .

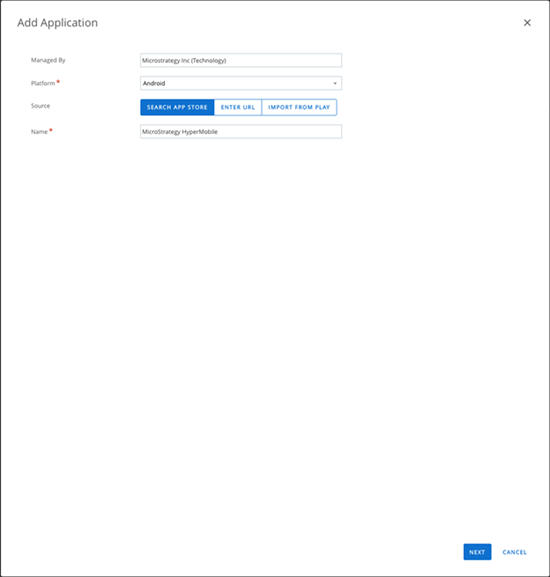

- Na caixa de diálogo Adicionar aplicativo, escolha Android na lista suspensa de Plataforma.

- Selecionar Pesquisar App Store como a Origem.

-

No campo Nome, insira MicroStrategy HyperMobile e clique em Seguinte de .

-

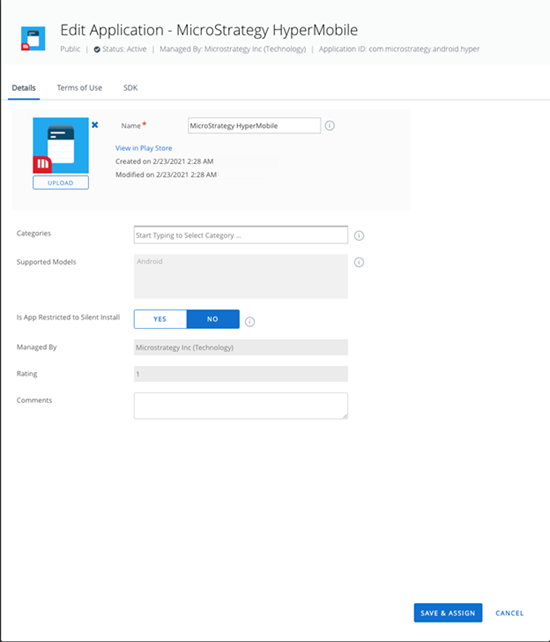

Quando o aplicativo for exibido, clique no aplicativo e Selecionar na tela seguinte para adicioná-lo.

-

Clique no Salvar e atribuir para atribuir o aplicativo aos dispositivos.

-

Na tela Atribuição, insira um nome e grupos de atribuição.

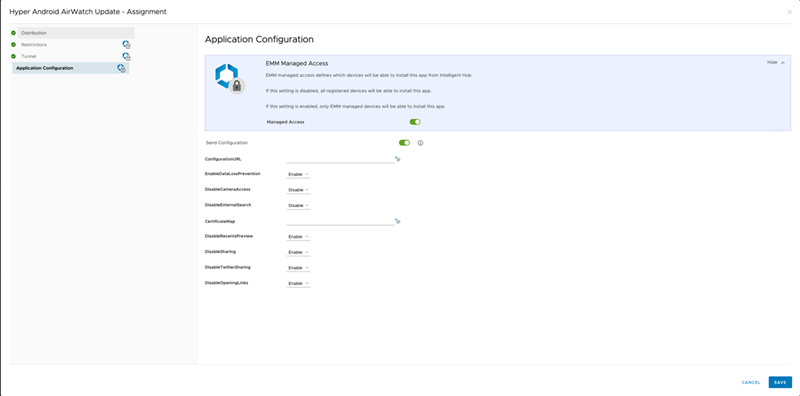

- Ir para o Configuração de aplicativos guia e habilite o Enviar configuração alternar

-

Preencha todos os campos obrigatórios e clique em Criar para concluir a configuração.

- Publique o aplicativo nos dispositivos na lista de distribuição.

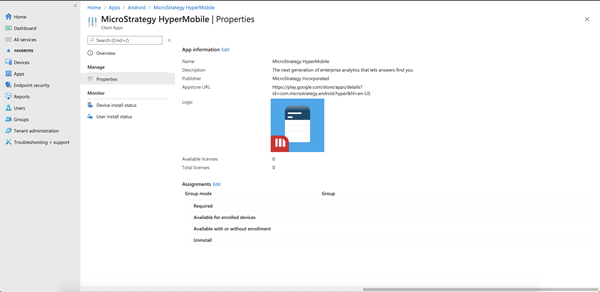

- Faça login no Portal do Intune de .

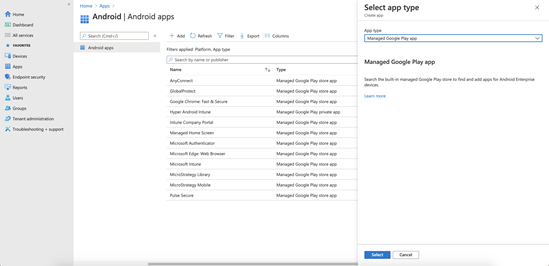

- Ir para Aplicativos > Android e clique em + Adicionar de .

-

Na lista suspensa Tipo de aplicativo, escolha Aplicativo Google Play gerenciado em seguida, clique em Selecionar de .

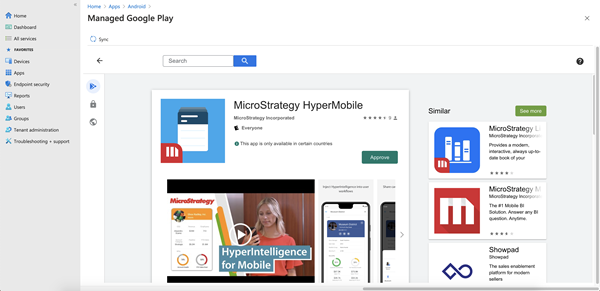

- Na barra de pesquisa do Google Play, pesquise por MicroStrategy HyperMobile de .

-

Clique no MicroStrategy HyperMobile aplicativo nos resultados e clique no Aprovar botão .

- Clique no Sincronizar no canto superior esquerdo. MicroStrategy HyperMobile deve aparecer na lista de aplicativos Android. Se ele não aparecer, clique no Atualizar para atualizar a lista de aplicativos.

-

Clique no MicroStrategy HyperMobile aplicativo e clique em Propriedades de de . Encontre a seção Atribuições e clique em Editar de . Atribua o aplicativo aos grupos e usuários necessários.

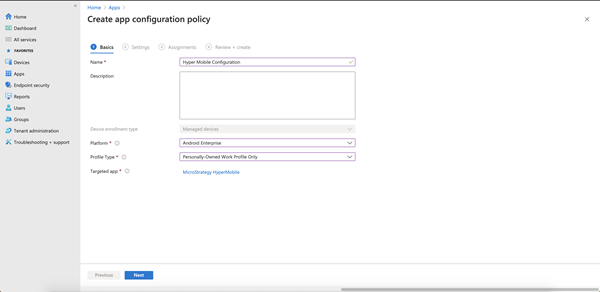

- Ir para Aplicativos > Políticas de configuração de aplicativos e clique em + Adicionar > Dispositivos gerenciados de .

-

Dê um nome à configuração. Na lista suspensa Plataforma, escolha Android Enterprise de . Na lista suspensa de Tipo de perfil, escolha uma opção. Para o Aplicativo de destino, escolha MicroStrategy HyperMobile e clique em Seguinte de .

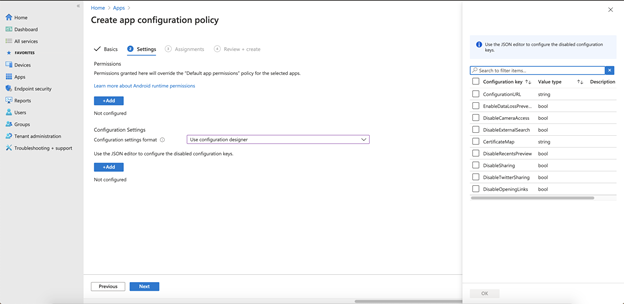

- Nas definições de configuração, escolha Usar designer de configuração e clique em + Adicionar de .

-

No painel à direita, as chaves de configuração disponíveis para o aplicativo MicroStrategy HyperMobile são exibidas. Marque a caixa das chaves a serem adicionadas e clique em OK de .

- Preencha o valor de configuração para as chaves de configuração escolhidas e clique em Seguinte de .

- Na página Atribuições, atribua a configuração de aplicativo aos grupos, usuários e dispositivos necessários.

- Na última tela, clique em Criar de . A configuração do aplicativo é aplicada aos grupos, usuários e dispositivos especificados para o aplicativo MicroStrategy HyperMobile .

As seções abaixo explicam como usar a integração do AppConfig para enviar configurações para o aplicativo MicroStrategy HyperMobile , configurar o App Tunnel e configurar restrições de segurança.

Configuração de aplicativo

Com o AppConfig, um administrador móvel pode definir um conjunto de chaves de configuração que o aplicativo MicroStrategy HyperMobile aceitará do servidor EMM. Essas chaves de configuração são definidas no console de administração de EMM, normalmente armazenadas como parte de um perfil atribuído ao aplicativo para implantação. Você pode definir essas configurações no console do VM Workspace ONE UEM durante o processo de distribuição do aplicativo. O provedor de EMM também pode atualizar as configurações OTA a qualquer momento no futuro para um aplicativo existente, sem exigir que o próprio aplicativo seja reinstalado. Você pode criar diferentes atribuições de perfis para implantar o aplicativo em diferentes grupos de dispositivos, aplicando assim definições de configuração diferentes a cada um.

Uma das chaves de configuração que podem ser enviadas para o aplicativo MicroStrategy HyperMobile é o ConfigurationURL que é um link para se conectar ao Library Server, onde seu Hyper Card está implantado. Os usuários finais são solicitados a fazer login com as opções de autenticação correspondentes para facilitar a configuração das informações de conectividade.

Para definir a configuração do aplicativo no console do VM Workspace ONE UEM, durante o definição de aplicativo e configuração descrito acima, defina o valor do ConfigurationURL chave para o URL que tem as informações de configuração.

Obter o URL de configuração

- Abra o MicroStrategy Workstation.

- Ir para o Ambientes aba.

- Clique com o botão direito do mouse em um ambiente, escolha Propriedades de e clique em URL do ambiente de .

Fixação de certificado

Fixação de certificado ajuda a prevenir ataques man-in-the-middle usando um hash de certificado confiável para validar a conexão com um servidor. Um hash de certificado confiável pode ser transferido de uma plataforma de EMM, como o VM Workspace One UEM, para ser usado para verificar a identidade do servidor. Para aproveitar o recurso de fixação de certificado disponível com o AppConfig, navegue até Recursos > Aplicativos > Nativo > Público > MicroStrategy HyperMobile > Atribuição de . Em seguida, clique no nome da tarefa, navegue até Configuração de aplicativos, e forneça o hash do certificado para o campo CertificateMap no seguinte formato:

hostnameA,certificateHashAPor exemplo, o seguinte pode ser a cadeia de caracteres CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPara dar suporte à fixação de certificado para vários ambientes ou fornecer hashes de certificado adicionais para um host, separe todos hostname,certificateHash emparelha com uma barra vertical (“|”). Por exemplo,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2O hash do certificado deve começar com sha256/ ou sha1/.

Políticas de segurança e controle de acesso

As organizações exigem segurança granular e proteção contra perda de dados dentro de seus aplicativos corporativos para impedir que dados e documentos confidenciais vazem para fora do controle da empresa. Por exemplo, um aplicativo pode incluir funcionalidades que uma empresa deseja desabilitar por razões de segurança, como a capacidade de sincronizar dados com uma nuvem pública como o Dropbox. O AppConfig aproveita os recursos prontos para o uso que o Android fornece para aplicar configurações de segurança e controle de acesso a aplicativos corporativos.

Configurações de segurança personalizadas

Além da configuração móvel especificada por ConfigurationURL, os administradores podem restringir a disponibilidade de alguns recursos do aplicativo com o propósito de prevenir o vazamento ou a perda de dados. Essas restrições são transferidas para o MicroStrategy HyperMobile pela adição de pares de chave-valor à seção Configuração de aplicativo na tela Adicionar atribuição. As seguintes restrições podem ser adicionadas como pares de chave-valor BOOLEANOS:

| Chaves de segurança personalizadas | Funcionalidade |

| EnableDataLossPrevention | A chave principal para todas as restrições do app. Outras opções, como DisableSharing ou DisableCameraAccess, entram em vigor somente quando EnableDataLossPrevention está definido como true |

| DisableSharing | Desativar compartilhamento de imagem do cartão e exportação de arquivo de log |

| DisableTwitterSharing | Desabilitar compartilhamento no Twitter |

| DisableOpeningLinks | Desabilitar links de abertura em cartões |

| DisableCameraAccess | Desativar o recurso de leitor de código QR e código de barras |

| DisableRecentsPreview | Desativar captura de tela na tela de aplicativos recentes |

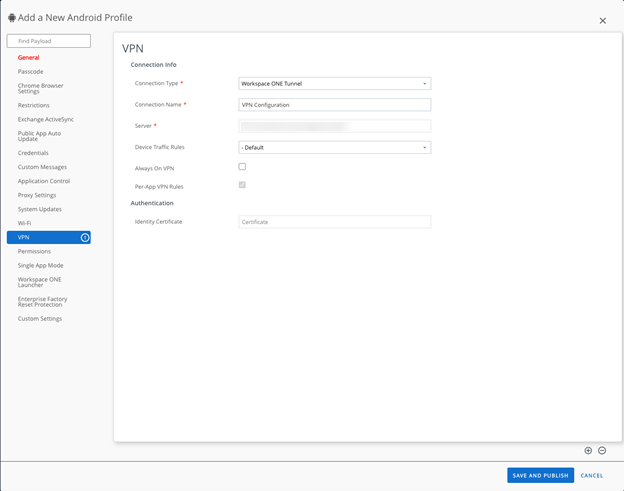

Túnel do aplicativo

Um aplicativo pode exigir acesso a serviços da web que residem atrás de um firewall corporativo, o que requer um App Tunnel seguro. O protocolo VPN por aplicativo atinge o objetivo de um túnel de aplicativos seguro. Por exemplo, o VM Workspace ONE UEM pode distribuir perfis de VPN para seus dispositivos gerenciados e permitir que aplicativos como o MicroStrategy HyperMobile configurem suas próprias VPNs seguindo os perfis. As configurações de VPN estão incluídas nos perfis de dispositivo no console do VM Workspace ONE UEM.

-

Crie um perfil de dispositivo com AppProxy VPN habilitado e atribua-o ao seu dispositivo. Por exemplo, no console do VM Workspace One UEM, configure e distribua o perfil de VPN em Recursos > Perfis e linhas de base > Perfis > Adicionar ou editar perfil > VPN, onde você pode especificar os domínios/nomes de host no perfil para acionar automaticamente a VPN.

-

Configure a VPN no perfil do dispositivo definindo o tipo de conexão para a VPN desejada.

-

Publique o perfil do dispositivo nos seus grupos de dispositivos. Defina os grupos atribuídos na página Geral do perfil do dispositivo e Salvar e publicar o perfil do dispositivo aos seus grupos de dispositivos.

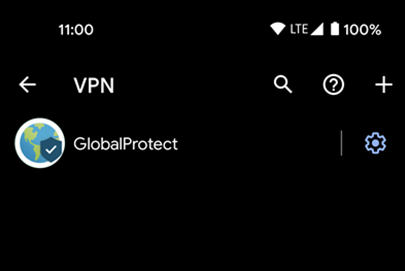

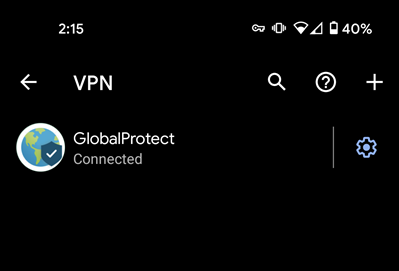

Depois de atribuir o perfil de dispositivo ao seu dispositivo, você poderá ver todas as configurações de VPN de camada de aplicativo em Configurações > Rede e internet > Avançado > VPN de .

-

Configure a VPN no perfil do dispositivo definindo o tipo de conexão para a VPN desejada.

-

Publique o perfil do dispositivo nos seus grupos de dispositivos. Defina os grupos atribuídos na página Geral do perfil do dispositivo e Salvar e publicar o perfil do dispositivo aos seus grupos de dispositivos.

Depois de atribuir o perfil de dispositivo ao seu dispositivo, você poderá ver todas as configurações de VPN de camada de aplicativo em Configurações > Rede e internet > Avançado > VPN de .

-

Configure o perfil de VPN por aplicativo para o MicroStrategy HyperMobile e autorize-o a usar a VPN acessando o Atribuição página > Túnel aba. Aqui, um perfil pode ser selecionado escolhendo-se Selecionar um perfil para dispositivos Android.

-

Instale a VPN escolhida no dispositivo e abra-a.

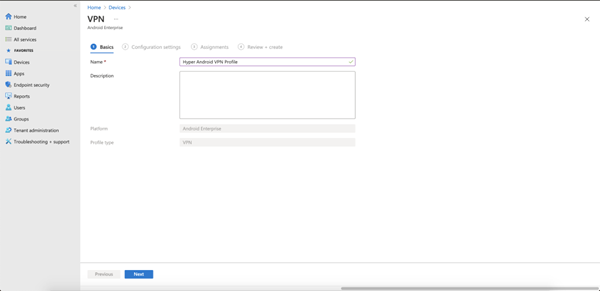

- Crie um perfil de VPN. Para fazer isso, acesse Dispositivos > Perfis de configuração e clique em + Criar perfil de .

- Na lista suspensa Plataforma, escolha Android Enterprise de . Na lista suspensa Tipo de perfil, escolha VPN de . Clique em Criar.

-

Na tela Básico, forneça um Nome para o perfil de VPN e uma descrição opcional. Clique em Próximo.

-

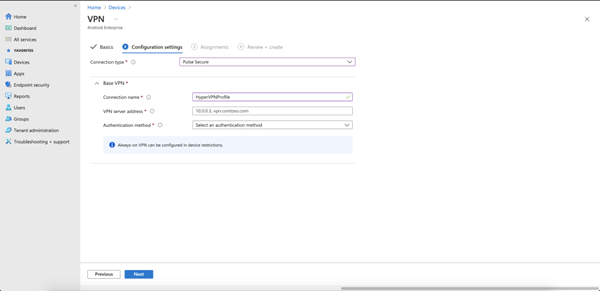

Na tela de Definições, escolha um Tipo de conexão na lista suspensa com base no seu provedor de VPN.

-

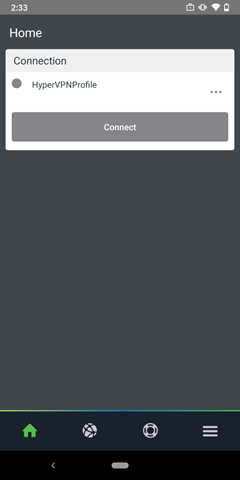

Após escolher seu provedor de VPN, há uma seção para adicionar seu nome de conexão, endereço do servidor VPN e método de autenticação. Anote o nome da conexão, pois o nome será necessário em uma etapa posterior. Na captura de tela abaixo, o nome da conexão é HyperVPNProfile. Clique em Próximo.

- Na tela Atribuições, adicione os grupos, usuários e dispositivos que devem usar esse perfil de VPN. Clique em Próximo.

- Na tela Revisar + criar, clique em Criar de .

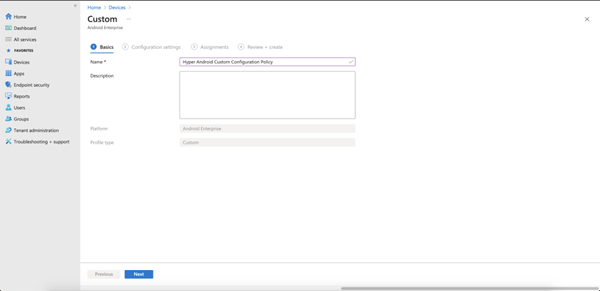

- Crie uma política de configuração personalizada acessando Dispositivos > Perfis de configuração e clique em + Criar perfil de .

- Na lista suspensa de Plataforma, escolha Android Enterprise de . Na lista suspensa Tipo de perfil, escolha Personalizado de . Clique em Criar.

-

Na tela Básico, forneça um Nome para o perfil de VPN e uma descrição opcional. Clique em Próximo.

-

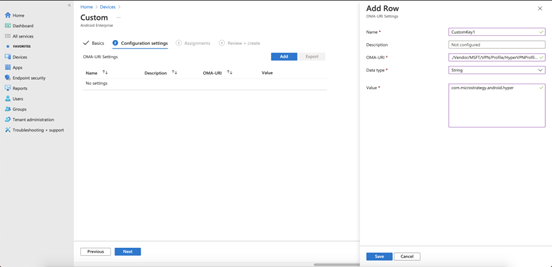

Na tela de Definições de configuração, clique em Adicionar e forneça os seguintes valores para a configuração. Clique em Salvar.

- Nome: Forneça um nome para a configuração.

- Descrição: Forneça uma descrição opcional para a configuração.

- OMA-URI: Enter ./Vendor/MSFT/VPN/Profile/*Name*/PackageList, em que Name é o nome da conexão anotado acima. Neste exemplo, a cadeia de caracteres é ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList.

- Tipo de dado: Escolher String na lista suspensa.

-

Valor: Forneça o nome do pacote para o aplicativo MicroStrategy HyperMobile para Android: com.microstrategy.android.hyper.

-

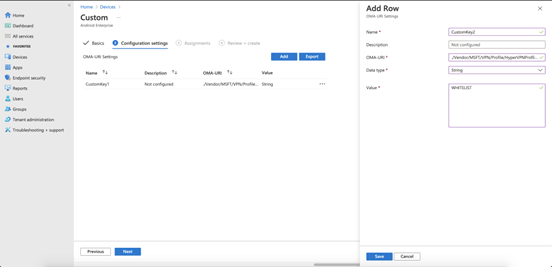

Clique no Adicionar botão novamente para adicionar uma configuração para especificar os aplicativos bloqueados e permitidos. Forneça os seguintes valores para a configuração. Clique em Salvar.

- Nome: Forneça um nome para a configuração.

- Descrição: Forneça uma descrição opcional para a configuração.

- OMA-URI: Enter ./Vendor/MSFT/VPN/Profile/*Name*/Mode, em que Name é o nome do perfil de VPN que você anotou acima. Neste exemplo, a cadeia de caracteres é ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode.

- Tipo de dado: Escolher String na lista suspensa.

-

Valor: Enter BLACKLIST ou WHITELIST. Use o BLACKLIST para inserir uma lista de aplicativos que não podem usar a conexão VPN. Todos os outros aplicativos se conectam por meio da VPN. Use o WHITELIST para inserir uma lista de aplicativos que podem usar a conexão VPN. Apps que não estão na lista não se conectam por meio da VPN

- Clique em Próximo. Na tela Atribuições, adicione os grupos, usuários e dispositivos que devem usar essa política de configuração personalizada. Clique em Próximo.

- Na tela Revisar + criar, clique em Criar de .

- Os usuários precisam configurar o perfil de VPN no dispositivo Android. Certifique-se de que o aplicativo Android para o provedor de VPN foi adicionado como um aplicativo aprovado por meio do Intune para que os usuários possam instalá-lo em seus dispositivos.

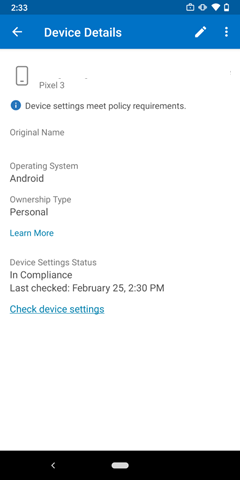

-

Abra o aplicativo Portal da Empresa do Intune. Em Dispositivos, selecione o nome do seu dispositivo. Clique em Verificar configurações do dispositivo de . O dispositivo será sincronizado com o servidor para obter o perfil VPN e a política de configuração personalizada.

-

Abra o aplicativo para o seu provedor de VPN. Você verá que o perfil VPN foi instalado no dispositivo. O aplicativo MicroStrategy HyperMobile para Android agora deve usar esse perfil de VPN.

Para obter mais informações, consulte o Documentação oficial da Microsoft de .

Essas configurações entram em vigor depois que o MicroStrategy HyperMobile é enviado para o dispositivo. Quando o MicroStrategy HyperMobile é iniciado, ele se conecta automaticamente ao servidor VPN, e um ícone de chave aparece na barra de status.