MicroStrategy ONE

AppConfig 호환 EMM 공급자와 통합

MicroStrategy HyperMobile AppConfig 지침을 지원하는 모든 EMM( 엔터프라이즈 모바일 관리) 공급자와 통합할 수 있습니다. 엔터프라이즈를 위한 앱 구성(AppConfig)은 엔터프라이즈에서 애플리케이션을 구성하고 보호하기 위한 첫 번째 표준 접근 방식을 제공합니다. AppConfig 계획의 목표는 모범 사례 모음을 정의하여 엔터프라이즈 애플리케이션 개발자가 EMM(기업 모바일 관리) 시스템의 애플리케이션 구성 및 보안 정책을 해석하고 EMM 시스템이 모바일 애플리케이션을 구성 및 보호할 수 있도록 하는 것입니다. AppConfig를 통해 기업은 EMM 시스템, VPN 및 ID 관리 솔루션에 대한 기존 자산을 활용할 수 있습니다.

- iOS

- Android

- 앱 구성

Intelligence Server 연결, 프로젝트 정보, 홈 화면 구성 및 일반 앱 설정과 같은 정보를 구성하여 최종 사용자에게 최초 설정에 대해 교육할 필요가 없습니다.

-

보안 연결을 설정하는 데 도움이 될 수 있는 신뢰할 수 있는 인증서 해시를 제공하여 중간자 공격을 방지합니다.

-

승인된 장치에서만 실행되도록 앱을 제한하고 앱 레벨에서 필요한 암호화 및 데이터 손실 방지와 같은 보안 정책을 적용합니다.

-

승인된 앱이 앱터널을 사용하여 백 엔드 및 회사 네트워크에 연결하도록 선택적으로 활성화합니다.

MicroStrategy HyperMobile AppConfig를 지원하는 EMM 공급자와 통합하는 워크플로우가 아래에 설명되어 있습니다. VM Workstation 에 대한 예가 나와 있습니다. UEM(이전의 AirWatch) 및 Microsoft InTone과 동일하지만, MicroStrategy HyperMobile 다른 AppConfig 규정 준수 EMM 공급자와 통합하기 위한 지침을 외삽할 수 있습니다.

MicroStrategy HyperMobile 애플리케이션 추가 및 애플리케이션 구성 설정

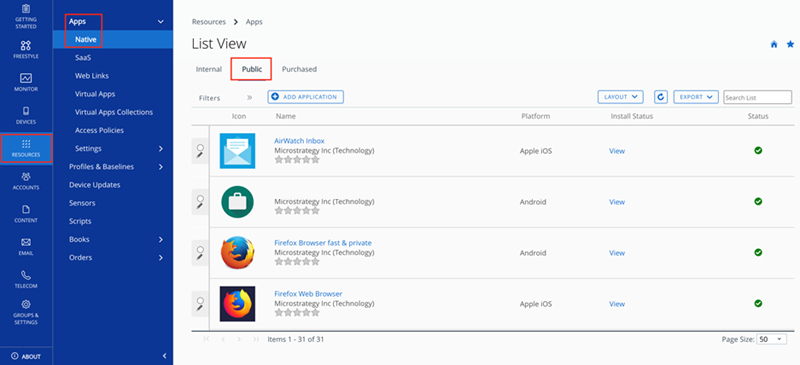

- VM에 로그인 AirWatch UEM 콘솔입니다.

-

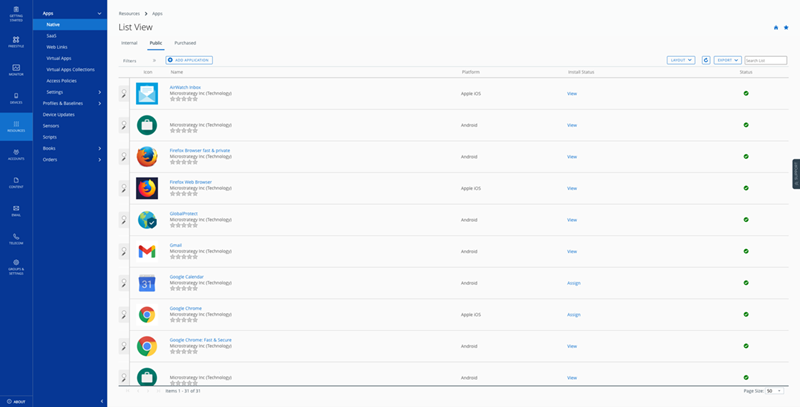

이동리소스 > 앱 > 고유 > 공개 .

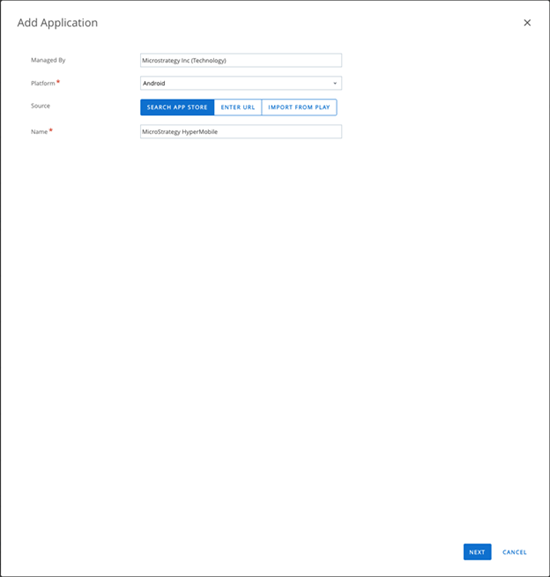

- 클릭애플리케이션 추가 .

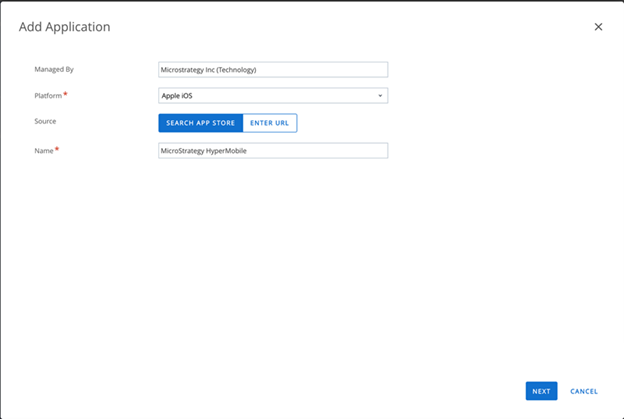

- 애플리케이션 추가 대화 상자에서 선택합니다. Apple iOS플랫폼 드롭다운에서 을(를) 클릭합니다.

- 선택 App Store 검색을(를) 소스로 지정합니다.

-

이름 필드에 다음을 입력합니다. MicroStrategy HyperMobile .

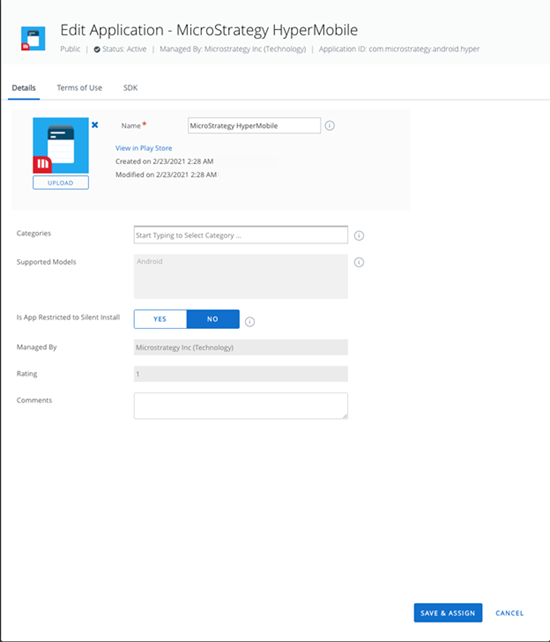

- 애플리케이션이 표시되면 애플리케이션을 클릭합니다.

- 다음 화면에서선택을(를) 클릭하여 추가합니다.

- 클릭저장 및 할당버튼을 눌러 장치에 애플리케이션을 할당합니다.

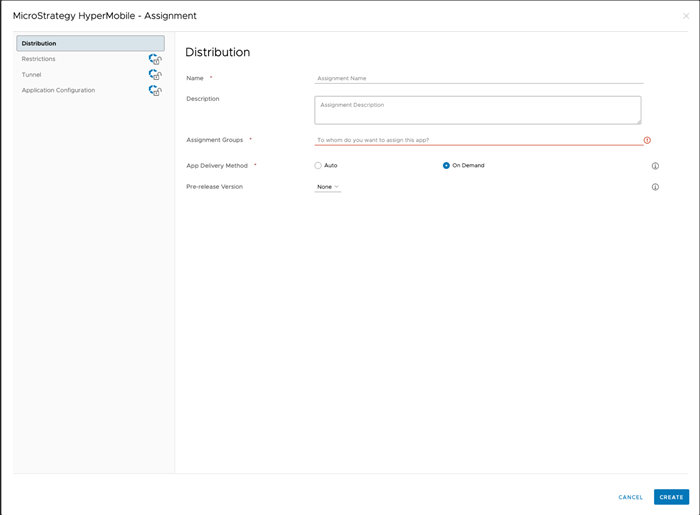

- 할당 추가 화면에서 이름과 할당 그룹을 입력합니다.

- 다음에서 할당 수정제한및채널 및 기타 애트리뷰트개 탭.

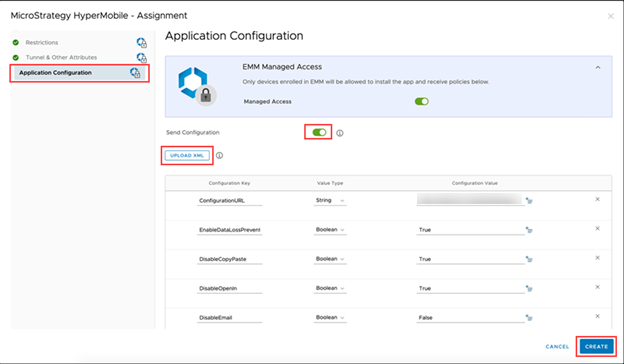

- 로 이동애플리케이션 구성탭을 활성화하고구성 보내기전환합니다.

- 원하는 구성 키, 값 유형을 추가하고에서 찾았습니다. 사용자 정의 보안 설정섹션.

-

모든 필수 필드를 완료하고만들기을(를) 클릭하여 구성을 완료합니다.

- 배포 목록의 장치에 앱을 게시합니다.

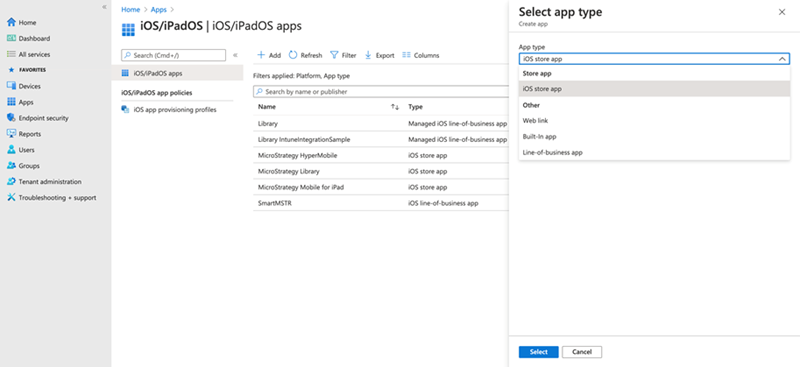

- 에 로그인 Intext Portal .

-

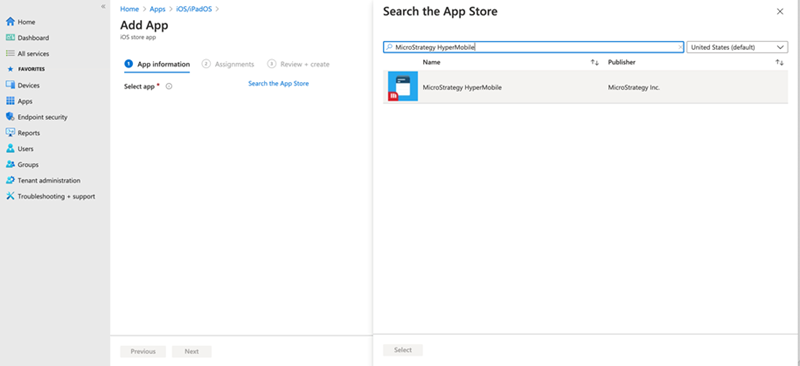

이동앱 > iOS/iPadOS > + 추가및 선택 iOS Store 앱의앱 유형드롭다운입니다.

- 탭 Apple Store 검색 .

-

검색 대상 MicroStrategy HyperMobile을(를) 클릭하고 애플리케이션을 선택합니다.

- 앱 정보 및 할당을 입력하고 애플리케이션을 생성합니다.

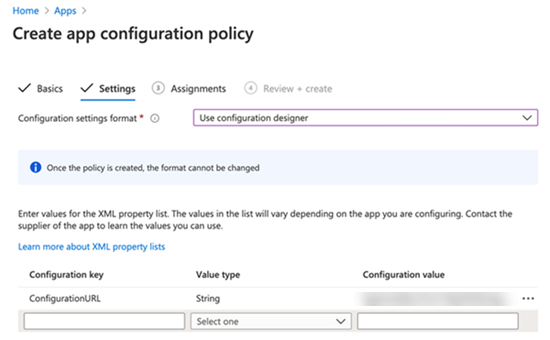

- 이동앱 > 앱 구성 정책 > + 추가및 선택관리되는 장치 .

- 정책 이름 및 플랫폼을 입력합니다.

- 선택 MicroStrategy HyperMobile 1-4단계에서 생성된 앱을 탭하고다음 .

-

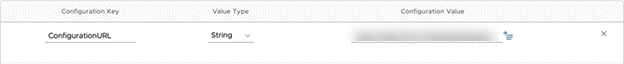

에서구성 설정탭, 선택구성 Designer 사용에 있는 사용자 정의 키와 값을 입력하려면사용자 정의 보안 설정섹션.

아래 섹션에서는 AppConfig 통합을 사용하여 MicroStrategy HyperMobile 앱에 구성을 푸시하고, 앱터널을 구성하고, 보안 제한을 구성하는 방법을 설명합니다.

앱 구성

모바일 관리자는 AppConfig를 사용하여 MicroStrategy HyperMobile 앱이 EMM 서버에서 수락할 구성 키 세트를 정의할 수 있습니다. 이러한 구성 키는 EMM 관리 콘솔에 정의되며, 일반적으로 배포를 위해 앱에 할당된 프로필의 일부로 저장됩니다. 애플리케이션 배포 프로세스 중에 VM AirWatch 콘솔에서 이러한 구성을 설정할 수 있습니다. 또한 EMM 공급자는 앱 자체를 다시 설치하지 않고 향후 언제든지 기존 애플리케이션에 구성을 라디오로 업데이트할 수 있는 기능이 있습니다. 다른 프로필 할당을 생성하여 애플리케이션을 장치의 다른 그룹에 배포하고, 이에 따라 장치의 다른 그룹에 다른 구성 설정을 적용할 수 있습니다.

MicroStrategy HyperMobile 앱에 푸시할 수 있는 구성 키 중 하나는 ConfigurationURL 이는 하이퍼 카드가 배포되는 Library 서버에 연결하기 위한 링크입니다. 연결 정보를 쉽게 설정할 수 있도록 최종 사용자는 해당 인증 옵션을 사용하여 로그인하라는 메시지가 표시됩니다.

VM AirWatch 콘솔에서 앱 구성을 설정하려면애플리케이션 및 구성 설정위에 설명된 대로 ConfigurationURL 구성 정보가 있는 URL에 키를 입력합니다.

구성 URL 가져오기

- MicroStrategy Workstation) 엽니다.

- 로 이동환경탭.

- 환경을 마우스 오른쪽 버튼으로 클릭하고 선택합니다. 속성을(를) 클릭합니다. 모바일 구성 URL용 HyperIntelligence .

인증서 피닝

인증서 피닝신뢰할 수 있는 인증서 해시를 사용하여 서버 연결의 유효성을 검사하여 중간자 공격을 방지하는 데 도움이 됩니다. VM Workstation One UEM과 같은 EMM 플랫폼에서 신뢰할 수 있는 인증서 해시를 전달하여 서버의 ID를 확인하는 데 사용할 수 있습니다. AppConfig에서 사용할 수 있는 인증서 피닝 기능을 활용하려면 다음으로 이동합니다. 리소스 > 앱 > 고유 > 공개 > MicroStrategy HyperMobile > 할당 . 그런 다음 할당 이름을 클릭하고 다음으로 이동합니다. 애플리케이션 구성을(를) 사용하고 인증서 해시를 다음 형식으로 인증서 맵 필드에 제공합니다.

hostnameA,certificateHashA예를 들어, 다음은 인증서 맵 문자열일 수 있습니다.

yourLibraryServer.com,sha256/yourCertificateHash여러 환경에 대한 인증서 피닝을 지원하거나 하나의 호스트에 대해 추가 인증서 해시를 제공하려면 모두 hostname,certificateHash 수직 막대("|”)). 예:

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2인증서 해시는 다음으로 시작해야 합니다. sha256/.

보안 정책 및 액세스 제어

조직은 중요한 데이터와 문서가 회사의 제어 범위를 벗어납니다. 예를 들어, 앱에 데이터를 Dropbox와 같은 공용 클라우드와 동기화하는 기능 등 보안상의 이유로 비활성화하려는 기능이 포함되어 있을 수 있습니다. AppConfig는 iOS가 제공하는 즉각적인 기능을 활용하여 엔터프라이즈 앱에 보안 설정 및 액세스 제어를 적용합니다.

사용자 정의 보안 설정

으로 지정된 모바일 구성 외에도 ConfigurationURL, 관리자는 데이터 누락 또는 데이터 손실을 방지하기 위해 일부 앱 기능의 사용을 제한할 수 있습니다. 이러한 제한은 할당 추가 화면의 애플리케이션 구성 섹션에 키-값 쌍을 추가하여 MicroStrategy HyperMobile 에 전달됩니다. 다음 제한 사항을 부울 키-값 쌍으로 추가할 수 있습니다.

| 사용자 정의 보안 키 | 기능 |

| EnableDataLossPrevention | 모든 앱 제한에 대한 주 스위치입니다. 다음과 같은 기타 옵션 DisableEmail 또는 DisableCopyPaste, 경우에만 적용 EnableDataLossPrevention (으)로 설정됨 true |

| DisableEmail | 앱 전체에서 이메일 기능 비활성화(iOS 고유 메일 앱으로만 제한됨) |

| DisableOpenIn | 카드 또는 파일 공유를 포함하여 MicroStrategy HyperMobile 의 모든 공유 기능을 비활성화합니다. 또한 하이퍼 카드의 모든 링크를 비활성화합니다. |

| DisableCopyPaste | 모든 텍스트 필드 및 텍스트 상자의 복사 또는 붙여넣기 옵션 비활성화 |

| DisableCameraAccess | QR 코드 및 바코드 스캐너 기능 비활성화 |

| DisableSaveToPhotos | 하이퍼 카드 공유 시 iOS 기본 팝오버의 " 사진에 저장" 메뉴를 비활성화합니다. |

| DisableSpotlightSearch | Spotlight 검색 기능 비활성화 |

MicroStrategy HyperMobile 에서 보안 설정을 확인하려면 으로 이동합니다. 계정 > 로그 보기 . 로그를 볼 때 보안 설정을 볼 수 있습니다.

앱 채널

애플리케이션이 회사 방화벽 뒤에 있는 웹 서비스에 대한 액세스가 필요할 수 있으며 여기에는 보안 앱터널이 필요합니다. 앱별 VPN 프로토콜은 보안 앱터널의 목표를 달성합니다. 예를 들어 VM Workstation One UEM은 관리 장치에 VPN 프로필을 배포하고 MicroStrategy HyperMobile 과 같은 앱이 프로필에 따라 자체 VPN을 설정하도록 할 수 있습니다. VPN 설정은 VM AirWatch 콘솔의 장치 프로필에 포함되어 있습니다.

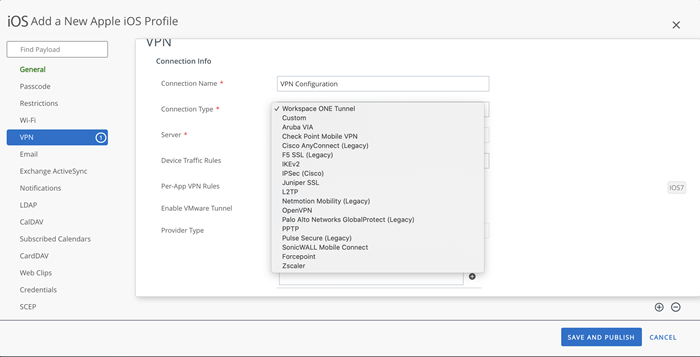

- AppProoxy VPN이 활성화된 장치 프로필을 만들고 장치에 할당합니다. 예를 들어 VM AirWatch 콘솔에서 다음의 VPN 프로필을 구성 및 배포합니다. 장치 > 프로필리소스(& 리소스) > 프로필 > iOS 프로필 추가 또는 편집 > VPN , 여기에서 프로필의 도메인/호스트 이름을 지정하여 VPN을 자동으로 트리거할 수 있습니다.

-

이동하여 장치 프로필에서 VPN을 구성합니다. VPN > 구성및 연결 유형을 원하는 VPN으로 설정하는 단계를 포함합니다.

-

장치 프로필을 장치 그룹에 게시합니다. 장치 프로필의 일반 페이지에서 할당된 그룹을 설정하고저장 및 게시장치 프로필을 장치 그룹에 추가합니다.

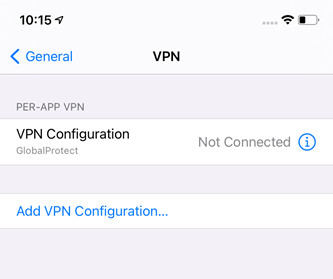

장치에 장치 프로필을 할당하면 에서 모든 앱 계층 VPN 설정을 볼 수 있습니다. 설정 > VPN .

-

MicroStrategy HyperMobile 에 대한 앱별 VPN 프로필을 구성하고 앱별 VPN 프로필에서 장치 프로필을 선택하여 VPN을 사용하도록 권한을 부여합니다. 클릭 MicroStrategy HyperMobile있음앱 > 고유 . 클릭할당할당을 편집합니다.

- 선택한 VPN을 장치에 설치하고 엽니다.

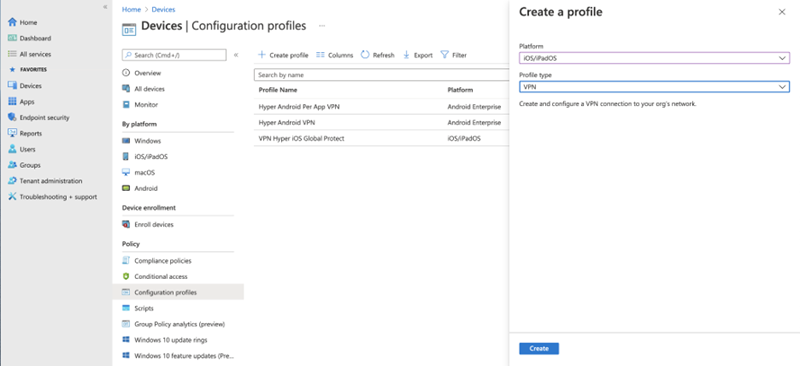

- Microsoft In뿐만 아니라 콘솔에서 VPN에 대한 구성 프로필을 만듭니다.

이동장치 > 구성 프로필 > 프로필 만들기 .

- 플랫폼 드롭다운에서 선택합니다. iOS/iPadOS.

- 프로필 유형 드롭다운에서 다음을 선택합니다. VPN .

-

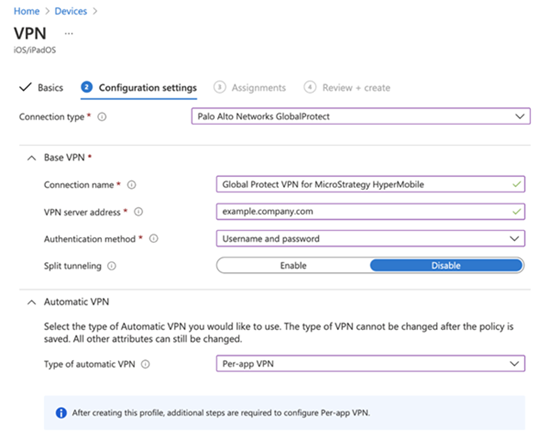

관련 기본 및 구성 설정을 입력합니다. 해당 그룹에 설정을 할당하고 프로필을 만듭니다. 다음은 팔로 알토 메트릭스 글로벌프로텍트를 위한 VPN 구성의 예입니다.

- 자동 VPN 유형 드롭다운에서 다음을 선택합니다. 앱별 VPN .

-

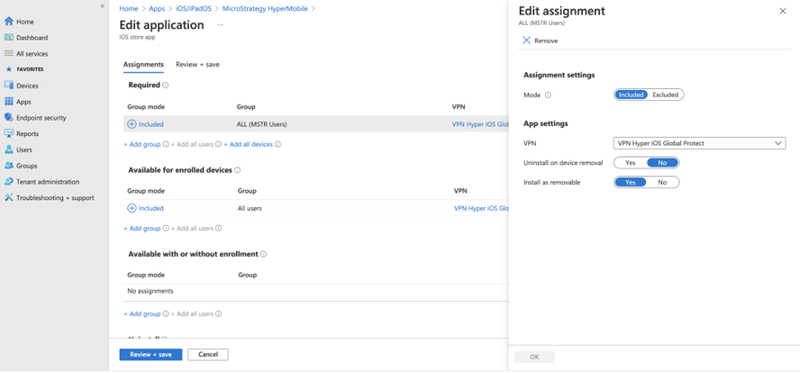

이동앱 > iOS/iPadOS MicroStrategy HyperMobile 애플리케이션을 편집합니다. 편집할당 > 앱 설정 > VPN 2단계에서 생성된 VPN 프로필을 선택하여 을(를) 선택한 다음 변경 사항을 저장합니다.

- 장치에서 선택한 VPN 애플리케이션을 엽니다.

자세한 내용은 다음을 참조하십시오. 공식 Microsoft 설명서 .

이러한 설정은 MicroStrategy HyperMobile 이 장치에 푸시된 후 적용됩니다. MicroStrategy HyperMobile 실행되면 자동으로 VPN 서버에 연결되고 VPN 아이콘이 상태 표시줄 왼쪽에 표시됩니다.

- 앱 구성

Intelligence Server 연결, 프로젝트 정보, 홈 화면 구성 및 일반 앱 설정과 같은 정보를 구성하여 최종 사용자에게 최초 설정에 대해 교육할 필요가 없습니다.

-

보안 연결을 설정하는 데 도움이 될 수 있는 신뢰할 수 있는 인증서 해시를 제공하여 중간자 공격을 방지합니다.

-

승인된 장치에서만 실행되도록 앱을 제한하고 앱 레벨에서 필요한 암호화 및 데이터 손실 방지와 같은 보안 정책을 적용합니다.

-

승인된 앱이 앱터널을 사용하여 백 엔드 및 회사 네트워크에 연결하도록 선택적으로 활성화합니다.

MicroStrategy HyperMobile AppConfig를 지원하는 EMM 공급자와 통합하는 워크플로우가 아래에 설명되어 있습니다. VM Workstation 에 대한 예가 나와 있습니다. UEM(이전의 AirWatch) 및 Microsoft InTone과 동일하지만, MicroStrategy HyperMobile 다른 AppConfig 규정 준수 EMM 공급자와 통합하기 위한 지침을 외삽할 수 있습니다.

MicroStrategy HyperMobile 애플리케이션 추가 및 애플리케이션 구성 설정

-

VM AirWatch 콘솔에 로그인합니다.

-

이동리소스 > 고유 > 공개 .

- 클릭애플리케이션 추가 .

- 애플리케이션 추가 대화 상자에서 선택합니다. Android플랫폼 드롭다운에서 을(를) 클릭합니다.

- 선택 App Store 검색을(를) 소스로 지정합니다.

-

이름 필드에 다음을 입력합니다. MicroStrategy HyperMobile및 클릭다음 .

-

애플리케이션이 표시되면 애플리케이션을 클릭한 다음선택다음 화면에서 버튼을 클릭하여 추가합니다.

-

클릭저장 및 할당버튼을 눌러 장치에 애플리케이션을 할당합니다.

-

할당 화면에서 이름과 할당 그룹을 입력합니다.

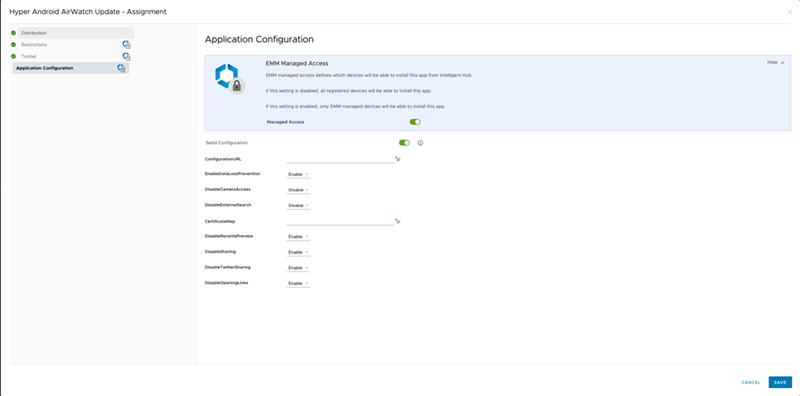

- 로 이동애플리케이션 구성탭을 활성화하고구성 보내기전환합니다.

-

모든 필수 필드를 완료하고만들기을(를) 클릭하여 구성을 완료합니다.

- 배포 목록의 장치에 앱을 게시합니다.

- 에 로그인 Intext Portal .

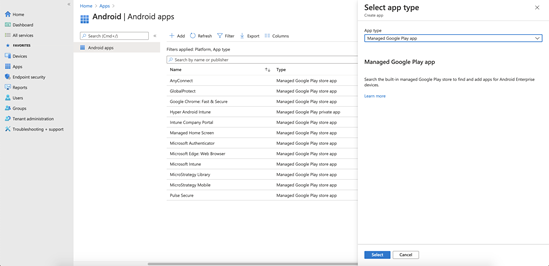

- 이동앱 > Android및 클릭 + 추가 .

-

앱 유형 드롭다운에서 다음을 선택합니다. 관리 Google Play 앱클릭한 다음선택 .

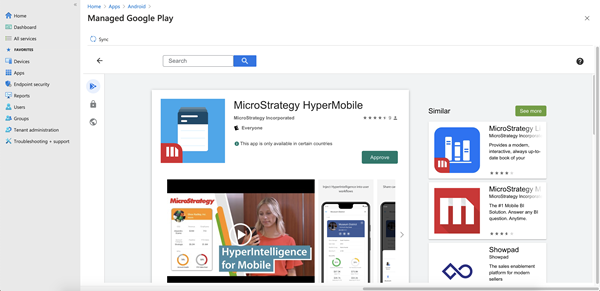

- Google Play 검색 창에서 을(를) 검색합니다. MicroStrategy HyperMobile .

-

을(를) 클릭 MicroStrategy HyperMobile결과에서 앱을 클릭하고승인버튼.

- 클릭동기화버튼을 클릭합니다. MicroStrategy HyperMobile 이 Android 앱 목록에 표시되어야 합니다. 표시되지 않으면새로 고침버튼을 클릭하여 앱 목록을 새로 고칩니다.

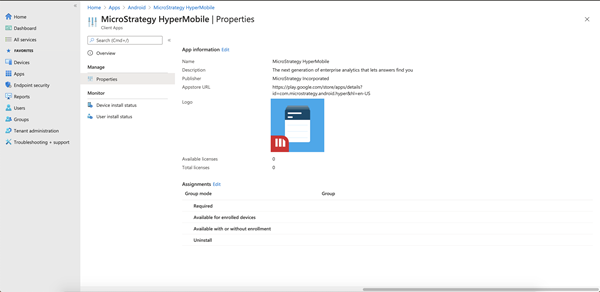

-

을(를) 클릭 MicroStrategy HyperMobile앱을 클릭한 다음속성 . 할당 섹션을 찾아 을(를) 클릭합니다. 편집 . 필요한 그룹 및 사용자에게 앱을 할당합니다.

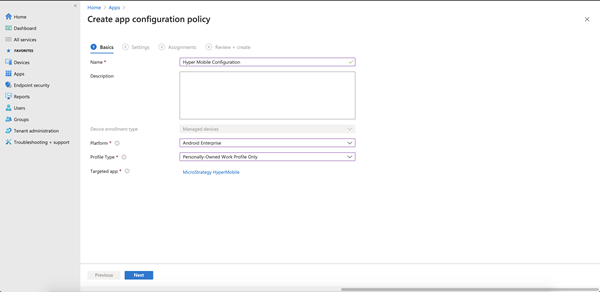

- 이동앱 > 앱 구성 정책및 클릭 + 추가 > 관리 기기 .

-

구성에 이름을 지정합니다. 플랫폼 드롭다운에서 다음을 선택합니다. Android Enterprise . 프로필 유형 드롭다운에서 옵션을 선택합니다. 대상 앱의 경우 다음을 선택합니다. MicroStrategy HyperMobile및 클릭다음 .

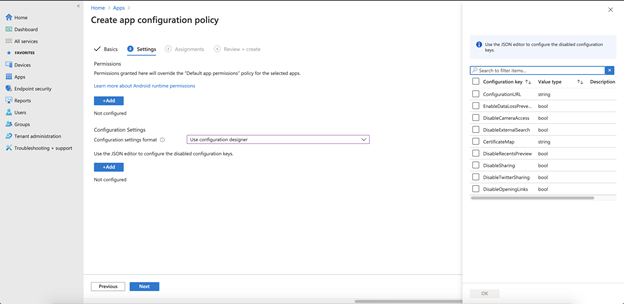

- 구성 설정에서 선택합니다. 구성 Designer 사용및 클릭 + 추가 .

-

오른쪽 패널에 MicroStrategy HyperMobile 앱에 사용 가능한 구성 키가 표시됩니다. 추가할 키의 상자를 선택하고 을(를) 클릭합니다. 확인 .

- 선택한 구성 키의 구성 값을 입력하고 을(를) 클릭합니다. 다음 .

- 할당 페이지에서 앱 구성을 필요한 그룹, 사용자 및 장치에 할당합니다.

- 마지막 화면에서만들기 . 앱 구성은 MicroStrategy HyperMobile 앱에 대해 지정된 그룹, 사용자 및 장치에 적용됩니다.

아래 섹션에서는 AppConfig 통합을 사용하여 MicroStrategy HyperMobile 앱에 구성을 푸시하고, 앱터널을 구성하고, 보안 제한을 구성하는 방법을 설명합니다.

앱 구성

모바일 관리자는 AppConfig를 사용하여 MicroStrategy HyperMobile 앱이 EMM 서버에서 수락할 구성 키 세트를 정의할 수 있습니다. 이러한 구성 키는 EMM 관리 콘솔에 정의되며, 일반적으로 배포를 위해 앱에 할당된 프로필의 일부로 저장됩니다. 애플리케이션 배포 프로세스 중에 VM AirWatch 콘솔에서 이러한 구성을 설정할 수 있습니다. 또한 EMM 공급자는 앱 자체를 다시 설치하지 않고 향후 언제든지 기존 애플리케이션에 구성을 라디오로 업데이트할 수 있는 기능이 있습니다. 다른 프로필 할당을 생성하여 애플리케이션을 장치의 다른 그룹에 배포하고, 이에 따라 장치의 다른 그룹에 다른 구성 설정을 적용할 수 있습니다.

MicroStrategy HyperMobile 앱에 푸시할 수 있는 구성 키 중 하나는 ConfigurationURL 이는 하이퍼 카드가 배포되는 Library 서버에 연결하기 위한 링크입니다. 연결 정보를 쉽게 설정할 수 있도록 최종 사용자는 해당 인증 옵션을 사용하여 로그인하라는 메시지가 표시됩니다.

VM AirWatch 콘솔에서 앱 구성을 설정하려면애플리케이션 및 구성 설정위에 설명된 대로 ConfigurationURL 구성 정보가 있는 URL에 키를 입력합니다.

구성 URL 가져오기

- MicroStrategy Workstation) 엽니다.

- 로 이동환경탭.

- 환경을 마우스 오른쪽 버튼으로 클릭하고 선택합니다. 속성을(를) 클릭합니다. 환경 URL .

인증서 피닝

인증서 피닝신뢰할 수 있는 인증서 해시를 사용하여 서버 연결의 유효성을 검사하여 중간자 공격을 방지하는 데 도움이 됩니다. VM Workstation One UEM과 같은 EMM 플랫폼에서 신뢰할 수 있는 인증서 해시를 전달하여 서버의 ID를 확인하는 데 사용할 수 있습니다. AppConfig에서 사용할 수 있는 인증서 피닝 기능을 활용하려면 다음으로 이동합니다. 리소스 > 앱 > 고유 > 공개 > MicroStrategy HyperMobile > 할당 . 그런 다음 할당 이름을 클릭하고 다음으로 이동합니다. 애플리케이션 구성을(를) 사용하고 인증서 해시를 다음 형식으로 인증서 맵 필드에 제공합니다.

hostnameA,certificateHashA예를 들어, 다음은 인증서 맵 문자열일 수 있습니다.

yourLibraryServer.com,sha256/yourCertificateHash여러 환경에 대한 인증서 피닝을 지원하거나 하나의 호스트에 대해 추가 인증서 해시를 제공하려면 모두 hostname,certificateHash 수직 막대("|”)). 예:

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2인증서 해시는 다음으로 시작해야 합니다. sha256/ 또는 sha1/.

보안 정책 및 액세스 제어

조직은 중요한 데이터와 문서가 회사의 제어 범위를 벗어납니다. 예를 들어, 앱에 데이터를 Dropbox와 같은 공용 클라우드와 동기화하는 기능 등 보안상의 이유로 비활성화하려는 기능이 포함되어 있을 수 있습니다. AppConfig는 Android가 제공하는 즉각적인 기능을 활용하여 엔터프라이즈 앱에 보안 설정 및 액세스 제어를 적용합니다.

사용자 정의 보안 설정

으로 지정된 모바일 구성 외에도 ConfigurationURL, 관리자는 데이터 누락 또는 데이터 손실을 방지하기 위해 일부 앱 기능의 사용을 제한할 수 있습니다. 이러한 제한은 할당 추가 화면의 애플리케이션 구성 섹션에 키-값 쌍을 추가하여 MicroStrategy HyperMobile 에 전달됩니다. 다음 제한 사항을 부울 키-값 쌍으로 추가할 수 있습니다.

| 사용자 정의 보안 키 | 기능 |

| EnableDataLossPrevention | 모든 앱 제한에 대한 주 스위치입니다. 다음과 같은 기타 옵션 DisableSharing 또는 DisableCameraAccess, 경우에만 적용 EnableDataLossPrevention (으)로 설정됨 true |

| DisableSharing | 카드 이미지 공유 및 로그 파일 내보내기 비활성화 |

| DisableTwitterSharing | Twitter 공유 비활성화 |

| DisableOpeningLinks | 카드의 열기 링크 비활성화 |

| DisableCameraAccess | QR 코드 및 바코드 스캐너 기능 비활성화 |

| DisableRecentsPreview | 최근 앱 화면의 스크린샷 비활성화 |

앱 채널

애플리케이션이 회사 방화벽 뒤에 있는 웹 서비스에 대한 액세스가 필요할 수 있으며 여기에는 보안 앱터널이 필요합니다. 앱별 VPN 프로토콜은 보안 앱터널의 목표를 달성합니다. 예를 들어 VM Workstation One UEM은 관리 장치에 VPN 프로필을 배포하고 MicroStrategy HyperMobile 과 같은 앱이 프로필에 따라 자체 VPN을 설정하도록 할 수 있습니다. VPN 설정은 VM AirWatch 콘솔의 장치 프로필에 포함되어 있습니다.

-

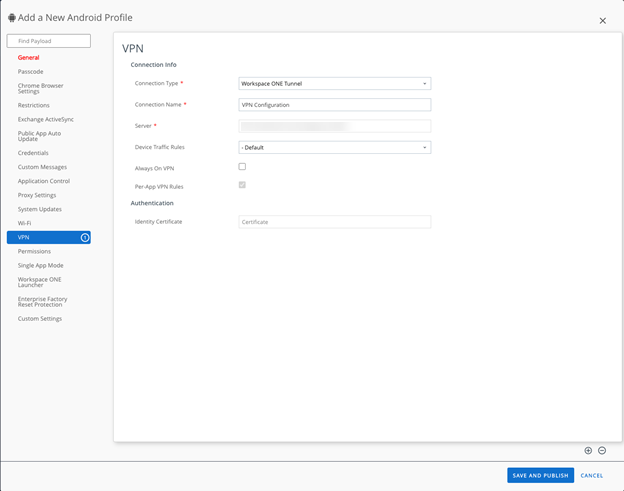

AppProoxy VPN이 활성화된 장치 프로필을 만들고 장치에 할당합니다. 예를 들어 VM Workstation One UEM 콘솔에서 다음의 VPN 프로필을 구성 및 배포합니다. 리소스 > 프로필 및 기준선 > 프로필 > 프로필 추가 또는 편집 > VPN , 여기에서 프로필의 도메인/호스트 이름을 지정하여 VPN을 자동으로 트리거할 수 있습니다.

-

연결 유형을 원하는 VPN으로 설정하여 장치 프로필에서 VPN을 구성합니다.

-

장치 프로필을 장치 그룹에 게시합니다. 장치 프로필의 일반 페이지에서 할당된 그룹을 설정하고저장 및 게시장치 프로필을 장치 그룹에 추가합니다.

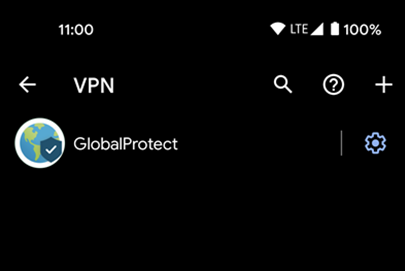

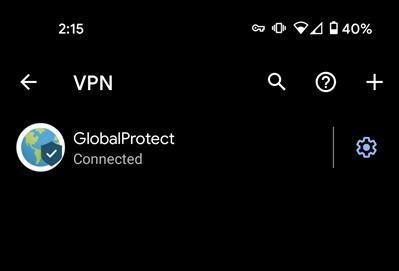

장치에 장치 프로필을 할당하면 에서 모든 앱 계층 VPN 설정을 볼 수 있습니다. 설정 > 네트워크 및 인터넷 > 고급 > VPN .

-

연결 유형을 원하는 VPN으로 설정하여 장치 프로필에서 VPN을 구성합니다.

-

장치 프로필을 장치 그룹에 게시합니다. 장치 프로필의 일반 페이지에서 할당된 그룹을 설정하고저장 및 게시장치 프로필을 장치 그룹에 추가합니다.

장치에 장치 프로필을 할당하면 에서 모든 앱 계층 VPN 설정을 볼 수 있습니다. 설정 > 네트워크 및 인터넷 > 고급 > VPN .

-

MicroStrategy HyperMobile 에 대한 앱별 VPN 프로필을 구성하고할당페이지 > 터널탭. 여기에서 프로필은 다음을 선택하여 선택할 수 있습니다. 프로필 선택을(를) 제공합니다.

-

선택한 VPN을 장치에 설치한 다음 엽니다.

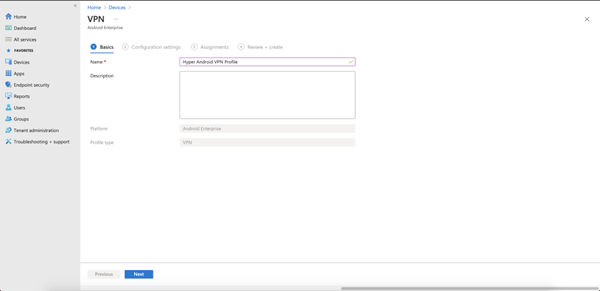

- VPN 프로필을 만듭니다. 이렇게 하려면 으로 이동합니다. 장치 > 구성 프로필및 클릭 + 프로필 만들기 .

- 플랫폼 드롭다운에서 다음을 선택합니다. Android Enterprise . 프로필 유형 드롭다운에서 다음을 선택합니다. VPN . Create(만들기)를 클릭합니다.

-

기본 화면에서 VPN 프로필의 이름과 설명(선택 사항)을 제공합니다. 다음을 클릭합니다.

-

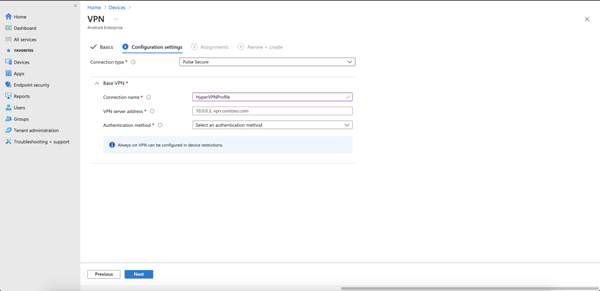

구성 설정 화면의 드롭다운에서 VPN 공급자에 따라 연결 유형을 선택합니다.

-

VPN 공급자를 선택하면 연결 이름, VPN 서버 주소 및 인증 방법을 추가하는 섹션이 있습니다. 연결 이름은 이후 단계에서 필요하므로 기록해 두십시오. 아래 스크린샷에서 연결 이름은 Hypervpnprofile입니다. 다음을 클릭합니다.

- 할당 화면에서 이 VPN 프로필을 사용해야 할 그룹, 사용자 및 장치를 추가합니다. 다음을 클릭합니다.

- 검토 + 만들기 화면에서 을(를) 클릭합니다. 만들기 .

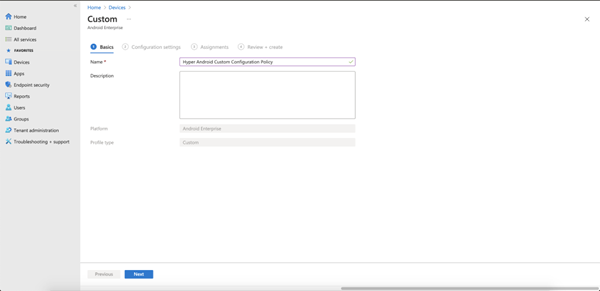

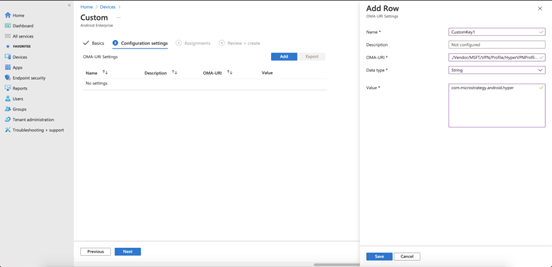

- 이동하여 사용자 정의 구성 정책을 만듭니다. 장치 > 구성 프로필및 클릭 + 프로필 만들기 .

- 플랫폼 드롭다운에서 선택합니다. Android Enterprise . 프로필 유형 드롭다운에서 다음을 선택합니다. 사용자 정의 . Create(만들기)를 클릭합니다.

-

기본 화면에서 VPN 프로필의 이름과 설명(선택 사항)을 제공합니다. 다음을 클릭합니다.

-

구성 설정 화면에서 을(를) 클릭합니다. 추가설정에 대해 다음 값을 제공합니다. 저장을 클릭합니다.

- 이름: 설정 이름을 제공합니다.

- 설명: 설정에 대한 설명(선택 사항)을 제공합니다.

- OMA- URI: Enter ./Vendor/MSFT/VPN/Profile/*Name*/PackageList, 여기 Name 은(는) 위에서 언급한 연결 이름입니다. 이 예에서 문자열은 ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList.

- 데이터 유형: 선택문자열을(를) 클릭합니다.

-

값: MicroStrategy HyperMobile for Android 앱의 패키지 이름을 제공합니다. com.microstrategy.android.hyper.

-

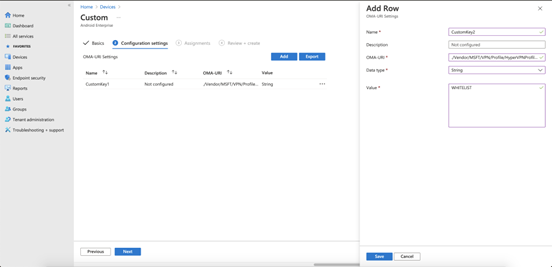

을(를) 클릭추가버튼을 다시 눌러 차단된 앱과 허용된 앱을 지정하는 설정을 추가합니다. 설정에 다음 값을 제공합니다. 저장을 클릭합니다.

- 이름: 설정 이름을 제공합니다.

- 설명: 설정에 대한 설명(선택 사항)을 제공합니다.

- OMA- URI: Enter ./Vendor/MSFT/VPN/Profile/*Name*/Mode, 여기 Name 은(는) 위에서 기록해 둔 VPN 프로필 이름입니다. 이 예에서 문자열은 ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode.

- 데이터 유형: 선택문자열을(를) 클릭합니다.

-

값: Enter BLACKLIST 또는 WHITELIST. 사용 BLACKLIST 값을 입력하여 VPN 연결을 사용할 수 없는 앱 목록을 입력합니다. 다른 모든 앱은 VPN을 통해 연결합니다. 사용 WHITELIST 값을 입력하여 VPN 연결을 사용할 수 있는 앱 목록을 입력합니다. 목록에 없는 앱은 VPN을 통해 연결되지 않습니다.

- 다음을 클릭합니다. 할당 화면에서 이 사용자 정의 구성 정책을 사용해야 하는 그룹, 사용자 및 장치를 추가합니다. 다음을 클릭합니다.

- 검토 + 만들기 화면에서 을(를) 클릭합니다. 만들기 .

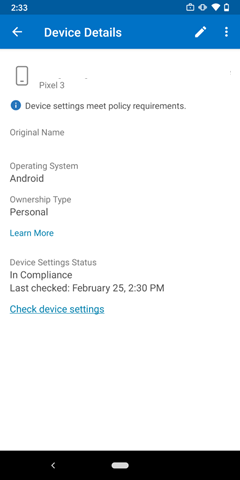

- 사용자는 Android 장치에서 VPN 프로필을 구성해야 합니다. 사용자가 장치에 설치할 수 있도록 VPN 공급자의 Android 앱이 In 조정을 통해 승인된 앱으로 추가되었는지 확인합니다.

-

Intext 회사 포털 앱을 엽니다. 장치에서 장치 이름을 선택합니다. 클릭장치 설정 확인 . 장치가 서버와 동기화하여 VPN 프로필 및 사용자 정의 구성 정책을 가져옵니다.

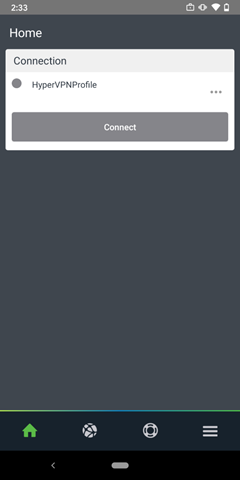

-

VPN 공급자의 앱을 엽니다. VPN 프로필이 장치에 설치된 것을 볼 수 있습니다. 이제 MicroStrategy HyperMobile for Android 앱이 이 VPN 프로필을 사용해야 합니다.

자세한 내용은 다음을 참조하십시오. 공식 Microsoft 설명서 .

이러한 설정은 MicroStrategy HyperMobile 이 장치에 푸시된 후 적용됩니다. MicroStrategy HyperMobile 실행되면 자동으로 VPN 서버에 연결되고 키 아이콘이 상태 표시줄에 나타납니다.