MicroStrategy ONE

AppConfig 準拠の EMM プロバイダーとの統合

MicroStrategy HyperMobile は、AppConfig ガイドラインをサポートしている任意のエンタープライズ モビリティ管理 (EMM) プロバイダーと統合可能です。App Configuration for the Enterprise (AppConfig) により、エンタープライズ内でのアプリケーションの構成とセキュリティ保護を行うための最初の標準的な手法を使用できます。AppConfig イニシアチブの目標は、エンタープライズ アプリケーション開発者がアプリケーションの構成とセキュリティ ポリシーを EMM (エンタープライズ モビリティ管理) システムから解釈し、EMM システムでモバイル アプリケーションの構成とセキュリティ保護を行うための、ベスト プラクティスの集まりを定義することです。AppConfig を使用すると、企業は、EMM システム、VPN、ID 管理ソリューションへの既存の投資を活用できます。

- iOS

- Android

- アプリ構成

Intelligence Server 接続性、プロジェクト情報、ホーム画面の設定、アプリの一般的な設定などの情報を構成することで、初回セットアップの方法をエンド ユーザーに教育する必要がなくなります。

-

セキュアな接続の確立に役立つ、信頼できる証明書ハッシュを提供することで、中間者攻撃を防止します。

-

アプリを承認済みデバイスでのみ実行可能にし、暗号化の要求や、アプリ レベルでのデータ消失予防などのセキュリティ ポリシーを強制します。

-

承認済みアプリがアプリ トンネルを使用してバックエンドや企業のネットワークに接続することを、選択的に有効にします。

MicroStrategy HyperMobile と、AppConfig をサポートしている EMM プロバイダーとを統合するワークフローを以下に示します。VM ワークスペース ONE の例が表示されています MicroStrategy HyperMobile をAppConfig に準拠した別の EMM プロバイダーと統合するためにも、指示を拡張できます。

MicroStrategy HyperMobileアプリケーションの追加とアプリケーション構成の設定

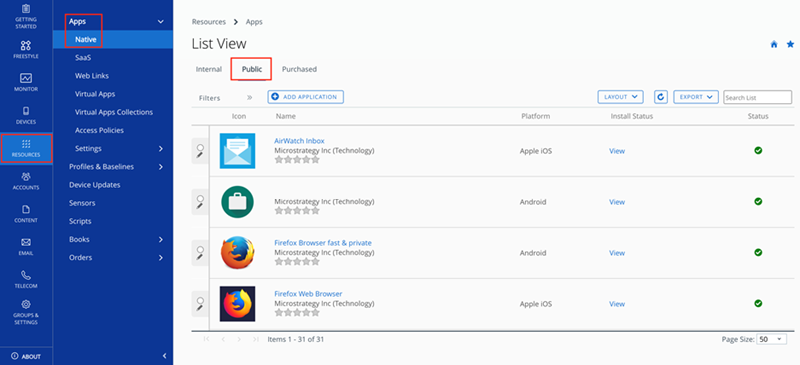

- VM にログイン ワークスペース ONE UEM コンソール

-

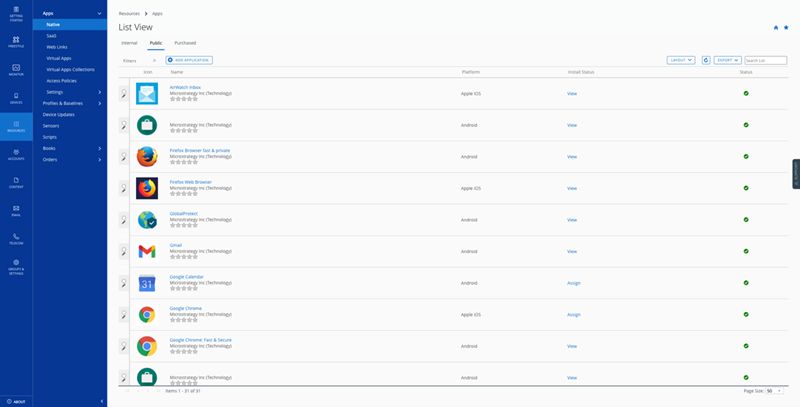

[リソース] > [アプリ] > [ネイティブ] > [パブリック] に移動します。

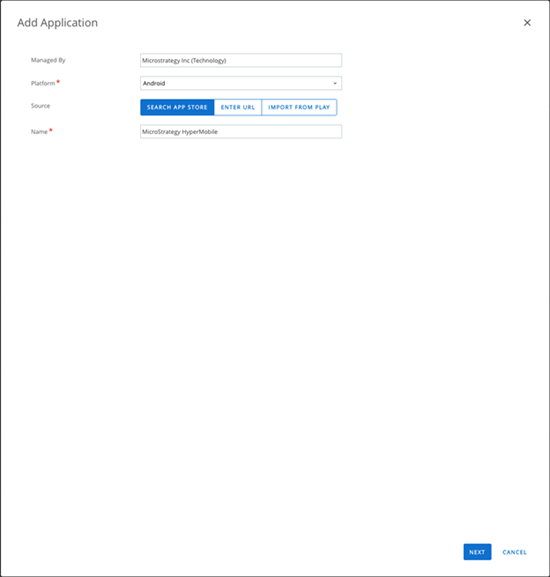

- [アプリケーションを追加] をクリックします。

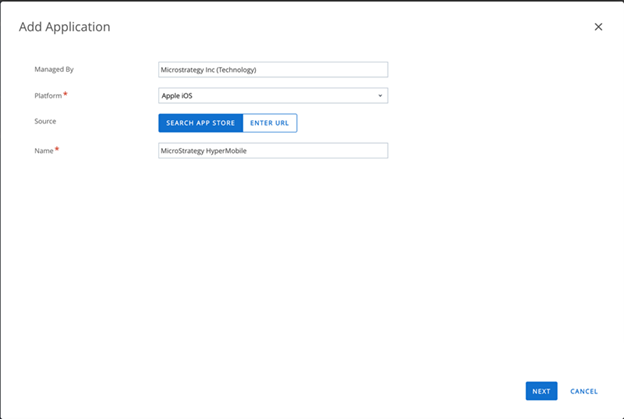

- [アプリケーションを追加] ダイアログで、[プラットフォーム] ドロップダウンの [Apple iOS] を選択します。

- [ソース] として [App Store を検索] を選択します。

-

[名前] フィールドに「MicroStrategy HyperMobile」と入力します。

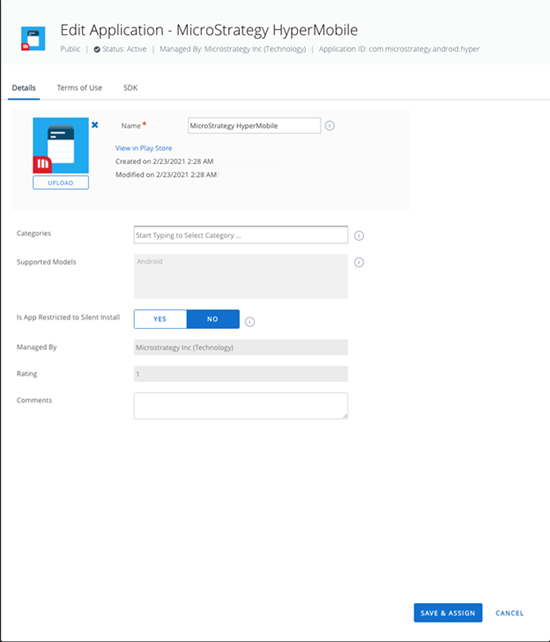

- アプリケーションが表示されたら、そのアプリケーションをクリックします。

- 次の画面で [選択] をクリックして追加します。

- [保存して割り当て] ボタンをクリックして、アプリケーションをデバイスに割り当てます。

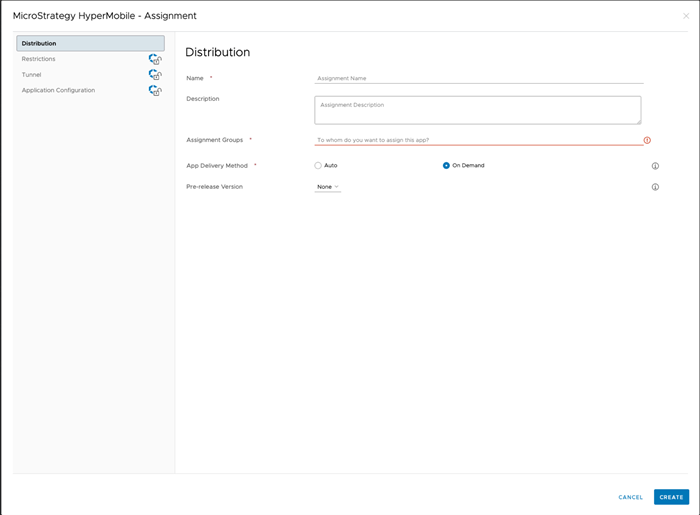

- [割り当ての追加] 画面で、名前と割り当てグループを入力します。

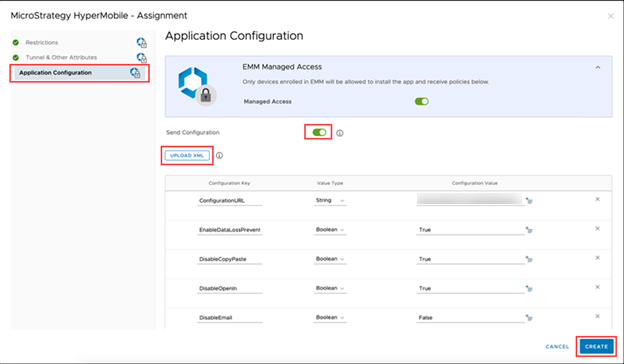

- [制限] および [トンネルと他のアトリビュート] タブの割り当てを変更します。

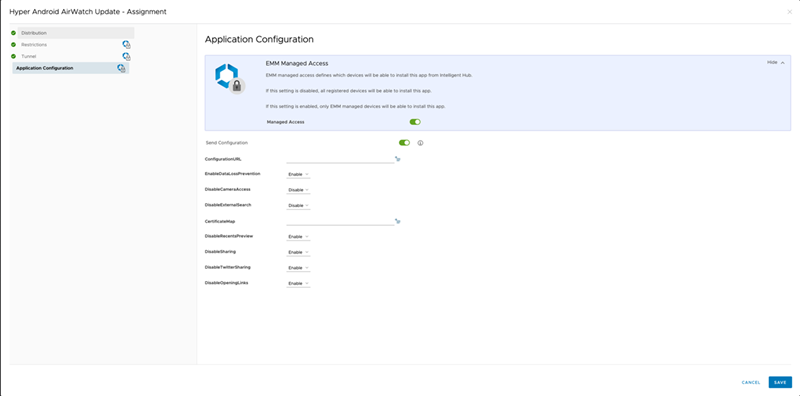

- [アプリケーション構成] タブに移動し、[構成を送信] を有効にします。

- 必要な構成キー、値のタイプ、および「カスタム セキュリティ設定」セクションの内容を追加します。

-

必要なフィールドにすべて入力したら、[作成] をクリックして構成を完了します。

- アプリを配布リストでデバイスに公開します。

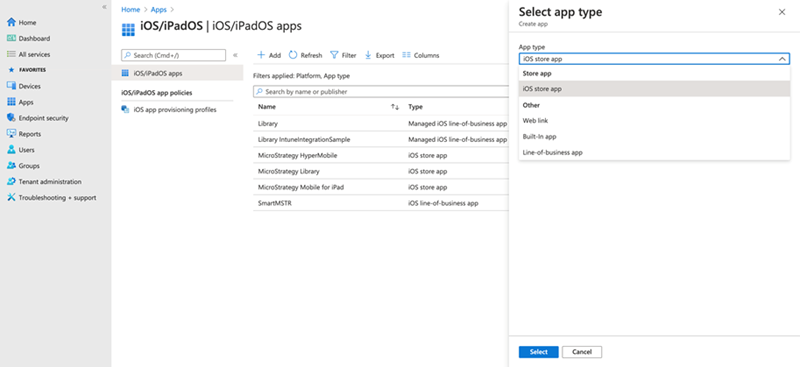

- Intune ポータルにログインします。

-

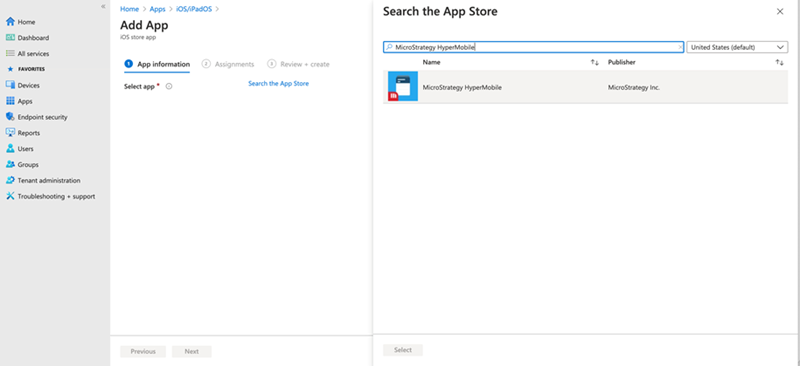

[アプリ] > [iOS/iPadOS] > [+ 追加] に移動し、[アプリのタイプ] ドロップダウンの [iOS ストア アプリ] を選択します。

- [App Store を検索] をタップします。

-

[MicroStrategy HyperMobile] を検索し、アプリケーションを選択します。

- [アプリの情報] と [割り当て] を入力し、アプリケーションを作成します。

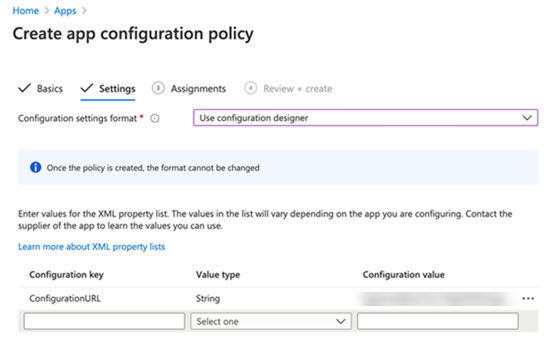

- [アプリ] > [アプリの構成ポリシー] > [+ 追加] に移動し、[管理されるデバイス] を選択します。

- ポリシー名とプラットフォームを入力します。

- 手順 1 ~ 4 で作成した [MicroStrategy HyperMobile] アプリを選択し、[次へ] をタップします。

-

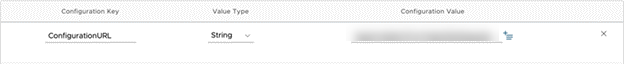

[構成設定] タブで [構成デザイナーを使用] を選択し、「カスタム セキュリテイ設定」セクションにあるカスタマイズ済みキーと値を入力します。

以下のセクションでは、AppConfig 統合を使用して構成を MicroStrategy HyperMobile アプリの構成をプッシュする、アプリ トンネルを構成する、およびセキュリティの制限を構成する方法について説明します。

アプリ構成

モバイル管理者は AppConfig を使用して構成キーのセットを定義できます。MicroStrategy HyperMobile アプリは EMM サーバーからこれらの構成キーを受け付けます。これらの構成キーは EMM 管理コンソールで定義され、通常は配置用にアプリに割り当てられているプロファイルの一部として保存されます。これらの構成は、アプリケーションの配布処理のとき、VM Workspace ONE UEM コンソールで設定できます。また EMM プロバイダーは既存のアプリケーションの構成を後から無線で更新でき、アプリ自体の再インストールは必要ありません。アプリケーションをデバイスの各種グループに配置するため、異なるプロファイル割り当てを作成し、それぞれに異なる構成設定を与えることができます。

MicroStrategy HyperMobileアプリにプッシュできる構成キーの一つは ConfigurationURL これは、Hyper カードが配置されている Library Server に接続するリンクです。エンド ユーザーは対応する認証オプションでログインするよう求められるため、接続情報を簡単に設定できます。

VM Workstation ONE UEM コンソールでアプリ構成を設定するには、アプリケーションと構成のセットアップ前述のとおり、 ConfigurationURL 構成情報を含む URL のキーです

ConfigurationURL の取得

- MicroStrategy Workstation を開きます。

- [環境] タブに移動します。

- 環境を右クリックして、プロパティ、、および クリックHyperIntelligence for Mobile 構成 URL。

証明書のピン留め

証明書のピン留めは、信頼できる証明書ハッシュを使用してサーバーへの接続を検証し、中間者攻撃を防止するのに役立ちます。信頼できる証明書ハッシュは、VM Workspace One UEM などの EMM プラットフォームから渡されて、サーバーの ID を検証するため使用できます。AppConfig で利用可能な証明書のピン留め機能を使用するには、[リソース] > [アプリ] > [ネイティブ] > [パブリック] > [MicroStrategy HyperMobile] > [割り当て] に移動します。次に、割り当て名をクリックし、[アプリケーション構成] に移動して、[CertificateMap] フィールドに証明書ハッシュを次の形式で入力します。

hostnameA,certificateHashAたとえば、CertificateMap 文字列は次のようになります。

yourLibraryServer.com,sha256/yourCertificateHash複数の環境で証明書のピン留めをサポートするため、または 1 つのホストで追加の証明書ハッシュを提供する場合、 hostname,certificateHash 縦棒 (“|'')次に例を示します。

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2証明書のハッシュは 次の値で始まる必要があります sha256/。

セキュリティポリシーとアクセスコントロール

組織では、機密性が高いデータやドキュメントが企業の制御の外部に漏えいすることを防止するため、エンタープライズ アプリケーション内で細かいセキュリティとデータ消失防止を行う必要があります。例えば、企業はセキュリティ上の理由から、アプリの機能の一部、たとえば Dropbox などのパブリック クラウドとデータを同期する機能の無効化を希望することがあります。AppConfig は iOS に標準搭載の機能を利用して、エンタープライズ アプリケーションにセキュリティ設定やアクセス制御を強制できます。

カスタム セキュリティ設定

指定のモバイル構成に加えて ConfigurationURL, 管理者は、データの漏洩やデータ損失を防止する目的で、一部のアプリの機能の可用性を制限することができます。これらの制限は、[割り当ての追加] 画面の [アプリケーション構成] セクションでキーと値のペアを追加することにより、MicroStrategy HyperMobile に渡されます。BOOLEAN のキーと値のペアとして、次の制限を追加できます。

| カスタムのセキュリティ キー | 機能 |

| EnableDataLossPrevention | すべてのアプリの制限に対するメインの切り替え。その他のオプション DisableEmail または DisableCopyPaste、以下の場合にのみ有効です EnableDataLossPrevention は true |

| DisableEmail | アプリ間のメール機能を無効にします (iOS ネイティブのメール アプリのみに制限されます)。 |

| DisableOpenIn | MicroStrategy HyperMobile の共有機能をすべて無効にします。カードやファイルの共有も含まれます。ハイパー カードのリンクもすべて無効になります。 |

| DisableCopyPaste | すべてのテキスト フィールドやテキスト ボックスで、コピーや貼り付けのオプションを無効にします。 |

| DisableCameraAccess | QR コードとバーコードのスキャナー機能を無効にします。 |

| DisableSaveToPhotos | ハイパー カードを共有するとき、iOS ネイティブの Popover の [写真に保存] メニューを無効にします。 |

| DisableSpotlightSearch | スポットライト検索機能を無効にします。 |

MicroStrategy HyperMobile のセキュリティ設定を確認するには、[アカウント] > [ログを表示] に移動します。ログを表示するとセキュリティ設定を確認できます。

アプリ トンネル

アプリケーションは、企業のファイアウォールの背後にある Web サービスへのアクセスを必要とすることがあり、このためにはセキュアなアプリ トンネルが要求されます。アプリごとの VPN プロトコルにより、セキュアなアプリ トンネルという目標を達成できます。例えば、VM Workspace ONE UEM は管理対象のデバイスに VPN プロファイルを配布し、MicroStrategy HyperMobile などのアプリでプロファイルに従って独自の VPN を設定できます。VPN の設定は、VM Workspace ONE UEM コンソールのデバイス プロファイルに含まれています。

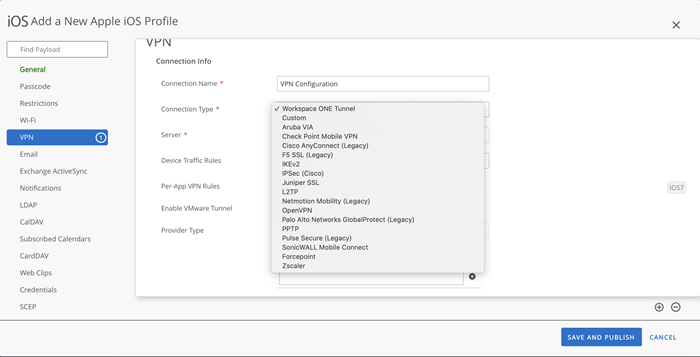

- AppProxy VPN が有効なデバイス プロファイルを作成し、デバイスに割り当てます。例えば、VM Workspace ONE UEM コンソールの [デバイス] > [プロファイルとリソース] > [プロファイル] > [iOS プロファイルの追加または編集] > [VPN] で VPN プロファイルを構成して配布します。このとき、VPN を自動的にトリガーするドメイン/ホスト名をプロファイルに指定できます。

-

[VPN] > [構成] に移動してデバイス プロファイルに VPN を構成し、[接続タイプ] を目的の VPN に設定します。

-

デバイス プロファイルをデバイス グループに公開します。デバイス プロファイルの [一般] ページで [割り当て済みグループ] を設定し、デバイス プロファイルをデバイス グループに [保存して公開] します。

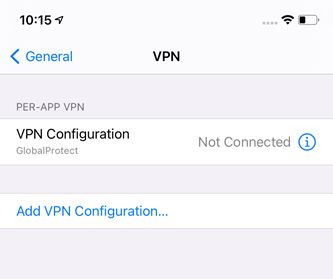

デバイス プロファイルをデバイスに割り当ててから、[設定] > [VPN] でアプリレイヤーの VPN 設定をすべて確認できます。

-

MicroStrategy HyperMobile 用にアプリごとの VPN プロファイルを構成し、アプリごとの VPN プロファイルでデバイス プロファイルを選択すると、VPN の使用が許可されます。[アプリ] > [ネイティブ] で [MicroStrategy HyperMobile] をクリックします。[割り当て] をクリックして割り当てを編集します。

- 選択した VPN をデバイスにインストールし、開きます。

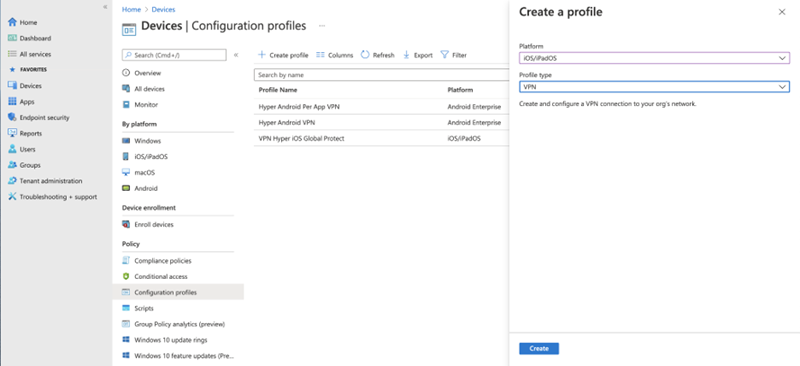

- Microsoft Intune コンソールで、VPN 用の構成プロファイルを作成します。

[デバイス] > [構成プロファイル] > [プロファイルの作成] に移動します。

- [プラットフォーム] ドロップダウンから、 iOS/ iPadOS。

- [プロファイル タイプ] ドロップダウンの [VPN] を選択します。

-

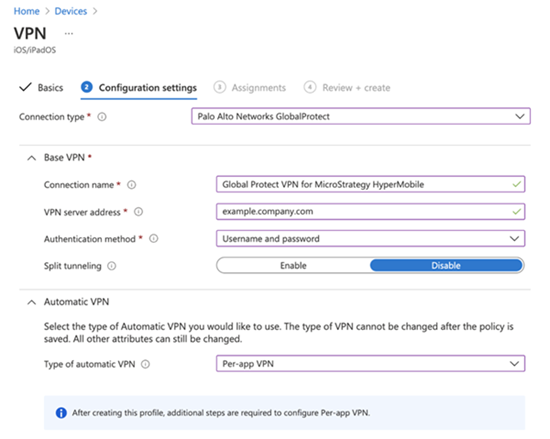

関連する基本および構成の設定を入力します。設定を対応グループに割り当て、プロファイルを作成します。Palo Alto Networks GlobalProtect 用の VPN 構成の例を示します。

- [自動 VPN のタイプ] ドロップダウンの [アプリごとの VPN] を選択します。

-

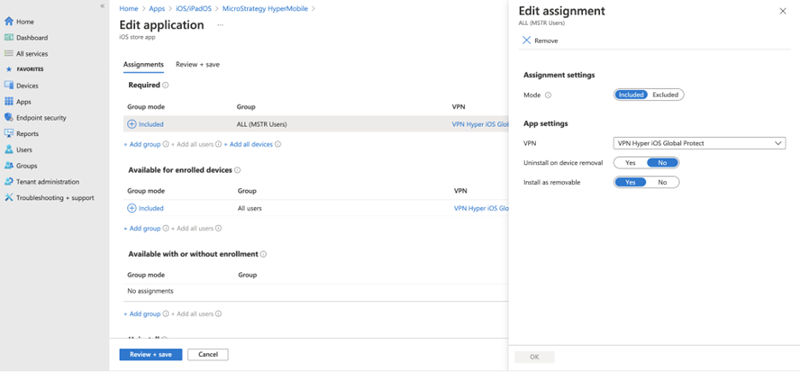

[アプリ] > [iOS/iPadOS] に移動し、MicroStrategy HyperMobile アプリケーションを編集します。手順 2 で作成した VPN プロファイルを選択し、[割り当て] > [アプリ設定] > [VPN] を編集して、変更を保存します。

- 選択した VPN アプリケーションをデバイスで開きます。

詳細は、Microsoft の公式ドキュメントを参照してください。

これらの設定は、MicroStrategy HyperMobile をデバイスにプッシュした後で有効になります。MicroStrategy HyperMobile が起動するとき、VPN サーバーと自動的に接続し、ステータス バーの左側に VPN アイコンが表示されます。

- アプリ構成

Intelligence Server 接続性、プロジェクト情報、ホーム画面の設定、アプリの一般的な設定などの情報を構成することで、初回セットアップの方法をエンド ユーザーに教育する必要がなくなります。

-

セキュアな接続の確立に役立つ、信頼できる証明書ハッシュを提供することで、中間者攻撃を防止します。

-

アプリを承認済みデバイスでのみ実行可能にし、暗号化の要求や、アプリ レベルでのデータ消失予防などのセキュリティ ポリシーを強制します。

-

承認済みアプリがアプリ トンネルを使用してバックエンドや企業のネットワークに接続することを、選択的に有効にします。

MicroStrategy HyperMobile と、AppConfig をサポートしている EMM プロバイダーとを統合するワークフローを以下に示します。VM ワークスペース ONE の例が表示されています MicroStrategy HyperMobile をAppConfig に準拠した別の EMM プロバイダーと統合するためにも、指示を拡張できます。

MicroStrategy HyperMobileアプリケーションの追加とアプリケーション構成の設定

-

VM Workspace ONE UEM コンソールにログインします。

-

[リソース] > [ネイティブ] > [パブリック] に移動します。

- [アプリケーションを追加] をクリックします。

- [アプリケーションを追加] ダイアログで、[プラットフォーム] ドロップダウンの [Android] を選択します。

- [ソース] として [App Store を検索] を選択します。

-

[名前] フィールドに「MicroStrategy HyperMobile」と入力し、[次へ] をクリックします。

-

アプリケーションが表示されたら、そのアプリケーションをクリックし、次の画面で選択して追加します。

-

[保存して割り当て] ボタンをクリックして、アプリケーションをデバイスに割り当てます。

-

[割り当て] 画面で、名前と割り当てグループを入力します。

- [アプリケーション構成] タブに移動し、[構成を送信] を有効にします。

-

必要なフィールドにすべて入力したら、[作成] をクリックして構成を完了します。

- アプリを配布リストでデバイスに公開します。

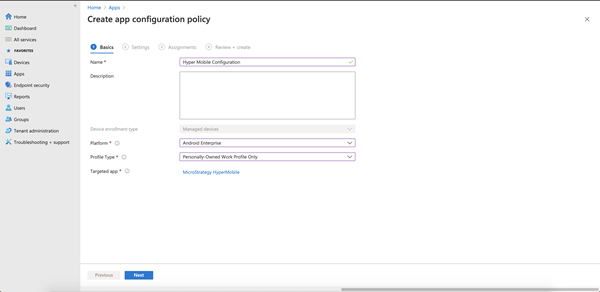

- Intune ポータルにログインします。

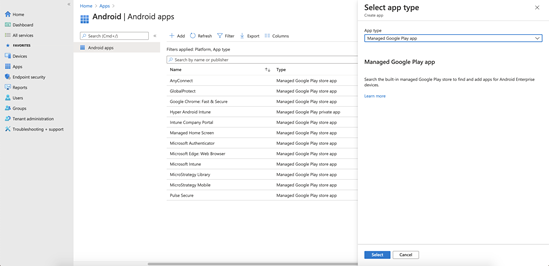

- [アプリ] > [Android] に移動し、[+ 追加] をクリックします。

-

[アプリのタイプ] ドロップダウンの [管理対象の Google Play アプリ] を選択し、[選択] をクリックします。

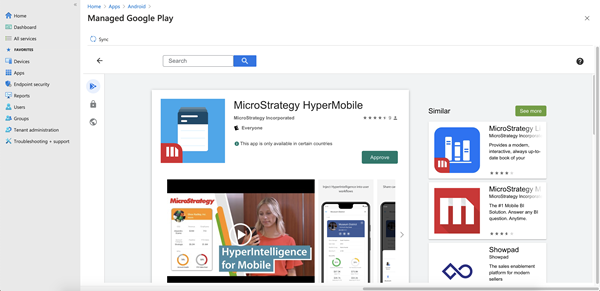

- [Google Play] 検索バーで、「MicroStrategy HyperMobile」を検索します。

-

結果に表示された [MicroStrategy HyperMobile] アプリをクリックし、[承認する] ボタンをクリックします。

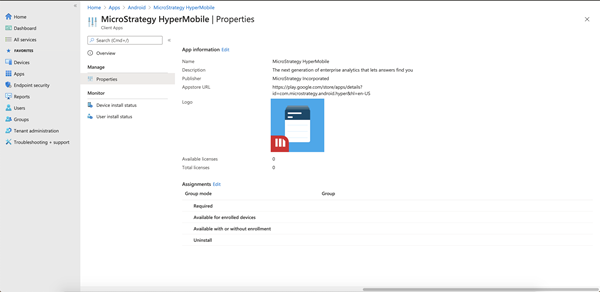

- 左上隅の [同期] ボタンをクリックします。Android アプリのリストに MicroStrategy HyperMobile が表示されます。表示されない場合は、[更新] ボタンをクリックしてアプリのリストを更新します。

-

[MicroStrategy HyperMobile] アプリをクリックし、[プロパティ] をクリックします。[割り当て] セクションを探し、[編集] をクリックします。必要なグループとユーザーにアプリを割り当てます。

- [アプリ] > [アプリの構成ポリシー] に移動し、[+ 追加] > [管理されるデバイス] をクリックします。

-

構成に名前を付けます。[プラットフォーム] ドロップダウンの [Android Enterprise] を選択します。[プロファイル タイプ] ドロップダウンでオプションを選択します。対象アプリとして [MicroStrategy HyperMobile] を選択し、[次へ] をクリックします。

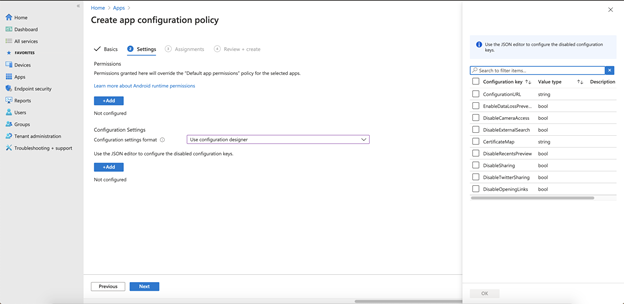

- [構成設定] で [構成デザイナーを使用] を選択し、[+ 追加] をクリックします。

-

右側のパネルに、MicroStrategy HyperMobile アプリで使用可能な構成キーが表示されます。追加するキーのボックスをオンにし、[OK] をクリックします。

- 選択した構成キーの構成値を入力し、[次へ] をクリックします。

- [割り当て] ページで、必要なグループ、ユーザー、デバイスにアプリの構成を割り当てます。

- 最後の画面で [作成] をクリックします。MicroStrategy HyperMobile アプリについて、指定されたグループ、ユーザー、デバイスにアプリの構成が適用されます。

以下のセクションでは、AppConfig 統合を使用して構成を MicroStrategy HyperMobile アプリの構成をプッシュする、アプリ トンネルを構成する、およびセキュリティの制限を構成する方法について説明します。

アプリ構成

モバイル管理者は AppConfig を使用して構成キーのセットを定義できます。MicroStrategy HyperMobile アプリは EMM サーバーからこれらの構成キーを受け付けます。これらの構成キーは EMM 管理コンソールで定義され、通常は配置用にアプリに割り当てられているプロファイルの一部として保存されます。これらの構成は、アプリケーションの配布処理のとき、VM Workspace ONE UEM コンソールで設定できます。また EMM プロバイダーは既存のアプリケーションの構成を後から無線で更新でき、アプリ自体の再インストールは必要ありません。アプリケーションをデバイスの各種グループに配置するため、異なるプロファイル割り当てを作成し、それぞれに異なる構成設定を与えることができます。

MicroStrategy HyperMobileアプリにプッシュできる構成キーの一つは ConfigurationURL これは、Hyper Card が配置されている Library Server に接続するリンクです。エンド ユーザーは対応する認証オプションでログインするよう求められるため、接続情報を簡単に設定できます。

VM Workstation ONE UEM コンソールでアプリ構成を設定するには、アプリケーションと構成のセットアップ前述のとおり、 ConfigurationURL 構成情報を含む URL のキーです

ConfigurationURL の取得

- MicroStrategy Workstation を開きます。

- [環境] タブに移動します。

- 環境を右クリックして、プロパティ、、および クリック環境 URL。

証明書のピン留め

証明書のピン留めは、信頼できる証明書ハッシュを使用してサーバーへの接続を検証し、中間者攻撃を防止するのに役立ちます。信頼できる証明書ハッシュは、VM Workspace One UEM などの EMM プラットフォームから渡されて、サーバーの ID を検証するため使用できます。AppConfig で利用可能な証明書のピン留め機能を使用するには、[リソース] > [アプリ] > [ネイティブ] > [パブリック] > [MicroStrategy HyperMobile] > [割り当て] に移動します。次に、割り当て名をクリックし、[アプリケーション構成] に移動して、[CertificateMap] フィールドに証明書ハッシュを次の形式で入力します。

hostnameA,certificateHashAたとえば、CertificateMap 文字列は次のようになります。

yourLibraryServer.com,sha256/yourCertificateHash複数の環境で証明書のピン留めをサポートするため、または 1 つのホストで追加の証明書ハッシュを提供する場合、 hostname,certificateHash 縦棒 (“|'')次に例を示します。

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2証明書のハッシュは 次の値で始まる必要があります sha256/ または sha1/。

セキュリティポリシーとアクセスコントロール

組織では、機密性が高いデータやドキュメントが企業の制御の外部に漏えいすることを防止するため、エンタープライズ アプリケーション内で細かいセキュリティとデータ消失防止を行う必要があります。例えば、企業はセキュリティ上の理由から、アプリの機能の一部、たとえば Dropbox などのパブリック クラウドとデータを同期する機能の無効化を希望することがあります。AppConfig は Android に標準搭載の機能を利用して、エンタープライズ アプリケーションにセキュリティ設定やアクセス制御を強制できます。

カスタムのセキュリティ設定

指定のモバイル構成に加えて ConfigurationURL, 管理者は、データの漏洩やデータ損失を防止する目的で、一部のアプリの機能の可用性を制限することができます。これらの制限は、[割り当ての追加] 画面の [アプリケーション構成] セクションでキーと値のペアを追加することにより、MicroStrategy HyperMobile に渡されます。BOOLEAN のキーと値のペアとして、次の制限を追加できます。

| カスタムのセキュリティ キー | 機能 |

| EnableDataLossPrevention | すべてのアプリの制限に対するメインの切り替え。その他のオプション DisableSharing または DisableCameraAccess、以下の場合にのみ有効です EnableDataLossPrevention は true |

| DisableSharing | カード イメージの共有と、ログ ファイルのエクスポートを無効にします。 |

| DisableTwitterSharing | Twitter での共有を無効にします。 |

| DisableOpeningLinks | カードのリンクを開くことを無効にします。 |

| DisableCameraAccess | QR コードとバーコードのスキャナー機能を無効にします。 |

| DisableRecentsPreview | 最近のアプリ画面のスクリーンショットを無効にします。 |

アプリ トンネル

アプリケーションは、企業のファイアウォールの背後にある Web サービスへのアクセスを必要とすることがあり、このためにはセキュアなアプリ トンネルが要求されます。アプリごとの VPN プロトコルにより、セキュアなアプリ トンネルという目標を達成できます。例えば、VM Workspace ONE UEM は管理対象のデバイスに VPN プロファイルを配布し、MicroStrategy HyperMobile などのアプリでプロファイルに従って独自の VPN を設定できます。VPN の設定は、VM Workspace ONE UEM コンソールのデバイス プロファイルに含まれています。

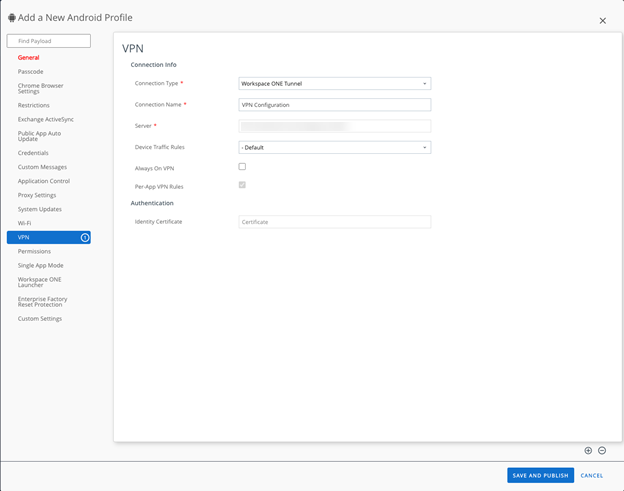

-

AppProxy VPN が有効なデバイス プロファイルを作成し、デバイスに割り当てます。例えば、VM Workspace One UEM コンソールの [リソース] > [プロファイルとベースライン] > [プロファイル] > [プロファイルの追加または編集] > [VPN] で VPN プロファイルを構成して配布します。このとき、VPN を自動的にトリガーするドメイン/ホスト名をプロファイルに指定できます。

-

[接続タイプ] を目的の VPN に設定して、デバイス プロファイルの VPN を構成します。

-

デバイス プロファイルをデバイス グループに公開します。デバイス プロファイルの [一般] ページで [割り当て済みグループ] を設定し、デバイス プロファイルをデバイス グループに [保存して公開] します。

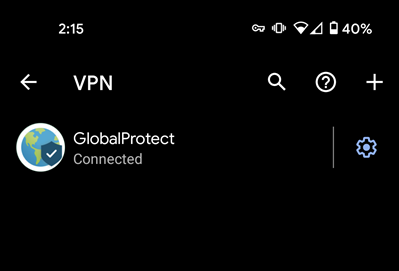

デバイス プロファイルをデバイスに割り当てられると、以下ですべてのアプリレイヤー VPN 設定を表示できます。設定 > ネットワーク&インターネット > 拡張 > VPN。

-

[接続タイプ] を目的の VPN に設定して、デバイス プロファイルの VPN を構成します。

-

デバイス プロファイルをデバイス グループに公開します。デバイス プロファイルの [一般] ページで [割り当て済みグループ] を設定し、デバイス プロファイルをデバイス グループに [保存して公開] します。

デバイス プロファイルをデバイスに割り当てられると、以下ですべてのアプリレイヤー VPN 設定を表示できます。設定 > ネットワーク&インターネット > 拡張 > VPN。

-

MicroStrategy HyperMobile についてアプリごとの VPN プロファイルを構成し、[割り当て] ページ > [トンネル] タブに移動して VPN の使用が許可されます。ここで、Android デバイス用の [プロファイルを選択] を選んでプロファイルを選択できます。

-

選択した VPN をデバイスにインストールし、開きます。

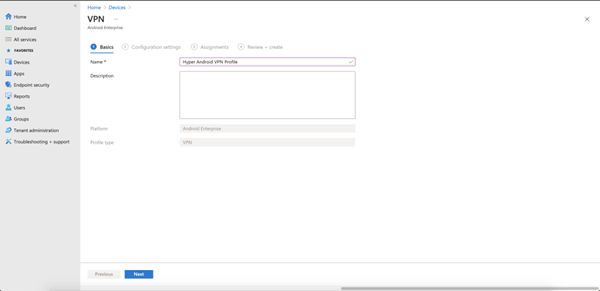

- VPN プロファイルを作成します。そのためには、[デバイス] > [構成プロファイル] に移動し、[+ プロファイルの作成] をクリックします。

- [プラットフォーム] ドロップダウンの [Android Enterprise] を選択します。[プロファイル タイプ] ドロップダウンの [VPN] を選択します。[作成] をクリックします。

-

[基本] 画面で、VPN プロファイルの名前と、オプションの説明を入力します。[次へ] をクリックします。

-

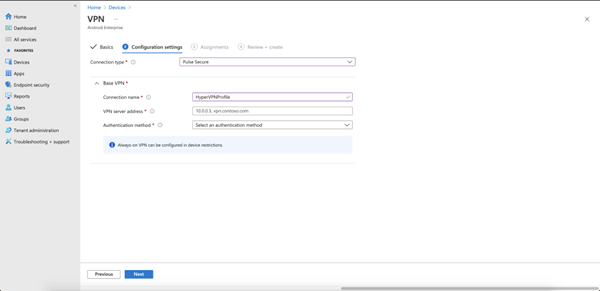

[構成設定] 画面で、VPN プロバイダーに応じてドロップダウンの接続タイプを選択します。

-

VPN プロバイダーを選択してから、接続名、VPN サーバーのアドレス、認証方法をセクションに追加できます。接続名は以後の手順で必要になるため記録しておきます。下のスクリーンショットで、接続名は「HyperVPNProfile」です。[次へ] をクリックします。

- [割り当て] 画面で、この VPN プロファイルを使用するグループ、ユーザー、デバイスを追加します。[次へ] をクリックします。

- [レビュー + 作成] 画面で [作成] をクリックします。

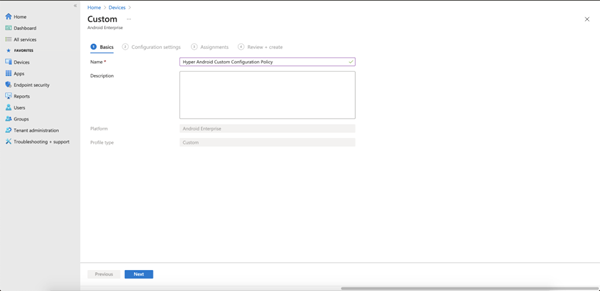

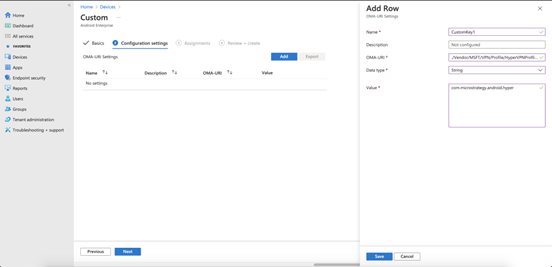

- [デバイス] > [構成プロファイル] に移動してカスタム構成ポリシーを作成し、[+ プロファイルの作成] をクリックします。

- [プラットフォーム] ドロップダウンの [Android Enterprise] を選択します。[プロファイル タイプ] ドロップダウンの [カスタム] を選択します。[作成] をクリックします。

-

[基本] 画面で、VPN プロファイルの名前と、オプションの説明を入力します。[次へ] をクリックします。

-

[構成設定] 画面で [追加] をクリックし、設定に次の値を指定します。[保存] をクリックします。

- Name:設定の名前を入力します。

- 説明:設定の説明を入力します (省略可)。

- OMA-URI:Enter ./Vendor/MSFT/VPN/Profile/*Name*/PackageList、ここで Name は上記の接続名です。この例では、文字列は ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList。

- データ タイプ:ドロップダウン リストから [文字列] を選択します。

-

値:MicroStrategy HyperMobile for Android アプリのパッケージ名として、 com.microstrategy.android.hyper。

-

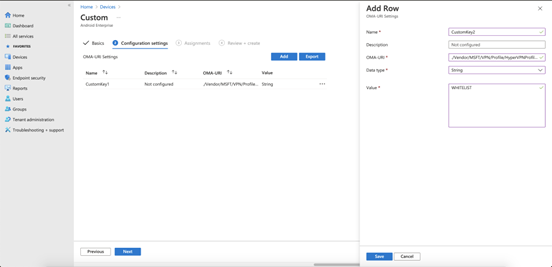

[追加] ボタンを再度クリックし、ブロックするアプリと許可するアプリを指定する設定を追加します。設定に次の値を指定します。[保存] をクリックします。

- Name:設定の名前を入力します。

- 説明:設定の説明を入力します (省略可)。

- OMA-URI:Enter ./Vendor/MSFT/VPN/Profile/*Name*/Mode、ここで Name VPN プロファイル名は上記でメモした VPN プロファイル名です。この例では、文字列は ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode。

- データ タイプ:ドロップダウン リストから [文字列] を選択します。

-

値:Enter BLACKLIST または WHITELIST。を使用 BLACKLIST 値を使用して、VPN 接続を使用できないアプリのリストを入力します。他のすべてのアプリは VPN を経由して接続します。を使用 WHITELIST VPN 接続を使用できるアプリのリストを入力する値を入力します。リストに記載されていないアプリは VPN 経由で接続できません。

- [次へ] をクリックします。[割り当て] 画面で、このカスタム構成ポリシーを使用するグループ、ユーザー、デバイスを追加します。[次へ] をクリックします。

- [レビュー + 作成] 画面で [作成] をクリックします。

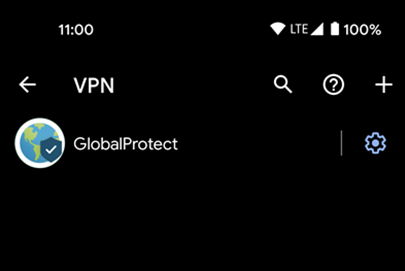

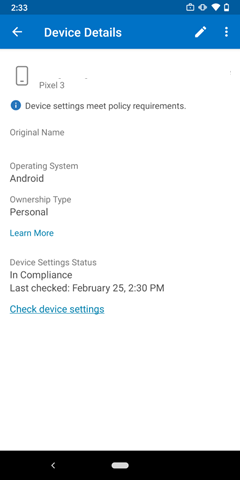

- ユーザーは、自分の Android デバイスで VPN プロファイルを構成する必要があります。VPN プロバイダー用の Android アプリが Intune により承認済みアプリとして追加されており、ユーザーがデバイスにインストール可能なことを確認してください。

-

Intune Company Portal アプリを開きます。[デバイス] の下でデバイス名を選択します。[デバイスの設定のチェック] をクリックします。デバイスがサーバーと同期し、VPN プロファイルとカスタム構成ポリシーを取得します。

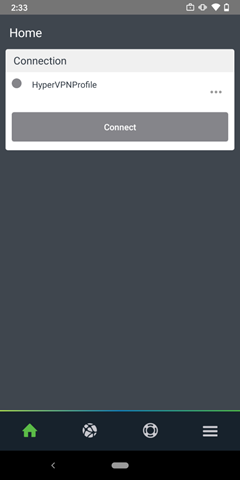

-

VPN プロバイダー用のアプリを開きます。VPN プロファイルがデバイスにインストールされているはずです。これで、MicroStrategy HyperMobile for Android アプリは、この VPN プロファイルを使用します。

詳細は、Microsoft の公式ドキュメントを参照してください。

これらの設定は、MicroStrategy HyperMobile をデバイスにプッシュした後で有効になります。MicroStrategy HyperMobile が起動するとき、VPN サーバーと自動的に接続し、ステータス バーに鍵のアイコンが表示されます。