Strategy ONE

Intégration avec les fournisseurs EMM compatibles avec AppConfig

MicroStrategy HyperMobile peut être intégré à tout fournisseur Enterprise Mobility Management (EMM) qui prend en charge les directives AppConfig. La configuration d'application pour l'entreprise (AppConfig) fournit la première approche standard pour configurer et sécuriser les applications dans l'entreprise. L'objectif de l'initiative AppConfig est de définir une collection de meilleures pratiques pour les développeurs d'applications d'entreprise afin d'interpréter les configurations d'applications et les politiques de sécurité des systèmes EMM (Enterprise Mobility Management), et pour les systèmes EMM pour configurer et sécuriser les applications mobiles. AppConfig permet aux entreprises de tirer parti de leurs investissements existants dans les systèmes EMM, les VPN et les solutions de gestion des identités.

- iOS

- Android

- Configuration de l'application

Configurez des informations telles que la connectivité Intelligence Server, les informations sur le projet, les configurations de l'écran d'accueil et les paramètres généraux de l'application pour éviter d'éduquer les utilisateurs finaux sur la première configuration.

-

Contribuez à la prévention des attaques de l'homme du milieu en fournissant un hachage de certificat approuvé pour aider à établir une connexion sécurisée.

-

Règles de sécurité et contrôle d'accès

Restreignez l'exécution des applications uniquement sur les appareils approuvés et appliquez des politiques de sécurité telles que le chiffrement obligatoire et la prévention des pertes de données au niveau de l'application.

-

Activez de manière sélective les applications approuvées à utiliser un tunnel d'application pour se connecter au backend et aux réseaux d'entreprise.

Le workflow pour intégrer MicroStrategy HyperMobile à un fournisseur EMM qui prend en charge AppConfig est décrit ci-dessous. Des exemples sont donnés pour VM Workspace ONE UEM (anciennement AirWatch) et Microsoft Intune, mais les instructions peuvent être extrapolées pour intégrer MicroStrategy HyperMobile avec un autre fournisseur EMM compatible AppConfig.

Ajouter l'application MicroStrategy HyperMobile et configurer les configurations d'application

- Connectez-vous à la machine virtuelle Workspace ONE Console UEM.

-

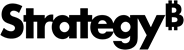

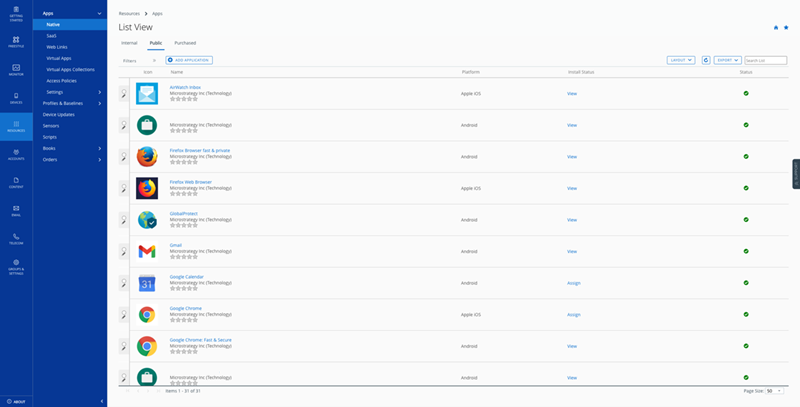

Aller à Ressources > Applications > Natif > Public.

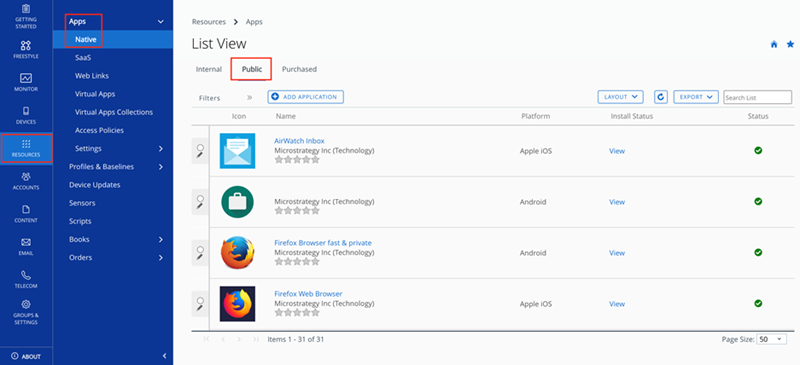

- Cliquez sur Ajouter une application.

- Dans la boîte de dialogue Ajouter une application, choisissez Apple iOS dans le menu déroulant de la plateforme.

- Sélectionner Rechercher dans l'App Store comme source.

-

Dans le champ Nom, saisissez MicroStrategy HyperMobile.

- Lorsque l'application apparaît, cliquez sur l'application.

- Sur l'écran suivant, cliquez sur Sélectionner pour l'ajouter.

- Cliquez sur Enregistrer et attribuer Bouton pour attribuer l'application à des appareils.

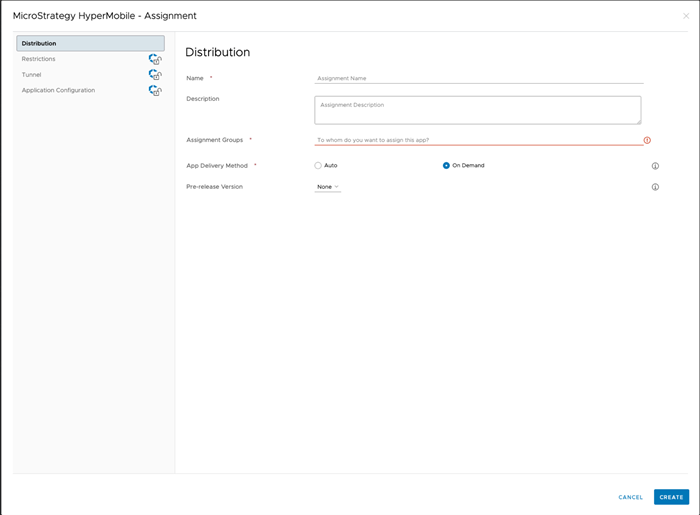

- Sur l'écran Ajouter une affectation, saisissez un nom et des groupes d'affectations.

- Modifier l'affectation de Restrictions et Tunnel et autres attributs onglets.

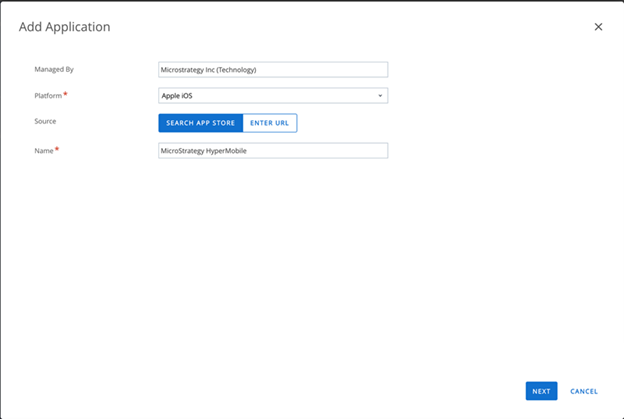

- Aller à Configuration de l'application et activez Envoyer la configuration basculer.

- Ajoutez les clés de configuration, les types de valeur et trouvé dans Paramètres de sécurité personnalisée section.

-

Renseignez tous les champs obligatoires et cliquez sur Créer pour terminer la configuration.

- Publiez l'application sur les appareils dans la liste de distribution.

- Connectez-vous à Portail Intune.

-

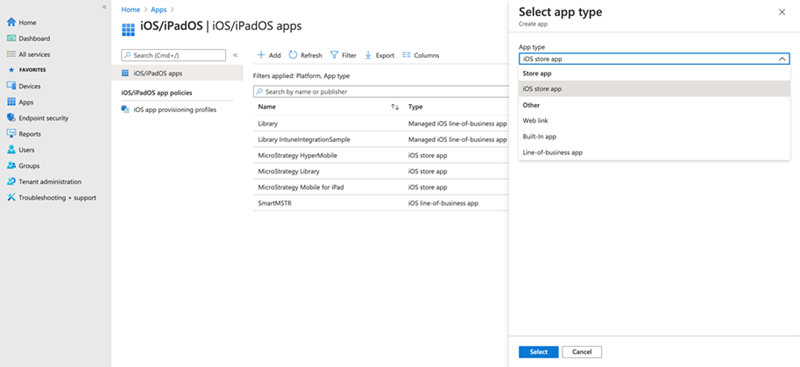

Aller à Applications > iOS/iPadOS > + Ajouter et sélectionnez Application Store iOS de Type d'application liste déroulante.

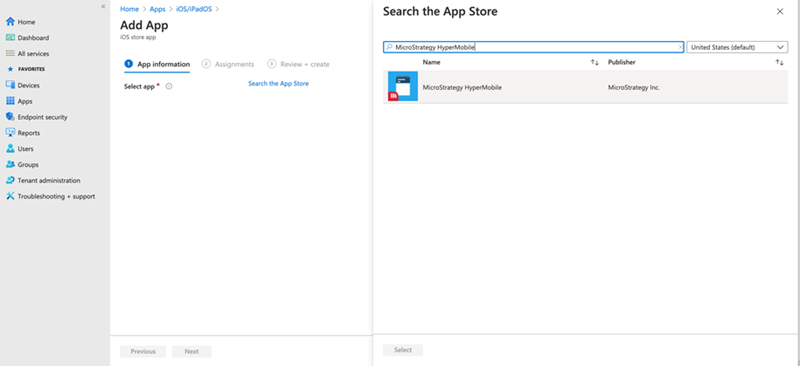

- Appuyez sur Rechercher dans l'Apple Store.

-

Rechercher MicroStrategy HyperMobile et sélectionnez l'application.

- Renseignez les informations sur l'application et les affectations, puis créez l'application.

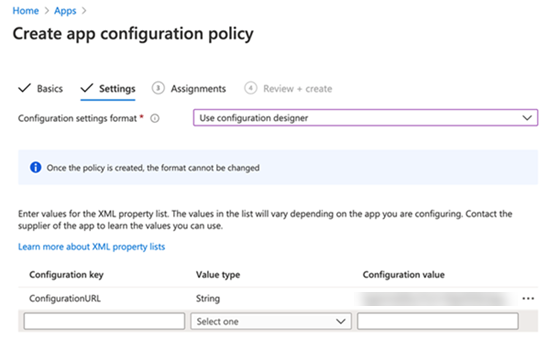

- Aller à Applications > Règles de configuration des applications > + Ajouter et sélectionnez Appareils gérés.

- Saisissez le nom de la stratégie et la plateforme.

- Sélectionnez MicroStrategy HyperMobile application créée aux étapes 1 à 4 et appuyez sur Suivant(s).

-

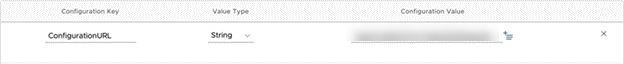

Dans la Paramètres de configuration, choisissez Utiliser Configuration Designer pour saisir des clés et valeurs personnalisées trouvées dans Paramètres de sécurité personnalisée section.

Les sections ci-dessous expliquent comment utiliser l'intégration AppConfig pour pousser les configurations vers l'application MicroStrategy HyperMobile , configurer le tunnel d'application et configurer les restrictions de sécurité.

Configuration de l'application

Avec AppConfig, un administrateur mobile peut définir un ensemble de clés de configuration que l'application MicroStrategy HyperMobile acceptera du serveur EMM. Ces clés de configuration sont définies dans la console d'administration EMM. Normalement, elles sont stockées comme partie d'un profil affecté à l'application pour le déploiement. Vous pouvez installer ces configurations sur la console VM Workspace ONE UEM pendant le processus de distribution de l'application. Le fournisseur EMM a également la capacité de mettre à jour les configurations sans fil à tout moment par la suite vers une application existante, sans avoir besoin de réinstaller l'application elle-même. Vous pouvez créer différentes affectations de profil pour déployer l'application vers différents groupes d'appareils, appliquant ainsi différents paramètres de configuration à chacun.

L'une des clés de configuration qui peut être poussée vers l'application MicroStrategy HyperMobile est la ConfigurationURL qui est un lien pour se connecter à Library Server, où votre fiche Hyper est déployée. Les utilisateurs finaux sont invités à se connecter avec les options d'authentification correspondantes pour configurer sans effort les informations de connectivité.

Pour installer la configuration d'application sur la console VM Workspace ONE UEM, pendant installation d'application et de configuration décrit ci-dessus, définissez la valeur de ConfigurationURL clé vers l'URL qui contient les informations de configuration.

Obtenir l'URL de configuration

- Ouvrez MicroStrategy Workstation.

- Aller à Environnements onglet.

- Cliquez avec le bouton droit sur un environnement, choisissez Propriétés, et cliquez sur URL de configuration HyperIntelligence pour Mobile.

Épinglage de certificat

Épinglage de certificat aide à prévenir les attaques de type man-in-the-middle en utilisant un hachage de certificat approuvé pour valider la connexion à un serveur. Un hachage de certificat approuvé peut être transmis à partir d'une plateforme EMM, par exemple VM Workspace One UEM, pour être utilisé pour vérifier l'identité du serveur. Pour tirer parti de la fonctionnalité d'épinglage de certificat disponible avec AppConfig, accédez à Ressources > Applications > Natif > Public > MicroStrategy HyperMobile > Affectation. Cliquez ensuite sur le nom de l'affectation, puis accédez à Configuration de l'application, et fournissez le hachage de certificat dans le champ CertificateMap au format suivant :

hostnameA,certificateHashAPar exemple, ce qui suit peut être la chaîne CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPour prendre en charge l'épinglage de certificat pour plusieurs environnements ou pour fournir des hachages de certificat supplémentaires pour un hôte, veuillez tout séparer hostname,certificateHash est associé à une barre verticale («|”). Par exemple :

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2Le hachage du certificat doit commencer par sha256/.

Règles de sécurité et contrôle d'accès

Les entreprises ont besoin d’une sécurité granulaire et d’une protection contre la perte de données au sein de leurs applications d’entreprise afin d’empêcher la fuite de données et de documents sensibles hors du contrôle de l’entreprise. Par exemple, une application peut inclure une fonctionnalité qu'une entreprise souhaite désactiver pour des raisons de sécurité, par exemple la capacité de synchroniser des données avec un cloud public comme Dropbox. AppConfig exploite les fonctionnalités prêtes à l'emploi qu'iOS fournit pour appliquer des paramètres de sécurité et un contrôle d'accès sur les applications d'entreprise.

Paramètres de sécurité personnalisée

En plus de la configuration mobile spécifiée par ConfigurationURL, les administrateurs peuvent restreindre la disponibilité de certaines fonctionnalités de l'application afin d'empêcher la fuite ou la perte de données. Ces restrictions sont transmises à MicroStrategy HyperMobile en ajoutant des paires clé-valeur à la section Configuration de l'application sur l'écran Ajouter une affectation. Les restrictions suivantes peuvent être ajoutées en tant que paires clé-valeur booléenne :

| Clés de sécurité personnalisées | Fonctionnalité |

| EnableDataLossPrevention | Le commutateur principal pour toutes les restrictions d'applications. D'autres options, telles que DisableEmail ou DisableCopyPaste, prend effet uniquement si EnableDataLossPrevention est défini sur true |

| DisableEmail | Désactiver la fonctionnalité de messagerie électronique sur l'application (uniquement limité à l'application de messagerie native iOS) |

| DisableOpenIn | Désactivez toutes les fonctionnalités de partage dans MicroStrategy HyperMobile, y compris le partage de fiches ou de fichiers. Désactivez également tous les liens sur les fiches Hyper. |

| DisableCopyPaste | Désactiver les options copier ou coller sur tous les champs et zones de texte |

| DisableCameraAccess | Désactiver la fonction de scanner de code QR et de code-barres |

| DisableSaveToPhotos | Désactiver le menu « Enregistrer dans Photo » sur la fenêtre contextuelle native iOS lors du partage des fiches Hyper |

| DisableSpotlightSearch | Désactiver les fonctions de recherche Spotlight |

Pour vérifier les paramètres de sécurité dans MicroStrategy HyperMobile, rendez-vous sur Compte > Afficher le journal. Lorsque vous consultez le journal, vous pouvez voir les paramètres de sécurité.

Tunnel d'application

Une application peut nécessiter un accès à des services Web situés derrière un pare-feu d'entreprise, ce qui nécessite un tunnel d'application sécurisé. Le protocole VPN par application atteint l'objectif d'un tunnel d'application sécurisé. Par exemple, VM Workspace ONE UEM peut distribuer des profils VPN à ses appareils gérés et laisser des applications telles que MicroStrategy HyperMobile configurer leurs propres VPN en suivant les profils. Les paramètres VPN sont inclus dans les profils de périphérique sur la console VM Workspace ONE UEM.

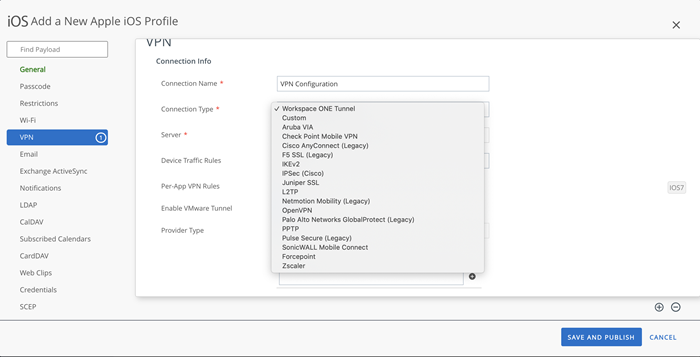

- Créez un profil d'appareil sur lequel App Proxy VPN est activé et attribuez-le à votre appareil. Par exemple, sur la console VM Workspace ONE UEM, configurez et distribuez le profil VPN dans Appareils > Profils & Ressources > Profils > Ajouter ou modifier le profil iOS > VPN, où vous pouvez indiquer les domaines/noms d'hôte dans le profil pour déclencher automatiquement le VPN.

-

Configurez le VPN dans le profil de l'appareil en accédant à VPN > Configurer et en définissant le type de connexion sur le VPN souhaité.

-

Publiez le profil de l'appareil sur vos groupes d'appareils. Définissez les groupes affectés sur la page Général du profil de l'appareil et Enregistrer et publier le profil de l'appareil à vos groupes d'appareils.

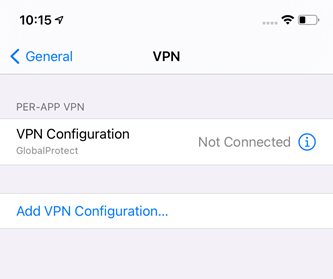

Une fois que vous avez attribué le profil d'appareil à votre appareil, vous pouvez voir tous les paramètres VPN de la couche d'application dans Paramètres > VPN.

-

Configurez le profil VPN par application pour MicroStrategy HyperMobile et autorisez-le à utiliser le VPN en choisissant son profil de périphérique dans le profil VPN par application. Cliquez sur MicroStrategy HyperMobile dans Applications > Natif. Cliquez sur Affecter et modifiez l'affectation.

- Installez le VPN choisi sur l'appareil et ouvrez-le.

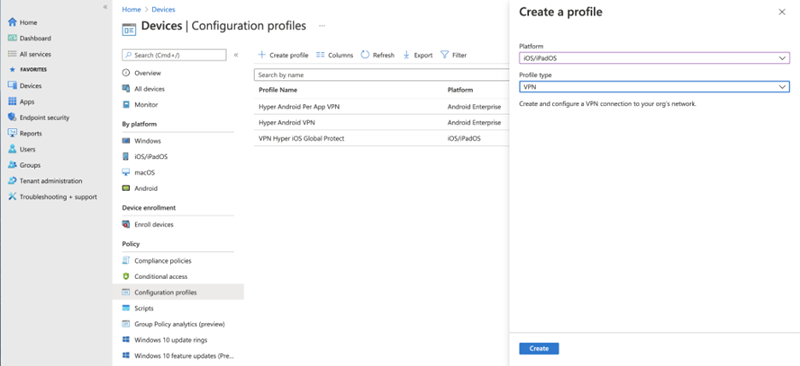

- Sur la console Microsoft Intune, créez un profil de configuration pour le VPN :

Aller à Appareils > Profils de configuration > Créer un profil.

- Dans le menu déroulant de la plateforme, choisissez iOS/iPadOS.

- Dans la liste déroulante Type de profil, choisissez VPN.

-

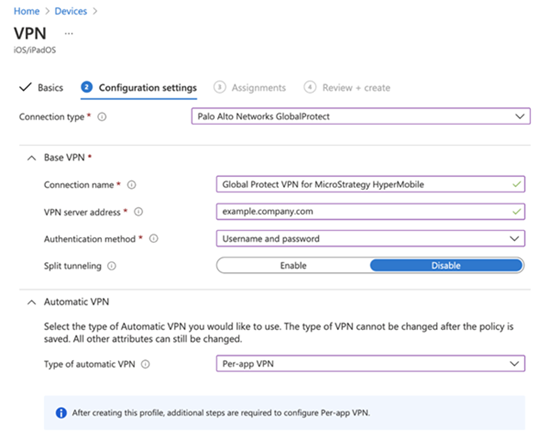

Renseignez les paramètres de base et de configuration pertinents. Affectez les paramètres aux groupes correspondants et créez le profil. Voici un exemple de configuration VPN pour Palo Alto Networks GlobalProtect.

- Dans la liste déroulante Type de VPN automatique, choisissez VPN par application.

-

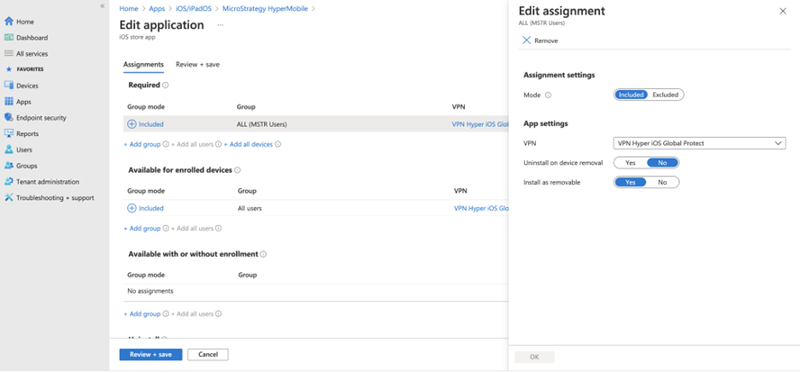

Aller à Applications > iOS/iPadOS et modifiez l'application MicroStrategy HyperMobile . Modifier Affectation > Paramètres de l'application > VPN en sélectionnant le profil VPN créé à l'étape 2, puis enregistrez les modifications.

- Ouvrez l'application VPN choisie sur l'appareil.

Pour plus d'informations, veuillez consulter la documentation officielle de Microsoft.

Ces paramètres prennent effet une fois que MicroStrategy HyperMobile est poussé vers l'appareil. Lorsque MicroStrategy HyperMobile est lancé, il se connecte automatiquement au serveur VPN et l'icône VPN est affichée sur le côté gauche de la barre d'état.

- Configuration de l'application

Configurez des informations telles que la connectivité Intelligence Server, les informations sur le projet, les configurations de l'écran d'accueil et les paramètres généraux de l'application pour éviter d'éduquer les utilisateurs finaux sur la première configuration.

-

Contribuez à la prévention des attaques de l'homme du milieu en fournissant un hachage de certificat approuvé pour aider à établir une connexion sécurisée.

-

Règles de sécurité et contrôle d'accès

Restreignez l'exécution des applications uniquement sur les appareils approuvés et appliquez des politiques de sécurité telles que le chiffrement obligatoire et la prévention des pertes de données au niveau de l'application.

-

Activez de manière sélective les applications approuvées à utiliser un tunnel d'application pour se connecter au backend et aux réseaux d'entreprise.

Le workflow pour intégrer MicroStrategy HyperMobile à un fournisseur EMM qui prend en charge AppConfig est décrit ci-dessous. Des exemples sont donnés pour VM Workspace ONE UEM (anciennement AirWatch) et Microsoft Intune, mais les instructions peuvent être extrapolées pour intégrer MicroStrategy HyperMobile avec un autre fournisseur EMM compatible AppConfig.

Ajouter l'application MicroStrategy HyperMobile et configurer les configurations d'application

-

Connectez-vous à la console VM Workspace ONE UEM.

-

Aller à Ressources > Natif > Public.

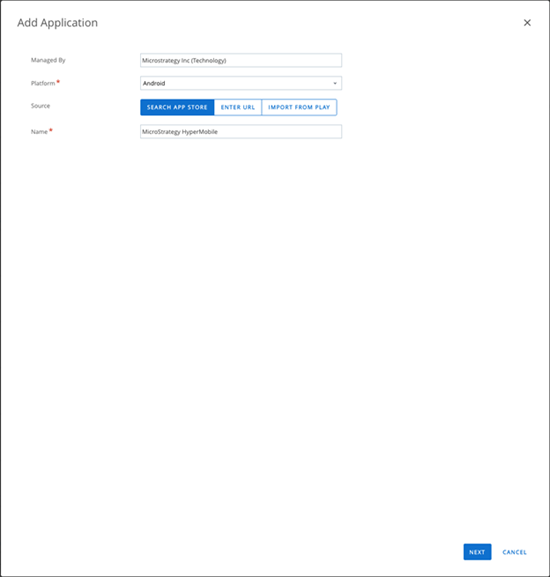

- Cliquez sur Ajouter une application.

- Dans la boîte de dialogue Ajouter une application, choisissez Android dans le menu déroulant de la plateforme.

- Sélectionner Rechercher dans l'App Store comme source.

-

Dans le champ Nom, saisissez MicroStrategy HyperMobile et cliquez sur Suivant(s).

-

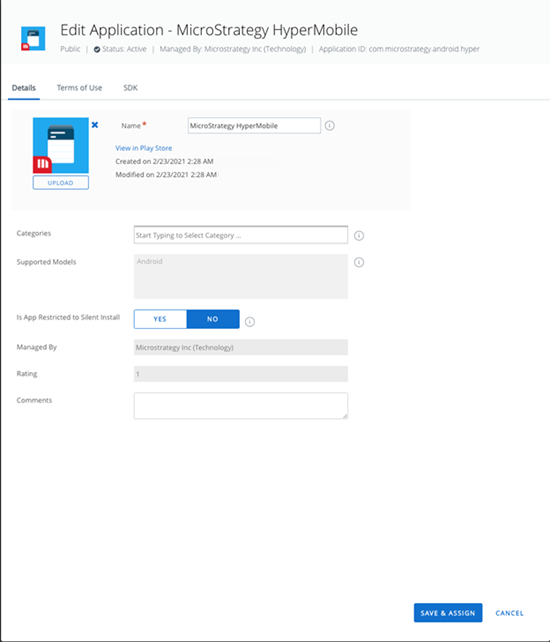

Lorsque l'application apparaît, cliquez dessus, puis Sélectionner sur l'écran suivant pour l'ajouter.

-

Cliquez sur Enregistrer et attribuer Bouton pour attribuer l'application à des appareils.

-

Sur l'écran Affectation, saisissez un nom et des groupes d'affectations.

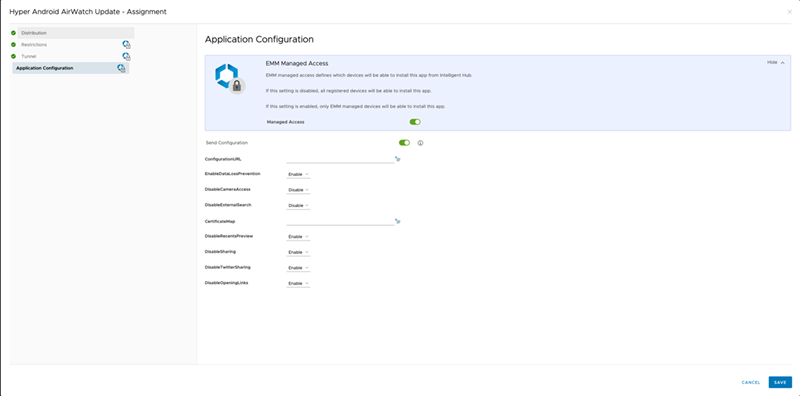

- Aller à Configuration de l'application et activez Envoyer la configuration basculer.

-

Renseignez tous les champs obligatoires et cliquez sur Créer pour terminer la configuration.

- Publiez l'application sur les appareils dans la liste de distribution.

- Connectez-vous à Portail Intune.

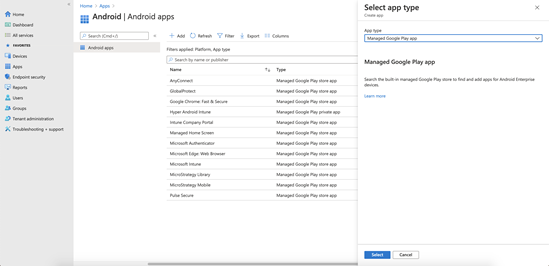

- Aller à Applications > Android et cliquez sur + Ajouter.

-

Dans la liste déroulante Type d'application, choisissez Application Google Play gérée puis cliquez sur Sélectionner.

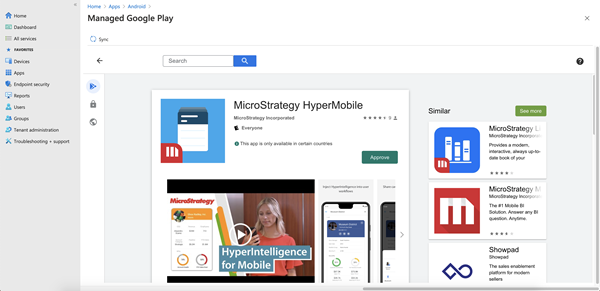

- Dans la barre de recherche Google Play, recherchez MicroStrategy HyperMobile.

-

Cliquez sur MicroStrategy HyperMobile application dans les résultats et cliquez sur l'icône Approuver bouton .

- Cliquez sur Synchroniser Bouton dans le coin supérieur gauche. MicroStrategy HyperMobile devrait apparaître dans la liste des applications Android. S'il n'apparaît pas, cliquez sur le Actualiser Bouton pour actualiser la liste d'applications.

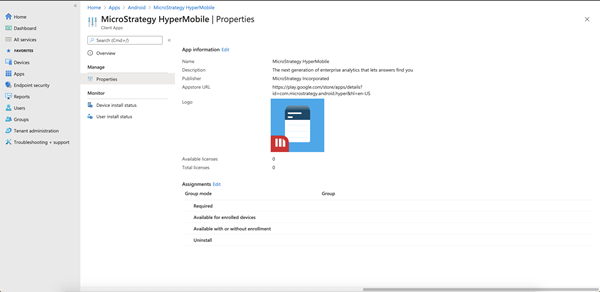

-

Cliquez sur le MicroStrategy HyperMobile application, puis cliquez sur Propriétés. Cherchez la section Attributions et cliquez sur Modifier. Assignez l'application aux groupes et utilisateurs requis.

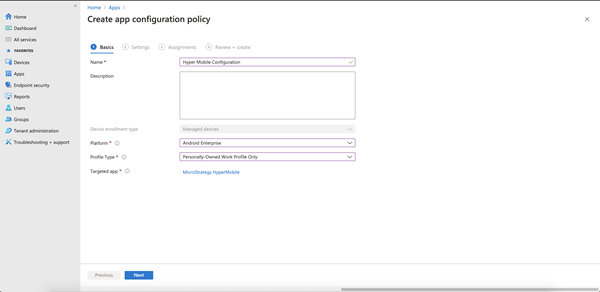

- Aller à Applications > Règles de configuration des applications et cliquez sur + Ajouter > Appareils gérés.

-

Donnez un nom à la configuration. Dans le menu déroulant de la plateforme, choisissez Android Enterprise. Dans la liste déroulante Type de profil, choisissez une option. Pour l'application ciblée, choisissez MicroStrategy HyperMobile et cliquez sur Suivant(s).

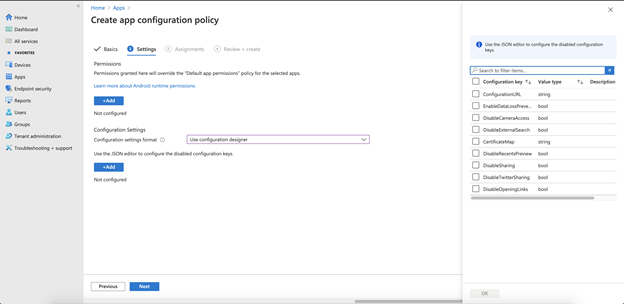

- Dans les paramètres de configuration, choisissez Utiliser Configuration Designer et cliquez sur + Ajouter.

-

Dans le panneau de droite, les clés de configuration disponibles pour l'application MicroStrategy HyperMobile apparaissent. Cochez la case des clés à ajouter et cliquez sur OK.

- Renseignez la valeur de configuration pour les clés de configuration choisies et cliquez sur Suivant(s).

- Sur la page Attributions, attribuez la configuration d'application aux groupes, utilisateurs et appareils requis.

- Sur le dernier écran, cliquez sur Créer. La configuration de l'application est appliquée aux groupes, utilisateurs et appareils spécifiés pour l'application MicroStrategy HyperMobile .

Les sections ci-dessous expliquent comment utiliser l'intégration AppConfig pour pousser les configurations vers l'application MicroStrategy HyperMobile , configurer le tunnel d'application et configurer les restrictions de sécurité.

Configuration de l'application

Avec AppConfig, un administrateur mobile peut définir un ensemble de clés de configuration que l'application MicroStrategy HyperMobile acceptera du serveur EMM. Ces clés de configuration sont définies dans la console d'administration EMM. Normalement, elles sont stockées comme partie d'un profil affecté à l'application pour le déploiement. Vous pouvez installer ces configurations sur la console VM Workspace ONE UEM pendant le processus de distribution de l'application. Le fournisseur EMM a également la capacité de mettre à jour les configurations sans fil à tout moment par la suite vers une application existante, sans avoir besoin de réinstaller l'application elle-même. Vous pouvez créer différentes affectations de profil pour déployer l'application vers différents groupes d'appareils, appliquant ainsi différents paramètres de configuration à chacun.

L'une des clés de configuration qui peut être poussée vers l'application MicroStrategy HyperMobile est la ConfigurationURL qui est un lien pour se connecter à Library Server, où votre fiche Hyper est déployée. Les utilisateurs finaux sont invités à se connecter avec les options d'authentification correspondantes pour configurer sans effort les informations de connectivité.

Pour installer la configuration d'application sur la console VM Workspace ONE UEM, pendant installation d'application et de configuration décrit ci-dessus, définissez la valeur de ConfigurationURL clé vers l'URL qui contient les informations de configuration.

Obtenir l'URL de configuration

- Ouvrez MicroStrategy Workstation.

- Aller à Environnements onglet.

- Cliquez avec le bouton droit sur un environnement, choisissez Propriétés, et cliquez sur URL d'environnement.

Épinglage de certificat

Épinglage de certificat aide à prévenir les attaques de type man-in-the-middle en utilisant un hachage de certificat approuvé pour valider la connexion à un serveur. Un hachage de certificat approuvé peut être transmis à partir d'une plateforme EMM, par exemple VM Workspace One UEM, pour être utilisé pour vérifier l'identité du serveur. Pour tirer parti de la fonctionnalité d'épinglage de certificat disponible avec AppConfig, accédez à Ressources > Applications > Natif > Public > MicroStrategy HyperMobile > Affectation. Cliquez ensuite sur le nom de l'affectation, puis accédez à Configuration de l'application, et fournissez le hachage de certificat dans le champ CertificateMap au format suivant :

hostnameA,certificateHashAPar exemple, ce qui suit peut être la chaîne CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPour prendre en charge l'épinglage de certificat pour plusieurs environnements ou pour fournir des hachages de certificat supplémentaires pour un hôte, veuillez tout séparer hostname,certificateHash est associé à une barre verticale («|”). Par exemple :

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2Le hachage du certificat doit commencer par sha256/ ou sha1/.

Règles de sécurité et contrôle d'accès

Les entreprises ont besoin d’une sécurité granulaire et d’une protection contre la perte de données au sein de leurs applications d’entreprise afin d’empêcher la fuite de données et de documents sensibles hors du contrôle de l’entreprise. Par exemple, une application peut inclure une fonctionnalité qu'une entreprise souhaite désactiver pour des raisons de sécurité, par exemple la capacité de synchroniser des données avec un cloud public comme Dropbox. AppConfig exploite les fonctionnalités prêtes à l'emploi d'Android pour appliquer des paramètres de sécurité et un contrôle d'accès sur les applications d'entreprise.

Paramètres de sécurité personnalisée

En plus de la configuration mobile spécifiée par ConfigurationURL, les administrateurs peuvent restreindre la disponibilité de certaines fonctionnalités de l'application afin d'empêcher la fuite ou la perte de données. Ces restrictions sont transmises à MicroStrategy HyperMobile en ajoutant des paires clé-valeur à la section Configuration de l'application sur l'écran Ajouter une affectation. Les restrictions suivantes peuvent être ajoutées en tant que paires clé-valeur booléenne :

| Clés de sécurité personnalisées | Fonctionnalité |

| EnableDataLossPrevention | Le commutateur principal pour toutes les restrictions d'applications. D'autres options, telles que DisableSharing ou DisableCameraAccess, prend effet uniquement si EnableDataLossPrevention est défini sur true |

| DisableSharing | Désactiver le partage de l'image de fiche et l'exportation du fichier journal |

| DisableTwitterSharing | Désactiver le partage Twitter |

| DisableOpeningLinks | Désactiver l'ouverture des liens sur les fiches |

| DisableCameraAccess | Désactiver la fonction de scanner de code QR et de code-barres |

| DisableRecentsPreview | Désactiver la capture d'écran sur l'écran des applications récentes |

Tunnel d'application

Une application peut nécessiter un accès à des services Web situés derrière un pare-feu d'entreprise, ce qui nécessite un tunnel d'application sécurisé. Le protocole VPN par application atteint l'objectif d'un tunnel d'application sécurisé. Par exemple, VM Workspace ONE UEM peut distribuer des profils VPN à ses appareils gérés et laisser des applications telles que MicroStrategy HyperMobile configurer leurs propres VPN en suivant les profils. Les paramètres VPN sont inclus dans les profils de périphérique sur la console VM Workspace ONE UEM.

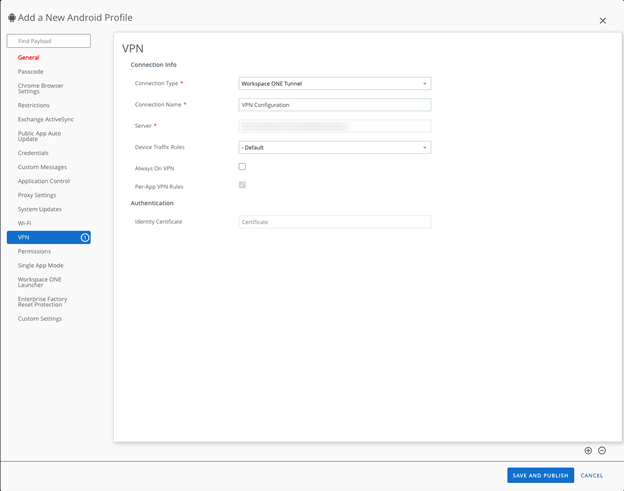

-

Créez un profil d'appareil sur lequel App Proxy VPN est activé et attribuez-le à votre appareil. Par exemple, sur la console UEM VM Workspace One, configurez et distribuez le profil VPN dans Ressources > Profils et lignes de base > Profils > Ajouter ou modifier un profil > VPN, où vous pouvez indiquer les domaines/noms d'hôte dans le profil pour déclencher automatiquement le VPN.

-

Configurez le VPN dans le profil de périphérique en définissant le type de connexion sur le VPN souhaité.

-

Publiez le profil de l'appareil sur vos groupes d'appareils. Définissez les groupes affectés sur la page Général du profil de l'appareil et Enregistrer et publier le profil de l'appareil à vos groupes d'appareils.

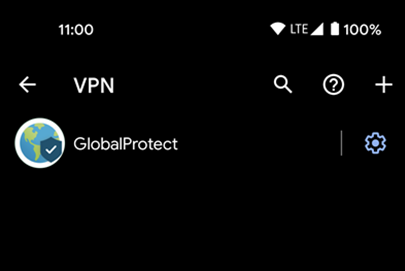

Une fois que vous avez attribué le profil d'appareil à votre appareil, vous pouvez voir tous les paramètres VPN de la couche d'application dans Paramètres > Réseau et Internet > Avancé > VPN.

-

Configurez le VPN dans le profil de périphérique en définissant le type de connexion sur le VPN souhaité.

-

Publiez le profil de l'appareil sur vos groupes d'appareils. Définissez les groupes affectés sur la page Général du profil de l'appareil et Enregistrer et publier le profil de l'appareil à vos groupes d'appareils.

Une fois que vous avez attribué le profil d'appareil à votre appareil, vous pouvez voir tous les paramètres VPN de la couche d'application dans Paramètres > Réseau et Internet > Avancé > VPN.

-

Configurez le profil VPN par application pour MicroStrategy HyperMobile et autorisez-le à utiliser le VPN en accédant à Affectation page > Tunnel onglet. Ici, un profil peut être sélectionné en choisissant Sélectionnez un profil pour les appareils Android.

-

Installez le VPN choisi sur l'appareil, puis ouvrez-le.

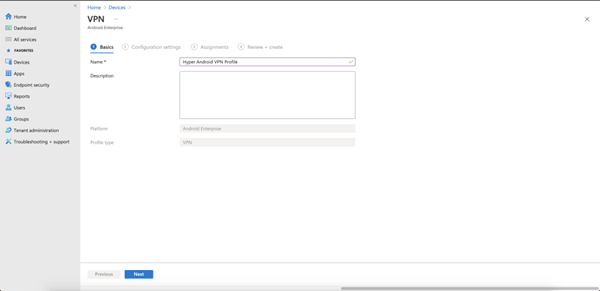

- Créez un profil VPN. Pour ce faire, allez dans Appareils > Profils de configuration et cliquez sur + Créer un profil.

- Dans le menu déroulant de la plateforme, choisissez Android Enterprise. Dans la liste déroulante Type de profil, choisissez VPN. Cliquez sur Créer.

-

Sur l'écran de base, indiquez un Nom pour le profil VPN et une description facultative. Cliquez sur Suivant.

-

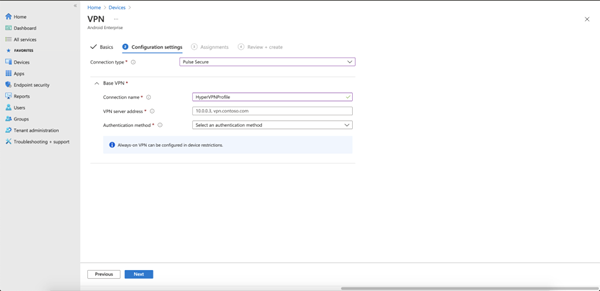

Sur l'écran des paramètres de configuration, choisissez un type de connexion dans la liste déroulante en fonction de votre fournisseur VPN.

-

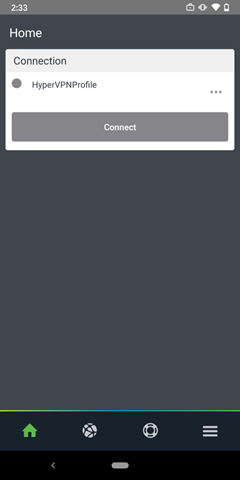

Après avoir choisi votre fournisseur VPN, il y a une section pour ajouter votre nom de connexion, l'adresse de votre serveur VPN et votre méthode d'authentification. Prenez note du nom de la connexion, car ce nom sera nécessaire à une étape ultérieure. Dans la capture d'écran ci-dessous, le nom de la connexion est HyperVPNProfile. Cliquez sur Suivant.

- Sur l'écran Attributions, ajoutez les groupes, les utilisateurs et les appareils qui doivent utiliser ce profil VPN. Cliquez sur Suivant.

- Sur l'écran Vérifier + création, cliquez sur Créer.

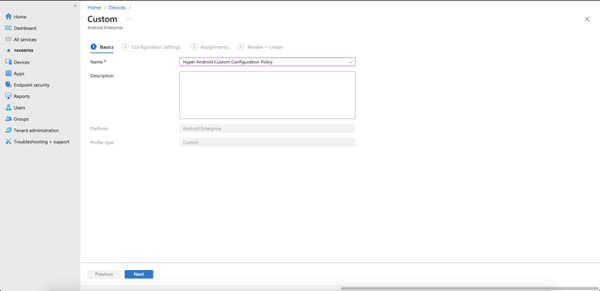

- Créez une politique de configuration personnalisée en accédant à Appareils > Profils de configuration et cliquez sur + Créer un profil.

- Dans le menu déroulant de la plateforme, choisissez Android Enterprise. Dans la liste déroulante Type de profil, choisissez Personnalisée. Cliquez sur Créer.

-

Sur l'écran de base, indiquez un Nom pour le profil VPN et une description facultative. Cliquez sur Suivant.

-

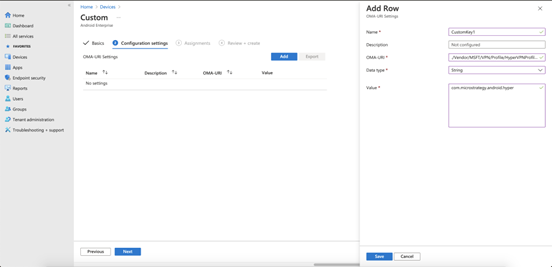

Sur l'écran des paramètres de configuration, cliquez sur Ajouter et indiquez les valeurs suivantes pour le paramètre. Cliquez sur Enregistrer.

- Nom : Indiquez un nom pour le paramètre.

- Description : Veuillez fournir une description facultative pour le paramètre.

- URI-OMA : Saisissez ./Vendor/MSFT/VPN/Profile/*Name*/PackageList, où Name est le nom de connexion indiqué ci-dessus. Dans cet exemple, la chaîne est ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList.

- Type de données : Choisissez Chaîne à partir du menu déroulant.

-

Valeur : Indiquez le nom du package pour l'application MicroStrategy HyperMobile pour Android : com.microstrategy.android.hyper.

-

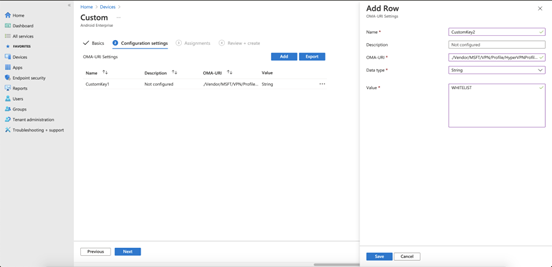

Cliquez sur Ajouter Cliquez de nouveau sur pour ajouter un paramètre afin d'indiquer les applications bloquées et autorisées. Veuillez fournir les valeurs suivantes pour le paramètre. Cliquez sur Enregistrer.

- Nom : Indiquez un nom pour le paramètre.

- Description : Veuillez fournir une description facultative pour le paramètre.

- URI-OMA : Saisissez ./Vendor/MSFT/VPN/Profile/*Name*/Mode, où Name est le nom du profil VPN que vous avez noté ci-dessus. Dans cet exemple, la chaîne est ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode.

- Type de données : Choisissez Chaîne à partir du menu déroulant.

-

Valeur : Saisissez BLACKLIST ou WHITELIST. Utiliser BLACKLIST Valeur pour entrer une liste des applications qui ne peuvent pas utiliser la connexion VPN. Toutes les autres applications se connectent via le VPN. Utiliser WHITELIST Valeur pour entrer une liste des applications qui peuvent utiliser la connexion VPN. Les applications qui ne sont pas dans la liste ne se connectent pas via le VPN

- Cliquez sur Suivant. Sur l'écran Attributions, ajoutez les groupes, les utilisateurs et les appareils qui doivent utiliser cette politique de configuration personnalisée. Cliquez sur Suivant.

- Sur l'écran Vérifier + création, cliquez sur Créer.

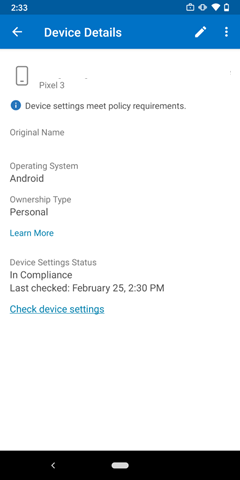

- Les utilisateurs doivent configurer le profil VPN sur leur appareil Android. Assurez-vous que l'application Android pour le fournisseur VPN a été ajoutée en tant qu'application approuvée via Intune afin que les utilisateurs puissent l'installer sur leur appareil.

-

Ouvrez l'application Portail d'entreprise Intune. Sous Appareils, sélectionnez le nom de votre appareil. Cliquez sur Vérifier les paramètres de l'appareil. L'appareil se synchronisera avec le serveur pour obtenir le profil VPN et la politique de configuration personnalisée.

-

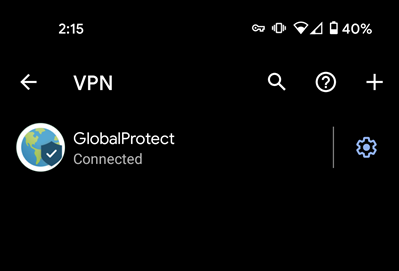

Ouvrez l'application pour votre fournisseur VPN. Vous devriez voir que le profil VPN a été installé sur l'appareil. L'application MicroStrategy HyperMobile pour Android doit désormais utiliser ce profil VPN.

Pour plus d'informations, veuillez consulter la documentation officielle de Microsoft.

Ces paramètres prennent effet une fois que MicroStrategy HyperMobile est poussé vers l'appareil. Lorsque MicroStrategy HyperMobile est lancé, il se connecte automatiquement au serveur VPN et une icône de clé apparaît dans la barre d'état.