MicroStrategy ONE

MCP에서 SSL 인증서 업데이트 환경

이 페이지는 환경의 Application 로드 밸런서에서 SSL 인증서를 변경하는 방법을 보여줍니다.

-

새 인증서를 사용하려면 SSL로 Intelligence Server를 구성하십시오.및인증서를 (으)로 가져오기

trusted.jks에 대한MicroStrategy웹, Library 및 모바일

기본 환경에 대한 Application Load Balancer에서 SSL 인증 업데이트

-

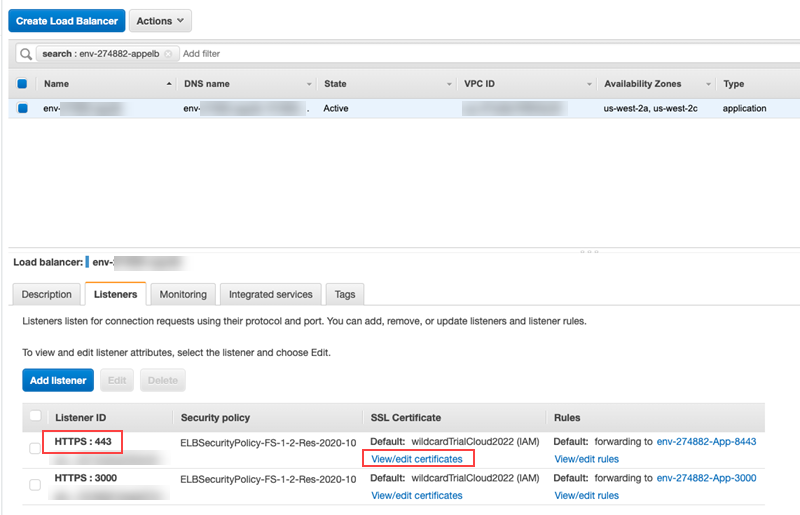

AWS 콘솔 > EC2 > Load Balancer .

-

환경 ID를 검색하여 환경에 대한 Application 로드 밸런서를 선택합니다.

-

로 이동리스너탭.

-

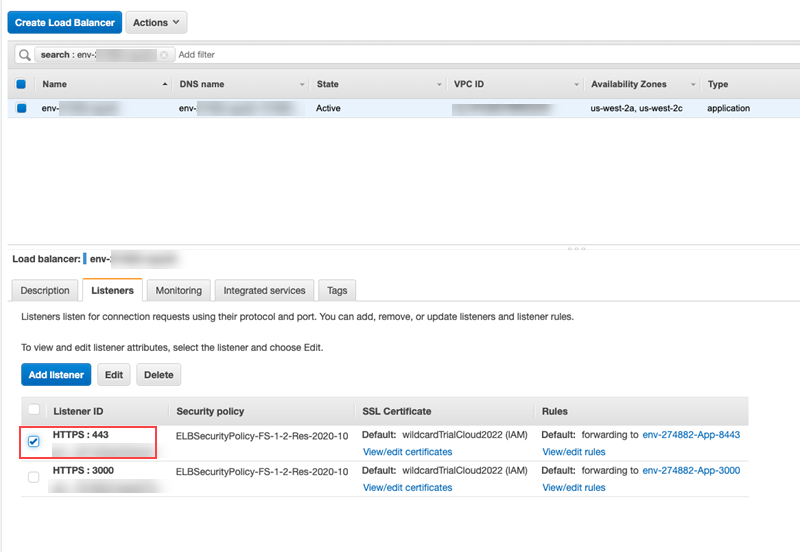

ID가 HTTPS인 리스너 선택: 443.

-

클릭인증서 보기/편집 .

-

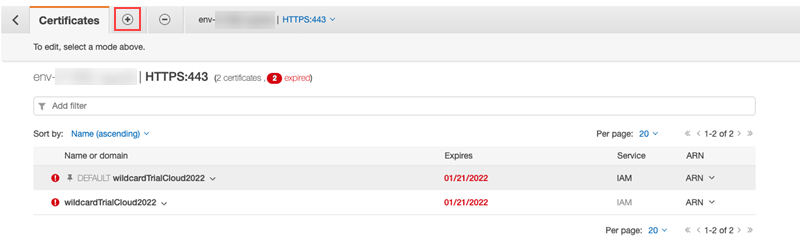

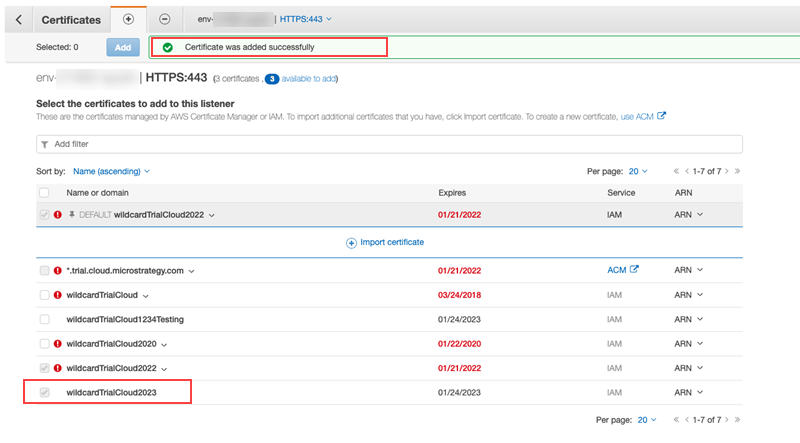

로 이동 +왼쪽 상단의 탭을 클릭하여 업데이트된 인증서를 추가합니다.

-

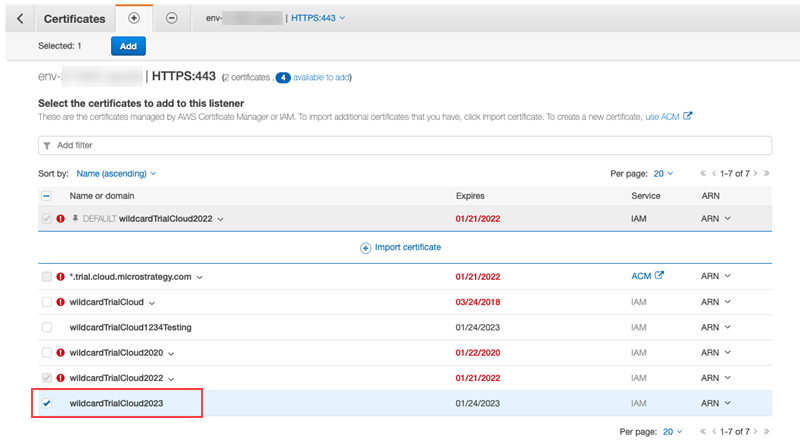

인증서 목록에서 가져오려는 인증서를 선택하십시오.

-

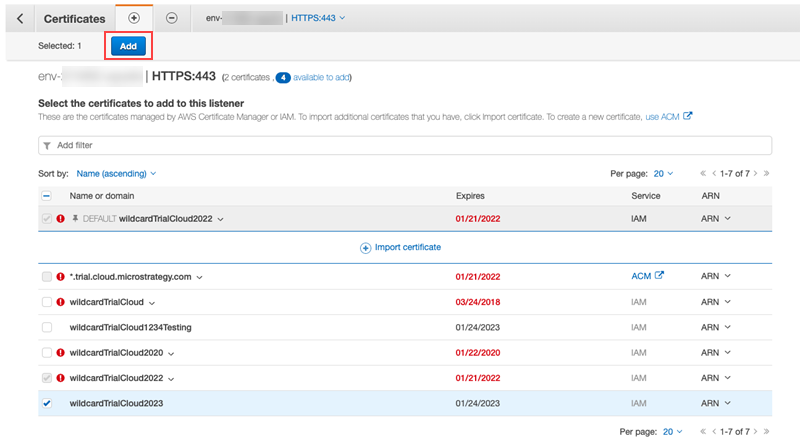

추가를 클릭합니다.

성공적으로 추가되면 다음 메시지가 나타납니다.

-

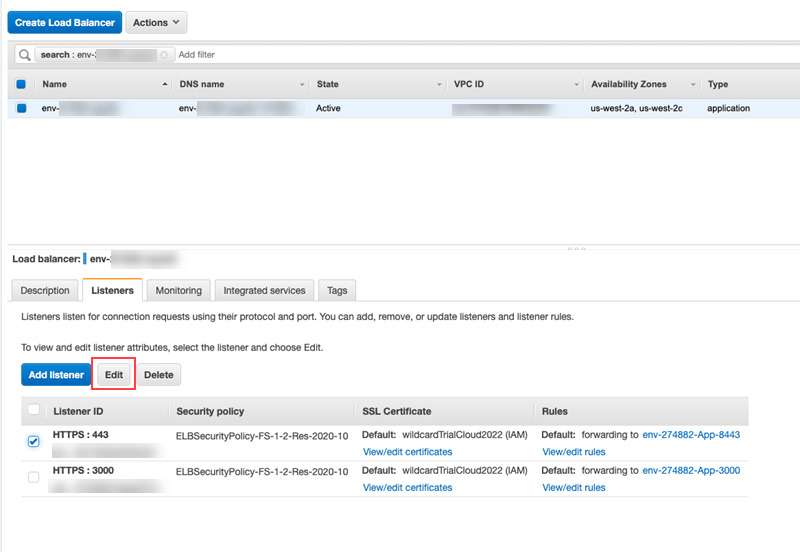

로드 밸런서로 돌아가서 HTTPS:443리스너가 있습니다.

-

편집을 클릭합니다.

-

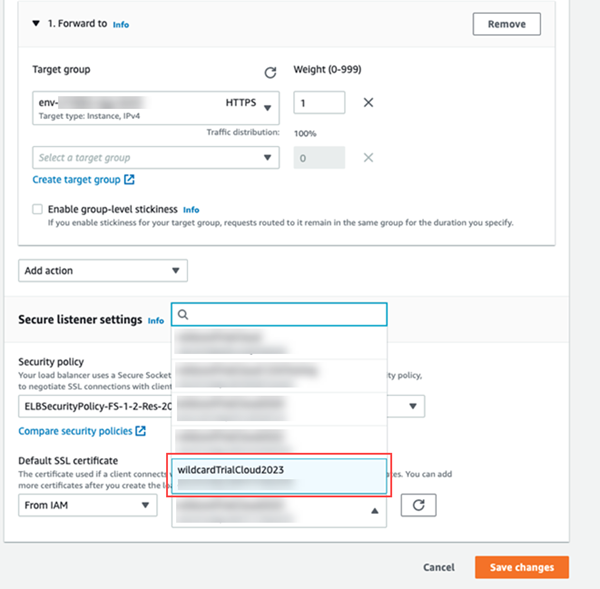

기본 SSL 인증서 드롭다운에서 7단계에서 가져온 인증서를 선택합니다.

-

클릭변경 사항 저장 .

환경의 모든 노드의 협업 서버에서 SSL 인증서 업데이트

-

AWS 또는 Azure에서 로드 밸런서 URL을 업데이트한 후 pem SSL 인증서 파일을 Linux 상자에 다운로드합니다.

Azure의 경우

.pfx고객이 pem에 제공한 파일을. - SSL 사용 을(를) 클릭하여 Linux 환경에 액세스하고 다음 명령을 실행하십시오.복사

cd /opt/usher/ssl - 기존 백업

ThawteRootCa.crt,server.pem, 및server.crt개 파일:복사cp thawteRootCa.crt thawteRootCa.crt_bak

cp server.pem server.pem_bak

cp server.crt server.crt_bak - 1단계에서 다운로드한 파일에서 인증서를

opt/usher/ssl(만.pem파일이 필요함)으로server.pem. -

두 노드의 Java 키 저장소에 인증서를 추가합니다.

복사keytool -noprompt -import -trustcacerts -alias collabcert3 -file /opt/usher/ssl/server.pem -

수정

config.jsonCA, crt 및 중간에 대한 항목을 제거하고 새에 대한 참조만 배치하여.pem파일을 두 노드에서 모두 만듭니다. -

협업 서버를 다시 시작하십시오.

-

인증서 추가

trusted.jks백업 수행 후 모든 노드에서 MicroStrategy Library, Web 및 Mobile에 대한:복사cp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "mobilenewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "webnewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pem

keytool -importcert -trustcacerts -alias "librarynewcert" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/usher/ssl/server.pemr -

Tomcat을 다시 시작합니다. Library 관리자가 오류를 표시하는지, Library에서 북마크가 작동하는지 확인합니다.

새 인증서를 사용하고 인증서를 adjusted.jk로 가져오도록 SSL을 사용하여 Intelligence Server를 구성하십시오. MicroStrategy웹, Library 및 모바일

에 따라 KB484336 , 새로운 SSL 표준 세트를 사용하려면 Intelligence 서버 SSL 인증서에 주체alternativeName 또는 San이 포함되어야 합니다. 이 작업은 이전에 MicroStrategy 2019 에는 필요하지 않았습니다. 따라서 인증서 /opt/usher/ssl/server.crt 은(는 ) MicroStrategy 2020 이상의 SSL에서 작동하지 않습니다. Intelligence Server SSL에 대한 새 인증서를 생성해야 합니다. 다음 섹션의 설명대로 SSL을 활성화하고 새 인증서를 수동으로 생성해야 합니다.

다음 모든 단계를 루트가 아닌 mstr 사용자로 실행합니다.

-

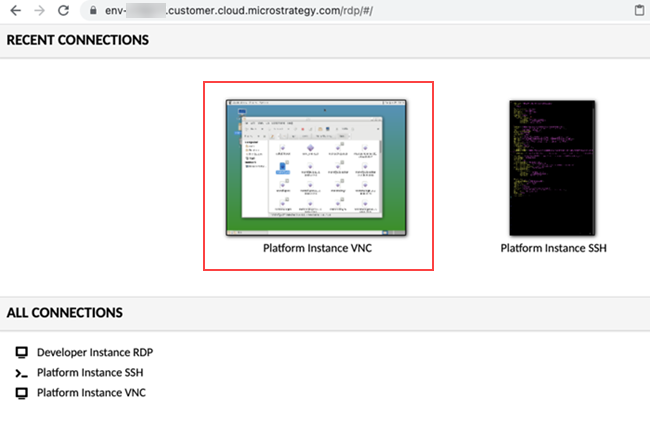

SSL을 사용하여 클라우드 시스템에 액세스합니다.

-

이메일에서 자격 증명을 가져와 VNC 서비스에 로그인합니다.

-

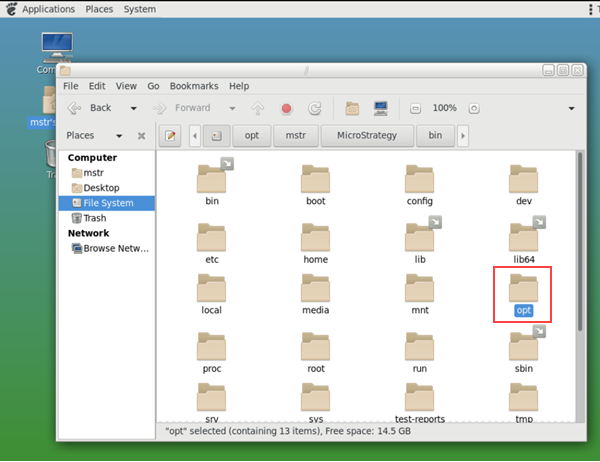

파일 시스템에서 이동

/opt/mstr/MicroStrategy/bin.

-

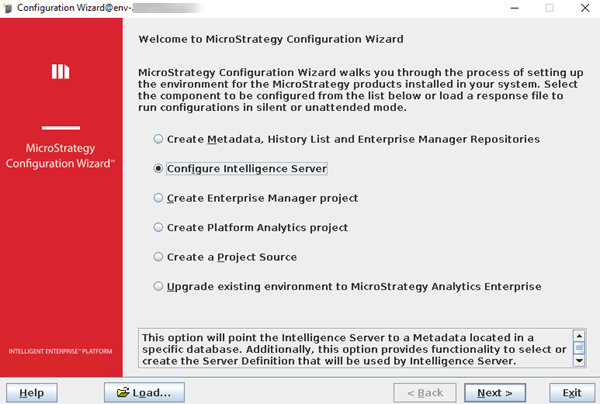

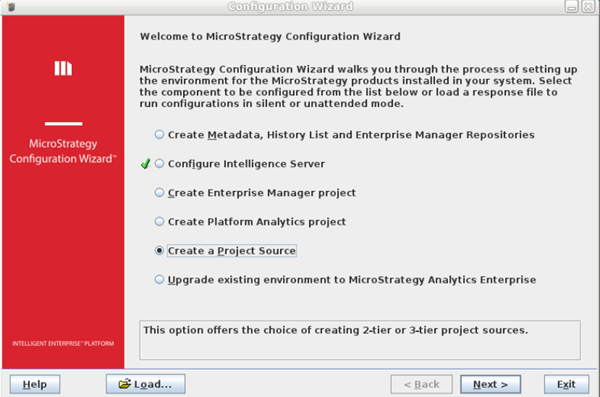

에 있는 구성 마법사 시작

/opt/mstr/MicroStrategy/bin/mstrcfgwiz, VNC 서비스를 사용합니다. -

선택 Intelligence Server 구성및 클릭다음 .

-

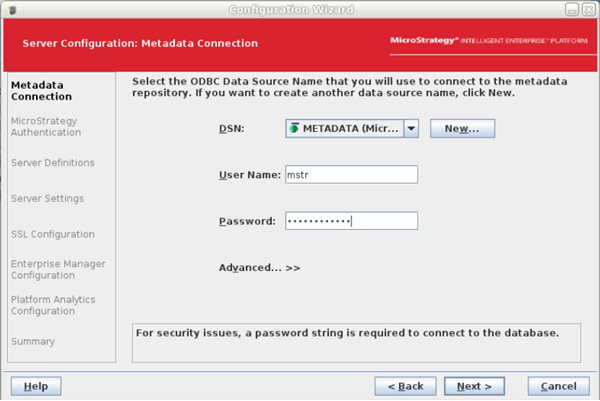

DSN 드롭다운에서 현재 메타데이터 DSN을 선택합니다. 이전에 생성되었거나 (으)로 확인하십시오.

cat /opt/mstr/MicroStrategy/MSIReg.reg | grep -E 'DSN=|MetadataLogin'. -

입력

mstr사용자 이름 및 암호 및 클릭다음 .

-

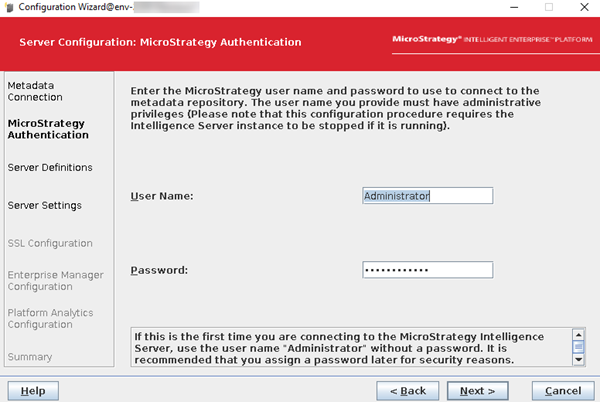

에 같은 암호 입력

Administrator사용자 및 클릭 다음 .

-

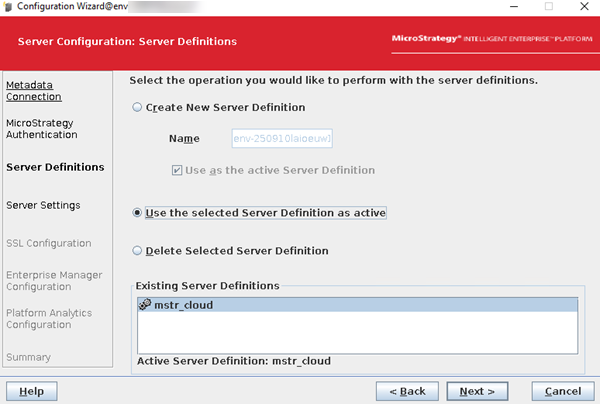

기존 서버 정의를 선택합니다.

병렬 또는 기존 환경의 경우 다음을 실행하여 서버 정의를 가져올 수 있습니다.

복사/opt/mstr/MicroStrategy/bin/mstrctl -s IntelligenceServer gsic|sed -n '/svrd/p'

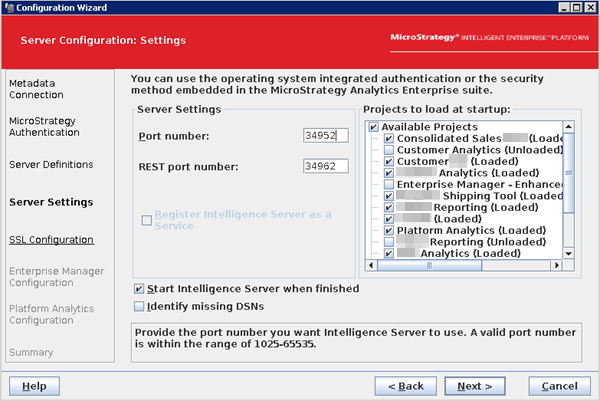

- 프로젝트 로드 및 포트 설정을 확인하고 을(를) 클릭합니다. 다음 .

선택한 포트가 유효하지 않거나 이미 사용 중이라는 오류가 표시된 경우 을(를) 참조하십시오. KB485344 .

-

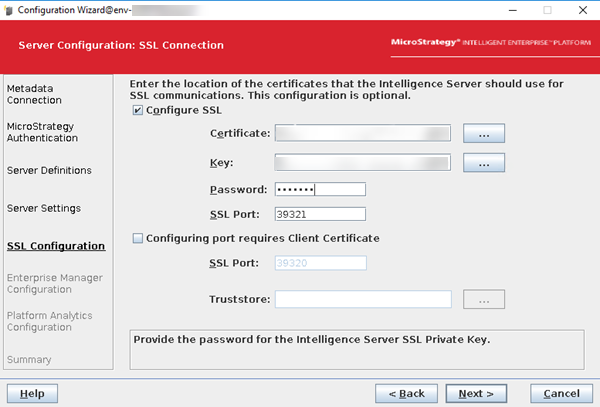

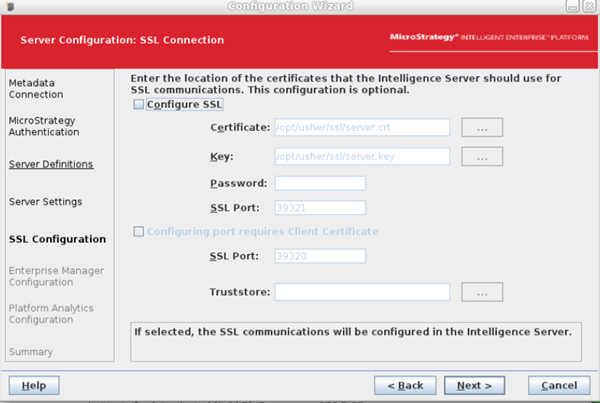

MicroStrategy 2021 이상의 경우 환경에 SSL을 활성화해야 합니다.

경우에도 확인할 수 있습니다.

39321은(는) Web Admin 또는/opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/xml/sys_defaults.properties개 파일.다음의 경우 여기를 클릭하십시오.39321은(는) Web에 설정되어 있습니다.선택 SSL 구성확인란을 선택하고 아래 그림과 같이 인증서 및 키를 사용합니다.

-

인증서:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

키:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

암호:

mstr123 -

SSL 포트:

39321

다음의 경우 여기를 클릭하십시오.

다음의 경우 여기를 클릭하십시오./opt/usher/ssl/server.crt및/opt/usher/ssl/server.key개의 경로가 사용됩니다.-

선택 취소 SSL 구성확인란을 선택하고 클릭 다음 .

-

구성을 완료합니다.

-

구성을 다시 시작합니다. 인증서 경로가 자동으로 반환됩니다.

-

올바른 인증서:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem -

올바른 키:

/opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/pvtKey_<HOSTNAME>.customer.cloud.microstrategy.com.pem

-

-

-

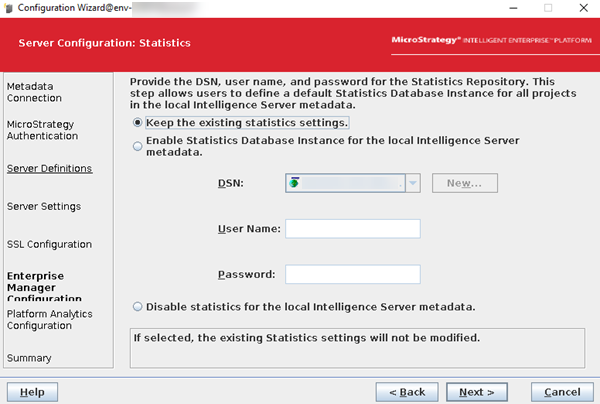

선택기존 통계 설정 유지및 클릭다음 .

-

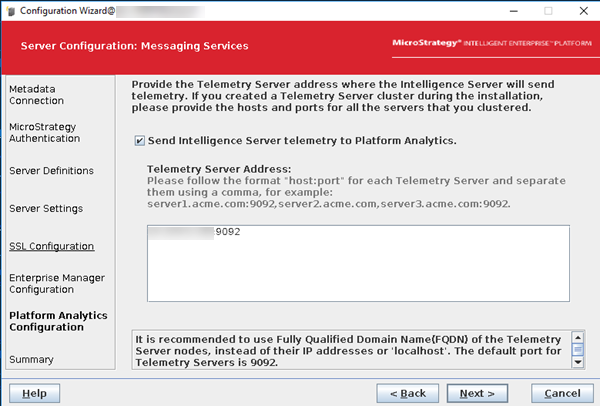

선택Platform Analytics에 Intelligence Server 텔레메트리 보내기확인란을 선택합니다.

-

Enter

<this server IP address>:9092. 클러스터 노드의 경우 두 노드에 노드 1의 IP 주소를 입력합니다(홀수 Telemetry Server가 있어야 하므로 2 노드 환경의 경우 노드 1에만 있음).

-

다음을 클릭합니다.

-

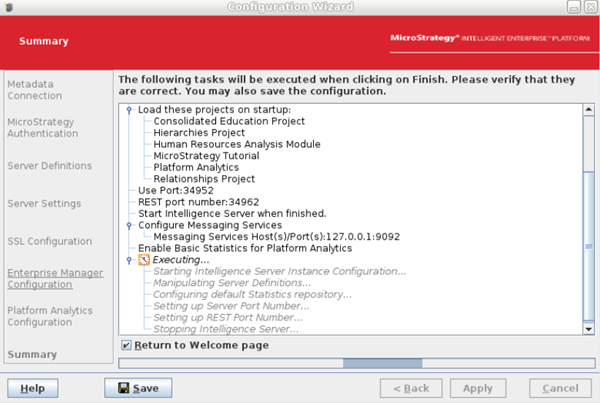

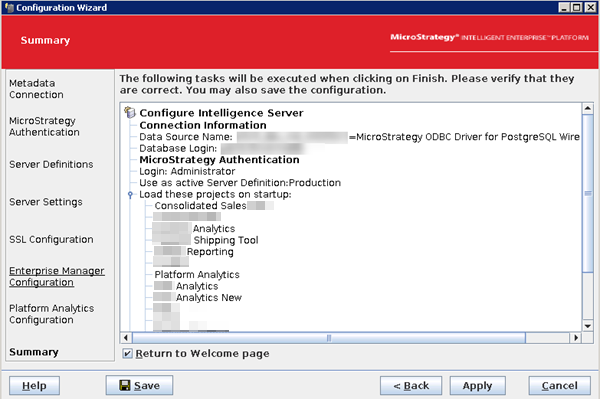

요약 검토 및 을(를) 클릭합니다. 적용 .

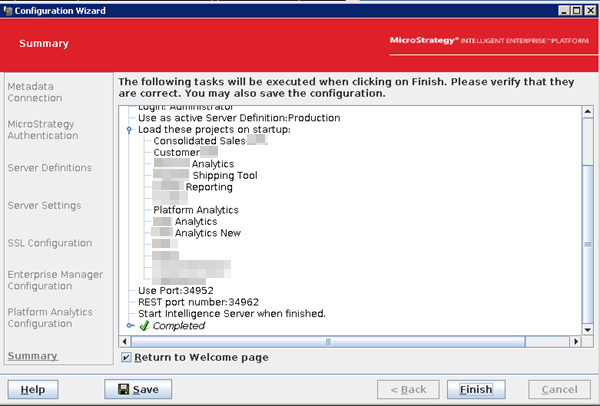

Intelligence Server 재구성에 시간이 다소 걸릴 수 있습니다. 재구성에 성공하면 다음 창이 반환됩니다.

-

완료를 클릭합니다.

-

클러스터된 노드의 경우 환경의 모든 노드에서 을(를) 반복합니다.

에 대한 인증서를 adjusted.jk로 가져오기MicroStrategy웹, Library 및 모바일

Intelligence Server SSL에 대한 인증서가 변경되었으므로 인증서를 다음으로 가져와야 합니다. trusted.jks 에 대한MicroStrategy Web, Library 및 Mobile을 선택하여 이러한 서비스와 Intelligence Server 간에 신뢰를 설정합니다.

현재 상태를 확인할 수 있습니다. webapps 환경에 폴더가 있는지 확인하여 사용자 정의 폴더가 있는지 확인하십시오.

ls /opt/apache/tomcat/latest/webapps/-

다음 각 경로로 이동합니다. 클러스터 노드의 경우 각 노드와 각 웹, Library 및 모바일 웹 앱에서 수행합니다.

-

웹:

/opt/apache/tomcat/latest/webapps/MicroStrategy*/WEB-INF -

라이브러리:

/opt/apache/tomcat/latest/webapps/MicroStrategyMobile*/WEB-INF -

Mobile:

/opt/apache/tomcat/latest/webapps/MicroStrategyLibrary*/WEB-INF

예:

복사cd /opt/apache/tomcat/latest/webapps/MicroStrategySTD/WEB-INF -

-

현재 인증서 백업:

복사cp trusted.jks trusted.jks.bak -

다음 명령을 실행하고 입력

yes이 인증서를 신뢰합니까?단일 노드의 경우 여기를 클릭하십시오.

복사keytool -importcert -trustcacerts -alias "rootca_new" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_env-hostname.mstrci.com.pem예:

복사keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt경우

trusted.jsk이(가) 누락되었습니다. 예를 들어, 모바일 웹 앱의 경우 에서 복사하십시오.MicroStrategy.예

단일 노드 및 3개의 기본 웹 앱의 경우만 다음 스크립트를 실행하여 Jk 인증서를 백업하고 키 저장소에 추가합니다.

복사cp /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks.bak

cp /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks.bak

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategy/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyLibrary/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt

keytool -importcert -trustcacerts -alias "rootca_new" -keystore /opt/apache/tomcat/latest/webapps/MicroStrategyMobile/WEB-INF/trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_*.pem -noprompt클러스터된 노드의 경우 여기를 클릭하십시오.

노드 1

복사keytool -importcert -trustcacerts -alias "rootca_1" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pem노드 2

복사keytool -importcert -trustcacerts -alias "rootca_2" -keystore trusted.jks -storepass mstr123 -file /opt/mstr/MicroStrategy/install/IntelligenceServer/TLS/cert_<HOSTNAME>.customer.cloud.microstrategy.com.pemcert_<HOSTNAME>.customer.cloud.microstrategy.com.pem은(는) Intelligence Server가 구성될 때 생성된 인증서입니다. - 각 노드에서 Tomcat을 다시 시작합니다. 복사

service mstr tomcatrestart - 각 노드에서 모델링 서비스를 다시 시작합니다.복사

/opt/mstr/MicroStrategy/install/ModelingService/bin/modelservice.sh restart