Strategy ONE

创建、编辑和删除 Vault 连接

战略 One(2025 年 3 月)增加了对 Azure Key Vault、Google Secret Manager 和 HashiCorp Cloud Platform Vault Secrets(非专用)的支持。

MicroStrategy ONE (2024 年 12 月)增加了对 HashiCorp 和 Amazon Web Services (AWS) 保险库连接类型的支持。

MicroStrategy ONE(2024 年 9 月)引入了创建、编辑和删除保险库连接的功能。它有助于根据从 CyberArk 中央凭证提供程序检索的保险库机密创建数据库登录。

使用保险库连接允许Strategy Intelligence Server 从您的外部存储凭据中检索数据。Vault 连接可让您将凭证存储在公司系统内,而不是Strategy维护敏感信息的机密性、完整性和可用性。

请参阅以下受支持的保险库连接:

前提条件

要管理基于保险库的数据库登录,您需要创建和编辑保管库连接特权。

创建 Amazon Web Services (AWS) Secrets Manager Vault 连接

Strategy使用基于身份访问管理(IAM)的访问密钥认证模式从AWS获取机密。对于 AWS Secrets Manager 保管库连接注意事项,请参阅 AWS Secret Manager Vault 连接注意事项。

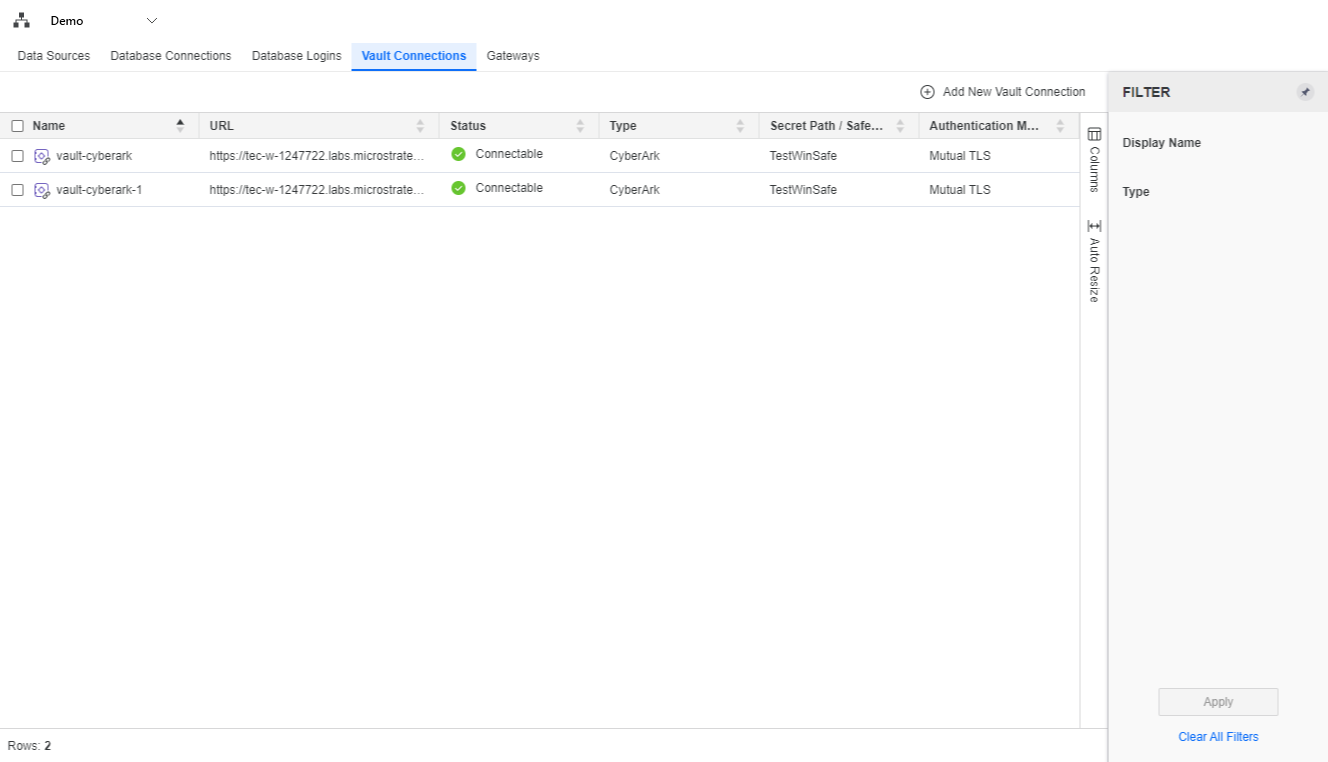

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

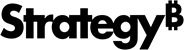

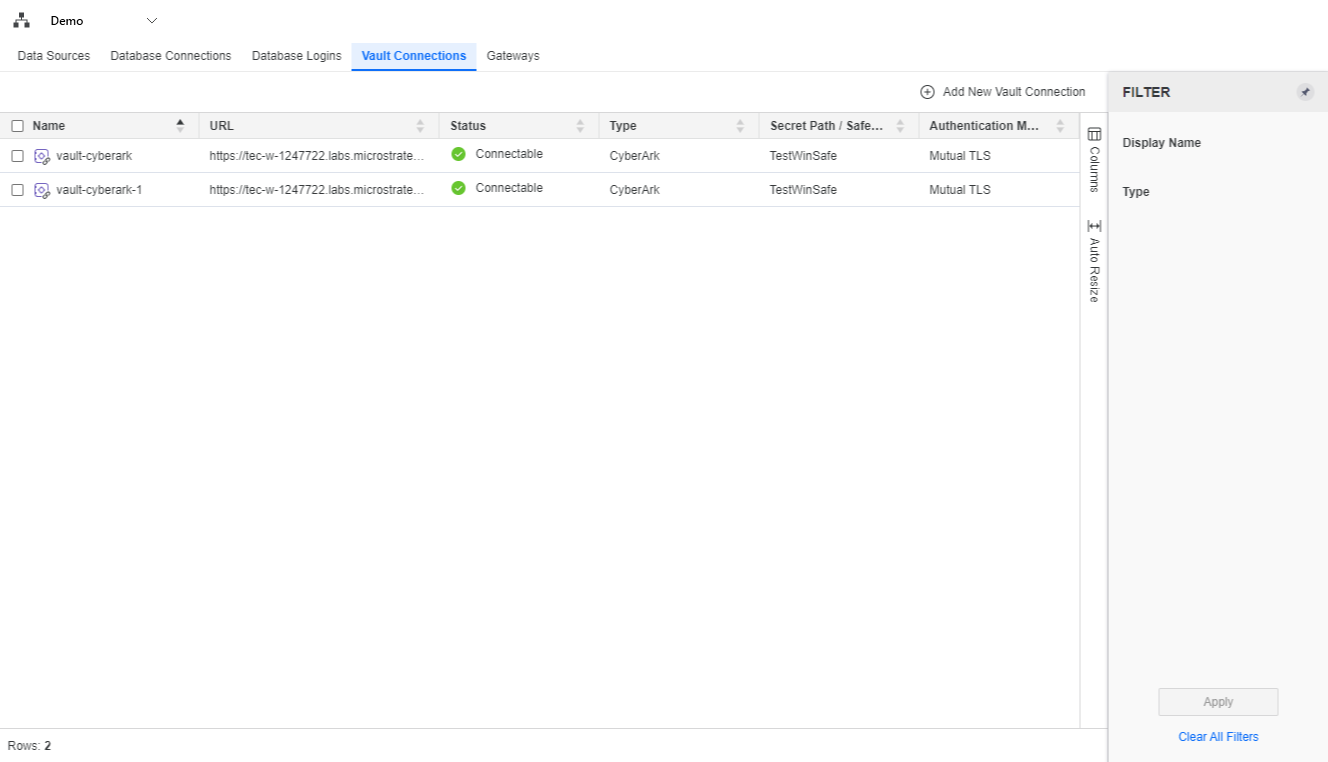

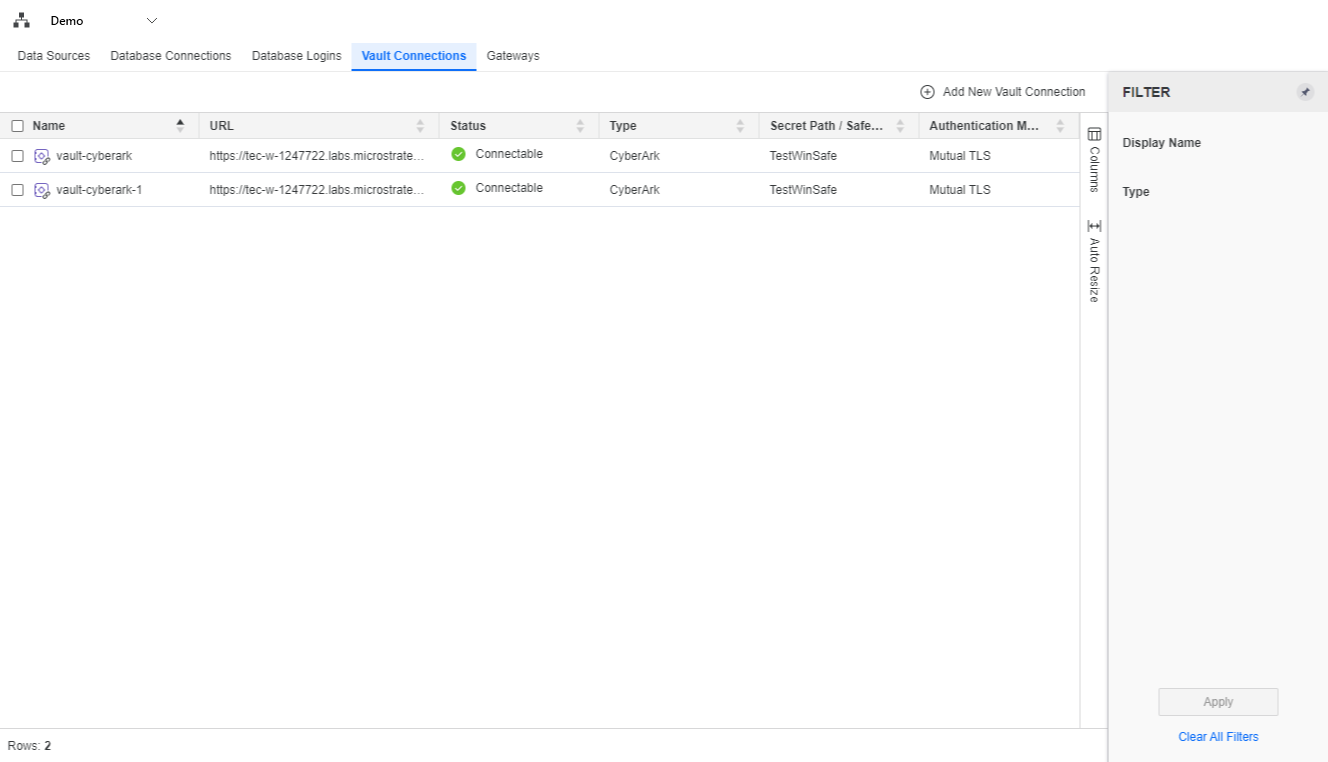

-

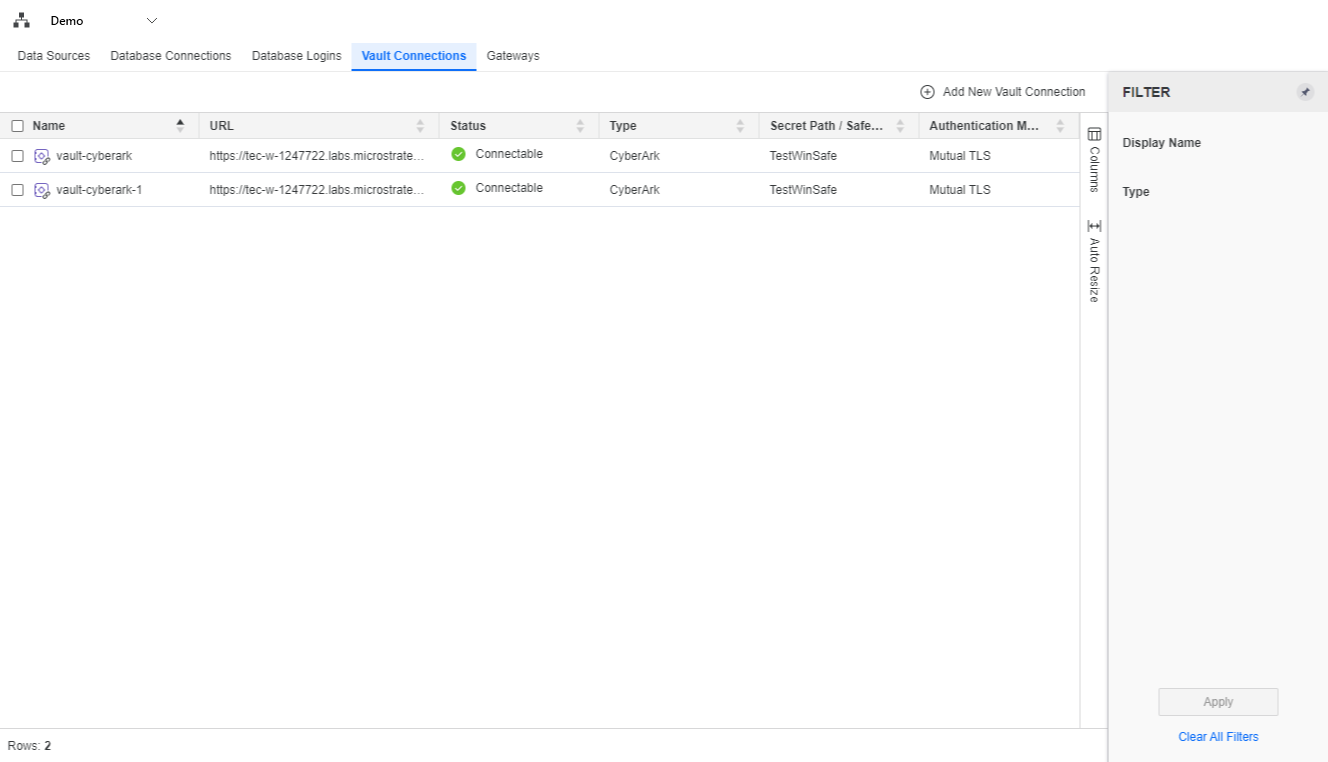

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。 -

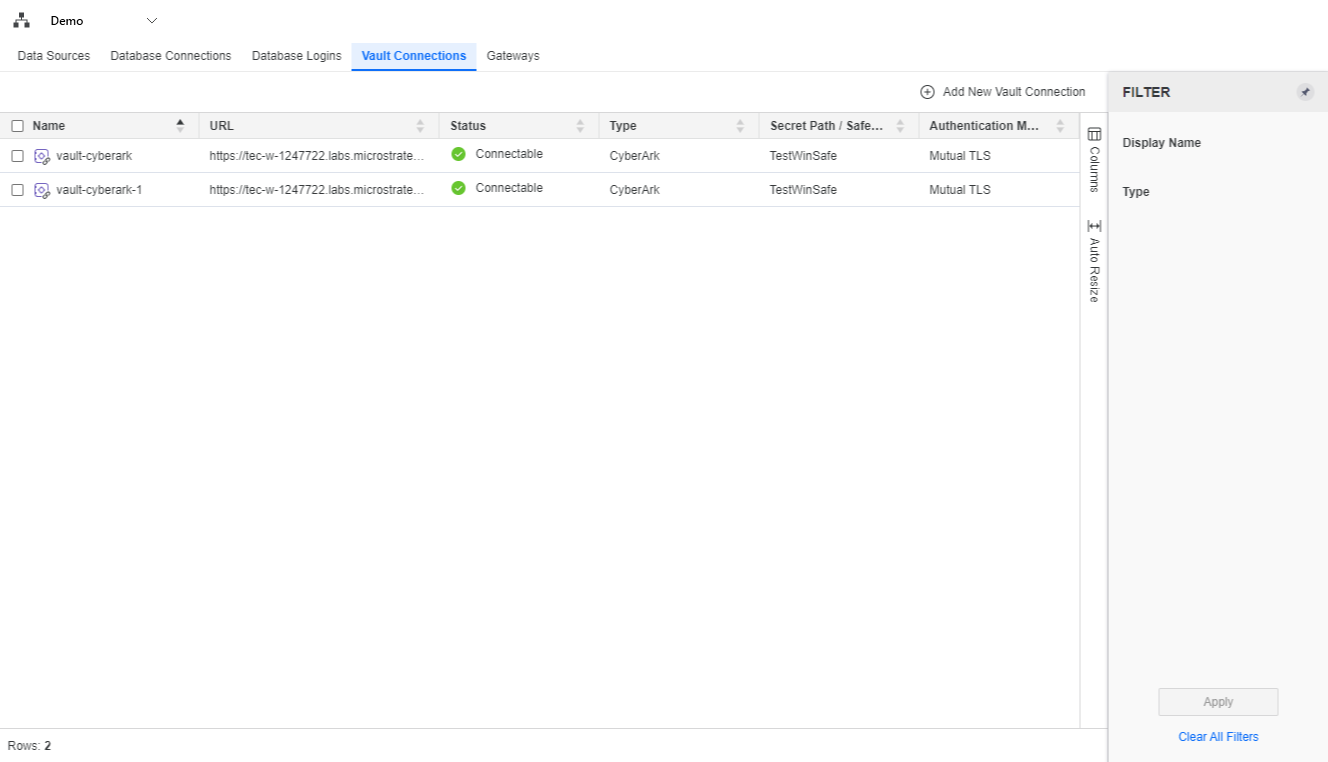

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择AWS 机密管理器。

-

验证 模式:选择访问密钥。

-

地区:选择 AWS 保险库 地区。

-

访问密钥 ID:输入您的 AWS 访问密钥 ID。

-

秘密通道 钥匙:输入您的 AWS 秘密访问密钥。

有关 AWS 的更多信息 访问键,请参阅管理 IAM 的访问密钥 用户。有关授予 AWS 权限的更多信息 Secrets Manager,请参阅AWS 的身份验证和访问控制 机密管理器。

-

-

单击保存 (Save)。

AWS Secret Manager Vault 连接注意事项

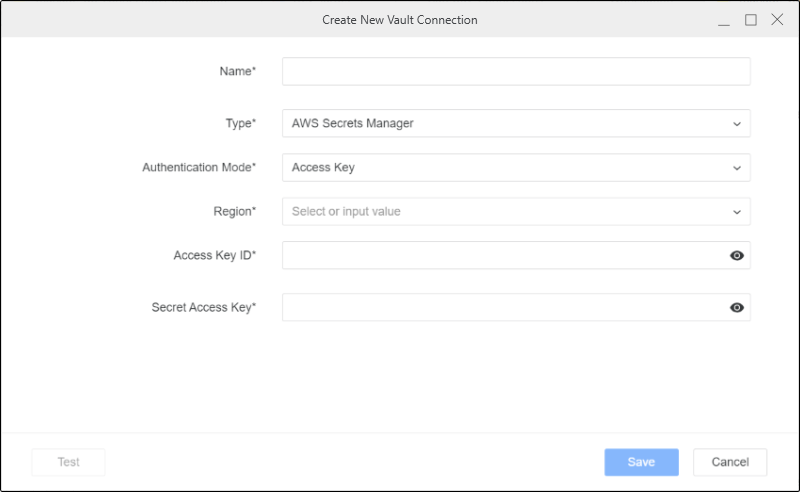

数据库和 other AWS 支持机密类型 机密管理器。对于 other 秘密类型,使用 username 和 password 用于存储数据库凭证的键/值对。

创建 Azure Vault 连接

前提条件

Strategy每个 Azure 密钥保管库连接都需要具有基于证书的身份验证的服务主体。

要创建服务主体:

-

使用基于证书的身份验证创建服务主体。有关详细信息,请参阅注册 Microsoft Entra 应用程序并创建服务主体。

-

使用 Azure 的基于角色的访问控制将 Key Vault Reader 角色分配给刚刚创建的服务主体。有关详细信息,请参阅使用 Azure 基于角色的访问控制提供对 Key Vault 密钥、证书和机密的访问权限。

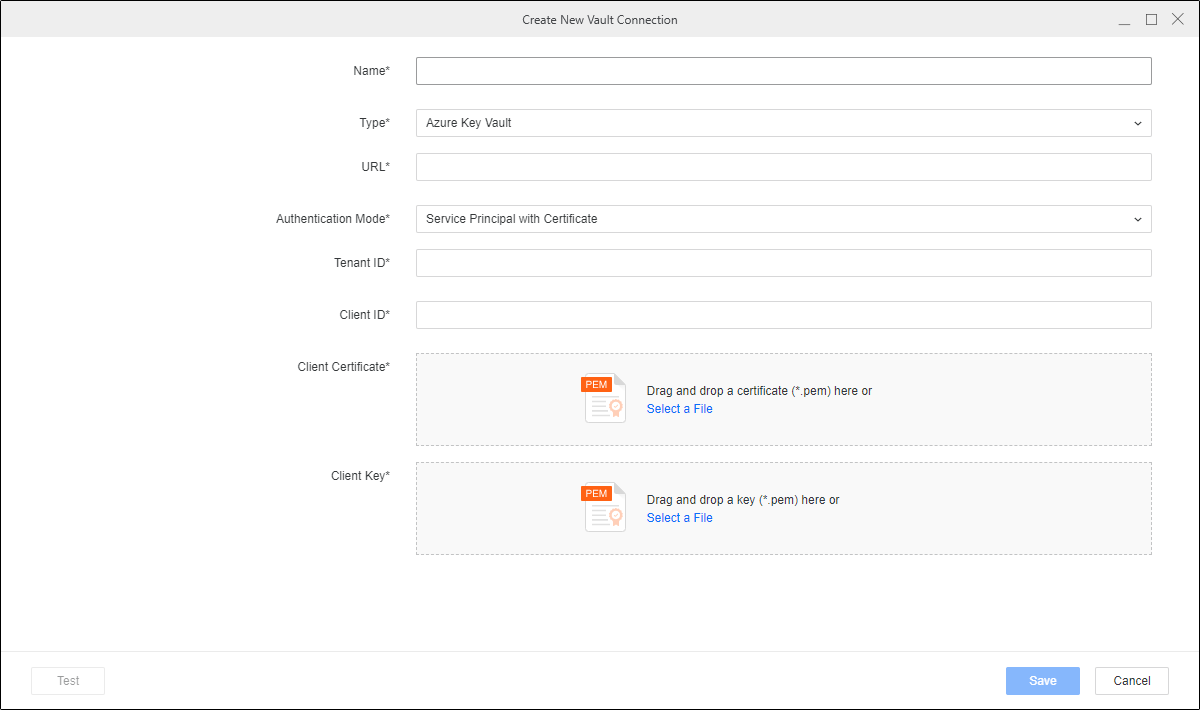

创建 Azure Vault 连接

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

-

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。

-

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择Azure 密钥保管库。

-

网址:输入您的 Azure 环境 URL。

-

验证 模式:选择具有证书的服务主体。

-

租户 ID:输入您的 Azure 目录(租户)ID。

-

客户端 ID:输入您的 Azure 应用程序(客户端) ID。

更多信息 Azure 租户和客户端 ID,请参阅在外部租户中注册应用程序。

-

客户端证书:点击选择文件,选择您的证书文件,然后单击打开。

点击消除或者代替删除或上传新文件。

-

客户端密钥:点击选择文件,选择您的证书文件,然后单击打开。

点击消除或者代替删除或上传新的 JSON 文件。

更多信息 Azure 密钥,请参阅Azure Keys 文档。

-

-

单击保存 (Save)。

Azure Key Vault 注意事项

-

包含数据库用户名和密码的机密必须使用以下格式:

{"username": "my-username", "password": "my-password"}。 -

每个服务主体最多支持 250 个 Azure Key Vault 机密。如果您有超过 250 个秘密,请创建额外的服务主体和基于证书的身份验证。例如,

service-principal-app-a可以为前 250 个秘密创建,并且service-principal-app-b可以创建另外 250 个秘密。

创建 CyberArk Vault 连接

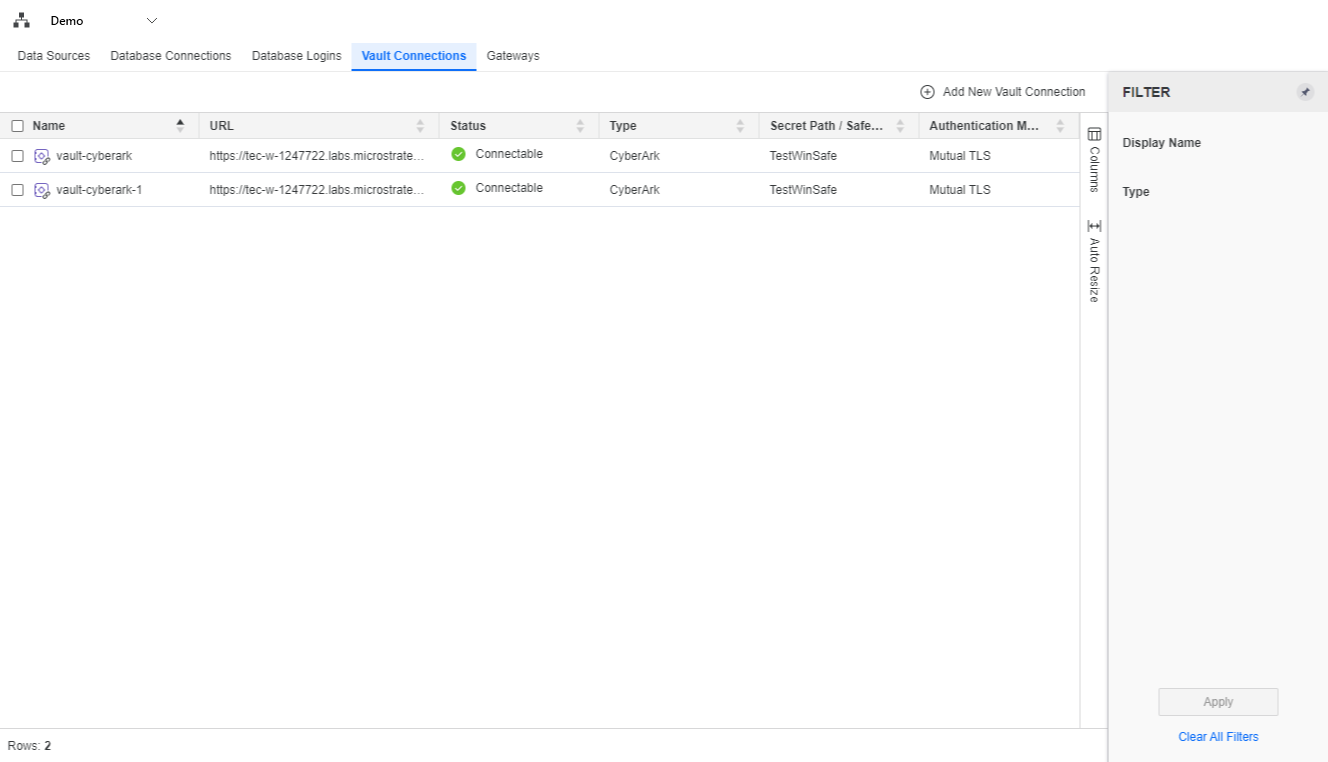

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

-

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。 -

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择CyberArk。

-

网址: 输入您的 CyberArk 环境 URL。

-

安全名称:输入您想要连接的 CyberArk 保险箱的名称。

-

认证方式:选择双向 TLS。

-

客户端证书:点击选择文件,选择您的证书文件,然后单击打开。

-

客户端密钥:点击选择文件,选择您的证书文件,然后单击打开。

-

-

单击保存 (Save)。

CyberArk 中央凭证提供程序可以利用缓存来提高性能。看CyberArk 的官方文档了解更多详情。如果启用了缓存,请在 CyberArk 中添加或更新数据库凭据后运行以下命令来刷新缓存。

复制AppPrvMgr.exe RefreshCache

创建 Google Secret Manager Vault 连接

前提条件

Strategy每个 Google Secret Manager 连接都需要一个带有密钥的服务帐户。

要为每个 Google Secret Manager 连接创建带有密钥的服务帐户:

-

创建一个新的服务帐户。有关详细信息,请参阅创建服务帐户。

-

为帐户分配一个密钥。有关详细信息,请参阅创建和删除服务帐户密钥。

保存密钥 JSON。您将需要它来创建您的保险库连接。

-

授予服务帐户相应机密的机密管理器机密访问者角色。有关详细信息,请参阅授予访问权限。

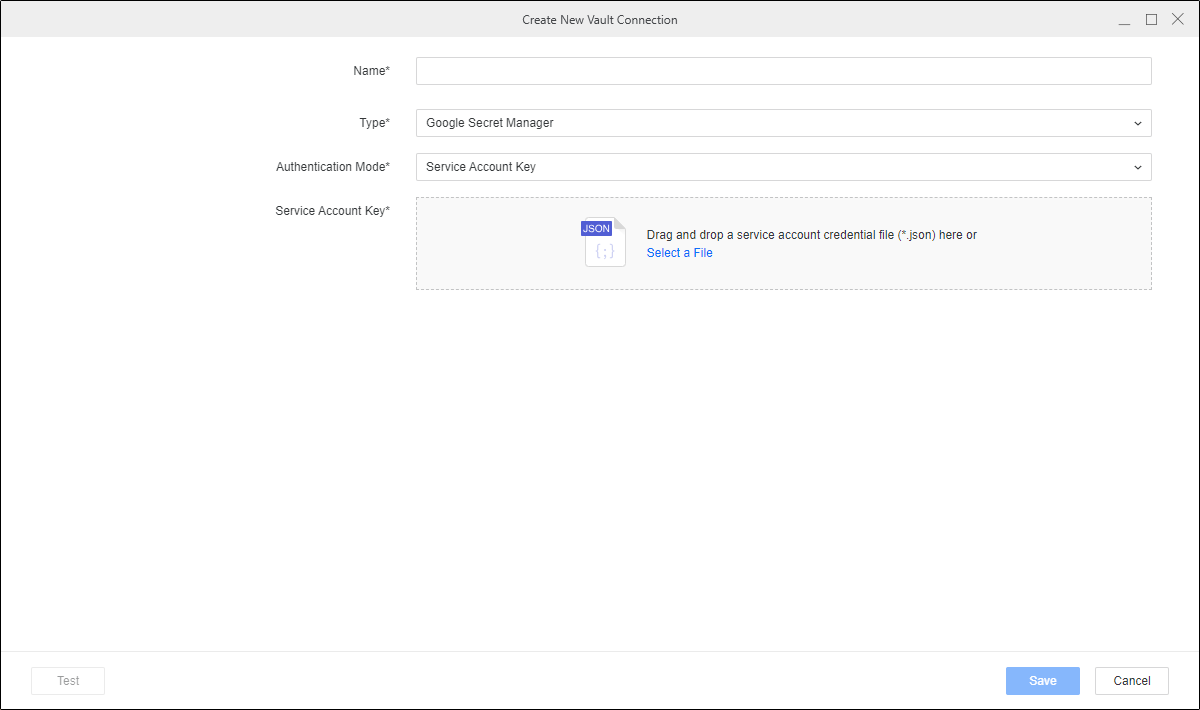

创建 Google Secret Manager Vault 连接

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

-

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。

-

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择Google Secret Manager。

-

验证 模式:选择服务帐户密钥。

-

服务帐户密钥:点击选择文件,选择您的服务帐户凭据文件,然后点击打开。

上传文件后,单击查看 JSON 文件预览文件。点击消除或者代替删除或上传新的 JSON 文件。

-

-

单击保存 (Save)。

Google Secret Manager 注意事项

包含数据库用户名和密码的机密必须使用以下 JSON 格式: {"username": "my-username", "password": "my-password"}。

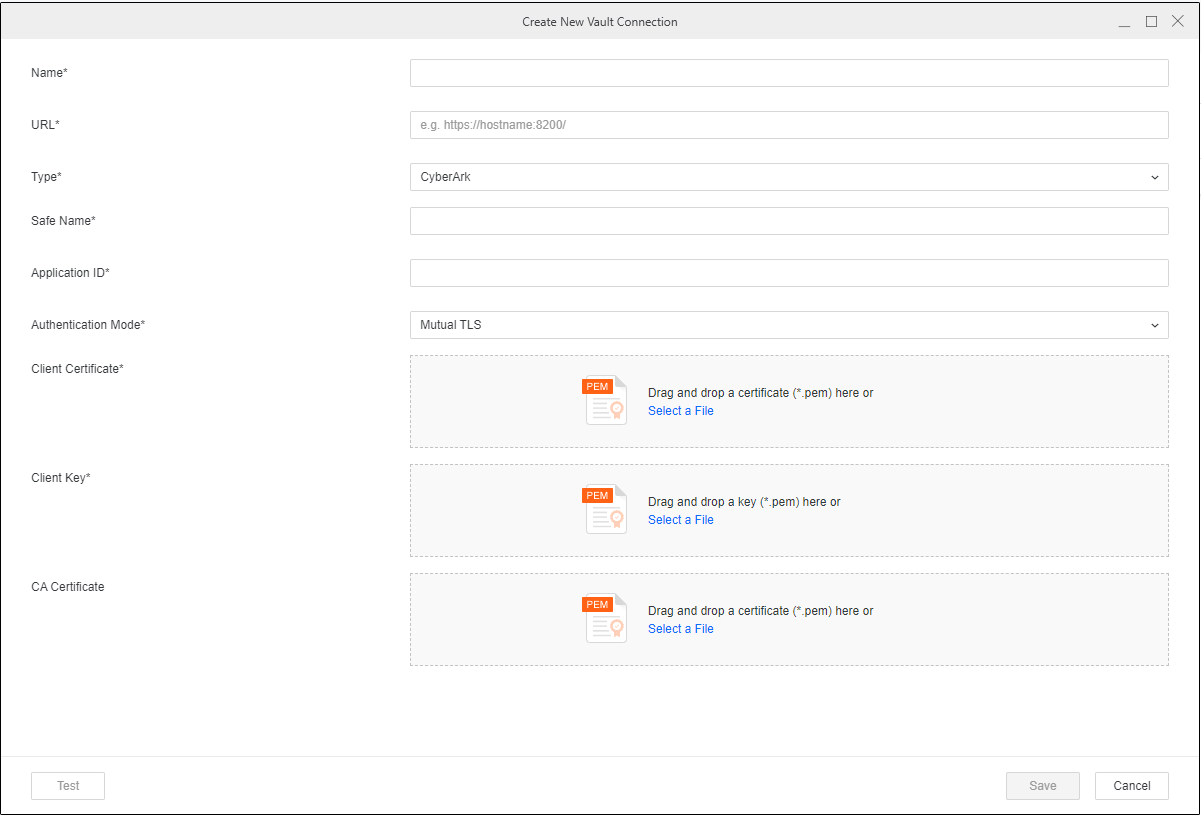

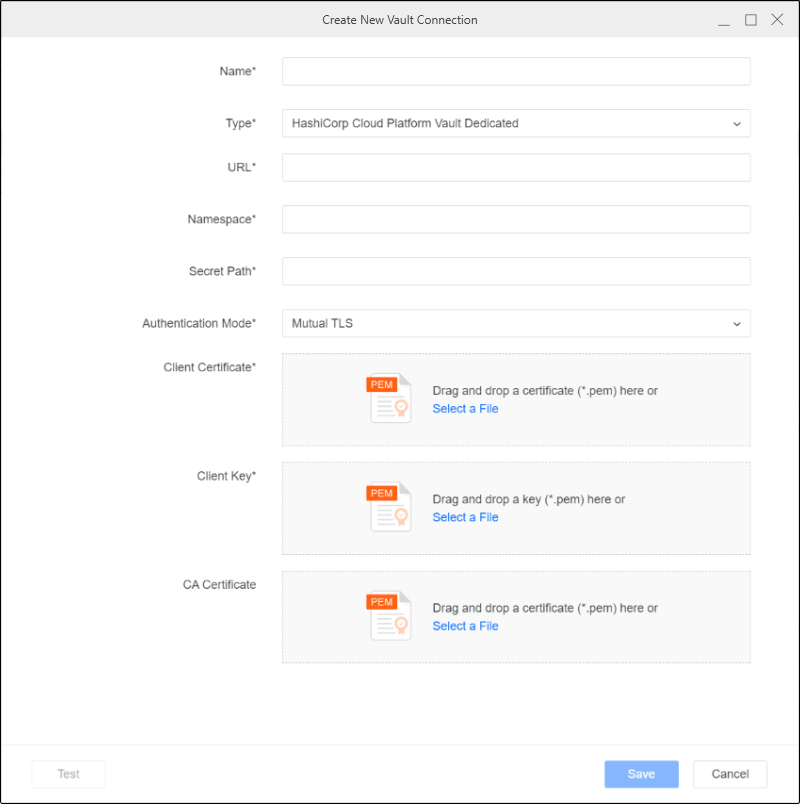

创建 HashiCorp Vault 连接

Strategy支持读取键值(KV) 秘密引擎(版本 1 和 2)以及来自 HashiCorp Vault Community Edition、HashiCorp Cloud Platform Vault Dedicated 或 HashiCorp Vault Enterprise 的具有静态角色的数据库秘密引擎。有关 HashiCorp 保险库连接注意事项,请参阅 HashiCorp Vault 连接注意事项。

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

-

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。 -

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择HashiCorp Vault 社区版, HashiCorp 云平台 Vault 专用, 或者HashiCorp Vault 企业版。

-

网址: 输入您的 HashiCorp 环境 URL。

-

命名空间:输入您的 HashiCorp 命名空间。此选项仅适用于 HashiCorp Cloud Platform Vault Dedicated 和 HashiCorp Vault Enterprise。

有关 HashiCorp 命名空间的更多信息,请参阅人血浆蛋白 Vault 专用命名空间注意事项。

-

秘密通道:输入存储 HashiCorp 机密的路径。

-

认证方式:选择双向 TLS。

-

客户端证书:点击选择文件,选择您的证书文件,然后单击打开。

-

客户端密钥:点击选择文件,选择您的证书文件,然后单击打开。

-

CA 证书:点击选择文件,选择您的证书文件,然后单击打开。

有关创建证书的更多信息,请参阅中央凭证提供程序 Web 服务配置。

-

-

单击保存 (Save)。

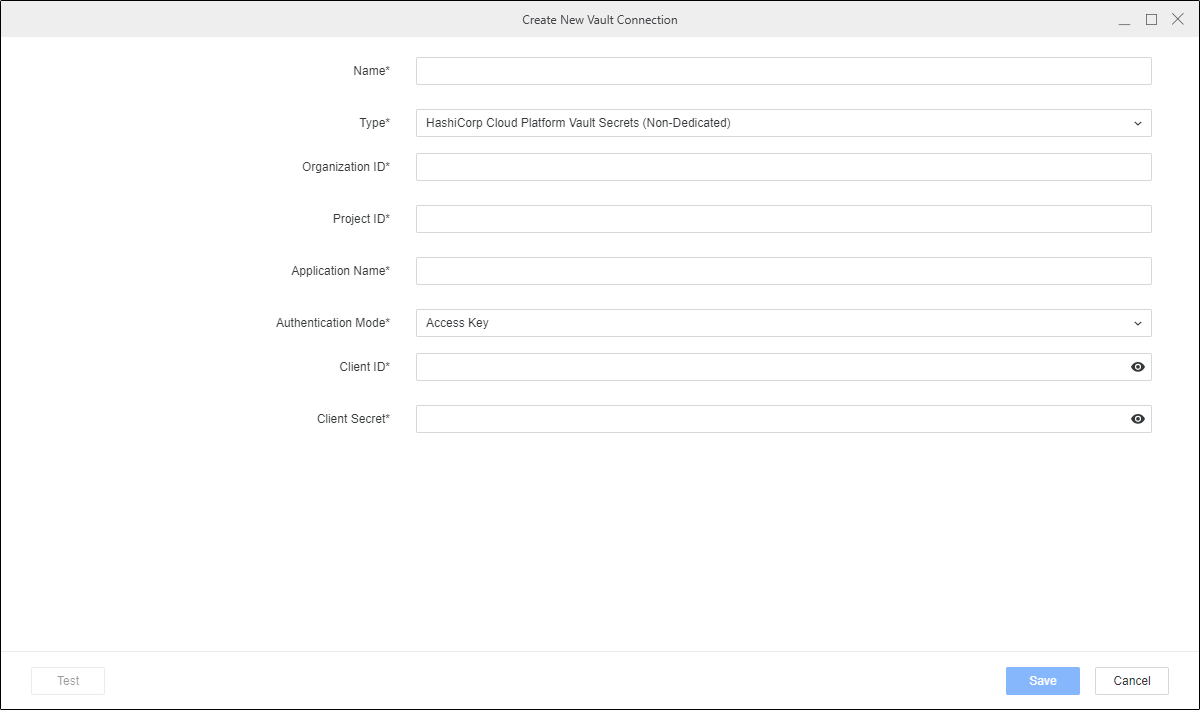

创建 HashiCorp 云平台 Vault Secrets 非专用 Vault 连接

在创建 HashiCorp 云平台 (HCP) Vault Secrets 连接之前,您必须创建服务主体密钥对并为其分配 Vault Secrets App Secret Reader 角色。有关详细信息,请参阅检索 HCP 组织和项目 ID。

- 打开 Workstation 窗口。

- 在导航窗格中,单击数据源。

-

点击保险库连接查看所有 Vault 连接。

-

点击

添加新的 Vault 连接。

添加新的 Vault 连接。 -

在以下字段中输入值:

-

名称:输入您的连接的名称。

-

类型:选择HashiCorp 云平台 Vault Secrets(非专用)。

-

组织 ID: 输入您的 HashiCorp 组织 ID。

-

项目编号:输入您的 HashiCorp 项目 ID。

-

应用程序名称:输入您的 HashiCorp 应用程序名称。

-

认证方式:选择访问密钥。

-

客户端 ID:输入您的 HashiCorp 客户 ID。

-

客户端机密:输入您的 HashiCorp 客户端密钥。

-

-

单击保存 (Save)。

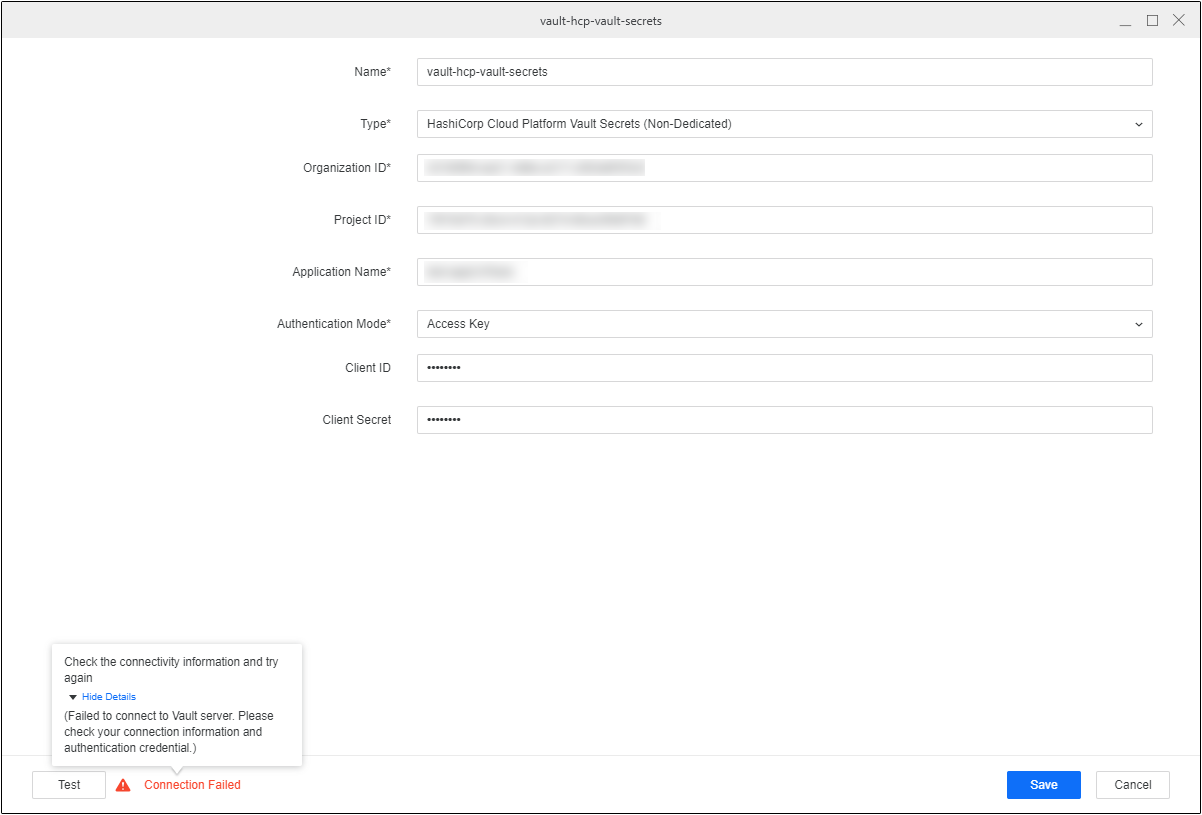

HashiCorp Vault 连接注意事项

-

Strategy仅支持静态秘密。包含用户名和密码的 secret 必须使用以下 JSON 格式:

{"username": "my-username", "password": "my-password"}。 -

HCP Vault Secrets 连接可能会失败并显示错误消息。此失败是由操作系统中的信任存储引起的。它不包含连接到 HCP 所需的证书颁发机构 (CA) 颁发的证书 服务器。

要解决此问题:

-

下载 CA 证书变成

hcp-cacert.pem使用以下命令:复制echo quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

将证书添加到您的操作系统的信任库中。

如果您使用的是 Windows,请参阅将证书导入本地计算机存储了解更多信息。

如果您使用的是 Linux,请参阅如何配置您的CA Linux中的信任列表了解更多信息。

-

-

HashiCorp 为 HashiCorp 云平台 Vault 专用环境开箱即禁用 TLS 证书认证。因此,请确保您提交支持请求并遵循TLS 证书认证启用 TLS 验证。

-

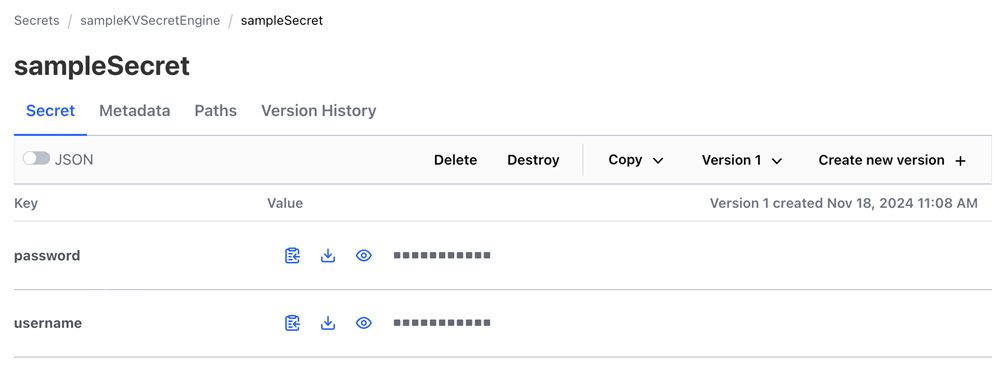

使用键值(KV)时 秘密引擎,确保数据库凭证保存在用户名和密码密钥中。请参阅以下示例

sampleKVSecretEngine秘密路径和sampleSecret用户名和密码保存在引擎密钥中的秘密名称。

-

确保所有 HashiCorp 版本的秘密名称都是非嵌套的。例如,您可以使用 secretName,但不能使用 secretName/subpath。

修改现有 Vault 连接

-

要编辑或删除保险库连接对象,请在网格中右键单击它并选择编辑或者删除。

-

要查看常规属性、更改日志或修改 ACL 的安全访问,请右键单击保管库连接对象并选择特性。

-

单击确定。