MicroStrategy ONE

Vault 연결 생성, 편집 및 삭제

전략 One(2025년 3월)은 Azure Key Vault, Google 암호 관리자 및 HASHIORP Cloud Platform Vault 암호(비전용)에 대한 지원을 추가합니다.

MicroStrategy ONE (2024년 12월) HASHIcorp 및 Amazon Web Services( AWS) Vault 연결 유형에 대한 지원을 추가합니다.

MicroStrategy ONE (2024년 9월)에는 Vault 연결을 생성, 편집 및 삭제하는 기능이 도입됩니다. 이 옵션을 사용하면 MicroStrategy 중앙 자격 증명 공급자에서 검색된 Vault 암호를 기반으로 데이터베이스 로그인을 생성할 수 있습니다.

Vault 연결을 사용하여 허용MicroStrategy Intelligence Server를 사용하여 외부적으로 저장된 자격 증명에서 데이터를 검색합니다. Vault 연결을 제공하면 자격 증명을 저장하는 대신 회사 시스템 내부에MicroStrategy민감한 정보의 기밀성, Integrity 및 유용성을 유지합니다.

다음 지원되는 Vault 연결을 참조하십시오.

사전 요구 사항

Vault 기반 데이터베이스 로그인을 관리하려면 Vault 연결 생성 및 편집개의 권한.

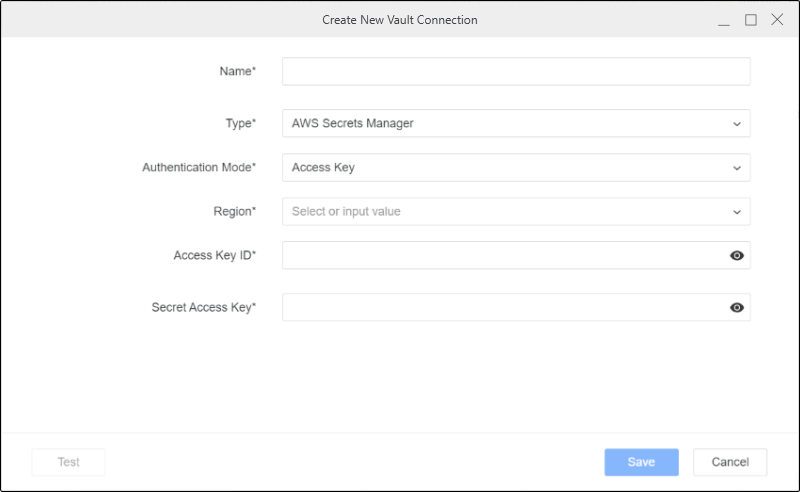

Amazon Web Services( AWS) 암호 관리자 Vault 연결 만들기

MicroStrategy은(는) ID 액세스 관리(IAM)를 기반으로 하는 액세스 키 인증 모드를 사용하여 AWS에서 암호를 가져옵니다. AWS의 경우 암호 관리자 Vault 연결 고려 사항, 참조 AWS 암호 관리자 Vault 연결 고려 사항 .

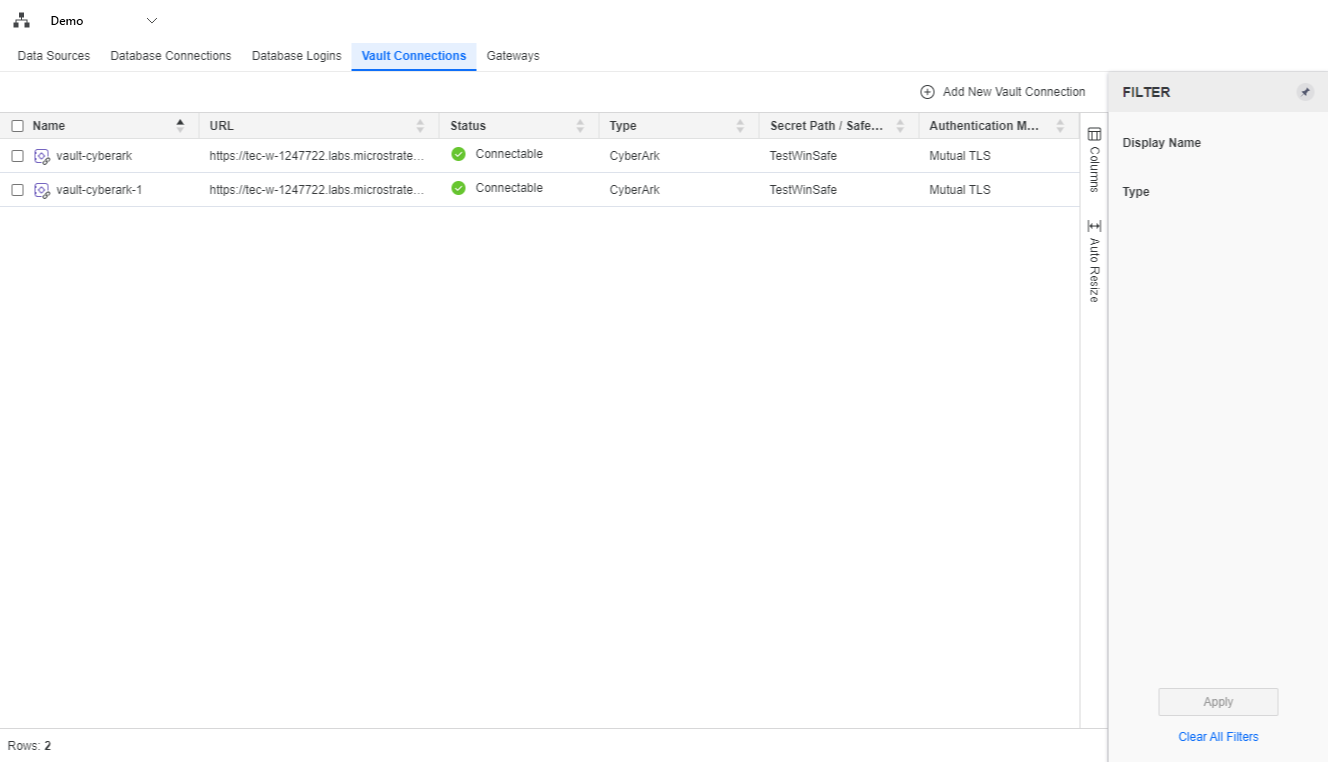

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

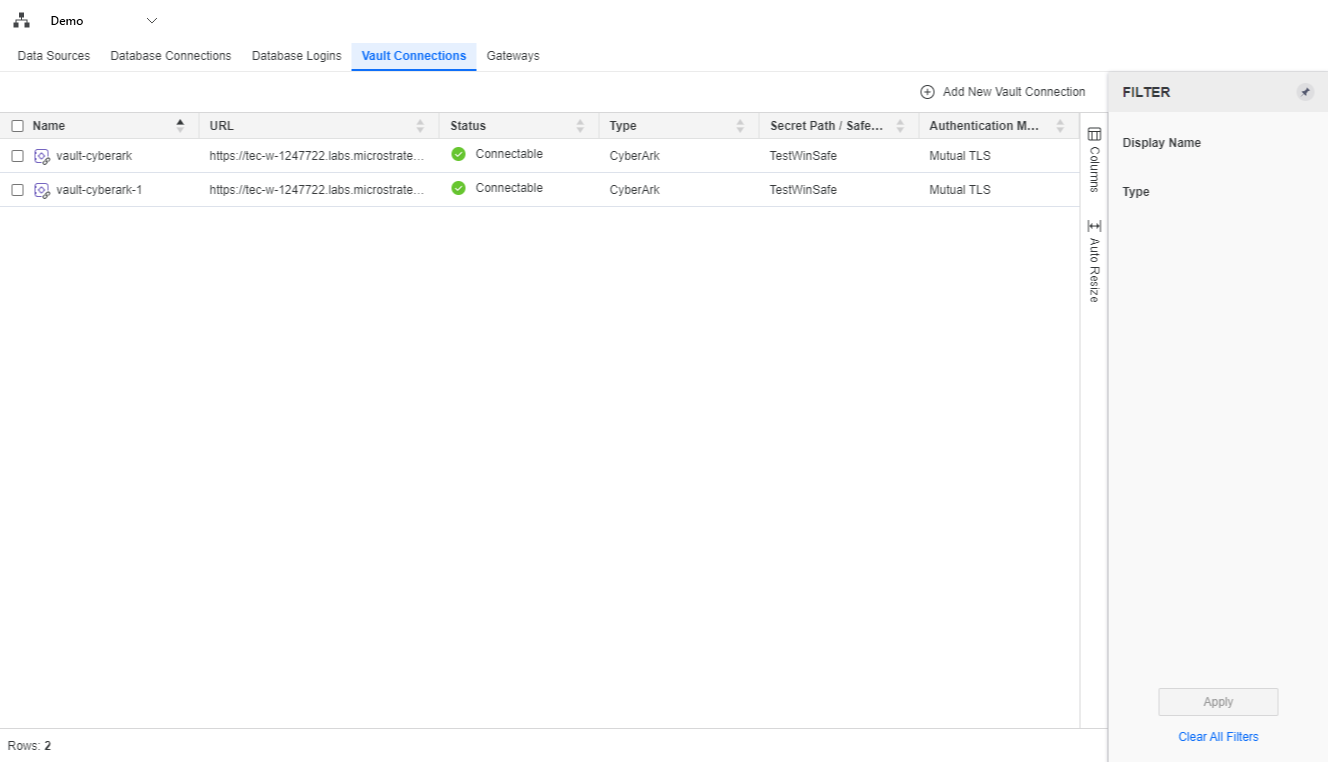

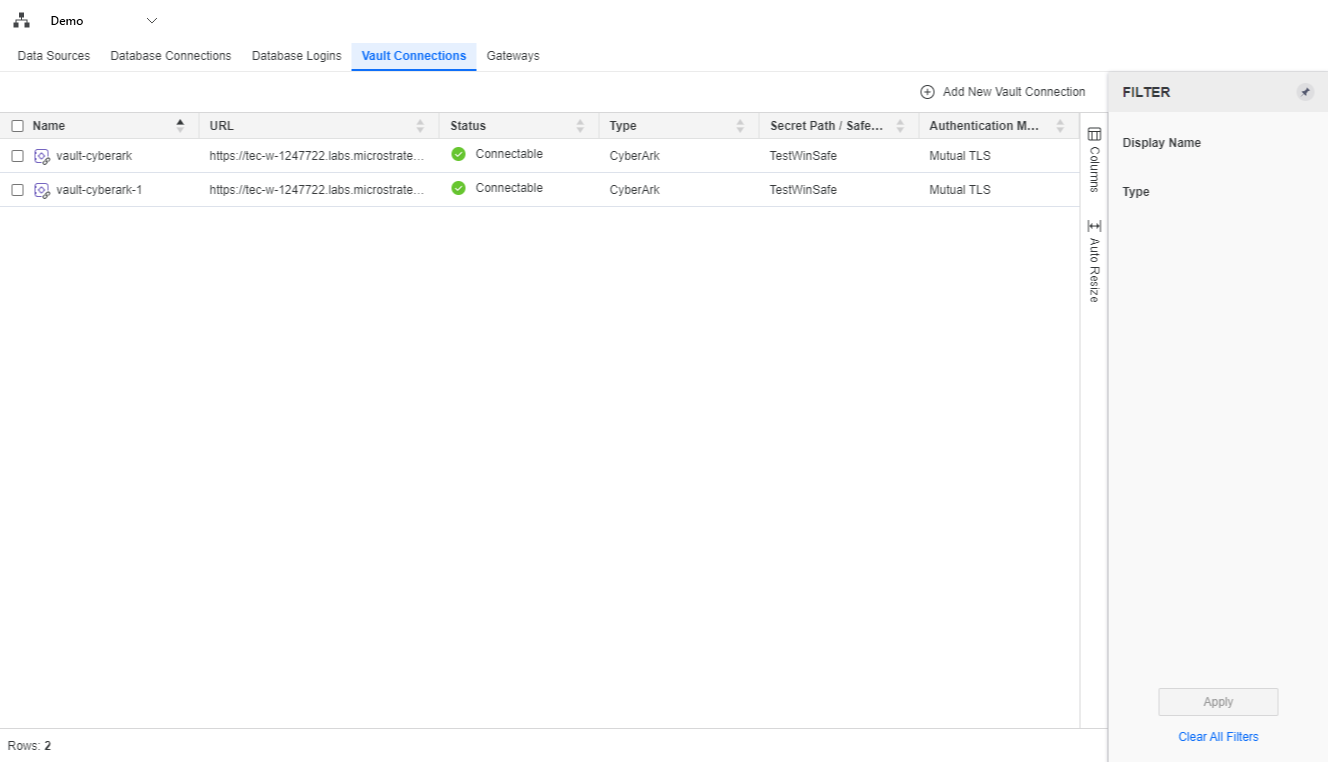

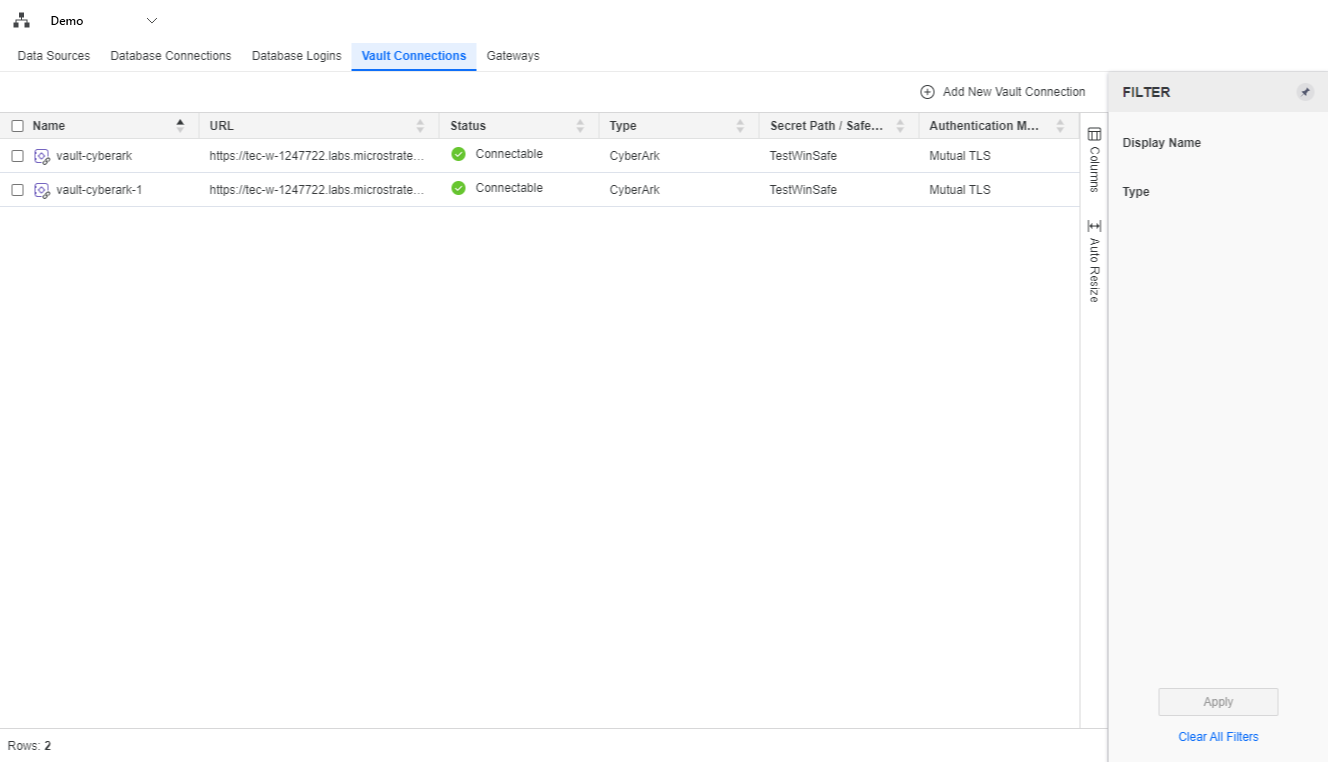

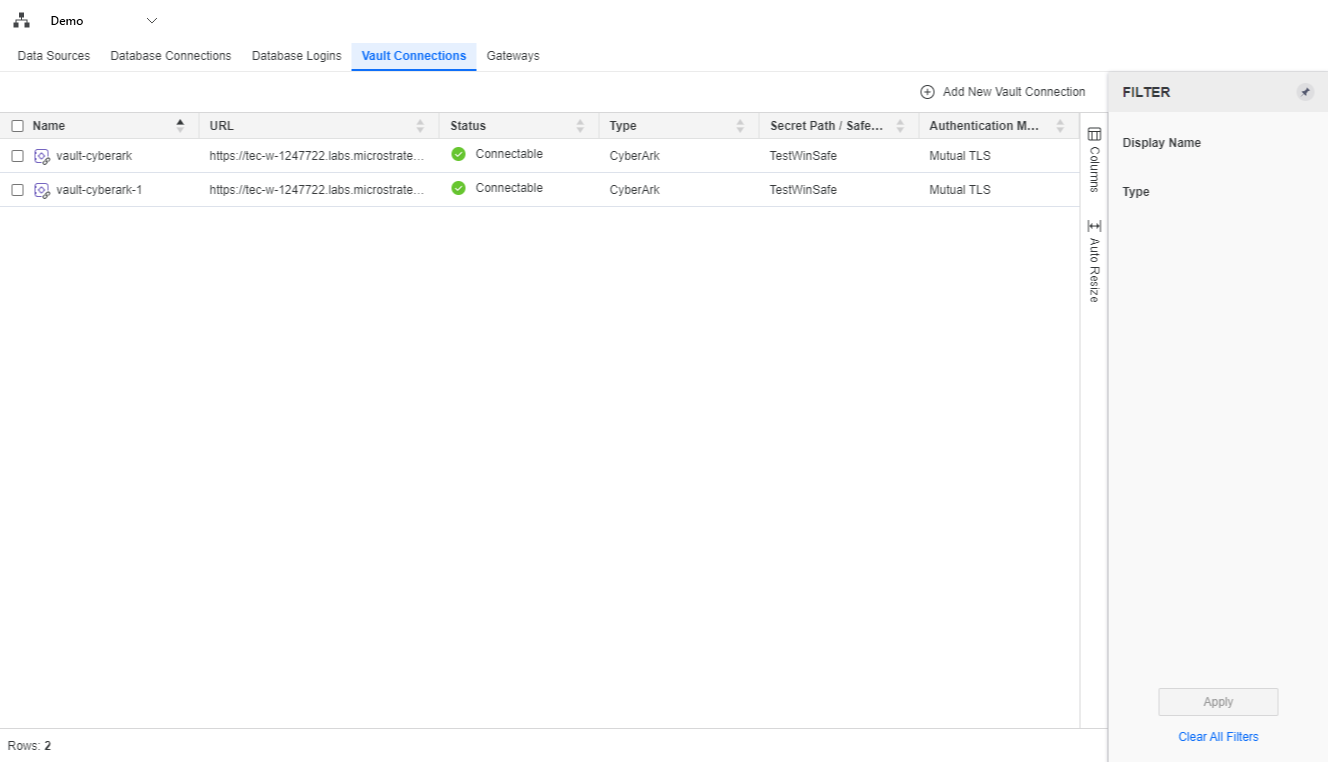

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 . -

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 AWS 암호 관리자 .

-

인증 최빈값 : 선택액세스 키 .

-

지역 : Vault AWS 선택 지역.

-

키 ID 액세스 : AWS 입력 액세스 키 ID입니다.

-

암호 액세스 키 : AWS 입력 비밀 액세스 키입니다.

AWS에 대한 자세한 내용은 액세스 키, 참조 IAM에 대한 액세스 키 관리 명의 사용자 . AWS 권한 부여에 대한 자세한 내용은 다음을 참조하십시오. 암호 관리자, 참조 AWS에 대한 인증 및 액세스 제어 암호 관리자 .

-

-

저장을 클릭합니다.

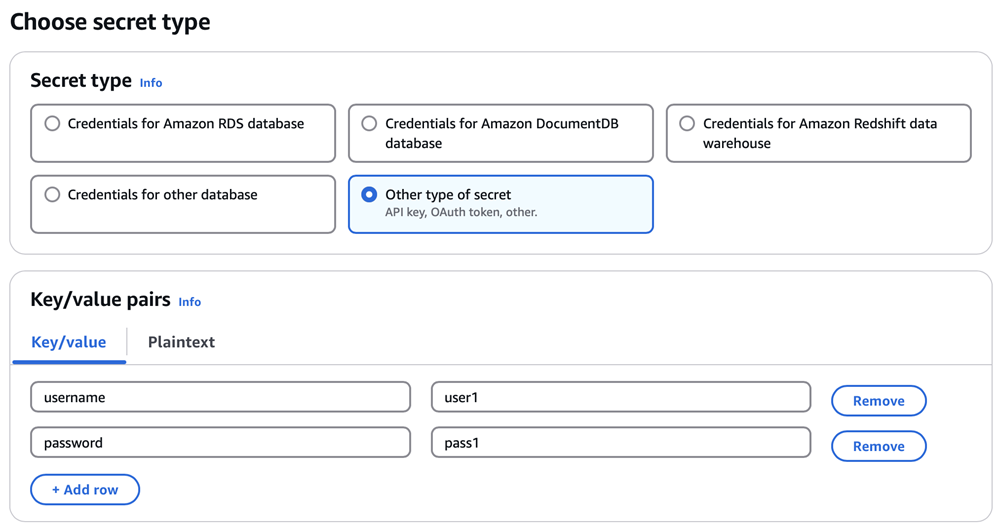

AWS 암호 관리자 Vault 연결 고려 사항

데이터베이스 및 other 암호 유형은 AWS에 지원됩니다. 암호 관리자. 대상 other 암호 유형, 사용 username 및 password 키/값 쌍을 제거하여 데이터베이스 자격 증명을 저장합니다.

Azure Vault 연결 만들기

사전 요구 사항

MicroStrategy에는 각 Azure Key Vault 연결에 대해 인증서 기반 인증이 있는 서비스 사용자가 필요합니다.

서비스 사용자를 만들려면:

-

인증서 기반 인증을 사용하여 서비스 사용자를 만듭니다. 자세한 내용은 문서를 참조하십시오. Microsoft Entra 앱 등록 및 서비스 사용자 만들기 .

-

Azure의 역할 기반 액세스 제어를 사용하여 방금 만든 서비스 사용자에 Key Vault 리더 역할을 할당합니다. 자세한 내용은 문서를 참조하십시오. Azure 역할 기반 액세스 제어를 사용하여 Key Vault 키, 인증서 및 암호에 대한 액세스 제공 .

Azure Vault 연결 만들기

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 .

-

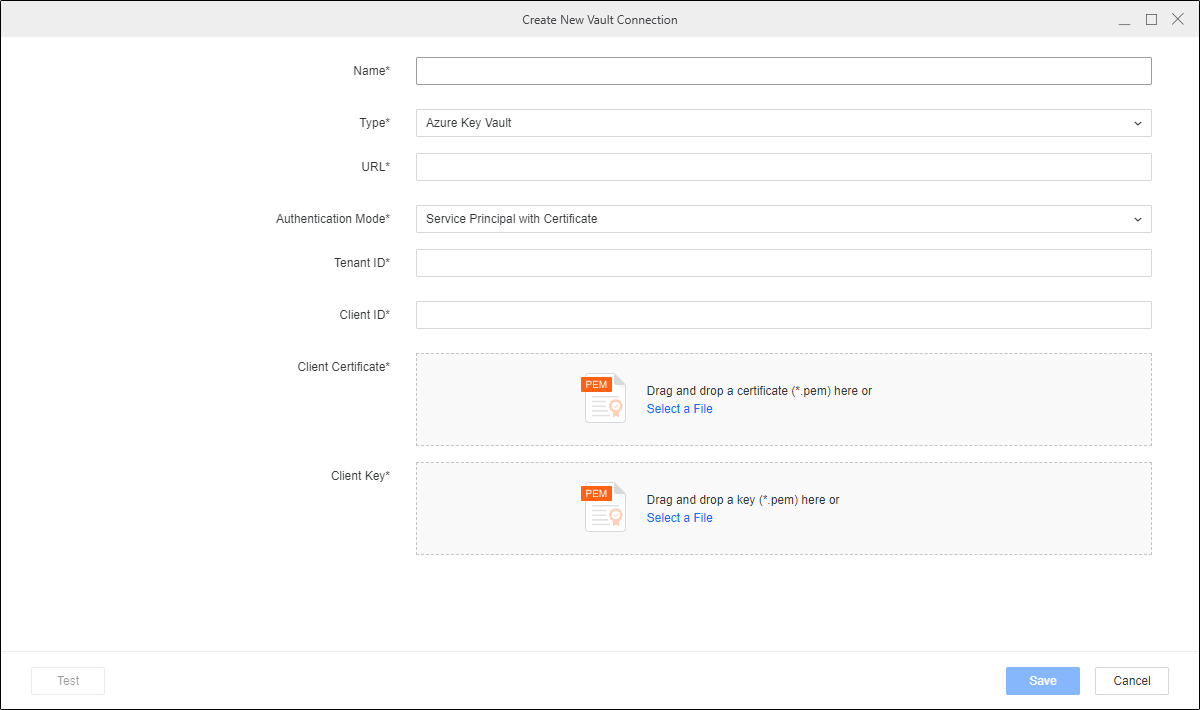

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 Azure Key Vault .

-

URL : Azure 환경 URL을 입력합니다.

-

인증 최빈값 : 선택인증서가 있는 서비스 사용자 .

-

테넌트 ID : Azure Directory(테넌트) ID를 입력합니다.

-

클라이언트 ID : Azure 애플리케이션(클라이언트) 입력 ID.

자세한 내용은 Azure 테넌트 및 클라이언트 ID, 참조외부 테넌트에서 앱 등록 .

-

클라이언트 인증서 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

클릭제거또는바꾸기을(를) 클릭하여 새 파일을 삭제하거나 업로드합니다.

-

클라이언트 키 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

클릭제거또는바꾸기을(를) 클릭하여 새 JSON 파일을 삭제하거나 업로드합니다.

자세한 내용은 Azure 키, 참조 Azure 키 설명서 .

-

-

저장을 클릭합니다.

Azure Key Vault 고려 사항

-

데이터베이스에 대한 사용자 이름과 암호를 포함하는 암호는 다음 형식을 사용해야 합니다.

{"username": "my-username", "password": "my-password"}. -

서비스 사용자당 최대 250개의 Azure Key Vault 암호가 지원됩니다. 250개 이상의 암호가 있는 경우 추가 서비스 사용자 및 인증서 기반 인증을 만듭니다. 예:

service-principal-app-a처음 250개 암호에 대해 생성할 수 있으며service-principal-app-b추가 250개의 암호에 대해 을(를) 생성할 수 있습니다.

MicroStrategy Vault 연결 생성

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 . -

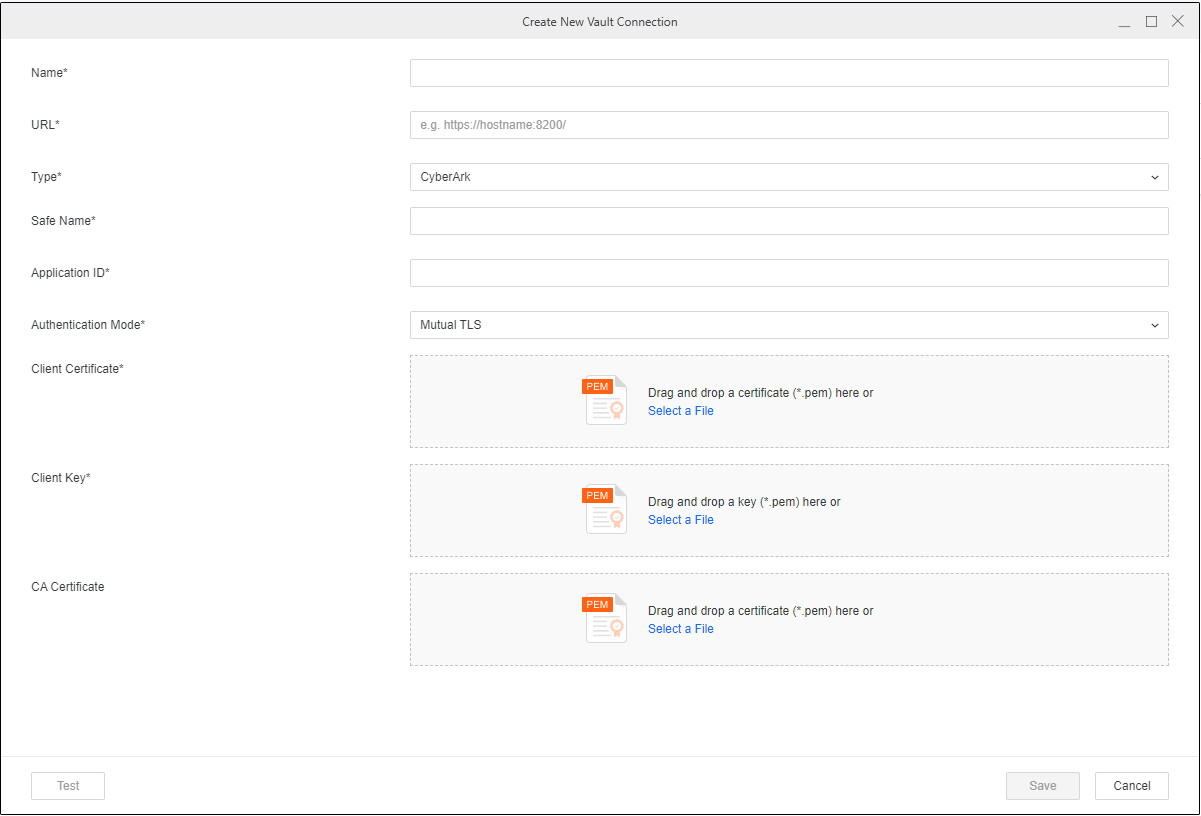

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 MicroStrategy .

-

URL : MicroStrategy 환경 URL을 입력합니다.

-

안전 이름 : 연결하려는 MicroStrategy Vault의 이름을 입력합니다.

-

인증 모드 : 선택상호 TLS .

-

클라이언트 인증서 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

-

클라이언트 키 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

-

-

저장을 클릭합니다.

MicroStrategy 중앙 자격 증명 공급자는 성능 개선을 위해 캐싱을 활용할 수 있습니다. 참조 MicroStrategy의 공식 설명서을(를) 확인하십시오. 캐싱이 활성화된 경우CyberAark에서 데이터베이스 자격 증명을 추가 또는 업데이트한 후 다음 명령을 실행하여 캐시를 새로 고치십시오.

복사AppPrvMgr.exe RefreshCache

Google 암호 관리자 Vault 연결 만들기

사전 요구 사항

MicroStrategy각 Google 암호 관리자 연결에서 암호 키가 있는 서비스 계정이 필요합니다.

각 Google 암호 관리자 연결의 비밀 키로 서비스 계정을 만들려면:

-

새 서비스 계정을 만듭니다. 자세한 내용은 문서를 참조하십시오. 서비스 계정 만들기 .

-

비밀 키가 있는 계정을 할당합니다. 자세한 내용은 문서를 참조하십시오. 서비스 계정 키 만들기 및 삭제 .

비밀 키 JSON을 저장합니다. Vault 연결을 생성하는 데 필요합니다.

-

서비스 계정에 해당 암호에 대한 암호 관리자 암호 접근자 역할을 부여합니다. 자세한 내용은 문서를 참조하십시오. 액세스 부여 .

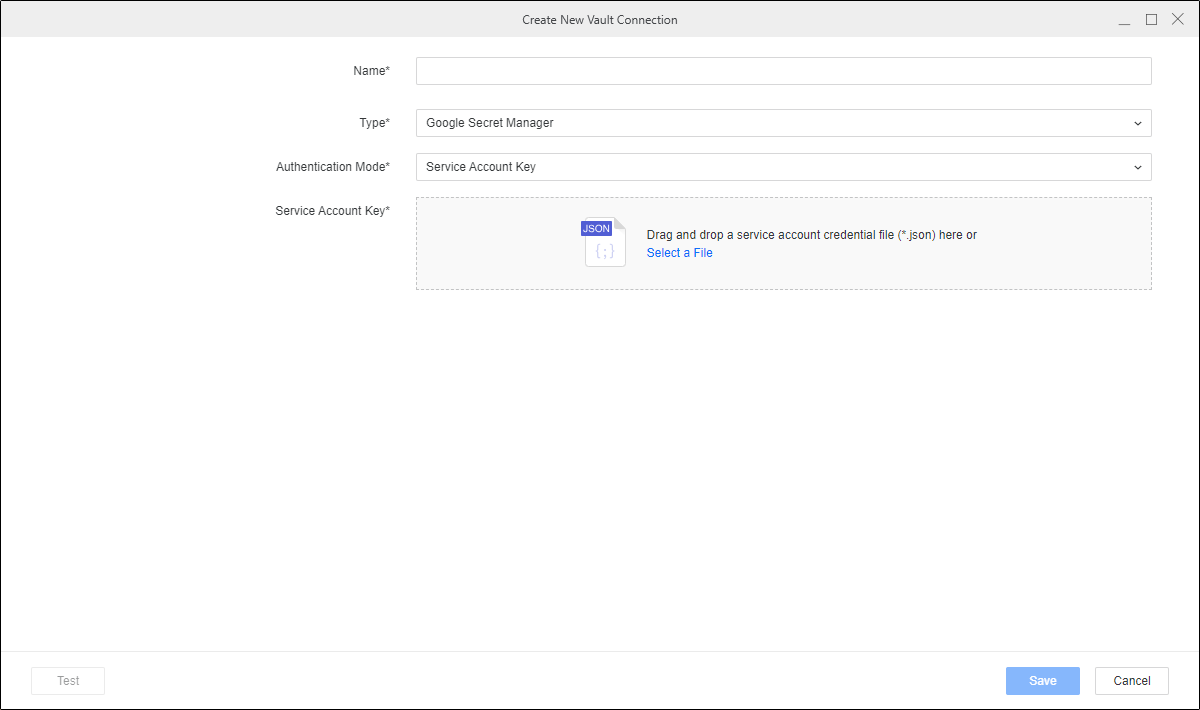

Google 암호 관리자 Vault 연결 만들기

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 .

-

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 Google 암호 관리자 .

-

인증 최빈값 : 선택서비스 계정 키 .

-

서비스 계정 키 : 클릭파일 선택 , 서비스 계정 자격 증명 파일을 선택하고 을(를) 클릭합니다. 열기 .

파일을 업로드한 후 JSON 보기 파일을(를) 클릭하여 파일을 미리 봅니다. 클릭제거또는바꾸기을(를) 클릭하여 새 JSON 파일을 삭제하거나 업로드합니다.

-

-

저장을 클릭합니다.

Google 암호 관리자 고려 사항

데이터베이스에 대한 사용자 이름 및 암호를 포함하는 암호는 다음 JSON을 사용해야 합니다. 형식: {"username": "my-username", "password": "my-password"}.

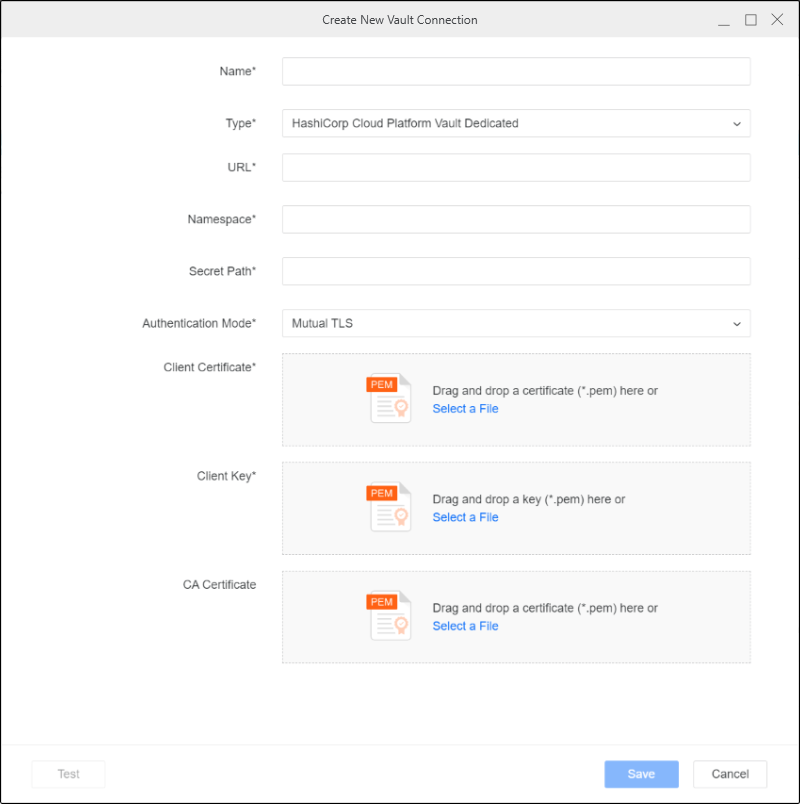

HASHIcorp Vault 연결 생성

MicroStrategy키-값(KV) 읽기 지원 암호 엔진(버전 1 및 2)과 데이터베이스 암호 엔진을 HASHIORP Vault Community 에디션, HASHIORP Cloud Platform Vault Dedicated 또는 HASHICopp Vault Enterprise의 정적 역할로 포함하는 데이터베이스 암호 엔진을 포함합니다. HASHIORP Vault 연결 고려 사항은 다음을 참조하십시오. HASHIcorp Vault 연결 고려 사항 .

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 . -

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 HASHIcorp Vault 커뮤니티 버전 , HASHIcorp Cloud Platform Vault 전용 , 또는 HASHIcorp Vault 엔터프라이즈 .

-

URL : HASHIcorp 환경 URL을 입력하십시오.

-

네임스페이스 : HASHIcorp 네임스페이스를 입력합니다. 이 옵션은 HashCopp Cloud Platform Vault Dedicated 및 HASHIcorp Vault Enterprise에서만 사용할 수 있습니다.

HASHIORP 네임스페이스에 대한 자세한 내용은 을(를) 참조하십시오. HCP Vault 전용 네임스페이스 고려 사항 .

-

비밀 경로 : HASHIcorp 암호가 저장되는 경로를 입력하십시오.

-

인증 모드 : 선택상호 TLS .

-

클라이언트 인증서 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

-

클라이언트 키 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

-

CA 인증서 : 클릭파일 선택 , 인증서 파일을 선택하고 을(를) 클릭합니다. 열기 .

인증서 만들기에 대한 자세한 내용은 을(를) 참조하십시오. 중앙 자격 증명 공급자 웹 서비스 구성 .

-

-

저장을 클릭합니다.

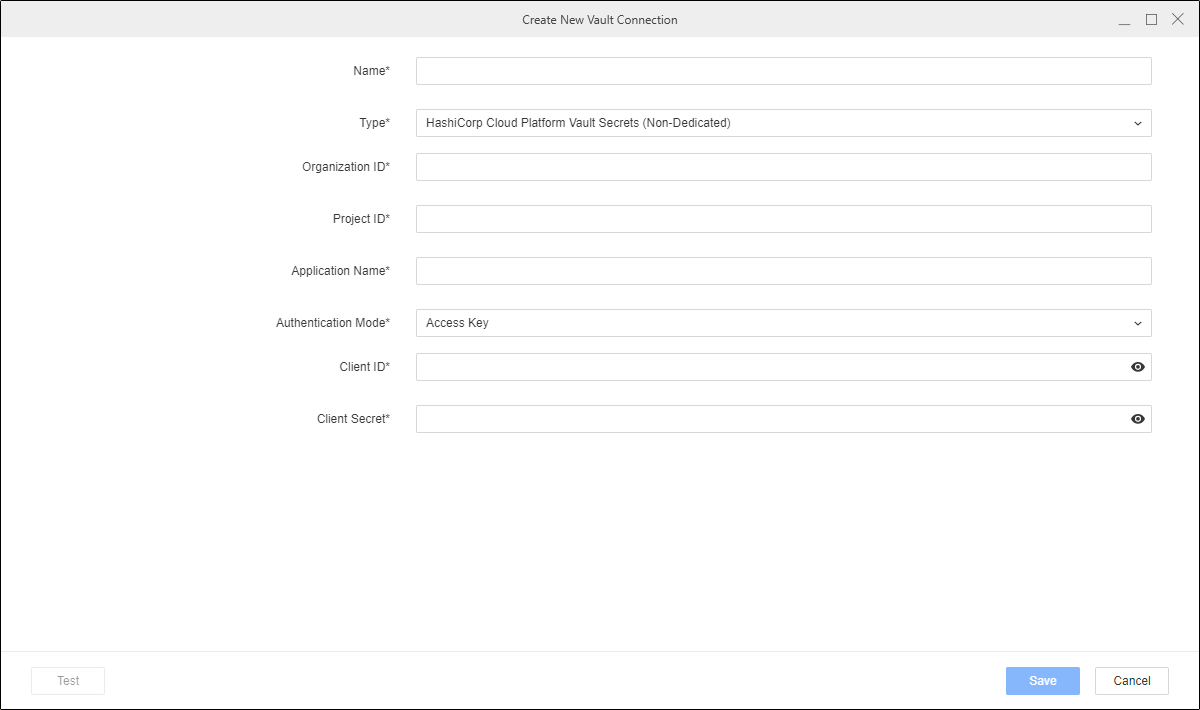

HASHIcorp Cloud Platform Vault 암호 비 전용 Vault 연결 생성

HASHIcorp Cloud Platform(HCP) Vault 암호 연결을 생성하기 전에 서비스 주요 키 쌍을 생성하고 Vault 암호 앱 암호 리더 역할을 할당해야 합니다. 자세한 내용은 문서를 참조하십시오. HCP 조직 및 프로젝트 ID 검색 .

- Workstation 창을 엽니다.

- 탐색 창에서 을(를) 클릭합니다. 데이터 소스 .

-

클릭 Vault 연결을(를) 클릭하여 모든 Vault 연결을 볼 수 있습니다.

-

클릭

새 Vault 연결 추가 .

새 Vault 연결 추가 . -

다음 필드에 값을 입력합니다.

-

이름: 연결 이름을 입력합니다.

-

유형: 선택 HASHIcorp Cloud Platform Vault 암호(비전용) .

-

조직 ID : HASHIcorp 조직 ID를 입력합니다.

-

프로젝트 ID : HASHIcorp 프로젝트 ID를 입력하십시오.

-

애플리케이션 이름 : HASHIcorp 애플리케이션 이름을 입력합니다.

-

인증 모드 : 선택액세스 키 .

-

클라이언트 ID : HASHIcorp 클라이언트 ID를 입력합니다.

-

클라이언트 암호 : HASHIcorp 클라이언트 암호를 입력합니다.

-

-

저장을 클릭합니다.

HASHIcorp Vault 연결 고려 사항

-

MicroStrategy만 지원정적 암호 . 사용자 이름 및 암호를 포함하는 암호는 다음 JSON을 사용해야 합니다. 형식:

{"username": "my-username", "password": "my-password"}. -

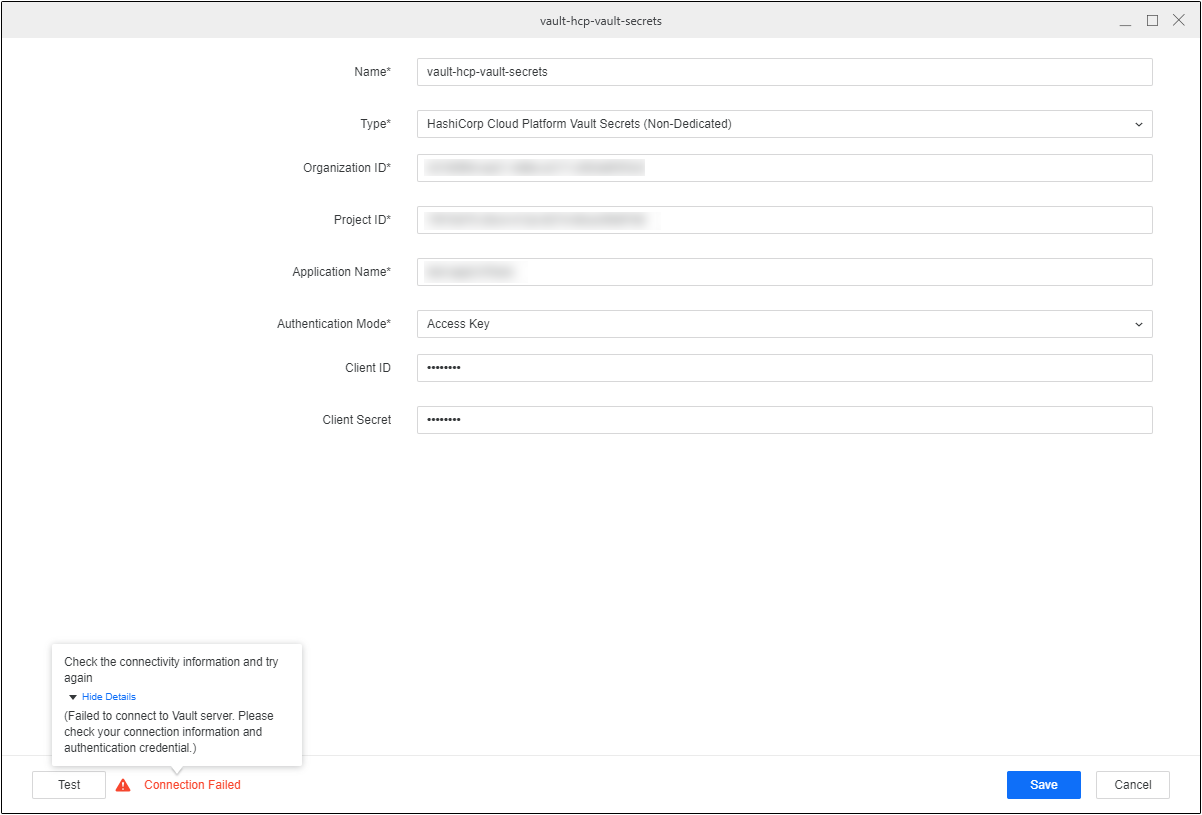

HCP Vault 암호 연결에 실패하고 오류 메시지가 발생할 수 있습니다. 이 실패는 운영 체제의 신뢰 저장소로 인해 발생합니다. HCP에 연결하는 데 필요한 인증 기관( CA)에서 발급한 인증서가 포함되어 있지 않습니다. 개의 서버.

문제를 수정하려면:

-

CA 다운로드 인증서(으)로

hcp-cacert.pem다음 명령을 사용하여 파일을 편집할 수 있습니다.복사echo quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

인증서를 운영 체제의 신뢰 저장소에 추가합니다.

Windows를 사용하는 경우 다음을 참조하십시오. 인증서를 로컬 컴퓨터 저장소로 가져오기자세한 내용은 을(를) 참조하십시오.

Linux를 사용하는 경우 을(를) 참조하십시오. CA 구성 방법 Linux의 신뢰 목록자세한 내용은 을(를) 참조하십시오.

-

-

TLS 인증서 인증은 HASHIORP Cloud Platform Vault 전용 환경에 대해 HASHIORP에서 즉시 비활성화됩니다. 따라서 지원 요청을 제출하고 TLS 인증서 인증 TLS를 활성화하려면 인증.

-

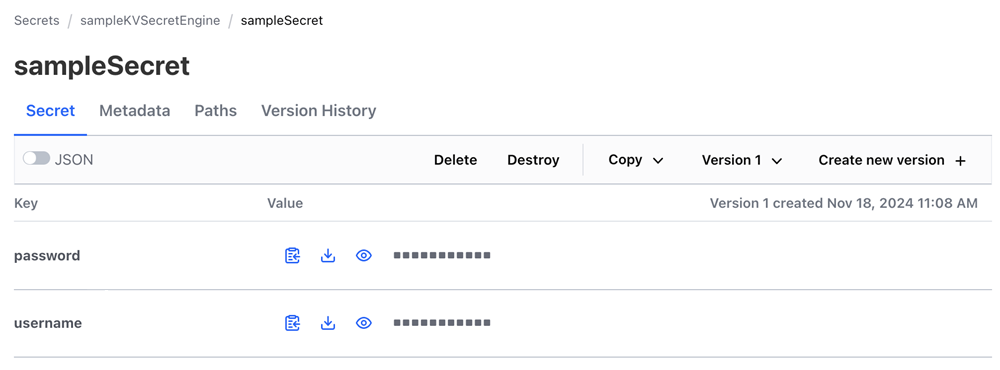

키-값(KV)을 사용하는 경우 비밀 엔진의 경우 데이터베이스 자격 증명이 사용자 이름 및 암호 키에 저장되었는지 확인합니다. 에 대해서는 다음 예를 참조하십시오.

sampleKVSecretEngine비밀 경로 및sampleSecret사용자 이름 및 암호가 엔진 키에 저장되는 암호 이름입니다.

-

암호 이름이 모든 HhiCop 버전에 대해 비중지되었는지 확인합니다. 예를 들어, 암호 이름은 사용할 수 있지만 암호 이름/하위 경로는 사용할 수 없습니다.

기존 Vault 연결 수정

-

Vault 연결 개체를 편집하거나 삭제하려면 그리드에서 해당 개체를 마우스 오른쪽 버튼으로 클릭하고 선택합니다. 편집또는삭제 .

-

ACL 수정을 위한 일반 속성, 변경 저널 또는 보안 액세스를 보려면 Vault 연결 개체를 마우스 오른쪽 버튼으로 클릭하고 선택합니다. 속성 .

-

확인을 클릭합니다.