Strategy ONE

Créer, modifier et supprimer les connexions de coffre-fort

Stratégie La première (mars 2025) ajoute la prise en charge d'Azure Key Vault, de Google Secret Manager et des secrets de la plateforme Cloud de HashiCorp (non dédiés).

MicroStrategy ONE (Décembre 2024) ajoute la prise en charge pour les types de connexion de coffre HashiCorp et Amazon Web Services (AWS).

MicroStrategy ONE (septembre 2024) offre la possibilité de créer, de modifier et de supprimer des connexions de coffre-fort. Cela facilite la création de connexions de base de données à partir des secrets de coffre récupérés du fournisseur d'informations d'identification central de CyberArk.

Utiliser des connexions de coffres pour autoriser Strategy Intelligence Server pour récupérer les données de vos informations d'identification stockées en externe. Les connexions de coffre vous permettent de stocker des informations d'identification dans les systèmes de votre entreprise au lieu de Strategy pour maintenir la confidentialité, l'intégrité et la disponibilité des informations sensibles.

Consultez les connexions de coffre prises en charge suivantes :

Conditions préalables

Pour gérer les connexions de base de données basées sur des coffres-forts, vous avez besoin de Créer et modifier les connexions de coffre privilège.

Créer une connexion au coffre-fort Secrets Manager d'Amazon Web Services (AWS)

Strategy utilise le mode d'authentification Clé d'accès, qui est basé sur la gestion des accès d'identité (IAM), pour obtenir des secrets d'AWS. Pour AWS Considérations sur la connexion au coffre Secrets Manager, voir AWS Considérations sur la connexion au coffre Secret Manager.

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

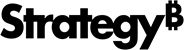

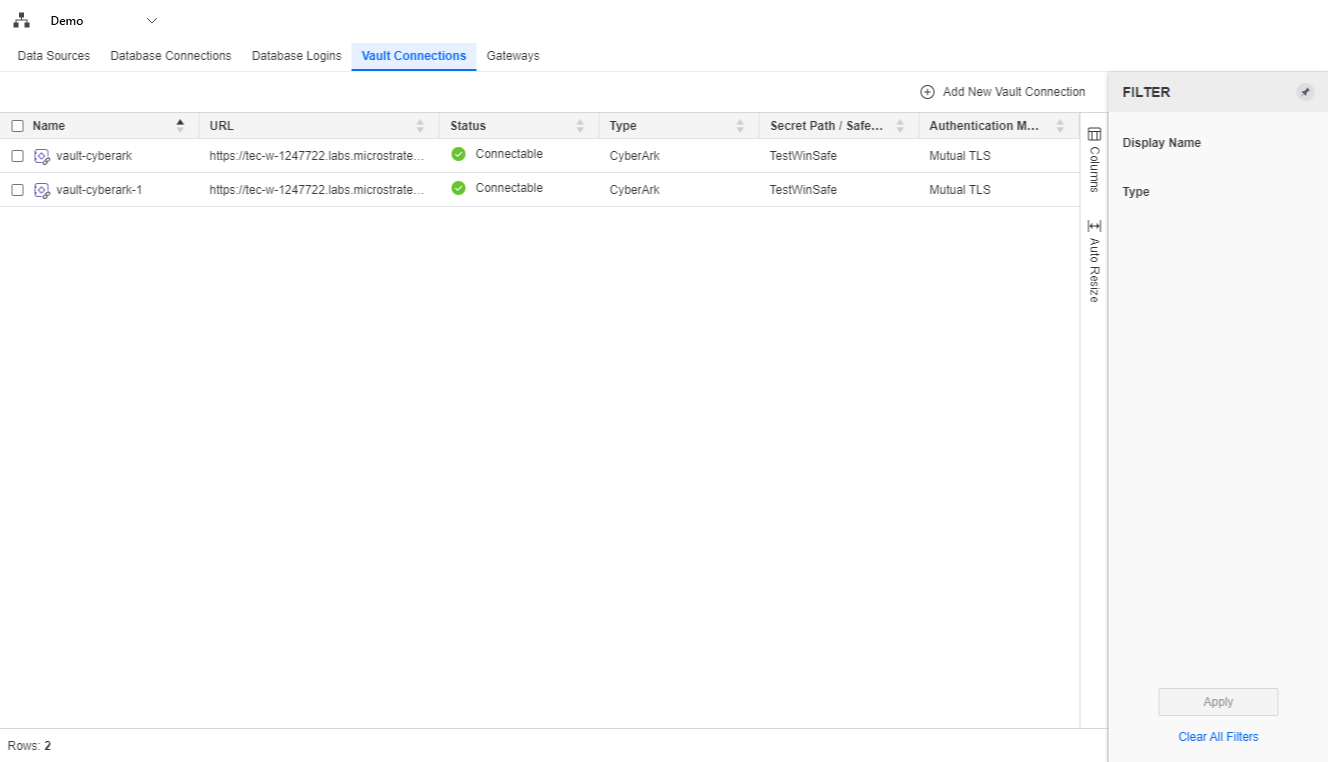

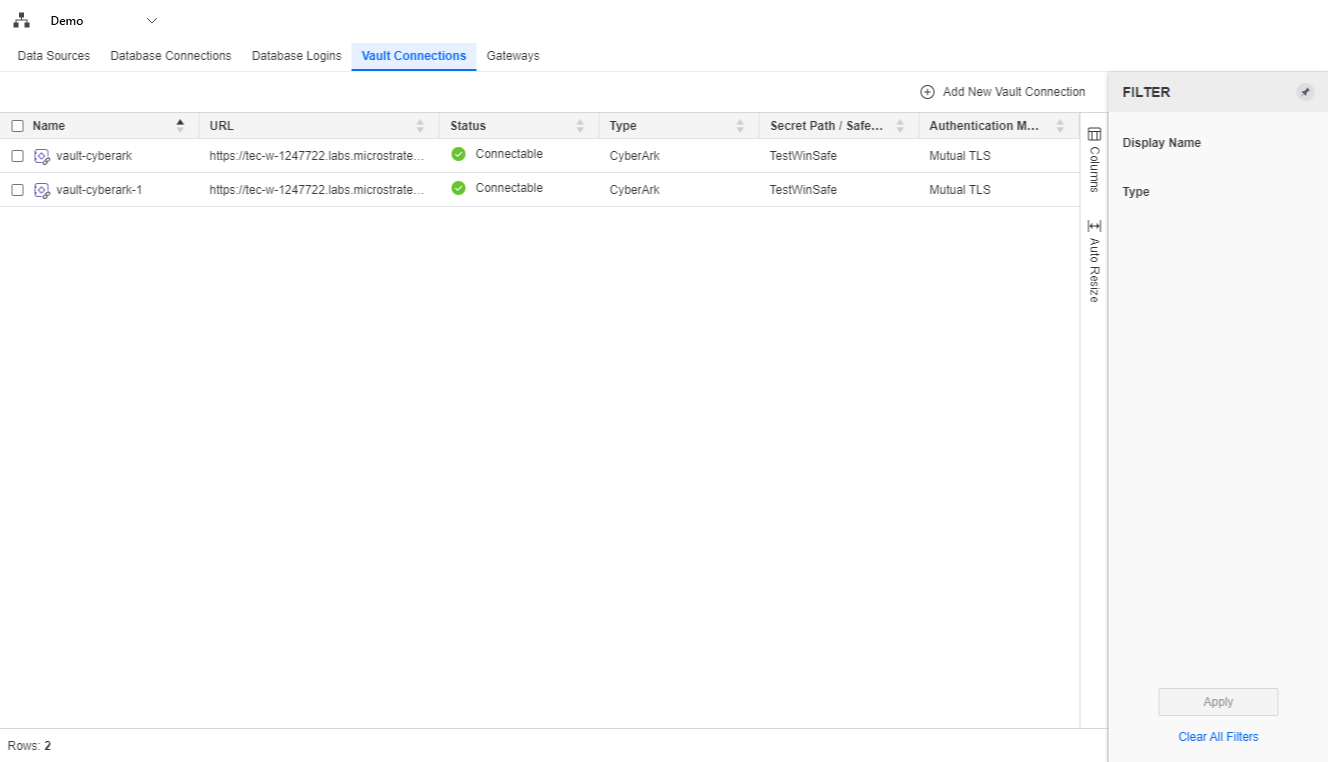

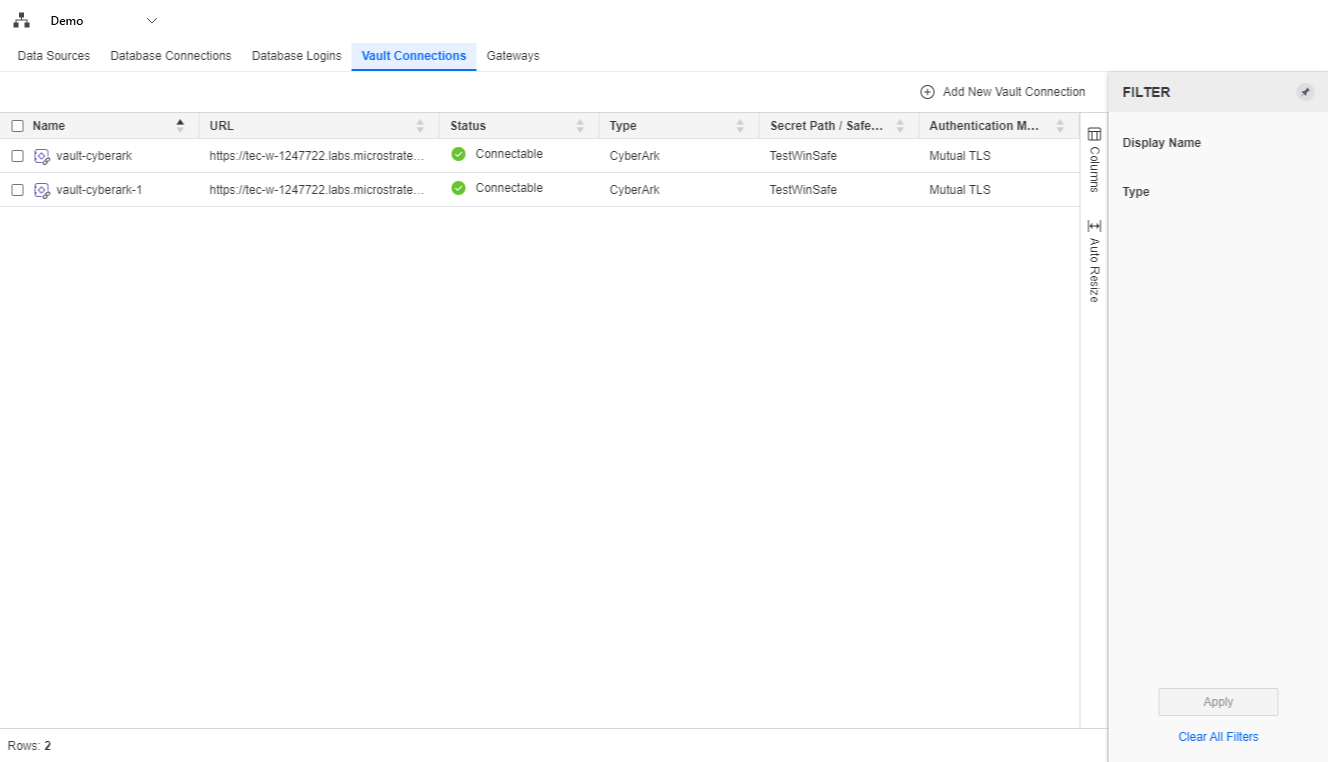

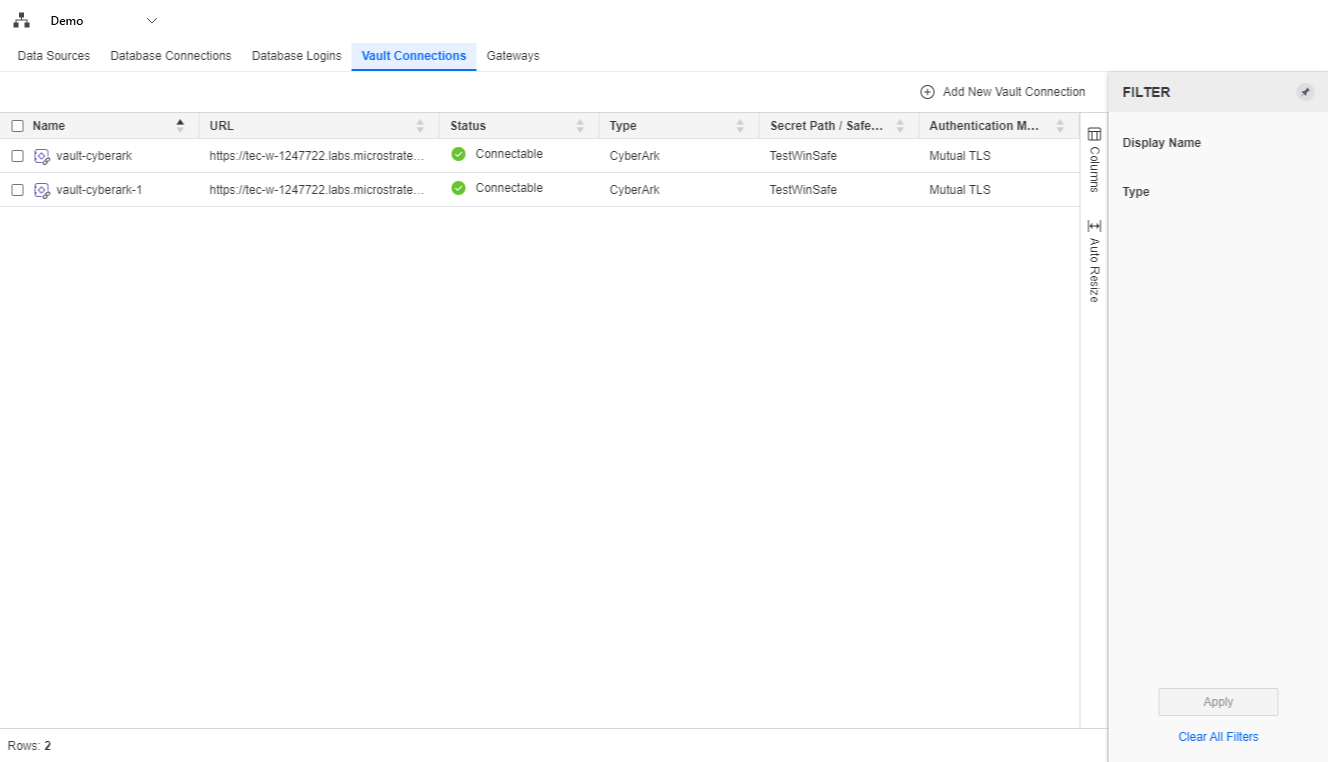

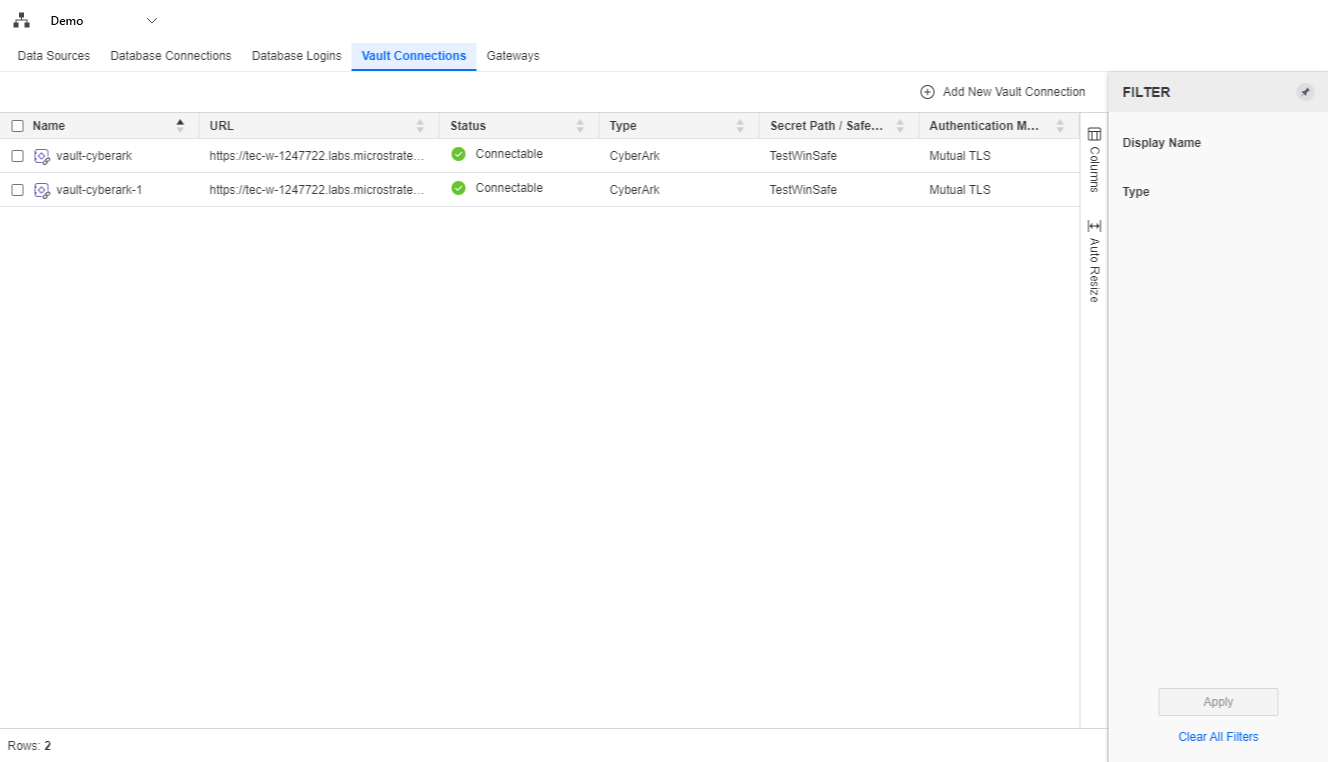

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort. -

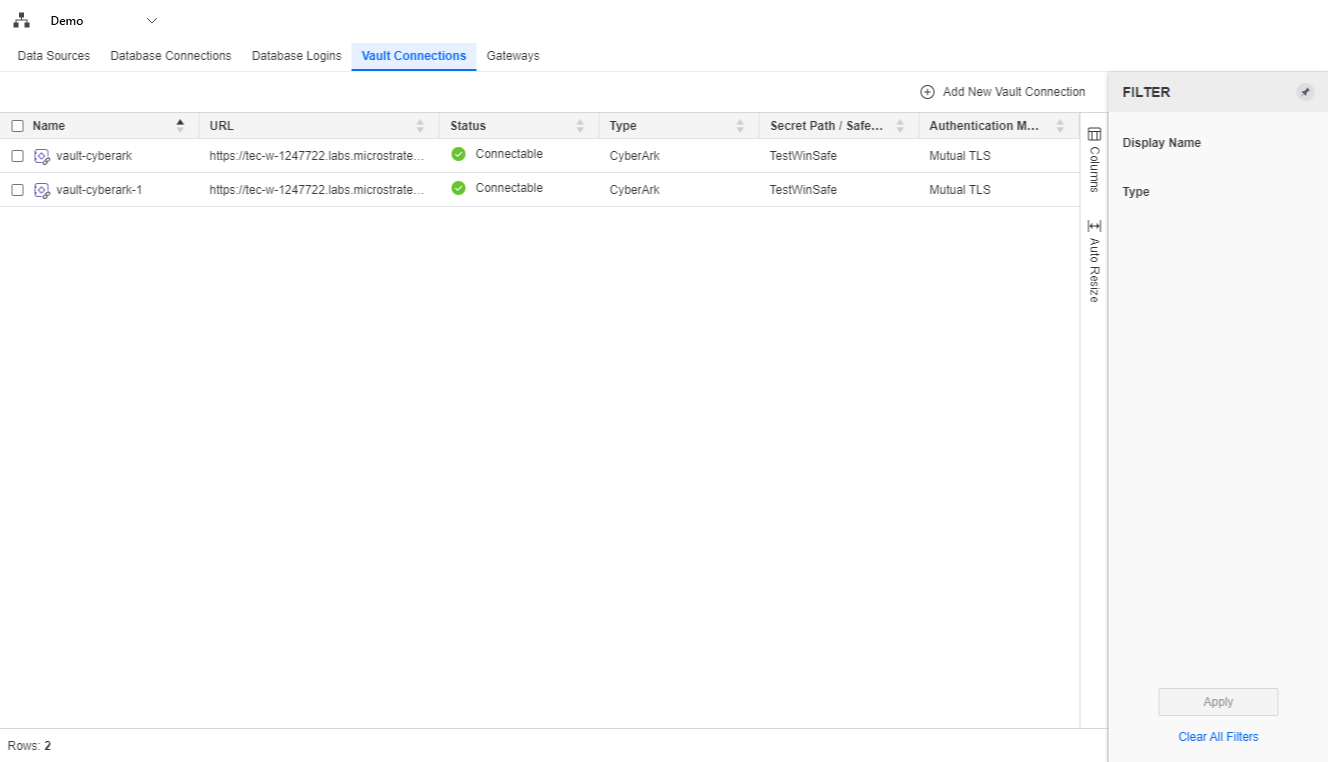

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez AWS Secrets Manager.

-

Authentification Mode: Choisissez Clé d'accès.

-

Région: Choisissez le coffre AWS région.

-

ID de la clé d'accès: Saisissez votre AWS ID de la clé d'accès.

-

Accès secret Clé: Saisissez votre AWS clé d'accès secrète.

Pour plus d'informations sur AWS clés d'accès, voir Gérer les clés d'accès pour IAM utilisateurs. Pour plus d'informations sur l'octroi de l'autorisation pour AWS Secrets Manager, voir Authentification et contrôle d'accès pour AWS Secrets Manager.

-

-

Cliquez sur Enregistrer.

AWS Considérations sur la connexion au coffre Secret Manager

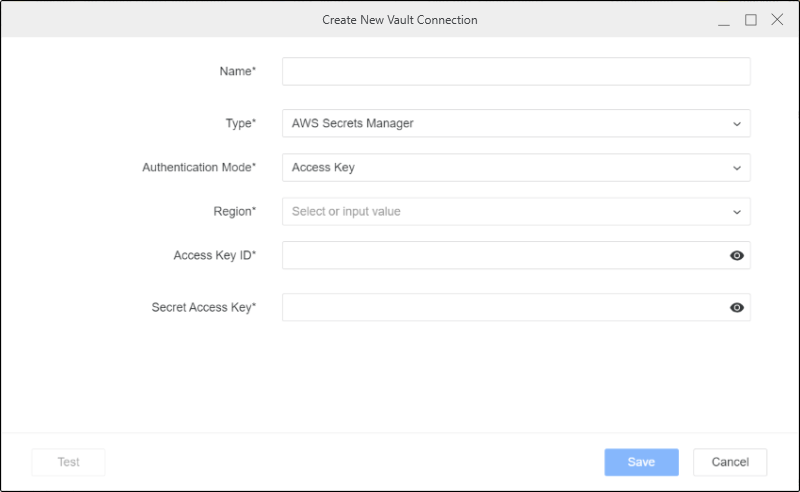

Base de données et other types de secrets sont pris en charge pour AWS Secrets Manager. Pour other types de secrets, utilisation username et password paires clé/valeur pour stocker vos informations d'identification de base de données.

Créer une connexion Azure Vault

Conditions préalables

Strategy nécessite un principal de service avec une authentification basée sur un certificat pour chaque connexion au coffre de clés Azure.

Pour créer le principal de service :

-

Créez le principal de service en utilisant l'authentification basée sur un certificat. Pour plus d'informations, reportez-vous à Inscrivez une application Microsoft Entra et créez un principal de service.

-

Utilisez le contrôle d'accès basé sur les rôles d'Azure pour attribuer le rôle Key Vault Reader au principal de service que vous venez de créer. Pour plus d'informations, reportez-vous à Fournissez un accès aux clés, certificats et secrets des Key Vaults avec le contrôle d'accès basé sur les rôles Azure.

Créer une connexion Azure Vault

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort.

-

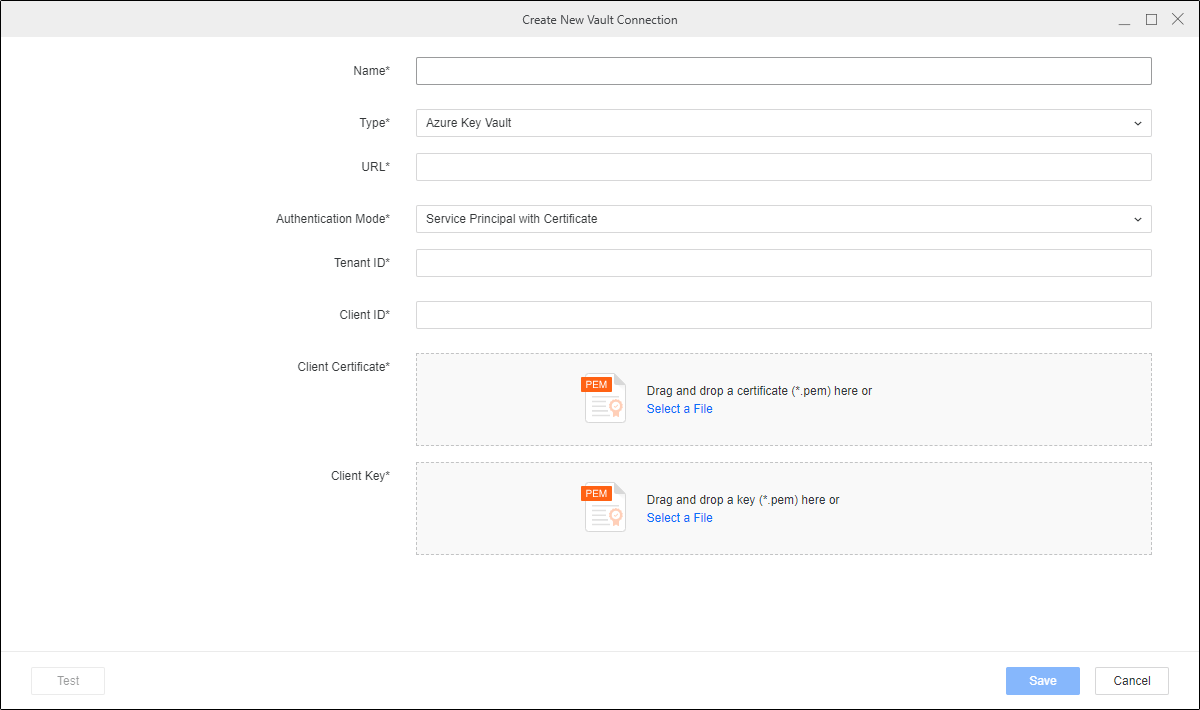

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez Coffre de clé Azure.

-

URL: Saisissez votre URL d'environnement Azure.

-

Authentification Mode: Choisissez Principal de service avec Certificat.

-

ID du locataire: Saisissez votre ID de répertoire Azure (locataire).

-

ID client: Saisissez votre application Azure (client) ID.

Pour plus d'informations sur ID client et locataire Azure, reportez-vous à Inscrivez une application dans votre locataire externe.

-

Certificat client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

Cliquez sur Supprimer ou en Remplacer pour supprimer ou charger un nouveau fichier.

-

Clé client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

Cliquez sur Supprimer ou en Remplacer pour supprimer ou charger un nouveau fichier JSON.

Pour plus d'informations sur Clés Azure, voir Documentation sur les clés Azure.

-

-

Cliquez sur Enregistrer.

Considérations sur Azure Key Vault

-

Le secret qui inclut le nom d'utilisateur et le mot de passe pour votre base de données doit utiliser le format suivant :

{"username": "my-username", "password": "my-password"}. -

Jusqu'à 250 secrets Azure Key Vault par principal de service sont pris en charge. Si vous avez plus de 250 scrats, créez un principal de service supplémentaire et des authentifications basées sur des certificats. Par exemple :

service-principal-app-apeut être créé pour les 250 premiers secrets etservice-principal-app-bpeut être créé pour 250 secrets supplémentaires.

Créer une connexion au coffre-fort CyberArk

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort. -

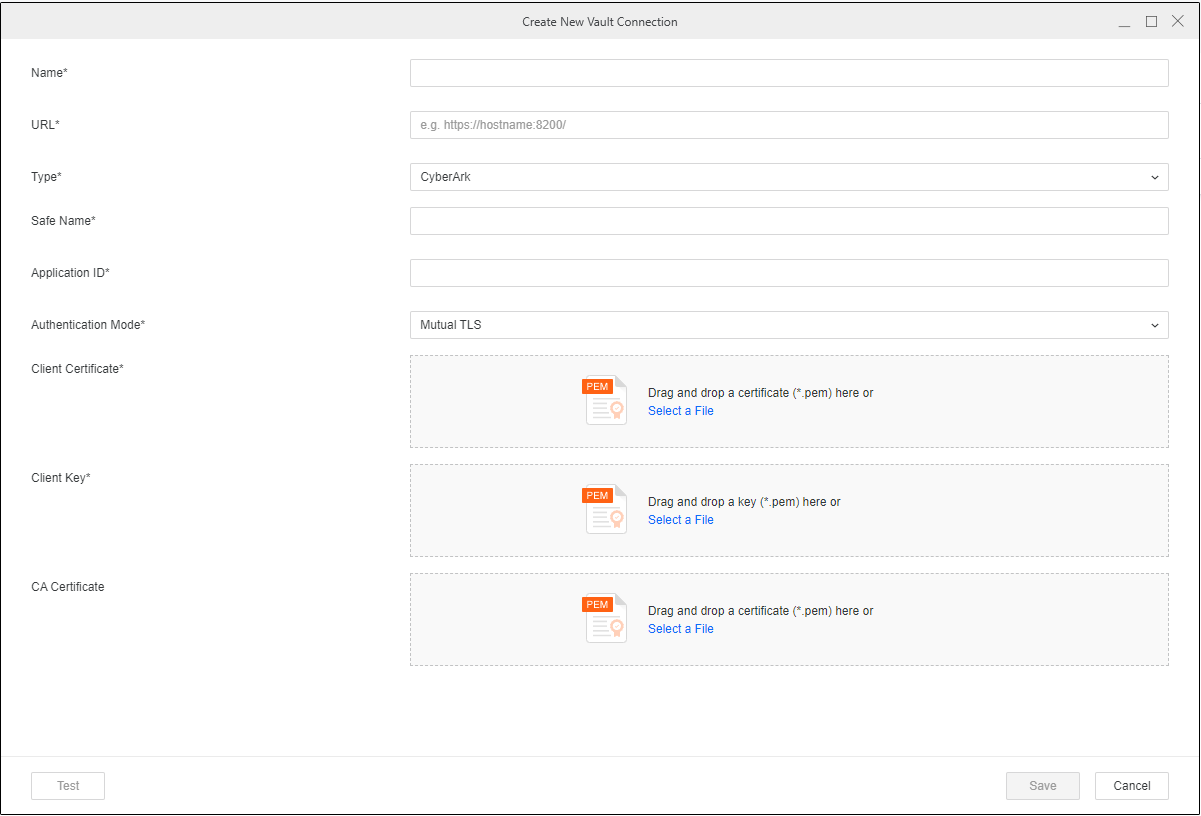

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez CyberArk.

-

URL: Saisissez l'URL de votre environnement CyberArk.

-

Nom du coffre-fort: Saisissez le nom du coffre-fort CyberArk auquel vous souhaitez vous connecter.

-

Mode d'authentification: Choisissez TLS mutuel.

-

Certificat client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

-

Clé client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

-

-

Cliquez sur Enregistrer.

Le fournisseur d'informations d'identification centrales CyberArk peut utiliser la mise en cache pour améliorer les performances. Voir Documentation officielle de CyberArk pour plus de détails. Si la mise en cache est activée, exécutez la commande suivante pour actualiser le cache après l'ajout ou la mise à jour des informations d'identification de base de données dans CyberArk.

CopierAppPrvMgr.exe RefreshCache

Créer une connexion au coffre-fort Google Secret Manager

Conditions préalables

Strategy nécessite un compte de service avec des clés secrètes pour chaque connexion Google Secret Manager.

Pour créer un compte de service avec des clés secrètes pour chaque connexion Google Secret Manager :

-

Créez un compte de service. Pour plus d'informations, reportez-vous à Créer des comptes de service.

-

Assignez au compte une clé secrète. Pour plus d'informations, reportez-vous à Créer et supprimer les clés de compte de service.

Sauvegardez le JSON de clé secrète. Vous en aurez besoin pour créer votre connexion au coffre-fort.

-

Accordez au compte de service un rôle d'accès secret de gestionnaire de secrets pour les secrets correspondants. Pour plus d'informations, reportez-vous à Accorder l'accès.

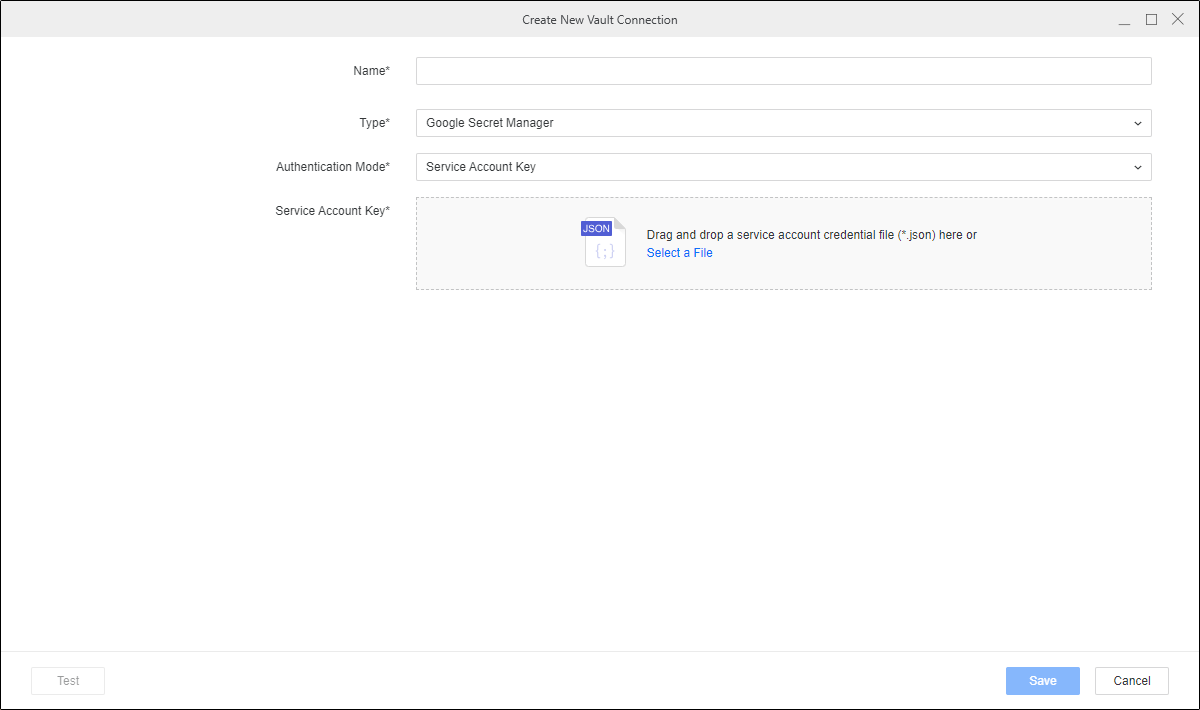

Créer une connexion au coffre-fort Google Secret Manager

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort.

-

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez Google Secret Manager.

-

Authentification Mode: Choisissez Clé du compte de service.

-

Clé du compte de service: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier d'informations d'identification pour votre compte de service, puis cliquez sur Ouvrir.

Après avoir téléchargé le fichier, cliquez sur Afficher JSON Fichier pour prévisualiser le fichier. Cliquez sur Supprimer ou en Remplacer pour supprimer ou charger un nouveau fichier JSON.

-

-

Cliquez sur Enregistrer.

Considérations sur Google Secret Manager

Le secret qui inclut le nom d'utilisateur et le mot de passe pour votre base de données doit utiliser le JSON suivant format : {"username": "my-username", "password": "my-password"}.

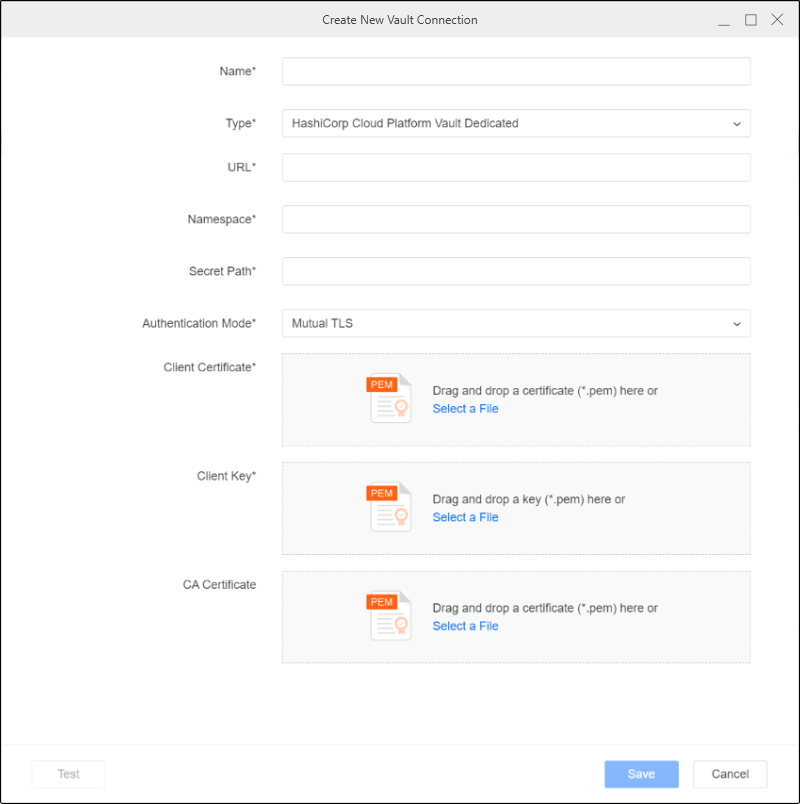

Créer une connexion au coffre-fort HashiCorp

Strategy prend en charge la lecture de la valeur clé (KV) moteurs secrets (versions 1 et 2) et moteurs secrets de base de données avec des rôles statiques de HashiCorp Vault Community Edition, HashiCorp Cloud Platform Vault Dedicated ou HashiCorp Vault Enterprise. Pour des considérations sur la connexion au coffre-fort HashiCorp, reportez-vous à Considérations sur la connexion au coffre-fort HashiCorp.

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort. -

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez Édition Community de HashiCorp Vault, Voûte de la plateforme Cloud de HashiCorp dédiée, ou HashiCorp Vault Enterprise.

-

URL: Saisissez l'URL de votre environnement HashiCorp.

-

Espace de nom: Saisissez votre espace de nom HashiCorp. Cette option est uniquement disponible pour HashiCorp Cloud Platform Vault Dedicated et HashiCorp Vault Enterprise.

Pour plus d'informations sur les espaces de nom HashiCorp, reportez-vous à HCP Considérations sur l'espace de nom dédié de coffre.

-

Chemin secret: Saisissez le chemin d'accès où vos secrets HashiCorp sont stockés.

-

Mode d'authentification: Choisissez TLS mutuel.

-

Certificat client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

-

Clé client: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

-

Certificat d'autorité de certification: Cliquez sur Sélectionnez un fichier, sélectionnez votre fichier de certificat, puis cliquez sur Ouvrir.

Pour plus d'informations sur la création de certificats, reportez-vous à Configuration du service Web du fournisseur central d’informations d’identification.

-

-

Cliquez sur Enregistrer.

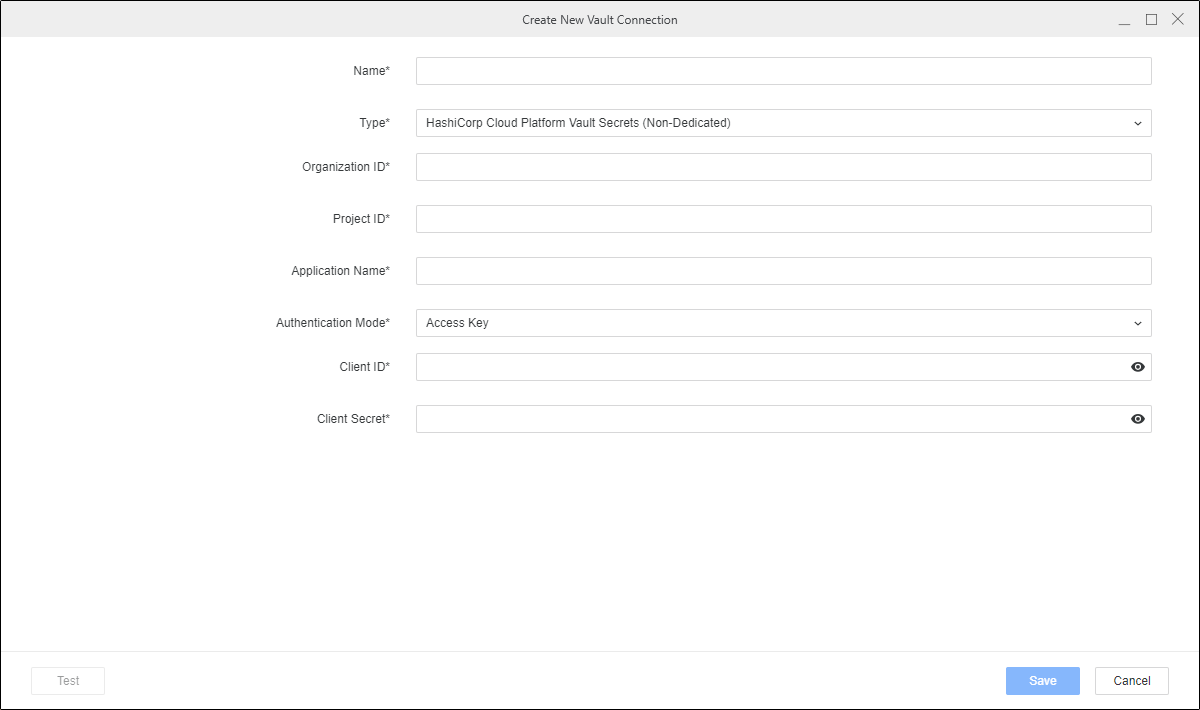

Créer une connexion de coffre-fort non dédié aux secrets de la plateforme HashiCorp Cloud

Avant de créer une connexion Vault Secrets sur plateforme HashiCorp Cloud (HCP), vous devez créer une paire de clés de principal de service et lui attribuer le rôle de lecteur de secrets dans l'application Vault Secrets. Pour plus d'informations, reportez-vous à Récupérer l'organisation HCP et l'ID de projet.

- Ouvrez la fenêtre Workstation.

- Dans le volet de navigation, cliquez sur Sources de données.

-

Cliquez sur Connexions au coffre pour afficher toutes les connexions de coffre.

-

Cliquez sur

Ajouter une nouvelle connexion au coffre-fort.

Ajouter une nouvelle connexion au coffre-fort. -

Saisissez des valeurs dans les champs suivants :

-

Nom : Saisissez un nom pour votre connexion.

-

Type : Choisissez Secrets du coffre de la plateforme HashiCorp Cloud (non dédiés).

-

ID de l'organisation: Saisissez votre ID d'organisation HashiCorp.

-

ID du projet: Saisissez l'ID de votre projet HashiCorp.

-

Nom de l'application: Saisissez le nom de votre application HashiCorp.

-

Mode d'authentification: Choisissez Clé d'accès.

-

ID client: Saisissez votre ID client HashiCorp.

-

Secret client: Saisissez votre secret client HashiCorp.

-

-

Cliquez sur Enregistrer.

Considérations sur la connexion au coffre-fort HashiCorp

-

Strategy prend uniquement en charge secrets statiques. Le secret qui inclut le nom d'utilisateur et le mot de passe doit utiliser le JSON suivant format :

{"username": "my-username", "password": "my-password"}. -

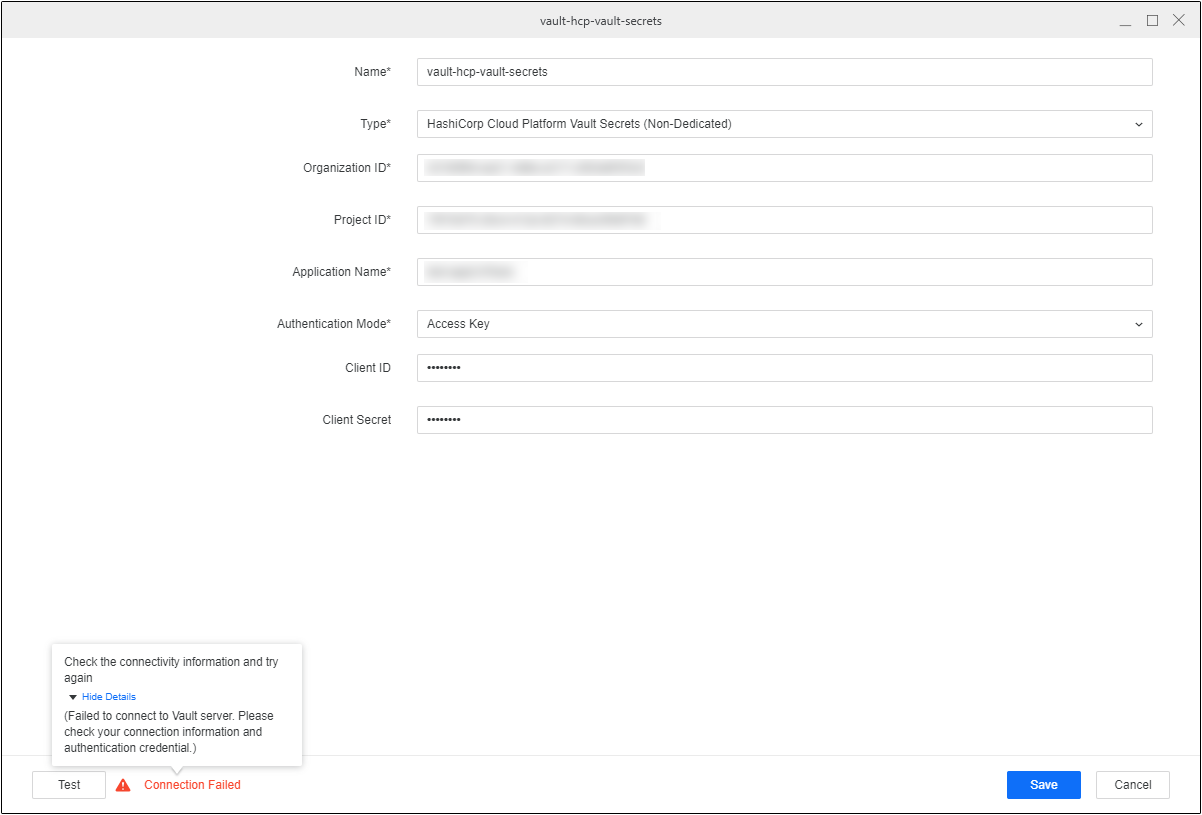

La connexion HCP Vault Secrets peut échouer avec un message d'erreur. Cette erreur est causée par le magasin de confiance dans le système d'exploitation. Il ne contient pas le certificat émis par une autorité de certification (CA), que vous devez connecter à l'HCP serveur.

Pour résoudre le problème :

-

Télécharger l'autorité de certification certificat en

hcp-cacert.pemfichier à l'aide de la commande suivante :Copierecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

Ajoutez le certificat au magasin de confiance de votre système d'exploitation.

Si vous utilisez Windows, reportez-vous à Importer le certificat dans le magasin d'ordinateurs locaux pour plus d'informations.

Si vous utilisez Linux, reportez-vous à Comment configurer votre autorité de certification Liste de confiance sous Linux pour plus d'informations.

-

-

L'authentification du certificat TLS est désactivée d'origine par HashiCorp pour les environnements dédiés au coffre de la plateforme HashiCorp Cloud. Assurez-vous donc de soumettre une demande de support et de suivre TLS Authentification du certificat pour activer TLS authentification.

-

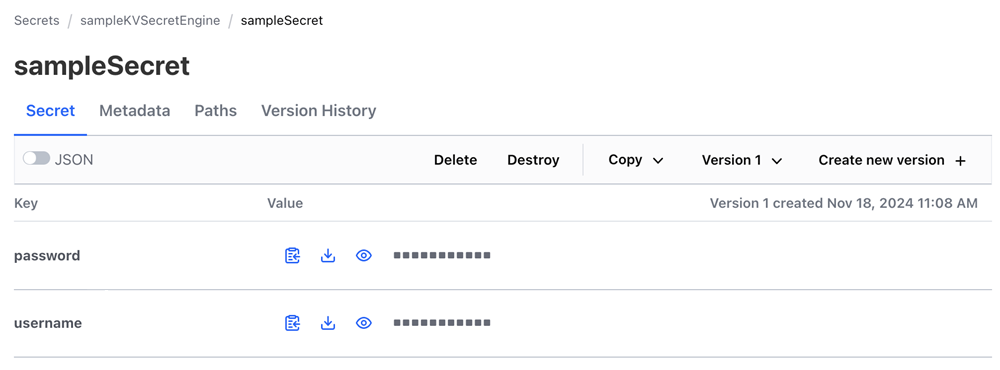

Lors de l'utilisation d'une valeur clé (KV) Moteurs secrets, assurez-vous que les informations d'identification de base de données sont enregistrées dans les clés de nom d'utilisateur et de mot de passe. Consultez l'exemple suivant pour

sampleKVSecretEnginechemin secret etsampleSecretnom secret où le nom d'utilisateur et le mot de passe sont enregistrés dans les clés du moteur.

-

Assurez-vous que le nom du secret n'est pas imbriqué pour toutes les versions de HashiCorp. Par exemple, vous pouvez utiliser secretName mais pas secretName/sous-chemin.

Modifier une connexion à un coffre-fort existante

-

Pour modifier ou supprimer un objet de connexion de coffre-fort, cliquez dessus avec le bouton droit de la souris dans la grille et choisissez Modifier ou en Supprimer.

-

Pour afficher les propriétés générales, le journal des modifications ou l'accès de sécurité pour modifier les ACL, cliquez avec le bouton droit sur un objet de connexion de coffre et choisissez Propriétés.

-

Cliquez sur OK.