Strategy ONE

Erstellen, bearbeiten und löschen Sie Vault-Verbindungen

Policy One (März 2025) bietet Unterstützung für Azure Key Vault, Google Secret Manager und Hashcorp Cloud Platform Vault Secrets (nicht eigens).

MicroStrategy ONE (Dezember 2024) bietet Unterstützung für die Vault-Verbindungstypen Hashcorp und Amazon Web Services (AWD).

MicroStrategy ONE (Spetember 2024) führt die Funktion zum Erstellen, Bearbeiten und Löschen von Vault-Verbindungen ein. Sie ermöglicht die Erstellung von Datenbankanmeldungen auf der Grundlage von Vault-Geheimnissen, die vom Zentralen Anmeldeinformationsanbieter vonCyperAark abgerufen wurden.

Verwenden Sie Vaults-Verbindungen, um die zu ermöglichen Strategy Intelligence Server zum Abrufen von Daten aus Ihren separat gespeicherten Anmeldeinformationen. Vault-Verbindungen bieten Ihnen die Möglichkeit, Anmeldeinformationen in Ihren Unternehmenssysteme zu speichern Strategy um die Vertraulichkeit, Vollständigkeit und Verfügbarkeit sensibler Informationen zu wahren.

Siehe die folgenden unterstützten Vault-Verbindungen:

Voraussetzungen

Zum Verwalten von Vault-basierten Datenbankanmeldungen benötigen Sie Erstellen und bearbeiten Sie Vault-Verbindungen Privileg.

Erstellen Sie eine Amazon Web Services (AWD) Secrets Manager Vault-Verbindung

Strategy verwendet den Zugriffsschlüssel-Authentifizierungsmodus, der auf Identity Access Management (IAM) basiert, um Geheimnisse von AWS abzurufen. Für AWS Hinweise zur Secrets Manager-Vault-Verbindung finden Sie unter AWS Aspekte der Secret Manager Vault-Verbindung.

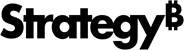

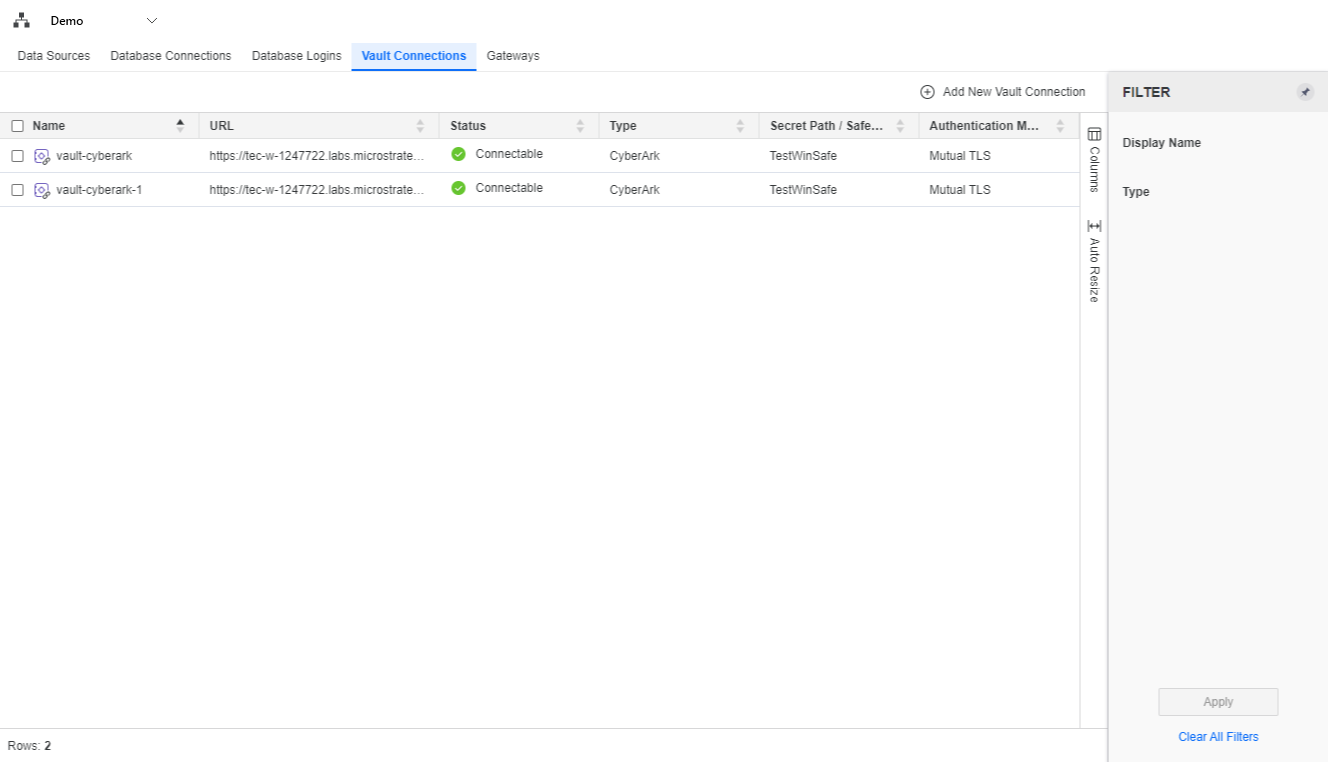

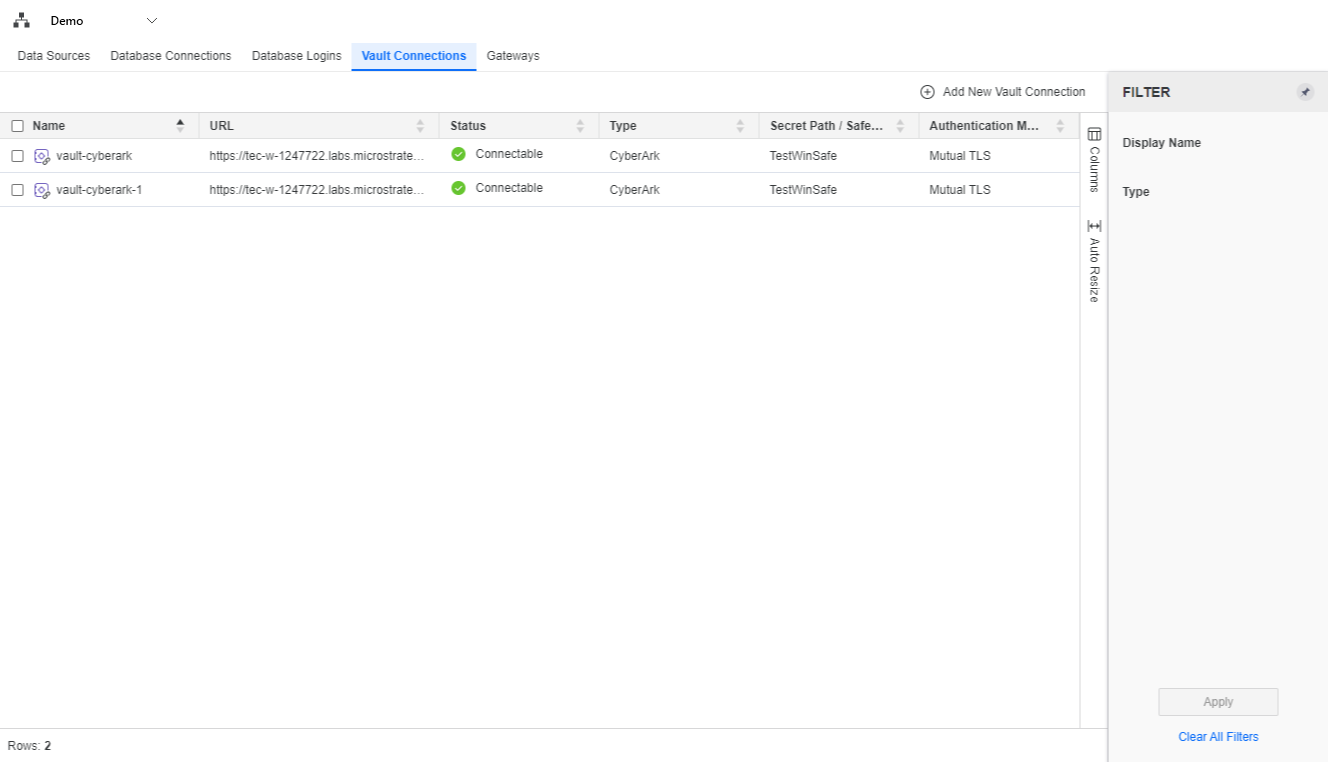

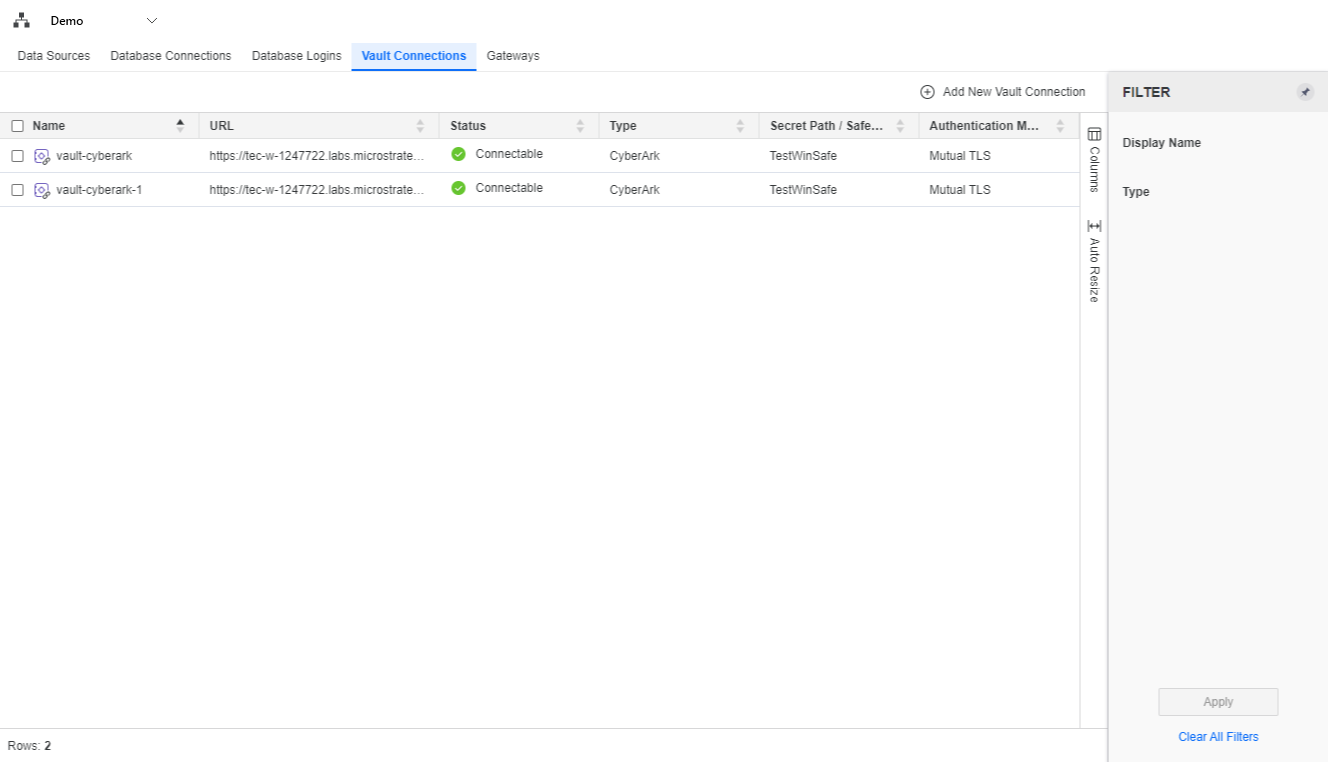

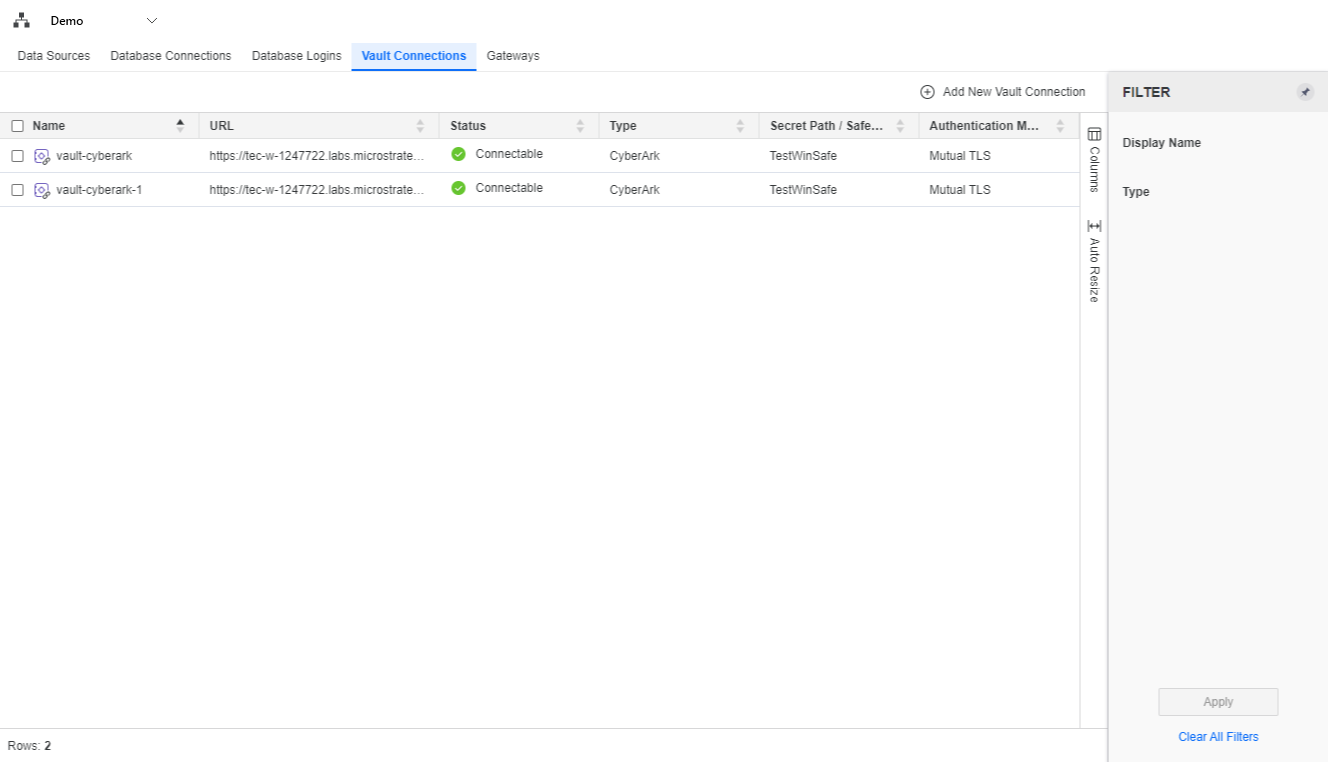

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

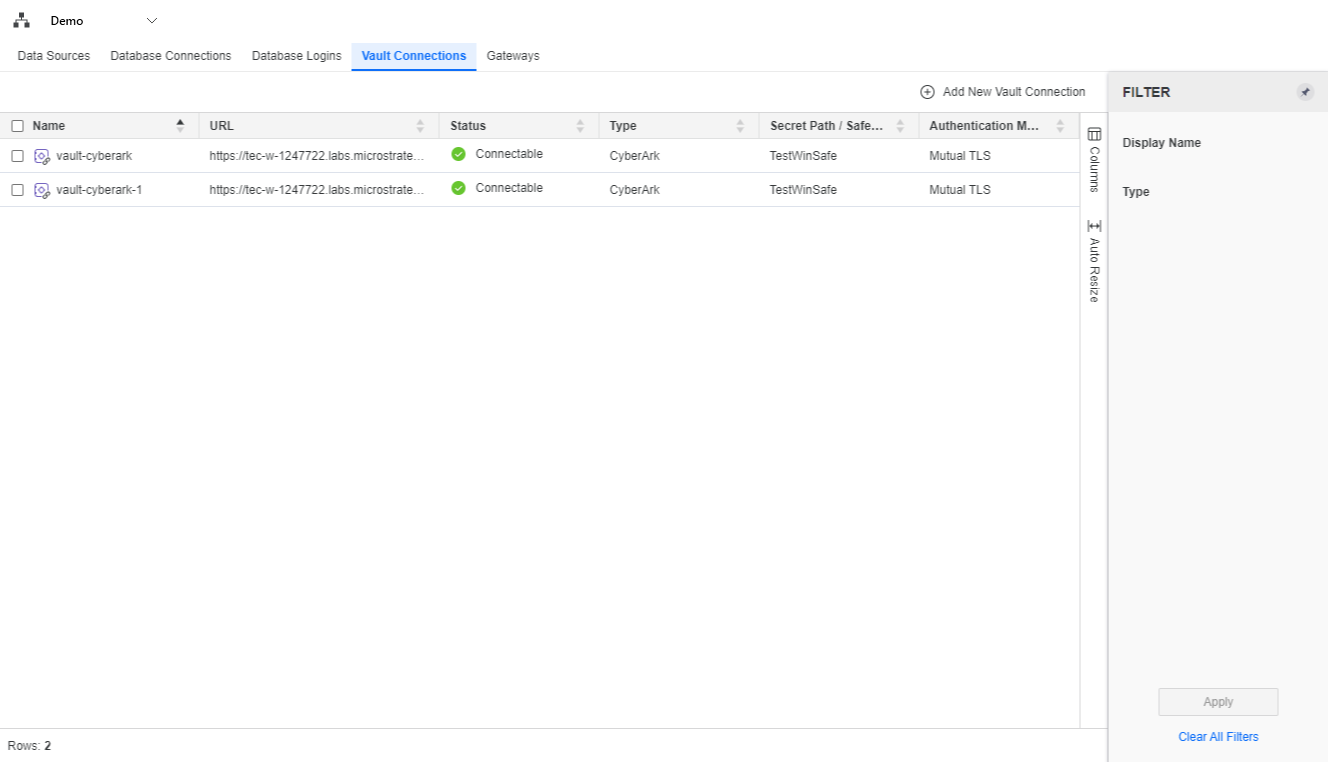

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen. -

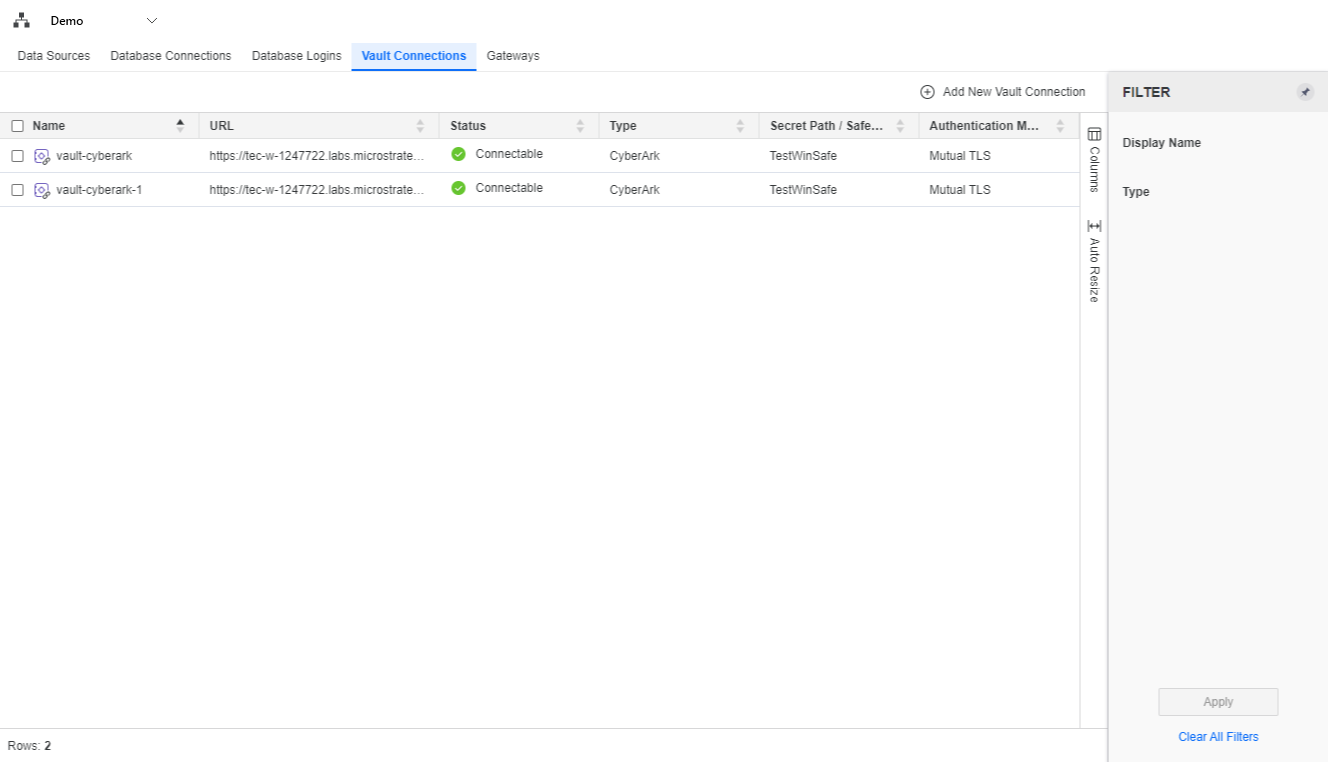

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen AWS Secrets Manager.

-

Authentifizierung Modus: Auswählen Zugriffsschlüssel.

-

Region: Wählen Sie die Vault-AUS aus Region.

-

Zugriffsschlüssel-ID: Geben Sie Ihr AWS ein Zugriffsschlüssel-ID.

-

Geheimer Zugriff Schlüssel: Geben Sie Ihr AWS ein geheimer Zugriffsschlüssel.

Weitere Informationen zu AWS Zugriffsschlüssel, s Verwalten Sie Zugriffsschlüssel für IAM Benutzer. Weitere Informationen zum Gewähren der Berechtigung für AWS finden Sie Secrets Manager, siehe Authentifizierung und Zugriffssteuerung für AWS Secrets Manager.

-

-

Klicken Sie auf Speichern.

AWS Aspekte der Secret Manager Vault-Verbindung

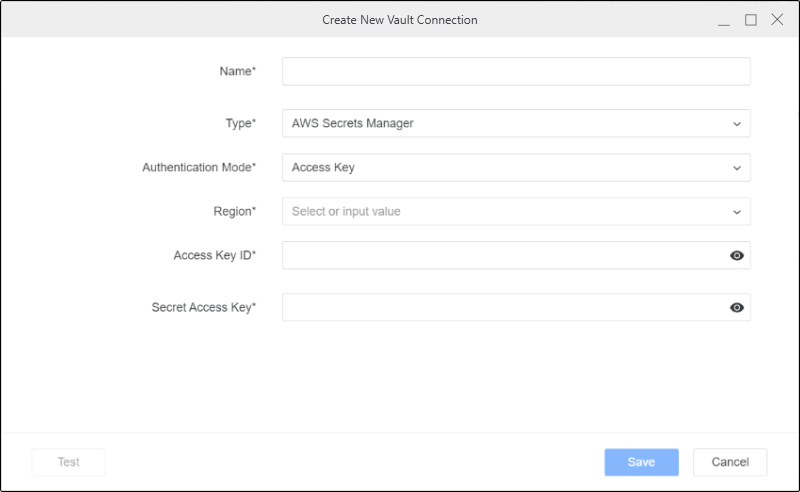

Datenbank und other Geheimtypen werden für AWS unterstützt Secrets Manager. Für other geheime Typen, Verwendung username und password Schlüssel/Wert-Paate zum Speichern Ihrer Datenbankanmeldeinformationen.

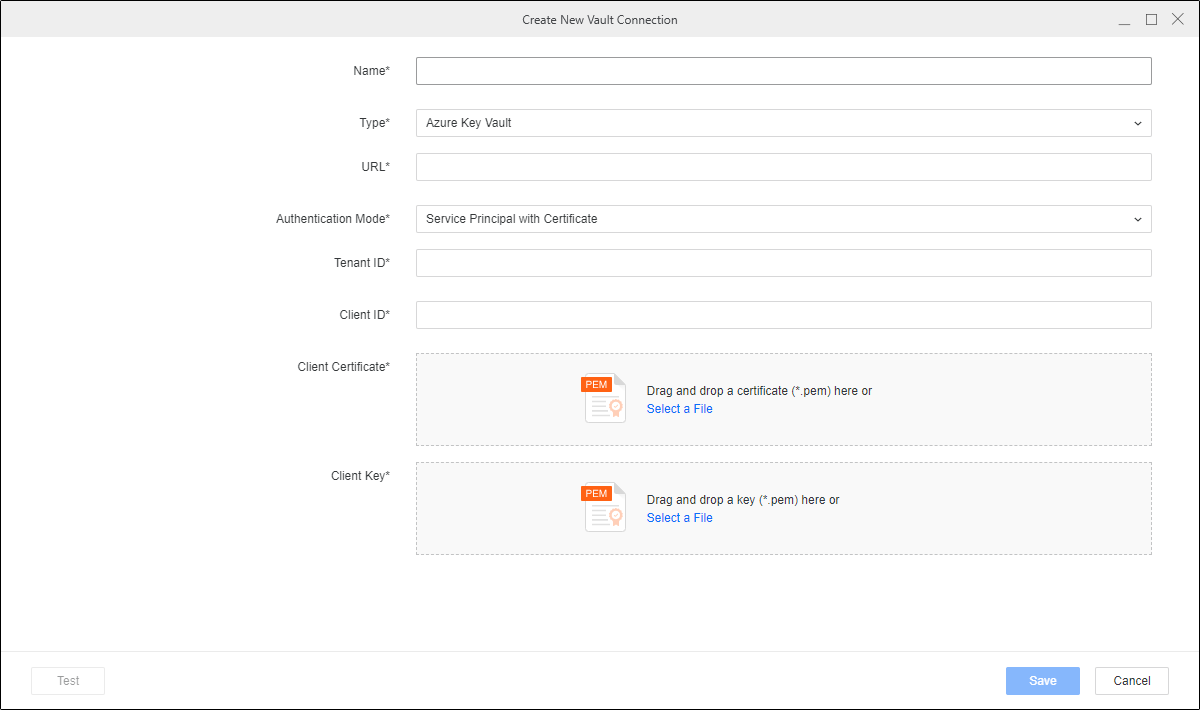

Erstellen Sie eine Azure Vault-Verbindung

Voraussetzungen

Strategy erfordert einen Service Principal mit zertifikatbasierter Authentifizierung für jede Azure Key Vault-Verbindung.

So erstellen Sie den Serviceprinzipal:

-

Erstellen Sie den Dienstprinzipal mithilfe der zertifikatbasierten Authentifizierung. Weitere Informationen finden Sie unter Registrieren Sie eine Microsoft Entra-App und erstellen Sie einen Service Principal.

-

Verwenden Sie die rollenbasierte Zugriffssteuerung von Azure, um dem soeben erstellten Serviceprinzipal die Rolle „Schlüsselvault-Leser“ zuzuweisen. Weitere Informationen finden Sie unter Bieten Sie Zugriff auf Key Vault-Schlüssel, Zertifikate und Geheimnisse mit der rollenbasierten Zugriffssteuerung in Azure.

Erstellen Sie eine Azure Vault-Verbindung

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen.

-

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen Azure Key Vault.

-

URL: Geben Sie die URL Ihrer Azure-Umgebung ein.

-

Authentifizierung Modus: Auswählen Service Principal mit Zertifikat.

-

Mandanten-ID: Geben Sie Ihre Azure Directory-ID (Tenant) ein.

-

Client-ID: Geben Sie Ihre Azure-Anwendung ein (Client) ID.

Weitere Informationen zum Azure-Mandanten- und -Client-IDs finden Sie unter Registrieren Sie eine App in Ihrem externen Mandanten.

-

Client-Zertifikat: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

Klicken Sie Entfernen oder Ersetzen, um eine neue Datei zu löschen oder hochzuladen.

-

Client-Schlüssel: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

Klicken Sie Entfernen oder Ersetzen, um eine neue JSON-Datei zu löschen oder hochzuladen.

Weitere Informationen zum Azure-Schlüssel, siehe Azure Keys-Dokumentation.

-

-

Klicken Sie auf Speichern.

Azure Key Vault-Überlegungen

-

Der geheime Schlüssel, der den Benutzernamen und das Kennwort für Ihre Datenbank enthält, muss im folgenden Format vorliegen:

{"username": "my-username", "password": "my-password"}. -

Bis zu 250 Azure Key Vault-Geheimnisse pro Serviceprinzipal werden unterstützt. Wenn Sie mehr als 250 Secrets haben, erstellen Sie einen zusätzlichen Serviceprinzipal und zertifikatbasierte Authentifizierungen. Beispiel:

service-principal-app-akann für die ersten 250 Geheimnisse und erstellt werdenservice-principal-app-bkann für weitere 250 Geheimnisse erstellt werden.

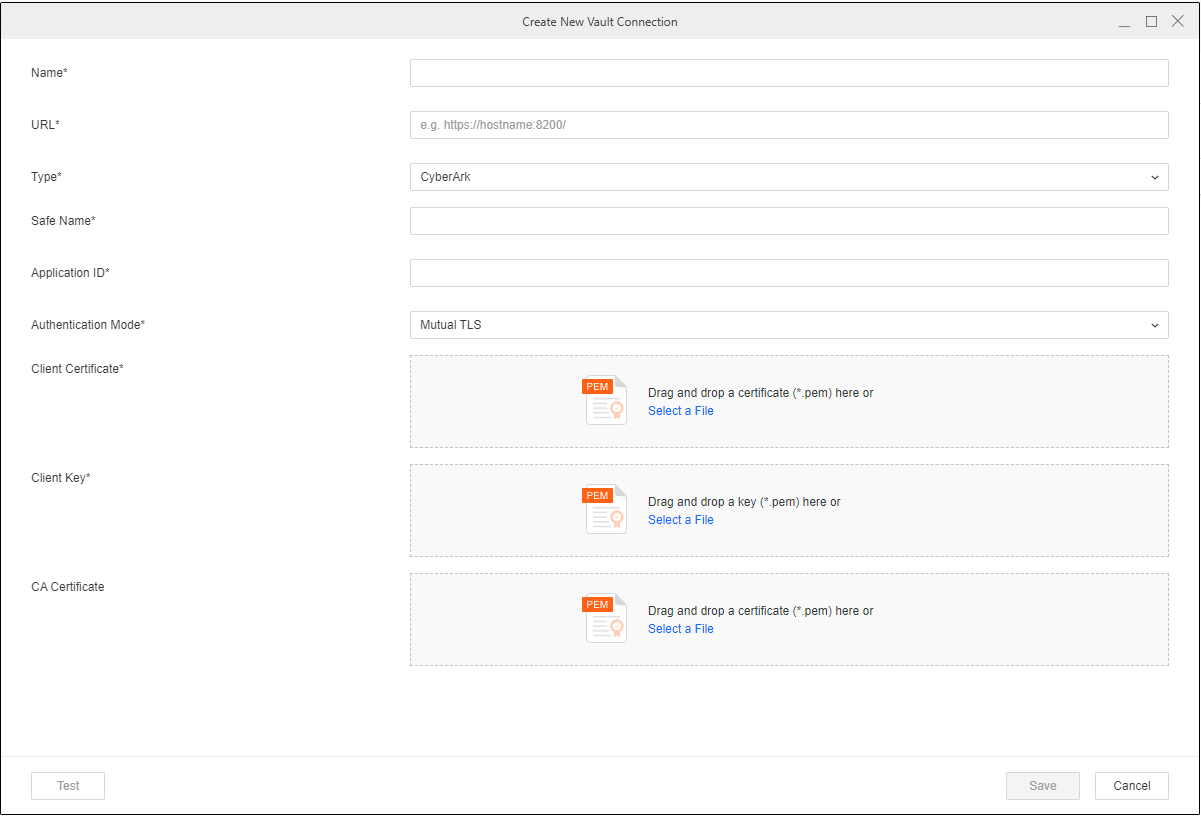

Erstellen Sie eine Cluster-Ask-Verbindung

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen. -

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen HyperAark.

-

URL: Geben Sie die URL Ihrer Kyle-Umgebung ein.

-

Sicherer Name: Geben Sie den Namen des KyrgyAark-Tresors ein, zu dem Sie eine Verbindung herstellen möchten.

-

Authentifizierungsmodus: Auswählen Mutual TLS.

-

Client-Zertifikat: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

-

Client-Schlüssel: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

-

-

Klicken Sie auf Speichern.

Der Zentralanmeldeinformationsanbieter vonCyperAark kann Caching zur Verbesserung der Leistung nutzen. Siehe Die amtliche Dokumentation vonCyperAark für weitere Einzelheiten. Wenn Caching aktiviert ist, führen Sie den folgenden Befehl aus, um den Cache nach dem Hinzufügen oder Aktualisieren von Datenbankanmeldeinformationen in Kyblog zu aktualisieren.

KopierenAppPrvMgr.exe RefreshCache

Erstellen Sie eine Google Secret Manager Vault-Verbindung

Voraussetzungen

Strategy erfordert ein Dienstkonto mit geheimen Schlüsseln für jede Google Secret Manager-Verbindung.

So erstellen Sie ein Dienstkonto mit geheimen Schlüsseln für jede Google Secret Manager-Verbindung:

-

Erstellen Sie ein neues Dienstkonto. Weitere Informationen finden Sie unter Erstellen Sie Dienstkonten.

-

Weisen Sie dem Konto einen geheimen Schlüssel zu. Weitere Informationen finden Sie unter Dienstkontoschlüssel erstellen und löschen.

Speichern Sie den geheimen Schlüssel JSON. Sie benötigen sie, um Ihre Vault-Verbindung zu erstellen.

-

Weisen Sie dem Dienstkonto die Rolle eines geheimen Managers als geheimer Zugriff für die entsprechenden Geheimnisse zu. Weitere Informationen finden Sie unter Zugriff gewähren.

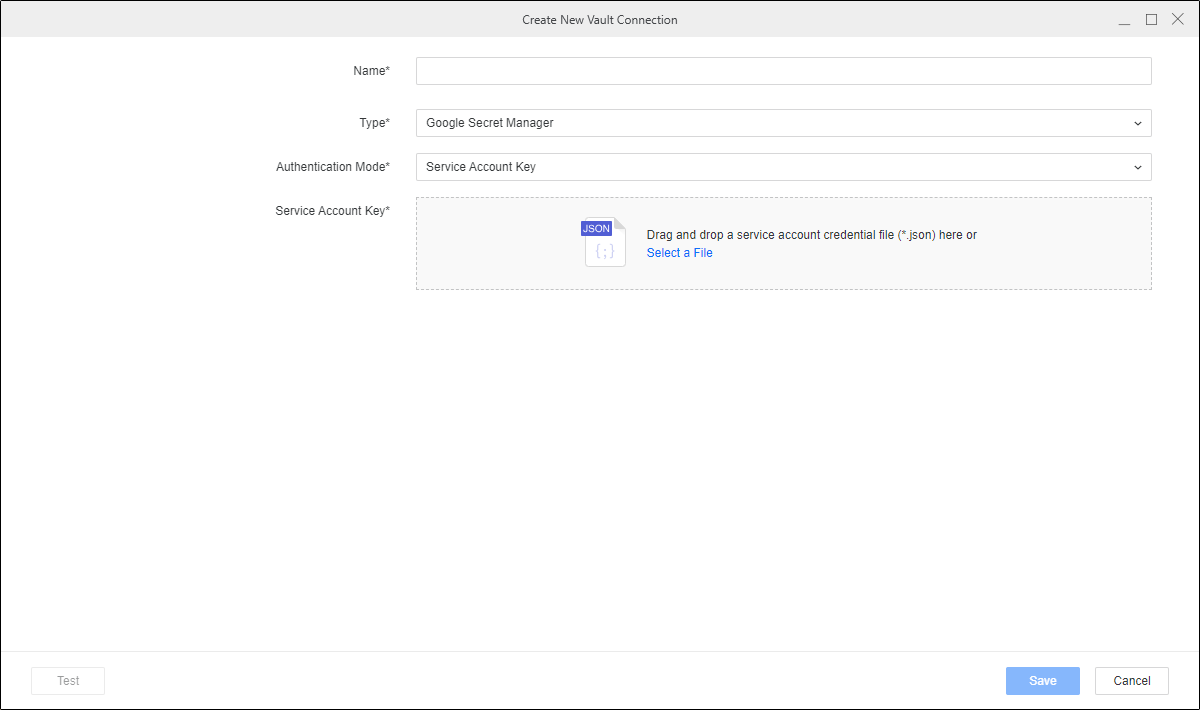

Erstellen Sie eine Google Secret Manager Vault-Verbindung

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen.

-

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen Google Secret Manager.

-

Authentifizierung Modus: Auswählen Dienstkontoschlüssel.

-

Dienstkontoschlüssel: Klicken Sie Wählen Sie eine Datei aus, wählen Sie die Anmeldeinformationsdatei für Ihr Dienstkonto aus und klicken Sie auf Öffnen.

Klicken Sie nach dem Hochladen der Datei auf JSON anzeigen Datei, um eine Vorschau der Datei anzuzeigen. Klicken Sie Entfernen oder Ersetzen, um eine neue JSON-Datei zu löschen oder hochzuladen.

-

-

Klicken Sie auf Speichern.

Hinweise zu Google Secret Manager

Der geheime Schlüssel, der den Benutzernamen und das Kennwort für Ihre Datenbank enthält, muss die folgende JSON verwenden Format: {"username": "my-username", "password": "my-password"}.

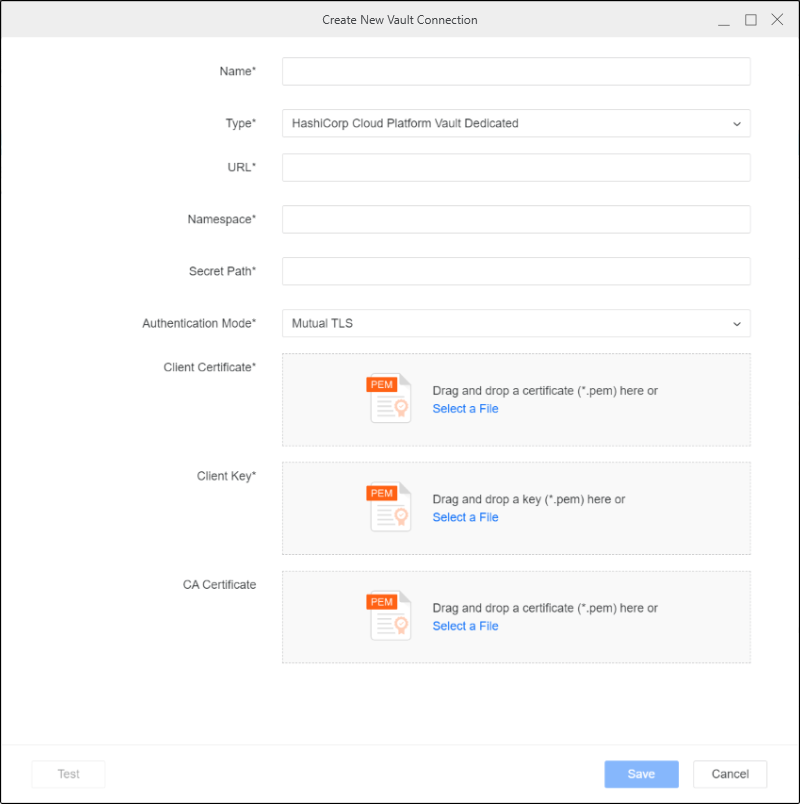

Erstellen Sie eine Hashcorp-Vault-Verbindung

Strategy unterstützt das Lesen des Schlüsselwerts (KV) geheime Engines (Version 1 und 2) und geheime Datenbank-Engines mit statischen Rollen aus Hashcorp Vault Community Version, Hashcorp Cloud Platform Vault Dedicated oder Hashcorp Vault Enterprise. Aspekte der Verbindung mit dem Hashcorp-Vault finden Sie unter Aspekte der Verbindung mit einem Hashcorp-Vault.

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen. -

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen Hashcorp Vault Community Version, Hashcorp Cloud Platform Vault – Eigene, oder Hashcorp Vault Enterprise.

-

URL: Geben Sie die URL Ihrer Hashcorp-Umgebung ein.

-

Namespace: Geben Sie Ihren Hashcorp-Namespace ein. Diese Option ist nur für Hashcorp Cloud Platform Vault Dedicated und Hashcorp Vault Enterprise verfügbar.

Weitere Informationen zu Hashcorp-Namespaces finden Sie unter HCP Aspekte des eigens für Vault verwendeten Namespaces.

-

Geheimer Pfad: Geben Sie den Pfad ein, in dem Ihre Hashcorp-Geheimnisse gespeichert sind.

-

Authentifizierungsmodus: Auswählen Mutual TLS.

-

Client-Zertifikat: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

-

Client-Schlüssel: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Öffnen.

-

CA-Zertifikat: Klicken Sie Wählen Sie eine Datei aus, wählen Sie Ihre Zertifikatsdatei aus und klicken Sie auf Eröffnung.

Weitere Informationen zum Erstellen von Zertifikaten finden Sie unter Konfiguration des Web-Services des Zentralen Anmeldeinformationsanbieters.

-

-

Klicken Sie auf Speichern.

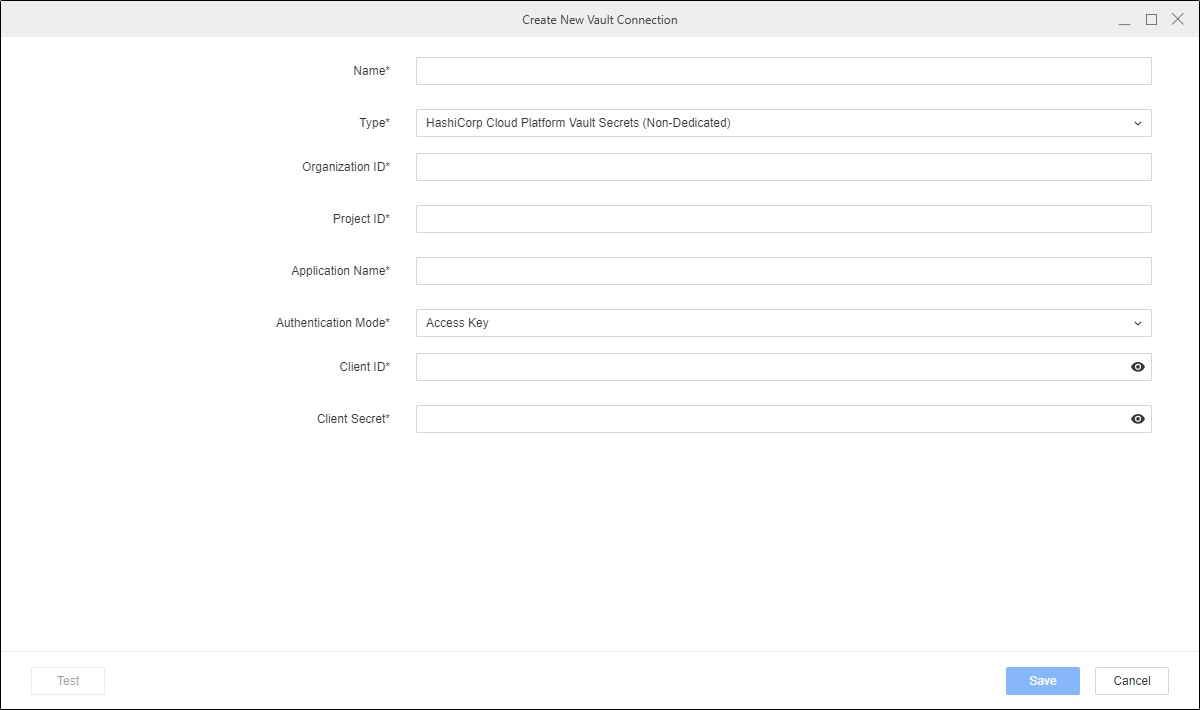

Erstellen Sie eine nicht dedizierte Vault-Verbindung für Hashcorp Cloud Platform Vault Secrets

Bevor Sie eine Vault-Secrets-Verbindung für die Hashcorp-Cloud-Plattform (HCP) erstellen, müssen Sie ein Service-Principal-Key-Paar erstellen und ihm die Rolle des Vault Secrets-App-Secret-Lesers zuweisen. Weitere Informationen finden Sie unter Rufen Sie die HCP- Organisation und die Projekt-ID ab.

- Öffnen Sie das Workstation-Fenster.

- Klicken Sie im Navigationsbereich auf Datenquellen.

-

Klicken Sie Vault-Verbindungen, um alle Vault-Verbindungen anzuzeigen.

-

Klicken Sie

Neue Vault-Verbindung hinzufügen.

Neue Vault-Verbindung hinzufügen. -

Geben Sie Werte in die folgenden Felder ein:

-

Name: Geben Sie einen Namen für Ihre Verbindung ein.

-

Typ: Auswählen Hashcorp Cloud Platform Vault-Geheimnisse (nicht dediziert).

-

Organisations-ID: Geben Sie Ihre Hashic-Unternehmens-ID ein.

-

Projekt-ID: Geben Sie Ihre Hashcorp-Projekt-ID ein.

-

Anwendungsname: Geben Sie den Namen Ihrer Hashcorp-Anwendung ein.

-

Authentifizierungsmodus: Auswählen Zugriffsschlüssel.

-

Client-ID: Geben Sie Ihre Hashcorp-Client-ID ein.

-

Geheimer Clientschlüssel: Geben Sie Ihren geheimen Clientschlüssel für HASHICORP ein.

-

-

Klicken Sie auf Speichern.

Aspekte der Verbindung mit einem Hashcorp-Vault

-

Strategy unterstützt nur statische Geheimnisse. Der geheime Schlüssel, der den Benutzernamen und das Kennwort enthält, muss die folgende JSON verwenden Format:

{"username": "my-username", "password": "my-password"}. -

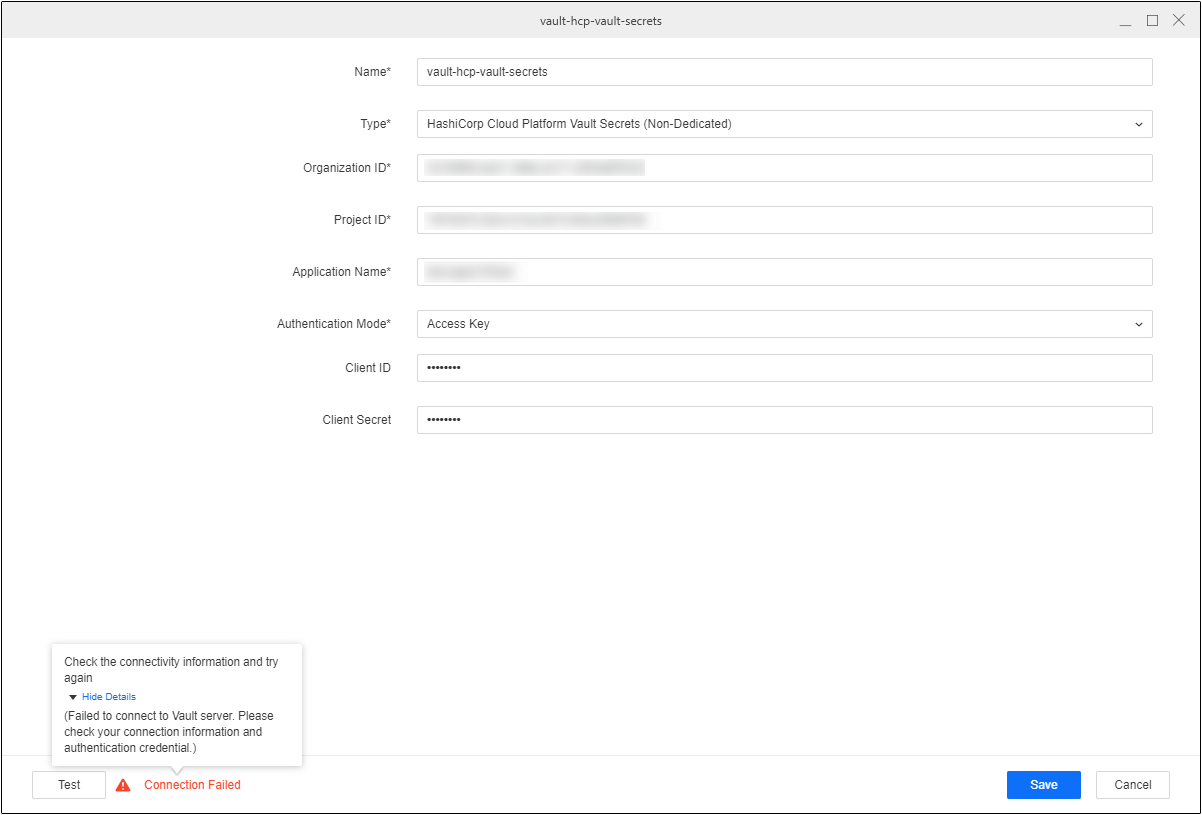

Die HCP Vault Secrets-Verbindung kann mit einer Fehlermeldung fehlschlagen. Dieser Fehler wird durch den Vertrauensspeicher im Betriebssystem verursacht. Es enthält nicht das von einer Zertifizierungsstelle (Ca) ausgegebene Zertifikat, das Sie für eine Verbindung mit dem HCP benötigen Server.

Um das Problem zu beheben:

-

Laden Sie die CA herunter Zertifikat in a

hcp-cacert.pem-Datei mit dem folgenden Befehl:Kopierenecho quit | openssl s_client -connect api.cloud.hashicorp.com:443 | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > hcp-cacert.pem -

Fügen Sie das Zertifikat zum Vertrauensspeicher Ihres Betriebssystems hinzu.

Wenn Sie Windows verwenden, lesen Sie Importieren Sie das Zertifikat in den lokalen Computerspeicher für weitere Informationen.

Wenn Sie Linux verwenden, lesen Sie So konfigurieren Sie Ihre CA Vertrauensliste in Linux für weitere Informationen.

-

-

Die TLS-Zertifikatauthentifizierung ist von Hashcorp für Hashic Cloud Platform Vault Dedicated-Umgebungen standardmäßig deaktiviert. Stellen Sie daher sicher, dass Sie eine Support-Anfrage einreichen und dieser folgen TLS Zertifikat-Authentifizierung, um TLS zu aktivieren Authentifizierung.

-

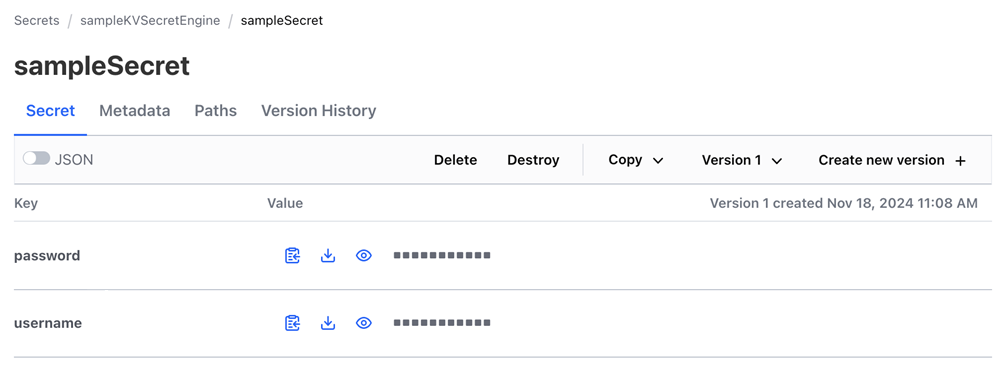

Bei Verwendung von Schlüsselwert (KV) Geheimnis-Engines stellen Sie sicher, dass die Datenbankanmeldeinformationen in den Schlüsseln Benutzername und Kennwort gespeichert sind. Im folgenden Beispiel finden Sie

sampleKVSecretEnginegeheimer Pfad undsampleSecretgeheimer Name, unter dem der Benutzername und das Kennwort in den Engine-Schlüsseln gespeichert sind.

-

Stellen Sie sicher, dass der Name des geheimen Schlüssels für alle Hashcorp-Versionen nicht geschachtelt ist. Sie können beispielsweise „secretName“, aber nicht „secretName/subpfad“ verwenden.

Ändern einer vorhandenen Vault-Verbindung

-

Um ein Vault-Verbindungsobjekt zu bearbeiten oder zu löschen, klicken Sie mit der rechten Maustaste darauf in der Tabelle und wählen Sie aus Bearbeiten oder Löschen.

-

Um allgemeine Eigenschaften, das Änderungsjournal oder den Sicherheitszugriff für die Änderung von ACLs anzuzeigen, klicken Sie mit der rechten Maustaste auf ein Vault-Verbindungsobjekt und wählen Sie „“. - Eigenschaften.

-

Klicken Sie auf OK.