Strategy ONE

Implantação segura do Windows

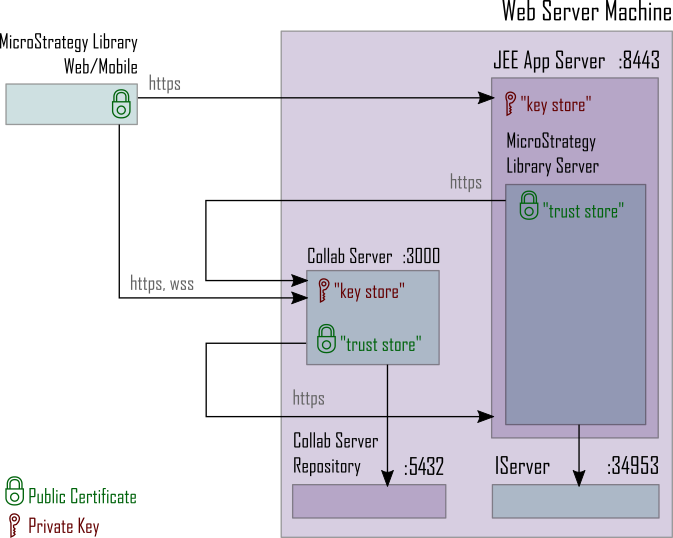

Uma implantação segura é altamente recomendada. Em um cenário de implantação seguro, você adiciona suporte HTTPS/TLS ao Library aplicativo. Os processos do servidor permanecerão na mesma máquina, mas se comunicarão entre si por meio de um canal seguro.

O diagrama a seguir mostra a implantação segura:

Execute o procedimento a seguir para permitir a comunicação segura entre o Library aplicativos e serviços em um servidor Windows. Estas instruções pressupõem que uma implantação padrão já foi concluída e que o Intelligence Server já foi habilitado para TLS.

Preparar arquivos para implantação segura

Entre em contato com o administrador do sistema para obter os seguintes arquivos e informações:

- Um arquivo de “armazenamento de chaves” no formato PKCS12 ou PFX que contém a chave privada e o certificado público desta máquina. No exemplo este arquivo é salvo como

keystore.pfxUse esse mesmo arquivo para o Collaboration Server e o Tomcat.

O servidor Collaboration suporta apenas o formato PKCS12 ou PFX.

- A senha usada para criar o arquivo de armazenamento de chaves.

A senha é necessária para ler o conteúdo do armazenamento de chaves. No exemplo, a senha é "keystore_password".

- Se o certificado do servidor não estiver assinado por uma autoridade de certificação pública, colete o certificado da CA raiz na cadeia. O arquivo 'certificado' permite que o Collaboration Server abra uma conexão segura com o Library servidor.

- Um arquivo de “armazenamento confiável” (que pode ser criado a partir dos certificados) e a senha usada.

O arquivo de armazenamento confiável é usado pelo Library servidor para abrir uma conexão segura com o servidor de colaboração.

Isto só é necessário se o certificado não for assinado por uma autoridade de certificação pública.

No exemplo, o arquivo é salvo como

truststore.pfxe a senha é "truststore_password".

Copie os arquivos obtidos na etapa 1 para o seguinte diretório:

C:\Program Files (x86)\MicroStrategy\Collaboration Server

Configurar servidor de aplicativos JEE seguro

Configure o Tomcat para usar HTTPS para configurar o Tomcat para ser um endpoint seguro:

-

Abra o seguinte diretório:

C:\Program Files (x86)\Common Files\MicroStrategy\Tomcat\apache-tomcat-9.0.12\conf - Abra o

server.xmlarquivo com um editor de texto. -

Procure o elemento Connector cuja porta é 8443. Certifique-se de que não esteja comentado. Se o Connector não existir, adicione-o.

-

Edite os atributos 'keystoreFile' e 'keystorePass' deste elemento.

<Connector protocol="org.apache.coyote.http11.Http11NioProtocol" port="8443" maxThreads="200" scheme="https" secure="true" SSLEnabled="true" keystoreFile="C:\Program Files (x86)\MicroStrategy\Collaboration Server\keystore.pfx" keystorePass="<keystore_passphrase>" clientAuth="false" sslProtocol="TLS"/> -

Salve e feche o arquivo.

Você pode consultar instruções mais detalhadas em Documentação do Tomcat.

Configurar seguro MicroStrategy Library Servidor

Modifique o MicroStrategy Library configurações do servidor para abrir uma conexão segura com o servidor de colaboração:

-

Navegue até o seguinte diretório:

C:\Program Files (x86)\Common Files\MicroStrategy\Tomcat\apache-tomcat-9.0.12\webapps\MicroStrategyLibrary\WEB-INF\classes\config -

Editar

configOverride.propertiesarquivo:Copiarservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>Todos os parâmetros diferenciam maiúsculas de minúsculas. Leia as instruções em MicroStrategy Library Propriedades de configuração do servidor Para maiores informações.

-

Salve e feche o arquivo.

-

Reinicie o servidor Tomcat.

-

Verifique se o MicroStrategy Library servidor está em execução:

- Abra um navegador da web e digite https://FQDN:8443/MicroStrategyLibrary

-

Se você vir a página de login, então MicroStrategy Library servidor está funcionando.

Configurar servidor de colaboração seguro

Modifique as configurações do servidor de colaboração:

-

Edite o

config.jsonarquivo localizado em:C:\Program Files (x86)\MicroStrategy\Collaboration Server -

Insira as seguintes linhas no arquivo. Eles fazem referência aos artefatos de segurança que criamos anteriormente.

Copiar"enableTls": true,

"keystoreFile": "C:/Program Files (x86)/MicroStrategy/Collaboration Server/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "C:/Program Files (x86)/MicroStrategy/Collaboration Server/certificate.pem" ]Todos os parâmetros diferenciam maiúsculas de minúsculas. Leia as instruções emPropriedades de configuração do Collaboration Server Para maiores informações.

-

Modifique o

authorizationServerUrlcampo noconfig.jsonarquivo para especificar “https”, a porta HTTPS (8443) e substituir “localhost” pelo nome de domínio totalmente qualificado (FQDN) para esta máquina.Deve ser parecido com o seguinte:

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

Certifique-se de que o arquivo ainda seja JSON válido. Copie o texto para uma Internet Validador JSON verificar.

-

Salve o arquivo.

-

Reinicie o servidor de colaboração.

-

Verifique se o servidor Collaboration está em execução:

-

Abra um navegador da web e digite

https://FQDN:3000/status -

Se você vir uma página da web (sem erros), o servidor de colaboração está funcionando.

-

Observe o seguinte:

-

Servidor de aplicativos JEE – armazenamento de chaves

Isso é usado para estabelecer a identidade do JEE App Server, que abriga o MicroStrategy Library servidor. Isso é alterado em um arquivo de configuração do sistema. Por exemplo, o

server.xmlarquivo em uma instalação do Tomcat. -

MicroStrategy Library servidor – armazenamento confiável

Usado para verificar a identidade do servidor Collaboration e/ou servidor Intelligence para chamadas HTTPS/TLS de saída quando o certificado do servidor não é assinado por uma autoridade de certificação pública. O armazenamento confiável é configurado no

configOverride.propertiesarquivo. -

MicroStrategy Servidor de colaboração – armazenamento de chaves/certificado

O armazenamento de chaves é usado para comunicação confiável entre o Library Cliente Web/Móvel e servidor de colaboração. O certificado é usado para verificar a identidade do Library servidor. O armazenamento de chaves e os certificados são configurados no arquivo

config.jsonarquivo.