MicroStrategy ONE

Linux 보안 배포

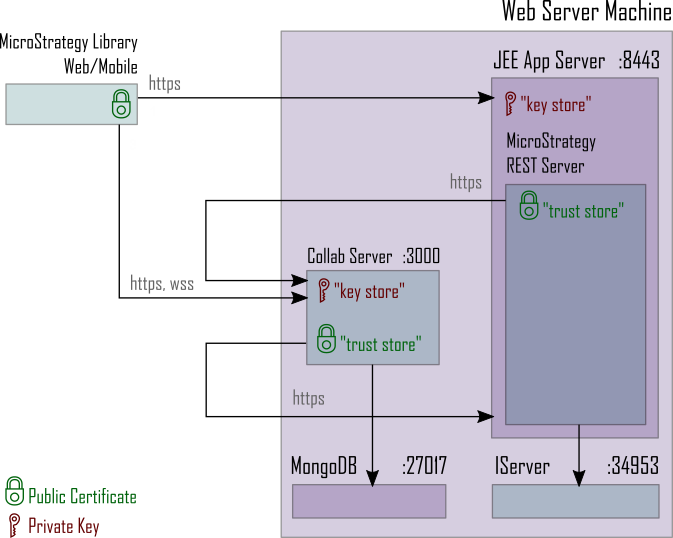

보안 배포를 적극 권장합니다. 보안 배포 시나리오에서는 HTTPS/TLS 지원을 추가합니다. Library 애플리케이션. 서버 프로세스는 동일한 시스템에 유지되지만 보안 채널을 통해 서로 통신합니다.

장치 간의 보안 통신을 활성화하려면 다음 절차를 수행하십시오. Library Windows 서버의 애플리케이션 및 서비스. 이 지침에서는 기본 배포가 이미 완료되었고 Intelligence Server가 이미 TLS를 활성화했다고 가정합니다.

보안 배포를 위한 파일 준비

시스템 관리자에게 문의하세요 다음 파일과 정보를 얻으려면:

- 이 시스템의 개인 키와 공개 인증서를 포함하는 PKCS12 또는 PFX 형식의 "키 저장소" 파일입니다. 예제에서 이 파일은 다음과 같이 저장됩니다.

keystore.pfxCollaboration 서버와 Tomcat 모두에 이 동일한 파일을 사용하십시오.

Collaboration 서버는 PKCS12 또는 PFX 형식만 지원합니다.

- 키 저장소 파일을 생성하는 데 사용되는 암호입니다.

키 저장소의 내용을 읽으려면 암호가 필요합니다. 예에서 암호는 "keystore_password"입니다.

-

서버/리프 인증서가 최종적으로 공용 인증 기관에 의해 서명되지 않은 경우 모든 인증서를 PEM 형식으로 수집합니다. 여기에는 체인의 모든 인증서가 포함되어야 합니다. '인증서' 파일을 사용하면 Collaboration 서버가 다음에 대한 보안 연결을 열 수 있습니다. Library 섬기는 사람.

- "신뢰 저장소" 파일(인증서에서 생성될 수 있음) 및 사용된 암호.

신뢰 저장소 파일은 다음에서 사용됩니다. Library Collaboration 서버에 대한 보안 연결을 엽니다.

이는 인증서가 공용 인증 기관에서 서명되지 않은 경우에만 필요합니다.

예시에서는 파일이 다음과 같이 저장됩니다.

truststore.pfx비밀번호 문구는 "truststore_password"입니다.

1단계에서 얻은 파일을 다음 디렉터리에 복사합니다.

<INSTALL_PATH>/CollaborationServer

보안 JEE 앱 서버 설정

HTTPS를 사용하여 Tomcat을 보안 엔드포인트로 구성하도록 Tomcat을 구성합니다.

-

다음 디렉터리를 엽니다.

<TOMCAT_INSTALL_DIRECTORY>/conf - 열기

server.xml텍스트 편집기로 파일을 만듭니다. -

포트가 8443인 커넥터 요소를 찾습니다. 주석 처리되지 않았는지 확인하세요. 커넥터가 없으면 추가하세요.

-

이 요소의 'keystoreFile' 및 'keystorePass' 속성을 편집합니다.

<Connector protocol="org.apache.coyote.http11.Http11NioProtocol" port="8443" maxThreads="200" scheme="https" secure="true" SSLEnabled="true" keystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx" keystorePass="<keystore_passphrase>" clientAuth="false" sslProtocol="TLS"/> -

파일을 저장하고 닫습니다.

자세한 안내는 에서 확인하실 수 있습니다. 톰캣 문서.

보안 설정 MicroStrategy Library 섬기는 사람

수정하다 MicroStrategy Library Collaboration 서버에 대한 보안 연결을 열기 위한 서버 설정:

-

다음 디렉터리로 이동합니다.

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

편집하다

configOverride.properties파일:복사services.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>모든 매개변수는 대소문자를 구분합니다. 지침을 읽으십시오. Collaboration Server 구성 속성 자세한 내용은.

-

파일을 저장하고 닫습니다.

-

Tomcat 서버를 다시 시작합니다.

-

다음을 확인하세요. MicroStrategy Library 서버가 실행 중입니다:

- 웹 브라우저를 열고 https://FQDN:8443/MicroStrategyLibrary를 입력합니다.

-

로그인 페이지가 보이면 MicroStrategy Library 서버가 작동 중입니다.

보안 협업 서버 설정

Collaboration 서버 설정을 수정합니다.

-

편집하다

config.json파일 위치:<INSTALL_PATH>/CollaborationServer -

파일에 다음 줄을 삽입합니다. 이는 이전에 생성한 보안 아티팩트를 참조합니다.

복사"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]모든 매개변수는 대소문자를 구분합니다. 다음 지침을 읽어보세요. Collaboration Server 구성 속성 자세한 내용은.

-

수정하다

authorizationServerUrl필드config.json파일을 사용하여 "https", HTTPS 포트(8443)를 지정하고 "localhost"를 이 시스템의 정규화된 도메인 이름(FQDN)으로 바꿉니다.다음과 같아야 합니다.

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

파일이 여전히 유효한 JSON인지 확인하세요. 텍스트를 인터넷에 복사 JSON 유효성 검사기 확인하기 위해.

-

파일을 저장합니다.

-

협업 서버를 다시 시작하십시오.

-

Collaboration 서버가 실행 중인지 확인합니다.

-

웹 브라우저를 열고 입력하세요.

https://FQDN:3000/status -

웹 페이지가 오류 없이 표시되면 Collaboration 서버가 작동하는 것입니다.

-

다음 사항에 유의합니다.

-

JEE 앱 서버 - 키 저장소

이는 JEE App Server의 ID를 설정하는 데 사용됩니다. MicroStrategy Library 섬기는 사람. 이는 시스템 구성 파일에서 변경됩니다. 예를 들어,

server.xmlTomcat 설치 파일입니다. -

MicroStrategy Library 서버 - 신뢰 저장소

서버 인증서가 공용 인증 기관에서 서명되지 않은 경우 나가는 HTTPS/TLS 호출에 대해 Collaboration 서버 및/또는 Intelligence 서버의 신원을 확인하는 데 사용됩니다. 신뢰 저장소는 다음 위치에 구성됩니다.

configOverride.properties파일. -

MicroStrategy 협업 서버 – 키 저장소/인증서

키 저장소는 다음과 같은 신뢰할 수 있는 통신에 사용됩니다. Library 웹/모바일 클라이언트 및 협업 서버. 인증서는 본인의 신원을 확인하는 데 사용됩니다. Library 섬기는 사람. 키 저장소와 인증서는

config.json파일.