MicroStrategy ONE

Distribuzione sicura Linux

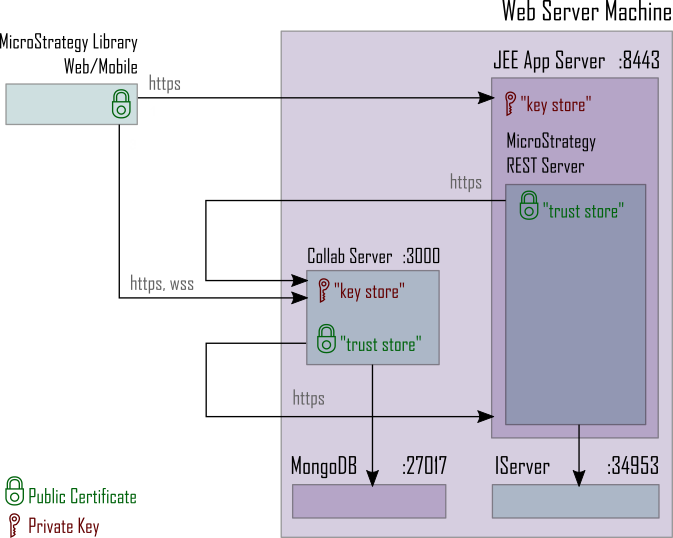

Si consiglia vivamente una distribuzione sicura. In uno scenario di distribuzione sicura, si aggiunge il supporto HTTPS/TLS all'applicazione Library. I processi del server rimarranno sulla stessa macchina, ma comunicheranno tra loro attraverso un canale sicuro.

Effettuare la seguente procedura per abilitare la comunicazione sicura tra le applicazioni e i servizi di Library su un server Windows. Queste istruzioni presuppongono che sia già stata completata una distribuzione predefinita e che Intelligence Server sia già stato abilitato per TLS.

Preparare i file per la distribuzione sicura

Contattare l'amministratore di sistema per ottenere i seguenti file e informazioni:

- Un file "archivio chiavi" in formato PKCS12 o PFX che contiene la chiave privata e il certificato pubblico per questa macchina. Nell'esempio il file è salvato con il nome

keystore.pfxUtilizza lo stesso file sia per il Server di collaborazione sia per Tomcat.

Il Server di collaborazione supporta solo il formato PKCS12 o PFX.

- La passphrase utilizzata per creare il file dell'archivio chiavi.

La passphrase è necessaria per leggere il contenuto dell'archivio chiavi. Nell'esempio, la passphrase è "keystore_password".

-

Se il certificato server/foglia non viene infine firmato da un'autorità di certificazione pubblica, raccogli tutti i certificati in formato PEM. Ciò dovrebbe includere tutti i certificati nella catena. Il file "certificato" consente al server di collaborazione di aprire una connessione sicura al server Library.

- Un file "trust store" (che può essere creato dai certificati) e la passphrase utilizzata.

Il file di archivio certificati attendibili viene utilizzato dal server Library per aprire una connessione sicura al Server di collaborazione.

Ciò è necessario solo se il certificato non è firmato da un'autorità di certificazione pubblica.

Nell'esempio il file è salvato con il nome

truststore.pfxe la passphrase è "truststore_password".

Copiare i file ottenuti nel passaggio 1 nella seguente directory:

<INSTALL_PATH>/CollaborationServer

Configura il server sicuro dell'app JEE

Configura Tomcat per utilizzare HTTPS per configurare Tomcat come endpoint sicuro:

-

Apri la seguente directory:

<TOMCAT_INSTALL_DIRECTORY>/conf - Aprire il

server.xmlfile con un editor di testo. -

Cerca l'elemento Connector la cui porta è 8443. Assicurati che non sia commentato. Se il connettore non esiste, aggiungilo.

-

Modifica gli attributi "keystoreFile" e "keystorePass" di questo elemento.

Copia<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="200"

scheme="https"

secure="true"

SSLEnabled="true">

<SSLHostConfig certificateVerification="none" sslProtocol="TLS">

<Certificate certificateKeystorePassword="<keystore_passphrase>" certificateKeystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx"/>

</SSLHostConfig>

</Connector> -

Salva e chiudi il file.

È possibile consultare istruzioni più dettagliate all'indirizzo Documentazione Tomcat.

Configurare un server MicroStrategy Library sicuro

Modificare le impostazioni del server MicroStrategy Library per aprire una connessione sicura al Server di collaborazione:

-

Passare alla seguente directory:

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

Modifica

configOverride.propertiesfile:Copiaservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>Tutti i parametri fanno distinzione tra maiuscole e minuscole. Leggere le istruzioni in Proprietà di configurazione del server di collaborazione per ulteriori informazioni.

-

Salva e chiudi il file.

-

Riavvia il server Tomcat.

-

Verifica che il server MicroStrategy Library sia in esecuzione:

- Aprire un browser Web e immettere https://FQDN:8443/MicroStrategyLibrary

-

Se viene visualizzata la pagina di accesso, il server MicroStrategy Library funziona.

Configura il server di collaborazione sicuro

Modificare le impostazioni del server di collaborazione:

-

Modificare il

config.jsonfile che si trova in:<INSTALL_PATH>/CollaborationServer -

Inserisci le seguenti righe nel file. Questi fanno riferimento agli artefatti di sicurezza che abbiamo creato in precedenza.

Copia"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]Tutti i parametri fanno distinzione tra maiuscole e minuscole. Leggere le istruzioni in Proprietà di configurazione del server di collaborazione per ulteriori informazioni.

-

Modificare il

authorizationServerUrlcampo nelconfig.jsonper specificare "https" , la porta HTTPS (8443) e sostituire "localhost" con il nome di dominio completo (FQDN) per questo computer.Dovrebbe assomigliare al seguente:

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

Assicurati che il file sia ancora JSON valido. Copia il testo in Internet Validatore JSON per verificare.

-

Salvare il file.

-

Riavviare il server di collaborazione.

-

Verificare che il server di collaborazione sia in esecuzione:

-

Aprire un browser Web e immettere

https://FQDN:3000/status -

Se viene visualizzata una pagina Web (senza errori), il server di collaborazione funziona.

-

Si noti quanto segue:

-

JEE App Server: archivio chiavi

Viene utilizzato per stabilire l'identità del JEE App Server, che ospita il server MicroStrategy Library. Questo viene modificato in un file di configurazione del sistema. Ad esempio, il

server.xmlin un'installazione di Tomcat. -

Server MicroStrategy Library: archivio certificati attendibili

Utilizzato per verificare l'identità del server di collaborazione e/o del server di intelligence per le chiamate HTTPS/TLS in uscita quando il certificato del server non è firmato da un'autorità di certificazione pubblica. L'archivio certificati attendibili è configurato in

configOverride.propertiesfile. -

MicroStrategy Collaboration Server: archivio chiavi/certificato

L'archivio chiavi viene utilizzato per comunicazioni attendibili tra il client Library Web/Mobile e il server di collaborazione. Il certificato viene utilizzato per verificare l'identità del server Library. L'archivio chiavi e i certificati sono configurati in

config.jsonfile.