Strategy ONE

Sichere Linux-Bereitstellung

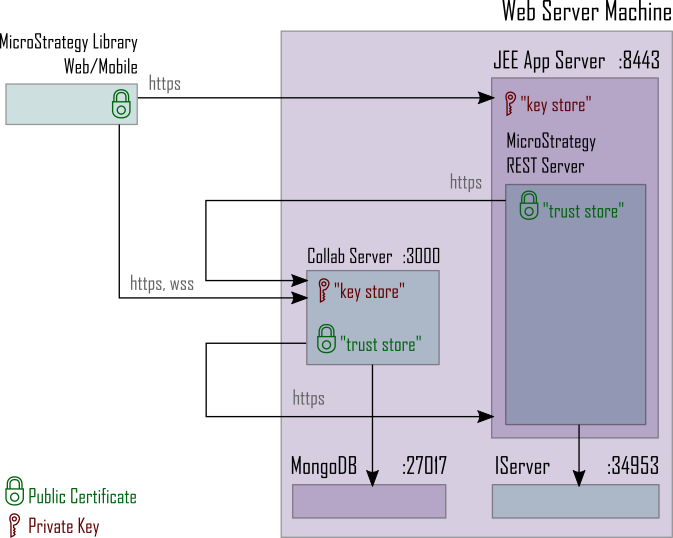

Eine sichere Bereitstellung wird dringend empfohlen. In einem sicheren Bereitstellungsszenario fügen Sie der Library-Anwendung HTTPS/TLS-Unterstützung hinzu. Die Serverprozesse bleiben auf derselben Maschine, kommunizieren jedoch über einen sicheren Kanal miteinander.

Führen Sie das folgende Verfahren durch, um eine sichere Kommunikation zwischen den Library-Anwendungen und -Diensten auf einem Windows-Server zu aktivieren. Diese Anweisungen setzen voraus, dass eine Standardbereitstellung bereits abgeschlossen ist und der Intelligence-Server bereits TLS-aktiviert wurde.

Vorbereiten von Dateien für die sichere Bereitstellung

Kontaktieren Sie Ihren Systemadministrator um die folgenden Dateien und Informationen zu beziehen:

- Eine „Key Store“-Datei im PKCS12- oder PFX-Format, die den privaten Schlüssel und das öffentliche Zertifikat für diesen Computer enthält. Im Beispiel ist diese Datei gespeichert unter

keystore.pfxVerwenden Sie dieselbe Datei für Collaboration Server und Tomcat.

Der Collaboration Server unterstützt nur das PKCS12- oder PFX-Format.

- Die zum Erstellen der Schlüsselspeicherdatei verwendete Passphrase.

Die Passphrase wird zum Lesen des Inhalts des Schlüsselspeichers benötigt. Im Beispiel lautet die Passphrase „keystore_password“.

-

Wenn das Server-/Leaf-Zertifikat letztendlich nicht von einer öffentlichen Zertifizierungsstelle signiert ist, sammeln Sie alle Zertifikate im PEM-Format. Dies sollte alle Zertifikate in der Kette umfassen. Die Datei 'Zertifikat' erlaubt es dem Collaboration Server, eine sichere Verbindung zum Library Server herzustellen.

- Eine „Trust Store“-Datei (die aus den Zertifikaten erstellt werden kann) und die verwendete Passphrase.

Die Vertrauensspeicherdatei wird vom Library-Server zum Öffnen einer sicheren Verbindung zum Collaboration-Server verwendet.

Dies ist nur erforderlich, wenn das Zertifikat nicht von einer öffentlichen Zertifizierungsstelle signiert ist.

Im Beispiel ist die Datei gespeichert unter

truststore.pfxund die Passphrase ist „truststore_password“.

Kopieren Sie die in Schritt 1 erhaltenen Dateien in das folgende Verzeichnis:

<INSTALL_PATH>/CollaborationServer

Einrichten eines sicheren JEE-App-Servers

Konfigurieren Sie Tomcat für die Verwendung von HTTPS, um Tomcat als sicheren Endpunkt zu konfigurieren:

-

Öffnen Sie das folgende Verzeichnis:

<TOMCAT_INSTALL_DIRECTORY>/conf - Öffnen Sie die

server.xml-Datei mit einem Text-Editor. -

Suchen Sie nach dem Connector-Element mit dem Port 8443. Stellen Sie sicher, dass es nicht auskommentiert ist. Wenn der Connector nicht vorhanden ist, fügen Sie ihn hinzu.

-

Bearbeiten Sie die Attribute „keystoreFile“ und „keystorePass“ dieses Elements.

Kopieren<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="200"

scheme="https"

secure="true"

SSLEnabled="true">

<SSLHostConfig certificateVerification="none" sslProtocol="TLS">

<Certificate certificateKeystorePassword="<keystore_passphrase>" certificateKeystoreFile="<INSTALL_PATH>/CollaborationServer/keystore.pfx"/>

</SSLHostConfig>

</Connector> -

Speichern und schließen Sie die Datei.

Detailliertere Anweisungen finden Sie unter Tomcat-Dokumentation.

Sicheren MicroStrategy Library Server einrichten

Ändern Sie die MicroStrategy-Library-Servereinstellungen, um eine sichere Verbindung zum Collaboration-Server herzustellen:

-

Navigieren Sie zum folgenden Verzeichnis:

<TOMCAT_INSTALL_DIRECTORY>/webapps/MicroStrategyLibrary/WEB-INF/classes/config -

Bearbeiten

configOverride.propertiesDatei:Kopierenservices.collaboration.baseURL=https://<FQDN>:3000

// set tlsEnabled to true only when the certificate is not assigned by a public certificate authority

services.collaboration.tlsEnabled=true

trustStore.path=\WEB-INF\truststore.pfx

trustStore.passphrase=<truststore_password>Bei allen Parametern muss die Groß-/Kleinschreibung beachtet werden. Lesen Sie die Anweisungen in Konfigurationseigenschaften des Collaboration-Servers für weitere Informationen.

-

Speichern und schließen Sie die Datei.

-

Starten Sie den Tomcat-Server neu.

-

Überprüfen Sie, ob der MicroStrategy Library-Server ausgeführt wird:

- Öffnen Sie einen Webbrowser und geben Sie https://FQDN:8443/MicroStrategyLibrary ein

-

Wenn eine Anmeldeseite angezeigt wird, funktioniert der MicroStrategy Library-Server.

Einrichten eines sicheren Collaboration-Servers

Ändern Sie die Collaboration-Servereinstellungen:

-

Bearbeiten Sie die

config.jsonDatei befindet sich in:<INSTALL_PATH>/CollaborationServer -

Fügen Sie die folgenden Zeilen in die Datei ein. Diese verweisen auf die Sicherheitsartefakte, die wir zuvor erstellt haben.

Kopieren"enableTls": true,

"keystoreFile": "<INSTALL_PATH>/CollaborationServer/keystore.pfx",

"passphrase": "<keystore_passphrase>",

"trustedCerts": [ "<INSTALL_PATH>/CollaborationServer/certificate.pem" ]Bei allen Parametern muss die Groß-/Kleinschreibung beachtet werden. Lesen Sie die Anweisungen in Konfigurationseigenschaften des Collaboration-Servers für weitere Informationen.

-

Ändern Sie die

authorizationServerUrlFeld inconfig.jsonGeben Sie in der Datei „https“ den HTTPS-Port (8443) an und ersetzen Sie „localhost“ durch den vollqualifizierten Domänennamen (FQDN) für diesen Computer.Es sollte ungefähr wie folgt aussehen:

authorizationServerUrl: https://<FQDN>:8443/MicroStrategyLibrary/api -

Stellen Sie sicher, dass die Datei immer noch gültiges JSON ist. Kopieren Sie den Text in ein Internet JSON-Validator zu verifizieren.

-

Speichern Sie die Datei.

-

Starten Sie den Collaboration-Server neu.

-

Überprüfen Sie, ob der Collaboration-Server ausgeführt wird:

-

Öffnen Sie einen Webbrowser und geben Sie ein

https://FQDN:3000/status -

Wenn Sie eine Webseite (ohne Fehler) sehen, funktioniert der Collaboration-Server.

-

Beachte das Folgende:

-

JEE App Server – Schlüsselspeicher

Dies wird verwendet, um die Identität des JEE App Servers herzustellen, auf dem sich der MicroStrategy Library-Server befindet. Dies wird in einer Systemkonfigurationsdatei geändert. Beispiel:

server.xml-Datei in einer Tomcat-Installation. -

MicroStrategy Library Server – Vertrauensspeicher

Wird verwendet, um die Identität des Collaboration-Servers und/oder Intelligence-Servers für ausgehende HTTPS/TLS-Anrufe zu überprüfen, wenn das Serverzertifikat nicht von einer öffentlichen Zertifizierungsstelle signiert ist. Der Vertrauensspeicher ist in konfiguriert

configOverride.propertiesDatei. -

MicroStrategy Collaboration Server – Schlüsselspeicher/Zertifikat

Der Schlüsselspeicher wird für die vertrauenswürdige Kommunikation zwischen dem Library Web/Mobile Client und dem Collaboration Server verwendet. Das Zertifikat dient zur Verifizierung der Identität des Library-Servers. Der Schlüsselspeicher und die Zertifikate sind im konfiguriert

config.jsonDatei.