MicroStrategy ONE

Esegui l'integrazione con provider EMM compatibili con AppConfig

MicroStrategy HyperMobile può essere integrato con qualsiasi provider EMM (Enterprise Mobility Management) che supporta le linee guida di AppConfig. App Configuration for the Enterprise (AppConfig) offre il primo approccio standard per la configurazione e la protezione delle applicazioni aziendali. L'obiettivo dell'iniziativa AppConfig è definire una raccolta di best practice affinché gli sviluppatori di applicazioni aziendali interpretino le configurazioni e le politiche di sicurezza delle applicazioni dai sistemi EMM (Enterprise Mobility Management) e i sistemi EMM possano configurare e proteggere le applicazioni mobili. AppConfig consente alle aziende di sfruttare gli investimenti esistenti in sistemi EMM, VPN e soluzioni di gestione delle identità.

- iOS

- Android

- Configurazione app

Configurare informazioni quali connettività Intelligence Server, informazioni sul progetto, configurazione della schermata home e impostazioni generali dell'app in modo da eliminare la necessità di informare gli utenti finali sulla configurazione iniziale.

-

Contribuite a prevenire gli attacchi man-in-the-middle fornendo un hash del certificato attendibile che aiuta a stabilire una connessione sicura.

-

Norme di sicurezza e controllo accessi

Limita l'esecuzione delle app solo sui dispositivi approvati e applica criteri di sicurezza quali la crittografia obbligatoria e la prevenzione della perdita di dati a livello di app.

-

Abilitare in modo selettivo alle app approvate l’uso di un tunnel delle app per la connessione al backend e alle reti aziendali.

Di seguito è descritto il flusso di lavoro per l'integrazione MicroStrategy HyperMobile con un provider EMM che supporta AppConfig. Vengono forniti esempi per VM Workspace ONE UEM (in precedenza AirWatch) e Microsoft Intune, ma le istruzioni possono essere estrapolate per l'integrazione MicroStrategy HyperMobile con un altro provider EMM conforme a AppConfig.

Aggiungere l'applicazione MicroStrategy HyperMobile e configurare le configurazioni delle applicazioni

- Accedere alla macchina virtuale Area di lavoro ONE UEM Console.

-

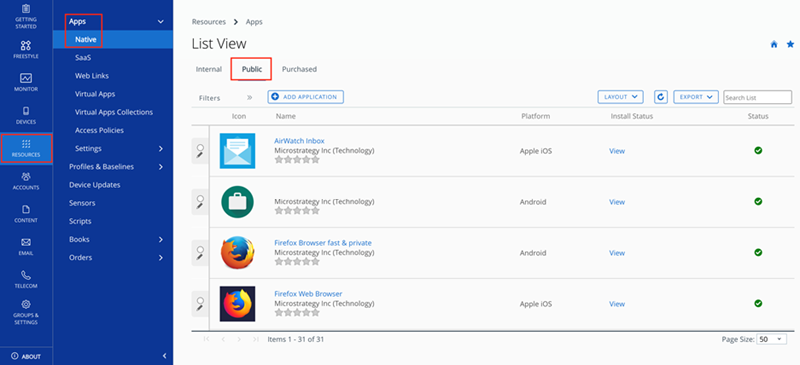

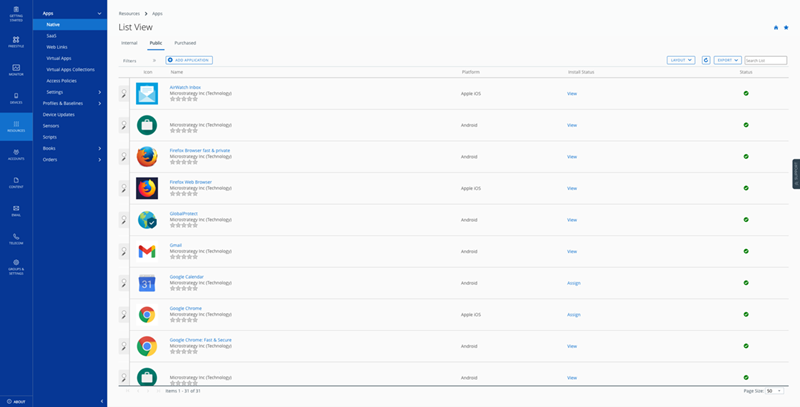

Vai a Risorse > App > Nativo > Pubblico.

- Fare clic su Aggiungi applicazione.

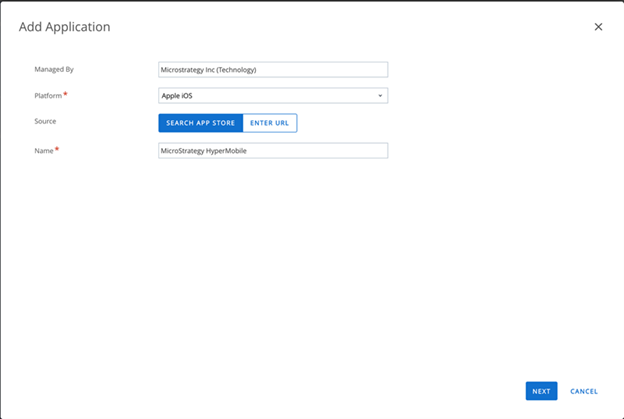

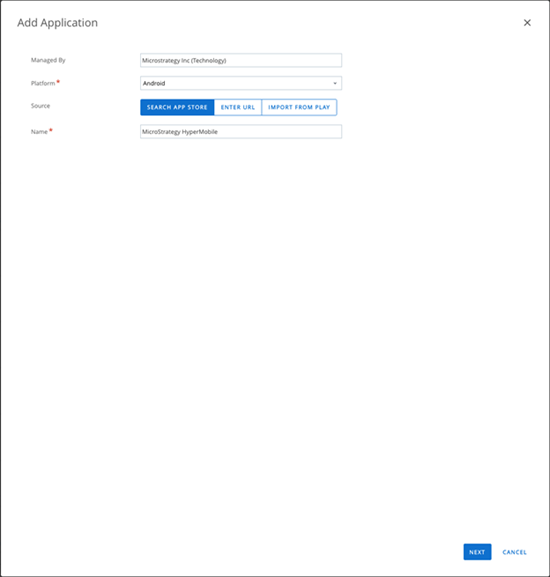

- Nella finestra di dialogo Aggiungi applicazione, scegliere Apple iOS dall'elenco a discesa Piattaforma.

- Selezionare Cerca nell'App Store come Origine.

-

Nel campo Nome immettere MicroStrategy HyperMobile.

- Quando viene visualizzata l'applicazione, fare clic su di essa.

- Nella schermata seguente fare clic su Selezionare per aggiungerlo.

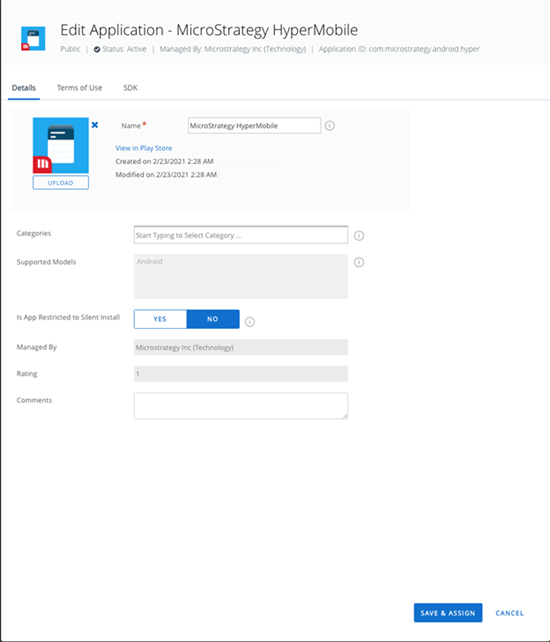

- Fare clic su Salva e assegna per assegnare l'applicazione ai dispositivi.

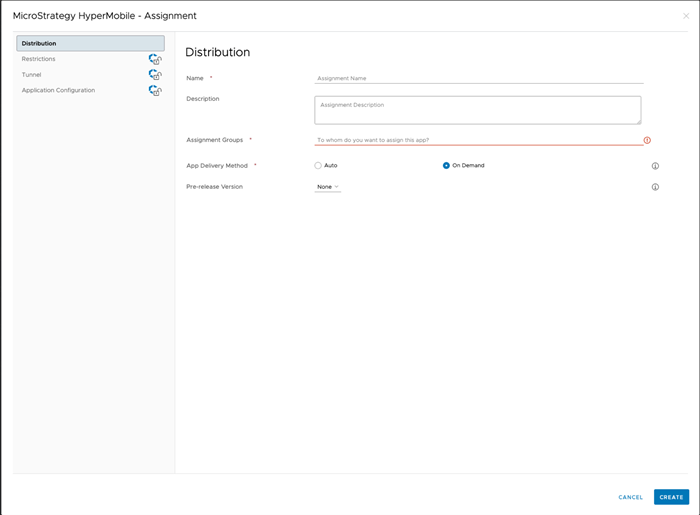

- Nella schermata Aggiungi compito, inserire un nome e gruppi di assegnazioni.

- Modificare il compito da Limitazioni e Tunnel e altri attributi schede.

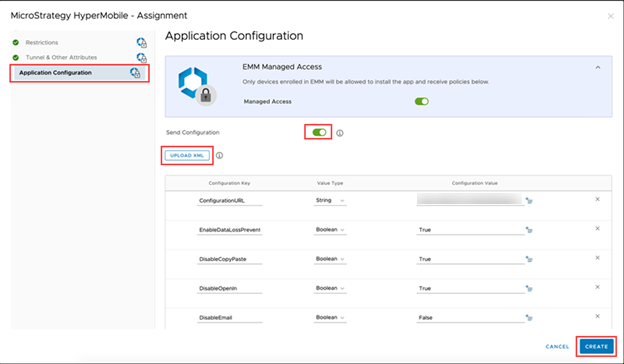

- Vai a Configurazione applicazione scheda e abilitare il Invia configurazione attiva/disattiva.

- Aggiungere le chiavi di configurazione e i tipi di valore desiderati e quelli trovati in Impostazioni di sicurezza personalizzate sezione.

-

Completare tutti i campi obbligatori e fare clic su Crea per completare la configurazione.

- Pubblica l'app sui dispositivi nella lista di distribuzione.

- Accedi a Portale di Intune.

-

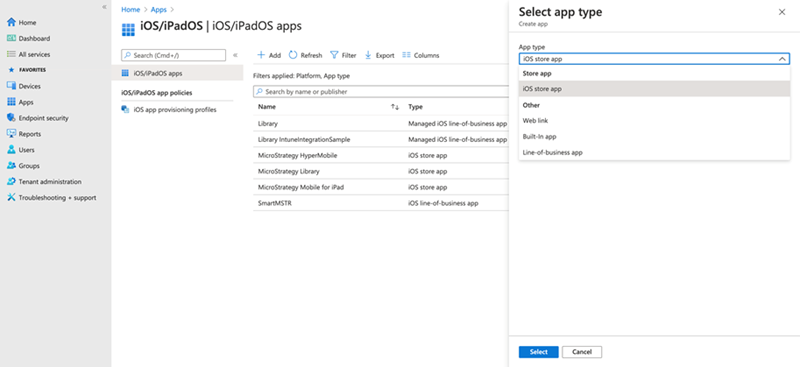

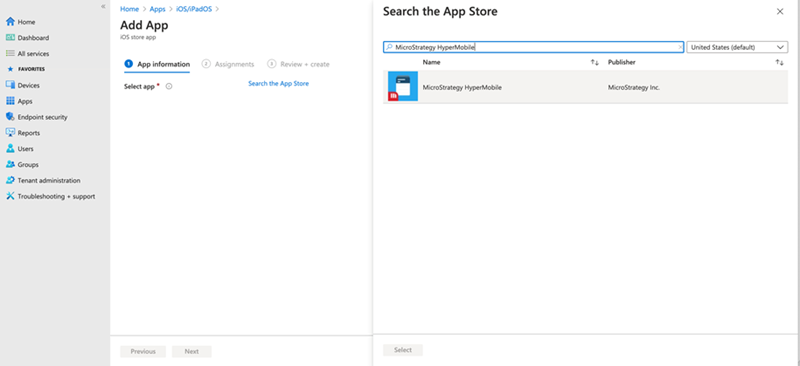

Vai a App > iOS/iPadOS > + Aggiungi e selezionare App dello store per iOS da Tipo di app elenco a discesa.

- Toccare Cerca nell’Apple Store.

-

Cercare MicroStrategy HyperMobile e selezionare l’applicazione.

- Inserire Informazioni e assegnazioni app e creare l'applicazione.

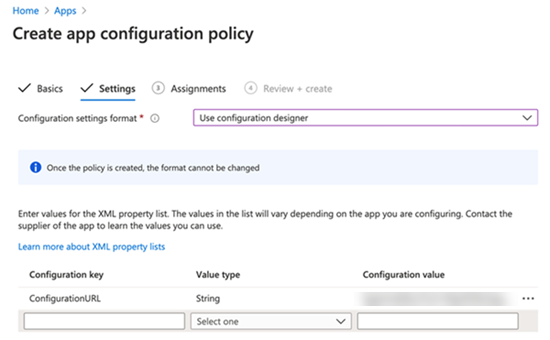

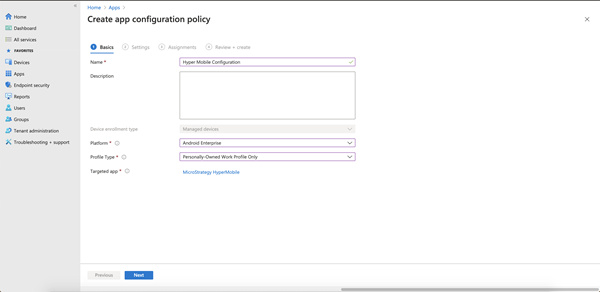

- Vai a App > Criteri di configurazione app > + Aggiungi e selezionare Dispositivi gestiti.

- Immettere il nome della policy e la piattaforma.

- Selezionare MicroStrategy HyperMobile app creata nei passaggi 1-4 e toccare Avanti.

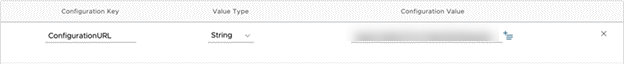

-

Nel Impostazioni di configurazione scheda , scegliere Usa Configuration Designer per inserire chiavi personalizzate e valori trovati in Impostazioni di sicurezza personalizzate sezione.

Le sezioni seguenti spiegano come utilizzare l'integrazione AppConfig per eseguire il push delle configurazioni nell'app MicroStrategy HyperMobile , configurare App Tunnel e configurare restrizioni di sicurezza.

Configurazione app

Grazie a AppConfig, un amministratore mobile può definire dal server EMM un set di chiavi di configurazione che l'app MicroStrategy HyperMobile accetta dal server. Queste chiavi di configurazione sono definite nella console di amministrazione EMM e normalmente archiviate come parte di un profilo assegnato all'app per la distribuzione. È possibile configurare queste configurazioni nella console di VM Workspace ONE UEM durante il processo di distribuzione dell'applicazione. Il provider EMM può inoltre aggiornare le configurazioni over-the-air in qualsiasi momento futuro per un'applicazione esistente, senza richiedere la reinstallazione dell'app stessa. È possibile creare assegnazioni di profili differenti per distribuire l'applicazione in gruppi di dispositivi diversi, applicando così a ciascuno impostazioni di configurazione diverse.

Una delle chiavi di configurazione che possono essere inviate all'app MicroStrategy HyperMobile è la ConfigurationURL che è un collegamento per la connessione al Server Library su cui è distribuita la scheda Hyper. Agli utenti finali viene chiesto di accedere con le opzioni di autenticazione corrispondenti, in modo da configurare le informazioni di connettività con facilità.

Per configurare la configurazione dell'app in VM Workspace ONE UEM Console, durante il configurazione dell’applicazione e della configurazione descritto sopra, impostare il valore di ConfigurationURL all'URL che contiene le informazioni di configurazione.

Ottenere ConfigurationURL

- Aprire MicroStrategy Workstation.

- Vai a Ambienti tab.

- Fare clic con il pulsante destro del mouse su un ambiente, scegliere Proprietà e fare clic su URL di configurazione di HyperIntelligence per Mobile.

Aggiunta di certificato

Aggiunta del certificato aiuta a prevenire gli attacchi man-in-the-middle usando un hash del certificato attendibile per convalidare la connessione a un server. È possibile trasferire un hash del certificato attendibile da una piattaforma EMM, come ad esempio VM Workspace One UEM, da utilizzare per verificare l’identità del server. Per utilizzare la funzione di associazione del certificato disponibile con AppConfig, accedere a Risorse > App > Nativo > Pubblico > MicroStrategy HyperMobile > Assegnazione. Fare quindi clic sul nome del compito, accedere a Configurazione applicazione e fornire l'hash del certificato nel campo MappaCertificati nel seguente formato:

hostnameA,certificateHashAAd esempio, quella seguente potrebbe essere la stringa CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPer supportare l'associazione del certificato per più ambienti o per fornire hash del certificato aggiuntivi per un host, separare tutto hostname,certificateHash viene associato a una barra verticale ("|"). Ad esempio,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2L'hash del certificato deve iniziare con sha256/.

Norme di sicurezza e controllo accessi

Le organizzazioni richiedono una protezione granulare e una protezione dalla perdita dei dati all'interno delle loro applicazioni aziendali, per impedire la fuoriuscita di dati e documenti sensibili al di fuori del controllo aziendale. Ad esempio, un'app può includere funzionalità che un'azienda desidera disabilitare per motivi di sicurezza, come la possibilità di sincronizzare i dati con un cloud pubblico come Dropbox. AppConfig sfrutta le funzionalità pronte all'uso di iOS per applicare le impostazioni di sicurezza e il controllo dell'accesso alle app aziendali.

Impostazioni di sicurezza personalizzate

Oltre alla configurazione Mobile specificata da ConfigurationURL, gli amministratori possono limitare la disponibilità di alcune funzioni dell'app al fine di evitare fughe o perdite di dati. Queste restrizioni vengono trasmesse a MicroStrategy HyperMobile aggiungendo le coppie chiave-valore nella sezione Configurazione applicazione della schermata Aggiungi assegnazione. Le seguenti restrizioni possono essere aggiunte come coppie chiave-valore BOOLEAN:

| Token di sicurezza personalizzati | Funzionalità |

| EnableDataLossPrevention | L'interruttore principale per tutte le restrizioni delle app. Altre opzioni, come DisableEmail oppure DisableCopyPaste, ha effetto solo quando EnableDataLossPrevention è impostato su true |

| DisableEmail | Disabilita la funzione e-mail nell'app (limitato all'app di posta nativa per iOS) |

| DisableOpenIn | Disabilita tutte le funzionalità di condivisione in MicroStrategy HyperMobile, inclusa la condivisione di schede o file. Disabilitare anche tutti i collegamenti sulle schede Hyper. |

| DisableCopyPaste | Disabilita le opzioni di copia o incolla su tutti i campi di testo e le caselle di testo |

| DisableCameraAccess | Disabilitare la funzione scanner di codici QR e codici a barre |

| DisableSaveToPhotos | Disabilitare il menu “Salva nella foto” nella finestra a comparsa nativa di iOS quando si condividono le schede Hyper |

| DisableSpotlightSearch | Disabilita le funzioni di ricerca Spotlight |

Per verificare le impostazioni di sicurezza in MicroStrategy HyperMobile, accedere a Account > Visualizza registro. Durante la visualizzazione del registro, è possibile visualizzare le impostazioni di sicurezza.

App Tunnel

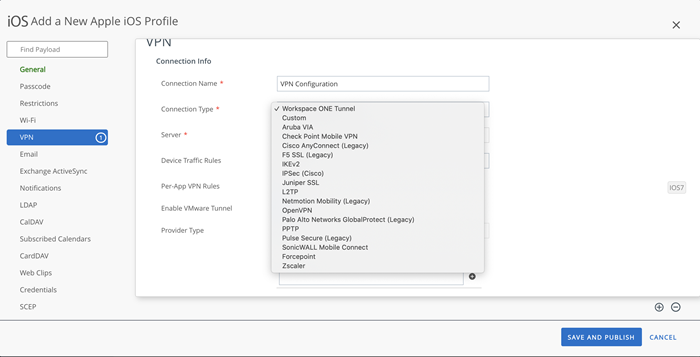

È possibile che un’applicazione richieda l’accesso a servizi Web protetti da un firewall aziendale, il che richiede un App Tunnel sicuro. Il protocollo VPN per-app consente di raggiungere l'obiettivo di creare un app tunnel sicuro. Ad esempio, VM Workspace ONE UEM può distribuire profili VPN ai dispositivi gestiti e consentire ad app come MicroStrategy HyperMobile di configurare VPN personalizzate in base ai profili. Le impostazioni VPN sono incluse nei profili dispositivo su VM Workspace ONE UEM Console.

- Creare un profilo dispositivo con AppProxy VPN abilitato e assegnarlo al dispositivo. Ad esempio, in VM Workspace ONE UEM Console, configurare e distribuire il profilo VPN in Dispositivi > Profili e risorse > Profili > Aggiungi o modifica il profilo iOS > VPN, dove è possibile specificare i domini/nomi host nel profilo per l'attivazione automatica della VPN.

-

Configurare la VPN nel profilo del dispositivo selezionando VPN > Configura e impostando Tipo di connessione sulla VPN desiderata.

-

Pubblica il profilo del dispositivo nei gruppi di dispositivi. Impostare i Gruppi assegnati nella pagina Generali del profilo dispositivo e Salva e pubblica il profilo del dispositivo ai gruppi di dispositivi.

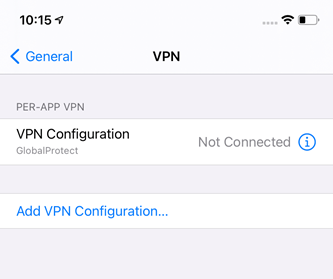

Dopo aver assegnato il profilo dispositivo al dispositivo, è possibile visualizzare tutte le impostazioni della VPN a livello app in Impostazioni > VPN.

-

Configurare il profilo VPN per app per MicroStrategy HyperMobile e autorizzarlo a utilizzare la VPN scegliendo il profilo del dispositivo nel profilo VPN per app. Fare clic su MicroStrategy HyperMobile in App > Nativo. Fare clic su Assegna e modificare il compito.

- Installare la VPN scelta sul dispositivo e aprirla.

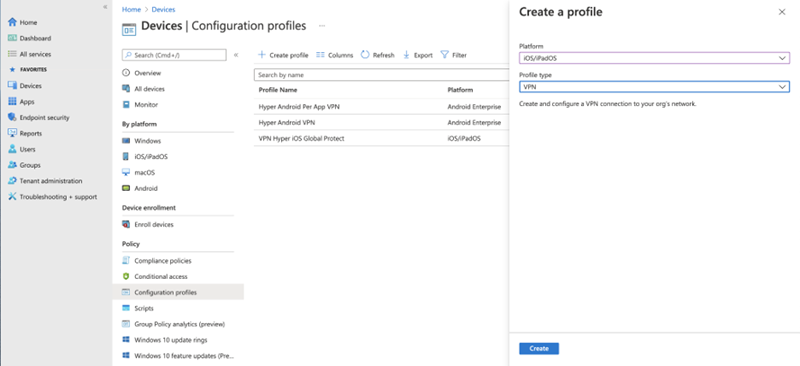

- Nella console Microsoft Intune creare un profilo di configurazione per VPN:

Vai a Dispositivi > Profili di configurazione > Crea profilo.

- Scegliere iOS/iPadOS.

- Dall'elenco a discesa Tipo di profilo scegliere VPN.

-

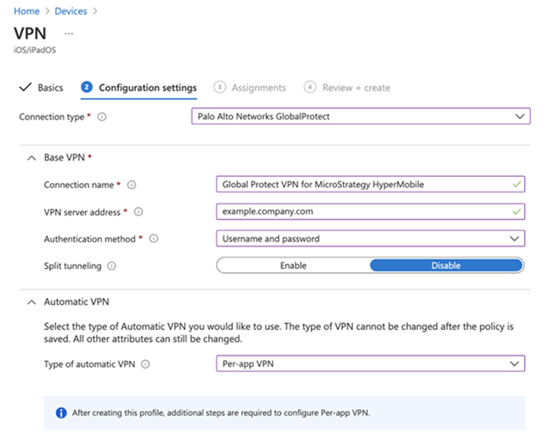

Compilare le impostazioni di base e di configurazione pertinenti. Assegnare le impostazioni ai gruppi corrispondenti e creare il profilo. Ecco un esempio di configurazione VPN per Palo Alto Networks GlobalProtect.

- Dall'elenco a discesa Tipo di VPN automatica, scegliere VPN per app.

-

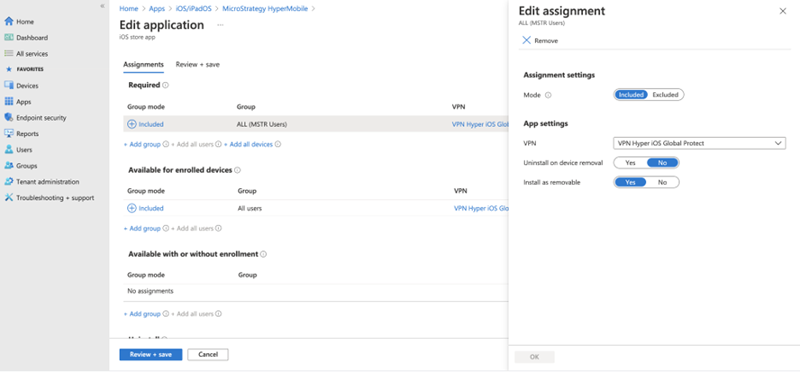

Vai a App > iOS/iPadOS e modificare l'applicazione MicroStrategy HyperMobile . Modifica Assegnazione > Impostazioni app > VPN selezionando il profilo VPN creato nel passaggio 2 e salvando le modifiche.

- Aprire l'applicazione VPN scelta sul dispositivo.

Per ulteriori informazioni, consultare il documentazione ufficiale Microsoft.

Queste impostazioni diventano effettive dopo il push di MicroStrategy HyperMobile al dispositivo. All'avvio, MicroStrategy HyperMobile si connette automaticamente al server VPN e l'icona VPN viene visualizzata sul lato sinistro della barra di stato.

- Configurazione app

Configurare informazioni quali connettività Intelligence Server, informazioni sul progetto, configurazione della schermata home e impostazioni generali dell'app in modo da eliminare la necessità di informare gli utenti finali sulla configurazione iniziale.

-

Contribuite a prevenire gli attacchi man-in-the-middle fornendo un hash del certificato attendibile che aiuta a stabilire una connessione sicura.

-

Norme di sicurezza e controllo accessi

Limita l'esecuzione delle app solo sui dispositivi approvati e applica criteri di sicurezza quali la crittografia obbligatoria e la prevenzione della perdita di dati a livello di app.

-

Abilitare in modo selettivo alle app approvate l’uso di un tunnel delle app per la connessione al backend e alle reti aziendali.

Di seguito è descritto il flusso di lavoro per l'integrazione MicroStrategy HyperMobile con un provider EMM che supporta AppConfig. Vengono forniti esempi per VM Workspace ONE UEM (in precedenza AirWatch) e Microsoft Intune, ma le istruzioni possono essere estrapolate per l'integrazione MicroStrategy HyperMobile con un altro provider EMM conforme a AppConfig.

Aggiungere l'applicazione MicroStrategy HyperMobile e configurare le configurazioni delle applicazioni

-

Accedere a VM Workspace ONE UEM Console.

-

Vai a Risorse > Nativo > Pubblico.

- Fare clic su Aggiungi applicazione.

- Nella finestra di dialogo Aggiungi applicazione, scegliere Android dall'elenco a discesa Piattaforma.

- Selezionare Cerca nell'App Store come Origine.

-

Nel campo Nome immettere MicroStrategy HyperMobile e fare clic su Avanti.

-

Quando viene visualizzata l'applicazione, fare clic su di essa e quindi Selezionare nella schermata seguente per aggiungerlo.

-

Fare clic su Salva e assegna per assegnare l'applicazione ai dispositivi.

-

Nella schermata Assegnazione, immettere un nome e gruppi di assegnazioni.

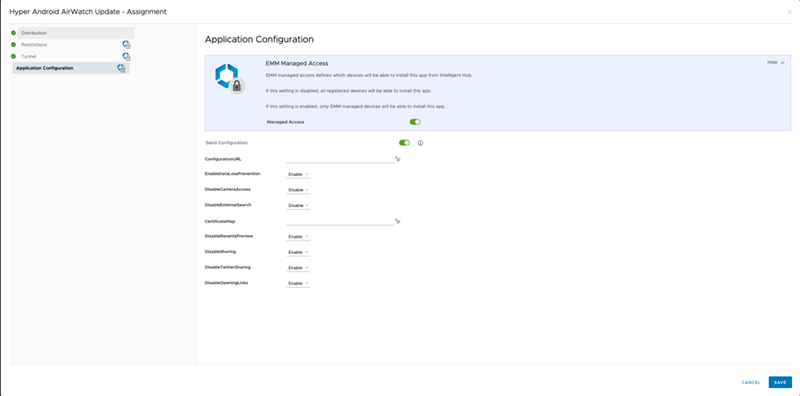

- Vai a Configurazione applicazione scheda e abilitare il Invia configurazione attiva/disattiva.

-

Completare tutti i campi obbligatori e fare clic su Crea per completare la configurazione.

- Pubblica l'app sui dispositivi nella lista di distribuzione.

- Accedi a Portale di Intune.

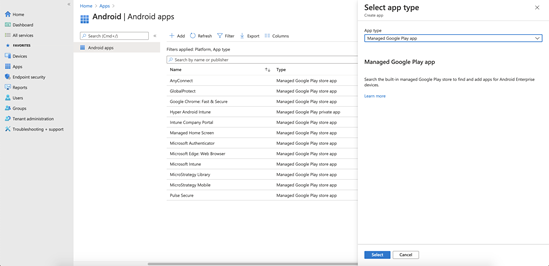

- Vai a App > Android e fare clic su + Aggiungi.

-

Dall'elenco a discesa Tipo di app, scegliere App gestita Google Play quindi fare clic su Selezionare.

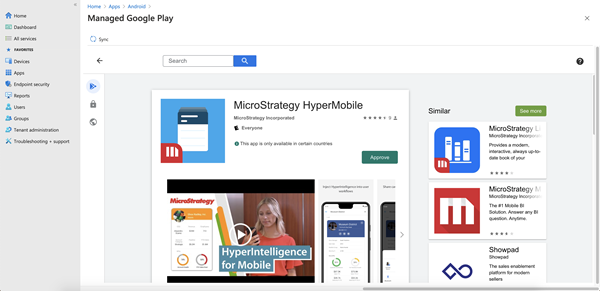

- Nella barra di ricerca di Google Play, cercare MicroStrategy HyperMobile.

-

Fare clic su MicroStrategy HyperMobile app nei risultati e fare clic su Approva pulsante .

- Fare clic su Sinc pulsante nell'angolo in alto a sinistra. MicroStrategy HyperMobile dovrebbe essere presente nell'elenco delle app Android. Se non viene visualizzato, fare clic su Aggiorna per aggiornare l'elenco di app.

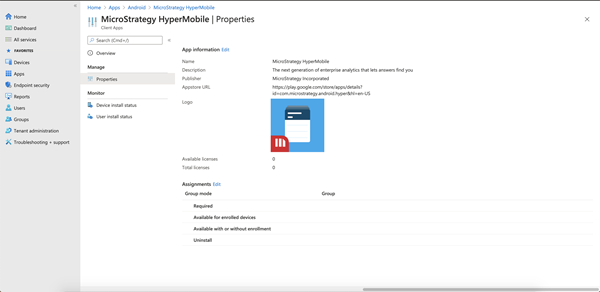

-

Fare clic su MicroStrategy HyperMobile app, quindi fare clic su Proprietà. Individuare la sezione Compiti e fare clic su Modifica. Assegnare l'app ai gruppi e agli utenti richiesti.

- Vai a App > Criteri di configurazione dell'app e fare clic su + Aggiungi > Dispositivi gestiti.

-

Assegna un nome alla configurazione. Scegliere Android Enterprise. Nell'elenco a discesa Tipo di profilo, scegliere un'opzione. Per App mirata, scegliere MicroStrategy HyperMobile e fare clic su Avanti.

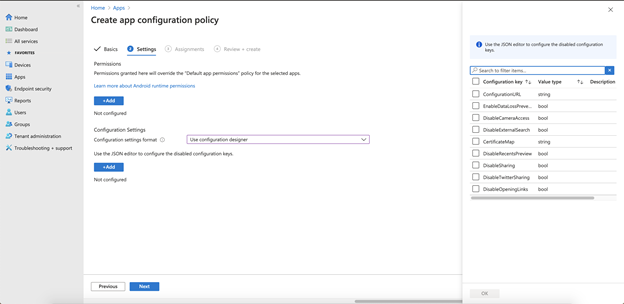

- In Impostazioni di configurazione, scegliere Usa Configuration Designer e fare clic su + Aggiungi.

-

Nel riquadro a destra vengono visualizzate le chiavi di configurazione disponibili per l'app MicroStrategy HyperMobile . Selezionare la casella relativa alle chiavi da aggiungere e fare clic su OK.

- Inserire il valore di Configurazione per le chiavi di configurazione scelte e fare clic su Avanti.

- Nella pagina Assegnazioni assegnare la configurazione dell'app ai gruppi, agli utenti e ai dispositivi necessari.

- Nell'ultima schermata fare clic su Crea. La configurazione dell'app viene applicata ai gruppi, agli utenti e ai dispositivi specificati per l'app MicroStrategy HyperMobile .

Le sezioni seguenti spiegano come utilizzare l'integrazione AppConfig per eseguire il push delle configurazioni nell'app MicroStrategy HyperMobile , configurare App Tunnel e configurare restrizioni di sicurezza.

Configurazione app

Grazie a AppConfig, un amministratore mobile può definire dal server EMM un set di chiavi di configurazione che l'app MicroStrategy HyperMobile accetta dal server. Queste chiavi di configurazione sono definite nella console di amministrazione EMM e normalmente archiviate come parte di un profilo assegnato all'app per la distribuzione. È possibile configurare queste configurazioni nella console di VM Workspace ONE UEM durante il processo di distribuzione dell'applicazione. Il provider EMM può inoltre aggiornare le configurazioni over-the-air in qualsiasi momento futuro per un'applicazione esistente, senza richiedere la reinstallazione dell'app stessa. È possibile creare assegnazioni di profili differenti per distribuire l'applicazione in gruppi di dispositivi diversi, applicando così a ciascuno impostazioni di configurazione diverse.

Una delle chiavi di configurazione che possono essere inviate all'app MicroStrategy HyperMobile è la ConfigurationURL che è un collegamento per la connessione al Server Library dove è distribuita la scheda Hyper. Agli utenti finali viene chiesto di accedere con le opzioni di autenticazione corrispondenti, in modo da configurare le informazioni di connettività con facilità.

Per configurare la configurazione dell'app in VM Workspace ONE UEM Console, durante il configurazione dell’applicazione e della configurazione descritto sopra, impostare il valore di ConfigurationURL all'URL che contiene le informazioni di configurazione.

Ottenere ConfigurationURL

- Aprire MicroStrategy Workstation.

- Vai a Ambienti tab.

- Fare clic con il pulsante destro del mouse su un ambiente, scegliere Proprietà e fare clic su URL ambiente.

Aggiunta di certificato

Aggiunta del certificato aiuta a prevenire gli attacchi man-in-the-middle usando un hash del certificato attendibile per convalidare la connessione a un server. È possibile trasferire un hash del certificato attendibile da una piattaforma EMM, come ad esempio VM Workspace One UEM, da utilizzare per verificare l’identità del server. Per utilizzare la funzione di associazione del certificato disponibile con AppConfig, accedere a Risorse > App > Nativo > Pubblico > MicroStrategy HyperMobile > Assegnazione. Fare quindi clic sul nome del compito, accedere a Configurazione applicazione e fornire l'hash del certificato nel campo MappaCertificati nel seguente formato:

hostnameA,certificateHashAAd esempio, quella seguente potrebbe essere la stringa CertificateMap.

yourLibraryServer.com,sha256/yourCertificateHashPer supportare l'associazione del certificato per più ambienti o per fornire hash del certificato aggiuntivi per un host, separare tutto hostname,certificateHash viene associato a una barra verticale ("|"). Ad esempio,

hostnameA,certificateHashA1|hostnameB,certificateHashB|hostnameA,certificateHashA2L'hash del certificato deve iniziare con sha256/ oppure sha1/.

Norme di sicurezza e controllo accessi

Le organizzazioni richiedono una protezione granulare e una protezione dalla perdita dei dati all'interno delle loro applicazioni aziendali, per impedire la fuoriuscita di dati e documenti sensibili al di fuori del controllo aziendale. Ad esempio, un'app può includere funzionalità che un'azienda desidera disabilitare per motivi di sicurezza, come la possibilità di sincronizzare i dati con un cloud pubblico come Dropbox. AppConfig sfrutta le funzionalità pronte all'uso di Android per applicare le impostazioni di sicurezza e il controllo dell'accesso alle app aziendali.

Impostazioni di sicurezza personalizzate

Oltre alla configurazione Mobile specificata da ConfigurationURL, gli amministratori possono limitare la disponibilità di alcune funzioni dell'app al fine di evitare fughe o perdite di dati. Queste restrizioni vengono trasmesse a MicroStrategy HyperMobile aggiungendo le coppie chiave-valore nella sezione Configurazione applicazione della schermata Aggiungi assegnazione. Le seguenti restrizioni possono essere aggiunte come coppie chiave-valore BOOLEAN:

| Token di sicurezza personalizzati | Funzionalità |

| EnableDataLossPrevention | L'interruttore principale per tutte le restrizioni delle app. Altre opzioni, come DisableSharing oppure DisableCameraAccess, ha effetto solo quando EnableDataLossPrevention è impostato su true |

| DisableSharing | Disabilitare la condivisione dell'immagine della scheda e l'esportazione del file di registro |

| DisableTwitterSharing | Disabilita la condivisione su Twitter |

| DisableOpeningLinks | Disabilita i collegamenti di apertura sulle schede |

| DisableCameraAccess | Disabilitare la funzione scanner di codici QR e codici a barre |

| DisableRecentsPreview | Disabilita screenshot sulla schermata delle app recenti |

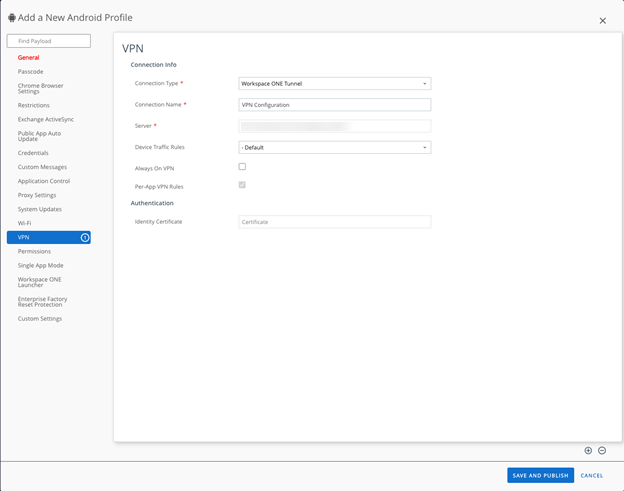

App Tunnel

È possibile che un’applicazione richieda l’accesso a servizi Web protetti da un firewall aziendale, il che richiede un App Tunnel sicuro. Il protocollo VPN per-app consente di raggiungere l'obiettivo di creare un app tunnel sicuro. Ad esempio, VM Workspace ONE UEM può distribuire profili VPN ai dispositivi gestiti e consentire ad app come MicroStrategy HyperMobile di configurare VPN personalizzate in base ai profili. Le impostazioni VPN sono incluse nei profili dispositivo su VM Workspace ONE UEM Console.

-

Creare un profilo dispositivo con AppProxy VPN abilitato e assegnarlo al dispositivo. Ad esempio, in VM Workspace One UEM Console, configurare e distribuire il profilo VPN in Risorse > Profili e baseline > Profili > Consente di aggiungere o modificare il profilo > VPN, dove è possibile specificare i domini/nomi host nel profilo per l'attivazione automatica della VPN.

-

Configurare la VPN nel profilo del dispositivo impostando Tipo di connessione sulla VPN desiderata.

-

Pubblica il profilo del dispositivo nei gruppi di dispositivi. Impostare i Gruppi assegnati nella pagina Generali del profilo dispositivo e Salva e pubblica il profilo del dispositivo ai gruppi di dispositivi.

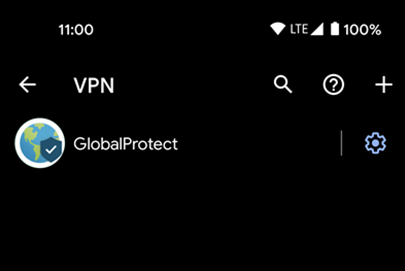

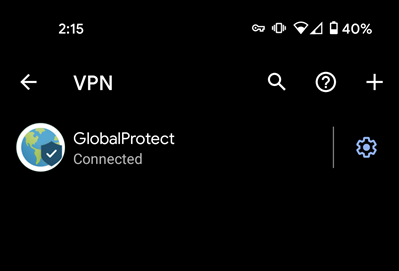

Dopo aver assegnato il profilo dispositivo al dispositivo, è possibile visualizzare tutte le impostazioni della VPN a livello app in Impostazioni > Rete e Internet > Avanzate > VPN.

-

Configurare la VPN nel profilo del dispositivo impostando Tipo di connessione sulla VPN desiderata.

-

Pubblica il profilo del dispositivo nei gruppi di dispositivi. Impostare i Gruppi assegnati nella pagina Generali del profilo dispositivo e Salva e pubblica il profilo del dispositivo ai gruppi di dispositivi.

Dopo aver assegnato il profilo dispositivo al dispositivo, è possibile visualizzare tutte le impostazioni della VPN a livello app in Impostazioni > Rete e Internet > Avanzate > VPN.

-

Configurare il profilo VPN per app per MicroStrategy HyperMobile e autorizzarlo a utilizzare la VPN andando a Assegnazione pagina > Tunnel tab. Qui è possibile selezionare un profilo scegliendo Selezionare un profilo per dispositivi Android.

-

Installare la VPN scelta sul dispositivo e aprirla.

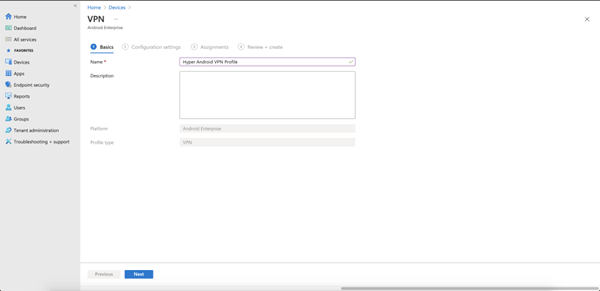

- Crea un profilo VPN. A tale scopo, accedere a Dispositivi > Profili di configurazione e fare clic su + Crea profilo.

- Scegliere Android Enterprise. Dall'elenco a discesa Tipo di profilo scegliere VPN. Fare clic su Crea.

-

Nella schermata Fondamentali fornire un nome per il profilo VPN e una descrizione facoltativa. Fare clic su Avanti.

-

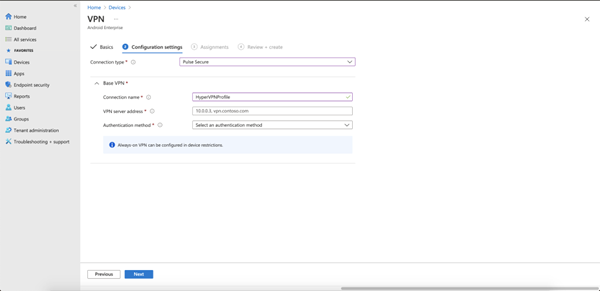

Nella schermata Impostazioni di configurazione scegliere un Tipo di connessione dall'elenco a discesa in base al provider VPN.

-

Dopo aver scelto il provider VPN, c'è una sezione in cui è possibile aggiungere il nome della connessione, l'indirizzo del server VPN e il metodo di autenticazione. Prendere nota del nome della connessione, poiché il nome sarà necessario in un passaggio successivo. Nello screenshot seguente, il nome della connessione è HyperVPNProfile. Fare clic su Avanti.

- Nella schermata Assegnazioni aggiungere i gruppi, gli utenti e i dispositivi che dovrebbero usare questo profilo VPN. Fare clic su Avanti.

- Nella schermata Rivedi + crea, fare clic su Crea.

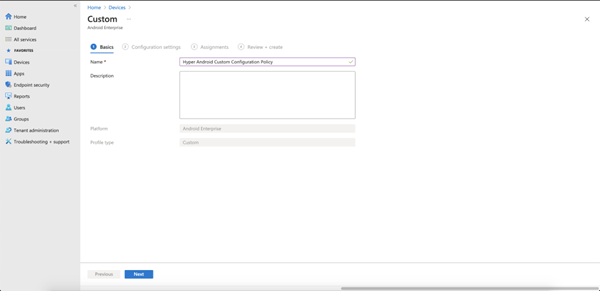

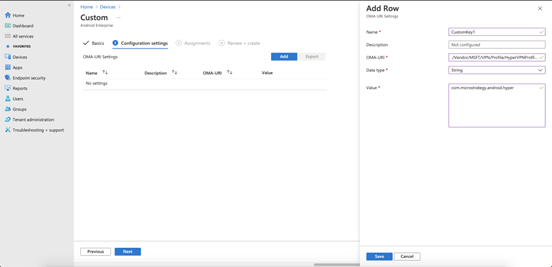

- Creare criteri di configurazione personalizzati in Dispositivi > Profili di configurazione e fare clic su + Crea profilo.

- Scegliere Android Enterprise. Dall'elenco a discesa Tipo di profilo scegliere Personalizzato. Fare clic su Crea.

-

Nella schermata Fondamentali fornire un nome per il profilo VPN e una descrizione facoltativa. Fare clic su Avanti.

-

Nella schermata Impostazioni configurazione, fare clic su Aggiungi e specificare i seguenti valori per l'impostazione. Fare clic su Salva.

- Nome: Specificare un nome per l'impostazione.

- Descrizione: Specificare una descrizione facoltativa per l'impostazione.

- URI OMA: Invio ./Vendor/MSFT/VPN/Profile/*Name*/PackageList, dove Name è il nome della connessione sopra indicato. In questo esempio la stringa è ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/PackageList.

- Tipo di dati: Scegliere String dall'elenco a discesa.

-

Valore: Fornire il nome del pacchetto per l'app MicroStrategy HyperMobile per Android: com.microstrategy.android.hyper.

-

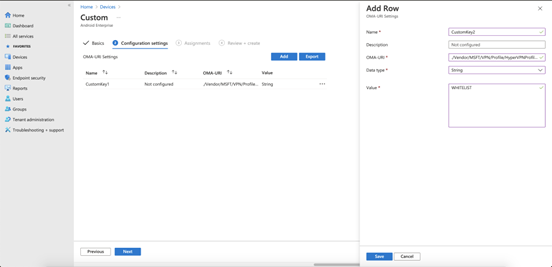

Fare clic su Aggiungi per aggiungere un'impostazione e specificare le app bloccate e consentite. Fornire i seguenti valori per l'impostazione. Fare clic su Salva.

- Nome: Specificare un nome per l'impostazione.

- Descrizione: Specificare una descrizione facoltativa per l'impostazione.

- URI OMA: Invio ./Vendor/MSFT/VPN/Profile/*Name*/Mode, dove Name è il nome del profilo VPN annotato sopra. In questo esempio la stringa è ./Vendor/MSFT/VPN/Profile/HyperVPNProfile/Mode.

- Tipo di dati: Scegliere String dall'elenco a discesa.

-

Valore: Invio BLACKLIST oppure WHITELIST. Utilizzare il BLACKLIST per immettere un elenco di app che non possono usare la connessione VPN. Tutte le altre app si connettono tramite VPN. Utilizzare il WHITELIST per immettere un elenco di app che possono usare la connessione VPN. Le app non presenti nell'elenco non si connettono tramite VPN

- Fare clic su Avanti. Nella schermata Assegnazioni aggiungere i gruppi, gli utenti e i dispositivi che dovrebbero utilizzare questo criterio di configurazione personalizzato. Fare clic su Avanti.

- Nella schermata Rivedi + crea, fare clic su Crea.

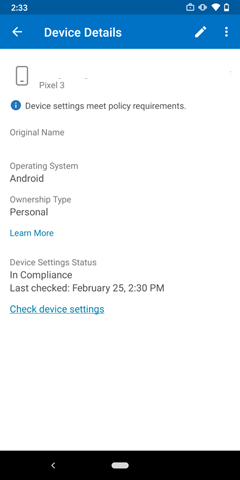

- Gli utenti devono configurare il profilo VPN sul proprio dispositivo Android. Assicurarsi che l'app Android per il provider VPN sia stata aggiunta come app approvata tramite Intune, in modo che gli utenti possano installarla nel proprio dispositivo.

-

Aprire l'app Portale aziendale di Intune. In Dispositivi, selezionare il nome del dispositivo. Fare clic su Verificare le impostazioni del dispositivo. Il dispositivo si sincronizzerà con il server per ottenere il profilo VPN e i criteri di configurazione personalizzata.

-

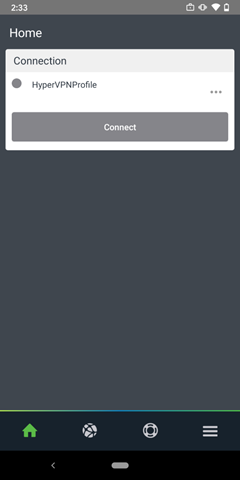

Aprire l'app per il provider VPN. Si dovrebbe vedere che il profilo VPN è stato installato sul dispositivo. L'app MicroStrategy HyperMobile per Android ora dovrebbe utilizzare questo profilo VPN.

Per ulteriori informazioni, consultare il documentazione ufficiale Microsoft.

Queste impostazioni diventano effettive dopo il push di MicroStrategy HyperMobile al dispositivo. All'avvio, MicroStrategy HyperMobile si connette automaticamente al server VPN. Nella barra di stato compare l'icona di una chiave.